Microsoft Entra per ID esterno consente all'organizzazione di gestire le identità dei clienti e di controllare in modo sicuro l'accesso alle applicazioni e alle API pubbliche. Applicazioni in cui i clienti possono acquistare prodotti, sottoscrivere servizi o accedere al proprio account e ai propri dati. I clienti devono poter accedere una sola volta solo tramite un dispositivo o un Web browser e avere accesso a tutte le applicazioni per cui sono state concesse le autorizzazioni.

Per abilitare l'accesso dell'applicazione con ID esterno, è necessario registrare l'app con l’ID esterno. La registrazione dell'app stabilisce una relazione di trust tra l'app e l’ID esterno.

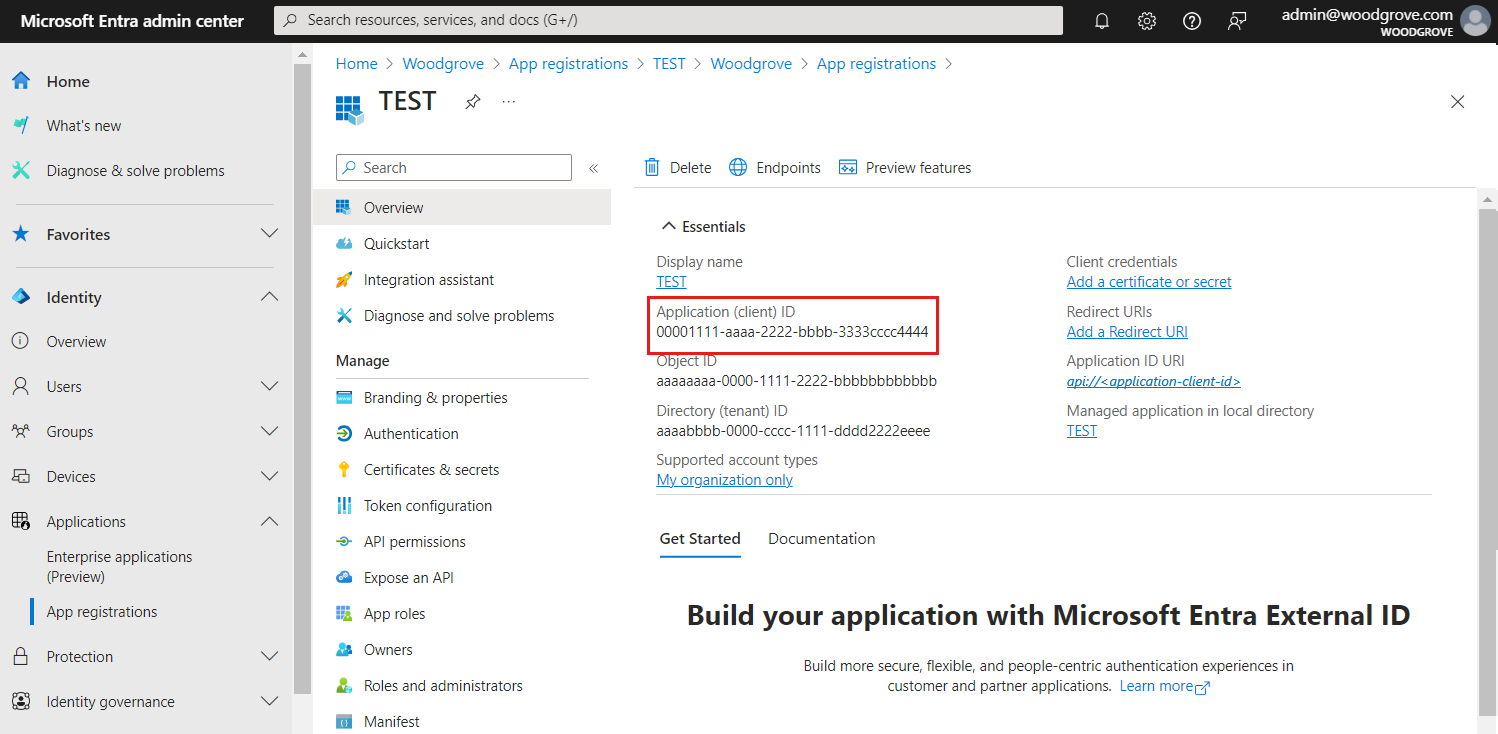

Durante la registrazione dell'app, viene specificato l'URI di reindirizzamento. L'URI di reindirizzamento è l'endpoint a cui gli utenti vengono reindirizzati dall’ID esterno dopo l'autenticazione. Il processo di registrazione dell'app genera un ID applicazione, noto anche come ID client, che identifica in modo univoco l'app.

L'ID esterno supporta l'autenticazione per varie architetture di applicazioni moderne, ad esempio app Web o app a pagina singola. Poiché l'interazione di ogni tipo di applicazione con il tenant esterno è diversa, è necessario specificare il tipo di applicazione da registrare.

Questo articolo illustra come registrare un'applicazione nel tenant esterno.

Registrare l'app a pagina singola

L'ID esterno supporta l'autenticazione per le app a pagina singola (SPA).

La procedura seguente mostra come registrare l'app a pagina singola nell'Interfaccia di amministrazione di Microsoft Entra:

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come sviluppatore di applicazioni.

Se si ha accesso a più tenant, usare l'icona Impostazioni  nel menu in alto per passare al tenant esterno dal menu Directory e sottoscrizioni.

nel menu in alto per passare al tenant esterno dal menu Directory e sottoscrizioni.

Passare a Identità>Applicazioni>Registrazioni app.

Seleziona + Nuova registrazione.

Nella pagina Registra un'applicazione visualizzata immettere le informazioni sulla registrazione dell'applicazione:

Nella sezione Nome immettere un nome di applicazione significativo che viene visualizzato agli utenti dell'app, ad esempio ciam-client-app.

In Tipi di account supportati selezionare Account solo in questa directory organizzativa.

In URI di reindirizzamento (facoltativo)selezionare Applicazione a pagina singola (SPA) e quindi, nella casella URL immettere http://localhost:3000/.

Selezionare Registra.

Al termine della registrazione viene visualizzato il riquadro Panoramica dell'applicazione. Registrare l'ID directory (tenant) e l'ID applicazione (client) da usare nel codice sorgente dell'applicazione.

Informazioni sull'URI di reindirizzamento

L'URI di reindirizzamento è l'endpoint a cui l'utente viene inviato dal server di autorizzazione (in questo caso Microsoft Entra ID) dopo aver completato l'interazione con l'utente e a cui viene inviato un token di accesso o un codice di autorizzazione dopo l'autorizzazione.

In un'applicazione di produzione, si tratta in genere di un endpoint accessibile pubblicamente in cui l'app è in esecuzione, ad esempio https://contoso.com/auth-response.

Durante lo sviluppo di app, è possibile aggiungere l'endpoint in cui l'applicazione è in ascolto localmente, ad esempio http://localhost:3000. È possibile aggiungere e modificare gli URI di reindirizzamento nelle applicazioni registrate in qualsiasi momento.

Agli URL di reindirizzamento si applicano le restrizioni seguenti:

L'URL di risposta deve iniziare con lo schema https, a meno che non si usi un URL di reindirizzamento localhost.

L'URL di risposta rileva la distinzione tra maiuscole e minuscole. Le maiuscole e le minuscole devono corrispondere a quelle nel percorso URL dell'applicazione in esecuzione. Se, ad esempio, l'applicazione include come parte del percorso .../abc/response-oidc, non specificare .../ABC/response-oidc nell'URL di risposta. Poiché il Web browser rileva la distinzione tra maiuscole e minuscole nei percorsi, è possibile che i cookie associati a .../abc/response-oidc vengano esclusi se reindirizzati all'URL .../ABC/response-oidc senza la corrispondenza tra maiuscole e minuscole.

L'URL di risposta deve includere o escludere la barra finale come previsto dall'applicazione. Ad esempio, https://contoso.com/auth-response e https://contoso.com/auth-response/ potrebbero essere considerati come URL non corrispondenti nell'applicazione.

Concedere il consenso amministratore

Dopo aver registrato l'applicazione, viene assegnata l'autorizzazione User.Read . Tuttavia, poiché il tenant è un tenant esterno, gli utenti del cliente stessi non possono fornire il consenso a questa autorizzazione. L'amministratore deve fornire il consenso a questa autorizzazione per conto di tutti gli utenti nel tenant:

Nella pagina Registrazioni app, selezionare l'applicazione creata (ad esempio ciam-client-app) per aprire la relativa pagina Panoramica.

In Gestisci selezionare Autorizzazioni API.

- Selezionare Concedi consenso amministratore per <nome del tenant>, quindi selezionare Sì.

- Selezionare Aggiorna, quindi verificare che Concesso per <il nome> del tenant venga visualizzato in Stato per l'autorizzazione.

Concedere autorizzazioni API (facoltativo):

Se l'applicazione a pagina singola deve chiamare un'API, è necessario concedere le autorizzazioni dell'API SPA in modo che possa chiamare l'API. È anche necessario registrare l'API Web che è necessario chiamare.

Per concedere all'app client (ciam-client-app) le autorizzazioni API, seguire questa procedura:

Nella pagina Registrazioni app selezionare l'applicazione creata (ad esempio ciam-client-app) per aprire la relativa pagina Panoramica.

In Gestisci selezionare Autorizzazioni API.

In Autorizzazioni configurate selezionare Aggiungi un'autorizzazione.

Selezionare la scheda API usate dall'organizzazione.

Nell'elenco delle API, selezionare l'API, ad esempio ciam-ToDoList-api.

Selezionare l'opzione Autorizzazioni delegate.

Nell'elenco delle autorizzazioni selezionare ToDoList.Read, ToDoList.ReadWrite (usare la casella di ricerca, se necessario).

Selezionare il pulsante Aggiungi autorizzazioni. A questo punto, le autorizzazioni sono state assegnate correttamente. Poiché il tenant è un tenant del cliente, nemmeno gli utenti consumer stessi possono fornire il consenso a queste autorizzazioni. Per risolvere questo problema, l'amministratore deve fornire il consenso a queste autorizzazioni per conto di tutti gli utenti nel tenant:

Selezionare Concedi consenso amministratore per <nome del tenant>, quindi selezionare Sì.

Selezionare Aggiorna, quindi verificare che Concesso per <nome del tenant> venga visualizzato in Stato per entrambi gli ambiti.

Nell'elenco Autorizzazioni configurate, selezionare le autorizzazioni ToDoList.Read e ToDoList.ReadWrite, una alla volta, quindi copiare l'URI completo dell'autorizzazione per un uso successivo. L'URI completo dell'autorizzazione ha un aspetto simile a api://{clientId}/{ToDoList.Read} o api://{clientId}/{ToDoList.ReadWrite}.

Per informazioni su come esporre le autorizzazioni aggiungendo un collegamento, passare alla sezione API Web.

Testare il flusso utente (facoltativo)

Per testare un flusso utente con questa registrazione dell'app, abilitare il flusso di concessione implicita per l'autenticazione.

Importante

Il flusso implicito deve essere usato solo a scopo di test e non per autenticare gli utenti nelle app di produzione. Al termine del test, è consigliabile rimuoverlo.

Per abilitare il flusso implicito, seguire questa procedura:

- Accedere all’Interfaccia di amministrazione di Microsoft Entra almeno come sviluppatore di applicazioni.

- Se si ha accesso a più tenant, usare l'icona Impostazioni

nel menu in alto per passare al tenant esterno dal menu Directory e sottoscrizioni.

nel menu in alto per passare al tenant esterno dal menu Directory e sottoscrizioni.

- Passare a Identità>Applicazioni>Registrazioni app.

- Selezionare la registrazione dell'app creata.

- In Gestisci selezionare Autenticazione.

- In Concessione implicita e flussi ibridi selezionare la casella di controllo token ID (usati per i flussi impliciti e ibridi).

- Seleziona Salva.

Registrare l'app Web

L'ID esterno supporta l'autenticazione per le app Web.

La procedura seguente mostra come registrare l'app nell'Interfaccia di amministrazione di Microsoft Entra:

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come sviluppatore di applicazioni.

Se si ha accesso a più tenant, usare l'icona Impostazioni  nel menu in alto per passare al tenant esterno dal menu Directory e sottoscrizioni.

nel menu in alto per passare al tenant esterno dal menu Directory e sottoscrizioni.

Passare a Identità>Applicazioni>Registrazioni app.

Seleziona + Nuova registrazione.

Nella pagina Registra un'applicazione visualizzata immettere le informazioni sulla registrazione dell'applicazione:

Nella sezione Nome immettere un nome di applicazione significativo che viene visualizzato agli utenti dell'app, ad esempio ciam-client-app.

In Tipi di account supportati selezionare Account solo in questa directory organizzativa.

In URI di reindirizzamento (facoltativo)selezionare Web e quindi, nella casella URL immettere un URL, ad esempio. http://localhost:3000/

Selezionare Registra.

Al termine della registrazione viene visualizzato il riquadro Panoramica dell'applicazione. Registrare l'ID directory (tenant) e l'ID applicazione (client) da usare nel codice sorgente dell'applicazione.

Informazioni sull'URI di reindirizzamento

L'URI di reindirizzamento è l'endpoint a cui l'utente viene inviato dal server di autorizzazione (in questo caso Microsoft Entra ID) dopo aver completato l'interazione con l'utente e a cui viene inviato un token di accesso o un codice di autorizzazione dopo l'autorizzazione.

In un'applicazione di produzione, si tratta in genere di un endpoint accessibile pubblicamente in cui l'app è in esecuzione, ad esempio https://contoso.com/auth-response.

Durante lo sviluppo di app, è possibile aggiungere l'endpoint in cui l'applicazione è in ascolto localmente, ad esempio http://localhost:3000. È possibile aggiungere e modificare gli URI di reindirizzamento nelle applicazioni registrate in qualsiasi momento.

Agli URL di reindirizzamento si applicano le restrizioni seguenti:

L'URL di risposta deve iniziare con lo schema https, a meno che non si usi un URL di reindirizzamento localhost.

L'URL di risposta rileva la distinzione tra maiuscole e minuscole. Le maiuscole e le minuscole devono corrispondere a quelle nel percorso URL dell'applicazione in esecuzione. Se, ad esempio, l'applicazione include come parte del percorso .../abc/response-oidc, non specificare .../ABC/response-oidc nell'URL di risposta. Poiché il Web browser rileva la distinzione tra maiuscole e minuscole nei percorsi, è possibile che i cookie associati a .../abc/response-oidc vengano esclusi se reindirizzati all'URL .../ABC/response-oidc senza la corrispondenza tra maiuscole e minuscole.

L'URL di risposta deve includere o escludere la barra finale come previsto dall'applicazione. Ad esempio, https://contoso.com/auth-response e https://contoso.com/auth-response/ potrebbero essere considerati come URL non corrispondenti nell'applicazione.

Concedere il consenso amministratore

Dopo aver registrato l'applicazione, viene assegnata l'autorizzazione User.Read . Tuttavia, poiché il tenant è un tenant esterno, gli utenti del cliente stessi non possono fornire il consenso a questa autorizzazione. L'amministratore deve fornire il consenso a questa autorizzazione per conto di tutti gli utenti nel tenant:

Nella pagina Registrazioni app, selezionare l'applicazione creata (ad esempio ciam-client-app) per aprire la relativa pagina Panoramica.

In Gestisci selezionare Autorizzazioni API.

- Selezionare Concedi consenso amministratore per <nome del tenant>, quindi selezionare Sì.

- Selezionare Aggiorna, quindi verificare che Concesso per <il nome> del tenant venga visualizzato in Stato per l'autorizzazione.

Creare un segreto client

Creare un segreto client per l'applicazione registrata. L'applicazione usa il segreto client per dimostrare la propria identità quando richiede i token.

- Nella pagina Registrazioni app selezionare l'applicazione creata (ad esempio ciam-client-app) per aprire la relativa pagina Panoramica.

- In Gestisci, selezionare Certificati e segreti.

- Selezionare Nuovo segreto client.

- Nella casella Descrizione immettere una descrizione per il segreto client, (ad esempio, segreto client dell'app ciam).

- In Scadenzaselezionare la durata della validità del segreto (in base alle regole di sicurezza dell'organizzazione), quindi selezionare Aggiungi.

- Registrare il Valore del segreto. Questo valore verrà usato per la configurazione in un passaggio successivo. Il valore del segreto non verrà visualizzato di nuovo e non sarà recuperabile in alcun modo una volta usciti da Certificati e segreti. Accertarsi di registrarlo.

Concedere autorizzazioni API (facoltativo)

Se l'app Web deve chiamare un'API, è necessario concedere le autorizzazioni API dell'app Web in modo che possa chiamare l'API. È anche necessario registrare l'API Web che è necessario chiamare.

Per concedere all'app client (ciam-client-app) le autorizzazioni API, seguire questa procedura:

Nella pagina Registrazioni app selezionare l'applicazione creata (ad esempio ciam-client-app) per aprire la relativa pagina Panoramica.

In Gestisci selezionare Autorizzazioni API.

In Autorizzazioni configurate selezionare Aggiungi un'autorizzazione.

Selezionare la scheda API usate dall'organizzazione.

Nell'elenco delle API, selezionare l'API, ad esempio ciam-ToDoList-api.

Selezionare l'opzione Autorizzazioni delegate.

Nell'elenco delle autorizzazioni selezionare ToDoList.Read, ToDoList.ReadWrite (usare la casella di ricerca, se necessario).

Selezionare il pulsante Aggiungi autorizzazioni. A questo punto, le autorizzazioni sono state assegnate correttamente. Poiché il tenant è un tenant del cliente, nemmeno gli utenti consumer stessi possono fornire il consenso a queste autorizzazioni. Per risolvere questo problema, l'amministratore deve fornire il consenso a queste autorizzazioni per conto di tutti gli utenti nel tenant:

Selezionare Concedi consenso amministratore per <nome del tenant>, quindi selezionare Sì.

Selezionare Aggiorna, quindi verificare che Concesso per <nome del tenant> venga visualizzato in Stato per entrambi gli ambiti.

Nell'elenco Autorizzazioni configurate, selezionare le autorizzazioni ToDoList.Read e ToDoList.ReadWrite, una alla volta, quindi copiare l'URI completo dell'autorizzazione per un uso successivo. L'URI completo dell'autorizzazione ha un aspetto simile a api://{clientId}/{ToDoList.Read} o api://{clientId}/{ToDoList.ReadWrite}.

Testare il flusso utente (facoltativo)

Per testare un flusso utente con questa registrazione dell'app, abilitare il flusso di concessione implicita per l'autenticazione.

Importante

Il flusso implicito deve essere usato solo a scopo di test e non per autenticare gli utenti nelle app di produzione. Al termine del test, è consigliabile rimuoverlo.

Per abilitare il flusso implicito, seguire questa procedura:

- Accedere all’Interfaccia di amministrazione di Microsoft Entra almeno come sviluppatore di applicazioni.

- Se si ha accesso a più tenant, usare l'icona Impostazioni

nel menu in alto per passare al tenant esterno dal menu Directory e sottoscrizioni.

nel menu in alto per passare al tenant esterno dal menu Directory e sottoscrizioni.

- Passare a Identità>Applicazioni>Registrazioni app.

- Selezionare la registrazione dell'app creata.

- In Gestisci selezionare Autenticazione.

- In Concessione implicita e flussi ibridi selezionare la casella di controllo token ID (usati per i flussi impliciti e ibridi).

- Seleziona Salva.

Registrare l'API Web

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come sviluppatore di applicazioni.

Se si ha accesso a più tenant, usare l'icona Impostazioni  nel menu in alto per passare al tenant esterno dal menu Directory e sottoscrizioni.

nel menu in alto per passare al tenant esterno dal menu Directory e sottoscrizioni.

Passare a Identità>Applicazioni>Registrazioni app.

Seleziona + Nuova registrazione.

Nella pagina Registra un'applicazione visualizzata immettere le informazioni sulla registrazione dell'applicazione:

Nella sezione Nome immettere un nome significativo per l’applicazione che verrà visualizzato agli utenti dell'app, ad esempio ciam-ToDoList-api.

In Tipi di account supportati selezionare Account solo in questa directory organizzativa.

Selezionare Registra per creare l'applicazione.

Al termine della registrazione, viene visualizzato il riquadro Panoramica dell'applicazione. Registrare l'ID directory (tenant) e l'ID applicazione (client) da usare nel codice sorgente dell'applicazione.

Esporre le autorizzazioni

Un'API deve pubblicare almeno un ambito, detto anche Autorizzazione delegata, affinché le app client possano ottenere correttamente un token di accesso per un utente. Per pubblicare un ambito, seguire questa procedura:

Nella pagina Registrazioni app, selezionare l'applicazione API creata (ciam-ToDoList-api) per aprire la relativa pagina Panoramica.

In Gestisci selezionare Esponi un'API.

Nella parte superiore della pagina, accanto a URI ID applicazione, selezionare il collegamento Aggiungi per generare un URI univoco per l’app.

Accettare l'URI dell'ID applicazione proposto, ad esempio api://{clientId}, e selezionare Salva. Quando l'applicazione Web richiede un token di accesso per l'API Web, aggiunge l'URI come prefisso per ogni ambito definito per l'API.

In Ambiti definiti da questa API selezionare Aggiungi un ambito.

Immettere i valori seguenti che definiscono un accesso in lettura all'API, quindi selezionare Aggiungi ambito per salvare le modifiche:

| Proprietà |

valore |

| Nome ambito |

ToDoList.Read |

| Utenti che possono fornire il consenso |

Solo amministratori |

| Nome visualizzato consenso dell'amministratore |

Lettura dell'elenco di attività degli utenti tramite "TodoListApi". |

| Descrizione consenso dell'amministratore |

Consentire all'app di leggere l'elenco di attività dell'utente tramite "TodoListApi". |

| Provincia |

Abilitato |

Selezionare di nuovo Aggiungi ambito e immettere i valori seguenti per definire un ambito di accesso in lettura e scrittura all'API. Selezionare Aggiungi ambito per salvare le modifiche:

| Proprietà |

valore |

| Nome ambito |

ToDoList.ReadWrite |

| Utenti che possono fornire il consenso |

Solo amministratori |

| Nome visualizzato consenso dell'amministratore |

Lettura e scrittura nell'elenco di attività degli utenti tramite "TodoListApi" |

| Descrizione consenso dell'amministratore |

Consentire all'app di leggere e scrivere nell'elenco di attività dell'utente tramite "TodoListApi" |

| Provincia |

Abilitato |

In Gestisci, selezionare Manifesto per aprire l'editor del manifesto dell'API.

Impostare la proprietà accessTokenAcceptedVersion su 2.

Seleziona Salva.

Altre informazioni sul principio dei privilegi minimi durante la pubblicazione di autorizzazioni per un'API Web.

Aggiungere ruoli dell'app.

Un'API deve pubblicare almeno un ruolo dell'app per le applicazioni, detto anche Autorizzazione dell'applicazione, affinché le app client possano ottenere autonomamente un token di accesso. Le autorizzazioni dell'applicazione sono il tipo di autorizzazioni che le API devono pubblicare quando vogliono consentire alle applicazioni client di eseguire correttamente l'autenticazione in modo autonomo, senza richiedere l'accesso degli utenti. Per pubblicare un'autorizzazione dell'applicazione, seguire questa procedura:

Nella pagina Registrazioni app, selezionare l'applicazione creata, ad esempio ciam-ToDoList-api, per aprire la relativa pagina Panoramica.

In Gestisci selezionare Ruoli app.

Selezionare Crea un ruolo app, quindi immettere i valori seguenti e selezionare Applica per salvare le modifiche:

| Proprietà |

valore |

| Nome visualizzato |

ToDoList.Read.All |

| Tipi di membro consentiti |

Applicazioni |

| Valore |

ToDoList.Read.All |

| Descrizione |

Consentire all'app di leggere l’elenco di attività di ogni utente tramite "ToDoListApi" |

Selezionare di nuovo Crea un ruolo app, immettere i valori seguenti per il secondo ruolo dell'app, quindi selezionare Applica per salvare le modifiche:

| Proprietà |

valore |

| Nome visualizzato |

ToDoList.ReadWrite.All |

| Tipi di membro consentiti |

Applicazioni |

| Valore |

ToDoList.ReadWrite.All |

| Descrizione |

Consentire all'app di leggere e scrivere l’elenco di attività di ogni utente tramite "TodoListApi" |

Registrare l'app desktop o per dispositivi mobili

La procedura seguente mostra come registrare l'app nell'Interfaccia di amministrazione di Microsoft Entra:

Accedere all’Interfaccia di amministrazione di Microsoft Entra almeno come sviluppatore di applicazioni.

Se si ha accesso a più tenant, usare l'icona Impostazioni  nel menu in alto per passare al tenant esterno dal menu Directory e sottoscrizioni.

nel menu in alto per passare al tenant esterno dal menu Directory e sottoscrizioni.

Passare a Identità>Applicazioni>Registrazioni app.

Seleziona + Nuova registrazione.

Nella pagina Registra un'applicazione visualizzata immettere le informazioni sulla registrazione dell'applicazione:

Nella sezione Nome immettere un nome di applicazione significativo che viene visualizzato agli utenti dell'app, ad esempio ciam-client-app.

In Tipi di account supportati selezionare Account solo in questa directory organizzativa.

In URI di reindirizzamento (facoltativo)selezionare l'opzione Applicazioni per dispositivi mobili e desktop e quindi immettere un URI con uno schema univoco nella casella URL. Ad esempio, l'URI di reindirizzamento dell'app desktop Electron ha un aspetto simile a http://localhost mentre quello di un'interfaccia utente dell'app multipiattaforma .NET (MAUI) è simile a msal{ClientId}://auth.

Selezionare Registra.

Al termine della registrazione viene visualizzato il riquadro Panoramica dell'applicazione. Registrare l'ID directory (tenant) e l'ID applicazione (client) da usare nel codice sorgente dell'applicazione.

Concedere il consenso amministratore

Dopo aver registrato l'applicazione, viene assegnata l'autorizzazione User.Read . Tuttavia, poiché il tenant è un tenant esterno, gli utenti del cliente stessi non possono fornire il consenso a questa autorizzazione. L'amministratore deve fornire il consenso a questa autorizzazione per conto di tutti gli utenti nel tenant:

Nella pagina Registrazioni app, selezionare l'applicazione creata (ad esempio ciam-client-app) per aprire la relativa pagina Panoramica.

In Gestisci selezionare Autorizzazioni API.

- Selezionare Concedi consenso amministratore per <nome del tenant>, quindi selezionare Sì.

- Selezionare Aggiorna, quindi verificare che Concesso per <il nome> del tenant venga visualizzato in Stato per l'autorizzazione.

Concedere autorizzazioni API (facoltativo)

Se l'app per dispositivi mobili deve chiamare un'API, è necessario concedere le autorizzazioni api dell'app per dispositivi mobili in modo che possa chiamare l'API. È anche necessario registrare l'API Web che è necessario chiamare.

Per concedere all'app client (ciam-client-app) le autorizzazioni API, seguire questa procedura:

Nella pagina Registrazioni app selezionare l'applicazione creata (ad esempio ciam-client-app) per aprire la relativa pagina Panoramica.

In Gestisci selezionare Autorizzazioni API.

In Autorizzazioni configurate selezionare Aggiungi un'autorizzazione.

Selezionare la scheda API usate dall'organizzazione.

Nell'elenco delle API, selezionare l'API, ad esempio ciam-ToDoList-api.

Selezionare l'opzione Autorizzazioni delegate.

Nell'elenco delle autorizzazioni selezionare ToDoList.Read, ToDoList.ReadWrite (usare la casella di ricerca, se necessario).

Selezionare il pulsante Aggiungi autorizzazioni. A questo punto, le autorizzazioni sono state assegnate correttamente. Poiché il tenant è un tenant del cliente, nemmeno gli utenti consumer stessi possono fornire il consenso a queste autorizzazioni. Per risolvere questo problema, l'amministratore deve fornire il consenso a queste autorizzazioni per conto di tutti gli utenti nel tenant:

Selezionare Concedi consenso amministratore per <nome del tenant>, quindi selezionare Sì.

Selezionare Aggiorna, quindi verificare che Concesso per <nome del tenant> venga visualizzato in Stato per entrambi gli ambiti.

Nell'elenco Autorizzazioni configurate, selezionare le autorizzazioni ToDoList.Read e ToDoList.ReadWrite, una alla volta, quindi copiare l'URI completo dell'autorizzazione per un uso successivo. L'URI completo dell'autorizzazione ha un aspetto simile a api://{clientId}/{ToDoList.Read} o api://{clientId}/{ToDoList.ReadWrite}.

Testare il flusso utente (facoltativo)

Per testare un flusso utente con questa registrazione dell'app, abilitare il flusso di concessione implicita per l'autenticazione.

Importante

Il flusso implicito deve essere usato solo a scopo di test e non per autenticare gli utenti nelle app di produzione. Al termine del test, è consigliabile rimuoverlo.

Per abilitare il flusso implicito, seguire questa procedura:

- Accedere all’Interfaccia di amministrazione di Microsoft Entra almeno come sviluppatore di applicazioni.

- Se si ha accesso a più tenant, usare l'icona Impostazioni

nel menu in alto per passare al tenant esterno dal menu Directory e sottoscrizioni.

nel menu in alto per passare al tenant esterno dal menu Directory e sottoscrizioni.

- Passare a Identità>Applicazioni>Registrazioni app.

- Selezionare la registrazione dell'app creata.

- In Gestisci selezionare Autenticazione.

- In Concessione implicita e flussi ibridi selezionare la casella di controllo token ID (usati per i flussi impliciti e ibridi).

- Seleziona Salva.

Registrare l'app daemon

La procedura seguente mostra come registrare l’app daemon nell'Interfaccia di amministrazione di Microsoft Entra:

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come sviluppatore di applicazioni.

Se si ha accesso a più tenant, usare l'icona Impostazioni  nel menu in alto per passare al tenant esterno dal menu Directory e sottoscrizioni.

nel menu in alto per passare al tenant esterno dal menu Directory e sottoscrizioni.

Passare a Identità>Applicazioni>Registrazioni app.

Seleziona + Nuova registrazione.

Nella pagina Registra un'applicazione visualizzata immettere le informazioni sulla registrazione dell'applicazione:

Nella sezione Nome immettere un nome di applicazione significativo che sarà visualizzato agli utenti dell'app, ad esempio ciam-client-app.

In Tipi di account supportati selezionare Account solo in questa directory organizzativa.

Selezionare Registra.

Al termine della registrazione viene visualizzato il riquadro Panoramica dell'applicazione. Registrare l'ID directory (tenant) e l'ID applicazione (client) da usare nel codice sorgente dell'applicazione.

Concedere le autorizzazioni delle API

Un'app daemon accede come se stessa usando il flusso di credenziali client OAuth 2.0. Si concedono le autorizzazioni dell'applicazione (ruoli dell'app), richieste dalle app che eseguono l'autenticazione come se stesse. È anche necessario registrare l'API Web che l'app daemon deve chiamare.

Nella pagina Registrazioni app selezionare l'applicazione creata, ad esempio ciam-client-app.

In Gestisci selezionare Autorizzazioni API.

In Autorizzazioni configurate selezionare Aggiungi un'autorizzazione.

Selezionare la scheda API usate dall'organizzazione.

Nell'elenco delle API, selezionare l'API, ad esempio ciam-ToDoList-api.

Selezionare l’opzione Autorizzazioni applicazione. Questa opzione viene selezionata poiché l'applicazione effettua l'accesso autonomamente, senza agire per conto di un utente.

Nell'elenco delle autorizzazioni selezionare TodoList.Read.All, ToDoList.ReadWrite.All (usare la casella di ricerca, se necessario).

Selezionare il pulsante Aggiungi autorizzazioni.

A questo punto, le autorizzazioni sono state assegnate correttamente. Tuttavia, poiché l'app daemon non consente agli utenti di interagire con essa, questi non possono fornire il consenso a queste autorizzazioni. Per risolvere questo problema, l'amministratore deve fornire il consenso a queste autorizzazioni per conto di tutti gli utenti nel tenant:

- Selezionare Concedi consenso amministratore per <nome del tenant>, quindi selezionare Sì.

- Selezionare Aggiorna, quindi verificare che il valore di Concesso per <nome del tenant> venga visualizzato in Stato per entrambe le autorizzazioni.

Testare il flusso utente (facoltativo)

Per testare un flusso utente con questa registrazione dell'app, abilitare il flusso di concessione implicita per l'autenticazione.

Importante

Il flusso implicito deve essere usato solo a scopo di test e non per autenticare gli utenti nelle app di produzione. Al termine del test, è consigliabile rimuoverlo.

Per abilitare il flusso implicito, seguire questa procedura:

- Accedere all’Interfaccia di amministrazione di Microsoft Entra almeno come sviluppatore di applicazioni.

- Se si ha accesso a più tenant, usare l'icona Impostazioni

nel menu in alto per passare al tenant esterno dal menu Directory e sottoscrizioni.

nel menu in alto per passare al tenant esterno dal menu Directory e sottoscrizioni.

- Passare a Identità>Applicazioni>Registrazioni app.

- Selezionare la registrazione dell'app creata.

- In Gestisci selezionare Autenticazione.

- In Concessione implicita e flussi ibridi selezionare la casella di controllo token ID (usati per i flussi impliciti e ibridi).

- Seleziona Salva.

Registrare un'applicazione API di Microsoft Graph

Per abilitare l'applicazione all'accesso degli utenti con Microsoft Entra, è necessario che Microsoft Entra per ID esterno riconosca l'applicazione creata. La registrazione dell'app stabilisce una relazione di trust tra l'app e Microsoft Entra. Quando si registra un'applicazione, l'ID esterno genera un identificatore univoco noto come ID applicazione (client), un valore usato per identificare l'app durante la creazione di richieste di autenticazione.

La procedura seguente spiega come registrare l'app nell'Interfaccia di amministrazione di Microsoft Entra:

Accedere all’Interfaccia di amministrazione di Microsoft Entra almeno come sviluppatore di applicazioni.

Se si ha accesso a più tenant, usare l'icona Impostazioni  nel menu in alto per passare al tenant esterno dal menu Directory e sottoscrizioni.

nel menu in alto per passare al tenant esterno dal menu Directory e sottoscrizioni.

Passare a Identità>Applicazioni>Registrazioni app.

Seleziona + Nuova registrazione.

Nella pagina Registra un'applicazione che viene visualizzata:

- Immettere un nome significativo per l’applicazione da mostrare agli utenti dell'app, ad esempio ciam-client-app.

- In Tipi di account supportati selezionare Account solo in questa directory organizzativa.

Selezionare Registra.

Al termine della registrazione, viene visualizzato il riquadro Panoramica dell'applicazione. Registrare il valore di ID applicazione (client) che verrà usato nel codice sorgente dell'applicazione.

Concedere l'accesso all'API all'applicazione

Per consentire all'applicazione di accedere ai dati nell'API Microsoft Graph, concedere all'applicazione registrata le autorizzazioni pertinenti. Le autorizzazioni efficaci dell'applicazione corrispondono al livello completo di privilegi impliciti nell'autorizzazione. Ad esempio, per creare, leggere, aggiornare ed eliminare ogni utente nel tenant esterno, aggiungere l'autorizzazione User.ReadWrite.All.

In Gestisci selezionare Autorizzazioni API.

In Autorizzazioni configurate selezionare Aggiungi un'autorizzazione.

Selezionare la scheda API Microsoft, quindi selezionare Microsoft Graph.

Seleziona Autorizzazioni applicazione.

Espandere il gruppo di autorizzazioni appropriato e selezionare la casella di controllo dell'autorizzazione da concedere all'applicazione di gestione. Ad esempio:

Utente>User.ReadWrite.All: per scenari di migrazione utente o gestione utenti.

Gruppo>Group.ReadWrite.All: per creare gruppi, leggere e aggiornare le appartenenze ai gruppi ed eliminare gruppi.

Log di audit>AuditLog.Read.All: per la lettura dei log di audit della directory.

Policy>Policy.ReadWrite.TrustFramework: per scenari di integrazione continua/recapito continuo (CI/CD). Ad esempio, distribuzione di criteri personalizzati con Azure Pipelines.

Selezionare Aggiungi autorizzazioni. Come indicato, attendere alcuni minuti prima di procedere con il passaggio successivo.

Selezionare Concedi consenso amministratore per (nome del tenant).

Se non si è attualmente connessi con l'account amministratore globale, accedere con un account nel tenant esterno a cui è stato assegnato almeno il ruolo di amministratore delle applicazione cloud, quindi selezionare Concedi consenso amministratore per (nome del tenant).

Selezionare Aggiorna, quindi verificare che il testo "Concesso per" sia visualizzato in Stato. La propagazione delle autorizzazioni potrebbe richiedere alcuni minuti.

Dopo aver registrato l'applicazione, è necessario aggiungere un segreto client all'applicazione. Questo segreto client verrà usato per autenticare l'applicazione per la chiamata dell'API di Microsoft Graph.

Creare un segreto client

Creare un segreto client per l'applicazione registrata. L'applicazione usa il segreto client per dimostrare la propria identità quando richiede i token.

- Nella pagina Registrazioni app selezionare l'applicazione creata (ad esempio ciam-client-app) per aprire la relativa pagina Panoramica.

- In Gestisci, selezionare Certificati e segreti.

- Selezionare Nuovo segreto client.

- Nella casella Descrizione immettere una descrizione per il segreto client, (ad esempio, segreto client dell'app ciam).

- In Scadenzaselezionare la durata della validità del segreto (in base alle regole di sicurezza dell'organizzazione), quindi selezionare Aggiungi.

- Registrare il Valore del segreto. Questo valore verrà usato per la configurazione in un passaggio successivo. Il valore del segreto non verrà visualizzato di nuovo e non sarà recuperabile in alcun modo una volta usciti da Certificati e segreti. Accertarsi di registrarlo.

Testare il flusso utente (facoltativo)

Per testare un flusso utente con questa registrazione dell'app, abilitare il flusso di concessione implicita per l'autenticazione.

Importante

Il flusso implicito deve essere usato solo a scopo di test e non per autenticare gli utenti nelle app di produzione. Al termine del test, è consigliabile rimuoverlo.

Per abilitare il flusso implicito, seguire questa procedura:

- Accedere all’Interfaccia di amministrazione di Microsoft Entra almeno come sviluppatore di applicazioni.

- Se si ha accesso a più tenant, usare l'icona Impostazioni

nel menu in alto per passare al tenant esterno dal menu Directory e sottoscrizioni.

nel menu in alto per passare al tenant esterno dal menu Directory e sottoscrizioni.

- Passare a Identità>Applicazioni>Registrazioni app.

- Selezionare la registrazione dell'app creata.

- In Gestisci selezionare Autenticazione.

- In Concessione implicita e flussi ibridi selezionare la casella di controllo token ID (usati per i flussi impliciti e ibridi).

- Seleziona Salva.

Registrare un'applicazione di autenticazione nativa

Per abilitare l'applicazione all'accesso degli utenti con Microsoft Entra, è necessario che Microsoft Entra per ID esterno riconosca l'applicazione creata. La registrazione dell'app stabilisce una relazione di trust tra l'app e Microsoft Entra. Quando si registra un'applicazione, l'ID esterno genera un identificatore univoco noto come ID applicazione (client), un valore usato per identificare l'app durante la creazione di richieste di autenticazione.

La procedura seguente spiega come registrare l'app nell'Interfaccia di amministrazione di Microsoft Entra:

Accedere all’Interfaccia di amministrazione di Microsoft Entra almeno come sviluppatore di applicazioni.

Se si ha accesso a più tenant, usare l'icona Impostazioni  nel menu in alto per passare al tenant esterno dal menu Directory e sottoscrizioni.

nel menu in alto per passare al tenant esterno dal menu Directory e sottoscrizioni.

Passare a Identità>Applicazioni>Registrazioni app.

Seleziona + Nuova registrazione.

Nella pagina Registra un'applicazione che viene visualizzata:

- Immettere un nome significativo per l’applicazione da mostrare agli utenti dell'app, ad esempio ciam-client-app.

- In Tipi di account supportati selezionare Account solo in questa directory organizzativa.

Selezionare Registra.

Al termine della registrazione, viene visualizzato il riquadro Panoramica dell'applicazione. Registrare il valore di ID applicazione (client) che verrà usato nel codice sorgente dell'applicazione.

Concedere il consenso amministratore

Dopo aver registrato l'applicazione, viene assegnata l'autorizzazione User.Read . Tuttavia, poiché il tenant è un tenant esterno, gli utenti del cliente stessi non possono fornire il consenso a questa autorizzazione. L'amministratore deve fornire il consenso a questa autorizzazione per conto di tutti gli utenti nel tenant:

Nella pagina Registrazioni app, selezionare l'applicazione creata (ad esempio ciam-client-app) per aprire la relativa pagina Panoramica.

In Gestisci selezionare Autorizzazioni API.

- Selezionare Concedi consenso amministratore per <nome del tenant>, quindi selezionare Sì.

- Selezionare Aggiorna, quindi verificare che Concesso per <il nome> del tenant venga visualizzato in Stato per l'autorizzazione.

Abilitare i flussi del client pubblico e dell’autenticazione nativa

Per specificare che l'app è un client pubblico e può usare l'autenticazione nativa, abilitare i flussi del client pubblico e dell’autenticazione nativa:

- Nella pagina Registrazioni app, selezionare la registrazione dell'app per cui si vuole abilitare i flussi del client pubblico e dell’autenticazione nativa.

- In Gestisci selezionare Autenticazione.

- In Impostazioni avanzate, consentire i flussi del client pubblico:

- Per Abilita i flussi per dispositivi mobili e desktop seguenti, selezionare Sì.

- Per Abilita autenticazione nativa, selezionare Sì.

- Selezionare il pulsante Salva.

Dopo aver registrato una nuova applicazione, è possibile trovare l'ID applicazione (client) dalla panoramica nell'Interfaccia di amministrazione di Microsoft Entra.

Tenant della forza lavoro

Tenant della forza lavoro  Tenant esterni (altre informazioni)

Tenant esterni (altre informazioni) nel menu in alto per passare al tenant esterno dal menu Directory e sottoscrizioni.

nel menu in alto per passare al tenant esterno dal menu Directory e sottoscrizioni. nel menu in alto per passare al tenant esterno dal menu Directory e sottoscrizioni.

nel menu in alto per passare al tenant esterno dal menu Directory e sottoscrizioni.