Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Si applica a:  I tenant della forza lavoro

I tenant della forza lavoro  Tenant esterni (altre informazioni)

Tenant esterni (altre informazioni)

Suggerimento

Questo articolo riguarda i flussi degli utenti in tenant esterni. Per informazioni sui tenant della forza lavoro, vedere Aggiungere un flusso utente di iscrizione self-service a un'app.

È possibile creare un'esperienza di iscrizione e accesso semplice per i clienti aggiungendo un flusso utente all'applicazione. Il flusso utente definisce la serie di passaggi di iscrizione che i clienti seguono e i metodi di accesso che possono usare (ad esempio posta elettronica e password, passcode monouso o account di social networking di Google, Facebook, Apple) o una federazione OIDC personalizzata. È anche possibile raccogliere informazioni dai clienti durante l'iscrizione selezionando tra una serie di attributi utente predefiniti o aggiungendo attributi personalizzati.

Questo articolo descrive come creare un flusso utente di accesso e iscrizione. Dopo aver creato il flusso utente, il passaggio successivo consiste nell'aggiungere l'applicazione al flusso utente. Se si hanno più applicazioni da offrire ai propri clienti, è possibile creare più flussi utente. In alternativa, è possibile usare lo stesso flusso utente per diverse applicazioni. Tuttavia, un'applicazione può avere un solo flusso utente.

Suggerimento

Per provare questa funzionalità, passare alla demo Woodgrove Groceries e avviare il caso d'uso "Vendita online".

Prerequisiti

- Un tenant esterno di Microsoft Entra: prima di iniziare, creare il tenant esterno di Microsoft Entra. È possibile configurare una versione di valutazione gratuita oppure creare un nuovo tenant esterno in Microsoft Entra ID.

- Passcode monouso email abilitato (facoltativo): Se desideri che i clienti utilizzino il loro indirizzo email e un passcode monouso ogni volta che si autenticano, assicurati che il passcode monouso email sia abilitato a livello del tenant (nel Centro di amministrazione di Microsoft Entra, vai a Identità esterne>Tutti i provider di identità>Passcode monouso email).

- Attributi personalizzati (facoltativi) definiti: Gli attributi utente sono valori raccolti dall'utente durante la registrazione self-service. Microsoft Entra ID include un set predefinito di attributi, ma è possibile definire attributi personalizzati da raccogliere durante l'iscrizione. Definire gli attributi personalizzati in anticipo in modo che siano disponibili quando si configura il flusso utente. In alternativa, è possibile crearli e aggiungerli in un secondo momento.

provider di identità definiti (facoltativi) : è possibile configurare la federazione conGoogle ,Facebook o un provider di identità OIDCin anticipo e quindi selezionarli come opzioni di accesso durante la creazione del flusso utente.

Creare e personalizzare un flusso utente

Seguire questa procedura per creare un flusso utente che può essere usato da un utente per accedere o registrarsi a un'applicazione. Questi passaggi descrivono come aggiungere un nuovo flusso utente, selezionare gli attributi da raccogliere e modificare l'ordine degli attributi nella pagina di iscrizione.

Per aggiungere un nuovo flusso utente

Accedere all'interfaccia di amministrazione di Microsoft Entra.

Se si ha accesso a più tenant, usare l'icona Impostazioni

nel menu in alto per passare al tenant esterno dal menu Directory e sottoscrizioni.

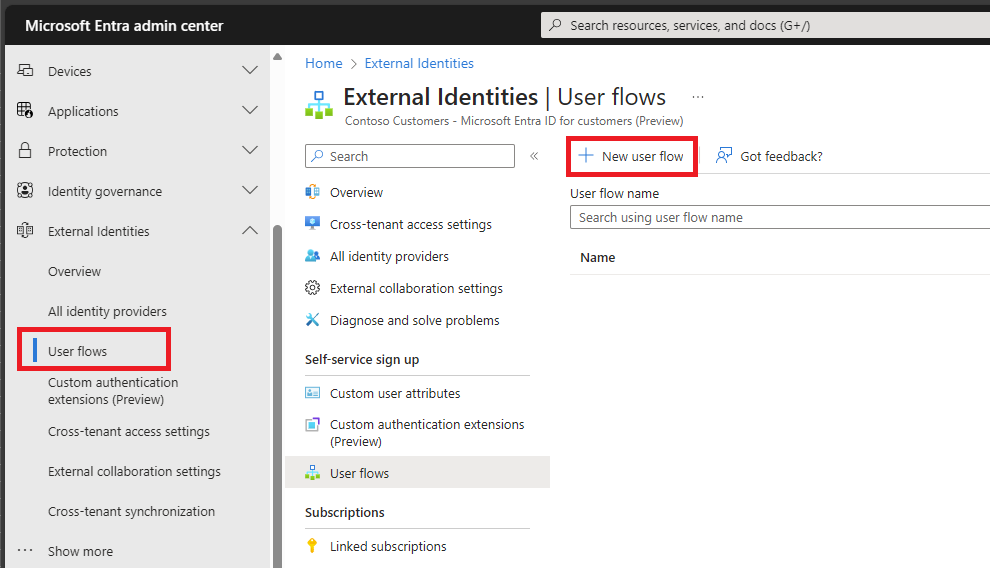

nel menu in alto per passare al tenant esterno dal menu Directory e sottoscrizioni.Passare a Entra ID>Identità esterne>Flussi utente.

Selezionare Nuovo flusso utente.

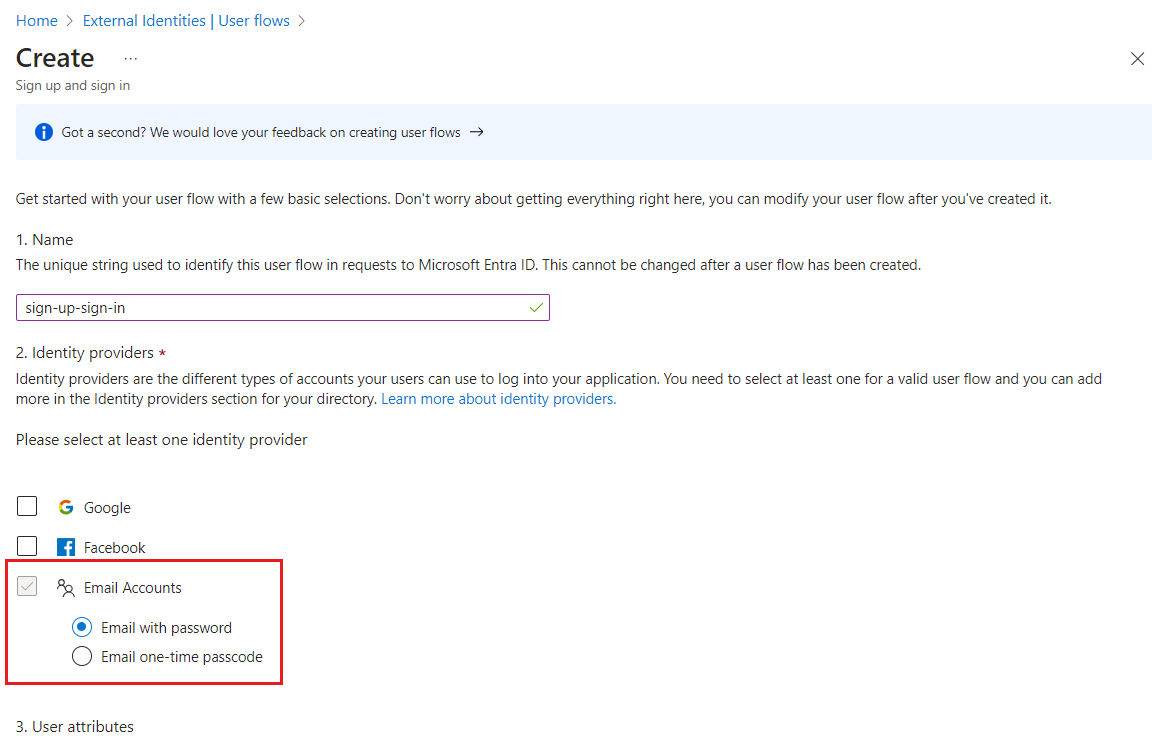

Nella pagina Crea immettere un nome per il flusso utente, ad esempio "SignUpSignIn".

Nella sezione Provider di identità selezionare la casella di controllo Account di posta elettronica e quindi selezionare una delle seguenti opzioni:

Posta elettronica con password: consente ai nuovi utenti di iscriversi e accedere usando un indirizzo di posta elettronica come nome di accesso e una password come metodo di autenticazione del primo fattore. È anche possibile configurare le opzioni per visualizzare, nascondere o personalizzare il collegamento di reimpostazione della password self-service nella pagina di accesso (altre informazioni). Se si prevede di richiedere l'autenticazione a più fattori, questa opzione consente di scegliere tra passcode di posta elettronica monouso, sms o entrambi come metodi di secondo fattore.

Passcode monouso della posta elettronica: consente ai nuovi utenti di iscriversi e accedere usando un indirizzo di posta elettronica come nome di accesso e passcode monouso come metodo di autenticazione a primo fattore. Se si prevede di richiedere l'autenticazione a più fattori, è possibile abilitare i codici di testo SMS come metodo di secondo fattore.

Nota

L'opzione Iscrizione a Microsoft Entra ID non è disponibile perché anche se i clienti possono iscriversi a un account locale usando un messaggio di posta elettronica di un'altra organizzazione di Microsoft Entra, la federazione di Microsoft Entra non viene usata per autenticarli. Google e Facebook diventano disponibili solo dopo aver configurato la federazione con loro. Altre informazioni sui metodi di autenticazione e sui provider di identità.

In Attributi utente scegliere gli attributi da raccogliere dall'utente durante l'iscrizione.

Selezionare Mostra altro per scegliere dall'elenco completo degli attributi, tra cui Titolo processo, Nome visualizzato e Codice postale.

Questo elenco include anche tutti gli attributi personalizzati definiti. Selezionare la casella di controllo accanto a ogni attributo che si vuole raccogliere dall'utente durante l'iscrizione

Selezionare OK.

Selezionare Crea per creare il flusso utente.

Disabilitare la registrazione in un flusso utente di registrazione e accesso

Se si vuole che gli utenti dei clienti accedano e non eseguino l'iscrizione, è possibile disabilitare l'esperienza di iscrizione nel flusso utente usando l'API Update authenticationEventsFlow in Microsoft Graph e aggiornare la proprietà >isSignUpAllowed a false. È necessario conoscere l'ID del flusso utente di cui si vuole disabilitare l'iscrizione. Non è possibile leggere l'ID del flusso utente dall'interfaccia di amministrazione di Microsoft Entra, ma è possibile recuperarlo tramite l'API Microsoft Graph se si conosce l'app associata.

Leggere l'ID applicazione associato al flusso utente:

- Passare a Entra ID>Identità esterne>Flussi utente.

- Nell'elenco selezionare il flusso utente.

- Nel menu a sinistra, in Usa, selezionare Applicazioni.

- Nell'elenco, nella colonna ID applicazione (client) copiare l'ID applicazione (client).

Identificare l'ID del flusso utente di cui si vuole disabilitare l'iscrizione. A tale scopo, elencare il flusso utente associato all'applicazione specifica. Si tratta di un'API Microsoft Graph che richiede di conoscere l'ID applicazione ottenuto dal passaggio precedente.

Aggiornare il flusso utente per disabilitare l'iscrizione .

Esempio:

PATCH https://graph.microsoft.com/beta/identity/authenticationEventsFlows/{user-flow-id}Corpo della richiesta

{ "@odata.type": "#microsoft.graph.externalUsersSelfServiceSignUpEventsFlow", "onInteractiveAuthFlowStart": { "@odata.type": "#microsoft.graph.onInteractiveAuthFlowStartExternalUsersSelfServiceSignUp", "isSignUpAllowed": false } }Sostituire

{user-flow-id}con l'ID del flusso utente ottenuto nel passaggio precedente. Si noti che ilisSignUpAllowedparametro è impostato su false. Per riabilitare l'iscrizione, effettuare una chiamata all'endpoint dell'API Microsoft Graph, ma impostare ilisSignUpAllowedparametro su true.