Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Si applica a:  Tenant delle risorse

Tenant delle risorse  Tenant esterni (Ulteriori informazioni)

Tenant esterni (Ulteriori informazioni)

Le organizzazioni che usano le funzionalità di collaborazione di Microsoft Entra B2B per invitare utenti ospiti di organizzazioni partner, ora possono fornire a questi utenti B2B l'accesso alle app locali. Queste app locali possono usare l'autenticazione basata su SAML o l'autenticazione integrata di Windows (IWA) con delega vincolata Kerberos (KCD).

Accesso alle app SAML

Se l'app locale usa l'autenticazione basata su SAML si possono facilmente rendere disponibili queste app agli utenti di Microsoft Entra B2B con cui si ha una collaborazione tramite l'interfaccia di amministrazione di Microsoft Entra usando il proxy delle applicazioni di Microsoft Entra.

Eseguire le operazioni seguenti:

- Abilitare il proxy delle applicazioni e installare un connettore. Per le istruzioni, consultare la sezione Pubblicare applicazioni con il proxy delle applicazioni di Microsoft Entra.

- Pubblicare l'applicazione locale basata su SAML tramite il proxy delle applicazioni di Microsoft Entra seguendo le istruzioni riportate nella sezione Single Sign-On SAML per le applicazioni locali con proxy delle applicazioni.

- Assegnare gli utenti di Microsoft Entra B2B all'applicazione SAML.

Dopo aver completato i passaggi precedenti, l'app dovrebbe essere operativa. Per testare l'accesso a Microsoft Entra B2B:

- Aprire un browser e accedere all'URL esterno creato nella fase della pubblicazione dell'app.

- Accedere con l'account di Microsoft Entra B2B assegnato all'app. Dovrebbe essere possibile aprire l'app e accedervi con Single Sign-On.

Accesso alle app di autenticazione integrata di Windows e delega vincolata Kerberos

Per consentire agli utenti B2B di accedere alle applicazioni locali protette con l'autenticazione integrata di Windows e la delega vincolata Kerberos, sono necessari i seguenti componenti:

Autenticazione tramite il proxy delle applicazioni di Microsoft Entra. Gli utenti B2B devono poter eseguire l'autenticazione nell'applicazione locale. Per farlo è necessario pubblicare l'app locale tramite il proxy delle applicazioni di Microsoft Entra. Per ulteriori informazioni consultare la sezione Esercitazione: aggiungere un'applicazione locale per l'accesso remoto tramite il proxy delle applicazioni.

Autorizzazione tramite un oggetto utente B2B nella directory locale. L'applicazione deve poter eseguire i controlli di accesso utente e concedere l'accesso alle risorse corrette. L'autenticazione integrata di Windows e la delega vincolata Kerberos richiedono un oggetto utente nell'istanza locale di Windows Server Active Directory per completare l'autorizzazione. Come descritto in Funzionamento di Single Sign-On con KCD, Application Proxy richiede questo oggetto utente per rappresentare l'utente e ottenere un token Kerberos per l'app.

Nota

Quando si configura il proxy delle applicazioni di Microsoft Entra, verificare che la voce Identità accesso delegato sia impostata su Nome utente principale (predefinito) nella configurazione Single Sign-On per l'autenticazione integrata di Windows (IWA).

Nel caso degli utenti B2B sono disponibili due metodi per creare gli oggetti utente ospite necessari per l'autorizzazione nella directory locale:

- Microsoft Identity Manager (MIM) e l'agente di gestione MIM per Microsoft Graph.

- Uno script di PowerShell, che è una soluzione più leggera, senza necessità di MIM.

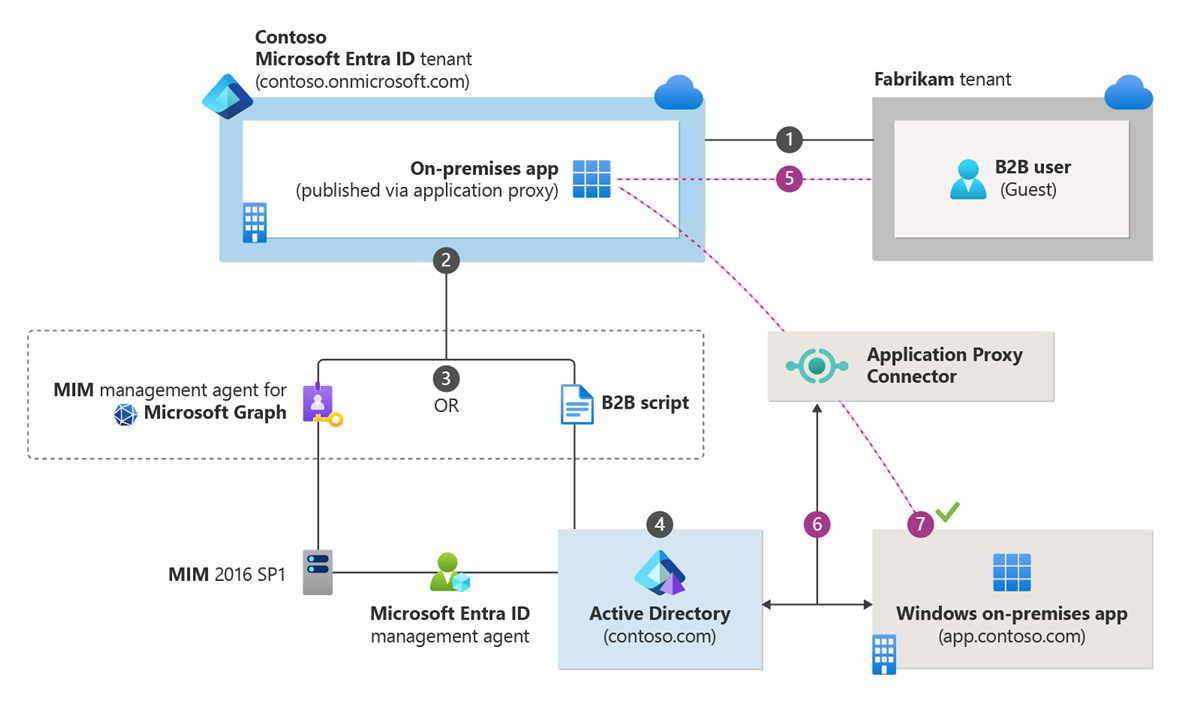

Il diagramma seguente offre una panoramica generale del funzionamento combinato del proxy delle applicazioni di Microsoft Entra e della generazione dell'oggetto utente B2B nella directory locale per concedere agli utenti B2B l'accesso alle app locali di autenticazione integrata di Windows (IWA) e delega vincolata Kerberos (KCD). I passaggi numerati sono descritti in dettaglio nel diagramma seguente.

- Un utente di un'organizzazione partner (tenant Fabrikam) viene invitato nel tenant Contoso.

- Viene creato un oggetto utente ospite nel tenant Contoso (ad esempio, un UPN guest_fabrikam.com#EXT#@contoso.onmicrosoft.com).

- Il guest Fabrikam viene importato da Contoso tramite MIM o tramite lo script di PowerShell B2B.

- Una rappresentazione, o "footprint", dell'oggetto utente guest Fabrikam (Guest#EXT#) viene creata nella directory locale, Contoso.com, tramite MIM o tramite lo script di PowerShell B2B.

- L'utente guest accede all'applicazione locale, app.contoso.com.

- La richiesta di autenticazione è autorizzata tramite Application Proxy, usando la delega vincolata Kerberos.

- Poiché l'oggetto utente guest si trova in locale, l'autenticazione ha esito positivo.

Criteri di gestione del ciclo di vita

È possibile gestire gli oggetti utente B2B locali tramite i criteri di gestione del ciclo di vita. Ad esempio:

- È possibile impostare criteri di autenticazione a più fattori (MFA) per l'utente ospite in modo che l'autenticazione a più fattori venga usata durante l'autenticazione del proxy delle applicazioni. Per altre informazioni, vedere Accesso condizionale per gli utenti di Collaborazione B2B.

- Eventuali sponsorizzazioni, revisioni dell'accesso, verifiche dell'account e così via eseguite sull'utente B2B sul cloud si applicano agli utenti locali. Ad esempio, se l'utente sul cloud viene eliminato tramite i criteri di gestione del ciclo di vita, anche l'utente locale viene eliminato dalla sincronizzazione MIM o tramite lo script di Microsoft Entra B2B. Per ulteriori informazioni consultare la sezione Gestire l'accesso come ospite con le verifiche di accesso di Microsoft Entra.

Creare oggetti utente B2B ospite tramite uno script di Microsoft Entra B2B

È possibile usare uno script di esempio Microsoft Entra B2B per creare account Microsoft Entra shadow sincronizzati da account Microsoft Entra B2B. È quindi possibile usare gli account ombra per le app locali che usano KCD.

Creare oggetti utente guest B2B con MIM

È possibile usare MIM e il connettore MIM per Microsoft Graph per creare oggetti utente ospite nella directory locale. Per ulteriori informazioni consultare la sezione Collaborazione business-to-business (B2B) in Microsoft Entra con Microsoft Identity Manager (MIM) 2016 SP1 con il proxy delle applicazioni di Azure.

Considerazioni sulle licenze

Assicurarsi di avere le licenze CAL (Client Access License) corrette o i connettori esterni per gli utenti ospiti esterni che accedono alle app locali o le cui identità sono gestite in locale. Per altre informazioni, vedere la sezione relativa ai connettori esterni in Client Access Licenses and Management Licenses (Licenze di gestione e CAL). Per le esigenze di licenze specifiche, rivolgersi al rappresentante Microsoft o al rivenditore locale.