Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

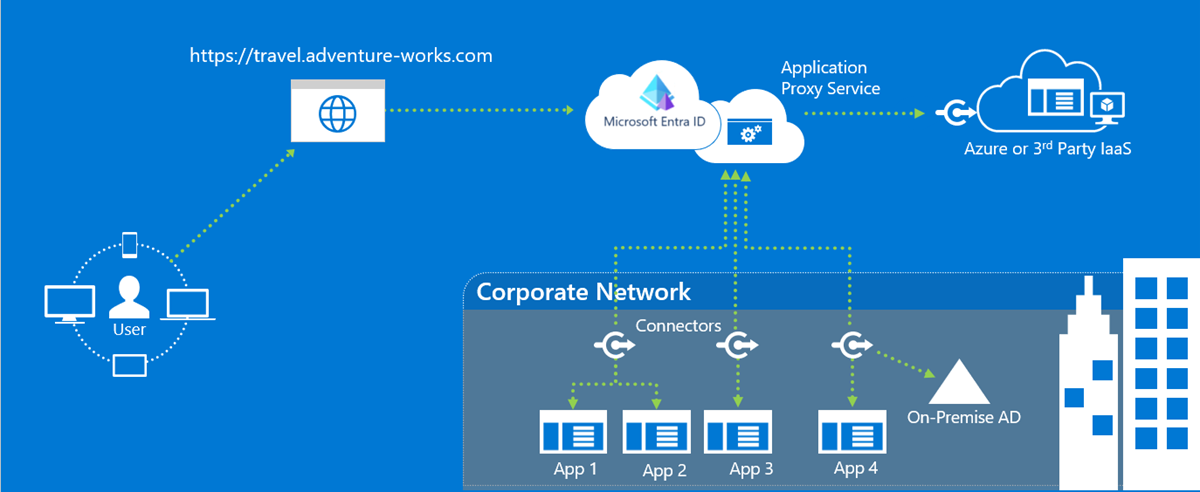

Microsoft Entra ID contiene un servizio proxy di applicazione che consente agli utenti di accedere alle applicazioni locali effettuando l'accesso con il proprio account Microsoft Entra. Per altre informazioni sul proxy dell'applicazione, vedere Che cos'è il proxy dell'applicazione?. Questa esercitazione consente di preparare l'ambiente per l'uso con il proxy dell'applicazione. Quando l’ambiente è pronto, utilizzare l'interfaccia di amministrazione di Microsoft Entra per aggiungere un'applicazione locale al tenant.

In questa esercitazione:

- Installare e verificare il connettore sul tuo server Windows, e registrarlo con il proxy dell'applicazione.

- Aggiungere un'applicazione locale al tenant di Microsoft Entra.

- Verificare che un utente di test possa accedere all'applicazione con un account Microsoft Entra.

Prerequisiti

Per aggiungere un'applicazione locale a Microsoft Entra ID, sono necessari:

- Sottoscrizione di Microsoft Entra ID P1 o P2.

- Un account amministratore dell'applicazione.

- Un set sincronizzato di identità utente con una directory locale. Oppure crearli direttamente sui tenant di Microsoft Entra. La sincronizzazione delle identità consente a Microsoft Entra ID di preautenticare gli utenti prima di concedere loro l'accesso alle applicazioni pubblicate dal proxy di applicazione. La sincronizzazione fornisce inoltre le informazioni necessarie sull'identificatore utente per eseguire l'accesso Single Sign-On (SSO).

- Informazioni sulla gestione delle applicazioni in Microsoft Entra, vedere Visualizzare le applicazioni aziendali in Microsoft Entra.

- Per comprendere il Single Sign-On (SSO), vedere Comprendere il Single Sign-On.

Installare e verificare il connettore di rete privata di Microsoft Entra

Il proxy dell'applicazione usa lo stesso connettore di Accesso privato Microsoft Entra. Il connettore è denominato “Connettore di rete privata di Microsoft Entra”. Per informazioni su come installare e verificare un connettore, vedere Come configurare i connettori.

Osservazioni generali

I record DNS (Public Domain Name System) per gli endpoint proxy dell'applicazione Microsoft Entra sono record CNAME concatenati che puntano a un record A. La configurazione dei record in questo modo garantisce la tolleranza di errore e la flessibilità. Il connettore di rete privata di Microsoft Entra accede sempre i nomi host con i suffissi di dominio *.msappproxy.net o *.servicebus.windows.net. Tuttavia, durante la risoluzione dei nomi, i record CNAME potrebbero contenere record DNS con nomi host e suffissi diversi. A causa della differenza, è necessario assicurarsi che il dispositivo (a seconda dell'installazione, del server connettore, del firewall, del proxy in uscita) possa risolvere tutti i record nella catena e consentire la connessione agli indirizzi IP risolti. Poiché i record DNS nella catena potrebbero essere cambiati di tanto in tanto, non è possibile fornire alcun elenco di tali record.

Se si installano connettori in aree diverse, è consigliabile ottimizzare il traffico selezionando l'area del servizio cloud proxy applicazione più vicina con ogni gruppo di connettori. Per altre informazioni, vedere Ottimizzare il flusso del traffico con il proxy dell'applicazione Microsoft Entra.

Se l'organizzazione usa server proxy per connettersi a internet, è necessario configurarli per il proxy di applicazione. Per altre informazioni, vedere Usare server proxy locali esistenti.

Aggiungere un'app locale a Microsoft Entra ID

Aggiungere un'app locale a Microsoft Entra ID.

Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un amministratore dell'applicazione.

Naviga a Entra ID>applicazioni aziendali.

Selezionare Nuova applicazione.

Selezionare Aggiungi un'applicazione locale , visualizzata a metà pagina nella sezione Applicazioni locali . In alternativa, è possibile selezionare Crea un'applicazione personalizzata nella parte superiore della pagina e quindi selezionare Configura proxy applicazione per l'accesso remoto sicuro a un'applicazione locale.

Nella sezione Aggiungere un'applicazione locale specificare le informazioni seguenti sull'applicazione:

Campo Descrizione Nome Nome dell'applicazione visualizzata in App personali e nell'interfaccia di amministrazione di Microsoft Entra. Modalità manutenzione Selezionare se si vuole abilitare la modalità di manutenzione e disabilitare temporaneamente l'accesso per tutti gli utenti all'applicazione. URL interno URL per accedere all'applicazione dall'interno della rete privata. È possibile indicare un percorso specifico nel server back-end per la pubblicazione, mentre il resto del server non è pubblicato. In questo modo, si possono pubblicare siti diversi nello stesso server come app differenti, assegnando a ognuno un nome e regole di accesso specifici.

Se si pubblica un percorso, verificare che includa tutte le immagini, gli script e i fogli di stile necessari per l'applicazione. Se ad esempio l'app si trova inhttps://yourapp/appe usa le immagini che si trovano inhttps://yourapp/media, come percorso si dovrà pubblicarehttps://yourapp/. Questo URL interno non deve necessariamente corrispondere alla pagina di destinazione visualizzata dagli utenti. Per altre informazioni, vedere Impostare una home page personalizzata per le app pubblicate.URL esterno L'indirizzo per gli utenti per accedere all'app dall'esterno della rete. Se non si vuole usare il dominio proxy dell'applicazione predefinito, leggere informazioni sui domini personalizzati nel proxy dell'applicazione Microsoft Entra. Preautenticazione Come il proxy di applicazione verifica gli utenti prima di concedere loro l'accesso all'applicazione.

Microsoft Entra ID : il proxy dell'applicazione reindirizza gli utenti ad accedere con Microsoft Entra ID, che autentica le relative autorizzazioni per la directory e l'applicazione. È consigliabile lasciare questa opzione come impostazione predefinita, in modo da poter usufruire delle funzionalità di sicurezza di Microsoft Entra come Accesso condizionale e multi-factor authentication. Microsoft Entra ID è necessario per il monitoraggio dell'applicazione con Microsoft Defender for Cloud Apps.

Pass-through : gli utenti non devono eseguire l'autenticazione con Microsoft Entra ID per accedere all'applicazione. È comunque possibile configurare i requisiti di autenticazione sul back-end.Gruppo di connettori I connettori elaborano l'accesso remoto all'applicazione, mentre i gruppi di connettori aiutano a organizzare connettori e app in base all'area geografica, alla rete o allo scopo. Se non sono ancora stati creati gruppi di connettori, l'app viene assegnata a Default.If you don't have any connector groups yet created, your app is assigned to Default.

Se l'applicazione usa WebSocket per la connessione, la versione di tutti i connettori nel gruppo deve essere 1.5.612.0 o versione successiva.Se necessario, configurare impostazioni aggiuntive. Per la maggior parte delle applicazioni, è consigliabile mantenere queste impostazioni nei rispettivi stati predefiniti.

Campo Descrizione Timeout applicazione Backend Impostare questo valore su Long solo se l'applicazione è lenta per l'autenticazione e la connessione. Per impostazione predefinita, il timeout dell'applicazione back-end ha una lunghezza di 85 secondi. Se impostato su un valore troppo lungo, il timeout del back-end viene aumentato a 180 secondi. Usa HTTP-Only Cookie Selezionare per includere nei cookie del proxy di applicazione il flag HTTPOnly nell'intestazione della risposta HTTP. Se si usano Servizi Desktop remoto, mantenere deselezionata l'opzione. Usare un cookie permanente Lasciare l’opzione deselezionata. Usare questa impostazione solo per le applicazioni che non possono condividere cookie tra processi. Per altre informazioni sulle impostazioni dei cookie, vedere Impostazioni dei cookie per l'accesso alle applicazioni locali in Microsoft Entra ID. Tradurre gli URL nelle intestazioni Mantenere questa opzione selezionata a meno che l'applicazione non richieda l'intestazione host originale nella richiesta di autenticazione. Tradurre gli URL nel corpo dell'applicazione Mantenere questa opzione non selezionata a meno che i collegamenti HTML siano integrati nei codici di altre applicazioni locali e non vengano utilizzati domini personalizzati. Per altre informazioni, vedere Collegare la traduzione con il proxy dell'applicazione.

Selezionare questa opzione se si intende monitorare questa applicazione con Microsoft defender for Cloud Apps. Per altre informazioni, vedere Configurare il monitoraggio dell'accesso alle applicazioni in tempo reale con Microsoft Defender for Cloud Apps e Microsoft Entra ID.Convalidare il certificato TLS back-end Selezionare questa opzione per abilitare la convalida del certificato TLS (Transport Layer Security) back-end per l'applicazione. Selezionare Aggiungi.

Testare l'applicazione

È ora possibile testare se l'applicazione è stata aggiunta correttamente. Nei passaggi successivi si aggiungerà un account utente all'applicazione e si proverà a eseguire l'accesso.

Aggiungere utente per il test

Prima di aggiungere un utente all'applicazione, verificare che l'account utente abbia già le autorizzazioni per accedere all'applicazione dall'interno della rete aziendale.

Per aggiungere un utente di test:

- Selezionare Applicazioni aziendali e quindi selezionare l'applicazione da testare.

- Selezionare Attività iniziali e quindi selezionare Assegna un utente per il test.

- In Utenti e gruppi selezionare Aggiungi utente.

- In Aggiungi assegnazione selezionare Utenti e gruppi. Verrà visualizzata la sezione Utenti e gruppi .

- Scegliere l'account da aggiungere.

- Scegliere Seleziona, quindi selezionare Assegna.

Testare l'accesso

Per testare l'autenticazione all'applicazione:

- Dall'applicazione che si vuole testare selezionare proxy applicazione.

- Nella parte superiore della pagina selezionare Test Application (Applicazione di test) per eseguire un test nell'applicazione e verificare la presenza di eventuali problemi di configurazione.

- Assicurarsi di avviare prima l'applicazione per testare l'accesso alla stessa, quindi scaricare il report di diagnostica per esaminare le istruzioni per la risoluzione di eventuali problemi rilevati.

Per la risoluzione dei problemi, vedere Risolvere i problemi del proxy dell'applicazione e i messaggi di errore.

Pulire le risorse

Non dimenticare di eliminare tutte le risorse create in questa esercitazione al termine.

Risoluzione dei problemi

Informazioni sui problemi comuni e su come risolverli.

Creare l'applicazione/impostazione degli URL

Controllare i dettagli dell'errore per informazioni e suggerimenti su come correggere l'applicazione. La maggior parte dei messaggi di errore include una correzione suggerita. Per evitare errori comuni, verificare quanto segue:

- Hai il ruolo di amministratore con l'autorizzazione a creare un'applicazione proxy.

- L'URL interno è univoco

- L'URL esterno è univoco

- Gli URL iniziano con http o https e terminano con un carattere "/"

- L'URL deve essere un nome di dominio e non un indirizzo IP

Quando si crea l'applicazione, il messaggio di errore dovrebbe essere visualizzato in alto a destra. È anche possibile selezionare l'icona di notifica per visualizzare i messaggi di errore.

Caricare certificati per domini personalizzati

I domini personalizzati consentono di specificare il dominio degli URL esterni. Per usare un dominio personalizzato, è necessario caricare il certificato per tale dominio. Per informazioni sull'uso di domini e certificati personalizzati, vedere Uso di domini personalizzati in Microsoft Entra application proxy.

Se si verificano problemi durante il caricamento del certificato, cercare i messaggi di errore nel portale per altre informazioni sul problema con il certificato. Problemi comuni relativi ai certificati:

- Certificato scaduto

- Certificato autofirmato

- Certificato privo di chiave privata

Quando si tenta di caricare il certificato, il messaggio di errore viene visualizzato nell'angolo superiore destro. È anche possibile selezionare l'icona di notifica per visualizzare i messaggi di errore.