Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Si applica a:  Tenant della forza lavoro

Tenant della forza lavoro  Tenant esterni (Ulteriori informazioni)

Tenant esterni (Ulteriori informazioni)

Suggerimento

Questo articolo riguarda la collaborazione B2B nei tenant della forza lavoro. Per informazioni sui tenant esterni, consultare la sezione Metodi di autenticazione e provider di identità nei tenant esterni.

Un provider di identità (IdP) crea, mantiene e gestisce le informazioni sull'identità fornendo servizi di autenticazione alle applicazioni. Quando si condividono le proprie app e risorse con utenti esterni, Microsoft Entra ID è il provider di identità predefinito per la condivisione. Se si invita un utente esterno che ha già un account Microsoft Entra o un account Microsoft, l'utente può accedere automaticamente senza necessità di ulteriori operazioni di configurazione.

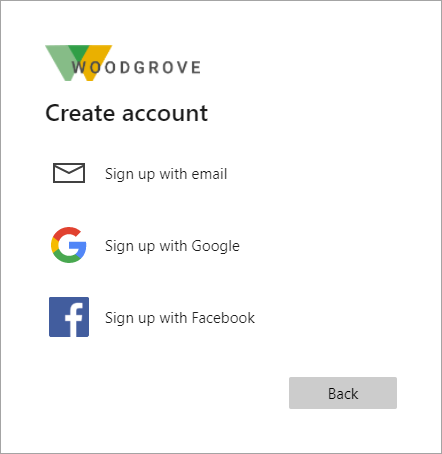

External ID offre vari fornitori di servizi di identità.

Account di Microsoft Entra: Gli utenti ospiti possono utilizzare i loro account di Microsoft Entra aziendali o scolastici per riscattare gli inviti di collaborazione B2B o completare i flussi utente di registrazione. Microsoft Entra ID è uno dei provider di identità consentiti per impostazione predefinita. Non sono necessarie ulteriori operazioni di configurazione per rendere disponibile questo provider di identità ai flussi utente.

Account di Microsoft: Gli utenti ospiti possono usare il proprio account Microsoft personale (MSA) per riscattare gli inviti alla collaborazione B2B. Quando si configura un flusso utente di registrazione self-service, è possibile aggiungere Microsoft Account come uno dei provider di identità consentiti. Non sono necessarie ulteriori operazioni di configurazione per rendere disponibile questo provider di identità ai flussi utente.

Codice di accesso monouso via e-mail: Quando un ospite riscatta un invito o accede a una risorsa condivisa, può richiedere un codice temporaneo. Il codice viene inviato al suo indirizzo e-mail. Quindi immette tale codice per continuare ad accedere. Il codice di accesso monouso via e-mail consente agli gli utenti B2B ospiti di autenticarsi quando l'autenticazione non è possibile in altri modi. Quando si configura un flusso utente di registrazione self-service, è possibile aggiungere l'opzione Codice di accesso monouso via e-mail come opzione per i provider di identità consentiti. Sono necessarie alcune operazioni di configurazione; consultare la sezione Autenticazione con codice di accesso monouso via e-mail.

Google: La federazione di Google consente agli utenti esterni di riscattare gli inviti accedendo alle app con i propri account di Gmail. La federazione Google può essere usata anche nei flussi di iscrizione utente self-service. Ecco come aggiungere Google come provider di identità.

Importante

- A partire dal 12 luglio 2021, se i clienti di Microsoft Entra B2B configurano nuove integrazioni di Google per l'uso con l'iscrizione self-service per le applicazioni personalizzate o line-of-business, l'autenticazione con identità Google non funzionerà fino a quando le autenticazioni non vengono spostate nelle visualizzazioni Web di sistema. Altre informazioni.

- Il 30 settembre 2021 Google ha disattivato il supporto per l'accesso tramite visualizzazione web incorporata. Se le tue app autenticano gli utenti con una web-view incorporata e utilizzi la federazione di Google con Azure AD B2C o Microsoft Entra B2B per gli inviti degli utenti esterni o la registrazione self-service, gli utenti di Gmail non potranno autenticarsi. Altre informazioni.

Facebook: Quando si crea un'app è possibile configurare la registrazione self-service e abilitare la federazione di Facebook in modo che gli utenti possano registrarsi sull'app utilizzando i propri account Facebook. Facebook può essere utilizzato solo per i processi di registrazione self-service e non è disponibile come opzione per accedere quando riscattano gli inviti da parte tua. Ecco come aggiungere Facebook come provider di identità.

Federazione di provider di identità SAML/WS-Fed: È anche possibile configurare la federazione per qualsiasi IdP esterno che supporti i protocolli SAML o WS-Fed. SAML/WS-Fed federazione IdP consente agli utenti esterni di usare i propri account gestiti da IdP per accedere alle app o alle risorse, senza dover creare nuove credenziali di Microsoft Entra. Per altre informazioni, vedere SAML/WS-Fed fornitori di identità. Per i passaggi di configurazione dettagliati, vedere Aggiungere la federazione con SAML/WS-Fed fornitori di identità.

Per configurare la federazione con Google, Facebook o un provider di identità SAML/WS-Fed, è necessario essere almeno un amministratore del provider di identità esterno nel tenant di Microsoft Entra.

Aggiungere provider di identità sociali

Microsoft Entra ID è abilitato per impostazione predefinita per la registrazione self-service, quindi gli utenti hanno sempre la possibilità di registrarsi usando un account di Microsoft Entra. Puoi però abilitare altri provider di identità, compresi quelli basati sui social network come Google o Facebook. Per configurare i provider di identità social nel tenant di Microsoft Entra si crea un'applicazione presso il provider di identità e si configurano le credenziali. Si ottengono un ID per un client o l'app e un segreto per il client o l'app, che si possono quindi aggiungere al tenant di Microsoft Entra.

Dopo aver aggiunto un fornitore di identità al tenant di Microsoft Entra:

Quando si invita un utente esterno alle app o alle risorse all'interno dell'organizzazione, l'utente esterno può accedere usando il proprio account con quel fornitore di identità.

Quando si abilita la registrazione self-service per le app, gli utenti esterni possono registrarsi su tali app usando i propri account presso i provider di identità aggiunti. Possono selezionare le opzioni dei provider di identità sociale che hai reso disponibili nella pagina di registrazione.

Per un'esperienza di accesso ottimale, federarsi con provider di identità ogni volta che sia possibile, in modo da offrire agli ospiti invitati un'esperienza di accesso senza interruzioni quando accedono alle app.

Passaggi successivi

Per informazioni su come aggiungere provider di identità per l'accesso alle applicazioni, fare riferimento agli articoli seguenti:

- Aggiungere l'autenticazione con codice di accesso monouso via e-mail

- Aggiungere Google come provider di identità social consentito

- Aggiungi Facebook come provider consentito di identità social

- Aggiungere la federazione con i provider di identità SAML/WS-Fed