Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Si applica a:  Tenant della forza lavoro

Tenant della forza lavoro  Tenant esterni (altre informazioni)

Tenant esterni (altre informazioni)

Suggerimento

Questo articolo descrive l'aggiunta di Google come provider di identità per la collaborazione B2B nei tenant delle risorse. Per le istruzioni destinate ai tenant esterni, vedere Aggiungere Google come provider di identità.

Configurando una federazione con Google, è possibile consentire agli utenti invitati di accedere alle app e alle risorse condivise con i propri account Gmail, senza dover creare account Microsoft. Dopo aver aggiunto Google come una delle opzioni di accesso dell'applicazione, nella pagina Accedi un utente può immettere l'indirizzo Gmail usato per accedere a Google.

Nota

Federazione Google è appositamente progettato per gli utenti di Gmail. Per eseguire la federazione con i domini di Google Workspace, usare SAML/WS-Fed federazione del provider di identità.

Importante

- A partire dal 12 luglio 2021, se i clienti di Microsoft Entra B2B configurano nuove integrazioni di Google per l'uso con l'iscrizione self-service o per l'invito di utenti esterni per le applicazioni personalizzate o line-of-business, l'autenticazione potrebbe essere bloccata per gli utenti Gmail (con la schermata di errore illustrata in Cosa aspettarsi). Questo problema si verifica solo se si crea l'integrazione di Google per i flussi utente di registrazione self service o inviti dopo il 12 luglio 2021 e le autenticazioni di Gmail nelle proprie applicazioni personalizzate o aziendali non sono state spostate nelle web-view del sistema. Poiché le web-view del sistema sono abilitate per impostazione predefinita, la maggior parte delle app non ne risentirà. Per evitare questo problema consigliamo vivamente di spostare le autenticazioni di Gmail sui browser di sistema prima di creare nuove integrazioni di Google per la registrazione self-service. Fare riferimento a Azione necessaria per le visualizzazioni Web incorporate.

- A partire dal 30 settembre 2021, Google deprecherà il supporto per l'accesso tramite web view. Se le app autenticano gli utenti con una visualizzazione Web incorporata e si usa la federazione di Google con Azure AD B2C o Microsoft Entra B2B per gli inviti degli utenti esterni o l'iscrizione self-service, gli utenti di Google Gmail non saranno in grado di eseguire l'autenticazione. Altre informazioni.

Qual è l'esperienza per l'utente di Google?

È possibile invitare un utente di Google alla collaborazione B2B in vari modi. Ad esempio, è possibile aggiungerli alla directory tramite l'interfaccia di amministrazione di Microsoft Entra. Quando l'utente riscatta l'invito, la sua esperienza cambia in base al fatto che abbiano già eseguito l'accesso a Google:

- Agli utenti ospiti che non hanno eseguito l'accesso a Google viene chiesto di accedere.

- Agli utenti ospiti che hanno già eseguito l'accesso a Google viene chiesto di scegliere l'account da usare. L'utente deve scegliere l'account usato nell'invito.

Se viene visualizzato un errore di "intestazione troppo lunga", l'utente guest può cancellare i cookie o aprire una finestra InPrivate o di navigazione in incognito e provare di nuovo a eseguire l'accesso.

Endpoint di accesso

Gli utenti guest di Google possono ora accedere alle app multi-tenant o di Microsoft usando un endpoint comune (in altre parole, un URL generale dell'app che non include il contesto del tenant). Durante il processo di accesso, l'utente guest sceglie le opzioni di accesso e quindi seleziona Accedi a un'organizzazione. L'utente digita quindi il nome della tua organizzazione e continua ad accedere con le proprie credenziali Google.

Gli utenti ospiti di Google possono anche usare gli endpoint delle applicazioni contenenti le informazioni sul tenant, ad esempio:

https://myapps.microsoft.com/?tenantid=<your tenant ID>https://myapps.microsoft.com/<your verified domain>.onmicrosoft.comhttps://portal.azure.com/<your tenant ID>

È anche possibile fornire agli utenti ospiti di Google un link diretto a un'applicazione o a una risorsa inserendo le informazioni del tenant, ad esempio https://myapps.microsoft.com/signin/X/<application ID?tenantId=<your tenant ID>.

Dismissione del supporto per l'accesso con web-view

A partire dal 30 settembre 2021, Google ritirerà il supporto per l'accesso tramite web-view incorporata. Se le app autenticano gli utenti con una visualizzazione Web incorporata e si usa la federazione di Google con Azure AD B2C o Microsoft Entra B2B per gli inviti degli utenti esterni o l'iscrizione self-service, gli utenti di Google Gmail non saranno in grado di eseguire l'autenticazione.

Le seguenti sono situazioni note che interessano gli utenti Gmail:

- App di Microsoft (ad esempio Teams e Power Apps) in Windows

- App di Windows che usano il controllo WebView , WebView2 o il controllo WebBrowser precedente per l'autenticazione. Queste app devono eseguire la migrazione all'uso del flusso di Gestione account Web (WAM).

- Applicazioni di Android che utilizzano l'elemento dell'interfaccia utente WebView

- Applicazioni di iOS che utilizzano UIWebView/WKWebview

- App che usano ADAL

La modifica non interessa:

- App Web

- Servizi di Microsoft 365 a cui si accede tramite un sito Web (ad esempio, SharePoint Online, app Web di Office e app Web di Teams)

- App per dispositivi mobili che usano visualizzazioni Web di sistema per l'autenticazione (SFSafariViewController in iOS, schede personalizzate in Android).

- Identità di Google Workspace, ad esempio quando si usa la federazione basata su SAML con Google Workspace

- App di Windows che usano Web Account Manager (WAM) o Web Authentication Broker (WAB).

Azione necessaria per le web-view incorporate

Modificare le app per l'uso del browser di sistema per l'accesso. Per informazioni dettagliate, vedere Visualizzazione Web incorporata e browser di sistema nella documentazione di MSAL.NET. Tutti gli SDK MSAL usano il browser di sistema per impostazione predefinita.

Risultati previsti

Dal 30 settembre Microsoft implementerà a livello globale un flusso di accesso al dispositivo che costituisce una soluzione alternativa per le app che usano ancora le web-view incorporate, per evitare che l'autenticazione venga bloccata.

Come accedere con il flusso di accesso al dispositivo

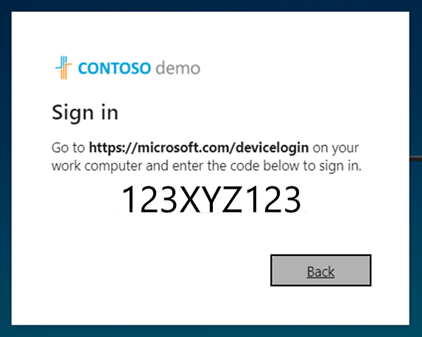

Il flusso di accesso al dispositivo richiede agli utenti che accedono con un account Gmail in una web-view incorporata di inserire un codice in un browser separato per completare l'accesso. Se gli utenti accedono per la prima volta con il proprio account Gmail senza sessioni attive nel browser, viene visualizzata la seguente sequenza di schermate. Se è già connesso un account Gmail esistente, alcuni di questi passaggi potrebbero essere eliminati.

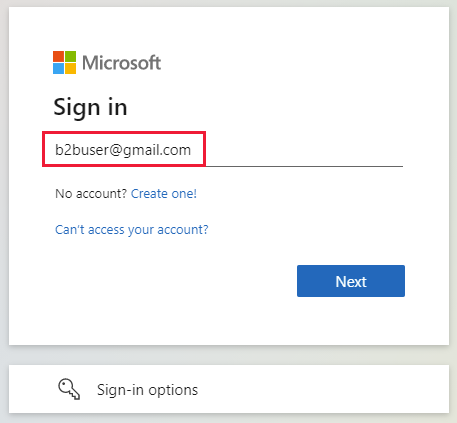

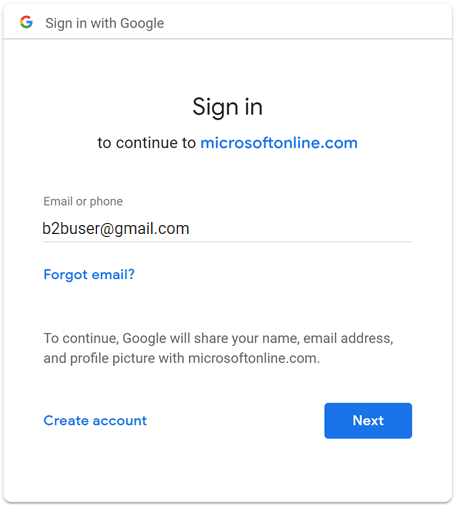

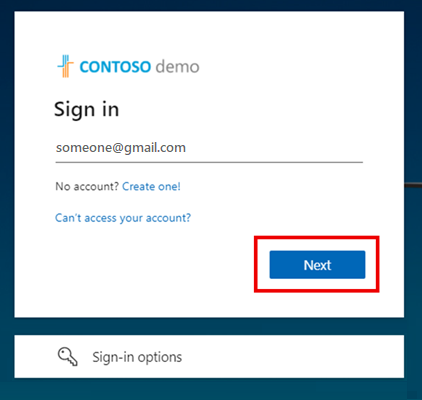

Nella schermata Accedi l'utente immette l'indirizzo Gmail e seleziona Avanti.

Viene visualizzata la seguente schermata, che richiede all'utente di aprire una nuova finestra, passare a https://microsoft.com/devicelogin e inserire il codice alfanumerico a nove cifre visualizzato.

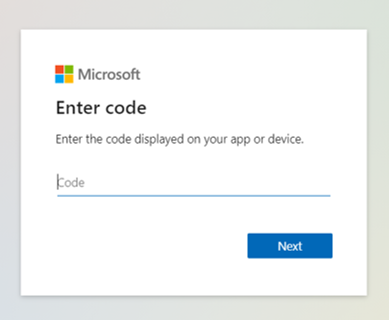

Si apre la pagina di accesso al dispositivo, dove l'utente può inserire il codice.

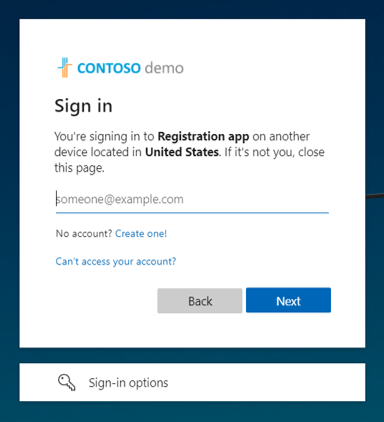

Se i codici corrispondono viene chiesto all'utente di reinserire la propria e-mail per confermare l'app e la posizione di accesso, per motivi di sicurezza.

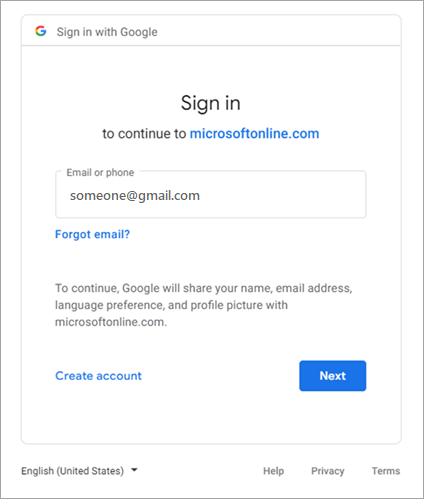

L'utente accede a Google con la propria e-mail e la propria password.

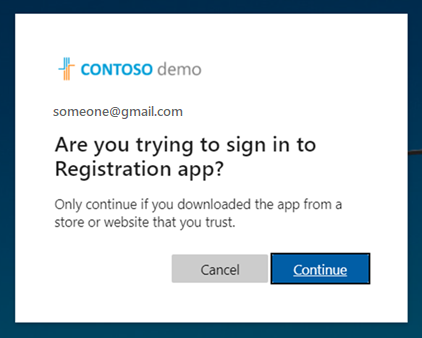

Ancora una volta viene chiesto di confermare l'app a cui sta accedendo.

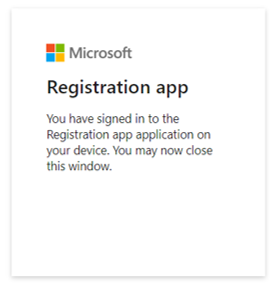

L'utente seleziona Continua. Un messaggio conferma che l'accesso è stato eseguito. L'utente chiude la scheda o la finestra e torna alla prima schermata, dove ora ha eseguito l'accesso all'app.

In alternativa si può fare in modo che gli utenti di Gmail esistenti e nuovi accedano con il codice di accesso monouso via e-mail. Affinché gli utenti di Gmail utilizzino il codice di accesso monouso via e-mail:

- Abilitare il passcode monouso tramite posta elettronica.

- Rimuovere la Federazione Google.

- Reimpostare lo stato di ripristino degli utenti di Gmail affinché possano utilizzare il codice monouso via email in futuro.

Se desideri richiedere un'estensione, i clienti coinvolti con ID del client OAuth dovrebbero aver ricevuto un'email dagli sviluppatori di Google con le seguenti informazioni riguardanti un'estensione una-tantum per l'applicazione delle norme, da completare entro il 31 gennaio 2022:

- "Se necessario, è possibile richiedere una estensione una tantum dell'applicazione delle norme per le visualizzazioni Web incorporate per ogni ID client OAuth elencato fino al 31 gennaio 2022." Per chiarezza, le norme relative alle web-view integrate entreranno in vigore il 1° febbraio 2022 senza eccezioni né estensioni."

Le applicazioni migrate a una web-view consentita per l'autenticazione non saranno interessate e gli utenti potranno eseguire l'autenticazione tramite Google come di consueto.

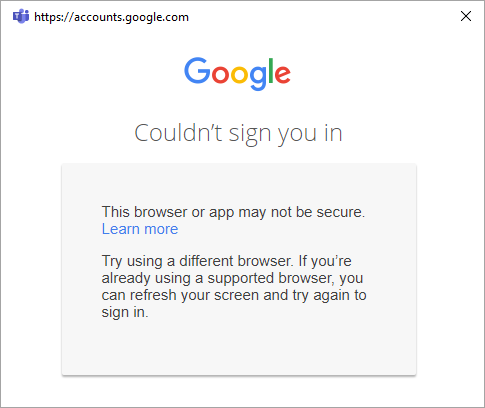

Se le applicazioni non vengono migrate a una visualizzazione web consentita per l'autenticazione, agli utenti di Gmail interessati apparirà la seguente schermata.

Distinzione tra CEF/Electron e web-view incorporate

Oltre alla deprecazione del supporto per le visualizzazioni web incorporate e l'accesso tramite framework, Google sta anche deprecare l'autenticazione Gmail basata su Chromium Embedded Framework (CEF). Per le applicazioni basate su CEF, come le app Electron, Google disabiliterà l'autenticazione il 30 giugno 2021. Le applicazioni interessate hanno ricevuto una notifica direttamente da Google e non sono interessate dalla presente documentazione. Questo documento riguarda le web-view incorporate descritte in precedenza, che Google escluderà in un'altra occasione, il 30 settembre 2021.

Azione necessaria per i framework incorporati

Segui le indicazioni di Google per determinare se le tue app sono interessate.

Passaggio 1: Configurare un progetto di Google Developers

Innanzitutto occorre creare un nuovo progetto nella Google Developers Console per ottenere un ID del client e un segreto del client da aggiungere successivamente a Microsoft Entra External ID.

Passare alle API di Google all'indirizzo https://console.developers.google.com e accedere con l'account Google. È consigliabile usare l'account condiviso di un team Google.

Se richiesto, accettare le condizioni d'uso.

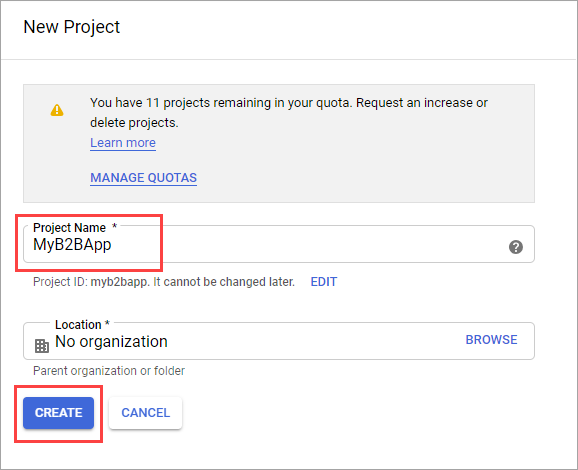

Crea un nuovo progetto: nella parte superiore della pagina selezionare il menu del progetto per aprire la pagina Seleziona un progetto . Scegliere Nuovo progetto.

Nella pagina Nuovo progetto assegnare un nome al progetto ( ad esempio ,

MyB2BApp) e quindi selezionare Crea:

Aprire il nuovo progetto selezionando il collegamento nella finestra di messaggio Notifiche o usando il menu del progetto nella parte superiore della pagina.

Nel menu a sinistra selezionare API e servizi e quindi selezionare la schermata di consenso OAuth.

In Tipo utente selezionare Esterno e quindi crea.

Nella schermata di consenso OAuth, sotto Informazioni sull'app, immettere un nome app.

In Indirizzo di posta elettronica supporto utenti selezionare un indirizzo di posta elettronica.

In Domini autorizzati selezionare Aggiungi dominio e quindi aggiungere il

microsoftonline.comdominio.In Informazioni di contatto per gli sviluppatori immettere un indirizzo di posta elettronica.

Selezionare Salva e continua.

Nel menu a sinistra selezionare Credenziali.

Selezionare Crea credenziali e quindi ID client OAuth.

Nel menu Tipo di applicazione selezionare Applicazione Web. Assegnare un nome all'applicazione, ad esempio

Microsoft Entra B2B. In URI di reindirizzamento autorizzati aggiungere gli URI seguenti:https://login.microsoftonline.comhttps://login.microsoftonline.com/te/<tenant ID>/oauth2/authresp

(dove<tenant ID>è l'ID del proprio tenant)https://login.microsoftonline.com/te/<tenant name>.onmicrosoft.com/oauth2/authresp

(dove<tenant name>è il nome del proprio tenant)

Nota

Per trovare l'ID tenant, accedere all'interfaccia di amministrazione di Microsoft Entra. Sotto ENTRA ID, selezionare Panoramica e copiare l'ID tenant.

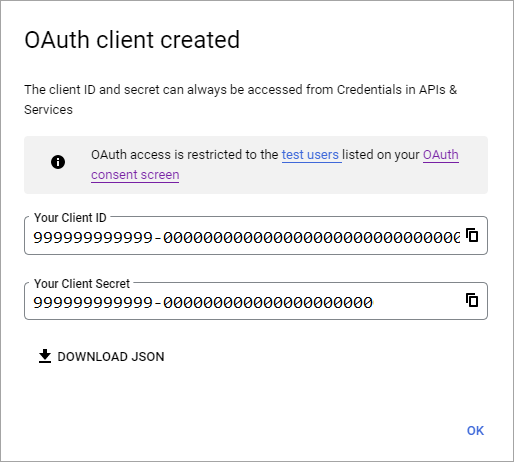

Selezionare Crea. Copiare l'ID del client e il segreto del client. Si utilizzano per aggiungere il provider di identità nell'interfaccia di amministrazione di Microsoft Entra.

È possibile lasciare il progetto in stato di pubblicazione Test e aggiungere utenti di test alla schermata di consenso OAuth. In alternativa, è possibile selezionare il pulsante Pubblica app nella schermata di consenso OAuth per rendere l'app disponibile a qualsiasi utente con un account Google.

Nota

In alcuni casi l'app potrebbe richiedere la verifica da parte di Google (ad esempio, se si aggiorna il logo dell'applicazione). Per altre informazioni, vedi la Guida sullo stato di verifica di Google.

Fase 2: Configura la federazione di Google in Microsoft Entra External ID

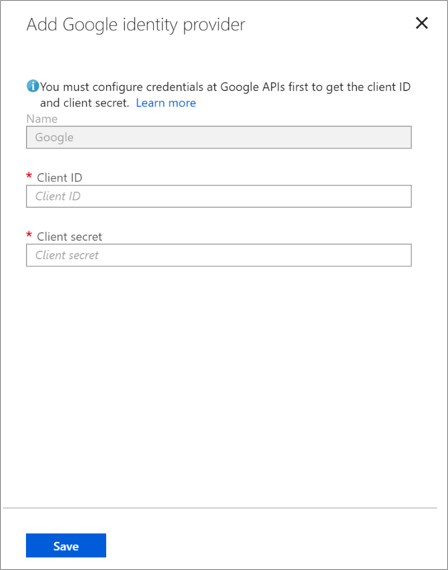

Ora è possibile impostare l'ID client e il segreto client di Google. Per farlo è possibile utilizzare l'interfaccia di amministrazione di Microsoft Entra o PowerShell. È consigliabile testare la configurazione della federazione con Google invitando se stessi. Usare un indirizzo Gmail e provare a riscattare l'invito con l'account Google invitato.

Per configurare la federazione di Google nell'interfaccia di amministrazione di Microsoft Entra

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno un amministratore del provider di identità esterno .

Passare a Identità>Identità esterne>Tutti i provider di identità e quindi sulla riga Google, selezionare Configura.

Immettere l'ID client e il segreto client ottenuti in precedenza. Selezionare Salva:

Per configurare la federazione di Google tramite PowerShell

Installare la versione più recente del modulo Microsoft Graph PowerShell.

Connettersi al tenant usando il comando Connect-MgGraph .

Alla richiesta di accesso, effettua l'accesso come almeno un Amministratore del Provider di Identità Esterno.

Eseguire i comandi seguenti:

$params = @{ "@odata.type" = "microsoft.graph.socialIdentityProvider" displayName = "Login with Google" identityProviderType = "Google" clientId = "<client ID>" clientSecret = "<client secret>" } New-MgIdentityProvider -BodyParameter $paramsNota

Usare l'ID client e il segreto client dell'app creata in "Passaggio 1: Configurare un progetto per sviluppatori Google". Per altre informazioni, vedere New-MgIdentityProvider.

Aggiungere un provider di identità di Google a un flusso utente

A questo punto, il provider di identità di Google viene configurato nel tenant di Microsoft Entra. Gli utenti che riscattano gli inviti possono accedere usando Google. Tuttavia, se sono stati creati dei flussi utente con registrazione self-service, è necessario anche aggiungere Google alle pagine di accesso del flusso utente. Per aggiungere un provider di identità di Google a un flusso utente:

Passare a Entra ID>Identità esterne>Flussi utente.

Selezionare il flusso utente al quale aggiungere il provider di identità di Google.

In Impostazioni selezionare Provider di identità.

Nell'elenco dei provider di identità selezionare Google.

Selezionare Salva.

Come si rimuove la federazione con Google?

È possibile rimuovere la configurazione della federazione con Google. Così facendo gli utenti ospiti di Google che hanno già riscattato l'invito non possono accedere. Tuttavia, è possibile concedere loro di nuovo l'accesso alle risorse reimpostando lo stato di riscatto.

Per eliminare la federazione di Google nell'interfaccia di amministrazione di Microsoft Entra

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno un amministratore del provider di identità esterno .

Passare a Entra ID>Identità esterne>Tutti i provider di identità.

Nella riga Google selezionare (configurato) e quindi selezionare Elimina.

Selezionare Sì per confermare l'eliminazione.

Per eliminare la federazione di Google tramite PowerShell

Installare la versione più recente del modulo Microsoft Graph PowerShell.

Connettersi al tenant usando il comando Connect-MgGraph .

Nel prompt di accesso, accedi almeno come un amministratore del provider di identità esterno.

Immettere il comando seguente:

Remove-MgIdentityProvider -IdentityProviderBaseId Google-OAUTHNota

Per altre informazioni, vedere Remove-MgIdentityProvider.