Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Le organizzazioni che usano l'accesso condizionale insieme all'accesso sicuro globale possono impedire l'accesso dannoso alle app Microsoft, alle app SaaS di terze parti e alle app line-of-business private che usano più condizioni per fornire una difesa approfondita. Queste condizioni possono includere l'autenticazione a fattori avanzata, la conformità del dispositivo, la posizione e altre. L'abilitazione di queste condizioni protegge l'organizzazione dalla compromissione dell'identità utente o dal furto di token. Global Secure Access introduce il concetto di rete conforme all'interno dell'accesso condizionale di Microsoft Entra ID. Questo controllo di rete conforme garantisce che gli utenti si connettano tramite il servizio Accesso sicuro globale per il tenant specifico e siano conformi ai criteri di sicurezza applicati dagli amministratori.

Il client di accesso sicuro globale installato nei dispositivi o negli utenti dietro reti remote configurate consente agli amministratori di proteggere le risorse dietro una rete conforme con controlli avanzati di accesso condizionale. Questa funzionalità di rete conforme semplifica la gestione dei criteri di accesso da parte degli amministratori, senza dover mantenere un elenco di indirizzi IP in uscita e rimuove il requisito di rimuovere il traffico attraverso la VPN dell'organizzazione per mantenere l'ancoraggio IP di origine e applicare i criteri di accesso condizionale basati su IP. Per altre informazioni sull'accesso condizionale, vedere Che cos'è l'accesso condizionale?

Applicazione del controllo di rete conforme

Un'applicazione conforme delle regole di rete riduce il rischio di attacchi di furto o ripetizione di token. L'applicazione del piano di autenticazione viene eseguita da Microsoft Entra ID al momento dell'autenticazione dell'utente. Se un avversario ha rubato un token di sessione e tenta di riprodurre il token da un dispositivo che non è connesso alla rete conforme dell'organizzazione (ad esempio, richiedendo un token di accesso con un token di aggiornamento rubato), Entra ID negherà immediatamente la richiesta e l'ulteriore accesso verrà bloccato. Il controllo del piano dati funziona con i servizi integrati con Global Secure Access e che supportano la valutazione continua dell'accesso (CAE), attualmente Microsoft Graph. Con le app che supportano CAE, i token di accesso rubati riutilizzati all'esterno della rete conforme del tenant verranno rifiutati dall'applicazione quasi in tempo reale. Senza CAE, un token di accesso rubato durerà fino alla durata completa (il valore predefinito è compreso tra 60 e 90 minuti).

Questo controllo di rete conforme è specifico del tenant in cui è configurato. Ad esempio, se si definiscono criteri di accesso condizionale che richiedono una rete conforme in contoso.com, solo gli utenti con accesso sicuro globale o con la configurazione di rete remota sono in grado di passare questo controllo. Un utente di fabrikam.com non sarà in grado di soddisfare i criteri di politica di rete di contoso.com.

La rete conforme è diversa da IPv4, IPv6 o posizioni geografiche che è possibile configurare in Microsoft Entra. Gli amministratori non devono esaminare e mantenere gli indirizzi IP/intervalli di rete conformi, rafforzare il comportamento di sicurezza e ridurre al minimo il sovraccarico amministrativo.

Prerequisiti

- Gli amministratori che interagiscono con le funzionalità di Accesso globale sicuro , a seconda delle attività che svolgono, devono avere almeno una delle seguenti assegnazioni di ruolo.

- Il ruolo Amministratore accesso globale sicuro per gestire le funzionalità dell'accesso globale sicuro.

- Amministratore dell'accesso condizionale per abilitare il segnale di accesso sicuro globale per l'accesso condizionale, e per creare e interagire con i criteri di accesso condizionale e i luoghi denominati.

- Il prodotto richiede licenze. Per informazioni dettagliate, vedi la sezione relativa alle licenze di Che cos'è l'accesso sicuro globale. Se necessario è possibile acquistare licenze o ottenere licenze di test.

Limitazioni note

Per informazioni dettagliate su problemi noti e limitazioni, vedere Limitazioni note per l'accesso sicuro globale.

Abilitare il segnalamento di Global Secure Access per l'accesso condizionale

Per abilitare l'impostazione richiesta per consentire il controllo di reti conformi, un amministratore deve effettuare i passaggi seguenti.

- Accedere all'interfaccia di amministrazione di Microsoft Entra con un account con il ruolo Amministratore accesso sicuro globale e Amministratore accesso condizionale attivato.

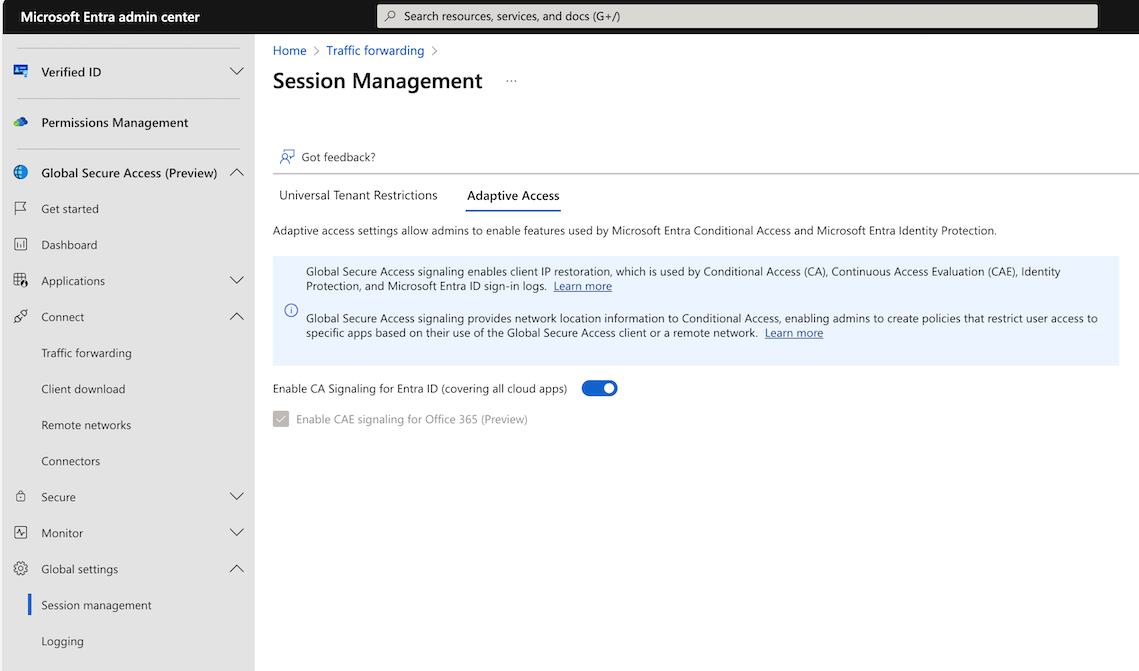

- Passare a Global Secure Access>Impostazioni>Gestione delle sessioni>Accesso adattivo.

- Selezionare l'opzione Abilita segnalazione CA per Entra ID (che copre tutte le app cloud).

- Passa a Protezione>Accesso condizionale>Posizioni denominate.

- Verificare che sia presente una località denominata Tutte le posizioni di rete conformi con il tipo di posizione Accesso di rete. Le organizzazioni possono contrassegnare facoltativamente questa località come attendibile.

Attenzione

Se l'organizzazione dispone di criteri di accesso condizionale attivi in base al controllo di rete conforme e successivamente si disabilita la segnalazione dell'accesso sicuro globale nell'accesso condizionale, è possibile impedire involontariamente agli utenti finali di accedere alle risorse. Se è necessario disabilitare questa funzionalità, eliminare prima di tutto qualsiasi criterio di Accesso condizionale corrispondente.

Proteggi le risorse dietro la rete conforme

I criteri di accesso condizionale di rete conformi possono essere usati per proteggere le applicazioni Microsoft e di terze parti integrate con Entra ID Single Sign-On. Una politica tipica avrà una concessione "Blocca" per tutte le posizioni di rete ad eccezione della Rete Conforme. L'esempio seguente illustra i passaggi per configurare questo tipo di criteri:

- Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come amministratore dell'accesso condizionale.

- Navigare su Entra ID>Accesso condizionale.

- Selezionare Crea nuovo criterio.

- Attribuire un nome alla politica. È consigliabile che le organizzazioni creino uno standard descrittivo per i nomi dei criteri.

- In Assegnazioni, selezionare Utenti o identità del carico di lavoro.

- In Includi selezionare Tutti gli utenti.

- In Escludi, selezionare Utenti e gruppi e scegliere gli account di accesso di emergenza o gli account critici dell'organizzazione.

- In Risorse di destinazione>Includi e selezionare Tutte le risorse (in precedenza "Tutte le app cloud").

- Se l'organizzazione sta registrando i dispositivi in Microsoft Intune, è consigliabile escludere le applicazioni Registrazione di Microsoft Intune e Microsoft Intune dai criteri di accesso condizionale per evitare una dipendenza circolare.

- In Rete.

- Impostare Configura su Sì.

- In Includi selezionare Tutte le località.

- Sotto Escludi, selezionare la posizione Tutte le posizioni di rete conformi.

- In Controlli di accesso:

- Concedi, seleziona Blocca accesso e seleziona Seleziona.

- Confermare le impostazioni e impostare Abilita criterio su Attivato.

- Selezionare il pulsante Crea per abilitare la politica.

Nota

Usare l'accesso sicuro globale insieme ai criteri di accesso condizionale che richiedono una rete conforme per tutte le risorse.

Le risorse di accesso sicuro globale vengono escluse automaticamente dai criteri di accesso condizionale quando la rete conforme è abilitata nei criteri. Non è richiesta alcuna esclusione esplicita delle risorse. Queste esclusioni automatiche sono necessarie per garantire che il client accesso sicuro globale non sia bloccato dall'accesso alle risorse necessarie. Le risorse necessarie per l'accesso sicuro globale sono:

- Profili di traffico di accesso sicuro globale

- Servizio criteri di accesso sicuro globale (servizio interno)

Gli eventi di accesso per l'autenticazione delle risorse di Accesso sicuro globale escluse vengono visualizzati nei log di accesso di Microsoft Entra ID come:

- Risorse Internet con accesso sicuro globale

- App Microsoft con accesso sicuro globale

- Tutte le risorse private con accesso sicuro globale

- Servizio politiche ZTNA

Esclusioni di utenti

I criteri di accesso condizionale sono strumenti potenti, ma è consigliabile escludere dai criteri i seguenti account:

-

Accesso di emergenza o account di emergenza per impedire il blocco a causa di errori di configurazione dei criteri. Nello scenario improbabile che tutti gli amministratori siano bloccati, l'account amministrativo di accesso di emergenza può essere usato per accedere ed eseguire le operazioni necessarie per ripristinare l'accesso.

- Altre informazioni sono disponibili nell'articolo Gestire gli account di accesso di emergenza in Microsoft Entra ID.

-

Account di servizio e principali di servizio, ad esempio l'account di sincronizzazione Microsoft Entra Connect. Gli account del servizio sono account non interattivi che non sono collegati a un utente specifico. Vengono in genere usati dai servizi back-end che consentono l'accesso programmatico alle applicazioni, ma vengono usati anche per accedere ai sistemi per scopi amministrativi. Le chiamate effettuate dai principali del servizio non verranno bloccate dai criteri di accesso condizionale destinati agli utenti. Usare l'accesso condizionale per le identità dei carichi di lavoro al fine di definire criteri destinati ai principali del servizio.

- Se l'organizzazione dispone di questi account in uso negli script o nel codice, è consigliabile sostituirli con identità gestite.

Prova la tua politica di rete conforme

- In un dispositivo dell'utente finale con il client Accesso sicuro globale installato ed in esecuzione, accedere a https://myapps.microsoft.com o a qualsiasi altra applicazione che utilizza Entra ID Single Sign-On nel tenant.

- Sospendere il client Accesso sicuro globale facendo clic con il pulsante destro del mouse sull'applicazione nell'area di notifica di Windows e scegliendo Disabilita.

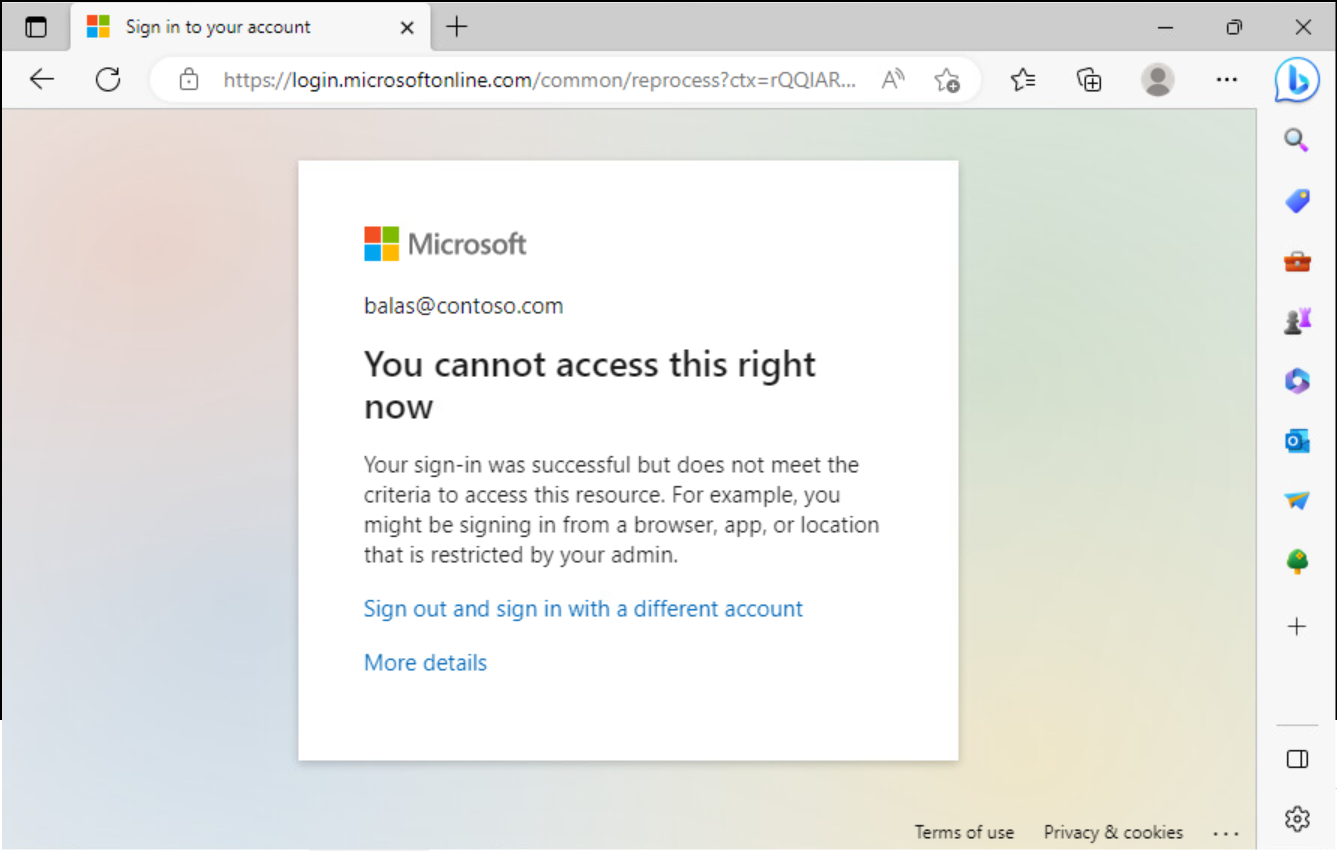

- Dopo aver disabilitato il client Global Secure Access, accedere a un'altra applicazione integrata con Entra ID Single Sign-On. Ad esempio, è possibile provare ad accedere al portale di Azure. Il tuo accesso dovrebbe essere bloccato dal controllo di accesso condizionale di Entra ID.

Nota

Se si è già connessi a un'applicazione, l'accesso non verrà interrotto. La condizione di rete conforme viene valutata dall'ID Entra e, se si è già connessi, potrebbe essere presente una sessione esistente con l'applicazione. In questo scenario, la verifica di conformità della rete verrà rivalutata quando l'accesso all'ID Entra sarà nuovamente richiesto, ovvero quando la sessione dell'applicazione sarà scaduta.