Assegnare i ruoli delle risorse di Azure in Azure AD Privileged Identity Management

Con Azure AD Privileged Identity Management (PIM) in Microsoft Entra, è possibile gestire i ruoli predefiniti delle risorse di Azure e i ruoli personalizzati, tra cui (a titolo esemplificativo e non esaustivo):

- Proprietario

- Amministratore accessi utente

- Collaboratore

- Amministrazione della protezione

- Gestore della sicurezza SQL

Nota

Gli utenti o i membri di un gruppo assegnati ai ruoli di sottoscrizione Proprietario o Amministratore accessi utenti e gli amministratori globali di Microsoft Entra che abilitano la gestione delle sottoscrizioni in Microsoft Entra ID dispongono delle autorizzazioni di amministratore delle risorse per impostazione predefinita. Questi amministratori possono assegnare ruoli, configurare le impostazioni dei ruoli ed esaminare l'accesso usando Azure AD Privileged Identity Management per le risorse di Azure. Un utente non può gestire Azure AD Privileged Identity Management per le risorse senza autorizzazioni di amministratore delle risorse. Visualizzare l'elenco dei ruoli predefiniti di Azure.

Azure AD Privileged Identity Management supporta sia i ruoli predefiniti e che i ruoli personalizzati di Azure. Per altre informazioni sui ruoli personalizzati di Azure, vedere Ruoli personalizzati di Azure.

Condizioni di assegnazione di ruolo

È possibile usare il controllo degli accessi in base all'attributo di Azure per aggiungere condizioni alle assegnazioni di ruolo idonee usando Microsoft Entra PIM per le risorse di Azure. Con Microsoft Entra PIM, gli utenti finali devono attivare un'assegnazione di ruolo idonea per ottenere l'autorizzazione per eseguire determinate azioni. L'uso delle condizioni in Microsoft Entra PIM consente non solo di limitare le autorizzazioni del ruolo di un utente a una risorsa usando condizioni con granularità fine, ma anche di usare Microsoft Entra PIM per proteggere l'assegnazione di ruolo con un'impostazione con limitazioni temporali, un flusso di lavoro di approvazione, un audit trail e così via.

Nota

Quando viene assegnato un ruolo, l'assegnazione:

- Non può essere assegnata per una durata inferiore a cinque minuti

- Non può essere rimossa entro cinque minuti dall'assegnazione

Attualmente, ai ruoli predefiniti seguenti possono essere aggiunte condizioni:

- Collaboratore ai dati del BLOB di archiviazione

- Proprietario dei dati del BLOB di archiviazione

- Lettore dei dati del BLOB di archiviazione

Per ulteriori informazioni, vedi Che cos'è il controllo degli accessi in base agli attributi di Azure?

Assegnare un ruolo

Seguire questi passaggi per rendere un utente idoneo per un ruolo delle risorse di Azure.

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come amministratore accessi utente.

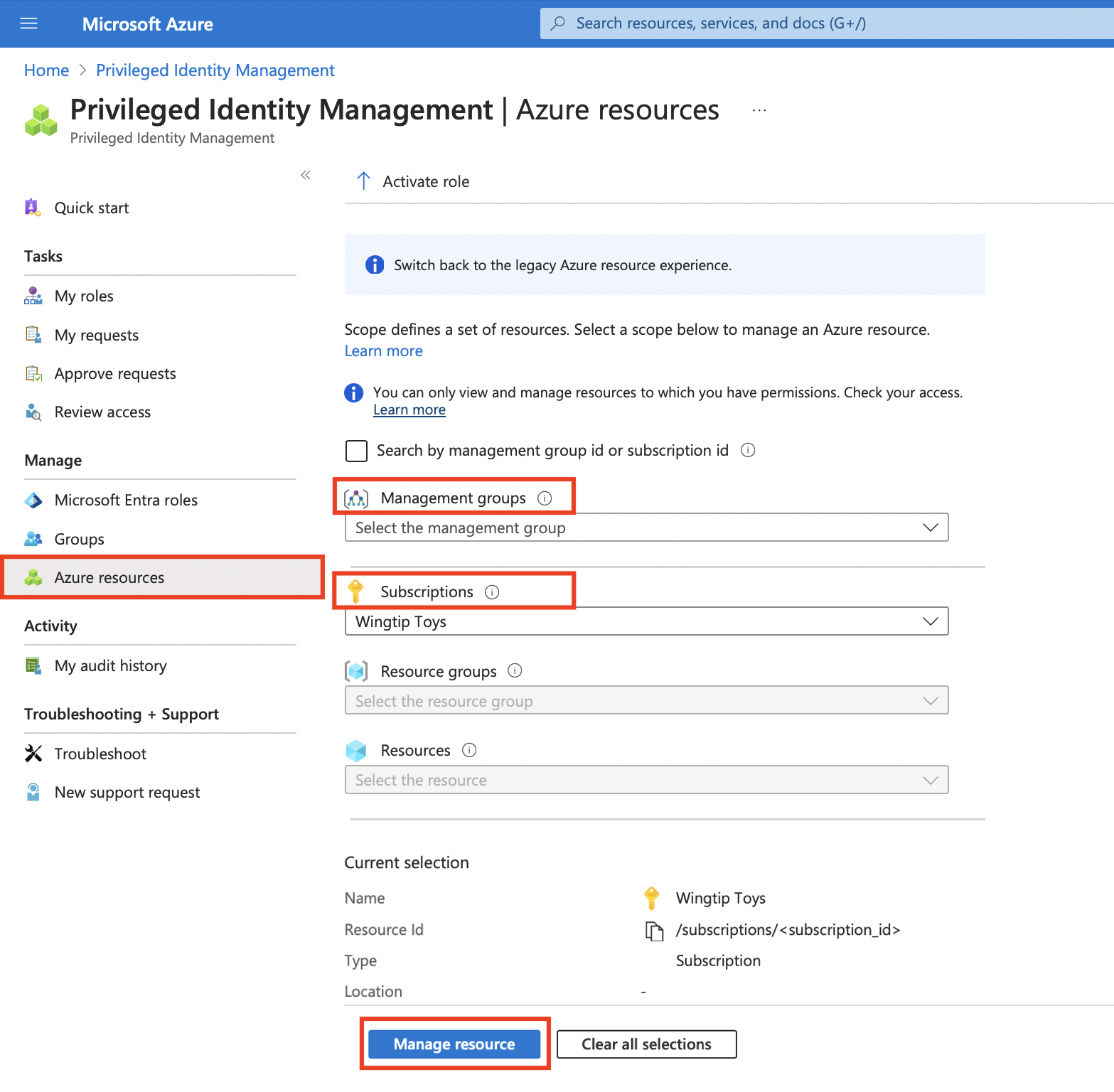

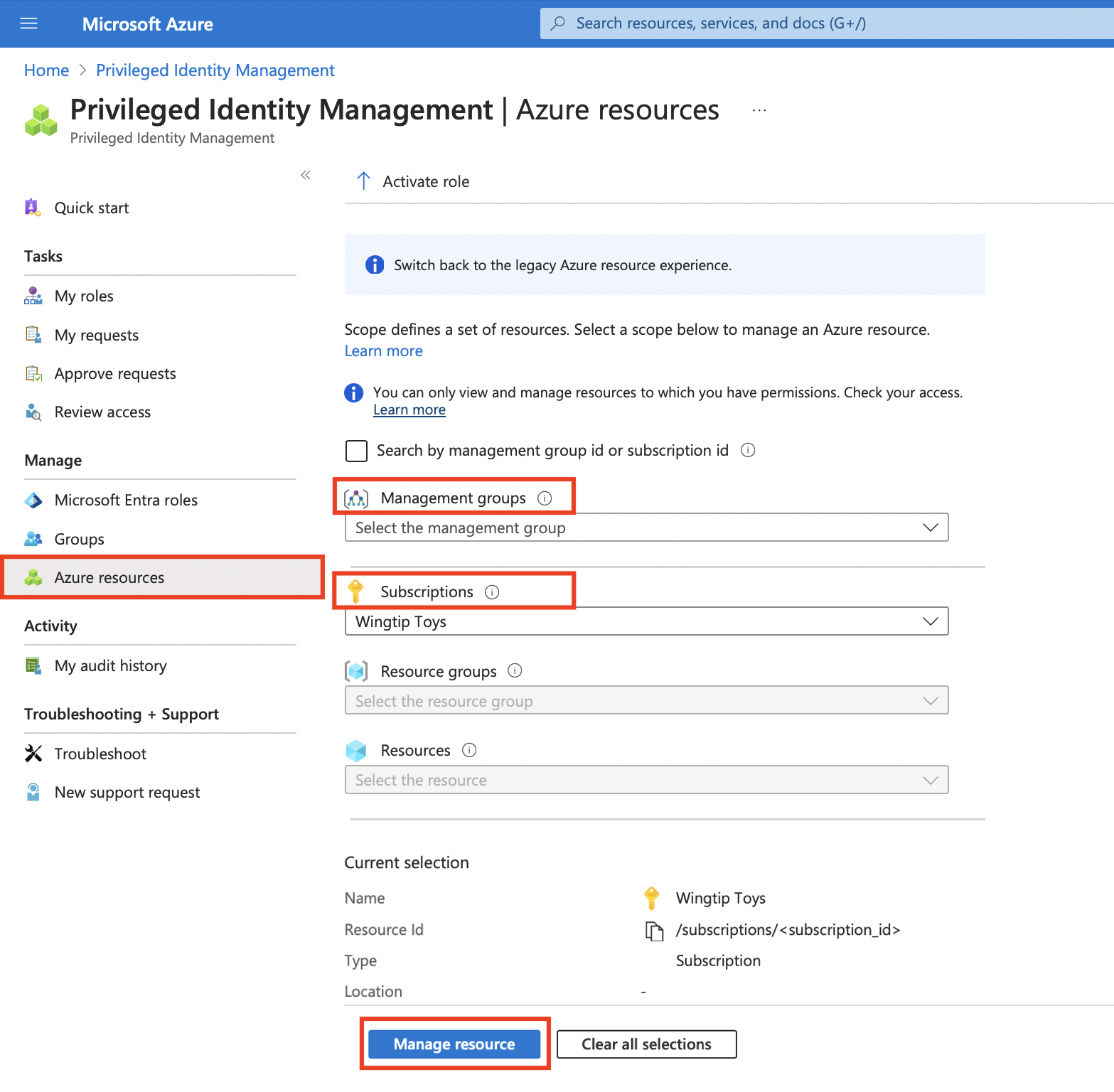

Passare a Identity Governance>Privileged Identity Management>Risorse di Azure.

Selezionare il tipo di risorsa che si vuole gestire. Iniziare dall'elenco a discesa Gruppo di gestione o dall'elenco a discesa Sottoscrizioni e quindi selezionare Gruppi di risorse o Risorse in base alle esigenze. Fare clic sul pulsante Seleziona per la risorsa che si vuole gestire per aprire la relativa pagina di panoramica.

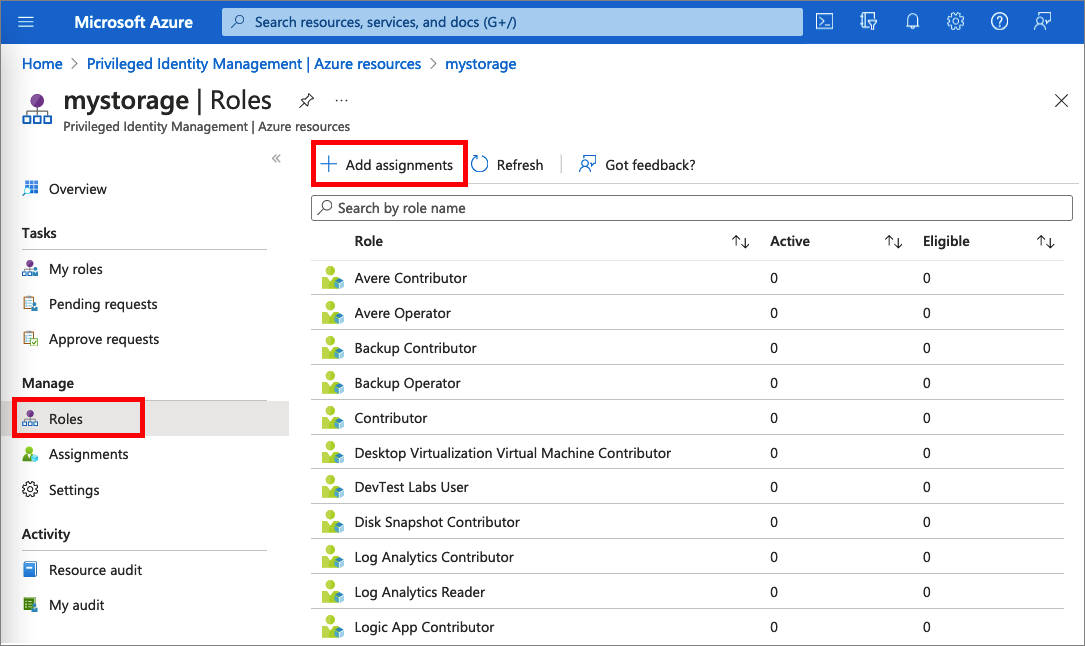

In Gestione, selezionare Ruoli per visualizzare l'elenco di ruoli per le risorse di Azure.

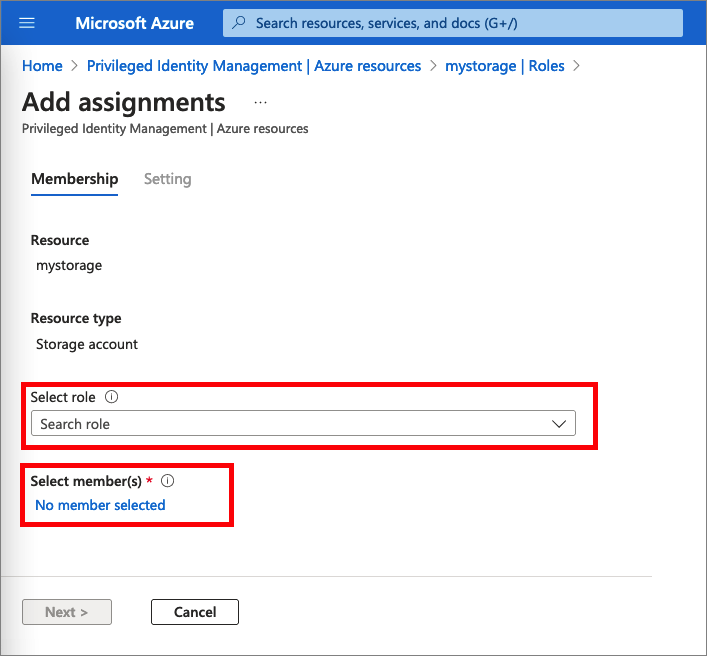

Selezionare Aggiungi assegnazioni per aprire il riquadro Aggiungi assegnazioni.

In Ruolo selezionare il ruolo che si vuole assegnare.

Selezionare il collegamento Nessun membro selezionato per aprire il riquadro Selezionare un membro o un gruppo.

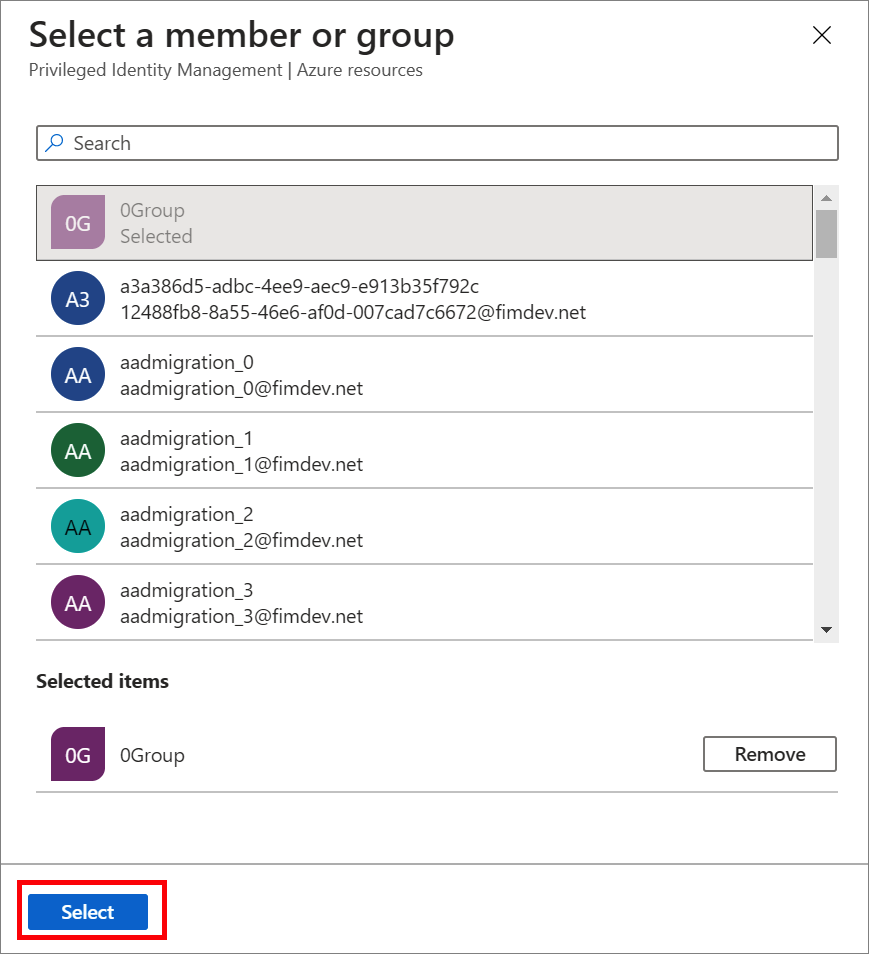

Selezionare un membro o un gruppo da assegnare al ruolo e quindi scegliere Seleziona.

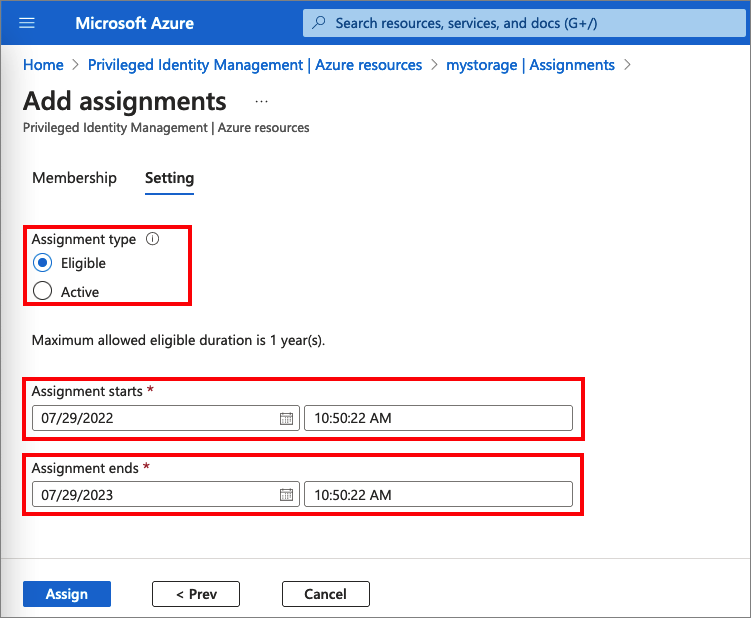

Nella scheda Impostazioni, nell'elenco Tipo di assegnazione selezionare Idoneo o Attivo.

Microsoft Entra PIM per le risorse di Azure offre due tipi distinti di assegnazione:

Per le assegnazioni idonee i membri devono attivare il ruolo prima di usarlo. L'amministratore può richiedere al membro del ruolo di eseguire determinate azioni prima dell'attivazione del ruolo. Queste azioni possono includere l'esecuzione di un controllo dell'autenticazione a più fattori (MFA), l'indicazione di una giustificazione aziendale o la richiesta di approvazione da parte di responsabili dell'approvazione designati.

Per le assegnazioni attive i membri non devono attivare il ruolo prima di usarlo. I membri con assegnazioni attive hanno i privilegi assegnati al ruolo. Questo tipo di assegnazione è disponibile anche per i clienti che non usano Microsoft Entra PIM.

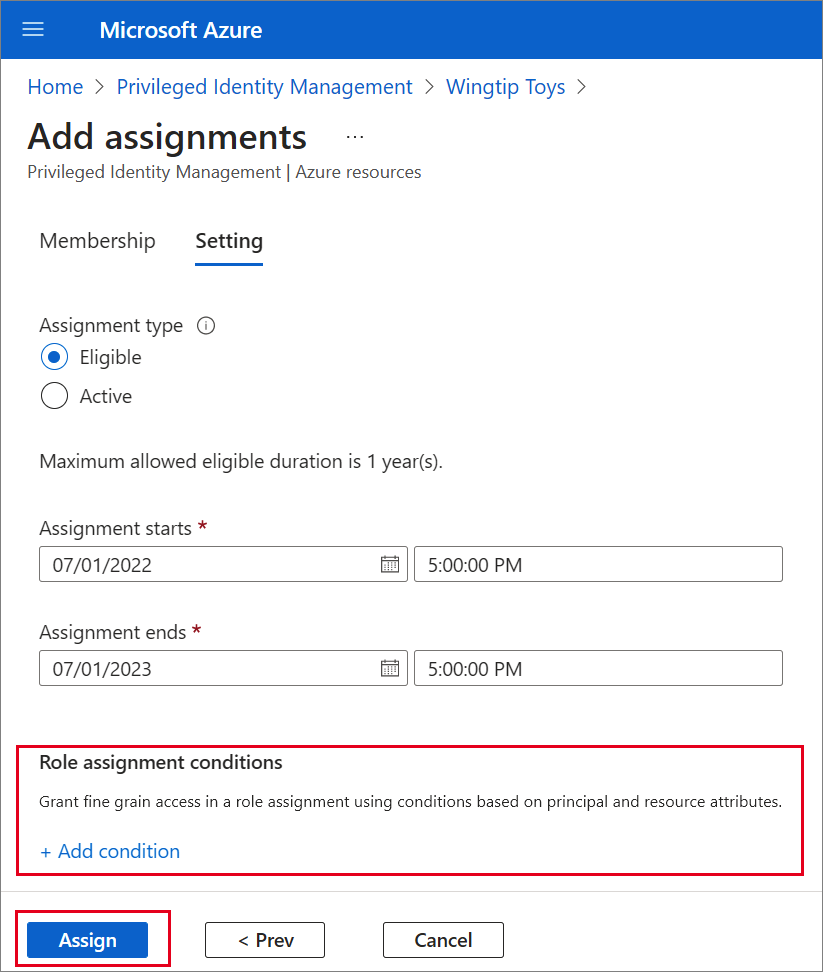

Per specificare una durata di assegnazione specifica, modificare le date e le ore di inizio e di fine.

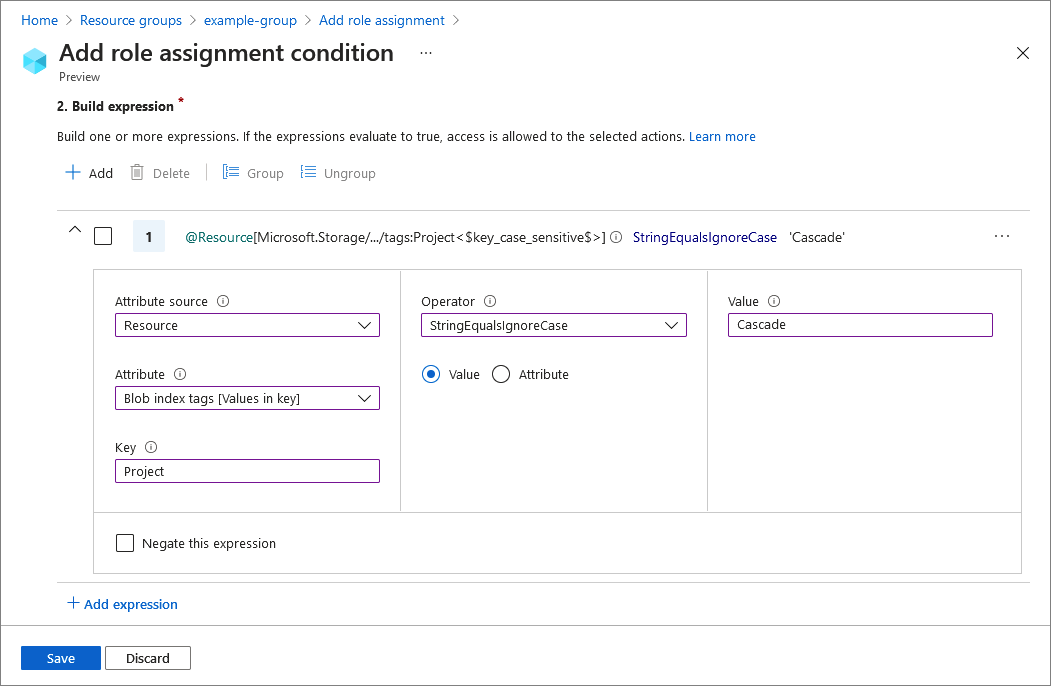

Se il ruolo è stato definito con azioni che consentono assegnazioni a tale ruolo con condizioni, è possibile selezionare Aggiungi condizione per aggiungere una condizione in base agli attributi dell'utente entità di sicurezza e della risorsa che fanno parte dell'assegnazione.

Le condizioni possono essere immesse nel generatore di espressioni.

Al termine, selezionare Assegna.

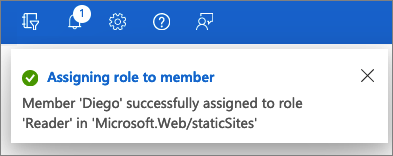

Una volta creata la nuova assegnazione di ruolo, verrà visualizzata una notifica di stato.

Assegnare un ruolo usando l'API ARM

Azure AD Privileged Identity Management supporta i comandi dell'API Azure Resource Manager (ARM) per gestire i ruoli delle risorse di Azure, come documentato nelle informazioni di riferimento sull'API ARM di PIM. Per le autorizzazioni necessarie per l'uso dell'API PIM, vedere Informazioni sulle API di Azure AD Privileged Identity Management.

L'esempio seguente è una richiesta HTTP campione per creare un'assegnazione idonea per un ruolo di Azure.

Richiedi

PUT https://management.azure.com/providers/Microsoft.Subscription/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleEligibilityScheduleRequests/64caffb6-55c0-4deb-a585-68e948ea1ad6?api-version=2020-10-01-preview

Corpo della richiesta

{

"properties": {

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "/subscriptions/aaaaaaaa-bbbb-cccc-1111-222222222222/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"requestType": "AdminAssign",

"scheduleInfo": {

"startDateTime": "2022-07-05T21:00:00.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "P365D"

}

},

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0"

}

}

Risposta

Codice di stato: 201

{

"properties": {

"targetRoleEligibilityScheduleId": "b1477448-2cc6-4ceb-93b4-54a202a89413",

"targetRoleEligibilityScheduleInstanceId": null,

"scope": "/providers/Microsoft.Subscription/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e",

"roleDefinitionId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"principalType": "User",

"requestType": "AdminAssign",

"status": "Provisioned",

"approvalId": null,

"scheduleInfo": {

"startDateTime": "2022-07-05T21:00:00.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "P365D"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

},

"justification": null,

"requestorId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"createdOn": "2022-07-05T21:00:45.91Z",

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0",

"expandedProperties": {

"scope": {

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e",

"displayName": "Pay-As-You-Go",

"type": "subscription"

},

"roleDefinition": {

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"displayName": "Contributor",

"type": "BuiltInRole"

},

"principal": {

"id": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"displayName": "User Account",

"email": "user@my-tenant.com",

"type": "User"

}

}

},

"name": "64caffb6-55c0-4deb-a585-68e948ea1ad6",

"id": "/providers/Microsoft.Subscription/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/RoleEligibilityScheduleRequests/64caffb6-55c0-4deb-a585-68e948ea1ad6",

"type": "Microsoft.Authorization/RoleEligibilityScheduleRequests"

}

Aggiornare o rimuovere un'assegnazione di ruolo esistente

Seguire questi passaggi per aggiornare o rimuovere un'assegnazione di ruolo esistente.

Aprire Microsoft Entra Privileged Identity Management .

Selezionare Risorse Azure.

Selezionare il tipo di risorsa che si vuole gestire. Iniziare dall'elenco a discesa Gruppo di gestione o dall'elenco a discesa Sottoscrizioni e quindi selezionare Gruppi di risorse o Risorse in base alle esigenze. Fare clic sul pulsante Seleziona per la risorsa che si vuole gestire per aprire la relativa pagina di panoramica.

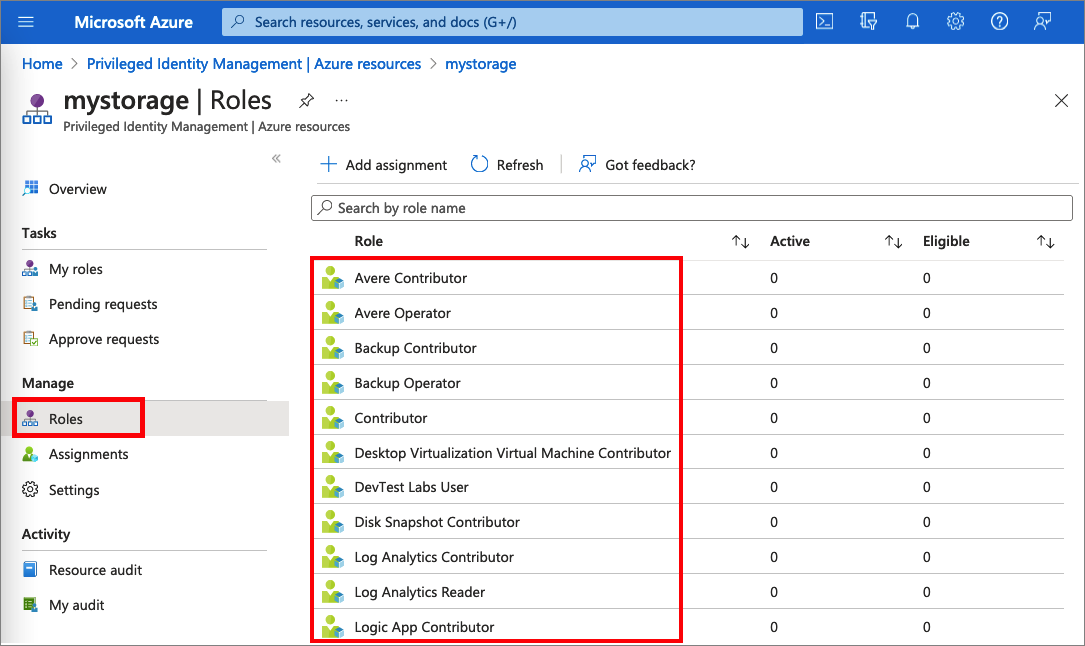

In Gestione, selezionare Ruoli per visualizzare l'elenco di ruoli per le risorse di Azure. Lo screenshot seguente mostra l'elenco dei ruoli di un account di Archiviazione di Azure. Selezionare il ruolo da aggiornare o rimuovere.

Trovare l'assegnazione del ruolo nelle schede Ruoli idonei o Ruoli attivi.

Per aggiungere o aggiornare una condizione per perfezionare l'accesso alle risorse di Azure, selezionare Aggiungi o Visualizza/Modifica nella colonna Condizione per l'assegnazione di ruolo. Attualmente, i ruoli Proprietario dei dati dei BLOB di archiviazione, Lettore dei dati del BLOB di archiviazione e Collaboratore ai dati del BLOB di archiviazione in Microsoft Entra PIM sono gli unici ruoli che possono includere condizioni aggiunte.

Selezionare Aggiungi espressione o Elimina per aggiornare l'espressione. È anche possibile selezionare Aggiungi condizione per aggiungere una nuova condizione al ruolo.

Per informazioni sull'estensione di un'assegnazione di ruolo, vedere Estendere o rinnovare i ruoli delle risorse di Azure in Azure AD Privileged Identity Management.