Registrare un'app Microsoft Entra e creare un'entità servizio

Questo articolo illustra come creare un'applicazione Microsoft Entra e un'entità servizio che possono essere usate con il controllo degli accessi in base al ruolo. Quando si registra una nuova applicazione in Microsoft Entra ID, viene creata automaticamente un'entità servizio per la registrazione dell'app. L'entità servizio è l'identità dell'app nel tenant di Microsoft Entra. L'accesso alle risorse è limitato dai ruoli assegnati all'entità servizio, consentendo di controllare le risorse a cui è possibile accedere e a quale livello. Per motivi di sicurezza, è sempre consigliabile usare le entità servizio con gli strumenti automatizzati anziché consentire loro l'accesso con un'identità utente.

Questo esempio è applicabile alle applicazioni line-of-business usate all'interno di un'organizzazione. È anche possibile usare Azure PowerShell o l'interfaccia della riga di comando di Azure per creare un'entità servizio.

Importante

Anziché creare un'entità servizio, considerare l'uso delle identità gestite per le risorse di Azure per l'identità dell'applicazione. Se il codice viene eseguito in un servizio che supporta le identità gestite e accede alle risorse che supportano l'autenticazione Microsoft Entra, le identità gestite sono l'opzione migliore. Per altre informazioni sulle identità gestite per le risorse di Azure, inclusi i servizi attualmente supportati, vedere Informazioni sulle identità gestite per le risorse di Azure.

Per altre informazioni sulla relazione tra la registrazione dell'app, gli oggetti applicazione e le entità servizio, vedere Oggetti applicazione e entità servizio in Microsoft Entra ID.

Prerequisiti

Per registrare un'applicazione nel tenant Microsoft Entra, è necessario:

- Un account utente di Microsoft Entra. Se non è già disponibile, è possibile creare un account gratuitamente.

- Autorizzazioni sufficienti per registrare un'applicazione con il tenant di Microsoft Entra e assegnare all'applicazione un ruolo nella sottoscrizione di Azure. Per completare queste attività, è necessaria l'autorizzazione

Application.ReadWrite.All.

Registrare un'applicazione con Microsoft Entra ID e creare un'entità servizio

Suggerimento

I passaggi descritti in questo articolo possono variare leggermente in base al portale di partenza.

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore applicazione cloud.

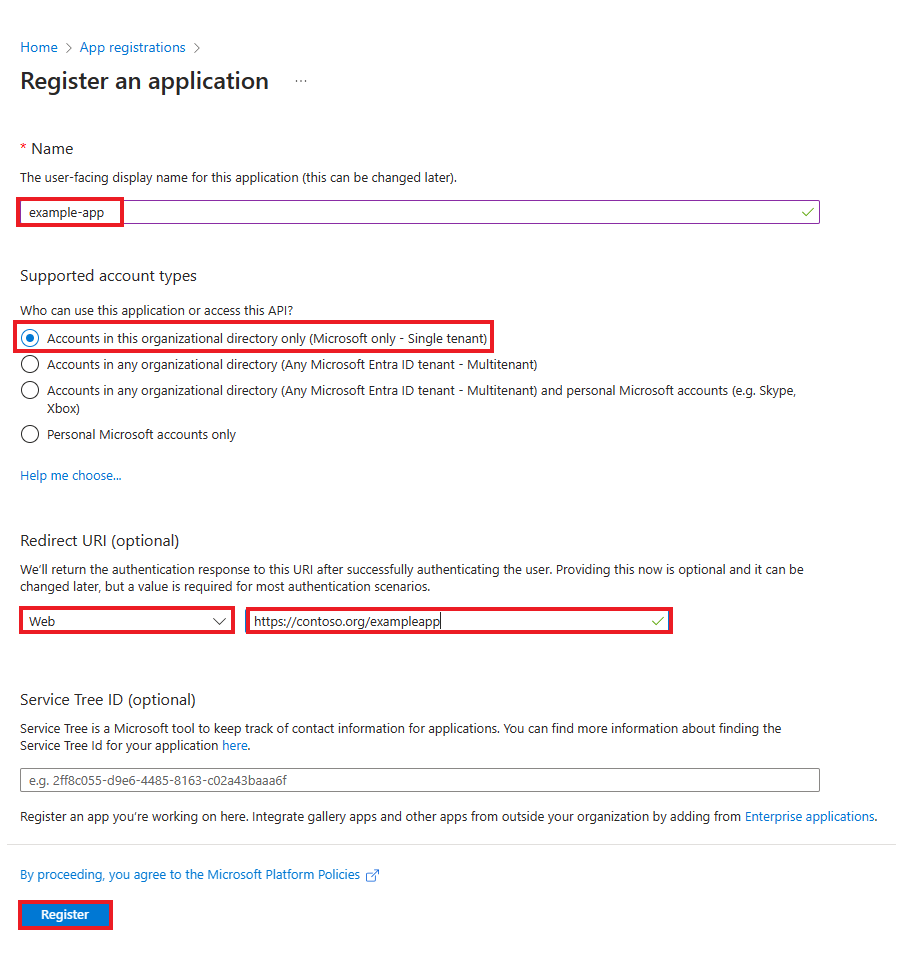

Passare a Identità>Applicazioni>Registrazioni app quindi selezionare Nuova registrazione.

Assegnare all'applicazione un nome, ad esempio app.

In Tipi di account supportati selezionare Account solo in questa directory organizzativa.

In URI di reindirizzamentoselezionare Web per il tipo di applicazione da creare. Immettere l'URI a cui viene inviato il token di accesso.

Selezionare Registra.

Assegnare un ruolo all'applicazione

Per accedere alle risorse della sottoscrizione, è necessario assegnare un ruolo all'applicazione. Decidere quale ruolo offre le autorizzazioni appropriate per l'applicazione. Per informazioni sui ruoli disponibili, vedere Ruoli predefiniti di Azure.

È possibile impostare l'ambito al livello della sottoscrizione, del gruppo di risorse o della risorsa. Le autorizzazioni vengono ereditate a livelli inferiori dell'ambito.

Accedere al portale di Azure.

Selezionare il livello di ambito a cui si vuole assegnare l'applicazione. Ad esempio, per assegnare un ruolo all'ambito della sottoscrizione, cercare e selezionare Sottoscrizioni. Se la sottoscrizione che si sta cercando non viene visualizzata, selezionare il filtro per le sottoscrizioni globali. Assicurarsi che la sottoscrizione desiderata sia selezionata per il tenant.

Seleziona Controllo di accesso (IAM).

Selezionare Aggiungi, quindi selezionare Aggiungi assegnazione di ruolo.

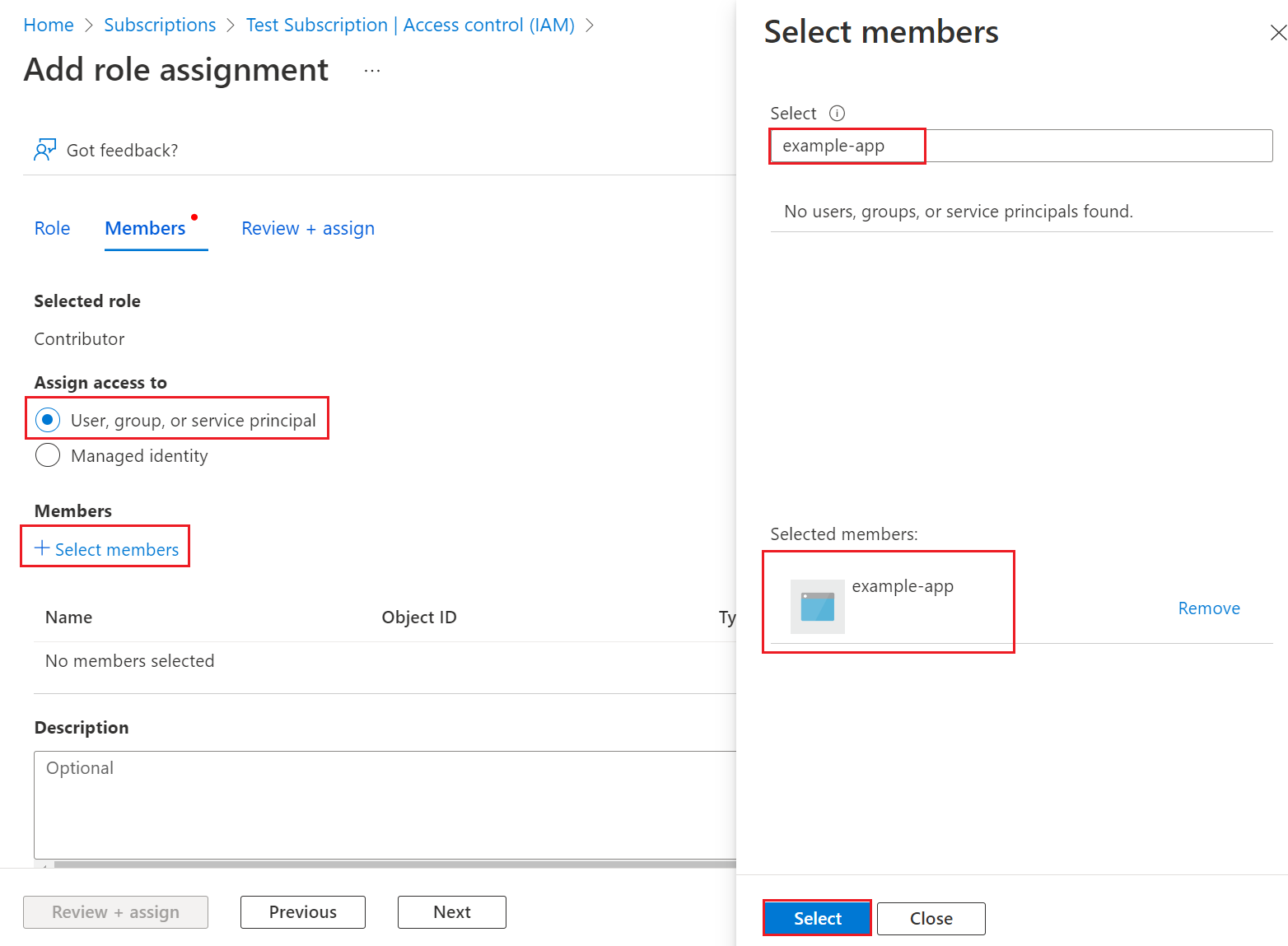

Nella scheda Ruolo selezionare il ruolo da assegnare all'applicazione nell'elenco.

Selezionare Avanti.

Nella scheda Membri , per Assegna accesso a, selezionare Utente, gruppo o entità servizio.

Seleziona Seleziona membri. Per impostazione predefinita, le applicazioni Microsoft Entra non vengono visualizzate nelle opzioni disponibili. Per trovare l'applicazione, cercarla in base al nome.

Selezionare il pulsante Seleziona, quindi selezionare Rivedi e assegna.

L'entità servizio è stata configurata ed è possibile iniziare a usarla per eseguire script o app. Per gestire l'entità servizio (autorizzazioni, autorizzazioni concesse dall'utente, vedere quali utenti hanno acconsentito, esaminare le autorizzazioni, vedere informazioni di accesso e altro ancora), passare ad Applicazioni aziendali.

Nella sezione successiva viene illustrato come ottenere i valori necessari quando si accede a livello di codice.

Accedere all'applicazione

Quando si accede a livello di codice, passare l'ID della directory (tenant) e l'ID applicazione (client) nella richiesta di autenticazione. È anche necessario un certificato o una chiave di autenticazione. Per ottenere l'ID directory e l'ID applicazione:

- Aprire la home page dell'interfaccia di amministrazione di Microsoft Entra.

- Passare a Identità>Applicazioni>Registrazioni app, quindi selezionare l'applicazione.

- Nella pagina di panoramica dell'app, copiare il valore dell'ID directory (tenant) e archiviarlo nel codice dell'applicazione.

- Copiare il valore ID applicazione (client) e archiviarlo nel codice dell'applicazione.

Configurazione dell'autenticazione

Per le entità servizio sono disponibili due tipi di autenticazione: autenticazione basata su password (segreto dell'applicazione) e autenticazione basata su certificato. È consigliabile usare un certificato attendibile emesso da un'autorità di certificazione, ma è anche possibile creare un segreto dell'applicazione o creare un certificato autofirmato per il test.

Opzione 1 (scelta consigliata): Caricare un certificato attendibile emesso da un'autorità di certificazione

Per caricare il file del certificato:

- Passare a Identità>Applicazioni>Registrazioni app, quindi selezionare l'applicazione.

- Selezionare Certificati e segreti.

- Selezionare Certificati, quindi selezionare Carica certificato, quindi selezionare il file del certificato da caricare.

- Selezionare Aggiungi. Dopo aver caricato il certificato, vengono visualizzati i valori di identificazione personale, data di inizio e scadenza.

Dopo aver registrato il certificato con l'applicazione nel portale di registrazione dell'applicazione, abilitare il codice dell'applicazione client riservato all'uso del certificato.

Opzione 2: Solo test: Creare e caricare un certificato autofirmato

Facoltativamente, è possibile creare un certificato autofirmato solo a scopo di test. Per creare un certificato autofirmato, aprire Windows PowerShell ed eseguire New-SelfSignedCertificate con i seguenti parametri per creare il certificato nell'archivio certificati utente del computer:

$cert=New-SelfSignedCertificate -Subject "CN=DaemonConsoleCert" -CertStoreLocation "Cert:\CurrentUser\My" -KeyExportPolicy Exportable -KeySpec Signature

Esportare questo certificato in un file usando lo snap-in di MMC Gestisci certificato utente accessibile dal Pannello di controllo di Windows.

- Selezionare Esegui dal menu Start, quindi immettere certmgr.msc. Viene visualizzato lo strumento Gestione certificati per l'utente corrente.

- Per visualizzare i certificati, in Certificati - Utente corrente nel riquadro sinistro espandere la directory Personale .

- Fare clic con il pulsante destro del mouse sul certificato creato, selezionare Tutte le attività-Esporta>.

- Seguire la procedura guidata di esportazione del certificato.

Per caricare il certificato:

- Passare a Identità>Applicazioni>Registrazioni app, quindi selezionare l'applicazione.

- Selezionare Certificati e segreti.

- Selezionare Certificati, quindi carica certificato e quindi selezionare il certificato (un certificato esistente o il certificato autofirmato esportato).

- Selezionare Aggiungi.

Dopo aver registrato il certificato con l'applicazione nel portale di registrazione dell'applicazione, abilitare il codice riservato dell'applicazione client all'uso del certificato.

Opzione 3: Creare un nuovo segreto client

Se si sceglie di non usare un certificato, è possibile creare un nuovo segreto client.

- Passare a Identità>Applicazioni>Registrazioni app, quindi selezionare l'applicazione.

- Selezionare Certificati e segreti.

- Selezionare Segreti client e quindi Nuovo segreto client.

- Specificare una descrizione del segreto e una durata.

- Selezionare Aggiungi.

Dopo aver salvato il segreto client, viene visualizzato il valore del segreto client. Questa operazione viene visualizzata una sola volta, quindi copiare questo valore e archiviarlo in cui l'applicazione può recuperarla, in genere in cui l'applicazione mantiene valori come clientIdo authority nel codice sorgente. Si fornirà il valore del segreto insieme all'ID client dell'applicazione per accedere come applicazione.

Configurare i criteri di accesso alle risorse

Potrebbe essere necessario configurare autorizzazioni aggiuntive sulle risorse a cui l'applicazione deve accedere. Ad esempio, è necessario aggiornare anche i criteri di accesso di un insieme di credenziali delle chiavi per concedere all'applicazione l'accesso a chiavi, segreti o certificati.

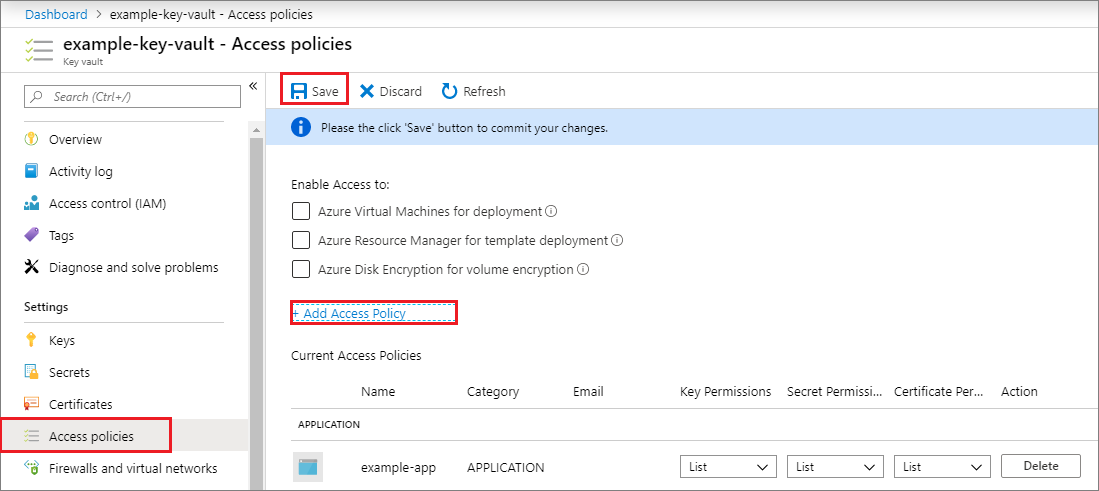

Per configurare i criteri di accesso:

Accedere al portale di Azure.

Selezionare l'insieme di credenziali delle chiavi e selezionare Criteri di accesso.

Selezionare Aggiungi criteri di accesso, quindi selezionare la chiave, il segreto e le autorizzazioni del certificato da concedere all'applicazione. Selezionare l'entità servizio creata in precedenza.

Selezionare Aggiungi per aggiungere i criteri di accesso e quindi selezionare Salva.

Contenuto correlato

- Informazioni su come usare Azure PowerShell o l'interfaccia della riga di comando di Azure per creare un'entità servizio.

- Per informazioni sulla specifica dei criteri di sicurezza, vedere Controllo degli accessi in base al ruolo di Azure.

- Per un elenco di azioni disponibili che è possibile concedere o negare agli utenti, vedere Operazioni di provider di risorse con Azure Resource Manager.

- Per informazioni sull'uso delle registrazioni delle app tramite Microsoft Graph, vedere le informazioni di riferimento API delle Applicazioni.