Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

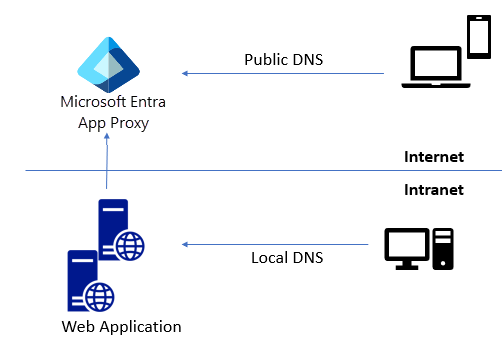

Quando si pubblica un'applicazione tramite il proxy di applicazione di Microsoft Entra, si crea un URL esterno per gli utenti. Questo URL ottiene il dominio predefinito yourtenant.msappproxy.net. Ad esempio, se si pubblica un'app denominata Expenses nel tenant denominato Contoso, l'URL esterno è https://expenses-contoso.msappproxy.net. Per usare il proprio nome di dominio, anziché msappproxy.net, è possibile configurare un dominio personalizzato per l'applicazione.

Vantaggi dei domini personalizzati

Quando possibile, è consigliabile configurare domini personalizzati per le app. Di seguito sono indicati alcuni motivi per cui usare domini personalizzati:

I collegamenti tra le app funzionano anche all'esterno della rete aziendale. Senza un dominio personalizzato, se l'app contiene collegamenti interni hardcoded a destinazioni all'esterno del proxy di applicazione e i collegamenti non sono risolvibili esternamente, questi si interrompono. Se gli URL interni ed esterni coincidono, si evita questo problema. Se non è possibile usare domini personalizzati, vedere Reindirizzare i collegamenti hardcoded per le app pubblicate con il proxy dell'applicazione Microsoft Entra per altri modi per risolvere questo problema.

Gli utenti possono usufruire di un'esperienza semplificata, perché possono raggiungere l'app con lo stesso URL dall'interno o dall'esterno della rete. Non devono acquisire URL interni ed esterni diversi, né tenere traccia della posizione corrente.

È possibile controllare la personalizzazione e creare gli URL desiderati. Un dominio personalizzato rafforza la fiducia degli utenti, che possono visualizzare e usare un nome familiare anziché

msappproxy.net.Alcune configurazioni funzionano solo con domini personalizzati. Ad esempio, sono necessari domini personalizzati per le app che usano SAML (Security Assertion Markup Language). SAML viene usato quando si usa Active Directory Federation Services (ADFS), ma non è possibile usare WS-Federation. Per ulteriori informazioni, vedere Lavorare con app in grado di riconoscere attestazioni nel proxy applicativo.

Se non si è in grado di eseguire una corrispondenza tra URL interni ed esterni, non è altrettanto importante usare domini personalizzati. È comunque possibile sfruttare gli altri vantaggi.

Opzioni di configurazione DNS

Sono disponibili diverse opzioni per configurare la configurazione dns (Domain Name System), a seconda dei requisiti:

Stesso URL interno ed esterno, ma comportamento diverso

Se non si vuole che gli utenti interni vengano indirizzati tramite il proxy dell'applicazione, è possibile configurare un DNS split-brain. Una infrastruttura DNS suddivisa gestisce la risoluzione dei nomi in base alla posizione dell'host. Gli host interni vengono indirizzati a un Domain Name Server interno e gli host esterni a un Domain Name Server esterno.

URL interni ed esterni diversi

Se gli URL interni ed esterni sono diversi, non è necessario configurare il comportamento split brain. Il routing degli utenti viene determinato usando URL. In questo caso, cambi solo il DNS esterno ed esegui il routing dell'URL esterno all'endpoint del proxy dell'applicazione.

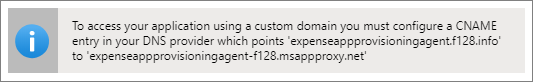

Quando si seleziona un dominio personalizzato per un URL esterno, una barra delle informazioni mostra la voce CNAME che è necessario aggiungere al provider DNS esterno. È sempre possibile visualizzare queste informazioni passando alla pagina Proxy applicazione dell'app.

Configurare e usare domini personalizzati

Per configurare un'app locale per l'uso di un dominio personalizzato, è necessario un dominio personalizzato Microsoft Entra verificato, un certificato PFXchange (Personal Information eXchange) per il dominio personalizzato e un'app locale da configurare.

Importante

Si è responsabili della gestione dei record DNS che reindirizzano i domini personalizzati al msappproxy.net dominio. Se in un secondo momento si sceglie di eliminare l'applicazione o il tenant, assicurarsi di eliminare anche i record DNS associati per il proxy dell'applicazione per evitare l'uso improprio dei record DNS penzolanti.

Creare e verificare un dominio personalizzato

Per creare e verificare un dominio personalizzato:

- Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un amministratore dell'applicazione.

- Passare a Entra ID>Nomi di dominio.

- Selezionare Aggiungi dominio personalizzato.

- Immettere il nome di dominio personalizzato e selezionare Aggiungi dominio.

- Nella pagina del dominio copiare le informazioni del record TXT per il dominio.

- Passare al registrar del dominio e creare un nuovo record TXT per il dominio in base alle informazioni DNS copiate.

- Dopo aver registrato il dominio, nella pagina del dominio in Microsoft Entra ID selezionare Verifica. Dopo aver verificato lo stato del dominio, è possibile usare il dominio in tutte le configurazioni di Microsoft Entra, incluso il proxy dell'applicazione.

Per istruzioni più dettagliate, vedere Aggiungere il nome di dominio personalizzato usando l'interfaccia di amministrazione di Microsoft Entra.

Configurare un'app per l'uso di un dominio personalizzato

Per pubblicare l'app tramite il proxy di applicazione con un dominio personalizzato:

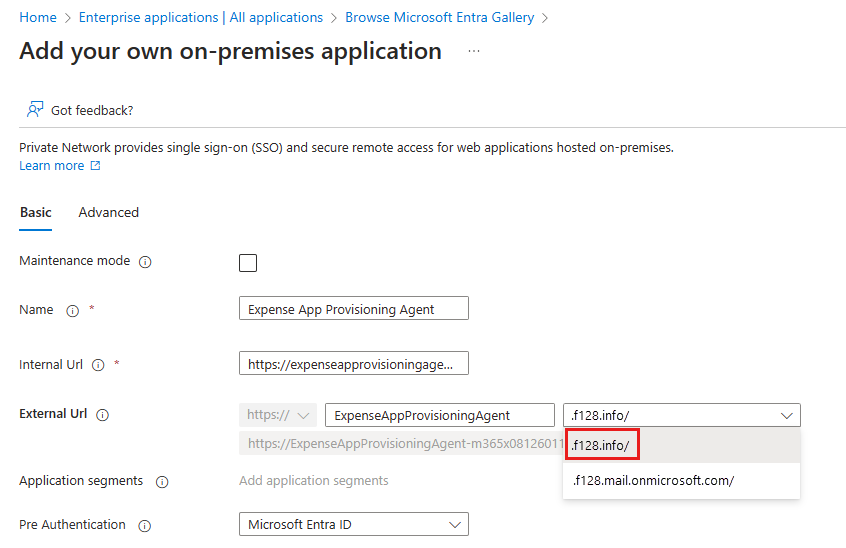

Per una nuova app, nell'interfaccia di amministrazione di Microsoft Entra, passare a Entra ID>Applicazioni aziendali>Proxy dell'applicazione.

Selezionare Nuova applicazione. Nella sezione Applicazioni locali selezionare Aggiungi un'applicazione locale.

Per un'app già in Applicazioni aziendali, selezionarla nell'elenco e quindi selezionare Proxy dell'applicazione nel riquadro di spostamento a sinistra.

Nella pagina delle impostazioni proxy dell'applicazione immettere un nome se si aggiunge la propria applicazione locale.

Nel campo URL interno immettere l'URL interno per l'app.

Nel campo URL esterno selezionare il dominio personalizzato da usare nell'elenco a discesa.

Selezionare Aggiungi.

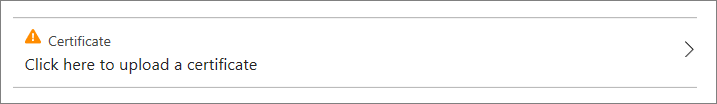

Se il dominio ha già un certificato, nel campo Certificato vengono visualizzate le informazioni sul certificato. In caso contrario, selezionare il campo Certificato .

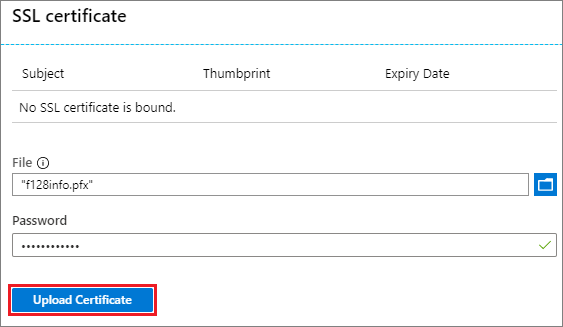

Nella pagina Certificato SSL passare a e selezionare il file del certificato PFX. Immettere la password per il certificato e selezionare Carica certificato. Per altre informazioni sui certificati, vedere la sezione Certificati per domini personalizzati . Se il certificato non è valido o si è verificato un problema con la password, viene visualizzato un messaggio di errore. Le domande frequenti sul proxy di applicazione contengono alcuni passaggi per la risoluzione dei problemi che è possibile provare.

Suggerimento

Un dominio personalizzato richiede che il certificato venga caricato una sola volta. Il certificato caricato viene quindi applicato automaticamente quando si usa il dominio personalizzato per altre app.

Se è stato aggiunto un certificato, nella pagina Proxy applicazione selezionare Salva.

Nella barra delle informazioni nella pagina proxy dell'applicazione, annotare la voce CNAME da aggiungere nella zona DNS.

Seguire le istruzioni in Gestire record e set di record DNS usando l'interfaccia di amministrazione di Microsoft Entra per aggiungere un record DNS che reindirizza il nuovo URL esterno al

msappproxy.netdominio in DNS di Azure. Se viene usato un provider DNS diverso, contattare il fornitore per le istruzioni.Importante

Assicurarsi di usare correttamente un record CNAME che punta al

msappproxy.netdominio. Non puntare i record agli indirizzi IP o ai nomi DNS del server perché non sono statici e potrebbero influire sulla resilienza del servizio.Per verificare che il record DNS sia configurato correttamente, usare il comando nslookup per verificare che l'URL esterno sia raggiungibile e che il

msappproxy.netdominio venga visualizzato come alias.

L'applicazione è ora configurata per l'uso del dominio personalizzato. Assicurarsi di assegnare utenti all'applicazione prima di testarla o rilasciarla.

Per cambiare il dominio di un'applicazione, selezionare un dominio diverso dall'elenco a discesa in URL esterno nella pagina di proxy dell'applicazione. Caricare un certificato per il dominio aggiornato, se necessario, e aggiornare il record DNS. Se non viene visualizzato il dominio personalizzato desiderato nell'elenco a discesa nell'URL esterno, potrebbe non essere verificato.

Per istruzioni più dettagliate sul proxy dell'applicazione, vedere Esercitazione: Aggiungere un'applicazione locale per l'accesso remoto tramite proxy di applicazione in Microsoft Entra ID.

Certificati per domini personalizzati

Un certificato crea la connessione TLS (Transport Layer Security) sicura per il dominio personalizzato.

Formati dei certificati

Per verificare che siano inclusi tutti i certificati intermedi necessari, è necessario usare un certificato PFX. Il certificato deve includere la chiave privata.

Sono supportati i metodi di firma del certificato più comuni, ad esempio il nome alternativo del soggetto (SAN).

È possibile usare certificati con caratteri jolly purché il carattere jolly corrisponda all'URL esterno. È necessario usare i certificati con caratteri jolly per le applicazioni con caratteri jolly. Se si intende usare il certificato per accedere anche ai sottodomini, è necessario aggiungere i wildcards dei sottodomini come nomi alternativi nel soggetto dello stesso certificato. Ad esempio, un certificato per *.adventure-works.com ha esito negativo per *.apps.adventure-works.com a meno che non si aggiunga *.apps.adventure-works.com come nome alternativo del soggetto.

È possibile usare i certificati emessi dalla propria infrastruttura a chiave pubblica (PKI) se la catena di certificati è installata nei dispositivi client. Microsoft Intune può distribuire questi certificati nei dispositivi gestiti. Per i dispositivi non gestiti, è necessario installare manualmente i certificati.

Non è consigliabile utilizzare un'autorità di certificazione radice privata poiché sarebbe necessario distribuire la CA radice privata anche sui computer client, il che potrebbe causare molti problemi.

Gestione dei certificati

La gestione di tutti i certificati avviene nelle singole pagine dell'applicazione. Passare alla pagina Proxy dell'applicazione per accedere al campo Certificato.

Quando si carica un certificato, le nuove app lo utilizzano. sempre che siano configurate per usarlo. Tuttavia, è necessario caricare di nuovo il certificato per le app già presenti al momento del caricamento.

Quando un certificato scade, un avviso richiede di caricarne un altro. Se il certificato viene revocato, gli utenti potrebbero visualizzare un avviso di sicurezza durante l'accesso all'app. Per aggiornare il certificato per un'app, passare alla pagina Proxy applicazione per l'app, selezionare Certificato e caricare un nuovo certificato. I certificati precedenti che non vengono usati da altre app vengono eliminati automaticamente.

Passaggi successivi

- Abilitare l'accesso Single Sign-On alle app pubblicate con l'autenticazione di Microsoft Entra.

- Accesso condizionale per le app cloud pubblicate.