Vantaggi dell'autenticazione dell'accesso condizionale personalizzato

Amministrazione istrator può anche creare fino a 15 dei propri punti di forza di autenticazione personalizzati per soddisfare esattamente i propri requisiti. Un livello di autenticazione personalizzato può contenere una qualsiasi delle combinazioni supportate nella tabella precedente.

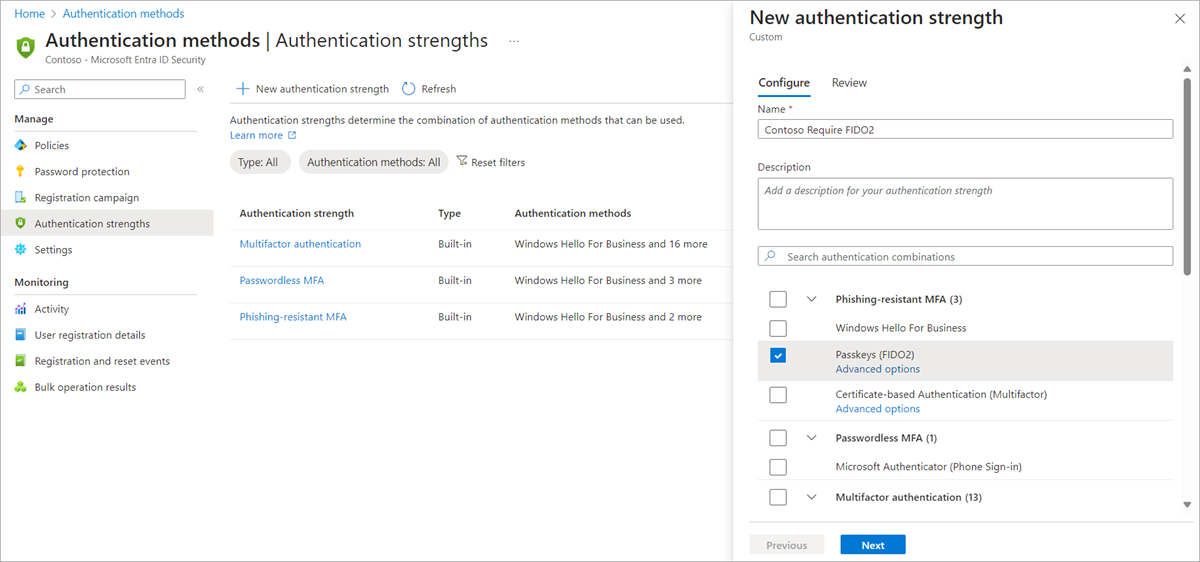

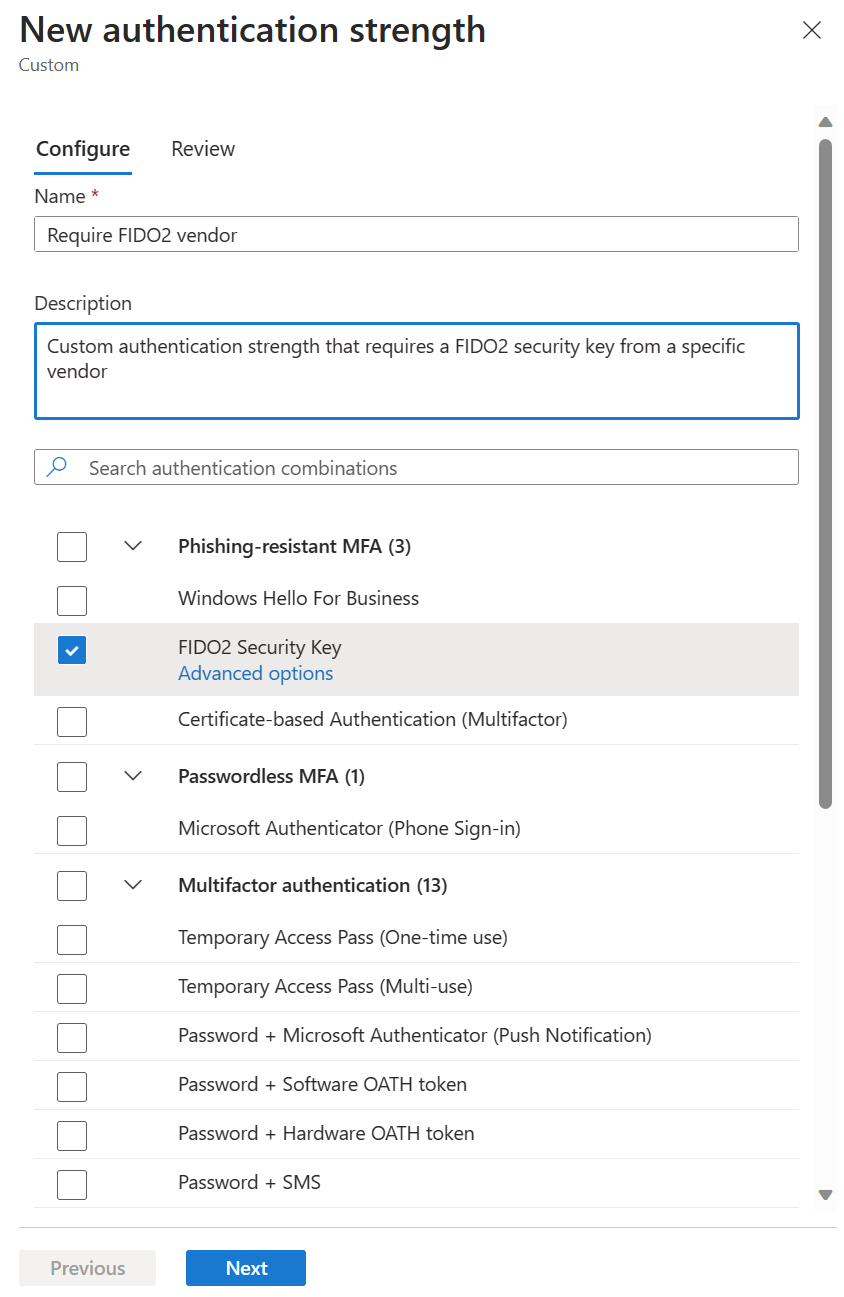

Accedere all'interfaccia di amministrazione di Microsoft Entra come Amministrazione istrator.

Passare a Protezione>dei metodi>di autenticazione Dei punti di forza di autenticazione.

Selezionare Nuovo livello di autenticazione.

Specificare un nome descrittivo per il nuovo livello di autenticazione.

Facoltativamente, specificare una descrizione.

Selezionare uno dei metodi disponibili che si desidera consentire.

Scegliere Avanti ed esaminare la configurazione dei criteri.

Aggiornare ed eliminare i punti di forza di autenticazione personalizzati

È possibile modificare un livello di autenticazione personalizzato. Se fa riferimento a un criterio di accesso condizionale, non può essere eliminato ed è necessario confermare qualsiasi modifica. Per verificare se un livello di attendibilità dell'autenticazione viene fatto riferimento da un criterio di accesso condizionale, fare clic sulla colonna Criteri di accesso condizionale.

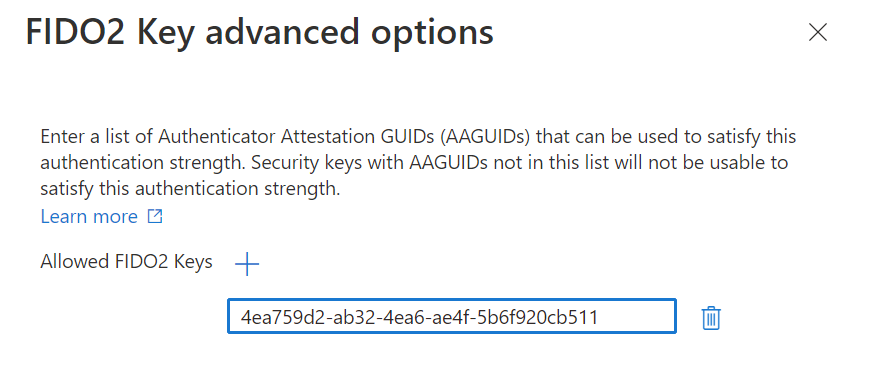

Opzioni avanzate della chiave di sicurezza FIDO2

È possibile limitare l'utilizzo delle chiavi di sicurezza FIDO2 in base ai GUID di attestazione dell'autenticatore (AAGUID). Questa funzionalità consente agli amministratori di richiedere una chiave di sicurezza FIDO2 da un produttore specifico per accedere alla risorsa. Per richiedere una chiave di sicurezza FIDO2 specifica, creare prima di tutto un livello di attendibilità di autenticazione personalizzato. Selezionare quindi FIDO2 Security Key (Chiave di sicurezza FIDO2) e fare clic su Opzioni avanzate.

Accanto a Chiavi FIDO2 consentite fare clic su +, copiare il valore AAGUID e fare clic su Salva.

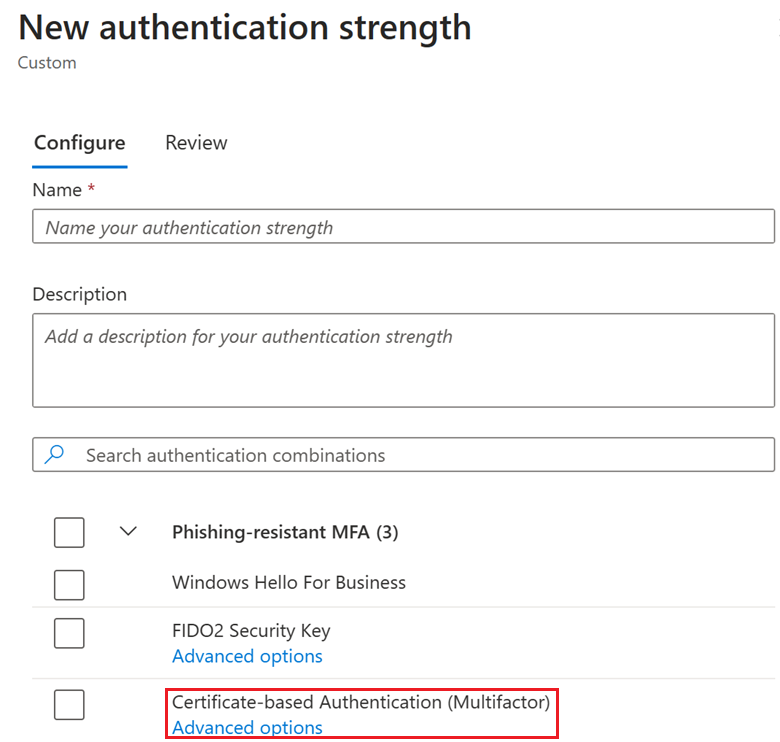

Opzioni avanzate di autenticazione basata su certificati

Nei criteri Metodi di autenticazione è possibile configurare se i certificati sono associati nel sistema a livelli di protezione a fattore singolo o a più fattori, in base all'OID dell'autorità di certificazione o dei criteri. È anche possibile richiedere certificati di autenticazione a singolo fattore o a più fattori per risorse specifiche, in base ai criteri di attendibilità dell'autenticazione dell'accesso condizionale.

Usando le opzioni avanzate di livello di autenticazione, è possibile richiedere un'autorità di certificazione o un OID dei criteri specifici per limitare ulteriormente gli accessi a un'applicazione.

Ad esempio, Contoso rilascia smart card ai dipendenti con tre diversi tipi di certificati a più fattori. Un certificato è per l'autorizzazione riservata, un altro per l'autorizzazione segreta e un terzo è per l'autorizzazione top secret. Ognuno di essi è distinto in base alle proprietà del certificato, ad esempio l'OID dei criteri o l'autorità emittente. Contoso vuole assicurarsi che solo gli utenti con il certificato a più fattori appropriato possano accedere ai dati per ogni classificazione.

Le sezioni successive illustrano come configurare le opzioni avanzate per L'amministratore di CBA usando l'interfaccia di amministrazione di Microsoft Entra e Microsoft Graph.

Interfaccia di amministrazione di Microsoft Entra

Accedere all'interfaccia di amministrazione di Microsoft Entra come Amministrazione istrator.

Passare a Protezione>dei metodi>di autenticazione Dei punti di forza di autenticazione.

Selezionare Nuovo livello di autenticazione.

Specificare un nome descrittivo per il nuovo livello di autenticazione.

Facoltativamente, specificare una descrizione.

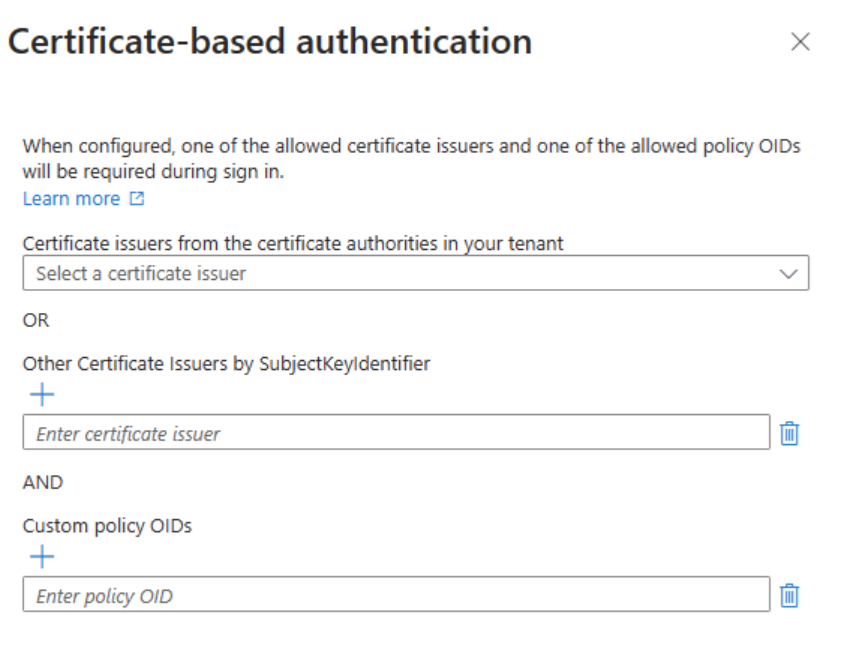

Sotto Autenticazione basata su certificato (a fattore singolo o a più fattori), fare clic su Opzioni avanzate.

È possibile selezionare le autorità emittenti di certificati dal menu a discesa, digitare le autorità emittenti di certificati e digitare gli ID dei criteri consentiti. Il menu a discesa elenca tutte le autorità di certificazione del tenant indipendentemente dal fatto che siano a fattore singolo o a più fattori.

- Se sono configurati sia l'autorità di certificazione consentita che l'OID dei criteri consentiti, esiste una relazione AND. L'utente deve usare un certificato che soddisfi entrambe le condizioni.

- Tra l'elenco Autorità emittente di certificati consentiti e l'elenco OID criteri consentiti, esiste una relazione OR. L'utente deve usare un certificato che soddisfa una delle autorità emittenti o degli ID dei criteri.

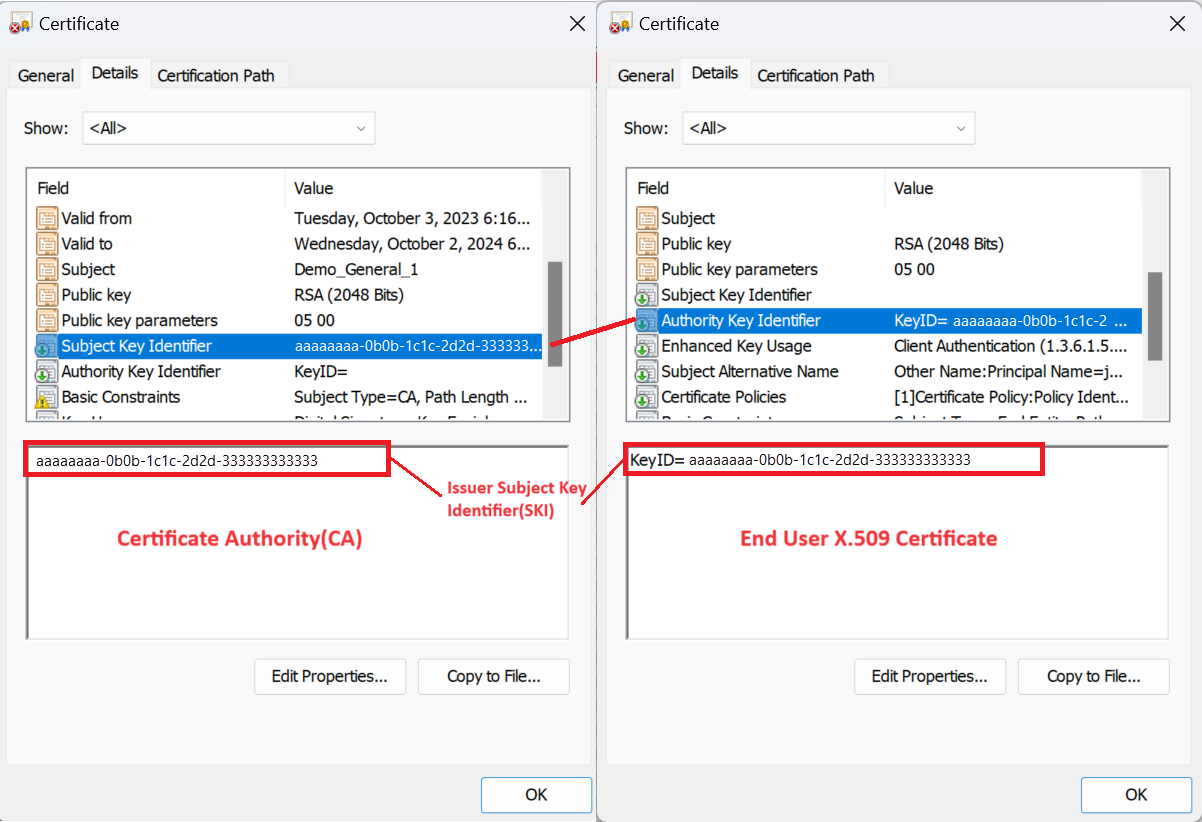

- Usare Other certificate issuer by SubjectkeyIdentifier se il certificato che si vuole usare non viene caricato nelle autorità di certificazione nel tenant. Questa impostazione può essere usata per gli scenari utente esterni, se l'utente esegue l'autenticazione nel tenant principale.

Fare clic su Avanti per esaminare la configurazione, quindi fare clic su Crea.

Microsoft Graph

Per creare un nuovo criterio di attendibilità dell'autenticazione dell'accesso condizionale con combinazione di certificatiConfigurazione:

POST /beta/identity/conditionalAccess/authenticationStrength/policies

{

"displayName": "CBA Restriction",

"description": "CBA Restriction with both IssuerSki and OIDs",

"allowedCombinations": [

" x509CertificateMultiFactor "

],

"combinationConfigurations": [

{

"@odata.type": "#microsoft.graph.x509CertificateCombinationConfiguration",

"appliesToCombinations": [

"x509CertificateMultiFactor"

],

"allowedIssuerSkis": ["9A4248C6AC8C2931AB2A86537818E92E7B6C97B6"],

"allowedPolicyOIDs": [

"1.2.3.4.6",

"1.2.3.4.5.6"

]

}

]

}

Per aggiungere una nuova combinazioneConfiguration a un criterio esistente:

POST beta/identity/conditionalAccess/authenticationStrength/policies/{authenticationStrengthPolicyId}/combinationConfigurations

{

"@odata.type": "#microsoft.graph.x509CertificateCombinationConfiguration",

"allowedIssuerSkis": [

"9A4248C6AC8C2931AB2A86537818E92E7B6C97B6"

],

"allowedPolicyOIDs": [],

"appliesToCombinations": [

"x509CertificateSingleFactor "

]

}

Limiti

Opzioni avanzate della chiave di sicurezza FIDO2

- Opzioni avanzate della chiave di sicurezza FIDO2: le opzioni avanzate non sono supportate per gli utenti esterni con un tenant home che si trova in un cloud Microsoft diverso rispetto al tenant delle risorse.

Opzioni avanzate di autenticazione basata su certificati

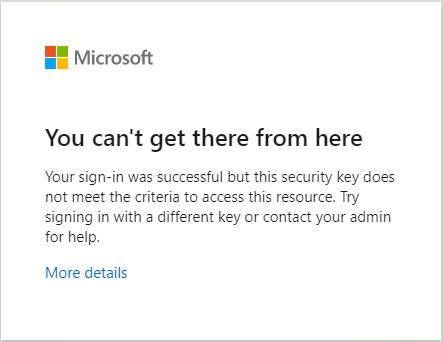

In ogni sessione del browser è possibile usare un solo certificato. Dopo aver eseguito l'accesso con un certificato, viene memorizzato nella cache nel browser per la durata della sessione. Non verrà richiesto di scegliere un altro certificato se non soddisfa i requisiti di attendibilità dell'autenticazione. È necessario disconnettersi e accedere di nuovo per riavviare la sessione. Scegliere quindi il certificato pertinente.

Le autorità di certificazione e i certificati utente devono essere conformi allo standard X.509 v3. In particolare, per applicare le restrizioni dell'autorità di certificazione SKI CBA, i certificati necessitano di AKI validi:

Nota

Se il certificato non è conforme, l'autenticazione utente potrebbe avere esito positivo, ma non soddisfare le restrizioni issuerSki per i criteri di attendibilità dell'autenticazione.

Durante l'accesso, i primi 5 ID dei criteri del certificato dell'utente finale vengono considerati e confrontati con gli ID dei criteri configurati nei criteri di attendibilità dell'autenticazione. Se il certificato dell'utente finale ha più di 5 OID dei criteri, vengono presi in considerazione i primi 5 OID dei criteri in ordine lessicale che corrispondono ai requisiti di attendibilità dell'autenticazione.

Per gli utenti B2B, si prenda un esempio in cui Contoso ha invitato gli utenti da Fabrikam al tenant. In questo caso, Contoso è il tenant delle risorse e Fabrikam è il tenant principale.

- Quando l'impostazione di accesso tra tenant è Disattivata (Contoso non accetta l'autenticazione a più fattori eseguita dal tenant principale): l'uso dell'autenticazione basata su certificati nel tenant della risorsa non è supportata.

- Quando l'impostazione di accesso tra tenant è Attivata, Fabrikam e Contoso si trovano nello stesso cloud Microsoft, ovvero sia Fabrikam che i tenant Contoso si trovano nel cloud commerciale di Azure o nel cloud di Azure per il governo degli Stati Uniti. Contoso considera inoltre attendibile l'autenticazione a più fattori eseguita nel tenant principale. In questo caso:

- L'accesso a una risorsa specifica può essere limitato usando gli ID dei criteri o l'"altra autorità emittente del certificato da SubjectkeyIdentifier" nei criteri di attendibilità dell'autenticazione personalizzati.

- L'accesso a risorse specifiche può essere limitato usando l'impostazione "Altro autorità di certificazione da SubjectkeyIdentifier" nei criteri di attendibilità dell'autenticazione personalizzati.

- Quando l'impostazione di accesso tra tenant è Attivata, Fabrikam e Contoso non si trovano nello stesso cloud Microsoft, ad esempio il tenant di Fabrikam si trova nel cloud commerciale di Azure e il tenant di Contoso si trova nel cloud di Azure per il governo degli Stati Uniti, l'accesso a risorse specifiche non può essere limitato usando l'ID autorità di certificazione o gli ID dei criteri nei criteri di attendibilità dell'autenticazione personalizzati.

Risoluzione dei problemi relativi alle opzioni avanzate di livello di autenticazione

Gli utenti non possono usare la chiave di sicurezza FIDO2 per accedere

Un Amministrazione istrator di accesso condizionale può limitare l'accesso a chiavi di sicurezza specifiche. Quando un utente tenta di accedere usando una chiave che non può usare, non è possibile accedervi da qui messaggio. L'utente deve riavviare la sessione e accedere con una chiave di sicurezza FIDO2 diversa.

Come controllare gli ID dei criteri di certificato e l'autorità emittente

È possibile verificare che le proprietà del certificato personale corrispondano alla configurazione nelle opzioni avanzate di livello di autenticazione.

Nel dispositivo dell'utente accedere come Amministrazione istrator. Fare clic su Esegui, digitare certmgr.msce premere INVIO. Per controllare gli ID dei criteri, fare clic su Personale, fare clic con il pulsante destro del mouse sul certificato e scegliere Dettagli.

Passaggi successivi

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per