Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

L'organizzazione può implementare l'autenticazione senza phishing, moderna e senza password tramite certificati X.509 dell'utente usando l'autenticazione basata su certificati Microsoft Entra.

Questo articolo illustra come configurare il tenant di Microsoft Entra per consentire o richiedere agli utenti tenant di eseguire l'autenticazione usando certificati X.509. Un utente crea un certificato X.509 usando un'infrastruttura a chiave pubblica (PKI) aziendale per l'accesso all'applicazione e al browser.

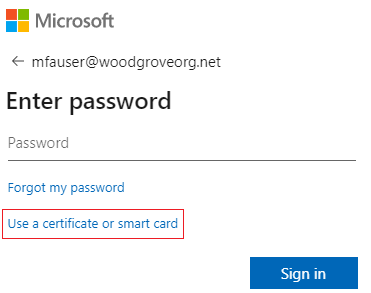

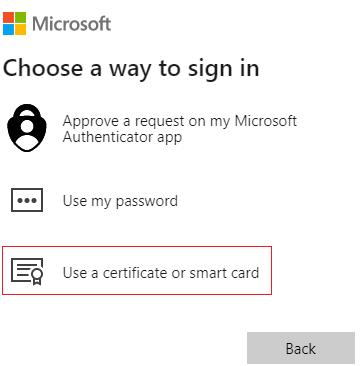

Quando microsoft Entra CBA è configurato, durante l'accesso, un utente visualizza un'opzione per l'autenticazione usando un certificato anziché immettendo una password. Se nel dispositivo si trovano più certificati corrispondenti, l'utente seleziona il certificato pertinente e il certificato viene convalidato rispetto all'account utente. Se la convalida ha esito positivo, l'utente accede.

Completare i passaggi descritti in questo articolo per configurare e usare CBA Di Microsoft Entra per i tenant nei piani office 365 Enterprise e US Government. È necessario avere già configurato un'infrastruttura a chiave pubblica .

Prerequisiti

Verifica che siano soddisfatti i seguenti prerequisiti:

- Almeno un'autorità di certificazione (CA) e tutte le ca intermedie sono configurate in Microsoft Entra ID.

- L'utente ha accesso a un certificato utente emesso da un'infrastruttura PKI attendibile configurata nel tenant destinato all'autenticazione client in Microsoft Entra ID.

- Ogni CA ha un elenco di revoche di certificati (CRL) a cui è possibile fare riferimento da URL con connessione Internet. Se la CA attendibile non dispone di un CRL configurato, l'ID Entra di Microsoft non esegue alcun controllo CRL, la revoca dei certificati utente non funziona e l'autenticazione non viene bloccata.

Considerazioni

Assicurarsi che l'infrastruttura a chiave pubblica sia sicura e non possa essere facilmente compromessa. Se si verifica una violazione, l'utente malintenzionato può creare e firmare certificati client e compromettere qualsiasi utente nel tenant, inclusi gli utenti sincronizzati dall'ambiente locale. Una strategia di protezione avanzata e altri controlli fisici e logici può fornire una difesa approfondita per impedire a utenti malintenzionati esterni o minacce interne di compromettere l'integrità dell'infrastruttura a chiave pubblica. Per altre informazioni, vedere Protezione della PKI.

Per le procedure consigliate per La crittografia Microsoft, inclusa la scelta di algoritmi, lunghezza della chiave e protezione dei dati, vedere Raccomandazioni Microsoft. Assicurarsi di usare uno degli algoritmi consigliati, una lunghezza della chiave consigliata e le curve approvate da NIST.

Nell'ambito dei miglioramenti continui della sicurezza, gli endpoint di Azure e Microsoft 365 hanno aggiunto il supporto per TLS 1.3. Il processo richiederà alcuni mesi per coprire migliaia di endpoint di servizio in Azure e Microsoft 365. L'endpoint Microsoft Entra usato da Microsoft Entra CBA è incluso nell'aggiornamento:

*.certauth.login.microsoftonline.come*.certauth.login.microsoftonline.us.TLS 1.3 è la versione più recente del protocollo di sicurezza distribuito più comunemente da Internet. TLS 1.3 crittografa i dati per fornire un canale di comunicazione sicuro tra due endpoint. Elimina gli algoritmi di crittografia obsoleti, migliora la sicurezza rispetto alle versioni precedenti e crittografa la maggior parte possibile dell'handshake. È consigliabile iniziare a testare TLS 1.3 nelle applicazioni e nei servizi.

Quando si valuta un'infrastruttura a chiave pubblica, è importante esaminare i criteri di rilascio e l'applicazione dei certificati. Come descritto in precedenza, l'aggiunta di ca a una configurazione di Microsoft Entra consente ai certificati rilasciati da tali CA di autenticare qualsiasi utente in Microsoft Entra ID.

È importante considerare come e quando le CA sono autorizzate a rilasciare certificati e come implementano identificatori riutilizzabili. Gli amministratori devono solo assicurarsi che un certificato specifico possa essere usato per autenticare un utente, ma che devono usare esclusivamente associazioni di affinità elevata per ottenere un livello superiore di garanzia che solo un certificato specifico possa autenticare l'utente. Per altre informazioni, vedere Associazioni ad alta affinità.

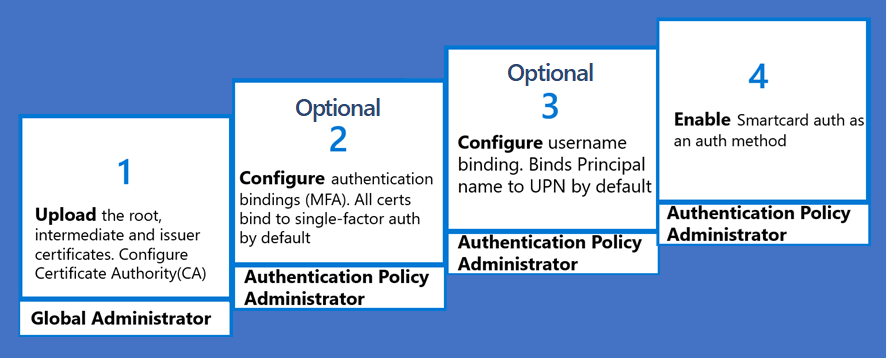

Configurare e testare Microsoft Entra CBA

Prima di attivare Microsoft Entra CBA, è necessario completare alcuni passaggi di configurazione.

Un amministratore deve configurare le ca attendibili che rilasciano certificati utente. Come illustrato nel diagramma seguente, Azure usa il controllo degli accessi in base al ruolo per assicurarsi che solo gli amministratori con privilegi minimi siano necessari per apportare modifiche.

Importante

Microsoft consiglia di usare i ruoli con il minor numero di autorizzazioni. Questa procedura consente di migliorare la sicurezza per l'organizzazione. L'amministratore globale è un ruolo con privilegi elevati che deve essere limitato agli scenari di emergenza o quando non è possibile usare un ruolo esistente.

Facoltativamente, è possibile configurare le associazioni di autenticazione per eseguire il mapping dei certificati all'autenticazione a fattore singolo o all'autenticazione a più fattori (MFA). Configurare le associazioni nome utente per eseguire il mapping del campo del certificato a un attributo dell'oggetto utente. Un amministratore dei criteri di autenticazione può configurare le impostazioni correlate all'utente.

Al termine di tutte le configurazioni, attivare Microsoft Entra CBA nel tenant.

Passaggio 1: Configurare le ca con un archivio trust basato su PKI

Microsoft Entra ha un nuovo archivio di attendibilità ca basato su PKI. L'archivio trust mantiene le ca all'interno di un oggetto contenitore per ogni infrastruttura a chiave pubblica. Gli amministratori possono gestire le ca in un contenitore in base all'infrastruttura a chiave pubblica più facilmente di quanto possano gestire un elenco semplice di ca.

L'archivio attendibilità basato su PKI presenta limiti superiori rispetto all'archivio attendibilità classico per il numero di ca e le dimensioni di ogni file ca. Un archivio trust basato su PKI supporta fino a 250 CA e 8 KB per ogni oggetto CA.

Se si usa l'archivio attendibilità classico per configurare le ca, è consigliabile configurare un archivio attendibilità basato su PKI. L'archivio attendibilità basato su PKI è scalabile e supporta nuove funzionalità, ad esempio gli hint dell'autorità di certificazione.

Un amministratore deve configurare le ca attendibili che rilasciano certificati utente. Per apportare modifiche sono necessari solo gli amministratori con privilegi minimi. A un archivio attendibilità basato su PKI viene assegnato il ruolo Di amministratore autenticazione con privilegi .

La funzionalità di caricamento PKI dell'archivio trust basato su PKI è disponibile solo con una licenza Microsoft Entra ID P1 o P2. Tuttavia, con la licenza gratuita di Microsoft Entra, un amministratore può caricare singolarmente tutte le ca invece di caricare un file PKI. Possono quindi configurare l'archivio trust basato su PKI e aggiungere i file CA caricati.

Configurare le ca tramite l'interfaccia di amministrazione di Microsoft Entra

Creare un oggetto contenitore PKI (interfaccia di amministrazione di Microsoft Entra)

Per creare un oggetto contenitore PKI:

Accedere all'interfaccia di amministrazione di Microsoft Entra con un account a cui è assegnato il ruolo Di amministratore dell'autenticazione con privilegi .

Passare a Entra ID>Identity Secure Score>Public key infrastructure (Infrastruttura a chiave pubblica).

Selezionare Create PKI (Crea infrastruttura a chiave pubblica).

In Nome visualizzato immettere un nome.

Fare clic su Crea.

Per aggiungere o eliminare colonne, selezionare Modifica colonne.

Per aggiornare l'elenco delle infrastruttura a chiave pubblica, selezionare Aggiorna.

Eliminare un oggetto contenitore PKI

Per eliminare un'infrastruttura a chiave pubblica, selezionare l'infrastruttura a chiave pubblica e selezionare Elimina. Se l'infrastruttura a chiave pubblica contiene ca, immettere il nome dell'infrastruttura a chiave pubblica per confermare l'eliminazione di tutte le ca nell'infrastruttura a chiave pubblica.If the PKI contains CAs, enter the name of the PKI to acknowledg the deletion of all CAs in the PKI. Selezionare quindi Elimina.

Caricare singole ca in un oggetto contenitore PKI

Per caricare una CA in un contenitore PKI:

Selezionare Aggiungi autorità di certificazione.

Seleziona il file CA.

Se la CA è un certificato radice, selezionare Sì. In caso contrario, selezionare No.

Per URL dell'elenco di revoche di certificati immettere l'URL con connessione Internet per il CRL di base della CA che contiene tutti i certificati revocati. Se l'URL non è impostato, un tentativo di autenticazione tramite un certificato revocato non ha esito negativo.

Per URL dell'elenco di revoche di certificati delta immettere l'URL con connessione Internet per il CRL che contiene tutti i certificati revocati dopo la pubblicazione dell'ultima CRL di base.

Se l'autorità di certificazione non deve essere inclusa negli hint dell'autorità di certificazione, disattivare gli hint dell'autorità di certificazione. Il flag hint dell'autorità di certificazione è disattivato per impostazione predefinita.

Seleziona Salva.

Per eliminare una CA, selezionare la CA e selezionare Elimina.

Per aggiungere o eliminare colonne, selezionare Modifica colonne.

Per aggiornare l'elenco delle infrastruttura a chiave pubblica, selezionare Aggiorna.

Inizialmente vengono visualizzati 100 certificati CA. Più vengono visualizzati mentre si scorre verso il basso il riquadro.

Caricare tutte le ca in un oggetto contenitore PKI

Per caricare in blocco tutte le ca in un contenitore PKI:

Creare un oggetto contenitore PKI o aprire un contenitore esistente.

Selezionare Carica il PKI.

Immettere l'URL http con connessione Internet del

.p7bfile.Immettere il checksum SHA-256 del file.

Selezionare il caricamento.

Il processo di caricamento PKI è asincrono. Quando ogni CA viene caricata, è disponibile nella PKI. L'intero caricamento PKI può richiedere fino a 30 minuti.

Seleziona Aggiorna per aggiornare l'elenco delle CA.

Ogni attributo dell'endpoint ca CRL caricato viene aggiornato con il primo URL HTTP disponibile del certificato CA elencato come attributo dei punti di distribuzione CRL . È necessario aggiornare manualmente tutti i certificati foglia.

Per generare il checksum SHA-256 del file PKI .p7b , eseguire:

Get-FileHash .\CBARootPKI.p7b -Algorithm SHA256

Modificare un'infrastruttura a chiave pubblica

- Nella riga PKI selezionare ... e selezionare Modifica.

- Immettere un nuovo nome PKI.

- Seleziona Salva.

Modificare un'Autorità di Certificazione

- Nella riga CA selezionare ... e selezionare Modifica.

- Immettere nuovi valori per il tipo ca (radice o intermedia), l'URL CRL, l'URL CRL delta o il flag abilitato per gli hint dell'autorità di certificazione in base ai requisiti.

- Seleziona Salva.

Modificare in blocco l'attributo hint dell'autorità di certificazione

- Per modificare più CA e attivare o disattivare l'attributo abilitata per gli hint autorità di certificazione, selezionare più ca.

- Selezionare Modifica e quindi Modifica hint autorità di certificazione.

- Selezionare la casella di controllo Hint autorità di certificazione abilitata per tutte le CA selezionate oppure deselezionare la selezione per disattivare il flag abilitata per gli hint autorità di certificazione per tutte le ca selezionate. Il valore predefinito è Indeterminate.

- Seleziona Salva.

Ripristinare una PKI (infrastruttura a chiave pubblica)

- Selezionare la scheda PKIs eliminata.

- Selezionare l'infrastruttura a chiave pubblica (PKI) e selezionare Restore PKI (Ripristina infrastruttura a chiave pubblica).

Ripristinare una CA

- Selezionare la scheda CA eliminate.

- Selezionare il file ca e quindi selezionare Ripristina autorità di certificazione.

Configurare l'attributo isIssuerHintEnabled per una CA

Gli hint dell'autorità emittente inviano un indicatore ca attendibile come parte dell'handshake Transport Layer Security (TLS). L'elenco ca attendibile viene impostato sull'oggetto delle ca caricate dal tenant nell'archivio attendibilità di Microsoft Entra. Per altre informazioni, vedere Informazioni sugli hint dell'autorità emittente.

Per impostazione predefinita, i nomi dei soggetti di tutte le Autorità di Certificazione (CA) nell'archivio di fiducia di Microsoft Entra vengono inviati come indicazioni. Se si vuole inviare un hint solo per ca specifiche, impostare l'attributo isIssuerHintEnabled hint dell'autorità di certificazione su true.

Il server può restituire al client TLS una risposta massima di 16 KB per gli hint dell'autorità di certificazione (il nome soggetto della CA). È consigliabile impostare l'attributo isIssuerHintEnabled su true solo per le ca che rilasciano certificati utente.

Se più ca intermedie dello stesso certificato radice rilasciano certificati utente, per impostazione predefinita, tutti i certificati vengono visualizzati nella selezione certificati. Se si imposta su isIssuerHintEnabledtrue per ca specifiche, nella selezione certificati vengono visualizzati solo i certificati utente pertinenti.

Configurare le CA usando le API Microsoft Graph

Gli esempi seguenti illustrano come usare Microsoft Graph per eseguire operazioni Create, Read, Update e Delete (CRUD) tramite metodi HTTP per un'infrastruttura a chiave pubblica o un'autorità di certificazione.

Creare un oggetto contenitore PKI (Microsoft Graph)

PATCH https://graph.microsoft.com/beta/directory/publicKeyInfrastructure/certificateBasedAuthConfigurations/

Content-Type: application/json

{

"displayName": "ContosoPKI"

}

Ottenere tutti gli oggetti PKI

GET https://graph.microsoft.com/beta/directory/publicKeyInfrastructure/certificateBasedAuthConfigurations

ConsistencyLevel: eventual

Ottenere un oggetto PKI in base all'ID PKI

GET https://graph.microsoft.com/beta/directory/publicKeyInfrastructure/certificateBasedAuthConfigurations/<PKI-ID>/

ConsistencyLevel: eventual

Caricare ca usando un file con estensione p7b

PATCH https://graph.microsoft.com/beta/directory/publicKeyInfrastructure/certificateBasedAuthConfigurations/<PKI-id>/certificateAuthorities/<CA-ID>

Content-Type: application/json

{

"uploadUrl":"https://CBA/demo/CBARootPKI.p7b,

"sha256FileHash": "AAAAAAD7F909EC2688567DE4B4B0C404443140D128FE14C577C5E0873F68C0FE861E6F"

}

Ottieni tutte le CA in una PKI

GET https://graph.microsoft.com/beta/directory/publicKeyInfrastructure/certificateBasedAuthConfigurations/<PKI-ID>/certificateAuthorities

ConsistencyLevel: eventual

Ottenere una CA specifica in un'infrastruttura a chiave pubblica (PKI) in base all'ID CA

GET https://graph.microsoft.com/beta/directory/publicKeyInfrastructure/certificateBasedAuthConfigurations/<PKI-ID>/certificateAuthorities/<CA-ID>

ConsistencyLevel: eventual

Aggiornare un flag di hint dell'autorità di certificazione ca specifico

PATCH https://graph.microsoft.com/beta/directory/publicKeyInfrastructure/certificateBasedAuthConfigurations/<PKI-ID>/certificateAuthorities/<CA-ID>

Content-Type: application/json

{

"isIssuerHintEnabled": true

}

Configurare le ca tramite PowerShell

Per questi passaggi, usare Microsoft Graph PowerShell.

Avviare PowerShell usando l'opzione Esegui come amministratore .

Installare e importare Microsoft Graph PowerShell SDK:

Install-Module Microsoft.Graph -Scope AllUsers Import-Module Microsoft.Graph.Authentication Set-ExecutionPolicy -ExecutionPolicy RemoteSigned -Scope CurrentUserConnettersi al tenant e accettare tutto:

Connect-MGGraph -Scopes "Directory.ReadWrite.All", "User.ReadWrite.All" -TenantId <tenantId>

Definizione delle priorità tra un archivio trust basato su PKI e un archivio ca classico

Se esiste una CA in un archivio ca basato su PKI e in un archivio CA classico, l'archivio trust basato su PKI è prioritario.

Un archivio ca classico è prioritario in questi scenari:

- Esiste una CA in entrambi gli archivi, l'archivio basato su PKI non ha un CRL, ma la CA di archiviazione classica ha un CRL valido.

- Esiste una CA in entrambi gli archivi e il CRL della CA dell'archivio basato su PKI è diverso dal CRL della CA dell'archivio classico.

Log di accesso

Una voce di accesso interrotta di Microsoft Entra ha due attributi in Dettagli aggiuntivi per indicare se l'archivio attendibilità classico o legacy è stato usato durante l'autenticazione.

- L'archivio legacy usato ha un valore pari a 0 per indicare che viene usato un archivio basato su PKI. Il valore 1 indica che viene usato un archivio classico o legacy.

- Le informazioni sull'uso dell'archivio legacy visualizzano il motivo per cui viene usato l'archivio classico o legacy.

Registro di controllo

Tutte le operazioni CRUD eseguite su un'infrastruttura a chiave pubblica o un'autorità di certificazione all'interno dell'archivio attendibilità vengono visualizzate nei log di controllo di Microsoft Entra.

Eseguire la migrazione da un archivio CA classico a un archivio basato su PKI

Un amministratore tenant può caricare tutte le ca nell'archivio basato su PKI. L'archivio CA PKI ha quindi la priorità su un archivio classico e tutte le autenticazioni CBA vengono eseguite tramite l'archivio basato su PKI. Un amministratore tenant può rimuovere le ca da un archivio classico o legacy dopo che non confermano alcuna indicazione nei log di accesso usati dall'archivio classico o legacy.

Domande frequenti

Perché il caricamento dell'infrastruttura a chiave pubblica ha esito negativo?

Verificare che il file PKI sia valido e che sia accessibile senza problemi. La dimensione massima del file PKI è di 2 MB (250 CA e 8 KB per ogni oggetto CA).

Che cos'è il contratto di servizio per il caricamento PKI?

Il caricamento PKI è un'operazione asincrona e può richiedere fino a 30 minuti.

Come si genera un checksum SHA-256 per un file PKI?

Per generare il checksum SHA-256 del file PKI .p7b , eseguire questo comando:

Get-FileHash .\CBARootPKI.p7b -Algorithm SHA256

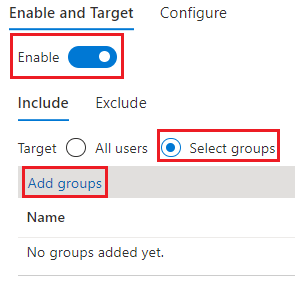

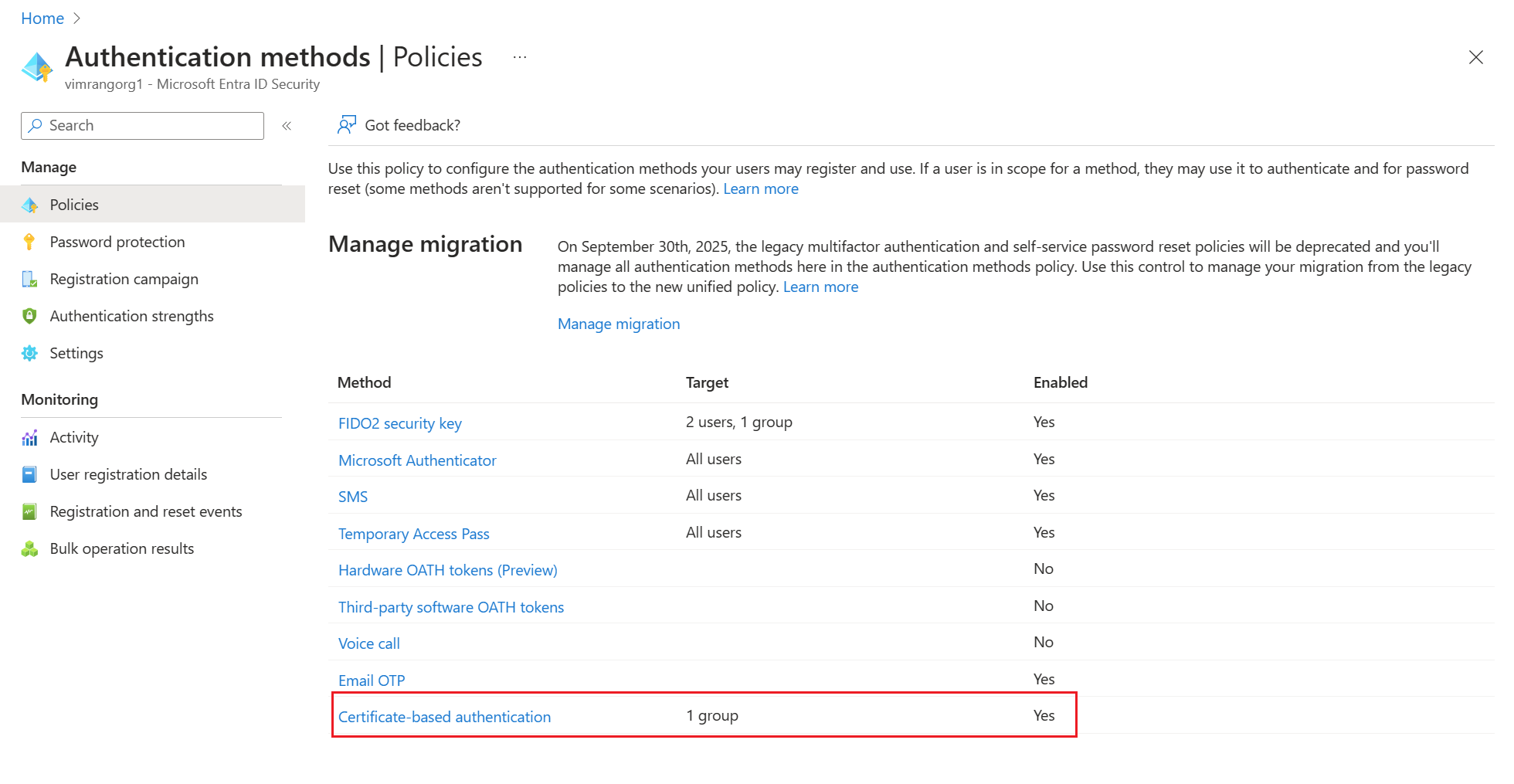

Passaggio 2: Attivare CBA per il tenant

Importante

Un utente è considerato in grado di completare l'autenticazione a più fattori quando l'utente viene designato come nell'ambito dell'autorità di certificazione nei criteri dei metodi di autenticazione. Questo requisito di criterio significa che un utente non può usare la prova dell'identità come parte dell'autenticazione per registrare altri metodi disponibili. Se l'utente non ha accesso ai certificati, l'utente viene bloccato e non può registrare altri metodi per l'autenticazione a più fattori. Gli amministratori a cui è assegnato il ruolo Di amministratore criteri di autenticazione devono attivare L'amministratore di certificati solo per gli utenti che dispongono di certificati validi. Non includere Tutti gli utenti per CBA. Usare solo gruppi di utenti con certificati validi disponibili. Per altre informazioni, vedere Autenticazione a più fattori di Microsoft Entra.

Per attivare il CBA tramite l'interfaccia di amministrazione di Microsoft Entra:

Accedere all'interfaccia di amministrazione di Microsoft Entra con un account assegnato almeno al ruolo Di amministratore criteri di autenticazione .

Passare a Gruppi>Tutti i gruppi.

Selezionare Nuovo gruppo e creare un gruppo per gli utenti CBA.

Passare a Entra ID>Authentication methods>Certificate-based authentication (Autenticazione basata su certificato).

In Abilita e destinazione selezionare Abilita e quindi selezionare la casella di controllo Conferma .

Scegliere Seleziona gruppi>Aggiungi gruppi.

Scegliere gruppi specifici, ad esempio quello creato e quindi scegliere Seleziona. Usare gruppi specifici anziché Tutti gli utenti.

Seleziona Salva.

Dopo l'attivazione del CBA per il tenant, tutti gli utenti nel tenant visualizzano l'opzione per accedere usando un certificato. Solo gli utenti che sono in grado di usare LBA possono eseguire l'autenticazione usando un certificato X.509.

Nota

L'amministratore di rete deve consentire l'accesso all'endpoint di autenticazione del certificato per l'ambiente cloud dell'organizzazione oltre all'endpoint login.microsoftonline.com . Disattivare l'ispezione TLS sull'endpoint di autenticazione del certificato per assicurarsi che la richiesta del certificato client abbia esito positivo come parte dell'handshake TLS.

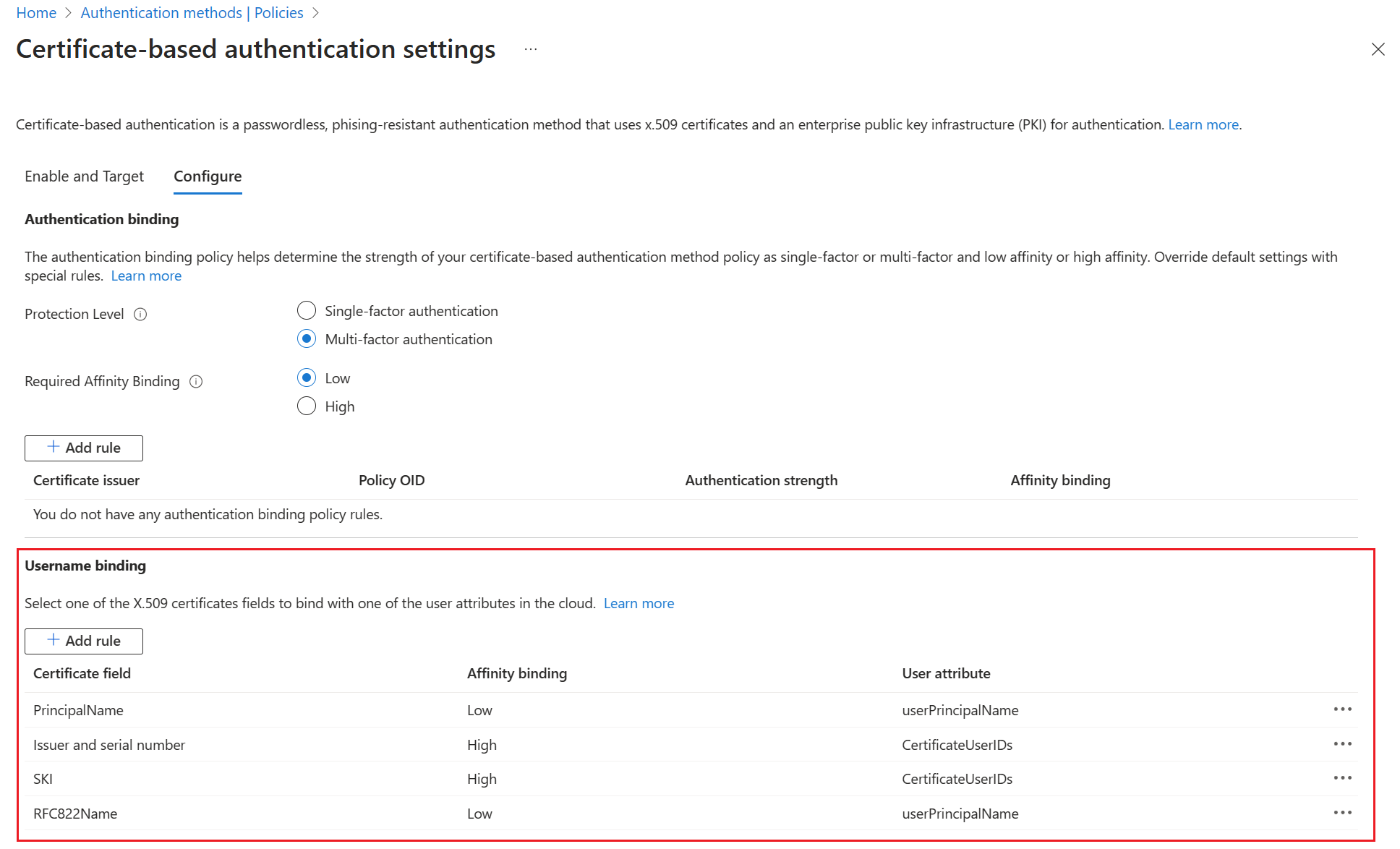

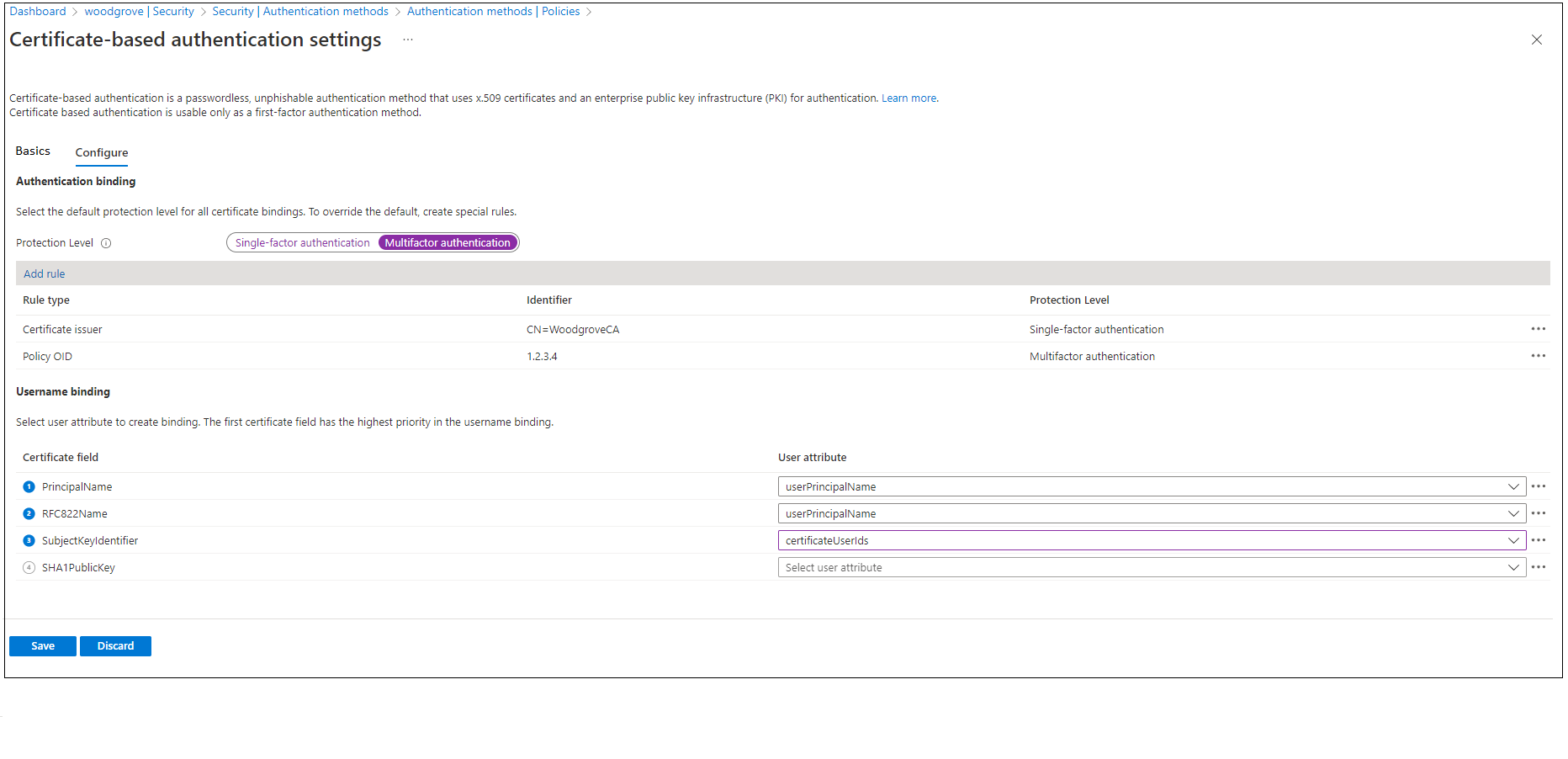

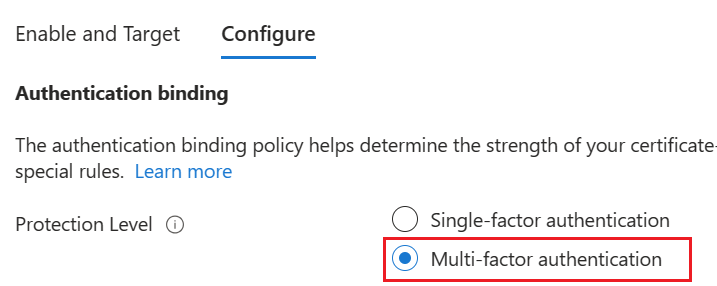

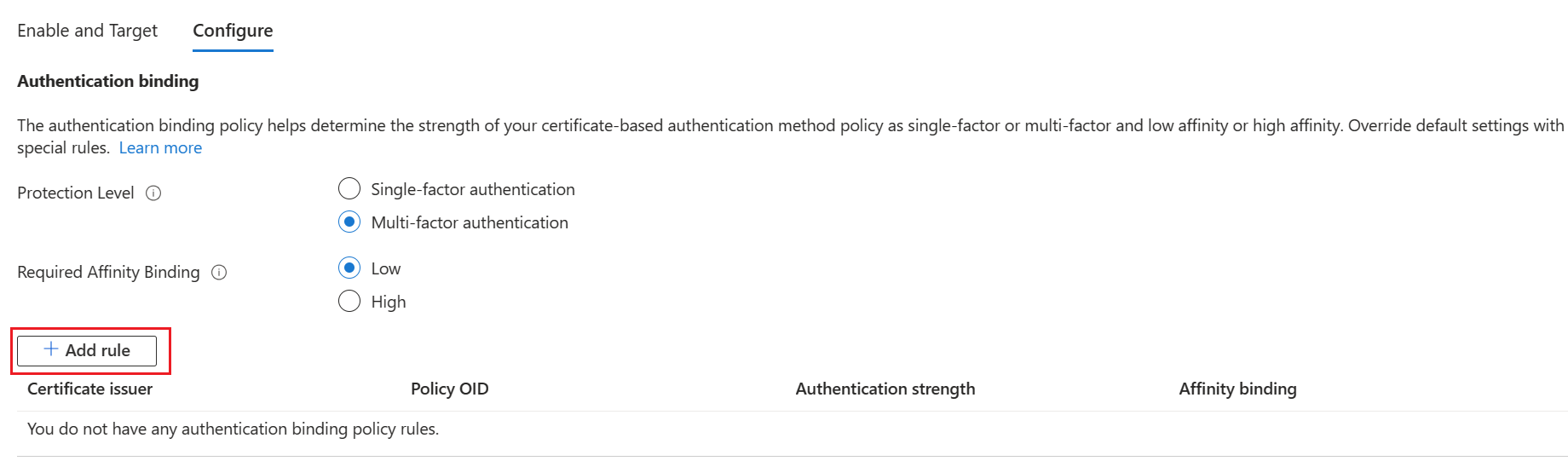

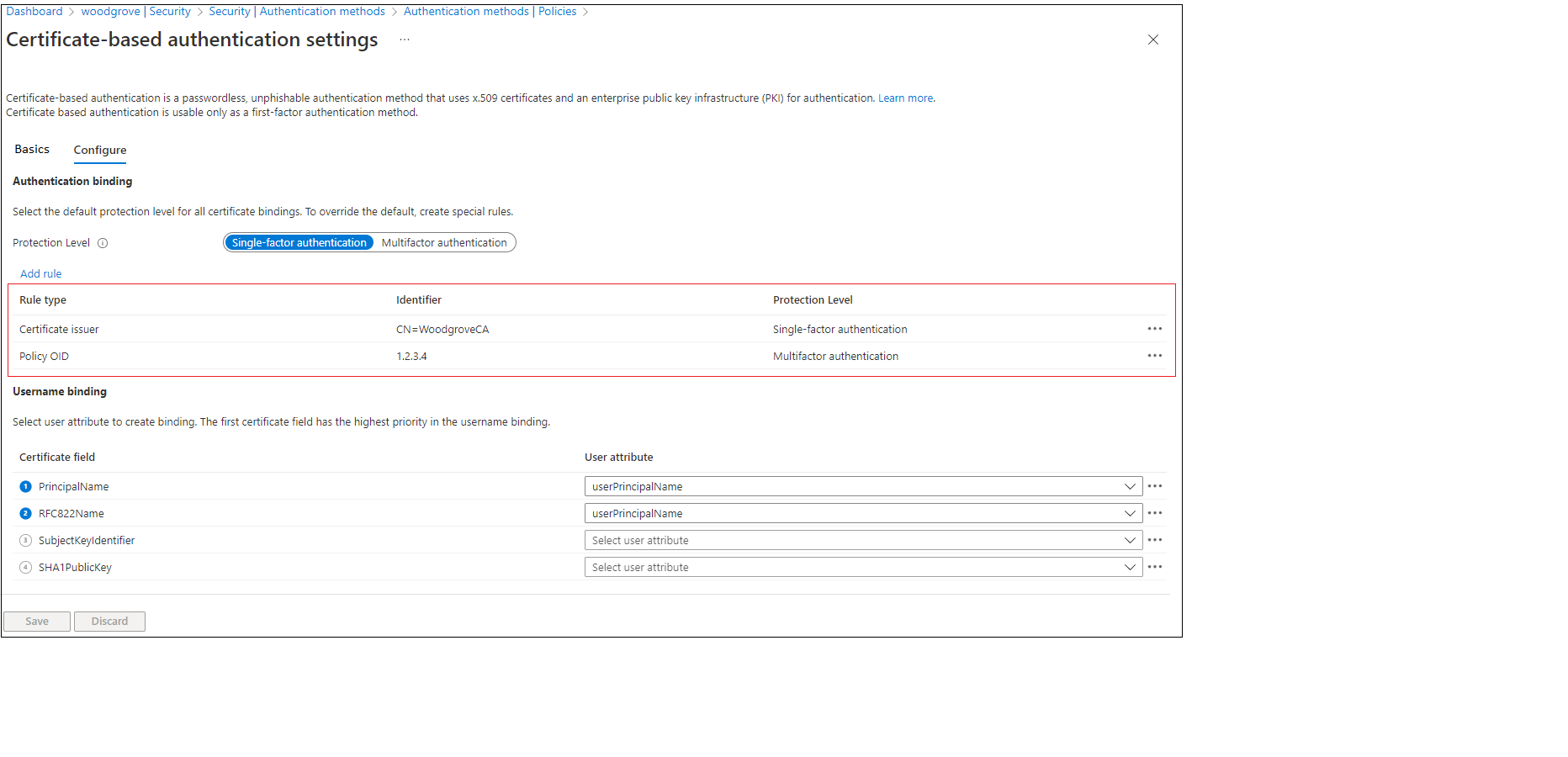

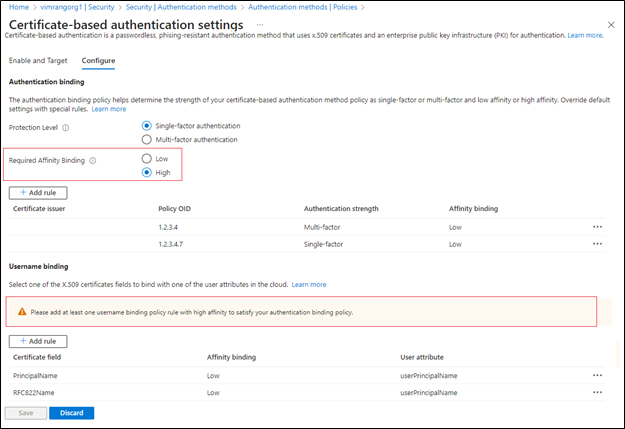

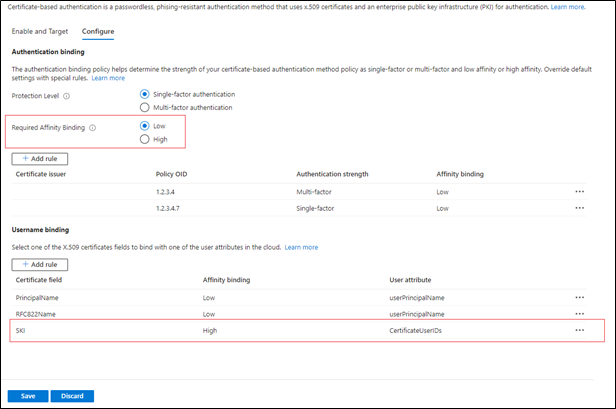

Passaggio 3: Configurare un criterio di associazione di autenticazione

I criteri di associazione di autenticazione consentono di impostare la forza dell'autenticazione su un singolo fattore o su MFA. Il livello di protezione predefinito per tutti i certificati nel tenant è l'autenticazione a fattore singolo.

L'associazione di affinità predefinita a livello di tenant è bassa affinità. Un amministratore dei criteri di autenticazione può modificare il valore predefinito dall'autenticazione a fattore singolo a MFA. Se il livello di protezione cambia, tutti i certificati nel tenant vengono impostati su MFA. Analogamente, l'associazione di affinità a livello di tenant può essere impostata su affinità elevata. Tutti i certificati vengono quindi convalidati usando solo attributi di affinità elevata.

Importante

Un amministratore deve impostare il valore predefinito del tenant su un valore applicabile per la maggior parte dei certificati. Creare regole personalizzate solo per certificati specifici che richiedono un livello di protezione diverso o un'associazione di affinità rispetto all'impostazione predefinita del tenant. Tutte le configurazioni del metodo di autenticazione si trovano nello stesso file di criteri. La creazione di più regole ridondanti potrebbe superare il limite di dimensioni del file di criteri.

Le regole di associazione di autenticazione eseguono il mapping degli attributi del certificato, ad esempio Issuer, Policy Object ID (OID) e Issuer e Policy OID a un valore specificato. Le regole impostano il livello di protezione predefinito e l'associazione di affinità per tale regola.

Per modificare le impostazioni predefinite del tenant e creare regole personalizzate tramite l'interfaccia di amministrazione di Microsoft Entra:

Accedere all'interfaccia di amministrazione di Microsoft Entra con un account assegnato almeno al ruolo Di amministratore criteri di autenticazione .

Passare a Entra IDAuthentication Methods Policies (Criteri dei metodi > diautenticazione DELL'ID> Entra).

In Gestisci migrazioni selezionare Authentication methodsCertificate-based authentication (Autenticazione basata su certificati>).

Per configurare l'associazione di autenticazione e l'associazione di nome utente, selezionare Configura.

Per modificare il valore predefinito in MFA, selezionare Autenticazione a più fattori. L'attributo del livello di protezione ha un valore predefinito di Autenticazione a fattore singolo.

Nota

Il livello di protezione predefinito è attivo se non vengono aggiunte regole personalizzate. Se si aggiunge una regola personalizzata, il livello di protezione definito a livello di regola viene rispettato anziché il livello di protezione predefinito.

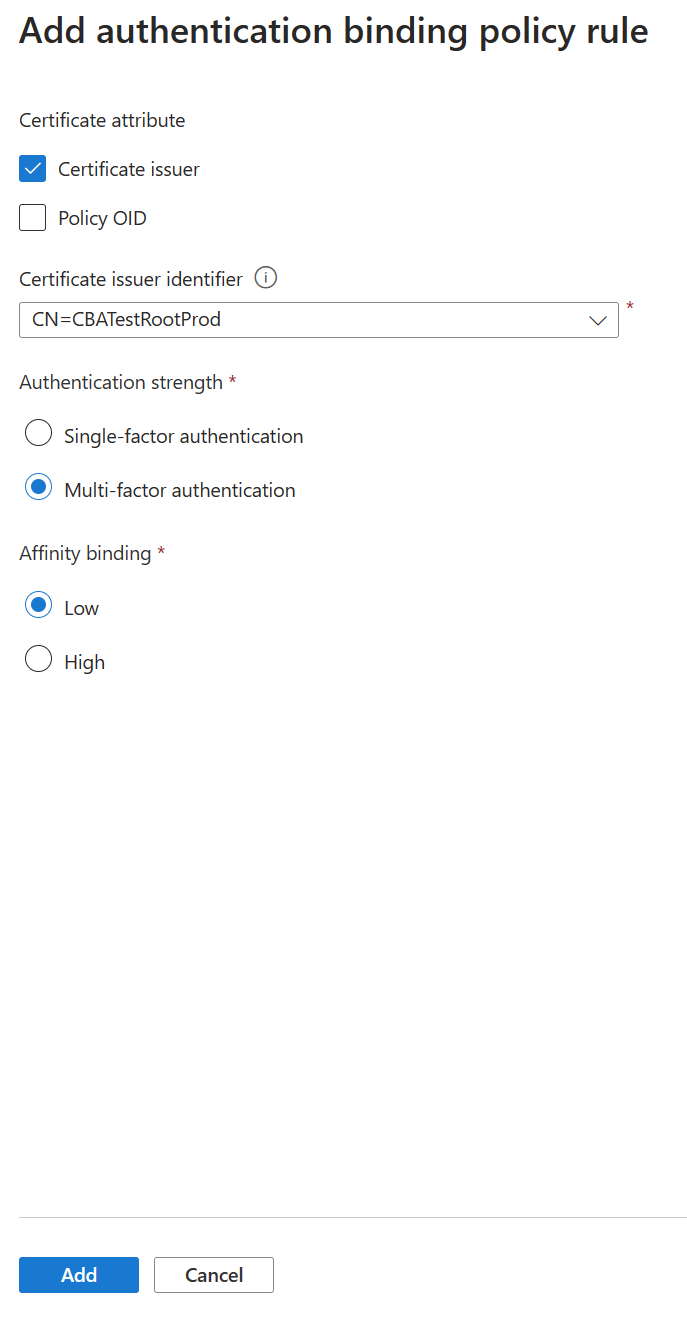

È anche possibile configurare regole di associazione di autenticazione personalizzate per determinare il livello di protezione per i certificati client che richiedono valori diversi per il livello di protezione o l'associazione di affinità rispetto all'impostazione predefinita del tenant. È possibile configurare le regole usando l'oggetto dell'autorità emittente o l'OID dei criteri, o entrambi i campi, nel certificato.

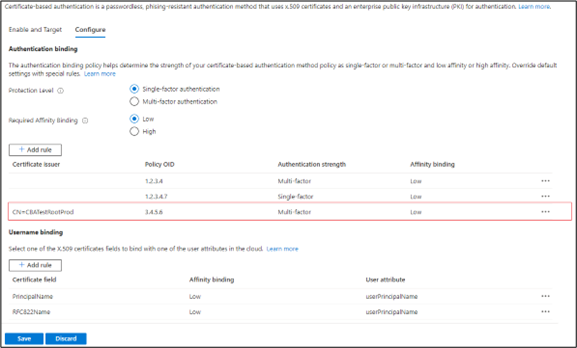

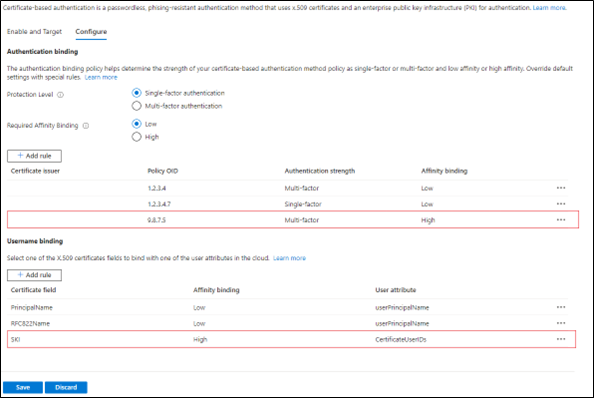

Le regole di associazione di autenticazione eseguono il mapping degli attributi del certificato (OID autorità di certificazione o criteri) a un valore. Il valore imposta il livello di protezione predefinito per tale regola. È possibile creare più regole. Nell'esempio seguente si supponga che l'impostazione predefinita del tenant sia Autenticazione a più fattori e Bassa per l'associazione di affinità.

Per aggiungere regole personalizzate, selezionare Aggiungi regola.

Per creare una regola in base all'autorità emittente del certificato:

Selezionare Autorità di certificazione.

In Identificatore autorità di certificazione selezionare un valore pertinente.

In Livello di autenticazione selezionare Autenticazione a più fattori.

Per Associazione di affinità selezionare Bassa.

Selezionare Aggiungi.

Quando richiesto, selezionare la casella di controllo Conferma per aggiungere la regola.

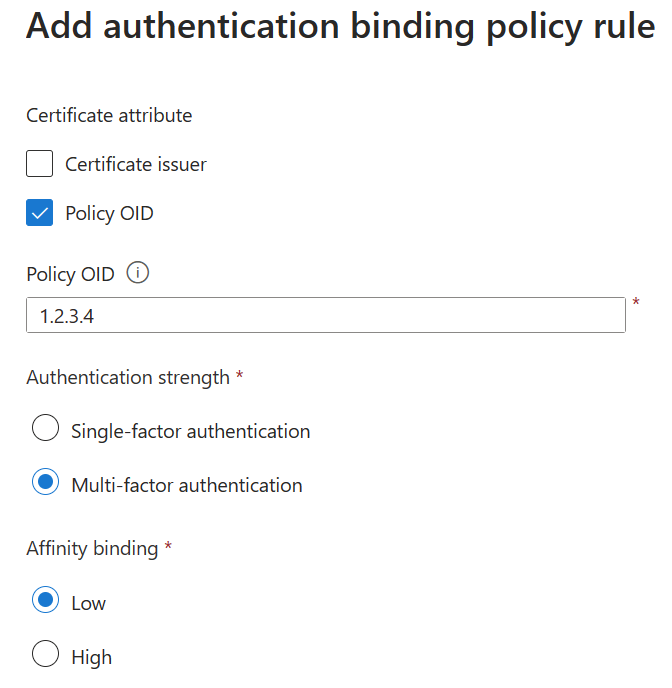

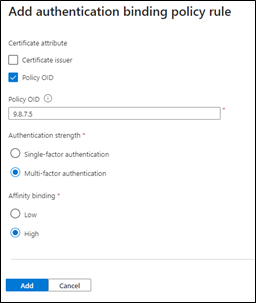

Per creare una regola in base all'OID dei criteri:

Selezionare OID criteri.

Per OID criteri immettere un valore.

In Livello di autenticazione selezionare Autenticazione a singolo fattore.

Per Associazione di affinità selezionare Bassa per l'associazione di affinità.

Selezionare Aggiungi.

Quando richiesto, selezionare la casella di controllo Conferma per aggiungere la regola.

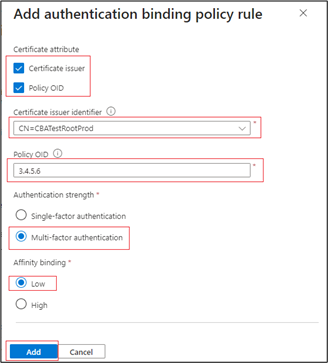

Per creare una regola in base all'OID autorità emittente e ai criteri:

Selezionare Autorità di certificazione e OID criteri.

Selezionare un emittente e immettere l'OID della polizza.

In Livello di autenticazione selezionare Autenticazione a più fattori.

Per Associazione di affinità selezionare Bassa.

Selezionare Aggiungi.

Eseguire l'autenticazione con un certificato con un OID dei criteri di

3.4.5.6e viene emesso daCN=CBATestRootProd. Verificare che l'autenticazione passi per un'attestazione a più fattori.

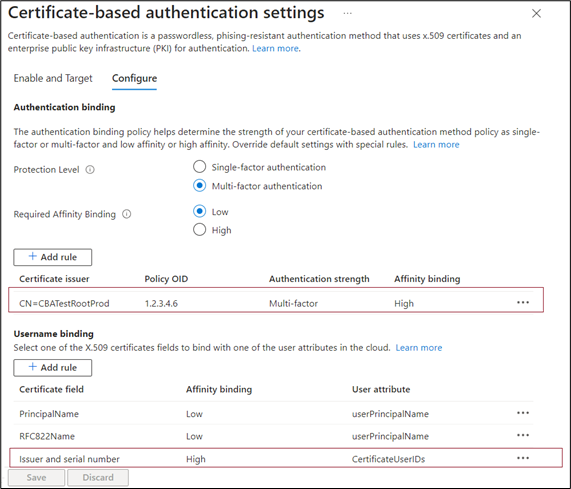

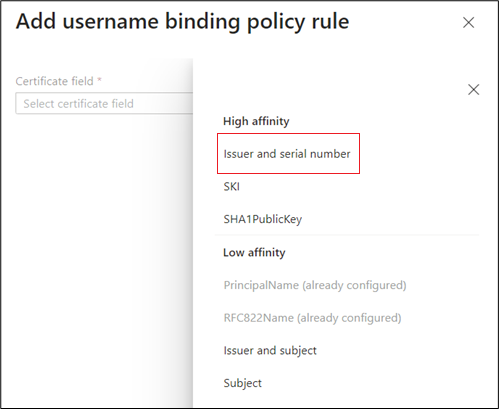

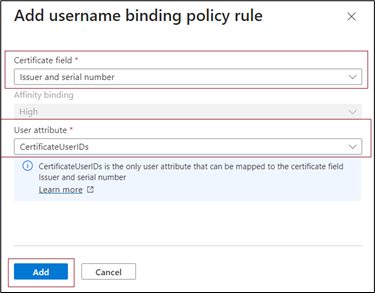

Per creare una regola in base all'autorità emittente e al numero di serie:

Aggiungere un criterio di associazione di autenticazione. Il criterio richiede che qualsiasi certificato emesso da

CN=CBATestRootProdcon un OID dei criteri richieda1.2.3.4.6solo l'associazione ad alta affinità. Vengono usati l'emittente e il numero di serie.

Seleziona il campo del certificato. Per questo esempio, selezionare Autorità di certificazione e numero di serie.

L'unico attributo utente supportato è

certificateUserIds. Selezionare e selezionarecertificateUserIdsAggiungi.

Seleziona Salva.

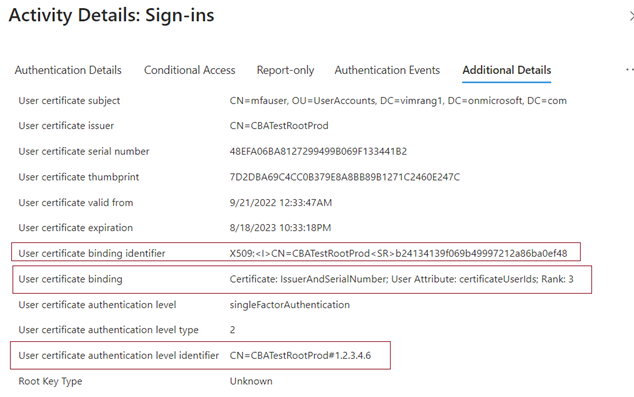

Il log di accesso mostra l'associazione usata per l'accesso e i dettagli del certificato.

Selezionare OK per salvare le regole personalizzate.

Importante

Immettere l'OID dei criteri usando il formato dell'identificatore di oggetto. Ad esempio, se il criterio certificato indica Tutti i criteri di rilascio, immettere l'OID dei criteri come 2.5.29.32.0 quando si aggiunge la regola. La stringa Tutti i criteri di rilascio non è valida per l'editor delle regole e non ha effetto.

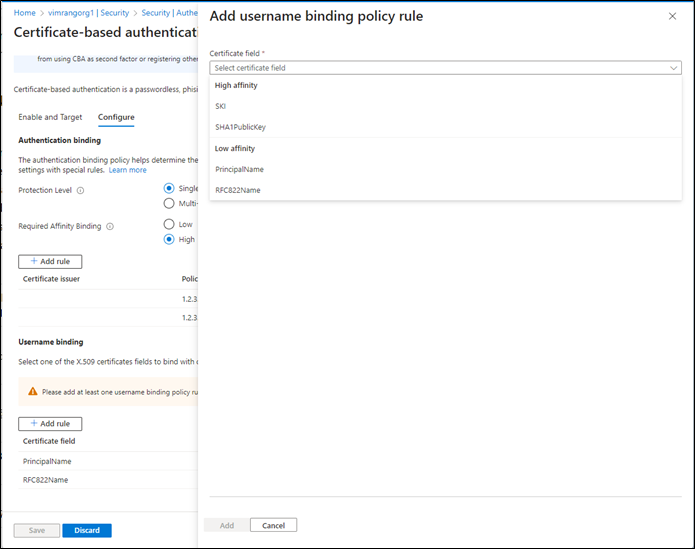

Passaggio 4: Configurare i criteri di associazione nome utente

I criteri di associazione nome utente consentono di convalidare il certificato di un utente. Per impostazione predefinita, per determinare l'utente, si esegue il mapping del nome dell'entità nel certificato a userPrincipalName nell'oggetto utente.

Un amministratore dei criteri di autenticazione può sostituire l’impostazione predefinita e creare un mapping personalizzato. Per altre informazioni, vedere Funzionamento dell'associazione di nomi utente.

Per altri scenari che usano l'attributo certificateUserIds , vedere ID utente certificato.

Importante

Se un criterio di associazione nome utente usa attributi sincronizzati come certificateUserIds, onPremisesUserPrincipalNamee l'attributo userPrincipalName dell'oggetto utente, gli account con autorizzazioni amministrative in Windows Server Active Directory locale possono apportare modifiche che influiscono su questi attributi in Microsoft Entra ID. Ad esempio, gli account con diritti delegati per gli oggetti utente o un ruolo di amministratore in Microsoft Entra Connect Server possono apportare questi tipi di modifiche.

Creare l'associazione nome utente selezionando uno dei campi certificato X.509 da associare a uno degli attributi utente. L'ordine di associazione del nome utente rappresenta il livello di priorità dell'associazione. Il primo binding di nome utente ha la priorità più alta e così via.

Se il campo certificato X.509 specificato viene trovato nel certificato ma l'ID Microsoft Entra non trova un oggetto utente con un valore corrispondente, l'autenticazione non riesce. Quindi, Microsoft Entra ID prova l'associazione successiva nell'elenco.

Seleziona Salva.

La configurazione finale è simile all'esempio seguente:

Passaggio 5: Verificare la configurazione

Questa sezione descrive come testare il certificato e le regole di associazione di autenticazione personalizzate.

Testare il certificato

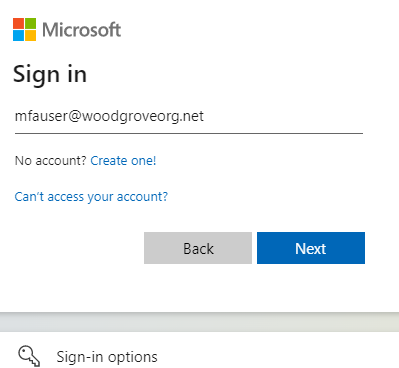

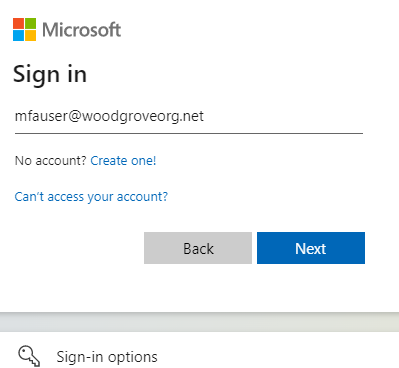

Nel primo test di configurazione tentare di accedere al portale MyApps usando il browser del dispositivo.

Immettere il nome dell'entità utente (UPN).

Selezionare Avanti.

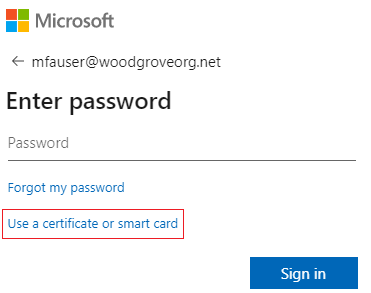

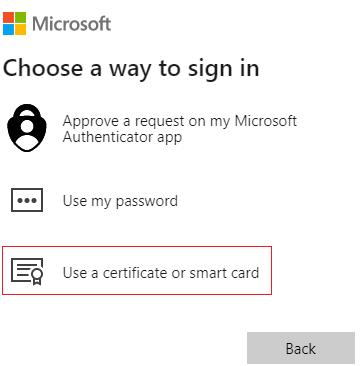

Se sono stati resi disponibili altri metodi di autenticazione, ad esempio l'accesso tramite telefono o FIDO2, gli utenti potrebbero visualizzare una finestra di dialogo di accesso diversa.

Selezionare Accedi con un certificato.

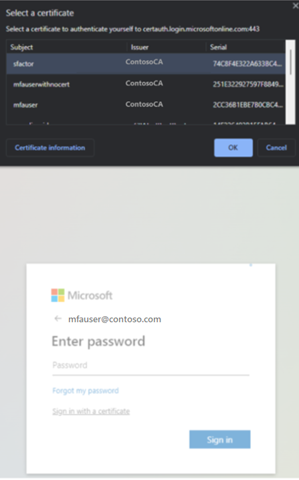

Selezionare il certificato utente corretto nell'interfaccia utente selezione certificati client e selezionare OK.

Verificare di aver eseguito l'accesso al portale App personali.

Se l'accesso ha esito positivo, allora sai che:

- Il provisioning del certificato utente viene effettuato nel dispositivo di test.

- Microsoft Entra ID è configurato correttamente per l'uso di ca attendibili.

- L'associazione nome utente è configurata correttamente. L'utente viene trovato e autenticato.

Testare le regole personalizzate di associazione per l'autenticazione

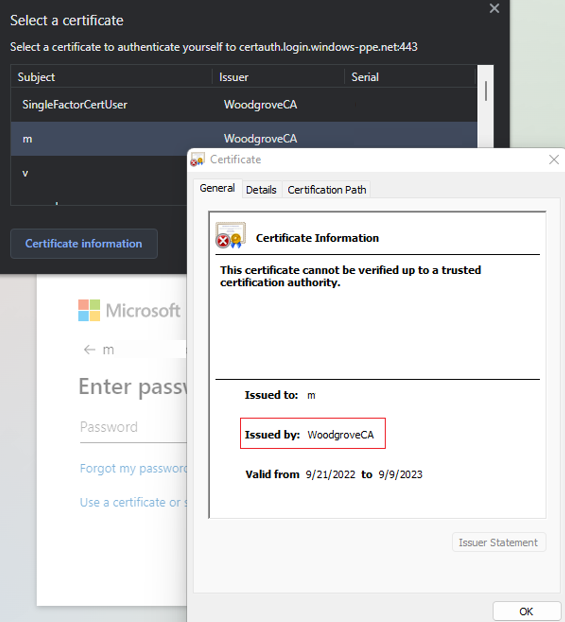

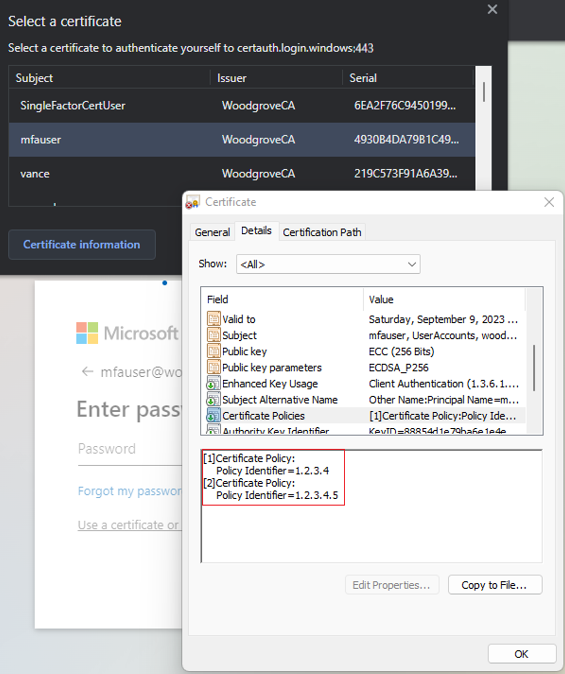

Completare quindi uno scenario in cui si convalida l'autenticazione avanzata. Si creano due regole dei criteri di autenticazione: una usando un'autorità emittente per soddisfare l'autenticazione a singolo fattore e un'altra usando l'OID dei criteri per soddisfare l'autenticazione a più fattori.

Creare una regola dell'oggetto dell'autorità di certificazione con un livello di protezione di autenticazione a fattore singolo. Impostare il valore sul valore soggetto della CA.

Ad esempio:

CN=WoodgroveCACreare una regola OID dei criteri con un livello di protezione di autenticazione a più fattori. Impostare il valore su uno degli ID dei criteri nel certificato. Un esempio è

1.2.3.4.

Creare un criterio di accesso condizionale di Microsoft Entra affinché l'utente richieda l'autenticazione a più fattori. Completare i passaggi descritti in Accesso condizionale - Richiedere l'autenticazione a più fattori.

Passare al portale App personali. Immettere l'UPN e selezionare Avanti.

Selezionare Usa un certificato o una smart card.

Se sono stati resi disponibili altri metodi di autenticazione, ad esempio l'accesso tramite telefono o le chiavi di sicurezza, gli utenti potrebbero visualizzare un'altra finestra di dialogo di accesso.

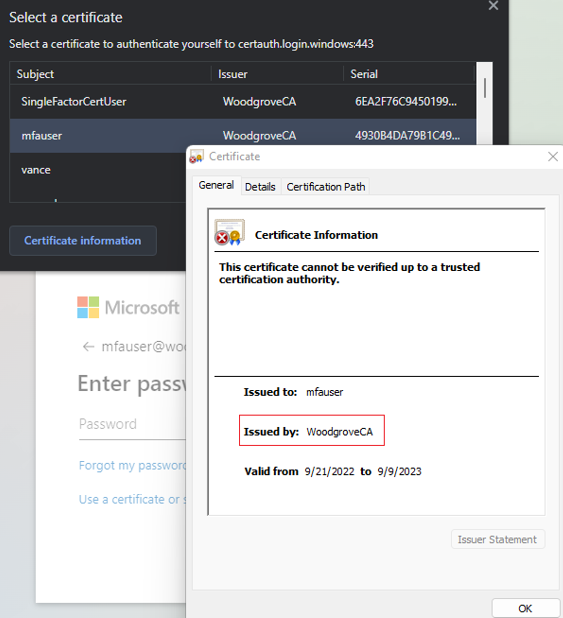

Selezionare il certificato client e quindi selezionare Informazioni sul certificato.

Viene visualizzato il certificato ed è possibile verificare i valori dell'emittente e dell’OID dei criteri.

Per visualizzare i valori dell'OID dei criteri, selezionare Dettagli.

Selezionare il certificato client e selezionare OK.

L'OID dei criteri nel certificato corrisponde al valore configurato di 1.2.3.4 e soddisfa l'autenticazione a più fattori. L'autorità emittente nel certificato corrisponde al valore configurato di CN=WoodgroveCA e soddisfa l'autenticazione a singolo fattore.

Poiché la regola OID dei criteri ha la precedenza sulla regola dell'autorità di certificazione, il certificato soddisfa l'autenticazione a più fattori.

I criteri di accesso condizionale per l'utente richiedono l'autenticazione a più fattori e il certificato soddisfa l'autenticazione a più fattori, in modo che l'utente possa accedere all'applicazione.

Testare i criteri di associazione nome utente

Il criterio di associazione del nome utente aiuta a convalidare il certificato dell'utente. Sono supportate tre associazioni per i criteri di associazione nome utente:

IssuerAndSerialNumber>certificateUserIdsIssuerAndSubject>certificateUserIdsSubject>certificateUserIds

Per impostazione predefinita, Microsoft Entra ID esegue il mapping del nome dell'entità nel certificato a userPrincipalName nell'oggetto utente per determinare l'utente. Un amministratore dei criteri di autenticazione può eseguire l'override del valore predefinito e creare un mapping personalizzato come descritto in precedenza.

Un amministratore dei criteri di autenticazione deve configurare le nuove associazioni. Per prepararsi, è necessario assicurarsi che i valori corretti per le associazioni di nome utente corrispondenti vengano aggiornati nell'attributo certificateUserIds dell'oggetto utente:

- Per gli utenti solo cloud, usare l'interfaccia di amministrazione di Microsoft Entra o le API di Microsoft Graph per aggiornare il valore in

certificateUserIds. - Per gli utenti sincronizzati locali, usare Microsoft Entra Connect per sincronizzare i valori dall'ambiente locale seguendo le regole di Microsoft Entra Connect o sincronizzando il

AltSecIdvalore.

Importante

Il formato dei valori di Issuer, Subject e Serial number deve essere nell'ordine inverso del formato nel certificato. Non aggiungere spazi nei valori Issuer o Subject .

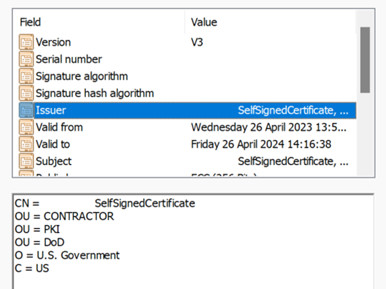

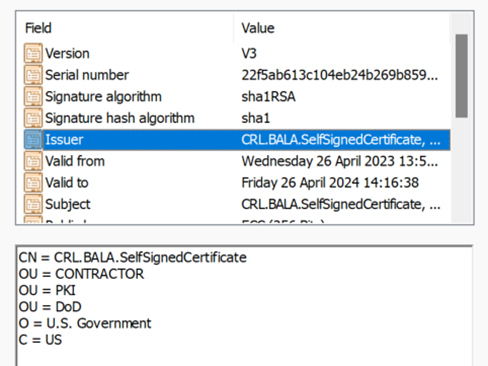

Mapping manuale dell'autorità di certificazione e del numero di serie

Nell'esempio seguente viene illustrato il mapping manuale dell'autorità emittente e del numero di serie.

Il valore issuer da aggiungere è:

C=US,O=U.SGovernment,OU=DoD,OU=PKI,OU=CONTRACTOR,CN=CRL.BALA.SelfSignedCertificate

Per ottenere il valore corretto per il numero di serie, eseguire il comando seguente. Archiviare il valore visualizzato in certificateUserIds.

La sintassi del comando è:

certutil –dump –v [~certificate path~] >> [~dumpFile path~]

Ad esempio:

certutil -dump -v firstusercert.cer >> firstCertDump.txt

Ecco un esempio per il certutil comando :

certutil -dump -v C:\save\CBA\certs\CBATestRootProd\mfausercer.cer

X509 Certificate:

Version: 3

Serial Number: 48efa06ba8127299499b069f133441b2

b2 41 34 13 9f 06 9b 49 99 72 12 a8 6b a0 ef 48

Il valore numero di serie da aggiungere certificateUserId è:

b24134139f069b49997212a86ba0ef48

Il certificateUserIds valore è:

X509:<I>C=US,O=U.SGovernment,OU=DoD,OU=PKI,OU=CONTRACTOR,CN=CRL.BALA.SelfSignedCertificate<SR> b24134139f069b49997212a86ba0ef48

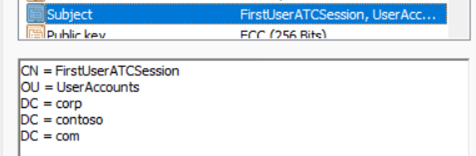

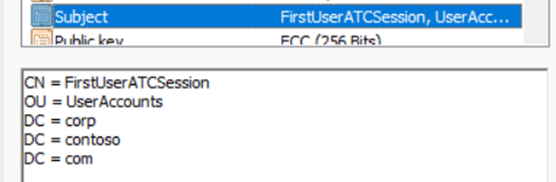

Mapping manuale dell'autorità emittente e dell'oggetto

Nell'esempio seguente viene illustrato il mapping manuale dell'autorità emittente e dell'oggetto.

Il valore issuer è:

Il valore Subject è:

Il certificateUserId valore è:

X509:<I>C=US,O=U.SGovernment,OU=DoD,OU=PKI,OU=CONTRACTOR,CN=CRL.BALA.SelfSignedCertificate<S> DC=com,DC=contoso,DC=corp,OU=UserAccounts,CN=FirstUserATCSession

Mappatura manuale delle materie

Nell'esempio seguente viene illustrato il mapping manuale dell'oggetto.

Il valore Subject è:

Il certificateUserIds valore è:

X509:<S>DC=com,DC=contoso,DC=corp,OU=UserAccounts,CN=FirstUserATCSession

Testare l'associazione di affinità

Accedere all'interfaccia di amministrazione di Microsoft Entra con un account assegnato almeno al ruolo Di amministratore criteri di autenticazione .

Passare a Entra IDAuthentication Methods Policies (Criteri dei metodi > diautenticazione DELL'ID> Entra).

In Gestisci selezionare Autenticazione basata su certificati>.

Seleziona Configura.

Impostare l'Associazione di affinità obbligatoria a livello del tenant.

Importante

Fai attenzione all'impostazione di affinità a livello di tenant. È possibile bloccare l'intero tenant se si modifica il valore binding di affinità richiesta per il tenant e non si dispone di valori corretti nell'oggetto utente. Analogamente, se si crea una regola personalizzata che si applica a tutti gli utenti e richiede un'associazione ad alta affinità, gli utenti nel tenant potrebbero essere bloccati.

Per testare, per Binding di affinità obbligatorio selezionare Basso.

Aggiungere un'associazione ad alta affinità, ad esempio l'identificatore di chiave del soggetto (SKI). In Associazione nome utente selezionare Aggiungi regola.

Selezionare SKI e selezionare Aggiungi .

Al termine, la regola è simile all'esempio seguente:

Per tutti gli oggetti utente, aggiornare l'attributo

certificateUserIdscon il valore SKI corretto dal certificato utente.Per altre informazioni, vedere Modelli supportati per CertificateUserIDs.

Creare una regola personalizzata per l'associazione di autenticazione.

Selezionare Aggiungi.

Verificare che la regola completata sia simile all'esempio seguente:

Aggiornare il valore utente

certificateUserIdscon il valore SKI corretto dal certificato e dall'OID dei criteri di9.8.7.5.Eseguire il test usando un certificato con l'OID dei criteri di

9.8.7.5. Verificare che l'utente sia autenticato con l'associazione SKI e che venga richiesto di accedere con MFA e solo il certificato.

Configurare L'autorità di certificazione usando le API Microsoft Graph

Per configurare l'autorità di certificazione e configurare le associazioni di nomi utente usando le API Di Microsoft Graph:

Vai su Microsoft Graph Explorer.

Selezionare Accedi a Graph Explorer e accedere al tenant.

Seguire la procedura per fornire il consenso all'autorizzazione

Policy.ReadWrite.AuthenticationMethoddelegata.Ottenere tutti i metodi di autenticazione:

GET https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicyOttenere la configurazione per il metodo di autenticazione del certificato X.509:

GET https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicy/authenticationMethodConfigurations/X509CertificatePer impostazione predefinita, il metodo di autenticazione del certificato X.509 è disattivato. Per consentire agli utenti di accedere usando un certificato, è necessario attivare il metodo di autenticazione e configurare i criteri di autenticazione e associazione nome utente tramite un'operazione di aggiornamento. Per aggiornare i criteri, eseguire una

PATCHrichiesta.Testo della richiesta

PATCH https://graph.microsoft.com/v1.0/policies/authenticationMethodsPolicy/authenticationMethodConfigurations/x509Certificate Content-Type: application/json { "@odata.type": "#microsoft.graph.x509CertificateAuthenticationMethodConfiguration", "id": "X509Certificate", "state": "enabled", "certificateUserBindings": [ { "x509CertificateField": "PrincipalName", "userProperty": "onPremisesUserPrincipalName", "priority": 1 }, { "x509CertificateField": "RFC822Name", "userProperty": "userPrincipalName", "priority": 2 }, { "x509CertificateField": "PrincipalName", "userProperty": "certificateUserIds", "priority": 3 } ], "authenticationModeConfiguration": { "x509CertificateAuthenticationDefaultMode": "x509CertificateSingleFactor", "rules": [ { "x509CertificateRuleType": "issuerSubject", "identifier": "CN=WoodgroveCA ", "x509CertificateAuthenticationMode": "x509CertificateMultiFactor" }, { "x509CertificateRuleType": "policyOID", "identifier": "1.2.3.4", "x509CertificateAuthenticationMode": "x509CertificateMultiFactor" } ] }, "includeTargets": [ { "targetType": "group", "id": "all_users", "isRegistrationRequired": false } ] }Verificare che

204 No contentun codice di risposta restituisca. Eseguire nuovamente laGETrichiesta per assicurarsi che i criteri vengano aggiornati correttamente.Testa la configurazione eseguendo l'accesso con un certificato che soddisfa i criteri.

Configurare L'autorità di certificazione usando Microsoft PowerShell

Aprire PowerShell.

Connettersi a Microsoft Graph:

Connect-MgGraph -Scopes "Policy.ReadWrite.AuthenticationMethod"Creare una variabile da usare per definire un gruppo per gli utenti CBA:

$group = Get-MgGroup -Filter "displayName eq 'CBATestGroup'"Definire il corpo della richiesta:

$body = @{ "@odata.type" = "#microsoft.graph.x509CertificateAuthenticationMethodConfiguration" "id" = "X509Certificate" "state" = "enabled" "certificateUserBindings" = @( @{ "@odata.type" = "#microsoft.graph.x509CertificateUserBinding" "x509CertificateField" = "SubjectKeyIdentifier" "userProperty" = "certificateUserIds" "priority" = 1 }, @{ "@odata.type" = "#microsoft.graph.x509CertificateUserBinding" "x509CertificateField" = "PrincipalName" "userProperty" = "UserPrincipalName" "priority" = 2 }, @{ "@odata.type" = "#microsoft.graph.x509CertificateUserBinding" "x509CertificateField" = "RFC822Name" "userProperty" = "userPrincipalName" "priority" = 3 } ) "authenticationModeConfiguration" = @{ "@odata.type" = "#microsoft.graph.x509CertificateAuthenticationModeConfiguration" "x509CertificateAuthenticationDefaultMode" = "x509CertificateMultiFactor" "rules" = @( @{ "@odata.type" = "#microsoft.graph.x509CertificateRule" "x509CertificateRuleType" = "policyOID" "identifier" = "1.3.6.1.4.1.311.21.1" "x509CertificateAuthenticationMode" = "x509CertificateMultiFactor" } ) } "includeTargets" = @( @{ "targetType" = "group" "id" = $group.Id "isRegistrationRequired" = $false } ) } | ConvertTo-Json -Depth 5Eseguire la

PATCHrichiesta:Invoke-MgGraphRequest -Method PATCH -Uri "https://graph.microsoft.com/v1.0/policies/authenticationMethodsPolicy/authenticationMethodConfigurations/x509Certificate" -Body $body -ContentType "application/json"

Contenuti correlati

- Panoramica di Microsoft Entra CBA

- Concetti tecnici di Microsoft Entra CBA

- Limitazioni dell'uso di Microsoft Entra CBA

- Accesso tramite smart card di Windows tramite Microsoft Entra CBA

- Microsoft Entra CBA su dispositivi mobili (Android e iOS)

- ID utente del certificato

- Eseguire la migrazione di utenti federati

- Domande frequenti