Eliminare le password dannose usando la protezione password di Microsoft Entra

Molte indicazioni sulla sicurezza consigliano di non usare la stessa password in più posti, per renderla complessa e di evitare password semplici come Password123. È possibile fornire agli utenti indicazioni su come scegliere le password, ma spesso vengono usate password deboli o non sicure. La Protezione delle password Microsoft Entra rileva e blocca le password vulnerabili note e le relative varianti e può anche bloccare altri termini deboli specifici dell'organizzazione.

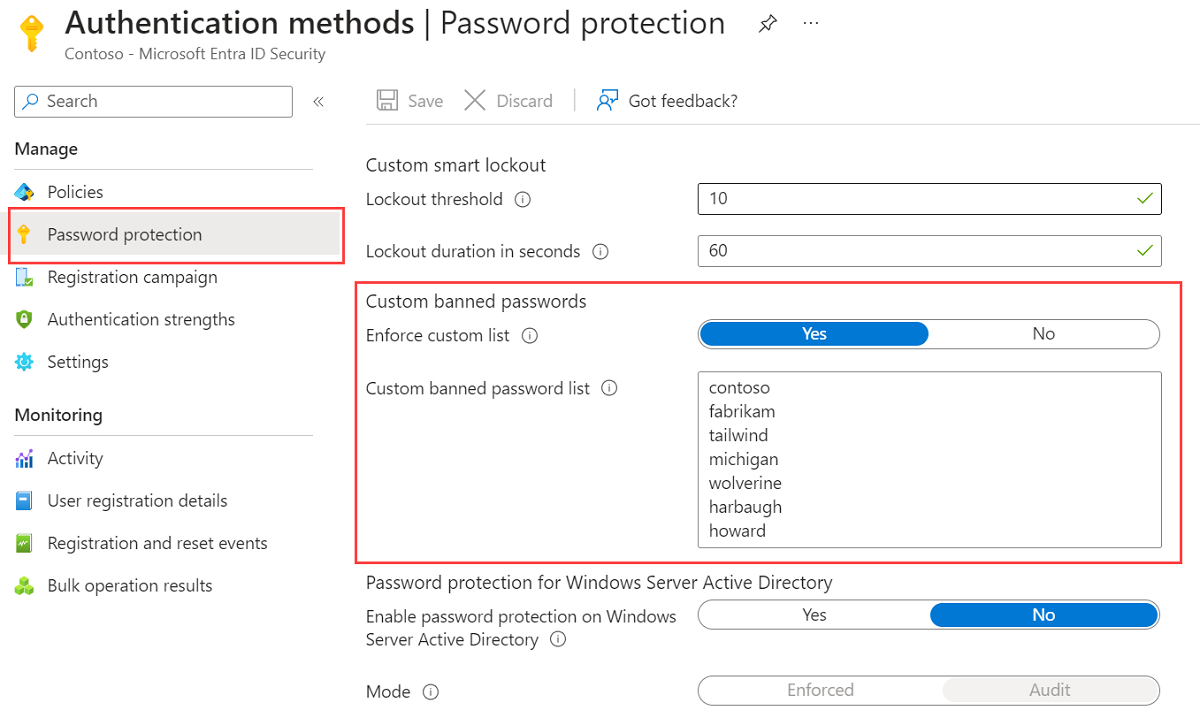

Con la Protezione delle password Microsoft Entra, gli elenchi predefiniti di password escluse globali vengono applicati automaticamente a tutti gli utenti in un tenant di Microsoft Entra. Per supportare specifiche esigenze aziendali e di sicurezza, è comunque possibile definire anche altre voci in un elenco personalizzato di password vietate. Quando gli utenti modificano o reimpostano le password, questi elenchi di password escluse vengono controllati per applicare l'uso di password complesse.

È consigliabile usare altre funzionalità come l'autenticazione a più fattori di Microsoft Entra, non solo affidarsi a password complesse applicate dalla Protezione delle password Microsoft Entra. Per altre informazioni sull'uso di più livelli di sicurezza per gli eventi di accesso, vedere La pa$$word non importa.

Importante

Questo articolo concettuale spiega a un amministratore il funzionamento della protezione delle password di Microsoft Entra. Se si è un utente finale già registrato per la reimpostazione della password self-service e si deve ripristinare l'accesso al proprio account, passare a https://aka.ms/sspr.

Se il team IT non ha abilitato la funzionalità per reimpostare la password, rivolgersi al supporto tecnico per assistenza aggiuntiva.

Elenco globale di password vietate

Il team Microsoft Entra ID Protection analizza costantemente i dati di telemetria di sicurezza Microsoft Entra cercando password vulnerabili o compromesse comunemente usate. In particolare, l'analisi cerca i termini di base spesso usati come base per le password deboli. Quando vengono trovati termini deboli, vengono aggiunti all'elenco globale delle password vietate. Il contenuto dell'elenco globale delle password vietate non si basa su alcuna origine dati esterna, ma sui risultati della telemetria e dell'analisi della sicurezza di Microsoft Entra.

Quando una password viene modificata o reimpostata per qualsiasi utente in un tenant di Microsoft Entra, la versione corrente dell'elenco globale delle password vietate viene usata per convalidare la complessità della password. Questo controllo di convalida consente di ottenere password più avanzate per tutti i clienti di Microsoft Entra.

L'elenco globale delle password vietate viene applicato automaticamente a tutti gli utenti in un tenant di Microsoft Entra. Non c'è nulla da abilitare o configurare e non può essere disabilitato. Questo elenco globale di password vietate viene applicato agli utenti quando cambiano o reimpostano la propria password tramite Microsoft Entra ID.

Nota

I criminali informatici usano strategie simili nei loro attacchi per identificare le password e le variazioni deboli comuni. Per migliorare la sicurezza, Microsoft non pubblica il contenuto dell'elenco globale delle password vietate.

Elenco password personalizzate escluse

Alcune organizzazioni vogliono migliorare la sicurezza e aggiungere personalizzazioni oltre all'elenco globale delle password vietate. Per aggiungere voci personalizzate, è possibile usare l'elenco personalizzato di password vietate. I termini aggiunti all'elenco personalizzato di password vietate devono essere incentrati su termini specifici dell'organizzazione, ad esempio:

- Nomi di marchio

- Nomi di prodotto

- Località, ad esempio la sede centrale aziendale

- Termini interni specifici della società

- Abbreviazioni con un significato specifico per la società

Quando i termini vengono aggiunti all'elenco personalizzato di password vietate, vengono combinati con i termini nell'elenco globale delle password vietate. Gli eventi di modifica o reimpostazione della password vengono quindi convalidati rispetto al set combinato di questi elenchi di password vietate.

Nota

L'elenco di password personalizzate escluse è limitato a un massimo di 1000 termini. Non è quindi pensato per bloccare elenchi con un numero molto elevato di password.

Per sfruttare appieno i vantaggi dell'elenco personalizzato di password vietate, comprendere innanzitutto come vengono valutate le password prima di aggiungere termini all'elenco personalizzato di divieti. Questo approccio consente di rilevare e bloccare in modo efficiente un numero elevato di password deboli e le relative varianti.

Si consideri ora un cliente denominato Contoso. L'azienda si trova a Londra e crea un prodotto denominato Widget. Per questo cliente di esempio, sarebbe sprecato e meno sicuro provare a bloccare varianti specifiche di questi termini:

- Contoso!1

- "Contoso@Londra"

- "ContosoWidget"

- "!Contoso"

- "LondraHQ"

Al contrario, è molto più efficiente e sicuro bloccare solo i termini di base principali, ad esempio gli esempi seguenti:

- "Contoso"

- "Londra"

- "Widget"

L'algoritmo di convalida delle password blocca automaticamente varianti e combinazioni deboli.

Per iniziare a usare un elenco personalizzato di password vietate, completare l'esercitazione seguente:

Attacchi di password spraying ed elenchi di password compromesse di terze parti

La protezione delle password di Microsoft Entra consente di difendersi dagli attacchi di password spraying. La maggior parte degli attacchi di password spraying non tenta di attaccare un singolo account più di qualche volta. Questo comportamento aumenterebbe la probabilità di rilevamento, tramite il blocco dell'account o altri mezzi.

La maggior parte degli attacchi di password spraying invia solo alcune delle password più deboli note a ogni account di un'azienda. Questa tecnica consente all'autore dell'attacco di cercare in tempi rapidi un account facilmente violabile ed evitare potenziali soglie di rilevamento.

La protezione delle password di Microsoft Entra blocca in modo efficiente tutte le password vulnerabili note che potrebbero essere usate negli attacchi di password spraying. Questa protezione si basa sui dati di telemetria della sicurezza reali di Microsoft Entra ID per compilare l'elenco globale delle password escluse.

Esistono alcuni siti Web di terze parti che contengono milioni di password compromesse nelle precedenti violazioni di sicurezza pubblicamente note. È comune che i prodotti di convalida delle password di terze parti siano basati sul confronto di forza bruta rispetto a questi milioni di password. Tuttavia, queste tecniche non sono il modo migliore per migliorare la complessità generale delle password, in base alle strategie tipiche usate dagli utenti malintenzionati di password spraying.

Nota

L'elenco globale delle password escluse non è basato su origini dati di terze parti, inclusi gli elenchi di password compromessi.

Anche se l'elenco globale vietato è ridotto rispetto ad alcuni elenchi in blocco di terze parti, viene originato da dati di telemetria della sicurezza reali sugli attacchi di password spraying effettivi. Questo approccio migliora i livelli complessivi di sicurezza ed efficacia, a cui si aggiunge l'algoritmo di convalida delle password, che usa tecniche di corrispondenza fuzzy intelligenti. Di conseguenza, Microsoft Entra Password Protection rileva e blocca in modo efficiente milioni tra le password deboli più comuni usate nelle aziende.

Scenari ibridi locali

Molte organizzazioni hanno un modello di identità ibrido che include ambienti Active Directory Domain Services (AD DS) locali. Per estendere i vantaggi di sicurezza di Microsoft Entra Password Protection nell'ambiente di Active Directory Domain Services, è possibile installare componenti nei server locali. Questi agenti richiedono eventi di modifica della password nell'ambiente di Active Directory Domain Services locale per rispettare gli stessi criteri password di Microsoft Entra ID.

Per altre informazioni, vedere Applicare la protezione password di Microsoft Entra per Active Directory Domain Services.

Come vengono valutate le password

Quando un utente modifica o reimposta la password, viene verificata la complessità della nuova password confrontandola rispetto all'elenco combinato di termini dell'elenco di password vietate personalizzate e dell'elenco globale.

Anche se la password di un utente contiene una password vietata, è possibile che venga comunque accettata se la password complessiva è sufficientemente complessa. Per una password appena configurata sono previsti i passaggi seguenti per valutarne il livello di complessità generale e determinare se può essere accettata o meno.

Nota

La protezione password in Microsoft Entra ID non è correlata alla protezione password per gli utenti locali. Le convalide nella protezione password non sono coerenti per gli utenti nei due servizi. Assicurarsi che gli utenti nel tenant soddisfino i parametri password necessari per il rispettivo servizio quando si impostano inizialmente la password o completano la reimpostazione della password self-service.

Passaggio 1: Normalizzazione

Per prima cosa, una nuova password viene sottoposta a un processo di normalizzazione, In questa tecnica viene eseguito il mapping di un piccolo set di password escluse a un set più ampio di password potenzialmente vulnerabili.

La normalizzazione ha le due parti seguenti:

Tutte le lettere maiuscole vengono convertite in lettere minuscole.

Vengono quindi eseguite sostituzioni di caratteri comuni, ad esempio nell'esempio seguente:

Lettera originale Lettera sostituita 0 o 1 l $ s @ a

Si consideri l'esempio seguente:

- La password "vuota" è vietata.

- Un utente tenta di modificare la password in "Vuot@".

- Anche se "Vuot@" non è vietato, il processo di normalizzazione converte questa password in "vuota",

- che viene quindi rifiutata.

Passaggio 2: verificare che la password non sia considerata vietata

La password viene quindi esaminata in cerca di altri comportamenti corrispondenti e viene generato un punteggio. Questo punteggio finale determina se la richiesta di modifica della password viene accettata o rifiutata.

Comportamento della corrispondenza fuzzy

Sulla password normalizzata viene applicata la corrispondenza fuzzy per verificare che non contenga una password presente nell'elenco globale o nell'elenco personalizzato di password escluse. Il processo di corrispondenza è basato su una distanza di edit di un (1) confronto.

Si consideri l'esempio seguente:

La password "abcdef" è vietata.

Un utente tenta di modificare la password in una delle seguenti:

- 'abcdeg' - l'ultimo carattere è cambiato da 'f' a 'g'

- 'abcdefg' - 'g' aggiunta alla fine

- 'abcde': 'f' finale eliminata

Nessuna delle password precedenti corrisponde esattamente alla password vietata "abcdef",

ma poiché si trovano tutte a un distanza di modifica di 1 rispetto al termine vietato 'abcdef', sono tutte considerate come una corrispondenza di "abcdef".

Queste password verrebbero rifiutate.

Corrispondenza delle sottostringhe (su termini specifici)

La corrispondenza delle sottostringhe viene usata nella password normalizzata per verificare la presenza del nome e del cognome dell'utente, nonché del nome del tenant. La corrispondenza dei nomi del tenant non viene eseguita quando si convalidano le password in un controller di dominio di Active Directory Domain Services per scenari ibridi locali.

Importante

La corrispondenza delle sottostringhe viene applicata solo per i nomi e altri termini, con lunghezza di almeno quattro caratteri.

Si consideri l'esempio seguente:

- Un utente denominato Poll che vuole reimpostare la password su "p0LL23fb".

- Dopo la normalizzazione, la password diventerebbe "poll23fb".

- La corrispondenza delle sottostringhe rileva che la password contiene il nome dell'utente "Poll".

- Anche se "poll23fb" non è contenuto in modo specifico negli elenchi delle password vietate, la corrispondenza delle sottostringhe ha identificato il termine "Poll" nella password,

- che viene quindi rifiutata.

Calcolo del punteggio

Il passaggio successivo consiste nell'identificare le eventuali istanze di password escluse presenti nella nuova password normalizzata dell'utente. I punti vengono assegnati in base ai criteri seguenti:

- A ogni password vietata presente nella password di un utente viene assegnato un punto.

- A ogni carattere rimanente che non fa parte di una password vietata viene assegnato un punto.

- Una password deve contenere almeno cinque (5) punti per essere accettata.

Per i due scenari di esempio successivi, Contoso usa la protezione password di Microsoft Entra e ha "contoso" nell'elenco personalizzato di password vietate. Si supponga inoltre che nell'elenco globale sia presente "vuota".

Nello scenario di esempio seguente, un utente modifica la password in "C0ntos0vuota12":

Dopo la normalizzazione, la password diventa "contosovuota12".

Il processo di corrispondenza rileva che la password contiene due password vietate: contoso e vuota.

A questa password viene quindi assegnato il punteggio seguente:

[contoso] + [vuota] + [1] + [2] = 4 punti

Poiché questa password è inferiore a cinque (5), viene rifiutata.

Si esaminerà un esempio leggermente diverso per mostrare come una password possa ottenere il numero di punti necessario da essere accettata. Nello scenario di esempio seguente, un utente modifica la password in "ContoS0Vuot@f9!":

Dopo la normalizzazione, la password diventa "contosovuotaf9!".

Il processo di corrispondenza rileva che la password contiene due password vietate: contoso e vuota.

A questa password viene quindi assegnato il punteggio seguente:

[contoso] + [vuota] + [f] + [9] + [!] = 5 punti

Poiché questa password contiene almeno cinque (5) punti, viene accettata.

Importante

L'algoritmo delle password vietate e l'elenco globale possono cambiare in qualsiasi momento in Azure, in base ai processi di ricerca e di analisi di sicurezza in corso.

Per il servizio agente del controller di dominio locale in scenari ibridi, gli algoritmi aggiornati diventano effettivi solo dopo l'aggiornamento del software dell'agente del controller di dominio.

Cosa vedono gli utenti

Quando un utente tenta di reimpostare o modificare una password in un elemento che verrebbe vietato, viene visualizzato uno dei messaggi di errore seguenti:

“La password contiene una parola, una frase o uno schema che la rende facile da indovinare. Riprovare con una password diversa.”

"Abbiamo già visto questa password troppe volte. Scegliere qualcosa di più difficile da indovinare."

“Specificare una password più difficile da indovinare.”

Requisiti di licenza

| Utenti | Protezione password di Microsoft Entra con elenco globale di password vietate | Protezione password di Microsoft Entra con elenco di password vietate personalizzate |

|---|---|---|

| Solo utenti cloud | Microsoft Entra ID gratuito | Microsoft Entra ID P1 o P2 |

| Utenti sincronizzati dall'istanza locale di Active Directory Domain Services | Microsoft Entra ID P1 o P2 | Microsoft Entra ID P1 o P2 |

Nota

Gli utenti di Servizi di dominio Active Directory locali che non sono sincronizzati con Microsoft Entra ID traggono vantaggio anche dalla protezione delle password di Microsoft Entra in base alle licenze esistenti per gli utenti sincronizzati.

Per altre informazioni sui costi, consultare il sito dei prezzi di Microsoft Entra.

Passaggi successivi

Per iniziare a usare un elenco personalizzato di password vietate, completare l'esercitazione seguente:

È anche possibile abilitare la protezione password di Microsoft Entra locale.