Eventi

9 apr, 15 - 10 apr, 12

Code the Future with AI and connect with Java peers and experts at JDConf 2025 (Code the Future with AI and connect with Java peers and experts at JDConf 2025).

Registrati adessoQuesto browser non è più supportato.

Esegui l'aggiornamento a Microsoft Edge per sfruttare i vantaggi di funzionalità più recenti, aggiornamenti della sicurezza e supporto tecnico.

Il servizio di protezione delle password di Microsoft Entra rileva e blocca le password vulnerabili note, con le relative varianti, e può bloccare anche ulteriori termini vulnerabili specifici di un'organizzazione. La distribuzione locale di Protezione password di Microsoft Entra usa gli stessi elenchi di password vietate, sia personalizzate che globali, archiviati in Microsoft Entra ID. Esegue gli stessi controlli per le modifiche delle password locali come Microsoft Entra esegue per le modifiche basate sul cloud. Questi controlli vengono eseguiti durante gli eventi di modifica e reimpostazione della password nei controller di dominio di Active Directory Domain Services locale (AD DS).

Il servizio Protezione password di Microsoft Entra è progettato tenendo conto dei principi seguenti:

Protezione password di Microsoft Entra supporta la distribuzione incrementale tra controller di dominio in un dominio di Active Directory Domain Services. È importante capire questo cosa significa e quali svantaggi comporta.

Il software agente del controller di dominio di Protezione password di Microsoft Entra può convalidare solo le password quando è installato in un controller di dominio e solo per le modifiche alle password inviate a tale controller di dominio. Non è possibile controllare quali controller di dominio vengono scelti dai computer client Windows per l'elaborazione delle modifiche delle password utente. Per garantire un comportamento coerente e l'applicazione universale della protezione di Protezione password di Microsoft Entra, il software agente del controller di dominio deve essere installato in tutti i controller di dominio in un dominio.

Molte organizzazioni vogliono testare attentamente Protezione password di Microsoft Entra in un subset dei propri controller di dominio prima di una distribuzione completa. Per supportare questo scenario, Protezione password di Microsoft Entra supporta la distribuzione parziale. Il software agente del controller di dominio in un determinato controller di dominio convalida attivamente le password anche quando altri controller di dominio all'interno del dominio non dispongono del software agente del controller di dominio installato. Le distribuzioni parziali di questo tipo non sono sicure e non sono consigliate a scopo di test.

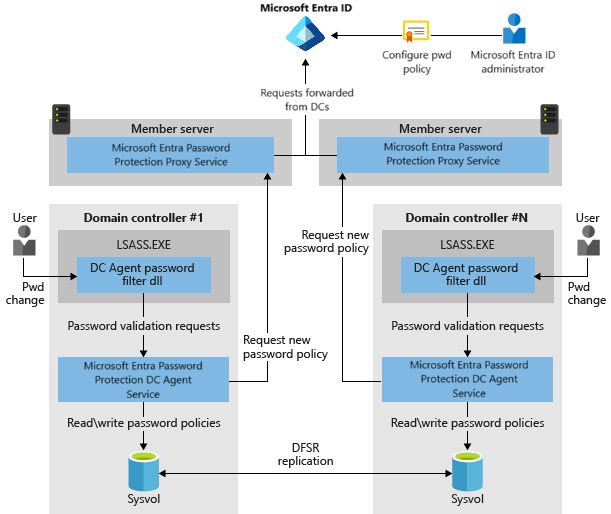

È importante comprendere i concetti di progettazione e funzione sottostanti prima di distribuire Microsoft Entra Password Protection in un ambiente di Active Directory Domain Services locale. Il diagramma seguente illustra come interagiscono i componenti di Microsoft Entra Password Protection:

I componenti locali di Protezione password di Microsoft Entra funzionano come segue:

Ogni servizio proxy di Protezione password di Microsoft Entra promuove se stesso ai controller di dominio nella foresta tramite la creazione di un oggetto serviceConnectionPoint in Active Directory.

Ogni servizio agente del controller di dominio per Protezione password di Microsoft Entra crea anch'esso un oggetto serviceConnectionPoint in Active Directory. Questo oggetto viene usato principalmente per la creazione di report e la diagnostica.

Il servizio agente del controller di dominio è responsabile dell'avvio del download dei nuovi criteri password da Microsoft Entra ID. Il primo passaggio serve a individuare un servizio proxy di protezione Password di Microsoft Entra eseguendo una query di una foresta di oggetti proxy serviceConnectionPoint.

Quando viene trovato un servizio proxy disponibile, l'agente del controller di dominio invia al servizio proxy una richiesta di download dei criteri password. Il servizio proxy a sua volta invia la richiesta a Microsoft Entra ID, quindi restituisce la risposta al servizio agente del controller di dominio.

Dopo aver ricevuto i nuovi criteri password da Microsoft Entra ID, il servizio agente del controller di dominio archivia i criteri in una cartella dedicata nella radice della condivisione delle cartelle di dominio sysvol. Il servizio agente del controller di dominio monitora anche questa cartella, nel caso in cui vengano replicati criteri più recenti da altri servizi agente del controller di dominio all'interno del dominio.

Il servizio agente del controller di dominio richiede sempre nuovi criteri all'avvio del servizio. Dopo l'avvio, il servizio agente del controller di dominio verifica ogni ora a quando risalgono i criteri attualmente disponibili in locale. Se i criteri risalgono a più di un'ora prima, l'agente del controller di dominio richiede nuovi criteri a Microsoft Entra ID tramite il servizio proxy, come descritto in precedenza. Se i criteri correnti risalgono a meno di un'ora prima, l'agente del controller di dominio continua a usarli.

Quando un controller di dominio riceve eventi di modifica della password, i criteri memorizzati nella cache vengono usati per determinare se la nuova password viene accettata o rifiutata.

La distribuzione di Microsoft Entra Password Protection in una foresta di Active Directory Domain Services richiede la registrazione di tale foresta con l'ID Microsoft Entra. Ogni servizio proxy distribuito deve essere registrato anche con Microsoft Entra ID. Queste registrazioni di foresta e proxy sono associate a un tenant Specifico di Microsoft Entra, identificato in modo implicito dalle credenziali usate durante la registrazione.

La foresta di Active Directory Domain Services e tutti i servizi proxy distribuiti all'interno di una foresta devono essere registrati con lo stesso tenant. Non è supportato disporre di una foresta di Active Directory Domain Services o di qualsiasi servizio proxy in tale foresta registrata in tenant Microsoft Entra diversi. I sintomi di una distribuzione configurata in modo non corretto includono l'impossibilità di scaricare i criteri password.

Nota

I clienti che dispongono di più tenant di Microsoft Entra devono quindi scegliere un tenant distinto per registrare ogni foresta per scopi di protezione password di Microsoft Entra.

I due programmi di installazione dell'agente necessari per la protezione password di Microsoft Entra sono disponibili nell'Area download Microsoft.

Per iniziare a usare la protezione password di Microsoft Entra locale, completare le procedure seguenti:

Eventi

9 apr, 15 - 10 apr, 12

Code the Future with AI and connect with Java peers and experts at JDConf 2025 (Code the Future with AI and connect with Java peers and experts at JDConf 2025).

Registrati adesso