Configurare il server Azure Multi-Factor Authentication per lavorare con AD FS 2.0

Questo articolo è destinato alle organizzazioni federate con Microsoft Entra ID e vogliono proteggere le risorse locali o nel cloud. È possibile proteggere le risorse usando il server Azure Multi-Factor Authentication e configurandolo per il funzionamento con AD FS in modo da attivare la verifica in due passaggi per gli endpoint di alto valore.

In questa documentazione viene illustrato l'utilizzo di Server Azure multi-Factor Authentication con ADFS 2.0. Per informazioni su AD FS, vedere Protezione delle risorse cloud e locali tramite il server Azure Multi-Factor Authentication con Windows Server.

Importante

Nel settembre 2022 Microsoft ha annunciato la deprecazione del server Azure Multi-Factor Authentication. A partire dal 30 settembre 2024, le distribuzioni del server Azure Multi-Factor Authentication non serviceranno più le richieste di autenticazione a più fattori, che potrebbero causare errori di autenticazione per l'organizzazione. Per garantire servizi di autenticazione ininterrotti e rimanere in uno stato supportato, le organizzazioni devono eseguire la migrazione dei dati di autenticazione degli utenti al servizio di autenticazione a più fattori Microsoft Entra basato sul cloud usando l'utilità di migrazione più recente inclusa nell'aggiornamento più recente del server Azure Multi-Factor Authentication. Per altre informazioni, vedere Migrazione del server Azure Multi-Factor Authentication.

Per iniziare a usare l'autenticazione a più fattori basata sul cloud, vedere Esercitazione: Proteggere gli eventi di accesso utente con l'autenticazione a più fattori di Azure.

Se si usa l'autenticazione a più fattori basata sul cloud, vedere Protezione delle risorse cloud con l'autenticazione a più fattori di Azure e AD FS.

I clienti esistenti che hanno attivato il server MFA prima del 1° luglio 2019 possono scaricare la versione più recente, gli aggiornamenti futuri e generare le credenziali di attivazione come di consueto.

Proteggere ADFS 2.0 con un proxy

Per proteggere AD FS 2.0 con un proxy, installare il server Azure Multi-Factor Authentication nel server proxy di AD FS.

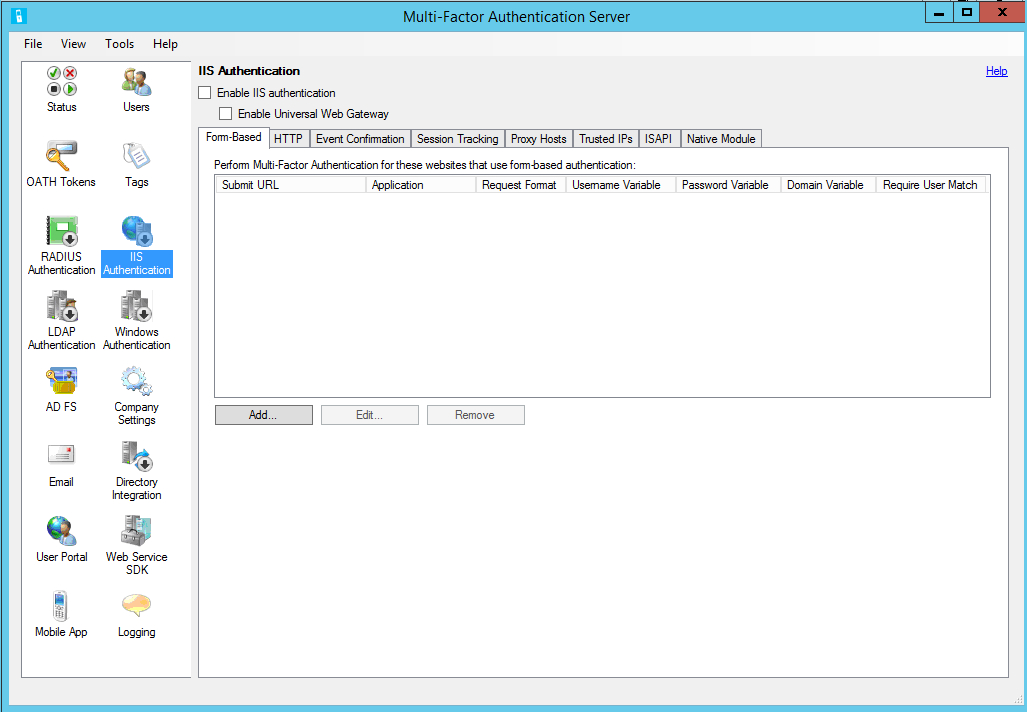

Configurare l'autenticazione IIS

Nel server Azure Multi-Factor Authentication fare clic sull'icona Autenticazione IIS nel menu a sinistra.

Fare clic sulla scheda Basata su form.

Fare clic su Aggiungi.

Per rilevare automaticamente nome utente, password e variabili di dominio, immettere l'URL di accesso (ad esempio

https://sso.contoso.com/adfs/ls) all'interno della finestra di dialogo Configura sito Web basato su moduli e fare clic su OK.Selezionare la casella Richiedi corrispondenza utente autenticazione a più fattori di Azure se tutti gli utenti sono stati o verranno importati nel server e soggetti alla verifica in due passaggi. Se un numero significativo di utenti non è ancora stato importato nel server e/o sarà esente dalla verifica in due passaggi, lasciare deselezionata la casella.

Se le variabili di pagina non possono essere rilevate automaticamente, fare clic sul pulsante Specifica manualmente nella finestra di dialogo Configura sito Web basato su moduli.

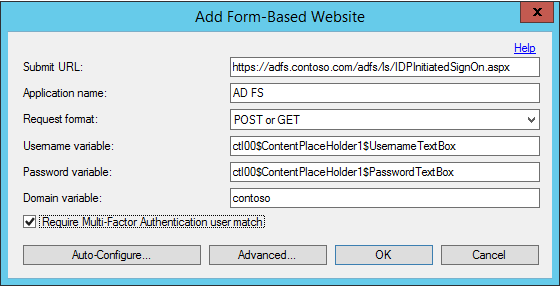

Nella finestra di dialogo Aggiungi sito Web basato su modulo immettere l'URL della pagina di accesso ad AD FS nel campo Invia URL (ad esempio

https://sso.contoso.com/adfs/ls) e immettere un nome applicazione (facoltativo). Il nome dell'applicazione viene visualizzato nei report di autenticazione a più fattori di Azure e può essere visualizzato all'interno di messaggi di autenticazione tramite SMS o app per dispositivi mobili.Impostare il formato della richiesta su POST o GET.

Immettere la variabile di nome utente (ctl00$ ContentPlaceHolder1$ UsernameTextBox) e la variabile Password (ctl00$ ContentPlaceHolder1$ PasswordTextBox). Se la pagina di accesso basata su form viene visualizzata una casella di testo di dominio, immettere anche la variabile di dominio. Per individuare i nomi delle caselle di input nella pagina di accesso, passare alla pagina di accesso in un Web browser, fare clic con il pulsante destro del mouse nella pagina e quindi scegliere Visualizza origine.

Selezionare la casella Richiedi corrispondenza utente autenticazione a più fattori di Azure se tutti gli utenti sono stati o verranno importati nel server e soggetti alla verifica in due passaggi. Se un numero significativo di utenti non è ancora stato importato nel server e/o sarà esente dalla verifica in due passaggi, lasciare deselezionata la casella.

Fare clic su Avanzate per esaminare le impostazioni avanzate. Ecco le impostazioni che possono essere configurate:

- Selezionare un file di paging di rifiuto personalizzato

- Memorizzare nella cache le autenticazioni riuscite per il sito Web tramite cookie

- Selezionare la modalità di autenticazione delle credenziali primarie

Poiché il server proxy AD FS non è probabilmente aggiunto al dominio, è possibile usare LDAP per connettersi al controller di dominio per l'importazione e la preautenticazione dell'utente. Nella finestra di dialogo Sito Web avanzato basato su form fare clic sulla scheda Autenticazione primaria e selezionare Binding LDA per il tipo di autenticazione preautenticazione.

Al termine, fare clic su OK per tornare alla finestra di dialogo Aggiungi sito Web basato su form.

Scegliere OK per chiudere la finestra di dialogo.

Dopo aver rilevato o immesso le variabili di pagina e URL, i dati del sito Web vengono visualizzati nel pannello Basata su form.

Fare clic sulla scheda Modulo nativo e selezionare il server, il sito Web in cui è in esecuzione il proxy AD FS (ad esempio "Sito Web predefinito") o l'applicazione proxy AD FS (ad esempio "ls" in "adfs") per abilitare il plug-in IIS a livello desiderato.

Scegliere la casella Abilita autenticazione IIS nella parte superiore della schermata.

L'autenticazione di IIS è abilitato.

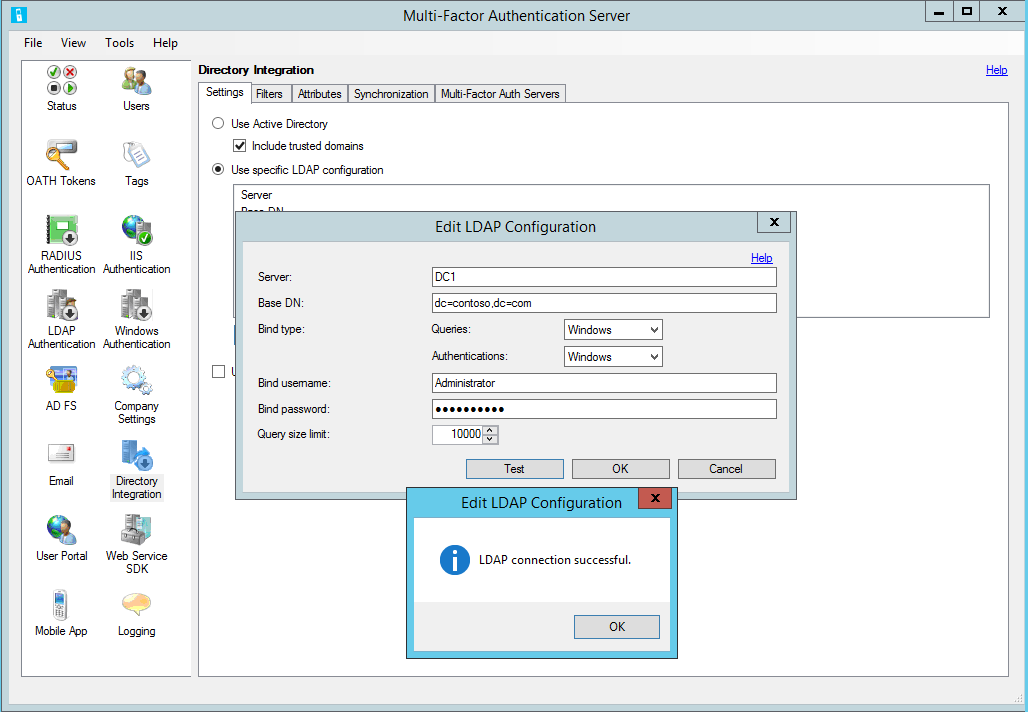

Configurare l'integrazione di directory

L'autenticazione di IIS è stata abilitata, tuttavia per eseguire la preautenticazione per Active Directory (AD) tramite LDAP è necessario configurare la connessione LDAP al controller di dominio.

Fare clic sull'icona Integrazione directory.

Nella scheda Impostazioni selezionare il pulsante di opzione Usa configurazione LDAP specifica.

Fare clic su Modifica.

Nella finestra di dialogo Modifica configurazione LDAP, compilare i campi con le informazioni necessarie per connettersi al controller di dominio Active Directory.

Verificare la connessione LDAP facendo clic sul pulsante Test.

Se il test della connessione LDAP ha esito positivo, fare clic su OK.

Configurare le impostazioni aziendali

- Successivamente, fare clic sull'icona Impostazioni società e selezionare la scheda Risoluzione nome utente.

- Selezionare il pulsante di opzione Usa attributo dell'identificatore univoco LDAP per la corrispondenza dei nomi utente.

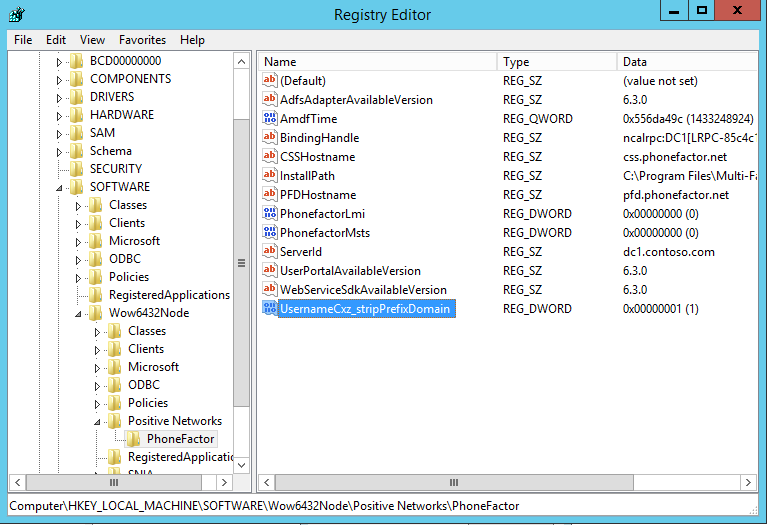

- Se gli utenti immettono il nome utente in formato "dominio\nomeutente", il server deve essere in grado di rimuovere il dominio dal nome utente quando crea la query LDAP, che può essere eseguita tramite un'impostazione del Registro di sistema.

- Aprire l'editor del Registro di sistema e passare a HKEY_LOCAL_MACHINE/SOFTWARE/Wow6432Node/positivo Networks/PhoneFactor su un server a 64 bit. Se si usa un server a 32 bit, rimuovere /Wow6432Node dal percorso. Creare una chiave del Registro di sistema DWORD denominata "UsernameCxz_stripPrefixDomain" e impostare il valore su 1. L'autenticazione a più fattori di Azure protegge ora il proxy AD FS.

Assicurarsi che gli utenti vengano importati da Active Directory nel server. Per consentire agli utenti di ignorare la verifica in due passaggi dagli indirizzi IP interni, vedere indirizzi IP attendibili.

AD FS 2.0 diretto senza un proxy

È possibile proteggere AD FS quando il proxy AD FS non viene usato. Installare il server Azure Multi-Factor Authentication nel server ADFS e configurare il server seguendo questa procedura:

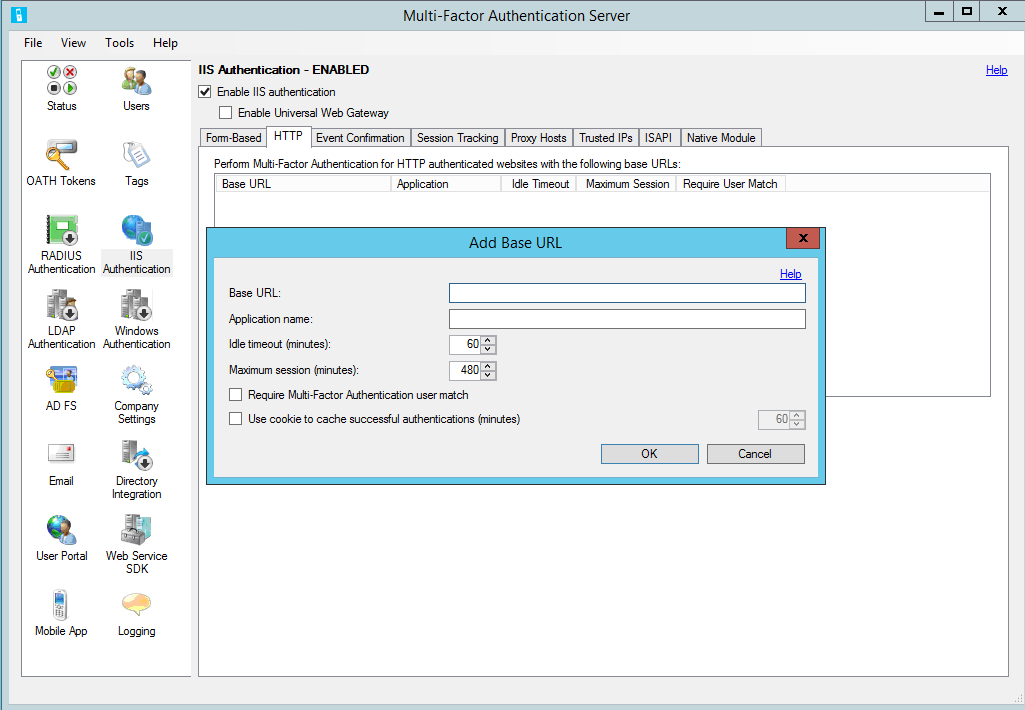

Nel server Azure Multi-Factor Authentication fare clic sull'icona Autenticazione IIS nel menu a sinistra.

Fare clic sulla scheda HTTP.

Fare clic su Aggiungi.

Nella finestra di dialogo Aggiungi URL di base immettere l'URL del sito Web AD FS in cui viene eseguita l'autenticazione HTTP (ad esempio

https://sso.domain.com/adfs/ls/auth/integrated) nel campo URL di base. e immettere un nome di applicazione (facoltativo). Il nome dell'applicazione viene visualizzato nei report di autenticazione a più fattori di Azure e può essere visualizzato all'interno di messaggi di autenticazione tramite SMS o app per dispositivi mobili.Se si desidera, modificare il timeout di inattività e massimo per i tempi di sessione.

Selezionare la casella Richiedi corrispondenza utente autenticazione a più fattori di Azure se tutti gli utenti sono stati o verranno importati nel server e soggetti alla verifica in due passaggi. Se un numero significativo di utenti non è ancora stato importato nel server e/o sarà esente dalla verifica in due passaggi, lasciare deselezionata la casella.

Se lo si desidera, selezionare la casella di cache di cookie.

Fare clic su OK.

Fare clic sulla scheda Modulo nativo e selezionare il server, il sito Web (ad esempio "Sito Web predefinito") o l'applicazione AD FS (ad esempio "ls" in "adfs") per abilitare il plug-in IIS a livello desiderato.

Scegliere la casella Abilita autenticazione IIS nella parte superiore della schermata.

L'autenticazione a più fattori di Azure ora protegge AD FS.

Assicurarsi che gli utenti siano stati importati da Active Directory nel Server. Vedere la sezione successiva se si vuole consentire indirizzi IP interni in modo che la verifica in due passaggi non sia necessaria durante l'accesso al sito Web da tali posizioni.

Indirizzi IP attendibili

Gli indirizzi IP attendibili consentono agli utenti di ignorare l'autenticazione a più fattori di Azure per le richieste di siti Web provenienti da indirizzi IP o subnet specifici. Ad esempio, è consigliabile fare in modo che gli utenti non debbano eseguire la verifica in due passaggi quando accedono dall'ufficio. A tale scopo, specificare la subnet dell'ufficio come voce di Indirizzi IP attendibili.

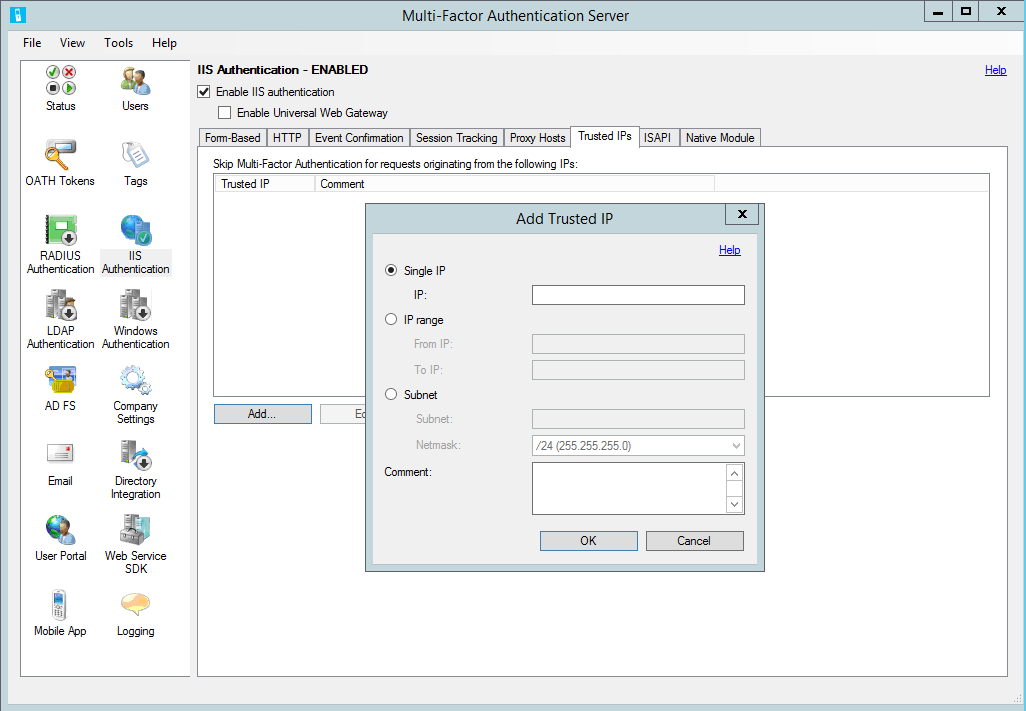

Per configurare indirizzi IP attendibili

- Fare clic sulla scheda IP attendibili nella sezione Autenticazione IIS.

- Fare clic sul pulsante Aggiungi.

- Quando viene visualizzata la finestra di dialogo Aggiungi indirizzo IP attendibile, selezionare uno dei pulsanti di opzione IP singolo, Intervallo IP o Subnet.

- Immettere l'indirizzo IP, l'intervallo di indirizzi IP o la subnet che devono essere consentiti. Se si immette una subnet, selezionare la Netmask appropriata e fare clic sul pulsante OK.