Configurare il server Azure Multi-Factor Authentication per l'uso con AD FS in Windows Server

Se l'organizzazione usa Active Directory Federation Services (ADFS), per proteggere le risorse del cloud o locali è possibile configurare il server Azure Multi-Factor Authentication per l'uso con ADFS. Questa configurazione attiva la verifica in due passaggi per gli endpoint di alto valore.

In questo articolo viene illustrato l'uso del server Azure Multi-Factor Authentication con AD FS a partire da Windows Server 2016. Per altre informazioni, vedere Proteggere le risorse del cloud e locali mediante il server Azure Multi-Factor Authentication con AD FS 2.0.

Importante

Nel settembre 2022 Microsoft ha annunciato la deprecazione del server Azure Multi-Factor Authentication. A partire dal 30 settembre 2024, le distribuzioni del server Azure Multi-Factor Authentication non serviceranno più le richieste di autenticazione a più fattori, che potrebbero causare errori di autenticazione per l'organizzazione. Per garantire servizi di autenticazione ininterrotti e rimanere in uno stato supportato, le organizzazioni devono eseguire la migrazione dei dati di autenticazione degli utenti al servizio Azure MFA basato sul cloud usando l'utilità di migrazione più recente inclusa nell'aggiornamento più recente del server Azure MFA. Per altre informazioni, vedere Migrazione del server Azure MFA.

Per iniziare a usare l'autenticazione a più fattori basata sul cloud, vedere Esercitazione: Proteggere gli eventi di accesso utente con l'autenticazione a più fattori di Azure.

Se si usa l'autenticazione a più fattori basata sul cloud, vedere Protezione delle risorse cloud con l'autenticazione a più fattori Microsoft Entra e AD FS.

I clienti esistenti che hanno attivato il server MFA prima del 1° luglio 2019 possono scaricare la versione più recente, gli aggiornamenti futuri e generare le credenziali di attivazione come di consueto.

Proteggere AD FS per Windows Server con il server Azure Multi-Factor Authentication

Quando si installa il server Multi-Factor Authentication sono disponibili le opzioni seguenti:

- Installare il server Azure Multi-Factor Authentication in locale nello stesso server di AD FS

- Installare l'adattatore di autenticazione a più fattori di Azure localmente nel server AD FS e quindi installare il server Multi-Factor Authentication in un computer diverso

Prima di iniziare, tenere presente le seguenti informazioni:

- Non è necessario installare il server Azure Multi-Factor Authentication nel server AD FS. Tuttavia, è necessario installare l'adattatore di autenticazione a più fattori per AD FS in windows Server 2012 R2 o Windows Server 2016 che esegue AD FS. È possibile installare il server in un computer diverso se si installa separatamente la scheda AD FS nel server federativo AD FS. Vedere le procedure seguenti per informazioni su come installare l'adapter separatamente.

- Se l'organizzazione usa metodi di verifica di sms o app per dispositivi mobili, le stringhe definite in Company Impostazioni contengono un segnaposto$ <application_name$>. Nel server MFA 7.1 è possibile specificare il nome di un'applicazione per sostituire questo segnaposto. Nella versione 7.0 e in quelle precedenti questo segnaposto non viene sostituito automaticamente quando si usa l'adapter AD FS. In tali versioni è necessario rimuovere il segnaposto dalle stringhe appropriate per la protezione di AD FS.

- L'account usato per accedere deve avere diritti utente per la creazione di gruppi di sicurezza nel servizio Active Directory.

- L'installazione guidata della scheda AD FS per l'autenticazione a più fattori crea un gruppo di sicurezza denominato Telefono Factor Amministrazione s nell'istanza di Active Directory. e aggiunge l'account del servizio ADFS del servizio federativo a questo gruppo. Verificare che il gruppo PhoneFactor Admins sia stato creato nel controller di dominio e che l'account del servizio AD FS sia un membro di questo gruppo. Se necessario, aggiungere l'account del servizio AD FS manualmente al gruppo PhoneFactor Admins nel controller di dominio.

- Per informazioni sull'installazione dell'SDK del servizio Web con il portale utenti, vedere l'articolo relativo alla distribuzione del portale utenti per il server Azure Multi-Factor Authentication.

Installare il server Azure Multi-Factor Authentication in locale nel server AD FS

Scaricare e installare il server Azure Multi-Factor Authentication nel server ADFS. Per informazioni sull'installazione, vedere Introduzione al server Azure Multi-Factor Authentication.

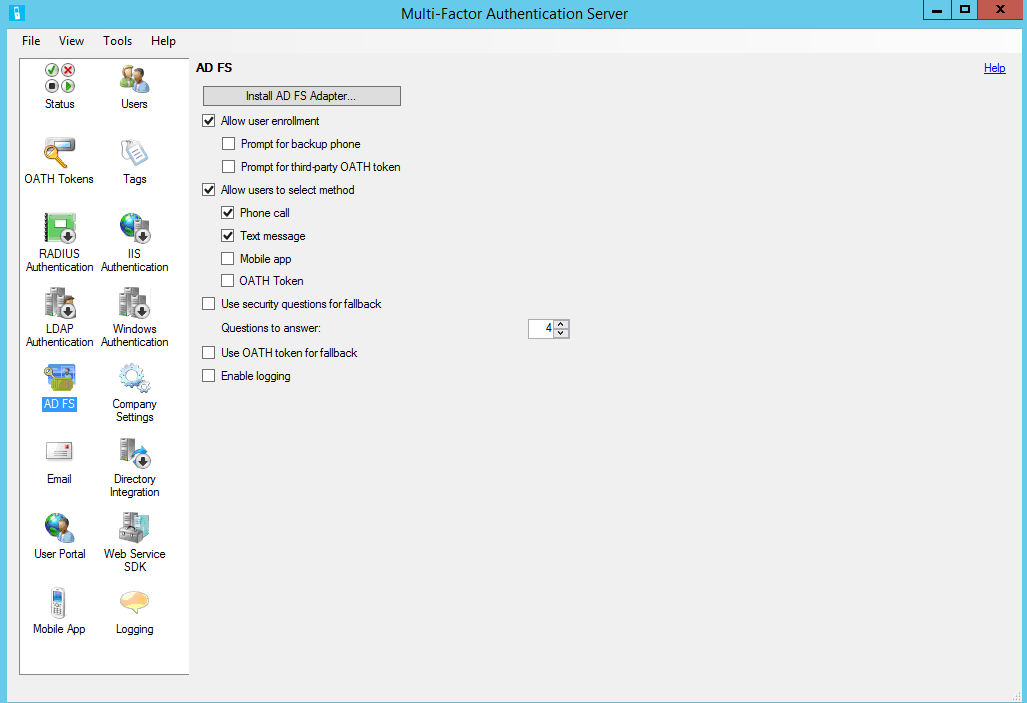

Nella console di gestione del server Azure Multi-Factor Authentication fare clic sull'icona AD FS. Selezionare le opzioni Consenti registrazione utente e Consenti agli utenti di selezionare il metodo.

Selezionare eventuali opzioni aggiuntive per l'organizzazione.

Fare clic su Installa scheda ADFS.

L'eventuale visualizzazione della finestra di Active Directory significa due cose. Il computer viene aggiunto a un dominio e la configurazione di Active Directory per proteggere la comunicazione tra l'adapter AD FS e il servizio di autenticazione a più fattori è incompleta. Fare clic su Avanti per completare automaticamente la configurazione o selezionare la casella di controllo Ignora la configurazione automatica di Active Directory e configura le impostazioni manualmente. Fare clic su Avanti.

Se viene visualizzata la finestra Gruppo locale, significa due elementi. Il computer non è aggiunto a un dominio e la configurazione del gruppo locale per proteggere la comunicazione tra l'adapter AD FS e il servizio di autenticazione a più fattori non è completa. Fare clic su Avanti per completare automaticamente la configurazione o selezionare la casella di controllo Ignora la configurazione automatica di Gruppo locale e configura le impostazioni manualmente. Fare clic su Avanti.

Nell'installazione guidata fare clic su Avanti. Il server Azure Multi-Factor Authentication creerà il gruppo PhoneFactor Admins e aggiungerà l'account del servizio AD FS al gruppo PhoneFactor Admins.

Nella pagina Avvia programma di installazione fare clic su Avanti.

Nel programma di installazione dell'adattatore AD FS per l'autenticazione a più fattori fare clic su Avanti.

Al termine dell'installazione, fare clic su Chiudi .

Dopo aver installato l'adapter è necessario registrarlo con AD FS. Aprire Windows PowerShell ed eseguire il comando seguente:

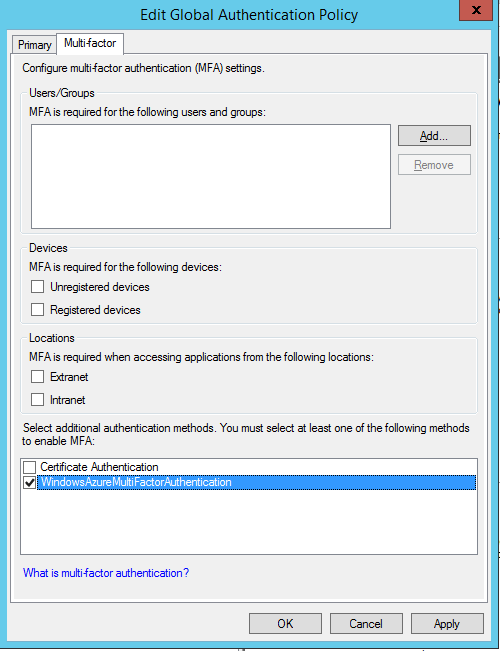

C:\Program Files\Multi-Factor Authentication Server\Register-MultiFactorAuthenticationAdfsAdapter.ps1Modificare i criteri di autenticazione globali in ADFS per usare la scheda appena registrata. Nella console di gestione di AD FS, passare al nodo Criteri di autenticazione . Nella sezione Autenticazione a più fattori fare clic sul collegamento Modifica accanto alla sezione Impostazioni globale. Nella finestra Modifica criteri di autenticazione globale selezionare Autenticazione a più fattori come metodo di autenticazione aggiuntivo e quindi fare clic su OK. L'adapter viene registrata come WindowsAzureMultiFactorAuthentication. È necessario riavviare il servizio ADFS per rendere effettiva la registrazione.

A questo punto, il server Multi-Factor Authentication è configurato per essere un provider di autenticazione aggiuntivo per l'uso con AD FS.

Installare un'istanza autonoma dell'adapter AD FS usando l'SDK del servizio Web

- Installare l'SDK del servizio Web nel server che esegue il server Multi-Factor Authentication.

- Copiare i file seguenti dalla directory \Programmi\Multi-Factor Authentication Server al server in cui si prevede di installare l'adapter AD FS:

- MultiFactorAuthenticationAdfsAdapterSetup64.msi

- Register-MultiFactorAuthenticationAdfsAdapter.ps1

- Unregister-MultiFactorAuthenticationAdfsAdapter.ps1

- MultiFactorAuthenticationAdfsAdapter.config

- Eseguire il file di installazione MultiFactorAuthenticationAdfsAdapterSetup64.msi.

- Nel programma di installazione dell'adattatore AD FS per l'autenticazione a più fattori fare clic su Avanti per avviare l'installazione.

- Al termine dell'installazione, fare clic su Chiudi .

Modificare il file MultiFactorAuthenticationAdfsAdapter.config

Per modificare il file MultiFactorAuthenticationAdfsAdapter.config, seguire questa procedura:

- Impostare il nodo UseWebServiceSdk su true.

- Impostare il valore per WebServiceSdkUrl sull'URL di Web Service SDK per l'autenticazione a più fattori. Ad esempio: https://contoso.com/<nomecertificato>/MultiFactorAuthWebServiceSdk/PfWsSdk.asmx, dove <nomecertificato> è il nome del certificato.

- Modificare lo script Register-MultiFactorAuthenticationAdfsAdapter.ps1 aggiungendo alla fine del comando

Register-AdfsAuthenticationProvider-ConfigurationFilePath <path>, dove <path> è il percorso completo del file MultiFactorAuthenticationAdfsAdapter.config.

Configurare l'SDK del servizio Web con un nome utente e una password

Per configurare l'SDK del servizio Web è possibile procedere in due modi: usando un nome utente e una password oppure un certificato client. Per la prima opzione, seguire questa procedura. Per la seconda opzione, vedere più avanti.

- Impostare il valore di WebServiceSdkUsername su un account membro del gruppo di sicurezza PhoneFactor Admins. Usare il <formato domain>\<user name> .

- Impostare il valore di WebServiceSdkPassword sulla password dell'account appropriato. Impossibile utilizzare il carattere speciale "&" in WebServiceSdkPassword.

Configurare l'SDK del servizio Web con un certificato client

Se si preferisce non usare un nome utente e una password, seguire questa procedura per configurare l'SDK del servizio Web con un certificato client.

- Ottenere un certificato client da un'autorità di certificazione per il server che esegue l'SDK del servizio Web. Informazioni su come ottenere certificati client.

- Importare il certificato client nell'archivio certificati personali del computer locale nel server che esegue l'SDK del servizio Web. Verificare che il certificato pubblico dell'autorità di certificazione si trovi nell'archivio dei certificati radice attendibili.

- Esportare le chiavi pubbliche e private del certificato client in un file PFX.

- Esportare la chiave pubblica con codifica Base64 in un file CER.

- In Server Manager, verificare che sia installata la funzionalità Autenticazione mapping certificati client IIS in Server Web (IIS)\Server Web\Sicurezza. Se non è installata, selezionare Aggiungi ruoli e funzionalità per aggiungerla.

- In Gestione IIS fare doppio clic sull' editor di configurazione nel sito Web che contiene la directory virtuale dell'SDK del servizio Web. È importante selezionare il sito Web, non la directory virtuale.

- Passare alla sezione system.webServer/security/authentication/iisClientCertificateMappingAuthentication .

- Impostare enabled su true.

- Impostare oneToOneCertificateMappingsEnabled su true.

- Fare clic sul pulsante ... accanto a oneToOneMappings e sul collegamento Aggiungi.

- Aprire il file CER con codifica Base64 esportato in precedenza. Rimuovere -----BEGIN CERTIFICATE-----, -----END CERTIFICATE----- e tutte le interruzioni di riga. Copiare la stringa risultante.

- Impostare certificate sulla stringa copiata nel passaggio precedente.

- Impostare enabled su true.

- Impostare userName su un account membro del gruppo di sicurezza PhoneFactor Admins. Usare il <formato domain>\<user name> .

- Impostare la password su quella dell'account appropriato e quindi chiudere l'editor di configurazione.

- Fare clic sul collegamento Apply (Applica).

- Nella directory virtuale dell'SDK del servizio Web fare doppio clic su Autenticazione.

- Verificare che Rappresentazione ASP.NET e Autenticazione di base siano entrambe abilitate e che tutti gli altri elementi siano disabilitati.

- Nella directory virtuale dell'SDK del servizio Web fare doppio clic su Impostazioni SSL.

- Impostare Certificati client su Accetta e fare clic su Applica.

- Copiare il file PFX esportato in precedenza nel server che esegue la scheda AD FS.

- Importare il file PFX nell'archivio certificati personali del computer locale.

- Fare clic con il pulsante destro del mouse e selezionare Gestisci chiavi private, quindi concedere l'accesso in lettura all'account usato per accedere al servizio AD FS.

- Aprire il certificato client e copiare l'identificazione personale dalla scheda Dettagli .

- Nel file MultiFactorAuthenticationAdfsAdapter.config impostare WebServiceSdkCertificateThumbprint sulla stringa copiata nel passaggio precedente.

Infine, per registrare la scheda, eseguire lo script \Program Files\Multi-Factor Authentication Server\Register-MultiFactorAuthenticationAdfsAdapter.ps1 in PowerShell. L'adapter viene registrata come WindowsAzureMultiFactorAuthentication. È necessario riavviare il servizio ADFS per rendere effettiva la registrazione.

Proteggere le risorse di Microsoft Entra con AD FS

Per proteggere le risorse cloud, configurare una regola attestazioni in modo che Active Directory Federation Services generi l'attestazione multipleauthn quando un utente esegue correttamente la verifica in due passaggi. Questa attestazione viene passata a Microsoft Entra ID. Seguire questa procedura per eseguire i passaggi:

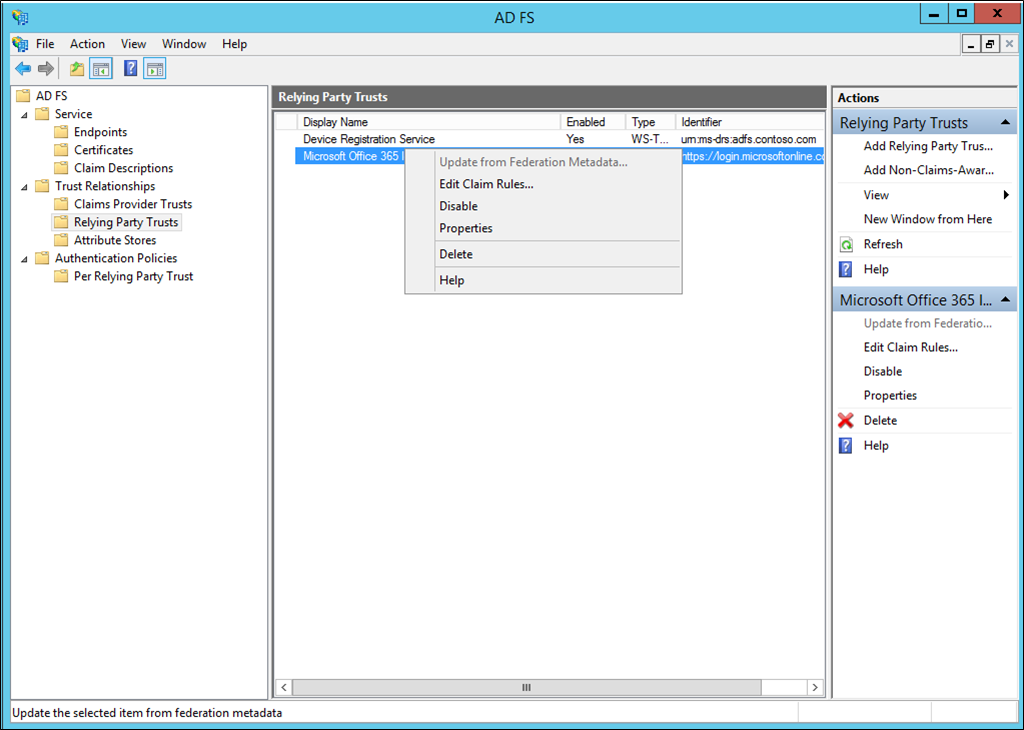

Aprire Gestione ADFS.

A sinistra selezionare Attendibilità componente.

Fare clic con il pulsante destro del mouse su Piattaforma delle identità di Microsoft Office 365 e selezionare Modifica regole attestazione...

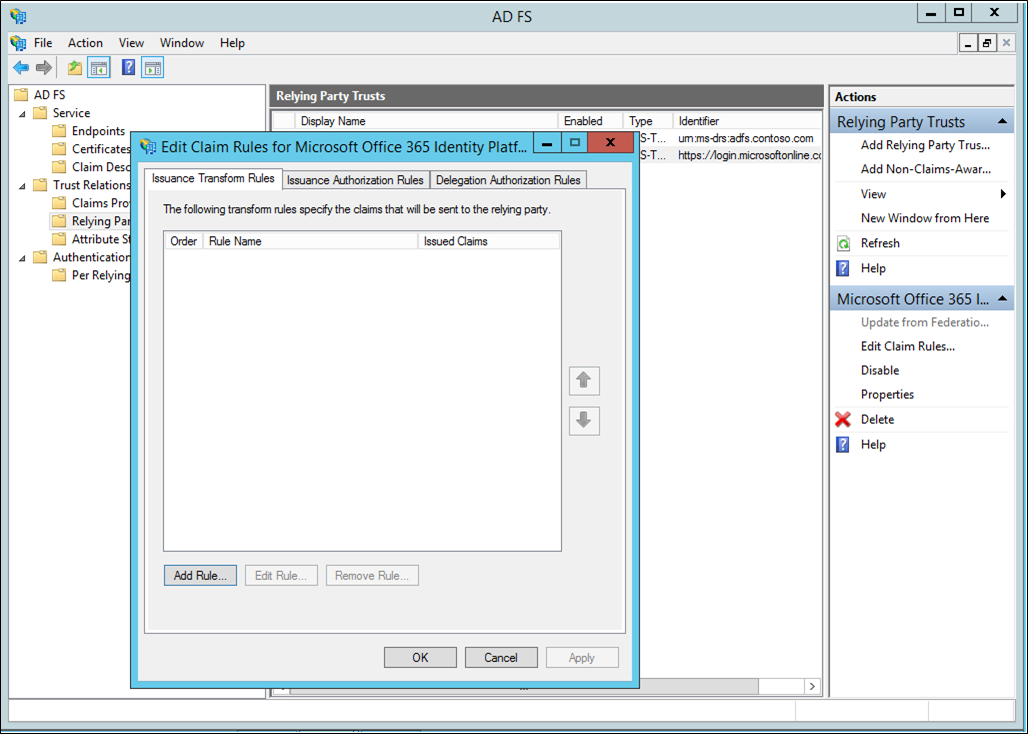

In Regole di trasformazione rilascio fare clic su Aggiungi regola.

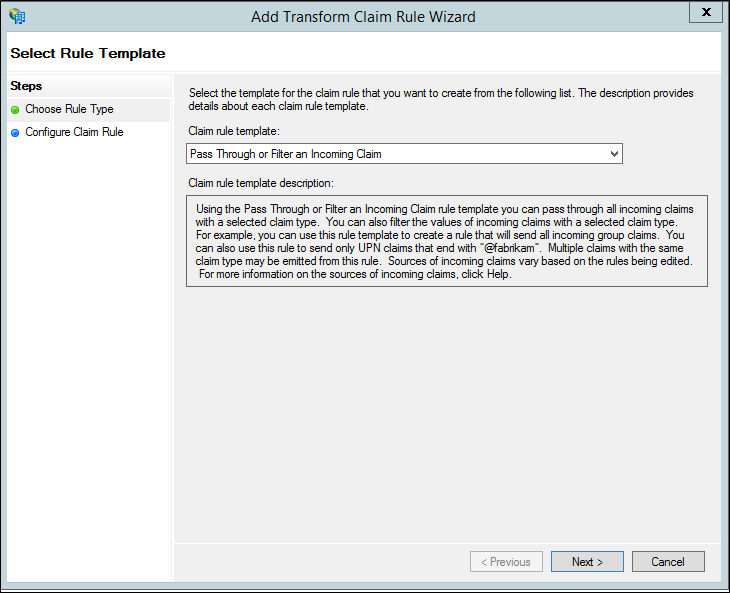

Nell'Aggiunta guidata regole attestazione di trasformazione selezionare Applicare la funzione di pass-through o di filtro a un'attestazione in ingresso dall'elenco a discesa e fare clic su Avanti.

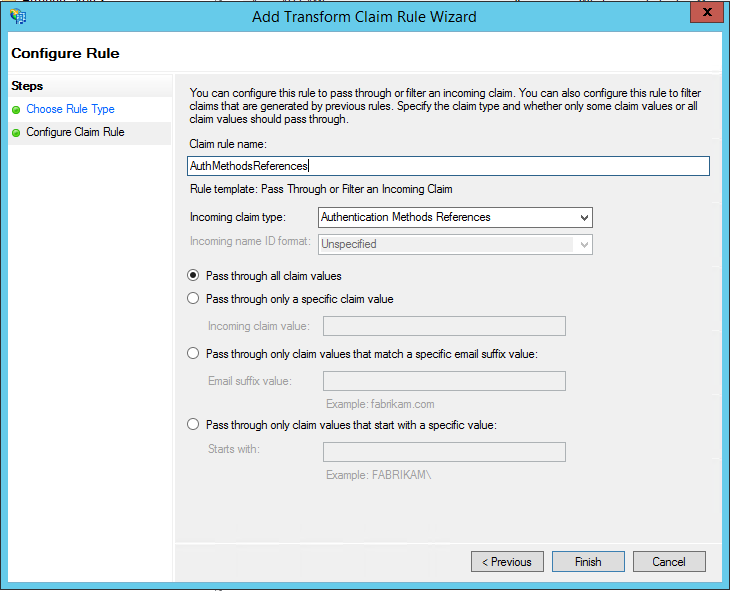

Assegna un nome alla regola.

Selezionare Riferimenti dei metodi di autenticazione come Tipo di attestazione in ingresso.

Seleziona Pass-through di tutti i valori attestazione.

Fare clic su Fine. Chiudere la console di gestione di ADFS.

Log di risoluzione dei problemi

Per contribuire alla risoluzione dei problemi della scheda AD FS del server di Multi-Factor Authentication, seguire questa procedura per abilitare la registrazione aggiuntiva.

- Nell'interfaccia del server di Multi-Factor Authentication aprire la sezione relativa ad AD FS e selezionare la casella di controllo Abilita registrazione.

- In ogni server di AD FS usare regedit.exe per creare la chiave

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Positive Networks\PhoneFactor\InstallPathdel Registro di sistema per il valore di stringa con il valoreC:\Program Files\Multi-Factor Authentication Server\o una qualsiasi altra directory di propria scelta. Si noti che la barra rovesciata finale è importante. - Creare la directory

C:\Program Files\Multi-Factor Authentication Server\Logso qualsiasi altra directory, come indicato nel Passaggio 2. - Concedere l'accesso di modifica alla directory Logs all'account del servizio AD FS.

- Riavviare il servizio AD FS.

- Assicurarsi che il file

MultiFactorAuthAdfsAdapter.logsia stato creato nella directory Logs.

Argomenti correlati

Per informazioni sulla risoluzione dei problemi, vedere domande frequenti sull'autenticazione a più fattori di Azure