Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Attualmente i criteri di accesso condizionale possono essere applicati a tutte le app o alle singole app. Le organizzazioni con un numero elevato di app potrebbero trovare questo processo difficile da gestire tra più criteri di accesso condizionale.

I filtri dell'applicazione per l'accesso condizionale consentono alle organizzazioni di contrassegnare le entità servizio con attributi personalizzati. Questi attributi personalizzati vengono quindi aggiunti ai criteri di accesso condizionale. I filtri per le applicazioni vengono valutati in fase di esecuzione del rilascio dei token, non nella configurazione.

In questo documento si crea un set di attributi personalizzato, si assegna un attributo di sicurezza personalizzato all'applicazione e si creano criteri di accesso condizionale per proteggere l'applicazione.

Assegnazione di ruoli

Gli attributi di sicurezza personalizzati sono sensibili alla sicurezza e possono essere gestiti solo dagli utenti delegati. Uno o più dei ruoli seguenti devono essere assegnati agli utenti che gestiscono o segnalano questi attributi.

| Nome ruolo | Descrizione |

|---|---|

| Amministratore dell'assegnazione degli attributi | Assegnare le chiavi e i valori degli attributi di sicurezza personalizzati agli oggetti di Microsoft Entra supportati. |

| Lettore di Assegnazioni di Attributi | Leggere le chiavi e i valori degli attributi di sicurezza personalizzati per gli oggetti di Microsoft Entra supportati. |

| Amministratore delle definizioni di attributo | Definisce e gestisce la definizione degli attributi di sicurezza personalizzati. |

| Lettore definizione di attributi | Legge la definizione degli attributi di sicurezza personalizzati. |

Assegnare il ruolo appropriato agli utenti che gestiscono o segnalano questi attributi nell'ambito della rubrica. Per i passaggi dettagliati, vedere Assegnazione dei ruoli di Microsoft Entra.

Importante

Per impostazione predefinita, Amministratore globale e altri ruoli di amministratore non dispongono delle autorizzazioni di lettura, definizione o assegnazione di attributi di sicurezza personalizzati.

Creare attributi di sicurezza personalizzati

Seguire le istruzioni riportate nell'articolo, Aggiungere o disattivare attributi di sicurezza personalizzati in Microsoft Entra ID per aggiungere il set di attributi seguente e Nuovi attributi.

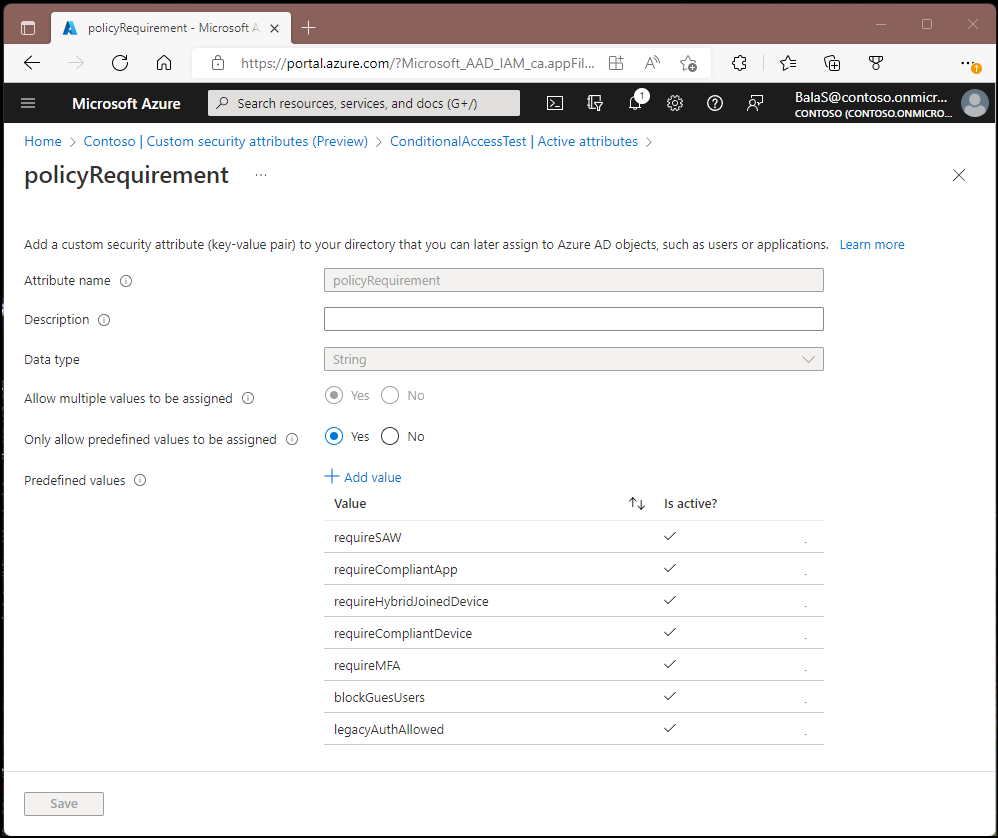

- Creare un set di attributi denominato ConditionalAccessTest.

- Creare Nuovi attributi denominati policyRequirement che consentono l'assegnazione di più valori e consentono solo l'assegnazione di valori predefiniti. Si aggiungono i valori predefiniti seguenti:

- autenticazioneLegacyConsentita

- bloccaUtentiOspiti

- richiedi MFA

- richiedi dispositivo conforme

- richiediDispositivoConGiunzioneIbrida

- richiediAppCompatibile

Nota

I filtri di accesso condizionale per le applicazioni funzionano solo con attributi di sicurezza personalizzati di tipo string. Gli attributi di sicurezza personalizzati supportano la creazione di un tipo di dati booleano, ma i criteri di accesso condizionale supportano stringsolo .

Creare criteri di accesso condizionale

- Accedere all'Interfaccia di amministrazione di Microsoft Entra come Amministratore di Accesso Condizionale e Lettore di Definizioni degli Attributi.

- Navigare su Entra ID>Accesso condizionale.

- Selezionare Nuovi criteri.

- Dai un nome alla tua politica. È consigliabile che le organizzazioni creino uno standard descrittivo per i nomi dei criteri.

- In Assegnazioni, selezionare Utenti o identità del carico di lavoro.

- In Includi selezionare Tutti gli utenti.

- In Escludi selezionare Utenti e gruppi e scegliere gli account di accesso di emergenza o gli account critici dell'organizzazione.

- Selezionare Fatto.

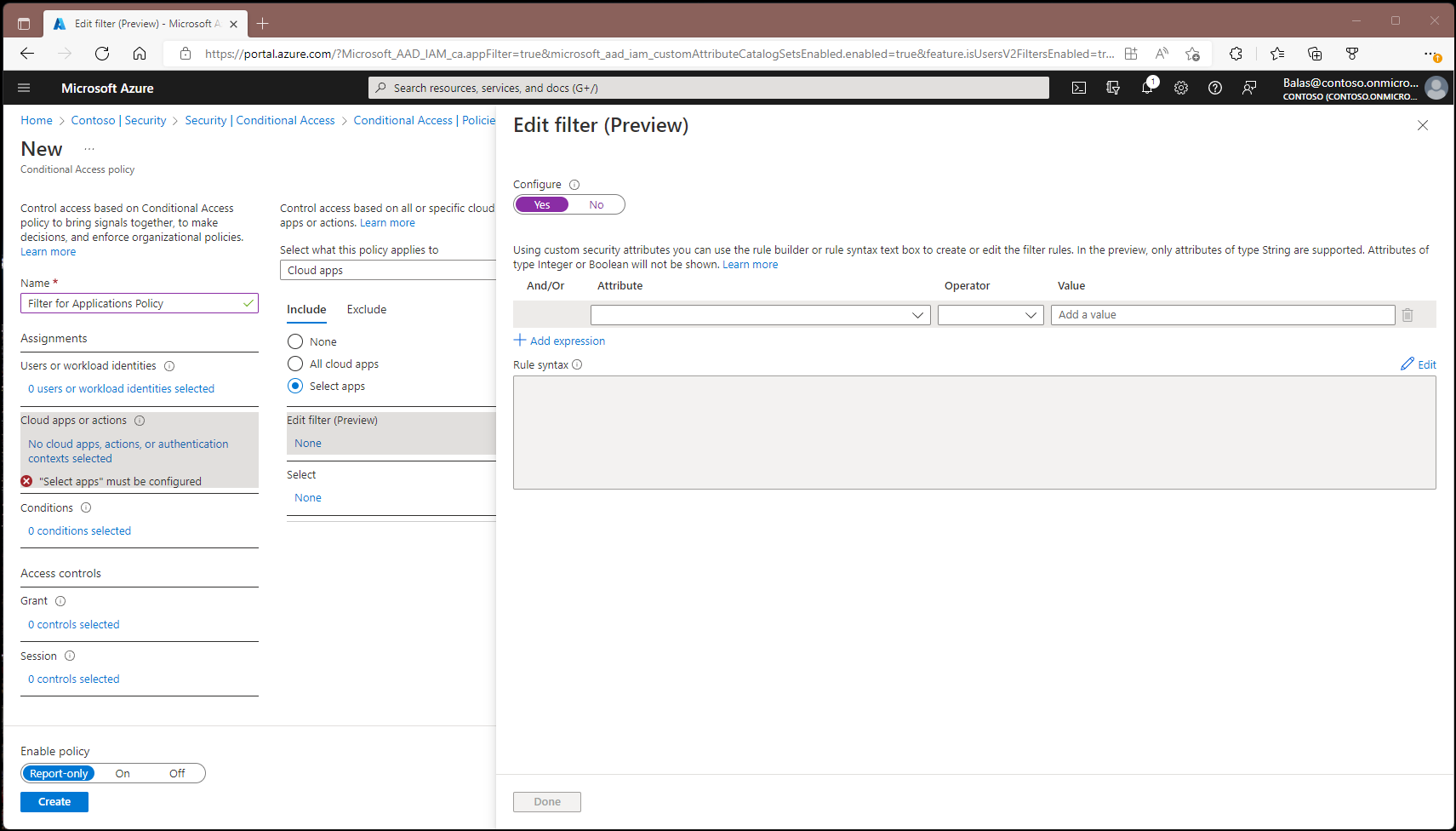

- In Risorse di destinazioneselezionare le opzioni seguenti:

- Selezionare a che cosa si applica questo criterio in App cloud.

- Includi Selezionare le risorse.

- Selezionare Modifica filtro.

- Impostare Configura su Sì.

- Selezionare l'attributo creato in precedenza denominato policyRequirement.

- Impostare Operatore su Contiene.

- Imposta Valore su requireMFA.

- Selezionare Fatto.

- In Controlli di accesso>Concedi, selezionare Concedi accesso, Richiedi autenticazione a più fattori e selezionare Seleziona.

- Conferma le impostazioni e imposta Abilita politica su Solo segnalazione.

- Seleziona Crea per abilitare il tuo criterio.

Dopo aver confermato le impostazioni usando l'impatto dei criteri o la modalità solo report, spostare l'interruttore Abilita criterio da Solo report a Sì.

Configurare attributi personalizzati

Passaggio 1: Configurare un'applicazione di esempio

Se si dispone già di un'applicazione di test che usa un'entità servizio, è possibile ignorare questo passaggio.

Configurare un esempio di applicazione che dimostra anche come è possibile eseguire un processo o un servizio di Windows con un'identità dell'applicazione invece che con un'identità dell'utente. Seguire le istruzioni riportate nell'articolo Avvio rapido: Ottenere un token e chiamare l'API Microsoft Graph usando l'identità di un'app console per creare questa applicazione.

Passaggio 2: Assegnare un attributo di sicurezza personalizzato a un'applicazione

Quando non hai un principale del servizio elencato nel tuo tenant, non può essere mirato. La suite di Office 365 è un esempio di un service principal di questo tipo.

- Accedi al centro di amministrazione di Microsoft Entra come almeno un Amministratore dell'accesso condizionale e un Amministratore dell'assegnazione degli attributi.

- Naviga a Entra ID>applicazioni aziendali.

- Selezionare l'entità servizio a cui applicare un attributo di sicurezza personalizzato.

- In Gestisci>Attributi di sicurezza personalizzatiselezionare Aggiungi assegnazione.

- In Set di attributi, selezionare ConditionalAccessTest.

- In Nome attributo, selezionare policyRequirement.

- In Valori assegnatiselezionare Aggiungi valori, selezionare requireMFA dall'elenco, quindi selezionare Fine.

- Seleziona Salva.

Passaggio 3: Testare il criterio

Accedere come utente a cui si applicano i criteri e testare per verificare che l'autenticazione a più fattori sia necessaria per l'accesso all'applicazione.

Altri scenari

- Bloccare l'autenticazione Legacy

- Blocco dell'accesso esterno alle applicazioni

- Richiesta di criteri conformi di protezione per dispositivi o app di Intune.

- Applicazione dei controlli sulla frequenza di accesso per applicazioni specifiche

- Richiesta di una workstation con accesso con privilegi per applicazioni specifiche

- Richiedere controlli sessione per utenti ad alto rischio e applicazioni specifiche

Contenuto correlato

Modelli di accesso condizionale

Determinare l'effetto dell'uso della modalità solo report di Accesso Condizionale