Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

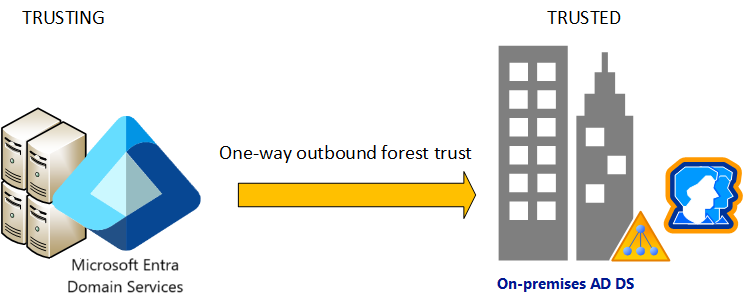

Le organizzazioni spesso creano un trust per migliorare la collaborazione degli utenti quando possono gestire le identità in un ambiente ibrido o pianificano una fusione o un'acquisizione. Microsoft Entra Domain Services ha sempre supportato relazioni di trust unidirezionali in uscita da un dominio gestito a un altro dominio. Attualmente in fase di anteprima, è anche possibile creare relazioni di trust in ingresso unidirezionali o bidirezionali.

Ad esempio, negli ambienti in cui non è possibile sincronizzare gli hash delle password o si dispone di utenti che accedono esclusivamente tramite smart card in modo che non conoscano la password, è possibile creare un trust in uscita unidirezionale da Microsoft Entra Domain Services a uno o più ambienti di Active Directory Domain Services locali. Questa relazione di fiducia consente a utenti, applicazioni e computer di eseguire l'autenticazione in un dominio locale dal dominio gestito di Servizi di Dominio. In questo caso, gli hash delle password locali non vengono mai sincronizzati.

Questo articolo illustra come:

- Creare una foresta di Servizi di dominio con Azure PowerShell

- Creare un trust di foresta unidirezionale verso l'esterno nel dominio di gestione utilizzando Azure PowerShell

- Configurare DNS in un ambiente di Active Directory Domain Services locale per supportare la connettività del dominio gestito

- Creare un trust forestale in ingresso unidirezionale in un ambiente AD DS locale

- Testare e convalidare la relazione di trust per l'autenticazione e l'accesso alle risorse

Se non hai un abbonamento Azure, crea un account prima di iniziare.

Importante

Le foreste di dominio gestite non supportano attualmente Azure HDInsight o File di Azure. Le foreste di dominio gestite predefinite supportano entrambi questi servizi aggiuntivi.

Prerequisiti

Per completare questo articolo, sono necessari i privilegi e le risorse seguenti:

Una sottoscrizione di Azure attiva.

- Se non hai un abbonamento Azure, crea un account.

Un tenant di Microsoft Entra associato alla tua sottoscrizione, sincronizzato con una directory locale o una directory solo cloud.

Installare e configurare Azure PowerShell.

- Se necessario, seguire le istruzioni per installare il modulo Azure PowerShell e connettersi alla sottoscrizione di Azure.

- Assicurarsi di accedere alla sottoscrizione di Azure usando il cmdlet Connect-AzAccount.

Installare e configurare MS Graph PowerShell.

- Se necessario, segui le istruzioni per installare il modulo MS Graph PowerShell e connetterti a Microsoft Entra ID.

- Assicurati di accedere al tenant di Microsoft Entra usando il cmdlet Connect-MgGraph.

È necessario avere i ruoli di amministratore delle applicazioni e di amministratore dei gruppi di Microsoft Entra nel proprio tenant per abilitare i Servizi di Dominio.

È necessario il ruolo di Azure Collaboratore servizi di dominio per creare le risorse di Servizi di dominio necessarie.

Accedere all'interfaccia di amministrazione di Microsoft Entra

In questo articolo, creerai e configurerai il trust della foresta in uscita da un dominio gestito utilizzando il Centro di amministrazione di Microsoft Entra. Per iniziare, accedere prima all'interfaccia di amministrazione di Microsoft Entra .

Processo di distribuzione

Si tratta di un processo suddiviso in più parti per creare una foresta di domain gestiti e stabilire una relazione di trust con Active Directory Domain Services locale. I passaggi generali seguenti creano l'ambiente ibrido attendibile:

- Creare un'entità di servizio per un dominio gestito.

- Creare una foresta di dominio gestita.

- Creare la connettività di rete ibrida tramite VPN da sito a sito o ExpressRoute.

- Creare il lato dominio gestito della relazione di trust.

- Creare il lato Active Directory Domain Services locale della relazione di trust.

Prima di iniziare, assicurarsi di comprendere le considerazioni sulla rete , la denominazione delle foreste e i requisiti DNS. Non è possibile modificare il nome della foresta di dominio gestita dopo la distribuzione.

Creare l'entità del servizio Microsoft Entra

I Servizi di dominio richiedono che un principale del servizio sincronizzi i dati da Microsoft Entra ID. Questo oggetto principale deve essere creato nel tenant di Microsoft Entra prima di creare la foresta di domini gestiti.

Creare un principale del servizio Microsoft Entra per Domain Services per comunicare e autenticarsi. Viene usato un ID applicazione specifico denominato Domain Controller Services con ID di 6ba9a5d4-8456-4118-b521-9c5ca10cdf84. Non modificare questo ID applicazione.

Creare un principale del servizio Microsoft Entra utilizzando il cmdlet New-MgServicePrincipal:

New-MgServicePrincipal

Creare un dominio gestito

Per creare un dominio gestito, usare lo script New-AaddsResourceForest. Questo script fa parte di un set più ampio di comandi che supportano domini gestiti. Sono disponibili in PowerShell Gallery . Sono firmati digitalmente dal team di progettazione di Microsoft Entra.

Creare prima di tutto un gruppo di risorse usando il cmdlet New-AzResourceGroup. Nell'esempio seguente il gruppo di risorse viene denominato myResourceGroup e viene creato nell'area westus. Usare il proprio nome e l'area desiderata:

New-AzResourceGroup ` -Name "myResourceGroup" ` -Location "WestUS"Installare lo script

New-AaddsResourceForestdal PowerShell Gallery usando il cmdlet Install-Script:Install-Script -Name New-AaddsResourceForestEsaminare i parametri seguenti necessari per lo script di

New-AaddsResourceForest. Assicurarsi di avere anche i prerequisiti Azure PowerShell e i moduli di Microsoft Graph PowerShell. Assicurarsi di aver pianificato i requisiti della rete virtuale per fornire connettività locale e dell'applicazione.Nome Parametro dello script Descrizione Abbonamento -azureSubscriptionId ID sottoscrizione usato per la fatturazione di Servizi di dominio. È possibile ottenere l'elenco delle sottoscrizioni usando il cmdlet get-AzureRMSubscription . Gruppo di risorse -aaddsResourceGroupName Nome del gruppo di risorse per il dominio gestito e le risorse associate. Ubicazione -aaddsLocation Area di Azure in cui ospitare il dominio gestito. Per le aree disponibili, vedere aree supportate per Servizi di dominio. Amministratore di Domain Services -aaddsAdminUser Nome principale utente del primo amministratore del dominio gestito. Questo account deve essere un account utente cloud esistente nell'ID Microsoft Entra. L'utente e l'utente che esegue lo script vengono aggiunti al gruppo amministratori AAD DC. Nome di dominio dei servizi di rete -aaddsDomainName FQDN del dominio gestito, in base alle indicazioni precedenti su come scegliere un nome di foresta. Lo script

New-AaddsResourceForestpuò creare la rete virtuale di Azure e la subnet di Servizi di dominio se queste risorse non esistono già. Lo script può facoltativamente creare le subnet del carico di lavoro, se specificato:Nome Parametro dello script Descrizione Nome rete virtuale -aaddsVnetName Nome della rete virtuale per il dominio gestito. Spazio indirizzi -aaddsVnetCIDRAddressSpace Intervallo di indirizzi della rete virtuale nella notazione CIDR (se si crea la rete virtuale). Nome subnet dei servizi di dominio -aaddsSubnetName Nome della subnet del aaddsVnetName rete virtuale che ospita il dominio gestito. Non distribuire macchine virtuali e carichi di lavoro personalizzati in questa subnet. intervallo di indirizzi di servizi di dominio -aaddsSubnetCIDRAddressRange Intervallo di indirizzi subnet nella notazione CIDR per l'istanza di Domain Services, ad esempio 192.168.1.0/24. L'intervallo di indirizzi deve essere contenuto nell'intervallo di indirizzi della rete virtuale e diverso da altre subnet. Nome subnet del carico di lavoro (facoltativo) -workloadSubnetName Nome facoltativo di una subnet nella aaddsVnetName rete virtuale da creare per i carichi di lavoro delle proprie applicazioni. Le macchine virtuali e le applicazioni possono anche essere collegate invece a una rete virtuale di Azure con peering. Intervallo di indirizzi del carico di lavoro (facoltativo) -workloadSubnetCIDRAddressRange Intervallo di indirizzi subnet facoltativo nella notazione CIDR per il carico di lavoro dell'applicazione, ad esempio 192.168.2.0/24. L'intervallo di indirizzi deve essere contenuto nell'intervallo di indirizzi della rete virtuale e diverso da altre subnet. Creare ora una foresta di dominio gestita usando lo script di

New-AaddsResourceForest. L'esempio seguente crea una foresta chiamata addscontoso.com e crea una subnet per carichi di lavoro. Specificare i nomi dei parametri e gli intervalli di indirizzi IP o le reti virtuali esistenti.New-AaddsResourceForest ` -azureSubscriptionId <subscriptionId> ` -aaddsResourceGroupName "myResourceGroup" ` -aaddsLocation "WestUS" ` -aaddsAdminUser "contosoadmin@contoso.com" ` -aaddsDomainName "aaddscontoso.com" ` -aaddsVnetName "myVnet" ` -aaddsVnetCIDRAddressSpace "192.168.0.0/16" ` -aaddsSubnetName "AzureADDS" ` -aaddsSubnetCIDRAddressRange "192.168.1.0/24" ` -workloadSubnetName "myWorkloads" ` -workloadSubnetCIDRAddressRange "192.168.2.0/24"La creazione della foresta di dominio gestita e le risorse di supporto richiedono molto tempo. Consentire il completamento dello script. Passare alla sezione successiva per configurare la connettività di rete locale durante il provisioning della foresta di Microsoft Entra in background.

Configurare e convalidare le impostazioni di rete

Man mano che il dominio gestito continua a essere distribuito, configurare e convalidare la connettività di rete ibrida al data center locale. È anche necessaria una macchina virtuale di gestione da usare con il dominio gestito per la manutenzione regolare. Alcune delle connettività ibride potrebbero esistere già nell'ambiente oppure potrebbe essere necessario collaborare con altri utenti del team per configurare le connessioni.

Prima di iniziare, assicurarsi di comprendere le considerazioni sulla rete e le raccomandazioni.

Creare la connettività ibrida alla rete locale ad Azure usando una connessione VPN di Azure o Azure ExpressRoute. La configurazione della rete ibrida esula dall'ambito di questa documentazione e potrebbe essere già presente nell'ambiente in uso. Per informazioni dettagliate su scenari specifici, vedere gli articoli seguenti:

Importante

Se si crea la connessione direttamente alla rete virtuale del dominio gestito, usare una subnet del gateway separata. Non creare il gateway nella subnet del dominio gestito.

Per amministrare un dominio gestito, creare una macchina virtuale di gestione, aggiungerla al dominio gestito e installare gli strumenti di gestione di Active Directory Domain Services necessari.

Durante la distribuzione del dominio gestito, creare una macchina virtuale Windows Server quindi installare gli strumenti di gestione di Active Directory Domain Services di base per installare gli strumenti di gestione necessari. Attendere di aggiungere la macchina virtuale di gestione al dominio gestito fino al completamento di uno dei seguenti passaggi dopo la distribuzione riuscita del dominio.

Convalidare la connettività di rete tra la rete locale e la rete virtuale di Azure.

- Verificare che il controller di dominio locale possa connettersi alla macchina virtuale gestita usando

pingo desktop remoto, ad esempio. - Verificare che la macchina virtuale di gestione possa connettersi ai controller di dominio locali, usando di nuovo un'utilità come

ping.

- Verificare che il controller di dominio locale possa connettersi alla macchina virtuale gestita usando

Nell'interfaccia di amministrazione di Microsoft Entra cercare e selezionare Microsoft Entra Domain Services. Scegli il dominio gestito, ad esempio aaddscontoso.com, e attendi che lo stato sia visualizzato come In esecuzione.

Durante l'operazione, aggiornare le impostazioni DNS per la rete virtuale di Azure e quindi abilitare gli account utente per i Servizi di dominio per finalizzare le configurazioni per il tuo dominio gestito.

Prendere nota degli indirizzi DNS visualizzati nella pagina di panoramica. Questi indirizzi sono necessari quando si configura il lato Active Directory locale della relazione di trust in una sezione seguente.

Riavviare la macchina virtuale di gestione affinché riceva le nuove impostazioni DNS, quindi aggiungere la macchina virtuale al dominio gestito.

Dopo che la macchina virtuale di gestione è stata aggiunta al dominio gestito, connettersi di nuovo usando Desktop remoto.

Da un prompt dei comandi, usa

nslookupe il nome di dominio gestito per verificare la risoluzione dei nomi nella foresta.nslookup aaddscontoso.comIl comando deve restituire due indirizzi IP per la foresta.

Creare l'attendibilità della foresta

Il trust di foresta è composto da due parti: il trust di foresta unidirezionale in uscita nel dominio gestito e il trust di foresta unidirezionale in ingresso nella foresta locale di Active Directory Domain Services. Crei manualmente entrambi i lati di questa relazione di fiducia. Una volta create entrambe le parti, gli utenti e le risorse possono eseguire correttamente l'autenticazione usando il trust della foresta. Un dominio gestito supporta fino a cinque trust unidirezionali in uscita verso foreste locali.

Creare il lato dominio gestito della relazione di trust

Usare lo script Add-AaddsResourceForestTrust per creare il lato dominio gestito della relazione di trust. Prima di tutto, installare lo script Add-AaddsResourceForestTrust dal PowerShell Gallery usando il cmdlet Install-Script:

Install-Script -Name Add-AaddsResourceForestTrust

Fornire ora lo script le informazioni seguenti:

| Nome | Parametro dello script | Descrizione |

|---|---|---|

| Nome di dominio dei servizi di rete | -ManagedDomainFqdn | FQDN del dominio gestito, ad esempio aaddscontoso.com |

| Nome di dominio locale di AD DS | -TrustFqdn | Nome completo di dominio (FQDN) della foresta attendibile, ad esempio onprem.contoso.com |

| Nome descrittivo attendibile | -TrustFriendlyName | Nome amichevole della relazione di fiducia. |

| Indirizzi IP DNS di Active Directory Domain Services in sede | -TrustDnsIPs | Elenco delimitato da virgole di indirizzi IPv4 del server DNS per il dominio attendibile elencato. |

| Password di fiducia | -TrustPassword | Password complessa per la relazione di trust. Questa password viene immessa anche quando si crea l'attendibilità in ingresso unidirezionale nel sistema Active Directory Domain Services locale. |

| Credenziali | -Credenziali | Credenziali usate per l'autenticazione in Azure. L'utente deve trovarsi nel gruppo Administrators di AAD DC . Se non viene specificato, lo script richiede l'autenticazione. |

Nell'esempio seguente viene creata una relazione di trust denominata myAzureADDSTrust a onprem.contoso.com. Usate i propri nomi di parametri e password:.

Add-AaddsResourceForestTrust `

-ManagedDomainFqdn "aaddscontoso.com" `

-TrustFqdn "onprem.contoso.com" `

-TrustFriendlyName "myAzureADDSTrust" `

-TrustDnsIPs "10.0.1.10,10.0.1.11" `

-TrustPassword <complexPassword>

Importante

Ricordare la password di attendibilità. È necessario usare la stessa password quando si crea il lato locale dell'attendibilità.

Configurare IL DNS nel dominio locale

Per risolvere correttamente il dominio gestito dall'ambiente locale, potrebbe essere necessario aggiungere server d'inoltro ai server DNS esistenti. Se non è stato configurato l'ambiente locale per comunicare con il dominio gestito, completare i passaggi seguenti da una workstation di gestione per il dominio di Active Directory Domain Services locale:

- Selezionare Start | Strumenti di amministrazione | DNS

- Fare clic con il tasto destro sul server DNS, ad esempio myAD01, quindi selezionare Proprietà

- Scegliere server d'inoltro, quindi Modifica per aggiungere altri server d'inoltro.

- Aggiungere gli indirizzi IP del dominio gestito, ad esempio 10.0.1.4 e 10.0.1.5.

- Da un prompt dei comandi locale, convalida la risoluzione dei nomi utilizzando nslookup per il nome di dominio gestito. Ad esempio,

Nslookup aaddscontoso.comdeve restituire i due indirizzi IP per il dominio gestito.

Creare un trust forestale in ingresso nel dominio locale

Il dominio di Active Directory Domain Services in sede richiede un trust forestale in entrata per il dominio gestito. Questo trust deve essere creato manualmente nel dominio di Active Directory Domain Services locale, non può essere creato dall'interfaccia di amministrazione di Microsoft Entra.

Per configurare l'attendibilità in ingresso nel dominio di Active Directory Domain Services locale, completare i passaggi seguenti da una workstation di gestione per il dominio di Active Directory Domain Services locale:

- Selezionare Start | Strumenti di amministrazione | Domini e trust di Active Directory

- Fare clic con il tasto destro sul dominio, ad esempio onprem.contoso.com, selezionare Proprietà.

- Seleziona la scheda Fiducia, quindi Nuova Fiducia

- Immettere il nome del dominio gestito, ad esempio aaddscontoso.com, quindi selezionare Avanti

- Selezionare l'opzione per creare un Forest trust, quindi creare un trust unidirezionale: in ingresso.

- Scegliere di creare l'attendibilità solo per questo dominio. Nel passaggio successivo si crea l'attendibilità nell'interfaccia di amministrazione di Microsoft Entra per il dominio gestito.

- Scegliere di usare l'autenticazione a foresta intera , quindi immettere e confermare una password di fiducia. Questa stessa password viene immessa anche nell'interfaccia di amministrazione di Microsoft Entra nella sezione successiva.

- Procedere attraverso le finestre successive utilizzando le opzioni predefinite, quindi scegliere l'opzione per No, non confermare l'attendibilità in uscita. Non è possibile convalidare la relazione di trust perché l'account amministratore delegato al dominio gestito non dispone delle autorizzazioni necessarie. Questo comportamento è previsto dalla progettazione.

- Seleziona Fine

Convalidare l'autenticazione delle risorse

Gli seguenti scenari comuni consentono di convalidare che il trust forestale autentica correttamente l'accesso degli utenti alle risorse.

- Autenticazione utente in locale dalla foresta dei servizi di dominio

- Accedere alle risorse nella foresta di Servizi di dominio come utente locale

Autenticazione utente in sede dalla foresta dei Servizi di dominio

È necessario che la macchina virtuale di Windows Server sia connessa al dominio gestito delle risorse. Usare questa macchina virtuale per testare se l'utente locale può eseguire l'autenticazione su una macchina virtuale.

Connettersi alla macchina virtuale Windows Server aggiunta al dominio gestito usando Desktop remoto e le credenziali di amministratore del dominio gestito. Se viene visualizzato un errore di autenticazione a livello di rete (NLA), verificare che l'account utente usato non sia un account utente di dominio.

Suggerimento

Per connettersi in modo sicuro alle macchine virtuali aggiunte a Microsoft Entra Domain Services, è possibile usare il servizio host Azure Bastion nelle aree di Azure supportate.

Aprire un prompt dei comandi e usare il comando

whoamiper visualizzare il nome distinto dell'utente attualmente autenticato:whoami /fqdnUsare il comando

runasper eseguire l'autenticazione come utente dal dominio locale. Nel comando seguente sostituireuserUpn@trusteddomain.comcon l'UPN di un utente dal dominio locale attendibile. Il comando richiede la password dell'utente:Runas /u:userUpn@trusteddomain.com cmd.exeSe l'autenticazione ha esito positivo, viene aperto un nuovo prompt dei comandi. Il titolo del nuovo prompt dei comandi include

running as userUpn@trusteddomain.com.Usare

whoami /fqdnnel nuovo prompt dei comandi per visualizzare il nome distinto dell'utente autenticato da Active Directory locale.

Accedere alle risorse in Domain Services come utente locale

Usando la macchina virtuale Windows Server aggiunta al dominio gestito, è possibile testare lo scenario in cui gli utenti possono accedere alle risorse ospitate nella foresta quando eseguono l'autenticazione dai computer nel dominio locale con utenti del dominio locale. Gli esempi seguenti illustrano come creare e testare vari scenari comuni.

Abilitare la condivisione di file e stampanti

Connettersi alla macchina virtuale Windows Server aggiunta al dominio gestito usando Desktop remoto e le credenziali di amministratore del dominio gestito. Se viene visualizzato un errore di autenticazione a livello di rete (NLA), verificare che l'account utente usato non sia un account utente di dominio.

Suggerimento

Per connettersi in modo sicuro alle macchine virtuali aggiunte a Microsoft Entra Domain Services, è possibile usare il servizio host Azure Bastion nelle aree di Azure supportate.

Aprire Impostazioni di Windows, poi cercare e selezionare Centro connessioni di rete e condivisione.

Scegliere l'opzione per Modifica impostazioni avanzate di condivisione.

In Profilo di dominio, selezionare Attiva la condivisione di file e stampanti e poi Salva modifiche.

Chiudere Centro connessioni di rete e condivisione.

Creare un gruppo di sicurezza e aggiungere membri

Aprire Utenti e computer di Active Directory.

Fare clic con il tasto destro sul nome di dominio, scegli Nuovoe quindi seleziona Unità organizzativa.

Nella casella nome digitare LocalObjects, quindi selezionare OK.

Selezionare e fare clic con il pulsante destro del mouse su LocalObjects nel riquadro di spostamento. Selezionare Nuovo e quindi Gruppo.

Digitare FileServerAccess nella casella Nome gruppo. Per l'Ambito del gruppo, seleziona Dominio locale, quindi scegli OK.

Nel riquadro del contenuto fare doppio clic su FileServerAccess. Selezionare Membri, scegliere Aggiungi, quindi selezionare Sedi.

Selezionare l'istanza locale di Active Directory dalla visualizzazione Posizione, quindi scegliere OK.

Digitare Utenti del dominio nella casella Immettere i nomi degli oggetti per selezionare. Selezionare Controlla nomi, specificare le credenziali per Active Directory locale, quindi selezionare OK.

Nota

È necessario specificare le credenziali perché la relazione di fiducia è unidirezionale. Ciò significa che gli utenti del dominio gestito non possono accedere alle risorse o cercare utenti o gruppi nel dominio attendibile (locale).

Il gruppo utenti di dominio dalla tua istanza locale di Active Directory deve essere un membro del gruppo FileServerAccess. Selezionare OK per salvare il gruppo e chiudere la finestra.

Creare una condivisione di file per l'accesso inter-forestale

- Nella macchina virtuale Windows Server aggiunta al dominio gestito creare una cartella e specificare un nome, ad esempio CrossForestShare.

- Fare clic con il pulsante destro del mouse sulla cartella e scegliere Proprietà.

- Selezionare la scheda sicurezza, quindi scegliere Modifica.

- Nella finestra di dialogo Autorizzazioni per CrossForestShare selezionare Aggiungi.

- Digitare FileServerAccess in Immettere i nomi degli oggetti da selezionare, quindi selezionare OK.

- Selezionare FileServerAccess dall'elenco di Gruppi o nomi utente. Nell'elenco Autorizzazioni per FileServerAccess, scegliere Consenti per le autorizzazioni Modifica e Scrittura, quindi selezionare OK.

- Selezionare la scheda Condivisione, quindi scegliere Condivisione Avanzata...

- Scegliere Condividi questa cartella, quindi inserisci un nome facile da ricordare per la condivisione del file in Nome condivisione, ad esempio CrossForestShare.

- Selezionare Autorizzazioni. Nell'elenco di autorizzazioni per tutti, scegliere Consenti per l'autorizzazione Modifica.

- Selezionare OK due volte e quindi Chiudi.

Convalidare l'autenticazione tra foreste in una risorsa

Accedi a un computer Windows collegato al tuo Active Directory locale utilizzando un account utente del tuo Active Directory locale.

Usando Esplora File di Windows, connettersi alla condivisione che hai creato utilizzando il nome host completo e la condivisione, come ad esempio

\\fs1.aaddscontoso.com\CrossforestShare.Per convalidare l'autorizzazione di scrittura, selezionare con il pulsante destro del computer nella cartella, scegliere Nuovo, quindi selezionare documento di testo. Usare il nome predefinito Nuovo documento di testo.

Se le autorizzazioni di scrittura sono impostate correttamente, viene creato un nuovo documento di testo. I passaggi seguenti aprono, modificano ed eliminano il file in base alle esigenze.

Per convalidare l'autorizzazione di lettura, aprire Nuovo documento di testo.

Per convalidare l'autorizzazione di modifica, aggiungi del testo al file e chiudi Blocco note. Quando viene richiesto di salvare le modifiche, scegliere Salva.

Per convalidare l'autorizzazione di eliminazione, selezionare Nuovo documento di testo e scegliere Elimina. Scegliere sì per confermare l'eliminazione del file.

Aggiornare o rimuovere il trust di foresta in uscita

Se è necessario aggiornare una foresta in uscita unidirezionale esistente dal dominio gestito, è possibile usare gli script Get-AaddsResourceForestTrusts e Set-AaddsResourceForestTrust. Questi script sono utili in scenari in cui si desidera aggiornare il nome amichevole del trust di foresta o la password del trust. Per rimuovere un trust in uscita unidirezionale dal dominio gestito, è possibile usare lo script di Remove-AaddsResourceForestTrust. È necessario rimuovere manualmente il trust di foresta in ingresso unidirezionale nella foresta AD DS associata.

Aggiornare un trust di foresta

Nel normale funzionamento, il dominio gestito e la foresta locale negoziano un normale processo di aggiornamento delle password tra loro. Questo è parte del normale processo di sicurezza delle relazioni di trust di Active Directory Domain Services. Non è necessario cambiare manualmente la password di fiducia a meno che la relazione di fiducia non abbia riscontrato un problema e si voglia reimpostare manualmente una password conosciuta. Per altre informazioni, consultare modifiche alla password dell'oggetto di dominio attendibile.

I passaggi di esempio seguenti illustrano come aggiornare una relazione di trust esistente se è necessario reimpostare manualmente la password di attendibilità in uscita:

Installare gli script

Get-AaddsResourceForestTrustseSet-AaddsResourceForestTrustdalla PowerShell Gallery utilizzando il cmdlet Install-Script :Install-Script -Name Get-AaddsResourceForestTrusts,Set-AaddsResourceForestTrustPrima di poter aggiornare un trust esistente, ottieni la risorsa trust utilizzando lo script

Get-AaddsResourceForestTrusts. Nell'esempio seguente, l'attendibilità esistente viene assegnata a un oggetto denominato existingTrust. Specificare il nome della foresta di dominio gestita e il nome della foresta locale da aggiornare:$existingTrust = Get-AaddsResourceForestTrust ` -ManagedDomainFqdn "aaddscontoso.com" ` -TrustFqdn "onprem.contoso.com" ` -TrustFriendlyName "myAzureADDSTrust"Per aggiornare la password di attendibilità esistente, usare lo script

Set-AaddsResourceForestTrust. Specificare l'oggetto trust esistente del passaggio precedente, quindi una nuova password della relazione di trust. Non viene applicata alcuna complessità delle password da PowerShell, quindi assicurarsi di generare e usare una password sicura per l'ambiente.Set-AaddsResourceForestTrust ` -Trust $existingTrust ` -TrustPassword <newComplexPassword>

Eliminare un trust forestale

Se non è più necessario il trust unidirezionale in uscita dal dominio gestito a una foresta locale di AD DS, è possibile rimuoverlo. Assicurarsi che nessuna applicazione o servizio debba eseguire l'autenticazione nella foresta di Active Directory Domain Services della rete locale prima di rimuovere la relazione di fiducia. È necessario rimuovere manualmente anche l'attendibilità unidirezionale in ingresso nella foresta di Active Directory Domain Services locale.

Installare lo script

Remove-AaddsResourceForestTrustdal PowerShell Gallery usando il cmdlet Install-Script:Install-Script -Name Remove-AaddsResourceForestTrustOra, rimuovi la relazione di trust tra foreste usando lo script di

Remove-AaddsResourceForestTrust. Nell'esempio seguente viene rimossa la relazione di trust denominata myAzureADDSTrust tra la foresta di dominio gestita denominata aaddscontoso.com e la foresta locale onprem.contoso.com. Specificare il nome della foresta di dominio gestita e il nome della foresta locale da rimuovere:Remove-AaddsResourceForestTrust ` -ManagedDomainFqdn "aaddscontoso.com" ` -TrustFqdn "onprem.contoso.com" ` -TrustFriendlyName "myAzureADDSTrust"

Per rimuovere il trust in ingresso unidirezionale dalla foresta di Active Directory Domain Services locale, connettersi a un computer di gestione con accesso alla foresta di Active Directory Domain Services locale e completare i passaggi seguenti:

- Selezionare Start | Strumenti di amministrazione | Domini e trust di Active Directory.

- Fare clic con il pulsante destro del mouse sul dominio, ad esempio onprem.contoso.com, quindi selezionare Proprietà.

- Scegliere scheda Attendibilità, quindi selezionare l'attendibilità in ingresso esistente dalla foresta di domini gestiti.

- Selezionare Rimuovi, quindi confermare se si desidera rimuovere la trust in entrata.

Passaggi successivi

In questo articolo si è appreso come:

- Creare un dominio gestito con Azure PowerShell

- Creare un trust di foresta unidirezionale verso l'esterno nel dominio di gestione utilizzando Azure PowerShell

- Configurare IL DNS in un ambiente di Active Directory Domain Services locale per supportare la connettività del dominio gestito

- Creare un trust forestale in ingresso unidirezionale in un ambiente AD DS locale

- Testare e convalidare la relazione di trust per l'autenticazione e l'accesso alle risorse

Per ulteriori informazioni concettuali sui tipi di foreste nei *Servizi di dominio*, vedere Come operano i trust tra foreste nei *Servizi di dominio*?

Connect-MgGraph: /powershell/microsoftgraph/authentication-commands

New-MgServicePrincipal: /powershell/module/microsoft.graph.applications/new-mgserviceprincipal