Rafforzare la protezione avanzata di un dominio gestito di Microsoft Entra Domain Services

Per impostazione predefinita, Microsoft Entra Domain Services abilita l'uso di crittografie come NTLM v1 e TLS v1. Queste crittografie possono essere necessarie per alcune applicazioni legacy, ma sono considerate deboli e possono essere disabilitate se non sono necessarie. Se si dispone di connettività ibrida locale con Microsoft Entra Connect, è anche possibile disabilitare la sincronizzazione degli hash delle password NTLM.

Questo articolo illustra come rafforzare la protezione avanzata di un dominio gestito usando le impostazioni, come ad esempio:

- Disabilitare le crittografie NTLM v1 e TLS v1

- Disabilitare la sincronizzazione dell'hash delle password NTLM

- Disabilitare la possibilità di modificare le password con la crittografia RC4

- Abilitare la blindatura Kerberos

- Accesso LDAP

- Associazione canale LDAP

Prerequisiti

Per completare l'esercitazione di questo articolo, sono necessarie le risorse seguenti:

- Una sottoscrizione di Azure attiva.

- Se non si ha una sottoscrizione di Azure, creare un account.

- Un tenant di Microsoft Entra associato alla sottoscrizione, sincronizzato con una directory locale o con una directory solo cloud.

- Un dominio gestito di Microsoft Entra Domain Services abilitato e configurato nel tenant di Microsoft Entra.

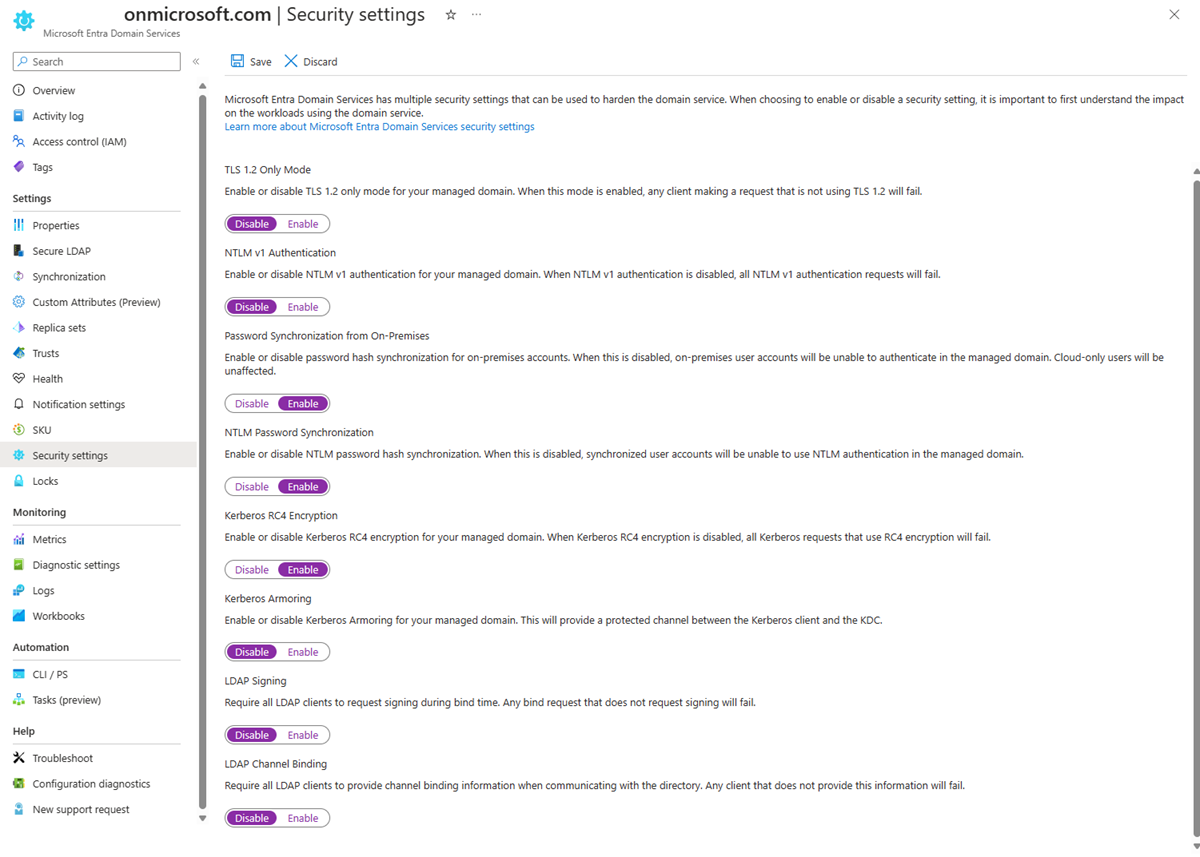

Usare impostazioni di sicurezza per rafforzare il dominio

Accedere al portale di Azure.

Cercare e selezionare Microsoft Entra Domain Services.

Scegliere il dominio gestito, ad esempio aaddscontoso.com.

Sul lato sinistro selezionare Impostazioni di protezione.

Fare clic su Abilita o Disabilita per le impostazioni seguenti:

- Modalità solo TLS 1.2

- Autenticazione NTLM v1

- Sincronizzazione password NTLM

- Crittografia RC4 Kerberos

- Blindatura Kerberos

- Accesso LDAP

- Associazione canale LDAP

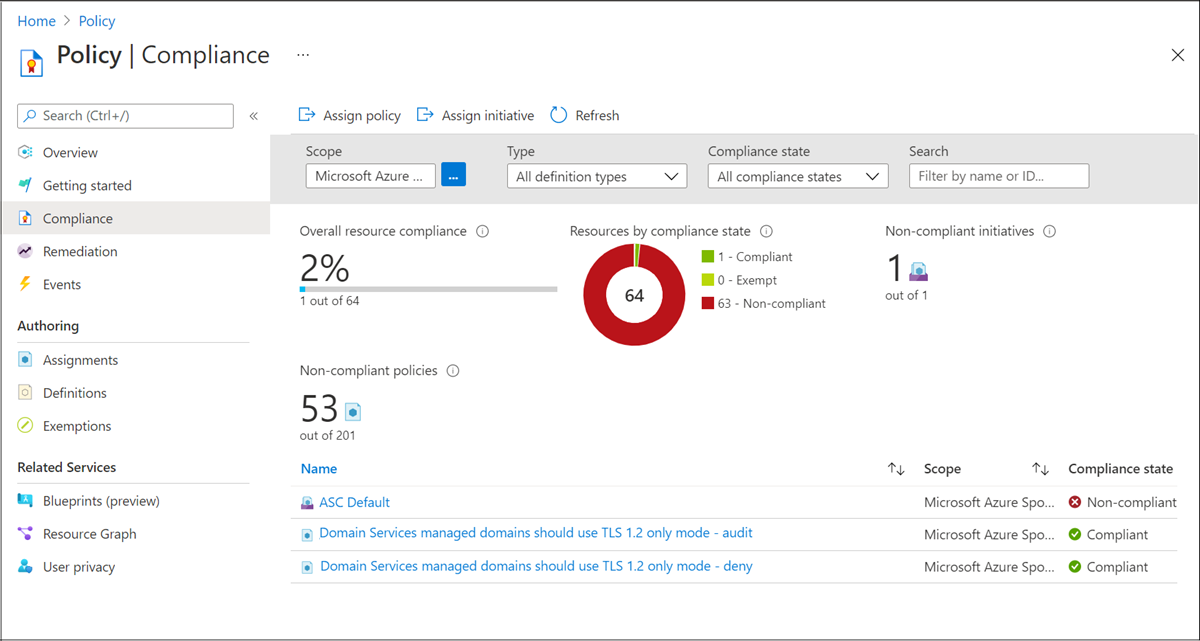

Assegnare la conformità di Criteri di Azure per l'utilizzo di TLS 1.2

Oltre alle Impostazioni di protezione, i Criteri di Microsoft Azure hanno un'impostazione di conformità per applicare l'utilizzo di TLS 1.2. I criteri non hanno alcun impatto finché non vengono assegnati. Quando vengono assegnati i criteri, vengono visualizzati alla voce Conformità:

- Se l'assegnazione è Audit, la conformità segnala se l'istanza di Domain Services è conforme.

- Se l'assegnazione è Nega, la conformità impedirà la creazione di un'istanza di Domain Services se TLS 1.2 non è necessario e impedirà qualsiasi aggiornamento a un'istanza di Domain Services fino a quando non è necessario TLS 1.2.

Controllare gli errori NTLM

Anche se la disabilitazione della sincronizzazione delle password NTLM migliorerà la sicurezza, molte applicazioni e servizi non sono progettati per funzionare senza di questa. Ad esempio la connessione a qualsiasi risorsa tramite il relativo indirizzo IP, ad esempio la gestione del server DNS o RDP, avrà esito negativo con Accesso negato. Se si disabilita la sincronizzazione delle password NTLM e l'applicazione o il servizio non funziona come previsto, è possibile verificare la presenza di errori di autenticazione NTLM abilitando il controllo di sicurezza per la categoria di eventi Accesso/Disconnessione>Controlla accesso, dove NTLM viene specificato come pacchetto di autenticazione nei dettagli dell'evento. Per altre informazioni vedere Abilitare i controlli per Microsoft Entra Domain Services.

Usare PowerShell per rafforzare la protezione avanzata del dominio

Se necessario, installare e configurare Azure PowerShell. Assicurarsi di accedere alla sottoscrizione di Azure usando il cmdlet Connect-AzAccount.

Se necessario, installare l'SDK PowerShell di Microsoft Graph. Assicurarsi di accedere al tenant di Microsoft Entra usando il cmdlet Connect-MgGraph.

Per disabilitare i pacchetti di crittografia deboli e la sincronizzazione dell'hash delle credenziali NTLM, accedere all'account Azure e quindi ottenere la risorsa Domain Services usando il cmdlet Get-AzResource:

Suggerimento

Se viene visualizzato un errore usando il comando Get-AzResource che indica che la risorsa Microsoft.AAD/DomainServices non esiste, elevare l'accesso per gestire tutte le sottoscrizioni e i gruppi di gestione di Azure.

Login-AzAccount

$DomainServicesResource = Get-AzResource -ResourceType "Microsoft.AAD/DomainServices"

Quindi definire DomainSecuritySettings per configurare le opzioni di sicurezza seguenti:

- Disabilitare il supporto di NTLM v1.

- Disabilitare la sincronizzazione degli hash delle password NTLM dall'istanza di Active Directory locale.

- Disabilitare TLS v1.

Importante

Gli utenti e gli account di servizio non possono eseguire semplici associazioni LDAP se si disabilita la sincronizzazione dell'hash delle password NTLM nel dominio gestito di Domain Services. Se è necessario eseguire associazioni LDAP semplici, non impostare l'opzione di configurazione di sicurezza "SyncNtlmPasswords"="Disabled"; nel comando seguente.

$securitySettings = @{"DomainSecuritySettings"=@{"NtlmV1"="Disabled";"SyncNtlmPasswords"="Disabled";"TlsV1"="Disabled";"KerberosRc4Encryption"="Disabled";"KerberosArmoring"="Disabled"}}

Infine, applicare le impostazioni di sicurezza definite al dominio gestito usando il cmdlet Set-AzResource. Specificare la risorsa Domain Services del primo passaggio e le impostazioni di sicurezza del passaggio precedente.

Set-AzResource -Id $DomainServicesResource.ResourceId -Properties $securitySettings -ApiVersion “2021-03-01” -Verbose -Force

L'applicazione delle impostazioni di sicurezza al dominio gestito richiede alcuni istanti.

Importante

Dopo aver disabilitato NTLM, eseguire una sincronizzazione completa dell'hash delle password in Microsoft Entra Connect per rimuovere tutti gli hash delle password dal dominio gestito. Se si disabilita NTLM ma non si forza la sincronizzazione dell'hash delle password, gli hash delle password NTLM per un account utente vengono rimossi solo alla modifica della password successiva. Questo comportamento potrebbe consentire a un utente di continuare ad accedere se dispone di credenziali memorizzate nella cache in un sistema in cui viene usato NTLM come metodo di autenticazione.

Quando l'hash delle password NTLM è diverso dall'hash delle password Kerberos, il fallback a NTLM non funzionerà. Le credenziali memorizzate nella cache non funzionano più se la macchina virtuale ha connettività al controller di dominio gestito.

Passaggi successivi

Per altre informazioni sul processo di sincronizzazione, vedere Modalità di sincronizzazione di oggetti e credenziali in un dominio gestito.