Configurare F5 BIG-IP Access Policy Manager per l'accesso SSO basato su form

Informazioni su come configurare F5 BIG-IP Access Policy Manager (APM) e Microsoft Entra ID per l'accesso ibrido sicuro alle applicazioni basate su form. I servizi pubblicati da BIG-IP per l'accesso Single Sign-On (SSO) di Microsoft Entra offrono i vantaggi seguenti:

- Miglioramento della governance Zero Trust grazie alla preautenticazione e all'accesso condizionale di Microsoft Entra

- Accesso SSO completo tra Microsoft Entra ID e i servizi pubblicati da BIG-IP

- Identità gestite e accesso da un unico piano di controllo

Altre informazioni:

Descrizione dello scenario

Per lo scenario, è disponibile un'applicazione legacy interna configurata per l'autenticazione basata su form. Idealmente, Microsoft Entra ID gestisce l'accesso all'applicazione, perché l'applicazione legacy non dispone di protocolli di autenticazione moderni. La modernizzazione richiede tempo e impegno, con il rischio di tempi di inattività. Al contrario, è consigliabile installare un BIG-IP tra la rete Internet pubblica e l'applicazione interna. Questa configurazione consente di bloccare l'accesso in ingresso all'applicazione.

Con un BIG-IP davanti all'applicazione, è possibile sovrapporre il servizio con la preautenticazione e l'accesso SSO basato su intestazione di Microsoft Entra. La sovrapposizione migliora la postura di sicurezza dell'applicazione.

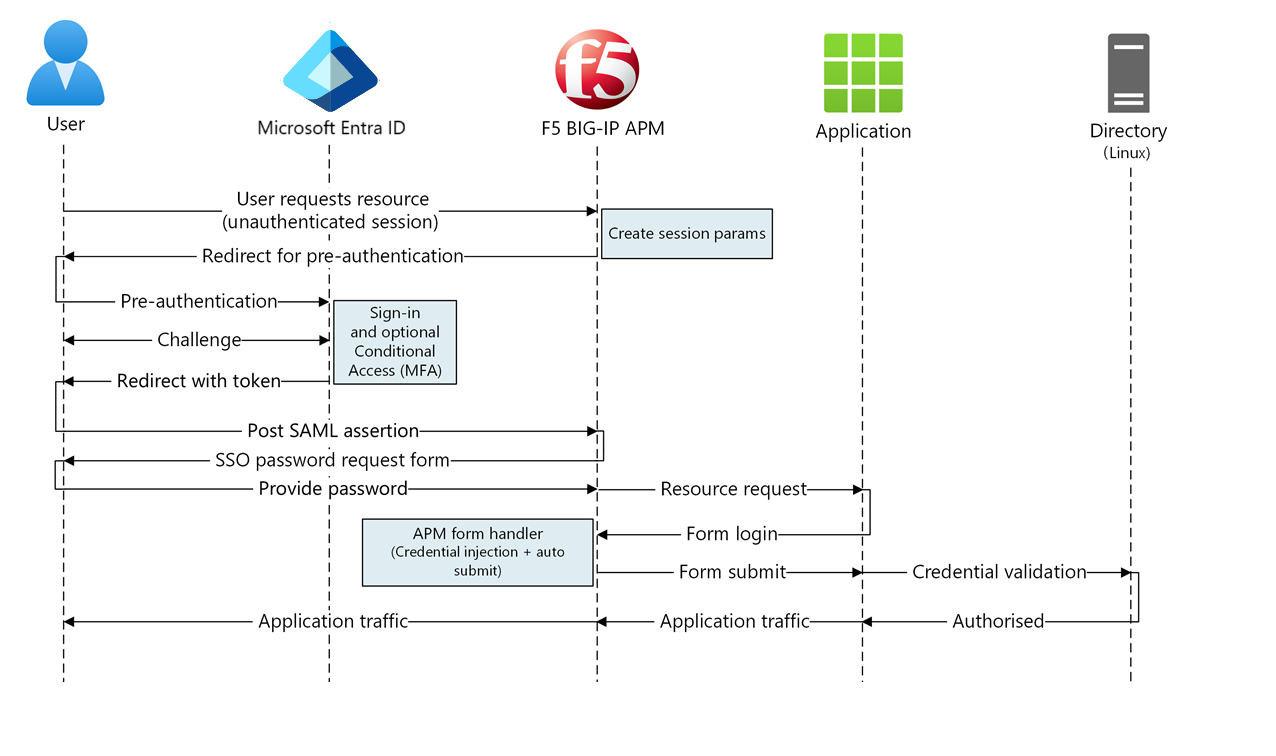

Architettura dello scenario

La soluzione di accesso ibrido sicuro include i componenti seguenti:

-

Applicazione: servizio pubblicato da BIG-IP protetto da SHA.

- L'applicazione convalida le credenziali dell'utente

- Usare qualsiasi directory, open source e così via

-

Microsoft Entra ID: provider di identità SAML (Security Assertion Markup Language) che verifica le credenziali utente, l'accesso condizionale e l'accesso SSO al BIG-IP.

- Con l'accesso SSO, Microsoft Entra ID fornisce gli attributi per il BIG-IP, inclusi gli identificatori utente

-

BIG-IP: proxy inverso e provider di servizi SAM per l'applicazione.

- BIG-IP delega l'autenticazione al provider di identità SAML e quindi esegue l'accesso SSO basato su intestazione all'applicazione back-end.

- L'accesso SSO usa le credenziali utente memorizzate nella cache in altre applicazioni di autenticazione basate su form

L'accesso ibrido sicuro supporta i flussi avviati dal provider di servizi e dal provider di identità. Il diagramma seguente illustra il flusso avviato dal provider di servizi.

- L'utente si connette all'endpoint applicazione (BIG-IP).

- Il criterio di accesso BIG-IP APM reindirizza l'utente a Microsoft Entra ID (provider di identità SAML).

- Microsoft Entra preautentica l'utente e applica i criteri di accesso condizionale applicati.

- L'utente viene reindirizzato a BIG-IP (provider di servizi SAML) e l'accesso SSO viene eseguito usando il token SAML rilasciato.

- BIG-IP richiede all'utente una password dell'applicazione e la archivia nella cache.

- BIG-IP invia una richiesta all'applicazione e riceve un modulo di accesso.

- Lo scripting APM inserisce il nome utente e la password, quindi invia il modulo.

- Il server Web fornisce il payload dell'applicazione e lo invia al client.

Prerequisiti

Sono necessari i componenti seguenti:

- Una sottoscrizione di Azure.

- Se non si ha una sottoscrizione, è possibile creare un account Azure gratuito

- Uno dei ruoli seguenti: amministratore applicazione cloud o amministratore applicazione

- Un BIG-IP o distribuire un BIG-IP Virtual Edition (VE) in Azure

- Una delle licenze F5 BIG-IP seguenti:

- Bundle F5 BIG-IP® Best

- Licenza autonoma di F5 BIG-IP Access Policy Manager™ (APM)

- Licenza del componente aggiuntivo F5 BIG-IP Access Policy Manager™ (APM) su un'istanza di BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM)

- Versione di valutazione completa delle funzionalità BIG-IP di 90 giorni. Vedere Versioni di valutazione gratuite

- Identità utente sincronizzate da una directory locale a Microsoft Entra ID

- Un certificato SSL per pubblicare i servizi tramite HTTPS o usare i certificati predefiniti durante i test

- Vedere Profilo SSL

- Un'applicazione di autenticazione basata su form o configurare un'app di autenticazione basata su form (FBA) di Internet Information Services (IIS) per il test

Configurazione di BIG-IP

La configurazione in questo articolo è un'implementazione flessibile dell'accesso ibrido sicuro: la creazione manuale di oggetti di configurazione BIG-IP. Usare questo approccio per gli scenari non coperti dai modelli di configurazione guidata.

Nota

Sostituire le stringhe o i valori di esempio con quelli dell'ambiente in uso.

Registrare F5 BIG-IP in Microsoft Entra ID

La registrazione BIG-IP è il primo passaggio per l'accesso SSO tra entità. L'app creata dal modello di raccolta di F5 BIG-IP è la relying party, che rappresenta il provider di servizi SAML per l'applicazione pubblicata da BIG-IP.

- Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore applicazione cloud.

- Passare a Identità>Applicazioni>Applicazioni aziendali>Tutte le applicazioni.

- Nel riquadro Tutte le applicazioni selezionare Nuova applicazione.

- Viene visualizzato il riquadro Sfoglia raccolta di Microsoft Entra Gallery.

- Vengono visualizzati i riquadri delle piattaforme cloud, delle applicazioni locali e delle applicazioni in primo piano. Le icone delle applicazioni in primo piano indicano il supporto dell'accesso SSO federato e del provisioning.

- Nella raccolta di Azure cercare F5.

- Selezionare Integrazione di Microsoft Entra ID con F5 BIG-IP APM.

- Immettere un Nome che la nuova applicazione usa per riconoscere l'istanza dell'applicazione.

- Selezionare Aggiungi.

- Seleziona Crea.

Abilitare l'accesso SSO a F5 BIG-IP

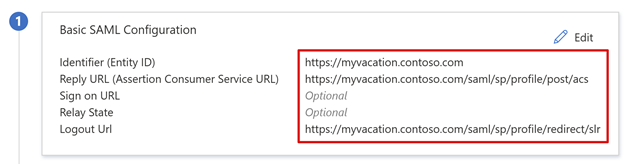

Configurare la registrazione di BIG-IP per soddisfare i token SAML richiesti da BIG-IP APM.

- Nel menu a sinistra, nella sezione Gestisci, selezionare Single Sign-On.

- Viene visualizzato il riquadro Single Sign-On.

- Nella pagina Selezionare un metodo di accesso Single Sign-On selezionare SAML.

- Selezionare No, il salvataggio verrà eseguito più tardi.

- Nel riquadro Configura l'accesso Single Sign-On con SAML selezionare l'icona della matita.

- Per Identificatore sostituire il valore con l'URL dell'applicazione pubblicata da BIG-IP.

- Per URL di risposta sostituire il valore, ma mantenere il percorso dell'endpoint del provider di servizi SAML dell'applicazione. Con questa configurazione, il flusso SAML funziona in modalità avviata dal provider di identità.

- Microsoft Entra ID genera un'asserzione SAML, quindi l'utente viene reindirizzato all'endpoint BIG-IP.

- Per la modalità avviata dal provider di servizi, per URL di accesso immettere l'URL dell'applicazione.

- Per URL di disconnessione, immettere l'endpoint SLO (Single Log-Out) di BIG-IP APM preceduto dall'intestazione host del servizio.

- Quindi, le sessioni utente BIG-IP APM terminano quando gli utenti si disconnettono da Microsoft Entra ID.

- Seleziona Salva.

- Chiudere il riquadro di configurazione SAML.

- Ignorare il prompt di test di SSO.

- Prendere nota delle proprietà della sezione Attributi utente e attestazioni. Microsoft Entra ID rilascia le proprietà per l'autenticazione di BIG-IP APM e l'accesso SSO all'applicazione back-end.

- Nel riquadro Certificato di firma SAML selezionare Scarica.

- Il file XML dei metadati della federazione viene salvato nel computer.

Nota

A partire da Traffic Management Operating System (TMOS) v16, l'endpoint SLO SAML è /saml/sp/profile/redirect/slo.

Nota

I certificati di firma SAML di Microsoft Entra hanno una durata di tre anni.

Altre informazioni: Esercitazione: Gestire i certificati per l'accesso Single Sign-On federato

Assegnare utenti e gruppi

Microsoft Entra ID rilascia i token per gli utenti a cui viene concesso l'accesso a un'applicazione. Per concedere a utenti e gruppi specifici l'accesso all'applicazione:

- Nel riquadro di panoramica dell'applicazione F5 BIG-IP selezionare Assegnare utenti e gruppi.

- Selezionare Aggiungi utente/gruppo.

- Selezionare gli utenti e i gruppi desiderati.

- Seleziona Assegna.

Configurazione avanzata di BIG-IP

Usare le istruzioni seguenti per configurare BIG-IP.

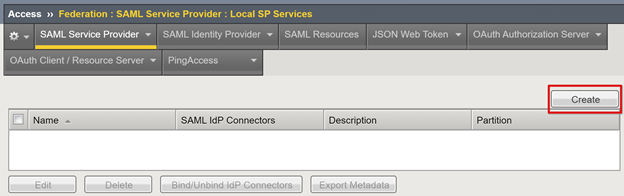

Configurare le impostazioni del provider di servizi SAML

Le impostazioni del provider di servizi SAML definiscono le proprietà del provider di servizi SAML usate da APM per sovrapporre all'applicazione legacy la preautenticazione SAML. Per configurarle:

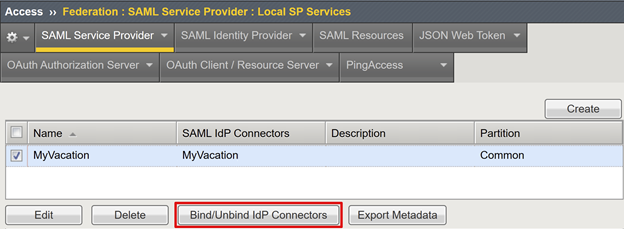

Selezionare Accesso>Federazione>Provider di servizi SAML.

Selezionare Servizi locali del provider di servizi.

Seleziona Crea.

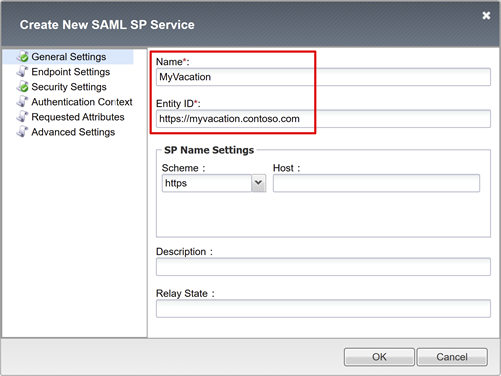

In Crea nuovo servizio del provider di servizi SAML per Nome e ID entità immettere il nome e l'ID entità definiti.

Nota

I valori di Impostazioni del nome del provider di servizi sono necessari se l'ID entità non corrisponde alla parte del nome host dell'URL pubblicato. Oppure, i valori sono necessari se l'ID entità non è nel formato URL normale basato su nome host.

Se l'ID entità è

urn:myvacation:contosoonline, immettere lo schema esterno dell'applicazione e il nome host.

Configurare un connettore del provider di identità esterno

Un connettore del provider di identità SAML definisce le impostazioni affinché BIG-IP APM consideri attendibile Microsoft Entra ID come provider di identità SAML. Le impostazioni connettono il provider di servizi SAML a un provider di identità SAML, che stabilisce il trust federativo tra APM e Microsoft Entra ID.

Per configurare il connettore:

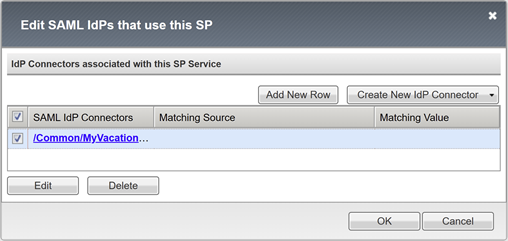

Selezionare il nuovo oggetto provider di servizi SAML.

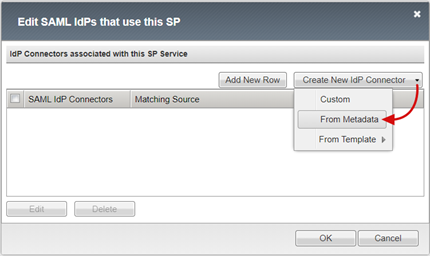

Selezionare Associa/Dissocia connettori del provider di identità.

Nell'elenco Crea nuovo connettore del provider di identità selezionare Da metadati.

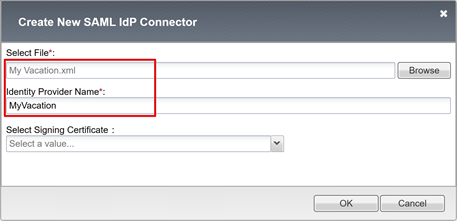

Nel riquadro Crea nuovo connettore del provider di identità SAML cercare il file XML dei metadati della federazione scaricato.

Immettere un Nome del provider di identità per l'oggetto APM che rappresenta il provider di identità SAML esterno. Ad esempio, MyVacation_EntraID.

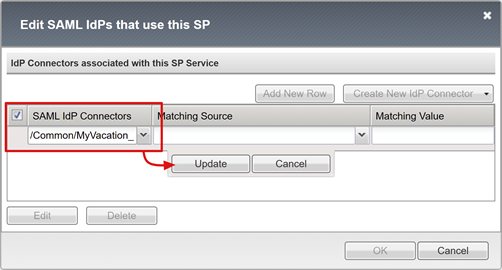

Selezionare Aggiungi nuova riga.

Selezionare il nuovo Connettore del provider di identità SAML.

Selezionare Aggiorna.

Seleziona OK.

Configurare l'accesso SSO basato su form

Creare un oggetto SSO APM per l'accesso SSO con autenticazione basata su form alle applicazioni back-end.

Eseguire l'accesso SSO con autenticazione basata su form in modalità avviata dal client o in modalità avviata da BIG-IP. Entrambi i metodi emulano l'accesso di un utente inserendo le credenziali nei tag nome utente e password. Il modulo viene inviato. Gli utenti forniscono la password per accedere a un'applicazione con autenticazione basata su form. La password viene memorizzata nella cache e riutilizzata per altre applicazioni con autenticazione basata su form.

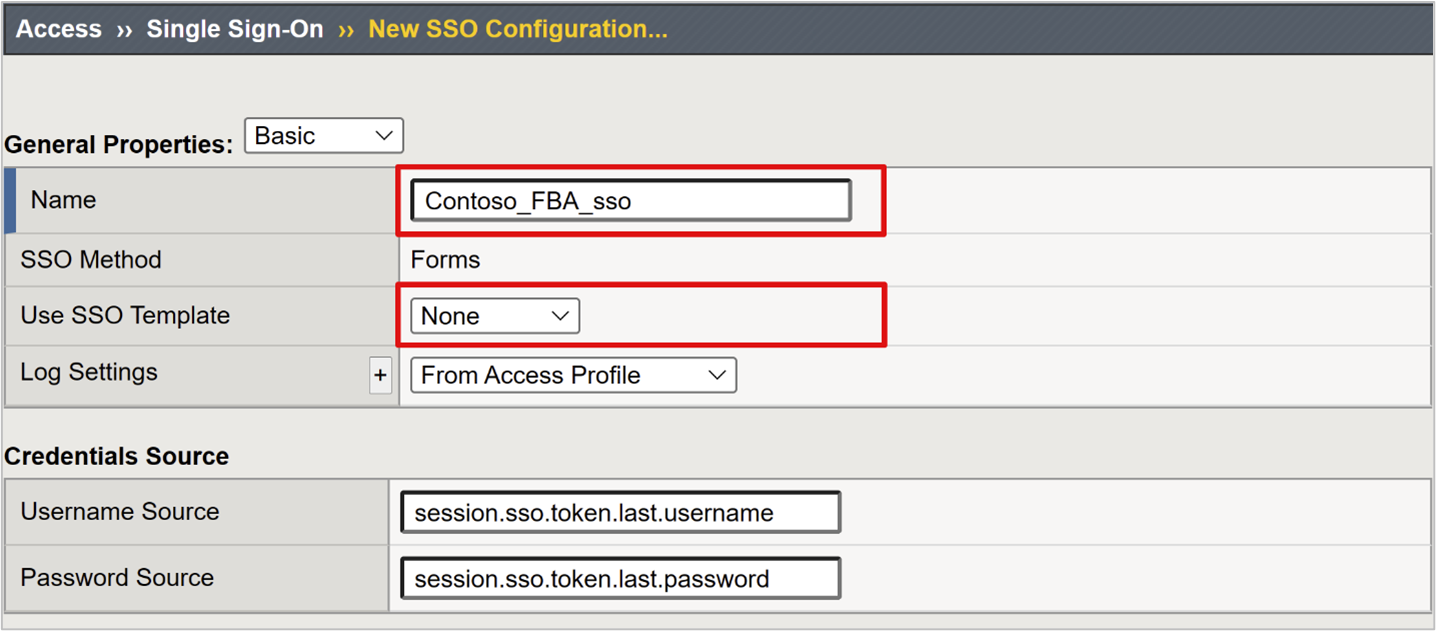

Selezionare Accesso>Single Sign-On.

Selezionare Basato su form.

Seleziona Crea.

Per Nome immettere un nome descrittivo. Ad esempio, Contoso\FBA\sso.

Per Usa modello SSO selezionare Nessuno.

Per Origine nome utente immettere l'origine nome utente per precompilare il modulo di raccolta della password. Il nome

session.sso.token.last.usernamepredefinito funziona correttamente, perché contiene il nome dell'entità utente di Microsoft Entra dell'utente connesso.Per Origine password, mantenere la password

session.sso.token.last.passwordpredefinita usata dalla variabile BIG-IP APM per memorizzare nella cache le password degli utenti.

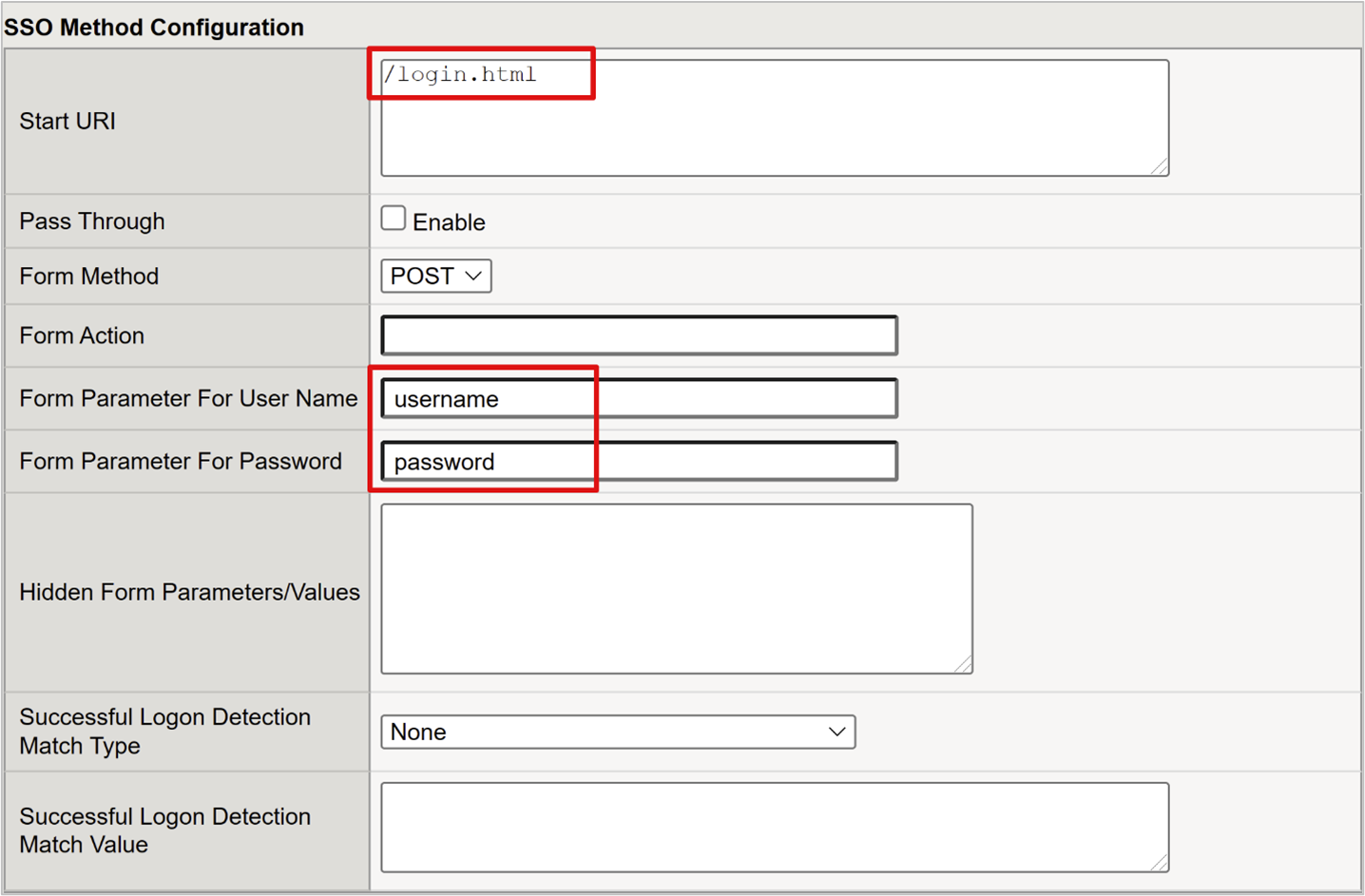

Per URI iniziale immettere l'URI di accesso all'applicazione con autenticazione basata su form. Se l'URI della richiesta corrisponde a questo valore URI, l'autenticazione basata su form di APM esegue l'accesso SSO.

Per Azione modulo lasciare vuoto. Viene quindi usato l'URL della richiesta originale per l'accesso SSO.

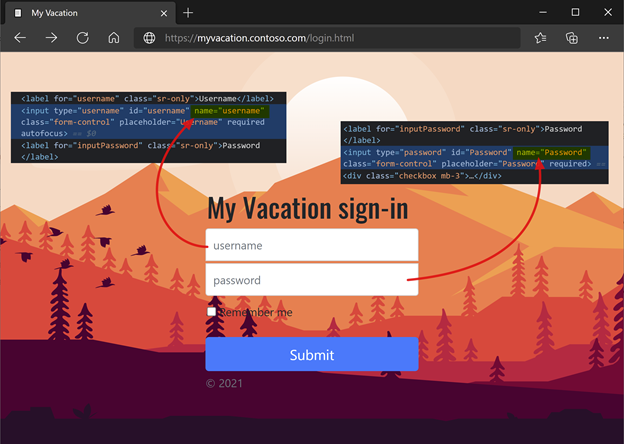

Per Parametro modulo per nome utente immettere l'elemento del campo nome utente del modulo di accesso. Usare gli strumenti di sviluppo del browser per determinare l'elemento.

Per Parametro modulo per password immettere l'elemento del campo password del modulo di accesso. Usare gli strumenti di sviluppo del browser per determinare l'elemento.

Per altre informazioni, vedere techdocs.f5.com per il Capitolo del manuale: Metodi per l'accesso Single Sign-On.

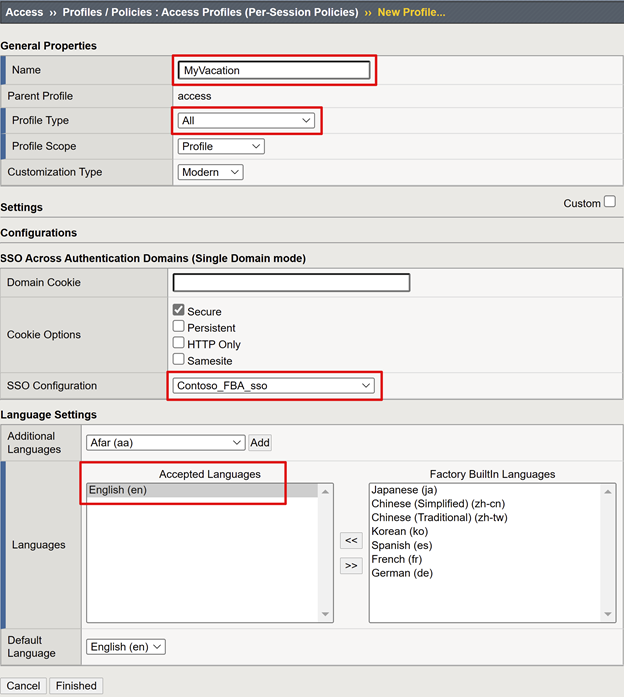

Configurare un profilo di accesso

Un profilo di accesso associa gli elementi APM che gestiscono l'accesso ai server virtuali BIG-IP, inclusi i criteri di accesso, la configurazione dell'accesso SSO e le impostazioni dell'interfaccia utente.

Selezionare Accesso>Profili/Criteri.

Selezionare Profili di accesso (Criteri per sessione).

Seleziona Crea.

Immetti un valore per Nome.

Per Tipo di profilo selezionare Tutti i.

Per Configurazione SSO selezionare l'oggetto configurazione SSO con autenticazione basata su form creato.

Per Lingua accettata selezionare almeno una lingua.

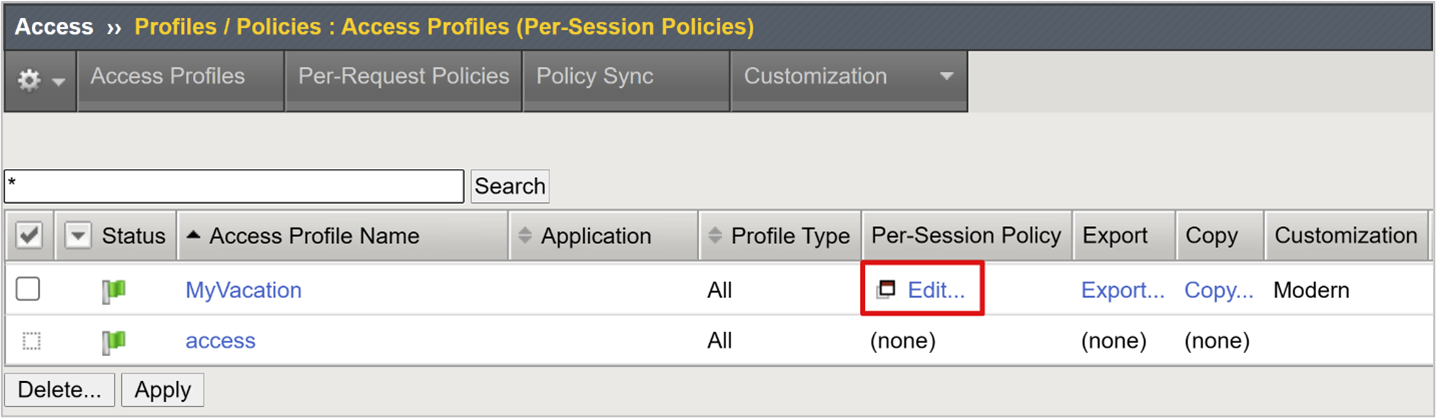

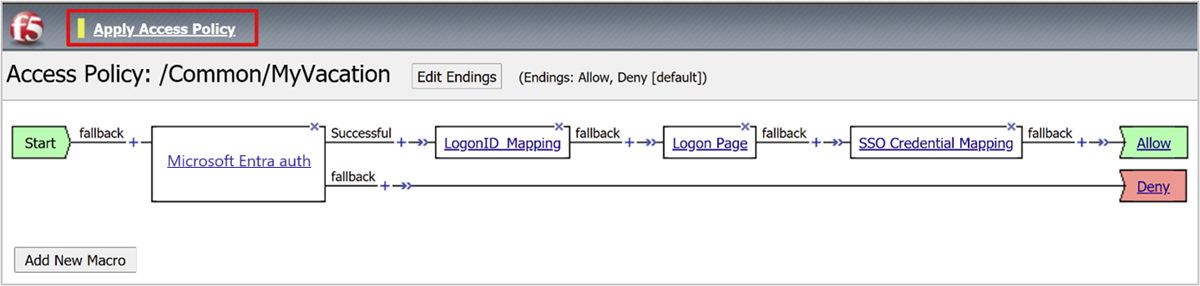

Nella colonna Criteri per sessione selezionare Modificaper il profilo.

Viene avviato l'Editor criteri visivi APM.

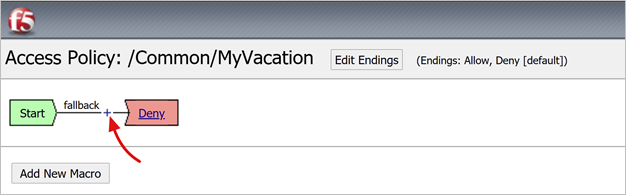

In fallbackselezionare il segno +.

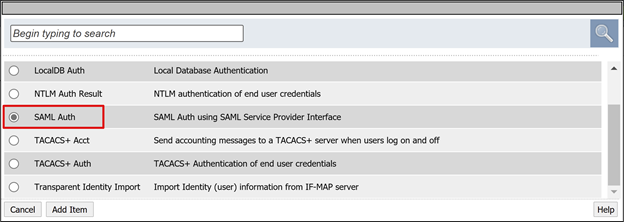

- Nella finestra popup selezionare Autenticazione.

- Selezionare Autenticazione SAML.

- Selezionare Aggiungi elemento.

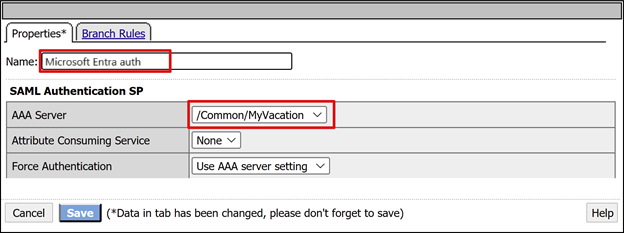

- In Provider di servizi di autenticazione SAML modificare il Nome in Autenticazione Microsoft Entra.

- Nell'elenco a discesa Server AAA immettere l'oggetto provider di servizi SAML creato.

- Nel ramo Riuscito selezionare il segno +.

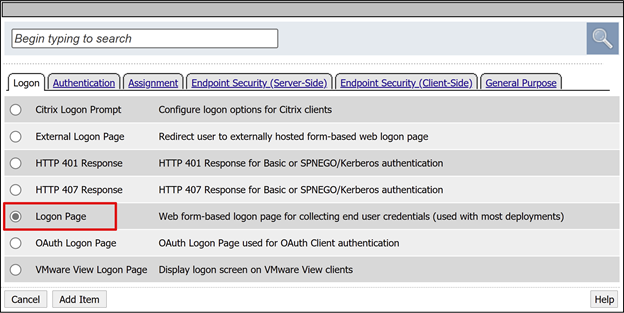

- Nella finestra popup selezionare Autenticazione.

- Selezionare Pagina di accesso.

- Selezionare Aggiungi elemento.

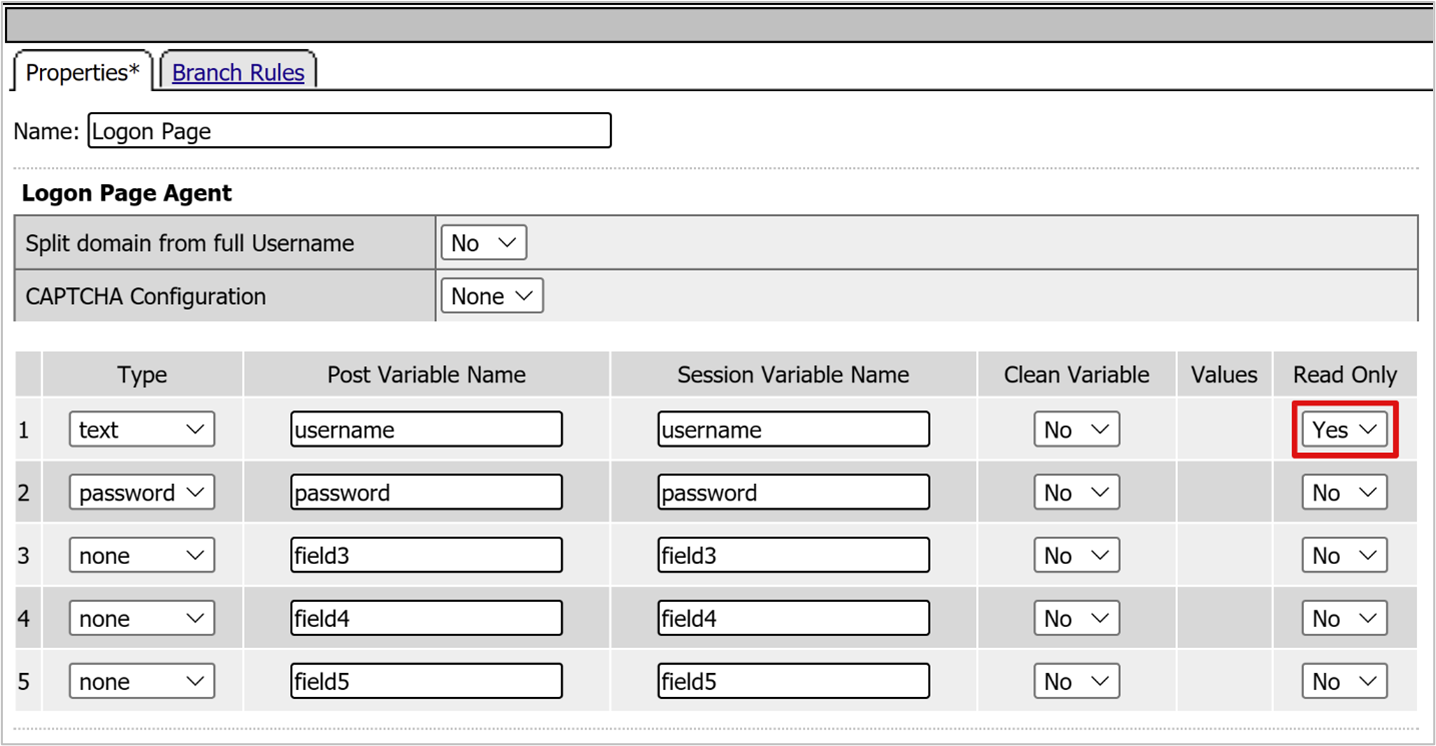

- Per Nome utente, nella colonna Sola lettura selezionare Sì.

Per il fallback della pagina di accesso, selezionare il segno +. Questa azione aggiunge un oggetto di mapping delle credenziali SSO.

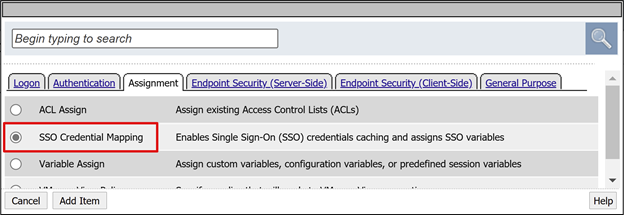

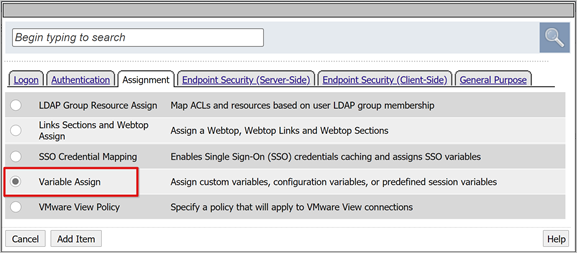

Nella finestra popup selezionare la scheda Assegnazione.

Selezionare Mapping delle credenziali SSO.

Selezionare Aggiungi elemento.

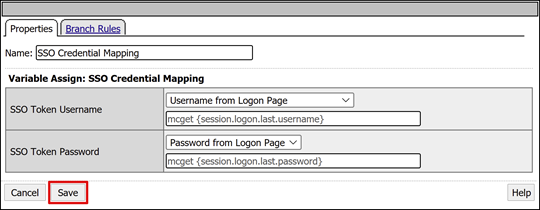

In Assegnazione variabili: Mapping delle credenziali SSOmantenere le impostazioni predefinite.

Seleziona Salva.

Nella casella superiore Nega selezionare il collegamento.

Il ramo Riuscito viene modificato in Consenti.

Seleziona Salva.

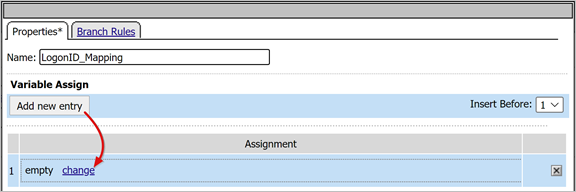

(Facoltativo) Configurare i mapping degli attributi

È possibile aggiungere una configurazione LogonID_Mapping. In questo modo, l'elenco delle sessioni attive di BIG-IP contiene il nome dell'entità utente dell'utente che ha eseguito l'accesso, e non un numero di sessione. Usare queste informazioni per analizzare i log o per la risoluzione dei problemi.

Per il ramo Autenticazione SAML riuscita selezionare il segno +.

Nella finestra popup selezionare Assegnazione.

Selezionare Assegnazione variabili.

Selezionare Aggiungi elemento.

Nella scheda Proprietà immettere un Nome. Ad esempio, LogonID_Mapping.

In Assegnazione variabili selezionare Aggiungi nuova voce.

Selezionare Modifica.

Per Variabile personalizzata usare

session.logon.last.username.Per Variabile di sessione usare

session.saml.last.identity.Selezionare Completato.

Seleziona Salva.

Selezionare Applica criteri di accesso.

Chiudere l'Editor criteri visivi.

Configurare un pool back-end

Per consentire a BIG-IP di inoltrare correttamente il traffico client, creare un oggetto nodo BIG-IP che rappresenta il server back-end che ospita l'applicazione. Posizionare quindi il nodo in un pool di server BIG-IP.

Selezionare Traffico locale>Pool.

Selezionare Elenco pool.

Seleziona Crea.

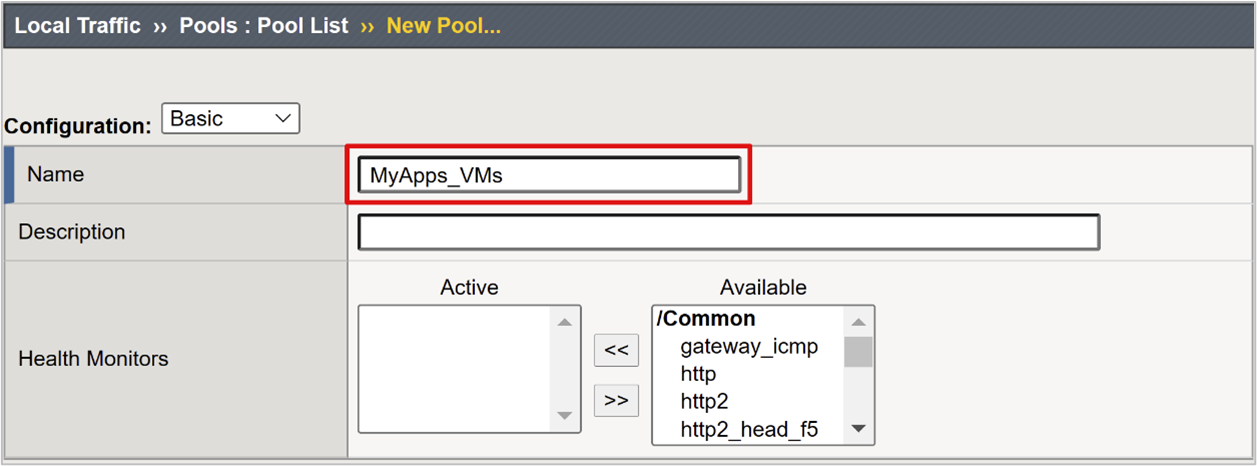

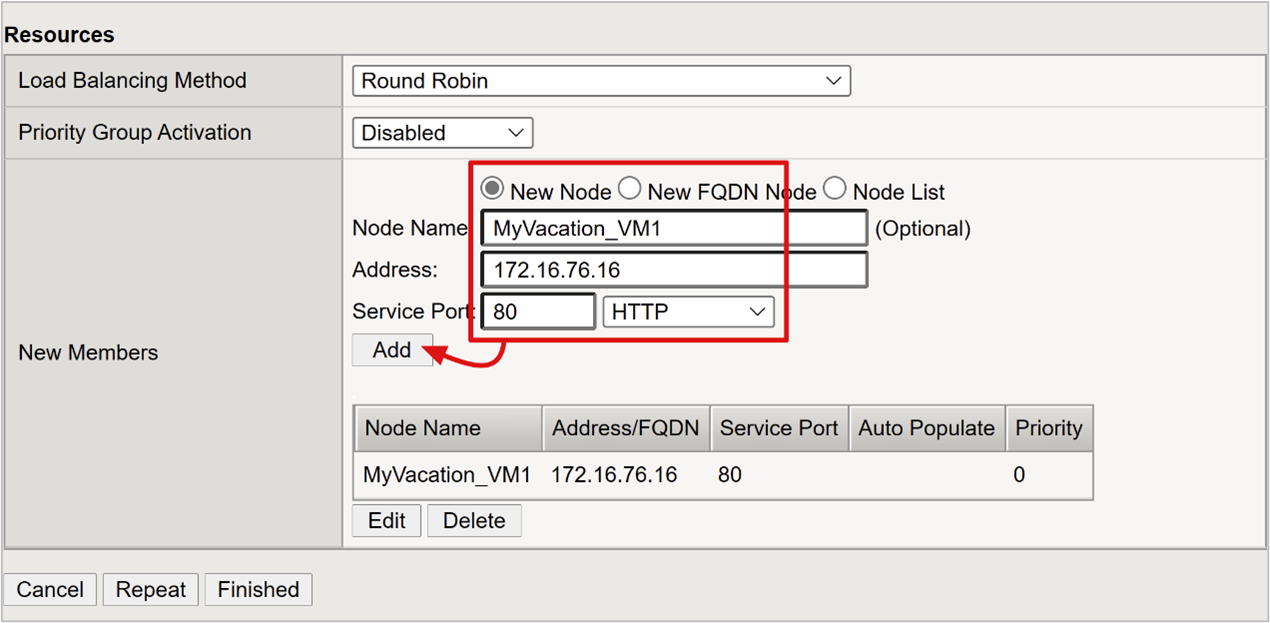

Immettere un Nome per un oggetto pool di server. Ad esempio, MyApps_VMs.

Per Nome nodo immettere un nome visualizzato del server. Questo server ospita l'applicazione Web back-end.

Per Indirizzo immettere l'indirizzo IP dell'host del server applicazioni.

Per Porta servizio immettere la porta HTTP/S su cui l'applicazione è in ascolto.

Nota

I monitoraggi di integrità richiedono una configurazione che questo articolo non copre. Passare a support.f5.com per K13397: Panoramica della formattazione delle richieste di monitoraggio integrità HTTP per il sistema DNS BIG-IP.

Configurare un server virtuale

Un server virtuale è un oggetto del piano dati BIG-IP rappresentato da un indirizzo IP virtuale. Il server è in ascolto delle richieste client all'applicazione. Il traffico ricevuto viene elaborato e valutato rispetto al profilo di accesso APM associato al server virtuale. Il traffico viene indirizzato in base ai criteri.

Per configurare un server virtuale:

Selezionare Traffico locale>Server virtuali.

Selezionare Elenco server virtuali.

Seleziona Crea.

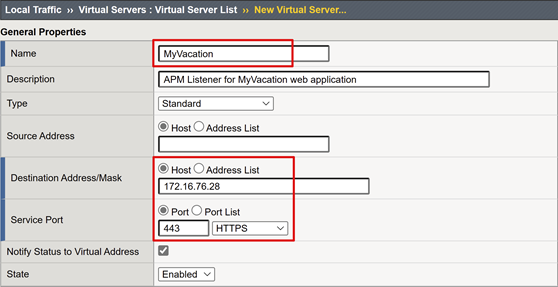

Immetti un valore per Nome.

Per Indirizzo/maschera di destinazione selezionare Host e immettere un indirizzo IPv4 o IPv6. L'indirizzo riceve il traffico client per l'applicazione back-end pubblicata.

Per Porta servizio selezionare Porta, immettere 443 e selezionare HTTPS.

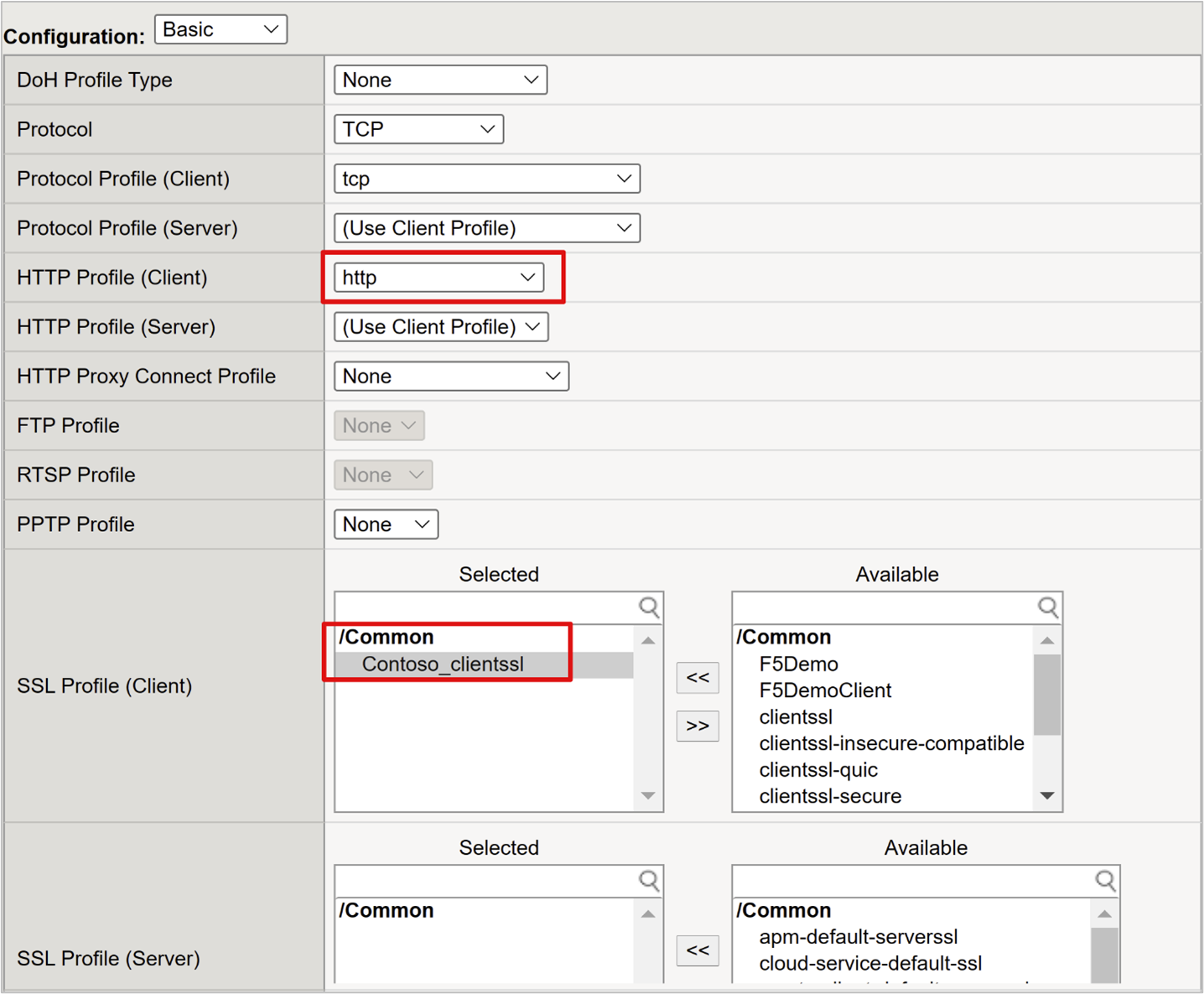

Per Profilo HTTP (client) selezionare http.

Per Profilo SSL (client) selezionare il profilo creato o lasciare l'impostazione predefinita per i test. Questa opzione abilita un server virtuale per Transport Layer Security (TLS) per pubblicare i servizi tramite HTTPS.

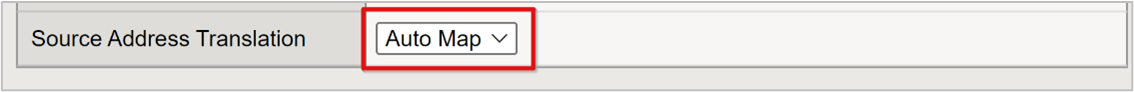

Per Conversione indirizzo di origine selezionare Mapping automatico.

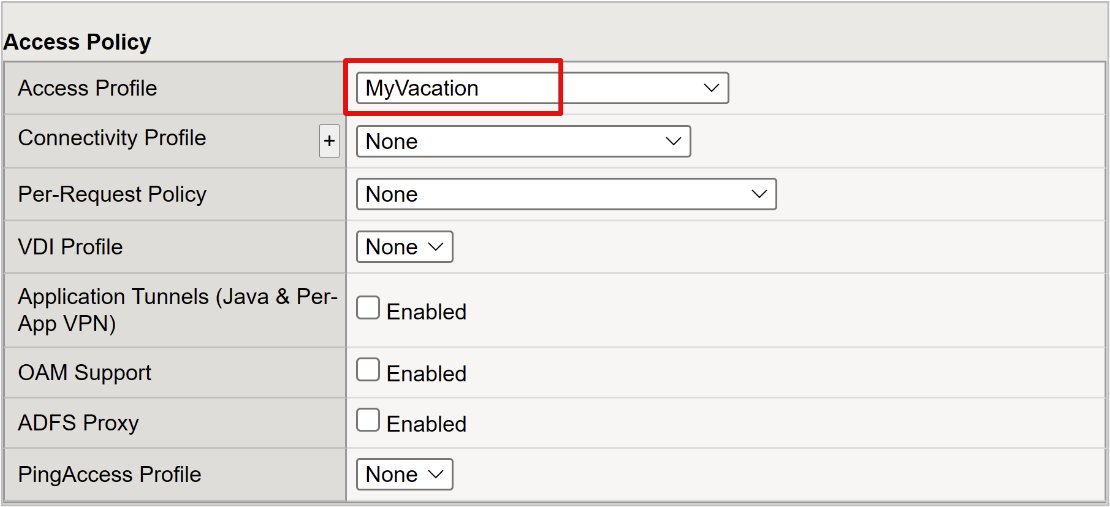

In Criteri di accesso immettere il nome creato nella casella Profilo di accesso. Questa azione associa il profilo di preautenticazione SAML di Microsoft Entra e i criteri SSO con autenticazione basata su form al server virtuale.

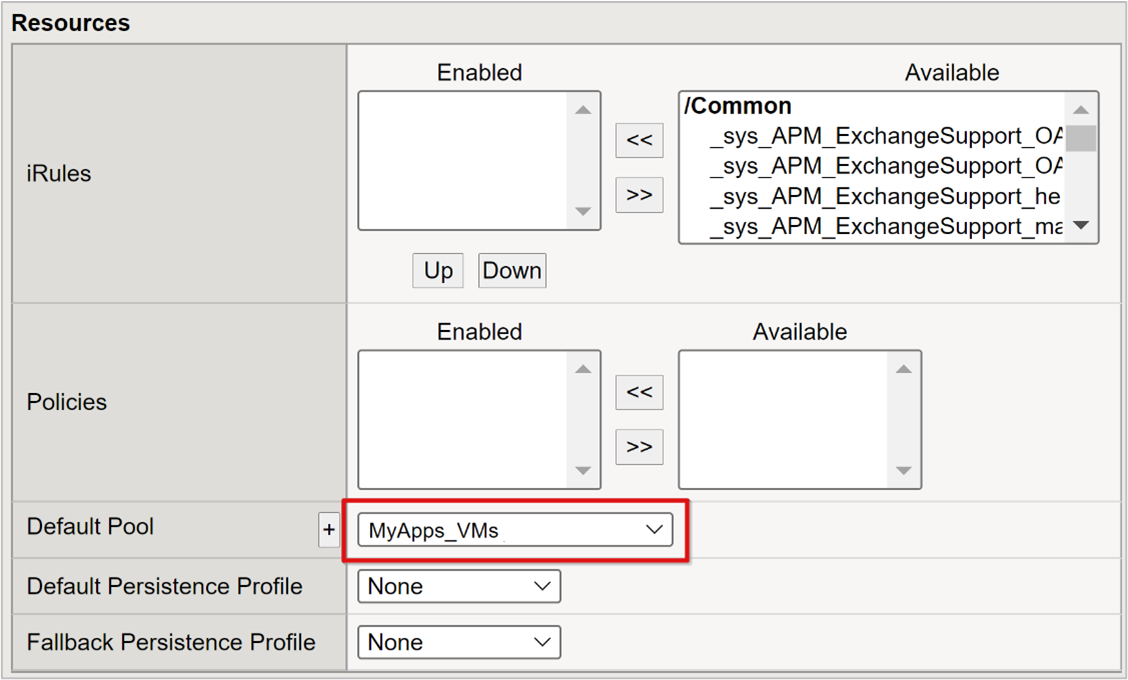

- In Risorse, per Pool predefinito selezionare gli oggetti pool back-end creati.

- Selezionare Completato.

Configurare le impostazioni di gestione delle sessioni

Le impostazioni di gestione delle sessioni BIG-IP definiscono le condizioni per la terminazione e la continuazione delle sessioni. Creare i criteri in questa area.

- Passare a Criteri di accesso.

- Selezionare Profili di accesso.

- Selezionare Profilo di accesso.

- Nell'elenco selezionare l'applicazione.

Se è stato definito un valore URI SLO (Single Log-Out) in Microsoft Entra ID, la disconnessione avviata dal provider di identità da MyApps termina il client e la sessione BIG-IP APM. Il file XML dei metadati della federazione dell'applicazione importato fornisce ad APM l'endpoint SAML di Microsoft Entra per la disconnessione avviata dal provider di servizi. Assicurarsi che APM risponda correttamente alla disconnessione dell'utente.

Se non è presente un portale Web BIG-IP, gli utenti non possono chiedere ad APM di disconnettersi. Se l'utente si disconnette dall'applicazione, BIG-IP lo ignora. La sessione dell'applicazione può essere ripristinata tramite l'accesso SSO. Per la disconnessa avviata dal provider di servizi, assicurarsi che le sessioni terminino in modo sicuro.

È possibile aggiungere una funzione SLO al pulsante di disconnessione dell'applicazione. Questa funzione reindirizza il client all'endpoint di disconnessione SAML di Microsoft Entra. Per individuare l'endpoint di disconnessioni SAML, passare a Registrazioni app > Endpoint.

Se non è possibile modificare l'app, fare in modo che BIG-IP resti in ascolto della chiamata di disconnessione dell'app e attivi la funzione SLO.

Altre informazioni:

- K42052145: configurazione della terminazione automatica della sessione (disconnessione) in base a un nome file con riferimento a un URI

- K12056: Panoramica dell'opzione di inclusione dell'URI di disconnessione

Applicazione pubblicata

L'applicazione viene pubblicata ed è accessibile con l'accesso ibrido sicuro con l'URL dell'app o i portali Microsoft.

L'applicazione viene visualizzata come risorsa di destinazione nell'accesso condizionale. Altre informazioni: Creazione di un criterio di accesso condizionale.

Per una maggiore sicurezza, bloccare l'accesso casuale all'applicazione, applicando un percorso tramite BIG-IP.

Test

- L'utente si connette all'URL esterno dell'applicazione o in App personali e seleziona l'icona dell'applicazione.

- L'utente si autentica in Microsoft Entra ID.

- L'utente viene reindirizzato all'endpoint BIG-IP per l'applicazione.

- Viene visualizzata la richiesta di password.

- APM inserisce il nome utente con il nome dell'entità utente di Microsoft Entra ID. Il nome utente è di sola lettura per la coerenza della sessione. Nascondere questo campo, se necessario.

- Le informazioni vengono inviate.

- L'utente ha eseguito l'accesso all'applicazione.

Risoluzione dei problemi

Quando si esegue la risoluzione dei problemi, prendere in considerazione le informazioni seguenti:

BIG-IP esegue l'accesso SSO con autenticazione basata su form quando analizza il modulo di accesso all'URI

- BIG-IP cerca i tag degli elementi nome utente e password dalla configurazione

Verificare che i tag degli elementi siano coerenti, in caso contrario l'accesso SSO non riesce

I moduli complessi generati in modo dinamico potrebbero richiedere l'analisi dello strumento di sviluppo per comprendere il modulo di accesso

L'avvio del client è preferibile per le pagine di accesso con più moduli

- È possibile selezionare il nome del modulo e personalizzare la logica del gestore di moduli in JavaScript

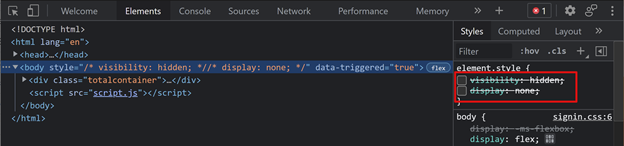

I metodi di accesso SSO con autenticazione basata su form (FBA) ottimizzano l'esperienza utente e la sicurezza nascondendo le interazioni con i moduli:

- È possibile verificare se le credenziali vengano inserite

- Nella modalità avviata dal client disabilitare l'invio automatico del modulo nel profilo SSO

- Usare gli strumenti di sviluppo per disabilitare le due proprietà di stile che impediscono la visualizzazione della pagina di accesso

Aumentare il livello di dettaglio del log

I log BIG-IP contengono informazioni per isolare i problemi di autenticazione e accesso SSO. Aumentare il livello di dettaglio del log:

- Passare a Criteri di accesso>Panoramica.

- Selezionare Log eventi.

- Seleziona Impostazioni.

- Selezionare la riga dell'applicazione pubblicata.

- Seleziona Modifica

- Selezionare Log di sistema di accesso.

- Nell'elenco SSO selezionare Debug.

- Seleziona OK.

- Riprodurre il problema.

- Esaminare i log.

Ripristinare le impostazioni, in caso contrario i dati saranno eccessivi.

Messaggio di errore BIG-IP

Se viene visualizzato un errore BIG-IP dopo la preautenticazione di Microsoft Entra, il problema potrebbe riguardare Microsoft Entra ID e l'accesso SSO BIG-IP.

- Passare a Accesso>Panoramica.

- Selezionare Report di accesso.

- Eseguire il report per l'ultima ora.

- Esaminare i log per individuare gli indizi.

Usare il collegamento Visualizza variabili di sessione per determinare se APM riceve le attestazioni previste di Microsoft Entra.

Nessun messaggio di errore BIG-IP

Se non viene visualizzato alcun messaggio di errore BIG-IP, il problema potrebbe essere correlato alla richiesta back-end o all'accesso SSO da BIG-IP all'applicazione.

- Selezionare Panoramica>Criteri di accesso.

- Selezionare Sessioni attive.

- Selezionare il collegamento della sessione attiva.

Usare il collegamento Visualizza variabili in questa posizione per determinare la causa radice, in particolare se APM non riesce a ottenere l'identificatore utente e la password corretti.

Per altre informazioni, vedere techdocs.f5.com per il Capitolo del manuale: Variabili di sessione.