Distribuire una macchina virtuale F5 BIG-IP Virtual Edition in Azure

Questa esercitazione descrive come distribuire BIG-IP Vitural Edition (VE) nell'infrastruttura distribuita come servizio (IaaS) di Azure. Alla fine dell'esercitazione si avrà:

- Una macchina virtuale (VM) BIG-IP preparata per modellare un modello di verifica dell'accesso ibrido sicuro (SHA)

- Un’istanza di staging per testare nuovi aggiornamenti e hotfix del sistema BIG-IP

Altre informazioni: SHA: proteggere app legacy con Microsoft Entra ID

Prerequisiti

Non occorrono precedenti conoscenze o esperienze di F5 BIG-IP. È preferibile, tuttavia, esaminare la terminologia standard del settore nel Glossario F5.

La distribuzione di un BIG-IP in Azure per SHA richiede:

- Una sottoscrizione di Azure a pagamento

- Se non è disponibile, è possibile ottenere una versione di prova gratuita di Azure

- Uno degli SKU di licenza F5 BIG-IP seguenti:

- Bundle F5 BIG-IP® Best

- Licenza autonoma di F5 BIG-IP Access Policy Manager™ (APM)

- Licenza del componente aggiuntivo F5 BIG-IP Access Policy Manager™ (APM) su un'istanza esistente di BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM)

- Licenza per una versione di valutazione completa di BIG-IP valida 90 giorni

- Un certificato SAN (Subject Alternative Name) o con carattere jolly per la pubblicazione di applicazioni Web su SSL (Secure Socket Layer)

- Passare a letsencrypt.org per visualizzare le offerte. Seleziona Inizia subito.

- Un certificato SSL per proteggere l'interfaccia di gestione BIG-IP. È possibile usare un certificato per pubblicare app Web, se il relativo soggetto corrisponde al nome di dominio completo (FQDN) BIG-IP. Ad esempio, è possibile usare un certificato con carattere jolly con un soggetto

*.contoso.comperhttps://big-ip-vm.contoso.com:8443.

La distribuzione delle macchine virtuali e le configurazioni di sistema di base richiedono circa 30 minuti, quindi BIG-IP consente di implementare scenari SHA in Integrare F5 BIG-IP con Microsoft Entra ID.

Scenari di test

Quando si testano gli scenari, questa esercitazione presuppone quanto segue:

- BIG-IP viene distribuito in un gruppo di risorse di Azure con un ambiente Active Directory (AD)

- L'ambiente è costituito da VM host Web IIS (Internet Information Services) e un controller di dominio (DC)

- I server che non si trovano nelle stesse posizioni della VM BIG-IP sono accettabili se BIG-IP vede i ruoli necessari per supportare uno scenario

- È supportata una VM BIG-IP connessa a un altro ambiente tramite una connessione VPN

Se non sono disponibili gli elementi precedenti per il test, è possibile distribuire un ambiente di dominio AD in Azure usando uno script in Cloud Identity Lab. È possibile distribuire applicazioni di test di esempio a livello di codice in un host Web IIS usando un'automazione con script in Demo Suite.

Nota

Alcuni passaggi di questa esercitazione potrebbero differire dal layout nell'interfaccia di amministrazione di Microsoft Entra.

Distribuzione di Azure

Suggerimento

I passaggi descritti in questo articolo possono variare lievemente in base al portale da cui si inizia.

È possibile distribuire un BIG-IP in diverse topologie. Questa guida è incentrata su una distribuzione NIC (Network Interface Card). Tuttavia, se la distribuzione BIG-IP richiede più interfacce di rete per l’alta disponibilità, la separazione di rete o una velocità effettiva superiore a 1 GB, considerare l’uso di modelli ARM (Azure Resource Manager) precompilati F5.

Distribuire BIG-IP VE da Azure Marketplace.

Accedere all'interfaccia di amministrazione di Microsoft Entra con un account con le autorizzazioni per la creazione di VM, ad esempio un amministratore di applicazioni.

Nella casella di ricerca della barra multifunzione superiore, digitare marketplace

Selezionare INVIO.

Digitare F5 nel filtro marketplace.

Selezionare INVIO.

Nella barra multifunzione superiore, selezionare + Aggiungi.

Per il filtro marketplace, immettere F5.

Selezionare INVIO.

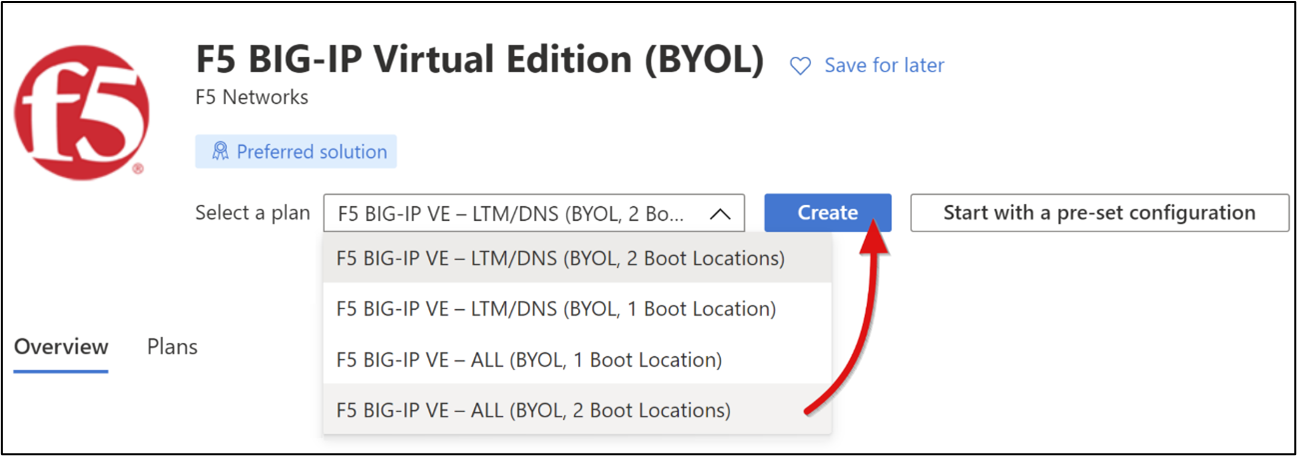

Selezionare F5 BIG-IP Virtual Edition (BYOL)>Selezionare un piano software>F5 BIG-IP VE - ALL (BYOL, 2 percorsi di avvio).

Seleziona Crea.

Per i dati principali:

- Sottoscrizione: sottoscrizione di destinazione per la distribuzione di VM BIG-IP

- Gruppo di risorse: il gruppo di risorse di Azure in cui verrà distribuita la VM BIG-IP o in cui ne verrà creata una. È il gruppo di risorse delle VM DC e IIS

- Per i Dettagli istanza:

- Nome VM Esempio BIG-IP-VM

- Regione: posizione geografica di destinazione di Azure per BIG-IP-VM

- Opzioni disponibilità Abilitare se si usa una VM in produzione

- Immagine: F5 BIG-IP VE - ALL (BYOL, 2 percorsi di avvio)

- Istanza spot di Azure: no; abilitarla se necessario

- Dimensioni: le specifiche minime sono 2 vCPU e 8 GB di memoria

- Per Account amministratore:

- Tipo di autenticazione: per il momento, selezionare una password e in un secondo momento passare a una coppia di chiavi

- Nome utente: l'identità da creare come account locale BIG-IP per l’accesso alle relative interfacce di gestione. Il nome utente distingue maiuscole e minuscole.

- Password: proteggere l'accesso amministratore con una password complessa

- Regole porte in ingresso: porte in ingresso pubbliche, Nessuna.

- Selezionare Avanti: dischi. Lasciare le impostazioni predefinite.

- Selezionare Avanti: Rete.

- Per Reti:

- Rete virtuale: la rete virtuale di Azure usata dalle VM DC e IIS oppure crearne una

- Subnet: la stessa subnet interna di Azure delle VM DC e IIS oppure crearne una

- IP pubblico: nessuno

- Gruppo di sicurezza di rete NIC: selezionare Nessuno se la subnet di Azure selezionata è associata a un gruppo di sicurezza di rete (NSG), altrimenti selezionare Basic

- Accelerazione rete: disattivata

- Per Bilanciamento del carico: bilanciamento del carico VM, No.

- Selezionare Avanti: Gestione e completare le impostazioni:

- Monitoraggio dettagliato: disattivato

- Diagnostica di avvio Abilitare con un account di archiviazione personalizzato. Questa funzionalità consente la connessione all'interfaccia SSH (BIG-IP Secure Shell) tramite l'opzione Console seriale nell'interfaccia di amministrazione di Microsoft Entra. Selezionare un account di archiviazione di Azure disponibile.

- Per Identità:

- Identità gestita assegnata dal sistema: disattivata

- Microsoft Entra ID: BIG-IP non supporta questa opzione

- Per Arresto automatico: abilitare o se si esegue un test, è possibile impostare BIG-IP-VM per l’arresto quotidiano

- Selezionare Avanti: Avanzate e lasciare le impostazioni predefinite.

- Al termine, selezionare Avanti: Tag.

- Per rivedere la configurazione di BIG-IP-VM, selezionare Avanti: Rivedi +Crea.

- Seleziona Crea. Il tempo necessario per distribuire una VM BIG-IP generalmente è 5 minuti.

- Al termine, espandere il menu a sinistra dell'interfaccia di amministrazione di Microsoft Entra.

- Selezionare Gruppi di risorse e passare alla BIG-IP-VM.

Nota

Se la creazione della VM non riesce, selezionare Indietro e Avanti.

Configurazione di rete

All'avvio della VM BIG-IP, viene effettuato il provisioning NIC con un IP privato Primario emesso dal servizio DHCP (Dynamic Host Configuration Protocol) della subnet di Azure a cui è connesso. Il sistema operativo di gestione del traffico (TMOS) BIG-IP usa l’IP per comunicare con:

- Host e servizi

- Accesso in uscita alla rete Internet pubblica

- Accesso in ingresso alle interfacce di gestione SSH e configurazione Web BIG-IP

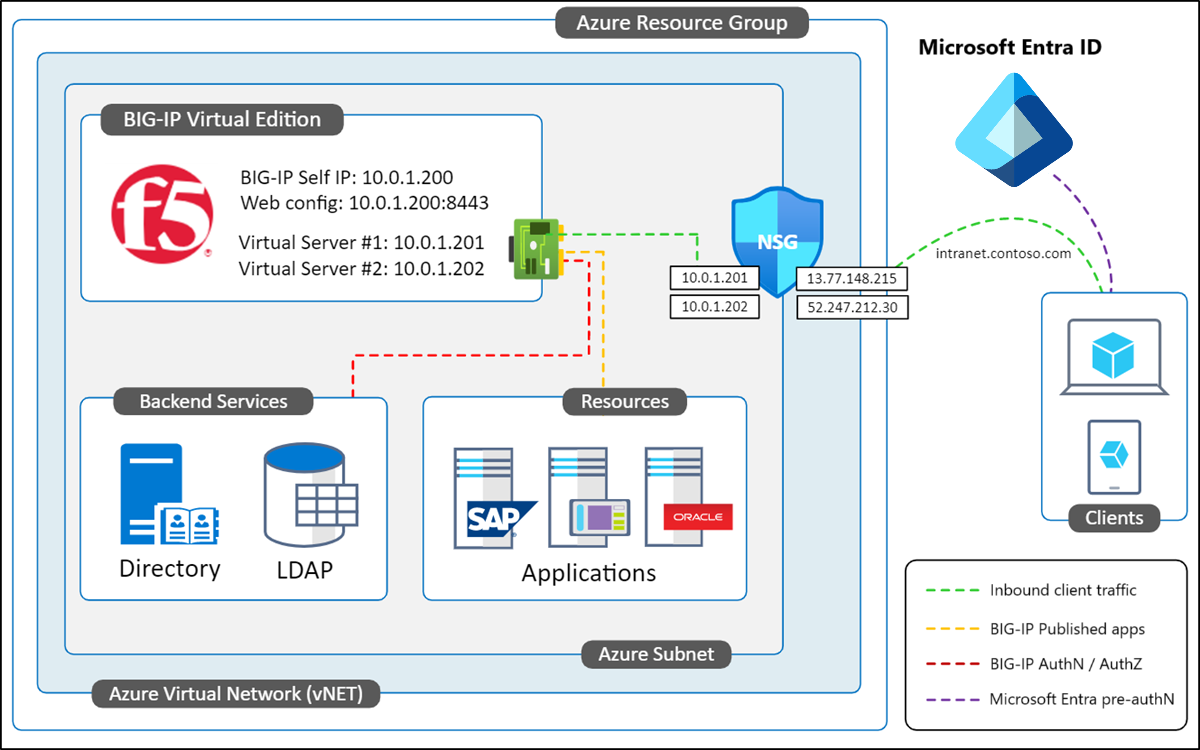

L'esposizione delle interfacce di gestione a Internet aumenta la superficie di attacco BIG-IP. Questo rischio è il motivo per cui non è stato effettuato il provisioning dell'IP primario BIG-IP con un indirizzo IP pubblico durante la distribuzione. Per la pubblicazione, invece, viene eseguito il provisioning di un IP interno secondario e dell'IP pubblico associato. Questo mapping uno-a-uno tra un IP pubblico e un IP privato della VM consente al traffico esterno di raggiungere una VM. È necessaria, tuttavia, una regola NSG di Azure per consentire il traffico, simile a un firewall.

Il diagramma seguente illustra una distribuzione NIC di un BIG-IP VE in Azure, configurata con un IP primario per la gestione e operazioni generiche. Esiste un IP del server virtuale separato per la pubblicazione di servizi. Una regola NSG consente al traffico remoto destinato per intranet.contoso.com l’instradamento dell’IP pubblico per il servizio pubblicato prima dell’inoltro al server virtuale BIG-IP.

Per impostazione predefinita, gli IP privati e pubblici emessi nelle VM di Azure sono dinamici, per cui possono cambiare al riavvio di una VM. Evitare problemi di connettività modificando l'IP di gestione BIG-IP in statico. Eseguire la stessa azione su IP secondari per la pubblicazione di servizi.

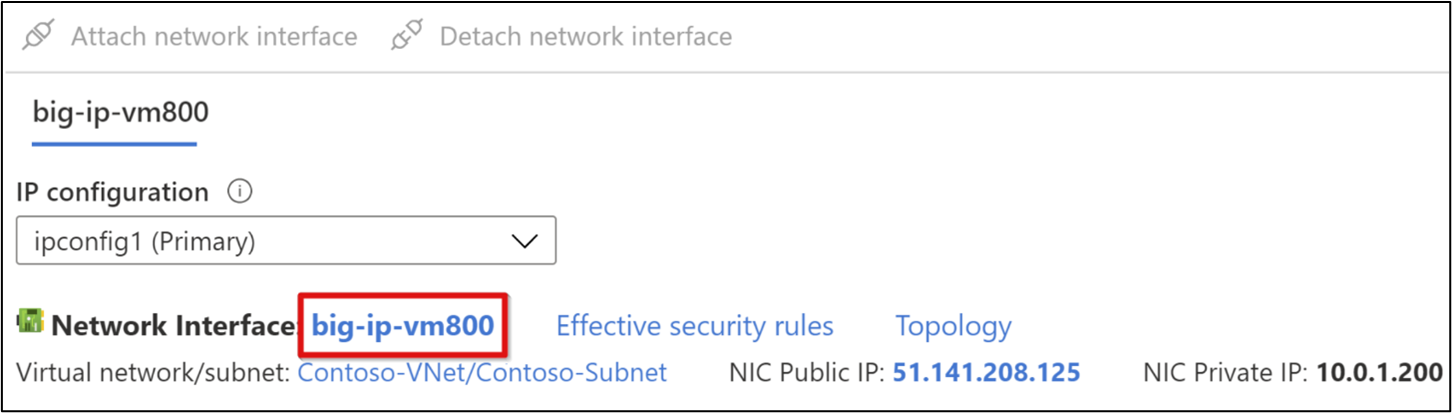

Dal menu VM BIG-IP, passare a Impostazioni>Rete.

Nella visualizzazione della rete, selezionare il collegamento a destra di Interfaccia di rete.

Nota

I nomi delle VM vengono generati in modo casuale durante la distribuzione.

- Nel riquadro a sinistra, selezionare Configurazioni IP.

- Selezionare la riga ipconfig1.

- Impostare l’opzione Assegnazione IP su Statico. Se necessario, modificare l'IP primario della VM BIG-IP.

- Seleziona Salva.

- Chiudere il menu ipconfig1.

Nota

Usare l'IP primario per connettersi e gestire BIG-IP-VM.

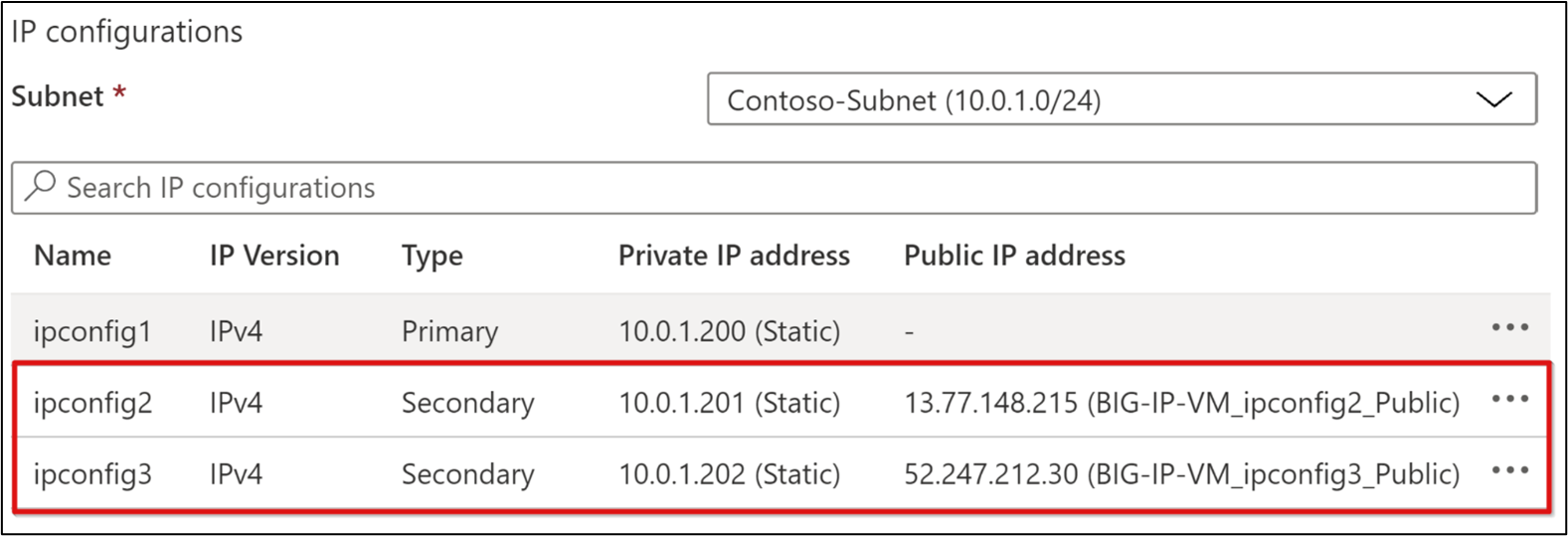

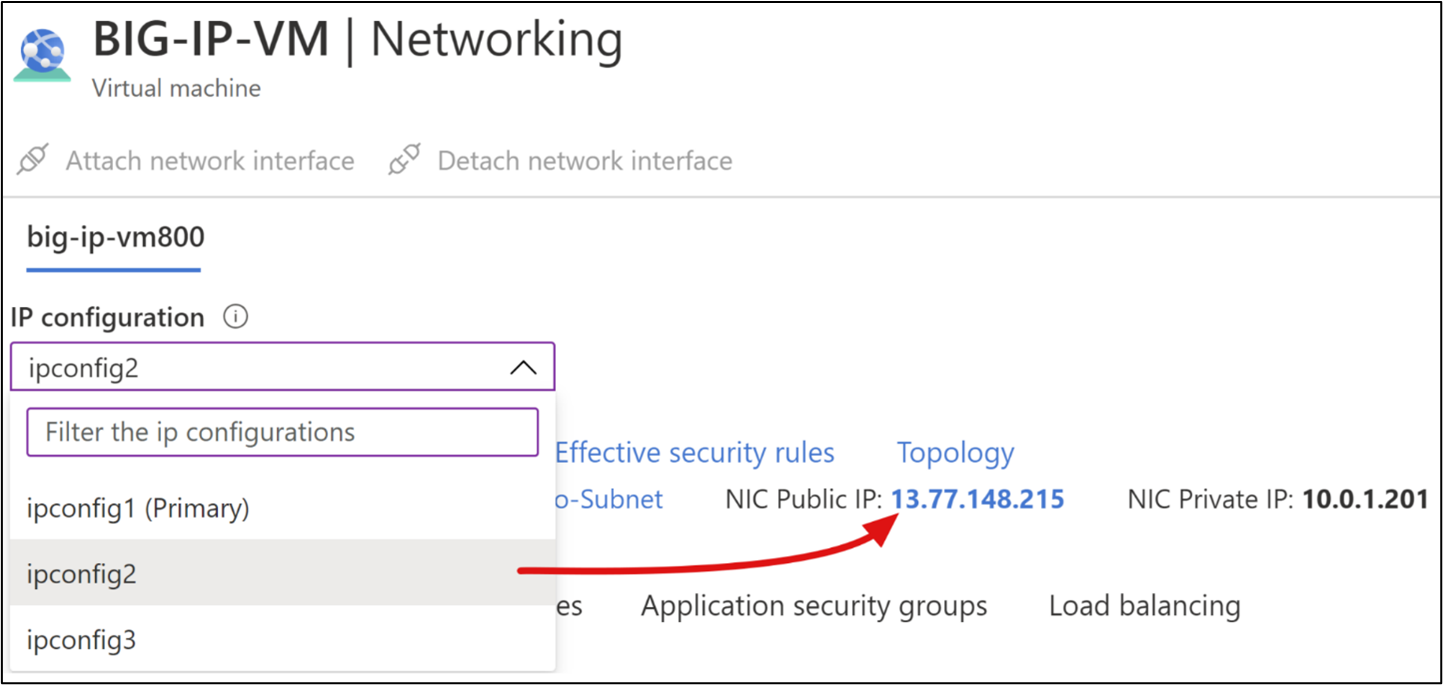

- Nella barra multifunzione superiore selezionare + Aggiungi.

- Specificare un nome IP privato secondario, ad esempio ipconfig2.

- Per l'impostazione dell'indirizzo IP privato, impostare l'opzione Allocazione su Statico. Fornendo il successivo IP superiore o inferiore, è possibile mantenere l'ordine.

- Impostare l'indirizzo IP pubblico su Associa.

- Seleziona Crea.

- Per il nuovo indirizzo IP pubblico, specificare un nome, ad esempio BIG-IP-VM_ipconfig2_Public.

- Se richiesto, impostare SKU su Standard.

- Se richiesto, impostare Livello su Globale.

- Impostare l'opzione Assegnazione su Statico.

- Selezionare OK due volte.

Il BIG-IP-VM è pronto per:

- IP privato primario: dedicato alla gestione di BIG-IP-VM tramite l'utilità di configurazione Web e SSH. Viene usato dal sistema BIG-IP come self-IP per la connessione a servizi back-end pubblicati. Si connette a servizi esterni:

- NTP (Network Time Protocol)

- Active Directory (AD)

- Lightweight Directory Access Protocol (LDAP)

- IP privato secondario: usarlo per creare un server virtuale APM BIG-IP per l'ascolto di richieste in ingresso a servizi pubblicati

- IP pubblico: è associato all'IP privato secondario; consente al traffico client proveniente dalla rete Internet pubblica di raggiungere il server virtuale BIG-IP per i servizi pubblicati

L'esempio illustra la relazione uno-a-uno tra IP pubblici e privati di una VM. Una NIC VM di Azure ha un singolo IP primario; altri IP sono secondari.

Nota

Per la pubblicazione di servizi BIG-IP occorrono IP secondari.

Per implementare SHA usando la configurazione guidata per l'accesso BIG-IP, ripetere i passaggi per creare altre coppie di IP privati e pubblici per i servizi pubblicati tramite APM BIG-IP. Usare lo stesso approccio per la pubblicazione di servizi tramite la configurazione avanzata di BIG-IP. Evitare, tuttavia, un sovraccarico dell’IP pubblico usando una configurazione SNI (Server Name Indicator): un server virtuale BIG-IP accetta il traffico client ricevuto e lo invia alla destinazione.

Configurazione del DNS

Per la risoluzione di servizi SHA pubblicati negli IP pubblici BIG-IP-VM, configurare DNS per i client. I passaggi seguenti presuppongono che la zona DNS di dominio pubblico per i servizi SHA sia gestita in Azure. Applicare i principi DNS per la creazione di un localizzatore, indipendentemente dalla posizione in cui è gestita la zona DNS.

Espandere il menu a sinistra del portale.

Con l'opzione Gruppi di risorse, passare a BIG-IP-VM.

Dal menu VM BIG-IP, passare a Impostazioni>Rete.

Nella visualizzazione rete BIG-IP-VM, selezionare il primo IP secondario nell'elenco a discesa della configurazione IP.

Selezionare il collegamento IP pubblico NIC.

Nel riquadro a sinistra, sotto la sezione Impostazioni, selezionare Configurazione.

Viene visualizzato il menu delle proprietà DNS e dell’IP pubblico.

Selezionare e scegliere Crea per il record alias.

Nel menu a discesa, selezionare la Zona DNS. Se non è presente alcuna zona DNS, può essere gestita all'esterno di Azure o è possibile crearne una per il suffisso del dominio da verificare in Microsoft Entra ID.

Per creare il primo record alias DNS:

- Sottoscrizione: stessa sottoscrizione di BIG-IP-VM

- Zona DNS: zona DNS autorevole per il suffisso del dominio verificato usato dai siti Web pubblicati, ad esempio www.contoso.com

- Nome: il nome host specificato viene risolto nell’IP pubblico associato all'IP secondario selezionato. Definire i mapping da DNS a IP. Ad esempio, intranet.contoso.com a 11.22.333.444

- TTL: 1

- Unità TTL: ore

Seleziona Crea.

Lasciare l'etichetta del nome DNS (facoltativa).

Seleziona Salva.

Chiudere il menu IP pubblico.

Nota

Per creare altri record DNS per i servizi da pubblicare usando la configurazione guidata BIG-IP, ripetere i passaggi da 1 a 6.

Con i record DNS, è possibile usare strumenti come il Controllo DNS per verificare un record creato e propagato tra server DNS pubblici globali. Se si gestisce lo spazio dei nomi di dominio DNS usando un provider esterno come GoDaddy, creare i record usando la relativa funzionalità di gestione DNS.

Nota

Se i record DNS vengono testati e cambiati frequentemente, è possibile usare un file localhosts del PC: selezionare Win + R. Nella casella Esegui, immettere i driver. Un record localhost fornisce la risoluzione DNS per il PC locale, non per altri client.

Traffico client

Per impostazione predefinita, le reti virtuali (VNet) di Azure e le subnet associate sono reti private che non possono ricevere traffico Internet. Collegare la NIC BIG-IP-VM al NSG specificato durante la distribuzione. Per consentire al traffico Web esterno di raggiungere BIG-IP-VM, definire una regola NSG in ingresso per consentire le porte 443 (HTTPS) e 80 (HTTP) dalla rete Internet pubblica.

- Dal menu VM BIG-IP Panoramica, selezionare Rete.

- Selezionare Aggiungi regola in ingresso.

- Immettere le proprietà della regola NSG:

- Origine: Qualsiasi

- Intervalli di porte di origine: *|

- Indirizzi IP di destinazione: elenco delimitato da virgole di IP privati secondari BIG-IP-VM

- Porte di destinazione: 80, 443

- Protocollo: TCP

- Azione: Consenti

- Priorità: valore disponibile minimo compreso tra 100 e 4096

- Nome: nome descrittivo, ad esempio

BIG-IP-VM_Web_Services_80_443

- Selezionare Aggiungi.

- Chiudere il menu Rete.

Il traffico HTTP e HTTPS può raggiungere le interfacce secondarie BIG-IP-VM. L'autorizzazione della porta 80 consente ad APM BIG-IP il reindirizzamento automatico degli utenti da HTTP a HTTPS. Modificare questa regola per aggiungere o rimuovere IP di destinazione.

Gestire BIG-IP

Un sistema BIG-IP viene amministrato con l'interfaccia utente di configurazione Web. Accedere all'interfaccia utente da:

- Un computer nella rete interna BIG-IP

- Un client VPN connesso alla rete interna BIG-IP-VM

- Pubblicato tramite Microsoft Entra Application Proxy

Nota

Selezionare uno dei tre metodi precedenti prima di procedere con le configurazioni rimanenti. Se necessario, connettersi alla configurazione Web direttamente da Internet configurando l'IP primario BIG-IP con un IP pubblico. Aggiungere, quindi, una regola NSG per consentire il traffico 8443 a tale IP primario. Limitare l'origine al proprio indirizzo IP attendibile, altrimenti chiunque può connettersi.

Confermare la connessione

Accertarsi che sia possibile connettersi alla configurazione Web della VM BIG-IP e accedere con le credenziali specificate durante la distribuzione della VM:

- Se ci si connette da una VM nella sua rete interna o tramite VPN, connettersi all'IP primario BIG-IP e alla porta di configurazione Web. Ad esempio:

https://<BIG-IP-VM_Primary_IP:8443. Il prompt del browser potrebbe indicare che la connessione non è sicura. Ignorare il prompt finché non viene configurato BIG-IP. Se il browser blocca l'accesso, cancellarne la cache e riprovare. - Se la configurazione Web è stata pubblicata tramite Application Proxy, usare l'URL definito per accedere alla configurazione Web esternamente. Non accodare la porta, ad esempio

https://big-ip-vm.contoso.com. Definire l'URL interno usando la porta di configurazione Web, ad esempiohttps://big-ip-vm.contoso.com:8443.

Nota

È possibile gestire un sistema BIG-IP con il relativo ambiente SSH usato generalmente per le attività dell’interfaccia della riga di comando (CLI) e l'accesso a livello radice.

Per connettersi alla CLI:

- Servizio Azure Bastion: connettersi alle VM in una rete virtuale da qualunque posizione

- Client SSH, ad esempio PowerShell con approccio JIT (Just-In-Time)

- Console seriale: nel portale, nel menu della VM, sezione Supporto e risoluzione dei problemi. Non supporta trasferimenti di file.

- Da Internet: configurare l'IP primario BIG-IP con un IP pubblico. Aggiungere una regola NSG per consentire il traffico SSH. Limitare l'origine IP attendibile.

Licenza BIG-IP

Per la configurazione per la pubblicazione di servizi e SHA, attivare ed effettuare prima il provisioning di un sistema BIG-IP con il modulo APM.

- Accedere alla configurazione Web.

- Nella pagina Proprietà generali, selezionare Attiva.

- Nel campo Chiave di registrazione base, immettere la chiave con distinzione tra maiuscole e minuscole fornita da F5.

- Lasciare il Metodo di attivazione impostato su Automatico.

- Selezionare Avanti.

- BIG-IP convalida la licenza e mostra il contratto di licenza con l'utente finale (EULA).

- Selezionare Accetta e attendere il completamento dell'attivazione.

- Selezionare Continua.

- Nella parte inferiore della pagina Riepilogo licenze accedere.

- Selezionare Avanti.

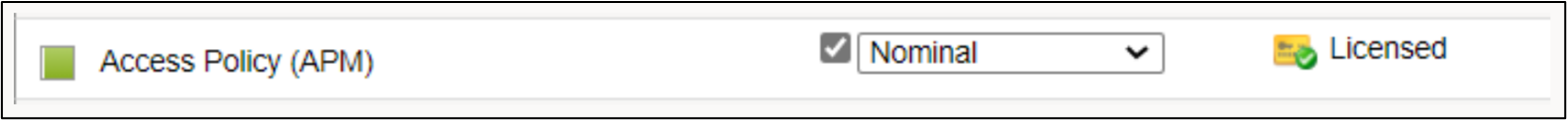

- Viene visualizzato un elenco di moduli necessari per SHA.

Nota

Se l'elenco non viene visualizzato, nella scheda principale passare a Sistema>Provisioning risorse. Controllare la colonna di provisioning per i criteri di accesso (APM)

- Selezionare Invia.

- Accettare l'avviso.

- Attendere il completamento dell'inizializzazione.

- Selezionare Continua.

- Nella scheda Informazioni, selezionare Esegui l'utilità di installazione.

Importante

Le licenze F5 sono destinate a un'unica istanza di BIG-IP VE. Per eseguire la migrazione di una licenza da un'istanza a un'altra, vedere l'articolo AskF5, K41458656: Riutilizzo di una licenza VE BIG-IP in un sistema BIG-IP VE diverso. Revocare la licenza di prova gratuita nell'istanza attiva prima di rimuoverla, altrimenti la licenza verrà perduta definitivamente.

Effettuare il provisioning di BIG-IP

È importante proteggere il traffico di gestione da/verso la configurazione Web BIG-IP. Per proteggere il canale di configurazione Web dai rischi, configurare un certificato di gestione dei dispositivi.

Dalla barra di navigazione a sinistra, passare a Sistema>Gestione certificati>Gestione certificati traffico>Elenco certificati SSL>Importa.

Nell'elenco a discesa Tipo di importazione, selezionare PKCS 12(IIS) e Scegli file.

Individuare un certificato Web SSL con un nome oggetto o una SAN che copre il nome di dominio completo (FQDN) che verrà assegnato in un secondo momento a BIG-IP-VM.

Fornire la password del certificato.

Selezionare Importa.

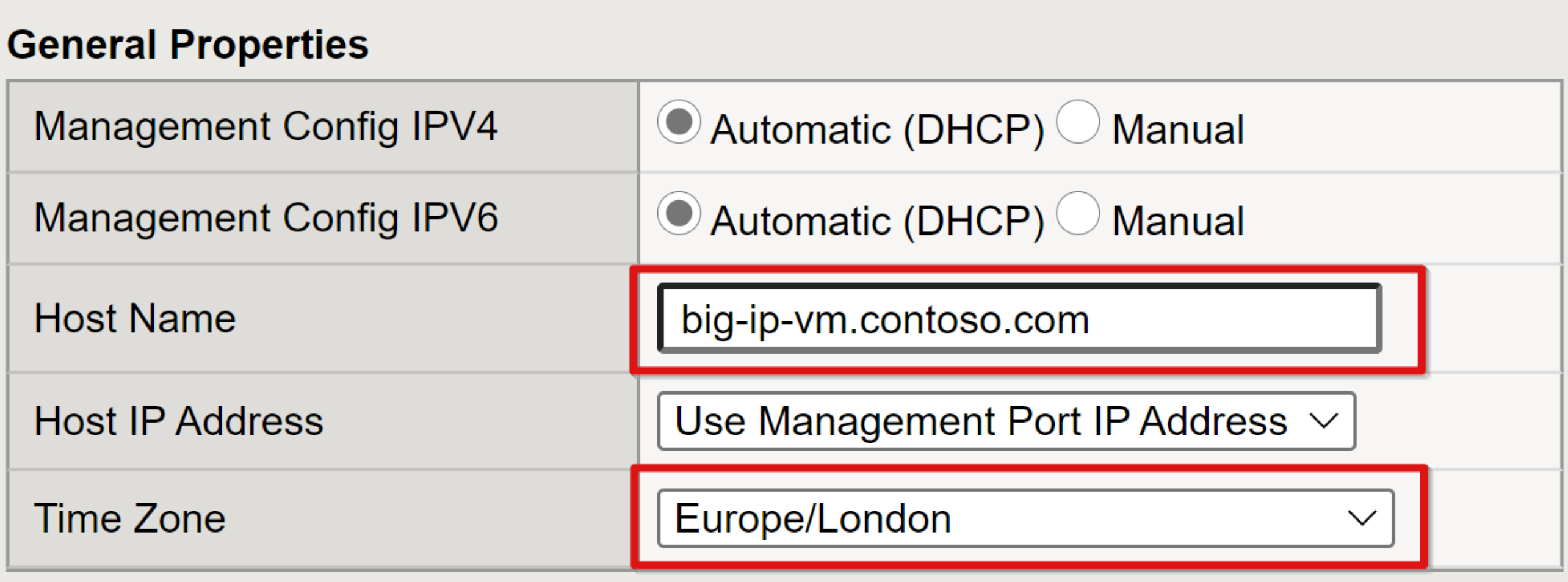

Dalla barra di spostamento a sinistra, passare a Sistema>Piattaforma.

In Proprietà generali, immettere un Nome host completo e il Fuso orario dell’ambiente.

Selezionare Aggiorna.

Dalla barra di spostamento a sinistra, passare a Sistema>Configurazione>Dispositivo>NTP.

Specificare un'origine NTP.

Selezionare Aggiungi.

Selezionare Aggiorna. Ad esempio,

time.windows.com

È necessario un record DNS per risolvere il nome di dominio completo (FQDN) BIG-IP nel relativo IP privato primario, specificato nei passaggi precedenti. Aggiungere un record al DNS interno dell'ambiente o a un file localhost del PC per connettersi alla configurazione Web BIG-IP. Quando ci si connette alla configurazione Web, l'avviso del browser non viene più visualizzato, né con Application Proxy né con altri proxy inversi.

Profilo SSL

Come proxy inverso, un sistema BIG-IP è un servizio di inoltro, altrimenti noto come proxy trasparente, o un proxy completo che partecipa agli scambi tra client e server. Un proxy completo crea due connessioni: una connessione client TCP front-end e una connessione server TCP back-end, con un intervallo flessibile al centro. I client si connettono al listener proxy su un lato, un server virtuale, e il proxy stabilisce una connessione separata indipendente al server back-end. Questa configurazione è bidirezionale su entrambi i lati. In questa modalità proxy completa, il sistema BIG-IP F5 può ispezionare il traffico e interagire con richieste e risposte. Funzioni come il bilanciamento del carico e l'ottimizzazione delle prestazioni Web, e i servizi di gestione avanzata del traffico (sicurezza a livello di applicazione, accelerazione Web, routing di pagine e accesso remoto sicuro) si basano su questa funzionalità. Quando si pubblicano servizi basati su SSL, i profili SSL BIG-IP decrittografano e crittografano il traffico tra client e servizi back-end.

Esistono due tipi di profilo:

- SSL client: la creazione di questo profilo è il modo più comune per configurare un sistema BIG-IP per la pubblicazione di servizi interni con SSL. Con un profilo SSL client, un sistema BIG-IP decrittografa le richieste client in ingresso prima di inviarle a un servizio downstream. Crittografa le risposte back-end in uscita e le invia ai client.

- SSL server: per i servizi back-end configurati per HTTPS, è possibile configurare BIG-IP per l'uso di un profilo SSL del server. Con questo profilo, BIG-IP crittografa nuovamente la richiesta client e la invia al servizio back-end di destinazione. Quando il server restituisce una risposta crittografata, il sistema BIG-IP decrittografa e crittografa nuovamente la risposta, quindi la invia al client tramite il profilo SSL client configurato.

Affinché BIG-IP sia preconfigurato e pronto per scenari SHA, effettuare il provisioning di profili SSL client e server.

Dal riquadro di navigazione a sinistra, passare a Sistema>Gestione certificati>Gestione certificati traffico>Elenco certificati SSL>Importa.

Nell'elenco a discesa Tipo di importazione, selezionare PKCS 12 (IIS).

Per il certificato importato, immettere un nome, ad esempio

ContosoWildcardCert.Selezionare Scegli file.

Passare al certificato Web SSL con un nome soggetto corrispondente al suffisso del dominio per i servizi pubblicati.

Per il certificato importato, fornire la password.

Selezionare Importa.

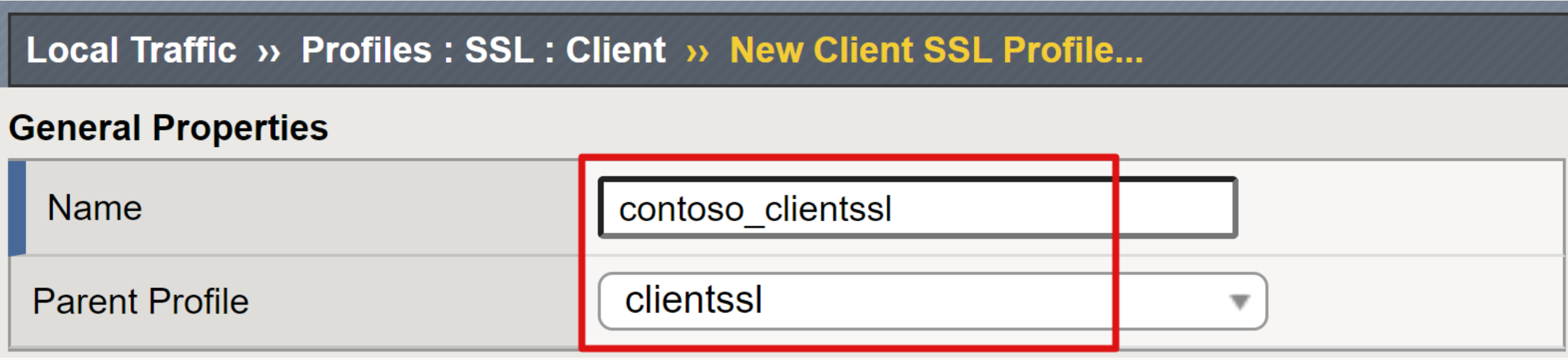

Dal riquadro di spostamento a sinistra, passare a Traffico locale>Profili>SSL>Client.

Seleziona Crea.

Nella pagina Nuovo profilo SSL client, immettere un Nome descrittivo univoco.

Accertarsi che il profilo padre sia impostato su clientssl.

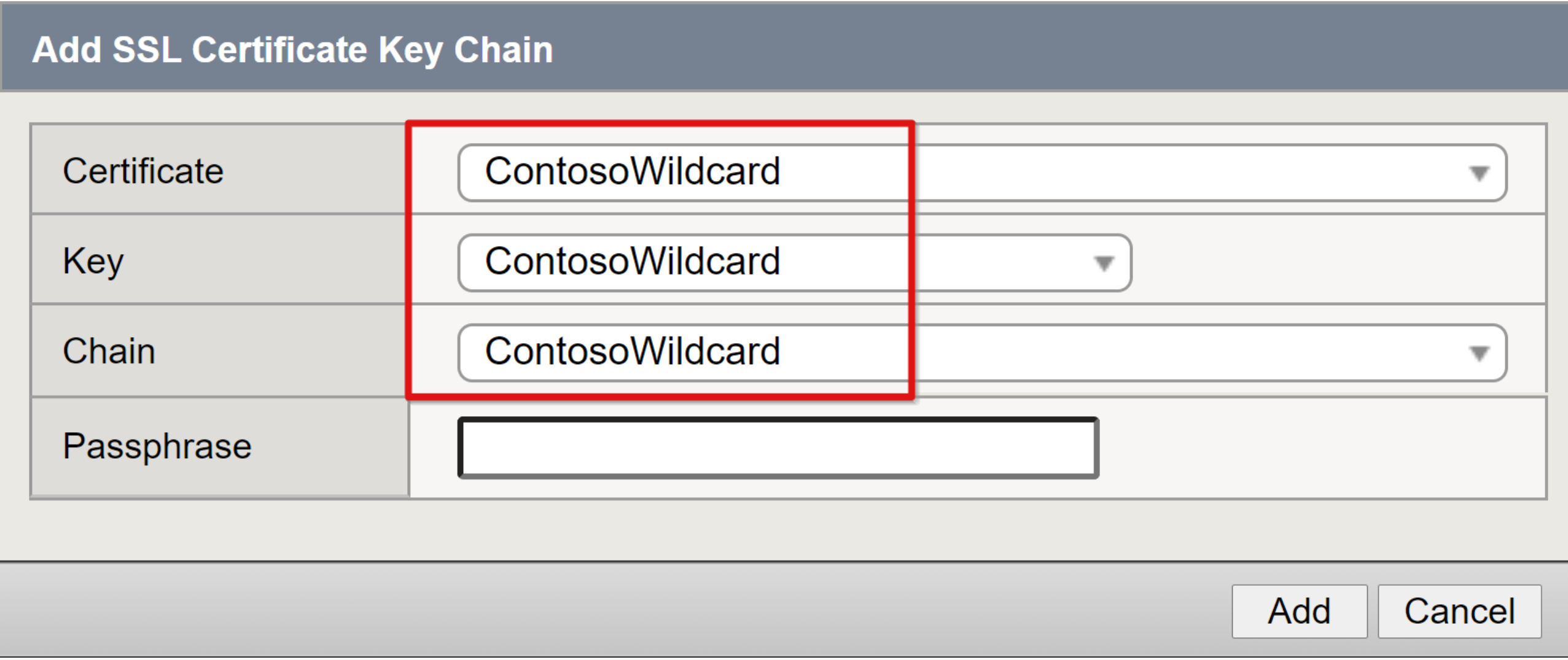

Nella riga Catena di chiavi del certificato, selezionare la casella di controllo all'estrema destra.

Selezionare Aggiungi.

Negli elenchi a discesa Certificato, Chiave e Catena, selezionare il certificato con carattere jolly importato senza una passphrase.

Selezionare Aggiungi.

Selezionare Completato.

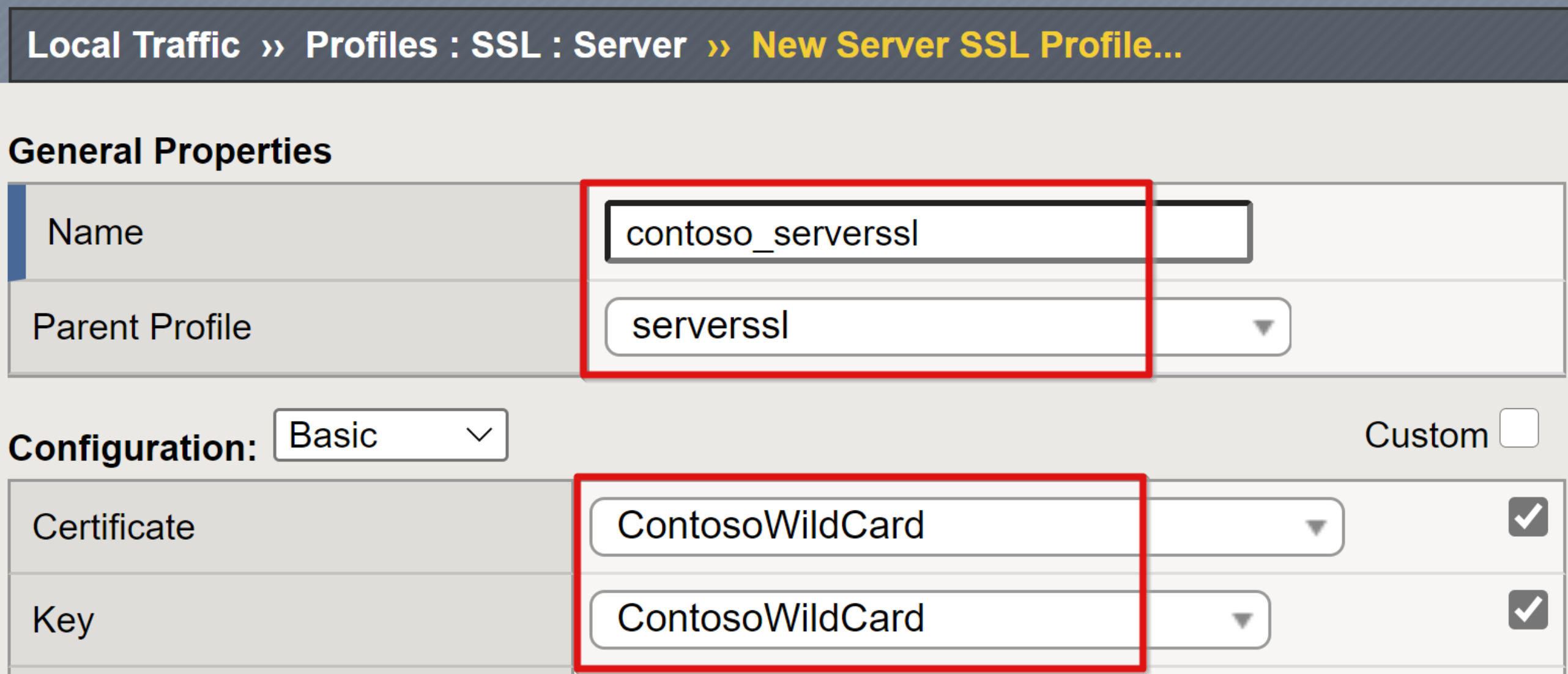

Ripetere i passaggi per creare un profilo del certificato server SSL.

Nella barra multifunzione superiore, selezionare SSL>Server>Crea.

Nella pagina Nuovo profilo SSL server, inserire un Nome descrittivo univoco.

Accertarsi che il profilo padre sia impostato su serverssl.

Selezionare la casella di controllo all'estrema destra per le righe Certificato e Chiave

Nell'elenchi a discesa Certificato e Chiave, selezionare il certificato importato.

Selezionare Completato.

Nota

Se non è possibile fornire un certificato SSL, usare il server BIG-IP autofirmato integrato e i certificati SSL client. Nel browser viene visualizzato un errore di certificato.

Individuare la risorsa

Per preparare un BIG-IP per SHA, individuare le risorse di pubblicazione e il servizio directory su cui si basa per SSO. Un BIG-IP ha due origini di risoluzione dei nomi, a partire dal relativo file local/.../hosts. Se non viene trovato un record, il sistema BIG-IP usa il servizio DNS con cui è stato configurato. Il metodo dei file hosts non si applica ai pool e ai nodi APM che usano un nome di dominio completo (FQDN).

- Nella configurazione Web, passare a Sistema>Configurazione>Dispositivo>DNS.

- In Elenco server di ricerca DNS, immettere l'indirizzo IP del server DNS dell'ambiente.

- Selezionare Aggiungi.

- Selezionare Aggiorna.

Un passaggio facoltativo è una configurazione LDAP per l’autenticazione degli amministratori di sistema BIG-IP in Active Directory in luogo della gestione di account BIG-IP locali.

Aggiornare BIG-IP

Per indicazioni relative agli aggiornamenti, vedere l'elenco seguente. Seguono le istruzioni per gli aggiornamenti.

- Per controllare la versione del sistema operativo di gestione del traffico (TMOS):

- Nella pagina principale, in alto a sinistra, passare il cursore sul nome host BIG-IP

- Eseguire v15.x e versioni successive. Vedere Download F5. L’accesso è necessario.

- Per aggiornare la versione del sistema operativo di gestione del traffico (TMOS) principale, vedere l'articolo F5 K34745165: Gestione delle immagini software nel sistema BIG-IP

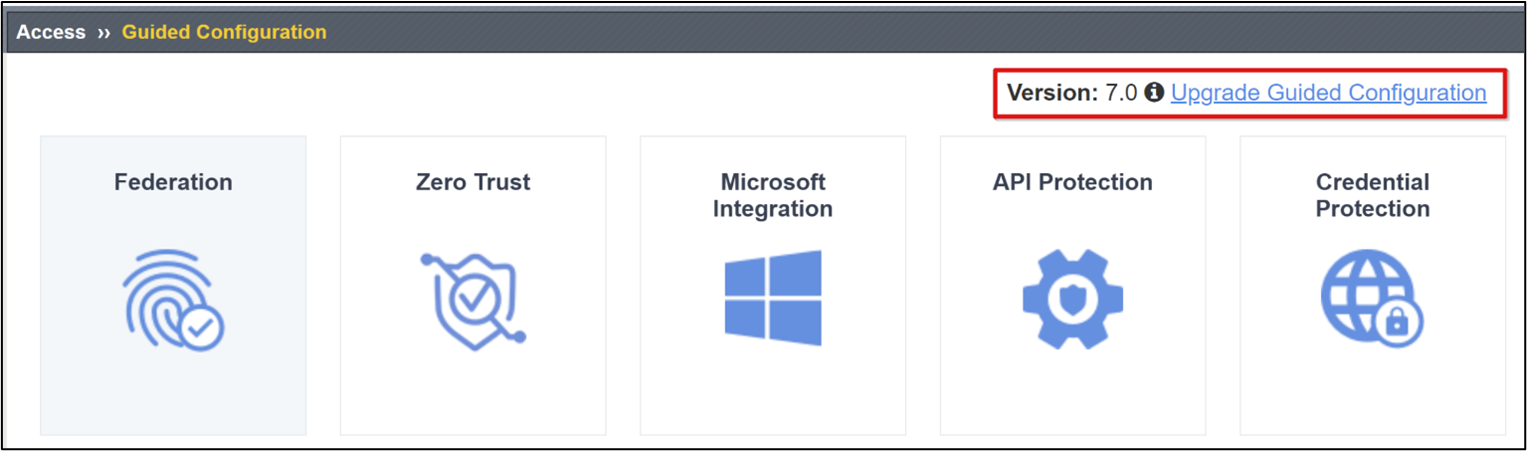

- Se non è possibile aggiornare la versione del sistema operativo di gestione del traffico (TMOS) principale, è possibile aggiornare la configurazione guidata. Segui questa procedura.

- Vedere anche le istruzioni basate sullo scenario

Nella configurazione Web BIG-IP, nella scheda principale, passare ad Accesso>Configurazione guidata.

Nella pagina Configurazione guidata, selezionare Aggiorna configurazione guidata.

Nella finestra di dialogo Aggiorna configurazione guidata, selezionare Scegli file.

Selezionare Carica e installa.

Attendere il completamento dell'aggiornamento.

Selezionare Continua.

Eseguire il backup di BIG-IP

Quando viene effettuato il provisioning del sistema BIG-IP, è preferibile eseguire un backup completo della configurazione.

- Passare a Sistema>Archivi>Crea.

- Fornire un Nome file univoco.

- Abilitare la Crittografia con una passphrase.

- Impostare l’opzione Chiavi private su Includi per eseguire il backup dei certificati SSL e del dispositivo.

- Selezionare Completato.

- Attendere il completamento del processo.

- Viene visualizzato un messaggio con i risultati.

- Seleziona OK.

- Selezionare il collegamento di backup.

- Salvare l'archivio del set di configurazione utente (UCS) in locale.

- Selezionare Download.

È possibile creare un backup dell'intero disco di sistema usando gli snapshot di Azure. Questo strumento fornisce la contingenza per i test tra le versioni del sistema operativo di gestione del traffico (TMOS) o il rollback a un nuovo sistema.

# Install modules

Install-module Az

Install-module AzureVMSnapshots

# Authenticate to Azure

Connect-azAccount

# Set subscription by Id

Set-AzContext -SubscriptionId ‘<Azure_Subscription_ID>’

#Create Snapshot

New-AzVmSnapshot -ResourceGroupName '<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>'

#List Snapshots

#Get-AzVmSnapshot -ResourceGroupName ‘<E.g.contoso-RG>'

#Get-AzVmSnapshot -ResourceGroupName ‘<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>' | Restore-AzVmSnapshot -RemoveOriginalDisk

Ripristinare BIG-IP

Il ripristino di un BIG-IP è simile al processo di backup e può essere usato per eseguire la migrazione delle configurazioni tra VM BIG-IP. Prima di importare un backup, confermare i percorsi di aggiornamento supportati.

- Passare a Sistema>Archivi.

- Selezionare un collegamento di backup o

- Selezionare Carica e passare a un archivio UCS salvato non presente nell'elenco

- Specificare la passphrase di backup.

- Selezionare Ripristina

# Authenticate to Azure

Connect-azAccount

# Set subscription by Id

Set-AzContext -SubscriptionId ‘<Azure_Subscription_ID>’

#Restore Snapshot

Get-AzVmSnapshot -ResourceGroupName '<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>' | Restore-AzVmSnapshot

Nota

Attualmente, il cmdlet AzVmSnapshot può ripristinare lo snapshot più recente in base alla data. Gli snapshot sono memorizzati nella radice del gruppo di risorse VM. Il ripristino degli snapshot riavvia una VM di Azure, quindi garantisce tempi ottimali per l'attività.

Risorse

- Reimpostare la password di BIG-IP VE in Azure

- Reimpostare la password senza usare il portale

- Modificare la NIC usata per la gestione di BIG-IP VE

- Informazioni sui percorsi in una configurazione NIC singola

- Microsoft Azure: Waagent

Passaggi successivi

Selezionare uno scenario di distribuzione e avviare l'implementazione.