Eseguire la migrazione dalla federazione all'autenticazione cloud

Questo articolo illustra come distribuire l'autenticazione utente cloud con la sincronizzazione dell'hash delle password di Microsoft Entra (PHS) o l'autenticazione pass-through (PTA). Anche se viene presentato il caso d'uso per il passaggio da Active Directory Federation Services (AD FS) ai metodi di autenticazione cloud, le linee guida si applicano sostanzialmente anche ad altri sistemi locali.

Prima di continuare, è consigliabile consultare la guida sulla scelta del metodo di autenticazione appropriato e sul confronto dei metodi più adatti per l'organizzazione.

È consigliabile usare PHS per l'autenticazione cloud.

Implementazione a fasi

L'implementazione a fasi è un ottimo modo per testare in modo selettivo gruppi di utenti con funzionalità di autenticazione cloud come l'autenticazione a più fattori Microsoft Entra, l'accesso condizionale, Microsoft Entra ID Protection per le credenziali perse, la governance delle identità e altri utenti, prima di tagliare i domini.

Fare riferimento al piano di implementazione a fasi per comprendere gli scenari supportati e non supportati. È consigliabile usare l'implementazione a fasi per la verifica, prima di trasferire i domini.

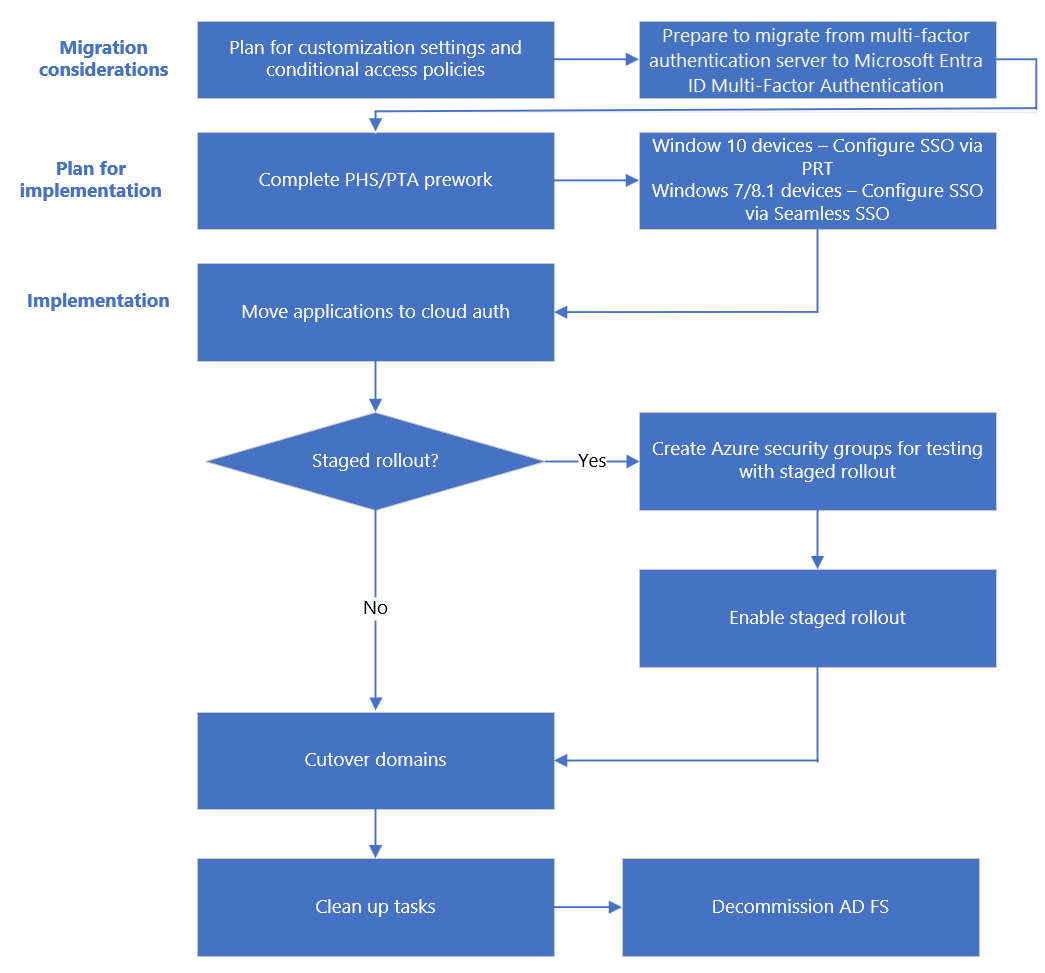

Flusso del processo di migrazione

Prerequisiti

Prima di iniziare la migrazione, assicurarsi di soddisfare questi prerequisiti.

Ruoli richiesti

Per l’implementazione a fasi, è necessario essere un amministratore dell’identità ibrida del tenant.

Aggiornamento all'edizione superiore del server di Microsoft Entra Connect

Installare Microsoft Entra Connect (Microsoft Entra Connect) o aggiornare alla versione più recente Quando si esegue l’aggiornamento all'edizione superiore del server Microsoft Entra Connect, si riduce il tempo necessario per eseguire la migrazione da AD FS ai metodi di autenticazione cloud da potenzialmente ore a minuti.

Documentare le impostazioni di federazione correnti

Per trovare le impostazioni di federazione correnti, eseguire Get-MgDomainFederationConfiguration.

Get-MgDomainFederationConfiguration - DomainID yourdomain.com

Verificare le impostazioni che potrebbero essere state personalizzate per la documentazione relativa alla progettazione e alla distribuzione della federazione. In particolare, cercare personalizzazioni in PreferredAuthenticationProtocol, federatedIdpMfaBehavior, SupportsMfa (se non è configurato federatedIdpMfaBehavior), e PromptLoginBehavior.

Eseguire il backup delle impostazioni di federazione

Anche se questa distribuzione non cambia altre relying party nella farm AD FS, è possibile eseguire il backup delle impostazioni:

Utilizzare lo strumento di ripristino rapido di AD FS Microsoft per ripristinare una farm esistente o creare una nuova farm.

Esportare il trust relying party della Microsoft 365 Identity Platform e le eventuali regole per le attestazioni personalizzate aggiunte utilizzando il seguente esempio PowerShell:

(Get-AdfsRelyingPartyTrust -Name "Microsoft Office 365 Identity Platform") | Export-CliXML "C:\temp\O365-RelyingPartyTrust.xml"

Pianificare il progetto

Quando i progetti tecnologici non hanno successo, in genere è dovuto alle diverse aspettative in merito a conseguenze, risultati e responsabilità. Per evitare queste insidie, assicurarsi di coinvolgere gli stakeholder appropriati e che i ruoli degli stakeholder nel progetto siano ben compresi.

Pianificare le comunicazioni

Dopo la migrazione all'autenticazione cloud, l'esperienza di accesso utente per l'accesso a Microsoft 365 e altre risorse autenticate tramite le modifiche di Microsoft Entra ID. Gli utenti che sono all'esterno della rete vedono solo la pagina di accesso di Microsoft Entra.

Comunicare in modo proattivo con gli utenti su come cambia l'esperienza, quando viene modificata, e su come ottenere supporto in caso di problemi.

Pianificare l'intervallo di manutenzione

I client di autenticazione moderni (Office 2016 e Office 2013, iOS e app Android) usano un token di aggiornamento valido per ottenere nuovi token per l'accesso continuo alle risorse invece di tornare ad AD FS. Questi client non sono soggetti a richieste di password risultanti dal processo di conversione dei domini. I client continueranno a funzionare senza alcuna configurazione aggiuntiva.

Nota

Quando si esegue la migrazione dall'autenticazione federata all'autenticazione cloud, il processo per convertire il dominio da federato a gestito può richiedere fino a 60 minuti. Durante questo processo, gli utenti potrebbero non richiedere le credenziali per i nuovi account di accesso all'interfaccia di amministrazione di Microsoft Entra o ad altre applicazioni basate su browser protette con Microsoft Entra ID. È consigliabile includere questo ritardo nella finestra di manutenzione.

Pianificare il rollback

Suggerimento

Prendere in considerazione la pianificazione del trasferimento dei domini durante gli orari di minore attività in caso di requisiti di ripristino dello stato precedente.

Per pianificare il ripristino dello stato precedente, usare le impostazioni di federazione correnti documentate e controllare la documentazione relativa alla progettazione e alla distribuzione della federazione.

Il processo di ripristino dello stato precedente deve includere la conversione di domini gestiti in domini federati usando il cmdlet New-MgDomainFederationConfiguration. Se necessario, configurare altre regole attestazioni.

Considerazioni sulla migrazione

Ecco alcune considerazioni chiave sulla migrazione.

Pianificare le impostazioni delle personalizzazioni

Il file onload.js non può essere duplicato in Microsoft Entra ID. Se l'istanza di AD FS è fortemente personalizzata e si basa su impostazioni di personalizzazione specifiche nel file onload.js, verificare se Microsoft Entra ID può soddisfare i requisiti di personalizzazione correnti e pianificare di conseguenza. Comunicare queste modifiche imminenti agli utenti.

Esperienza d'accesso

Non è possibile personalizzare l'esperienza d'accesso di Microsoft Entra. Indipendentemente dal modo in cui gli utenti hanno eseguito l'accesso in precedenza, è necessario un nome di dominio completo, ad esempio nome dell'entità utente (UPN) o un messaggio di posta elettronica per accedere a Microsoft Entra ID.

Personalizzazione dell'organizzazione

È possibile personalizzare la pagina di accesso di Microsoft Entra. Alcune modifiche visive da AD FS nelle pagine di accesso devono essere previste dopo la conversione.

Nota

La personalizzazione dell'organizzazione non è disponibile nelle licenze gratuite di Microsoft Entra ID a meno che non si abbia una licenza di Microsoft 365.

Pianificare i criteri di accesso condizionale

Valutare se attualmente si usa l'accesso condizionale per l'autenticazione o se si usano criteri di controllo di accesso in AD FS.

Valutare l'opportunità di sostituire i criteri di controllo di accesso di AD FS con i criteri di accesso condizionale di Microsoft Entra e le regole di accesso client di Exchange Online equivalenti. Per l'accesso condizionale, è possibile usare Microsoft Entra ID o i gruppi locali.

Disabilitare l'autenticazione legacy: a causa del maggiore rischio associato ai protocolli di autenticazione legacy, creare criteri di accesso condizionale per bloccare l'autenticazione legacy.

Pianificare l'assistenza per MFA

Per i domini federati, l'MFA può essere applicata dall'accesso condizionale di Microsoft Entra o dal provider federativo locale. È possibile abilitare la protezione per impedire il bypass dell'autenticazione a più fattori di Microsoft Entra configurando l'impostazione di sicurezza federatedIdpMfaBehavior. Abilitare la protezione per un dominio federato nel tenant di Microsoft Entra. Assicurarsi che l'autenticazione a più fattori di Microsoft Entra venga sempre eseguita quando un utente federato accede a un'applicazione regolata da un criterio di accesso condizionale che richiede l'MFA. Questo include l'esecuzione dell'autenticazione a più fattori di Microsoft Entra anche quando il provider di identità federato ha indicato. tramite rilascio di token federati, che è stata eseguita l'MFA locale. L'applicazione dell'autenticazione a più fattori di Microsoft Entra ogni volta garantisce che un malintenzionato non possa ignorare l'autenticazione a più fattori di Microsoft Entra imitando che l'MFA sia già stata eseguita dal provider di identità ed è altamente consigliata, a meno che non si esegua l'MFA per gli utenti federati usando un provider MFA di terze parti.

Nella tabella seguente viene illustrato il comportamento per ogni opzione. Per altre informazioni, vedere federatedIdpMfaBehavior.

| Valore | Descrizione |

|---|---|

| acceptIfMfaDoneByFederatedIdp | Microsoft Entra ID accetta l'MFA eseguito dal provider di identità federato. Se il provider di identità federato non ha eseguito l'MFA, Microsoft Entra ID esegue l'MFA. |

| enforceMfaByFederatedIdp | Microsoft Entra ID accetta l'MFA eseguito dal provider di identità federato. Se il provider di identità federato non ha eseguito l'MFA, reindirizza la richiesta al provider di identità federato per eseguire l'MFA. |

| rejectMfaByFederatedIdp | Microsoft Entra ID esegue sempre l'MFA e rifiuta l'MFA eseguita dal provider di identità federato. |

L'impostazione federatedIdpMfaBehavior è una versione evoluta della proprietà SupportsMfa del cmdlet di PowerShell Set-MsolDomainFederationSettings MSOnline v1.

Per i domini che hanno già impostato la proprietà SupportsMfa, queste regole determinano il modo in cui federatedIdpMfaBehavior e SupportsMfa interagiscono:

- La commutazione tra federatedIdpMfaBehavior e SupportsMfa non è supportata.

- Una volta impostata la proprietà federatedIdpMfaBehavior, Microsoft Entra ID ignora l'impostazione SupportsMfa.

- Se la proprietà federatedIdpMfaBehavior non è mai impostata, Microsoft Entra ID continua a rispettare l'impostazione SupportsMfa.

- Se non è impostato né federatedIdpMfaBehavior né SupportsMfa, Microsoft Entra ID viene impostato come comportamento

acceptIfMfaDoneByFederatedIdppredefinito.

È possibile controllare lo stato della protezione eseguendo Get-MgDomainFederationConfiguration:

Get-MgDomainFederationConfiguration -DomainId yourdomain.com

Pianificare l'implementazione

Questa sezione include operazioni preliminari prima di cambiare il metodo di accesso e convertire i domini.

Creare gruppi necessari per l'implementazione a fasi

Se non si usa l'implementazione a fasi, ignorare questo passaggio.

Creare gruppi per l'implementazione a fasi e anche per i criteri di accesso condizionale se si decide di aggiungerli.

È consigliabile usare un gruppo mastered in Microsoft Entra ID, noto anche come gruppo solo cloud. È possibile usare i gruppi di sicurezza di Microsoft Entra o i gruppi di Microsoft 365 sia per spostare gli utenti a MFA che per i criteri di accesso condizionale. Per altre informazioni, vedere creazione di un gruppo di sicurezza Microsoft Entra e questa panoramica dei Gruppi di Microsoft 365 per gli amministratori.

I membri di un gruppo vengono automaticamente abilitati per l'implementazione a fasi. I gruppi di appartenenza dinamica e annidati non sono supportati per l'implementazione a fasi.

Operazioni preliminari per SSO

La versione di SSO usata dipende dal sistema operativo e dallo stato di join del dispositivo.

Per Windows 10, Windows Server 2016 e versioni successive è consigliabile usare l'accesso Single Sign-On tramite il Token di aggiornamento primario (PRT) con dispositivi aggiunti a Microsoft Entra, dispositivi ibridi aggiunti a Microsoft Entra e dispositivi registrati di Microsoft Entra.

Per i dispositivi macOS e iOS, è consigliabile usare l'accesso SSO tramite il plug-in Microsoft Enterprise SSO per dispositivi Apple. Questa funzionalità richiede che i dispositivi Apple siano gestiti da un software MDM. Se si usa Intune come MDM, seguire la guida alla distribuzione del plug-in Microsoft Enterprise SSO per Apple Intune. Se si usa un altro MDM, seguire la guida alla distribuzione MDM Jamf Pro/generica.

Per i dispositivi Windows 7 e 8.1, è consigliabile usare l'accesso SSO facile con dominio aggiunto per registrare il computer in Microsoft Entra ID. Non è necessario sincronizzare questi account come si fa per i dispositivi Windows 10. Tuttavia, è necessario completare queste operazioni preliminari per l'accesso Single Sign-On facile usando PowerShell.

Operazioni preliminari per PHS e PTA

A seconda della scelta del metodo di accesso, completare le operazioni preliminari per PHS o per PTA.

Implementare la soluzione

Infine, si passa il metodo di accesso a PHS o PTA, come pianificato e si convertono i domini dalla federazione all'autenticazione cloud.

Uso dell'implementazione a fasi

Se si usa l'implementazione a fasi, seguire la procedura nei collegamenti seguenti:

Abilitare l'implementazione a fasi di una funzionalità specifica nel tenant.

Al termine del test, convertire i domini da federati per essere gestiti.

Senza usare l'implementazione a fasi

Sono disponibili due opzioni per abilitare questa modifica:

Opzione A: Disabilitare tramite Microsoft Entra Connect.

Disponibile se inizialmente l'ambiente federato AD FS/ping è stato configurato tramite Microsoft Entra Connect.

Opzione B: Passare tramite Microsoft Entra Connect e PowerShell

Disponibile se inizialmente i domini federati non sono stati configurati tramite Microsoft Entra Connect o se si usano servizi di federazione di terze parti.

Per scegliere una di queste opzioni, è necessario conoscere le impostazioni correnti.

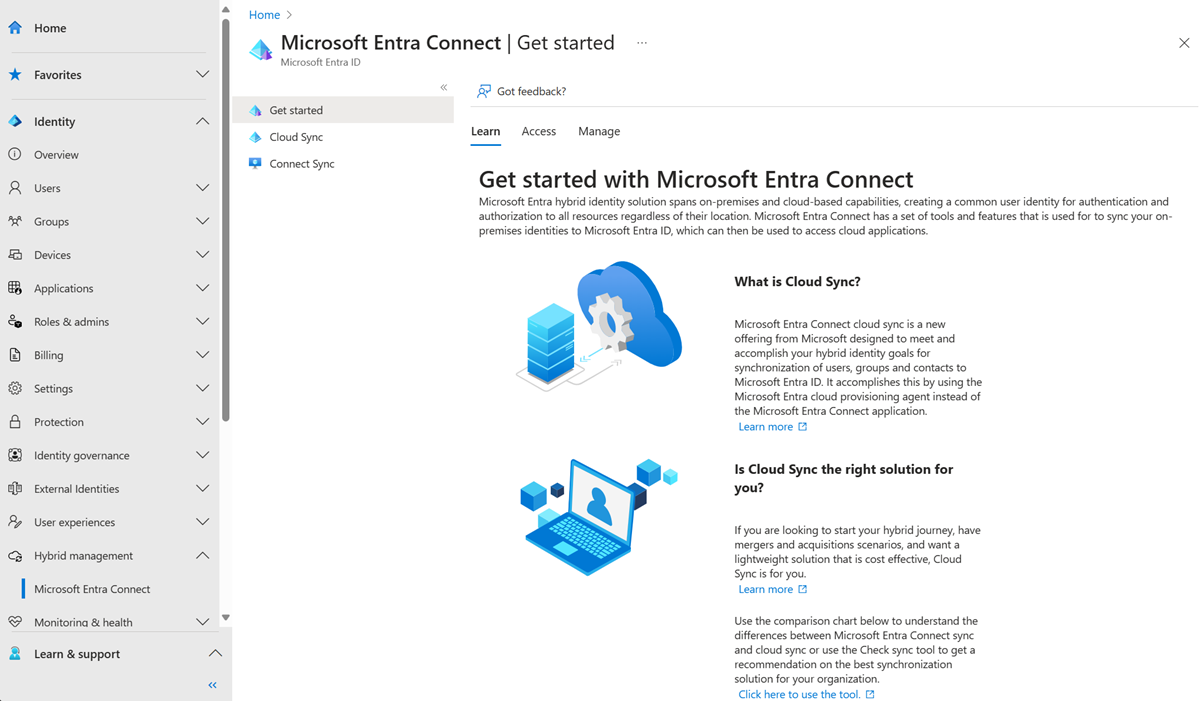

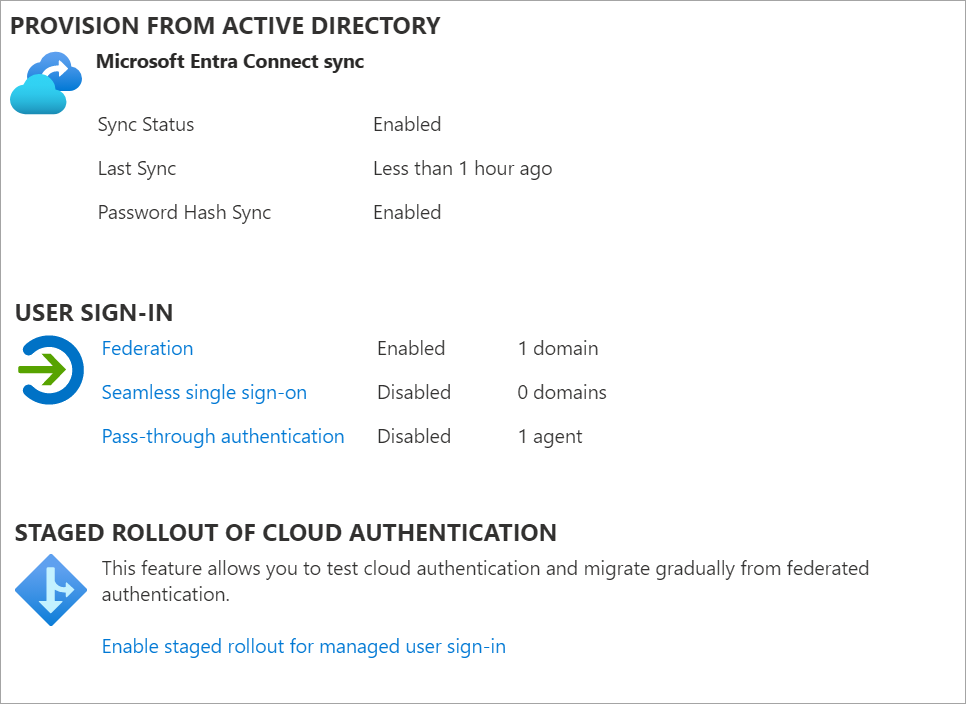

Verificare le impostazioni correnti di Microsoft Entra Connect

- Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come Amministratore delle identità ibride.

- Passare a Identità>Gestione ibrida>Microsoft Entra Connect>Sincronizzazione cloud.

- Verificare le impostazioni di USER SIGN_IN come illustrato in questo diagramma:

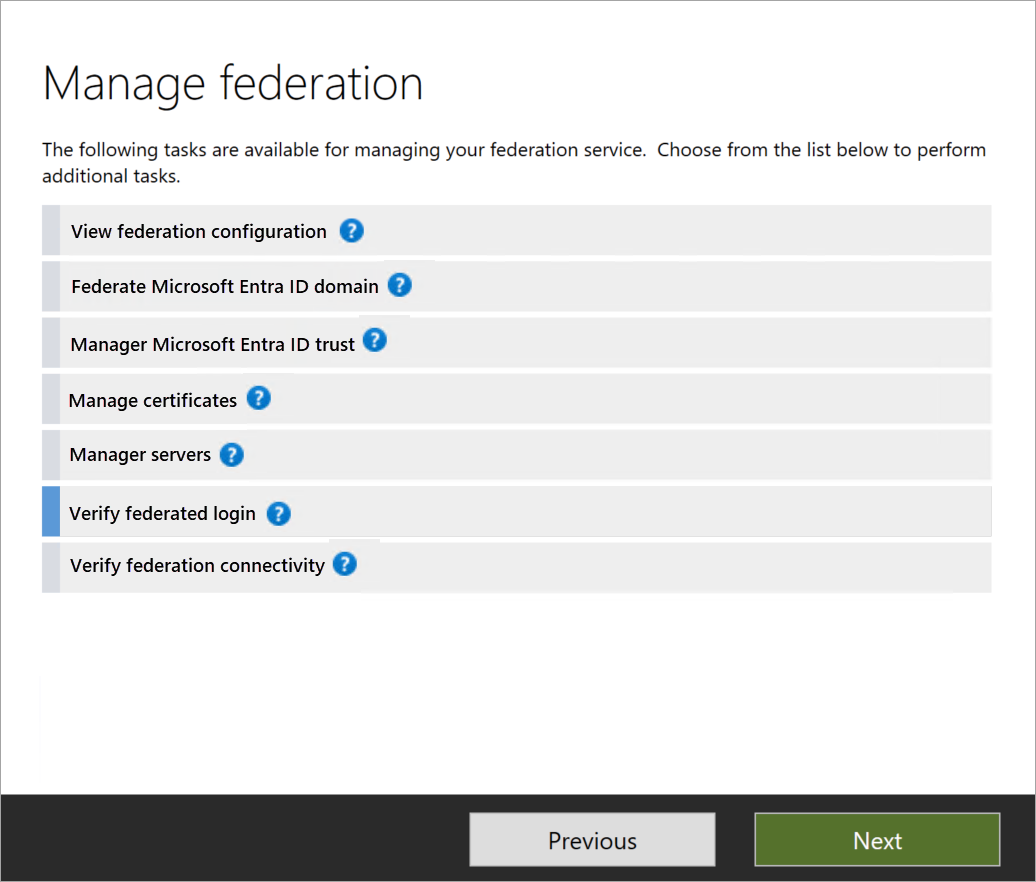

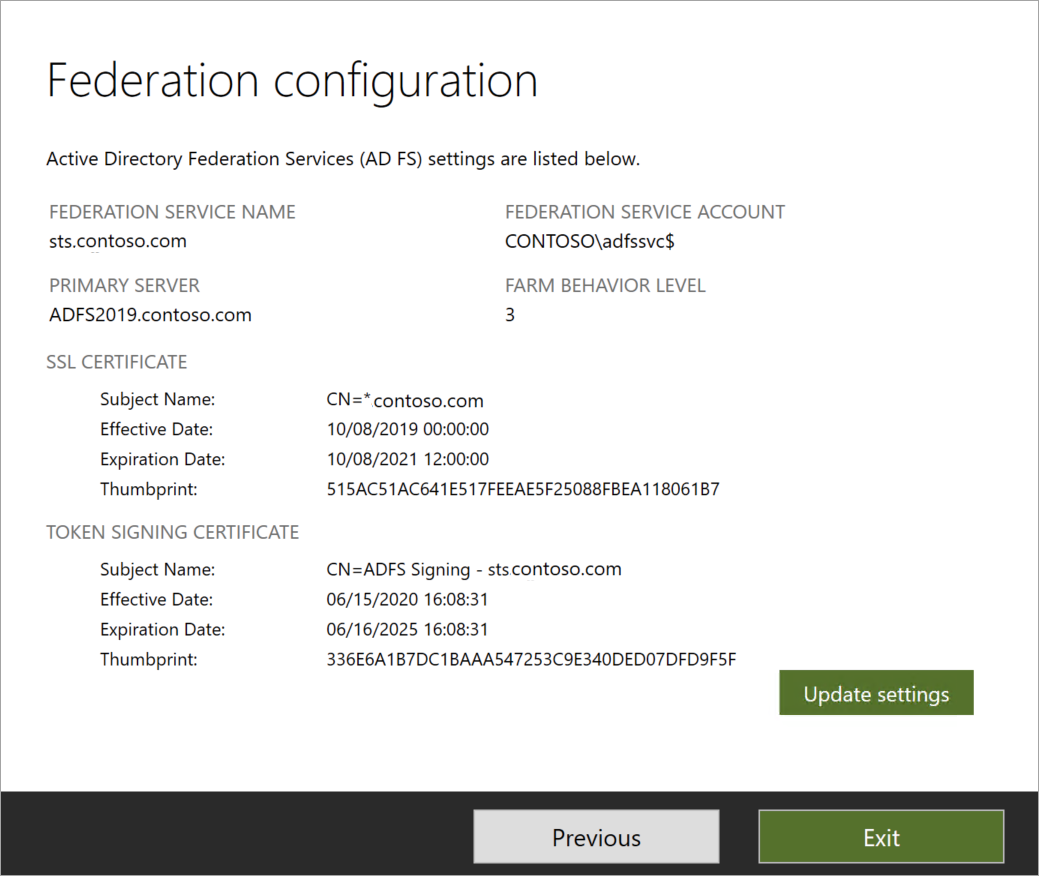

Per verificare come è stata configurata la federazione:

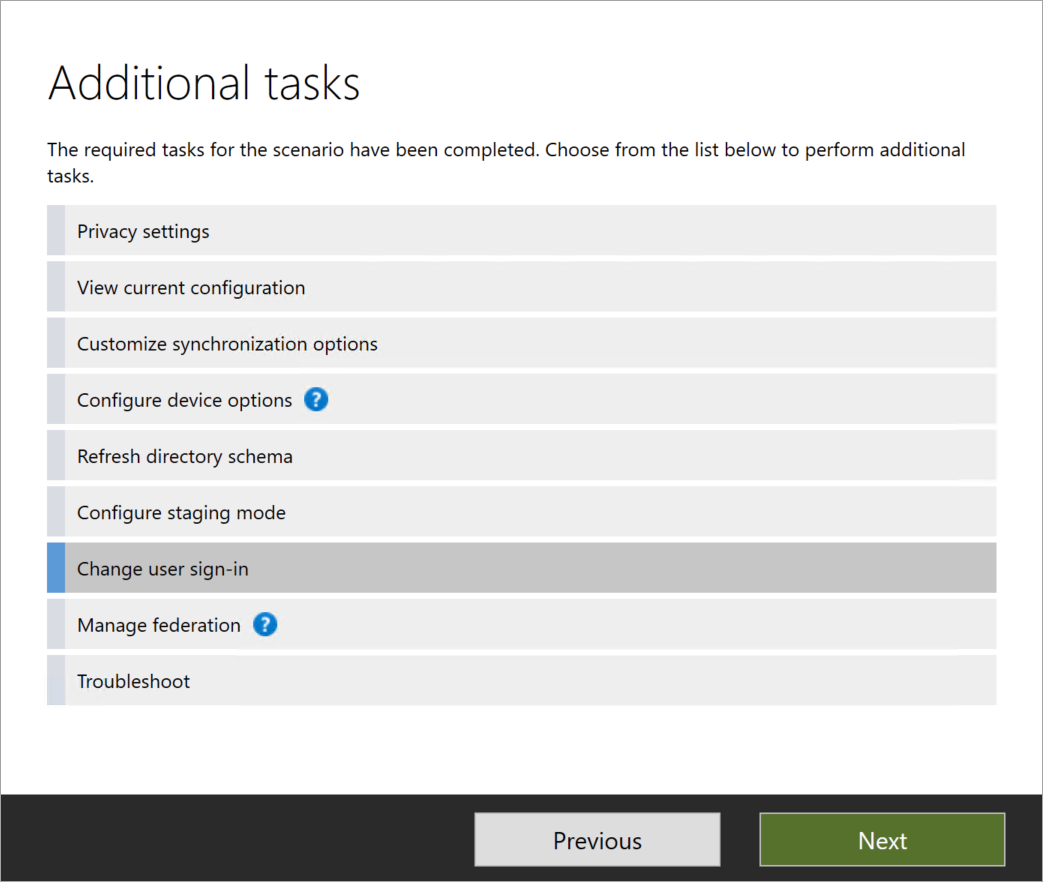

Nel server di Microsoft Entra Connect, aprire Microsoft Entra Connect e selezionare Configura

In Attività aggiuntive>Gestione federazione, selezionare Visualizza configurazione della federazione.

Se in questa sezione viene visualizzata la configurazione di AD FS, si può presupporre con sicurezza che AD FS sia stato originariamente configurato usando Microsoft Entra Connect. L'immagine seguente illustra un esempio:

Se AD FS non è elencato nelle impostazioni correnti, è necessario convertire manualmente i domini dall'identità federata all'identità gestita usando PowerShell.

Opzione A

Passare dalla federazione al nuovo metodo di accesso usando Microsoft Entra Connect

Nel server di Microsoft Entra Connect, aprire Microsoft Entra Connect e selezionare Configura

Nella pagina Attività aggiuntive, selezionare Cambia accesso utente e quindi selezionare Avanti.

Inserire le credenziali dell'account dell'amministratore globale nella pagina Connessione a Microsoft Entra ID.

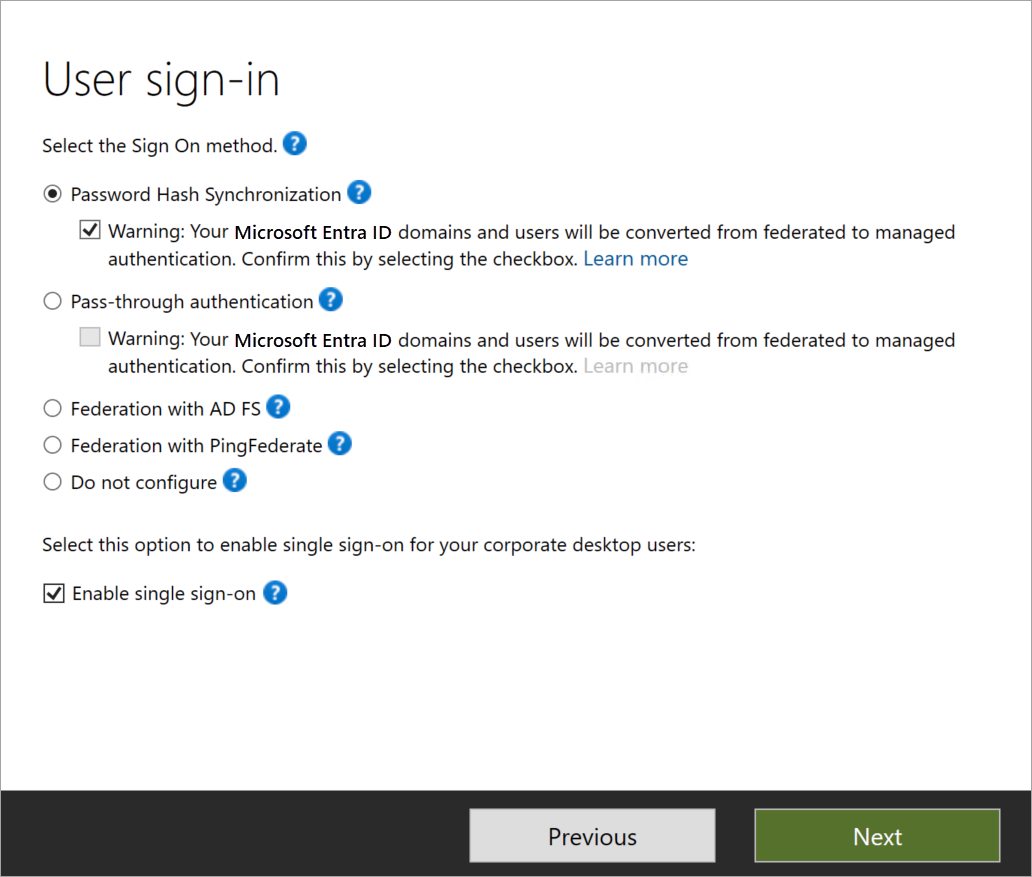

Nella pagina Accesso utente :

Se si seleziona il pulsante di opzione Autenticazione pass-through e se è necessario l'accesso SSO per i dispositivi Windows 7 e 8.1, selezionare Abilita l'accesso Single Sign-On e quindi selezionare Avanti.

Se si seleziona il pulsante di opzione Sincronizzazione dell'hash delle password, assicurarsi di selezionare la casella di controllo Non convertire gli account utente. L'opzione è deprecata. Se è necessario l'accesso SSO per i dispositivi Windows 7 e 8.1, selezionare Abilita accesso Single Sign-On e quindi selezionare Avanti.

Altre informazioni: Abilitare l'accesso SSO facile con PowerShell.

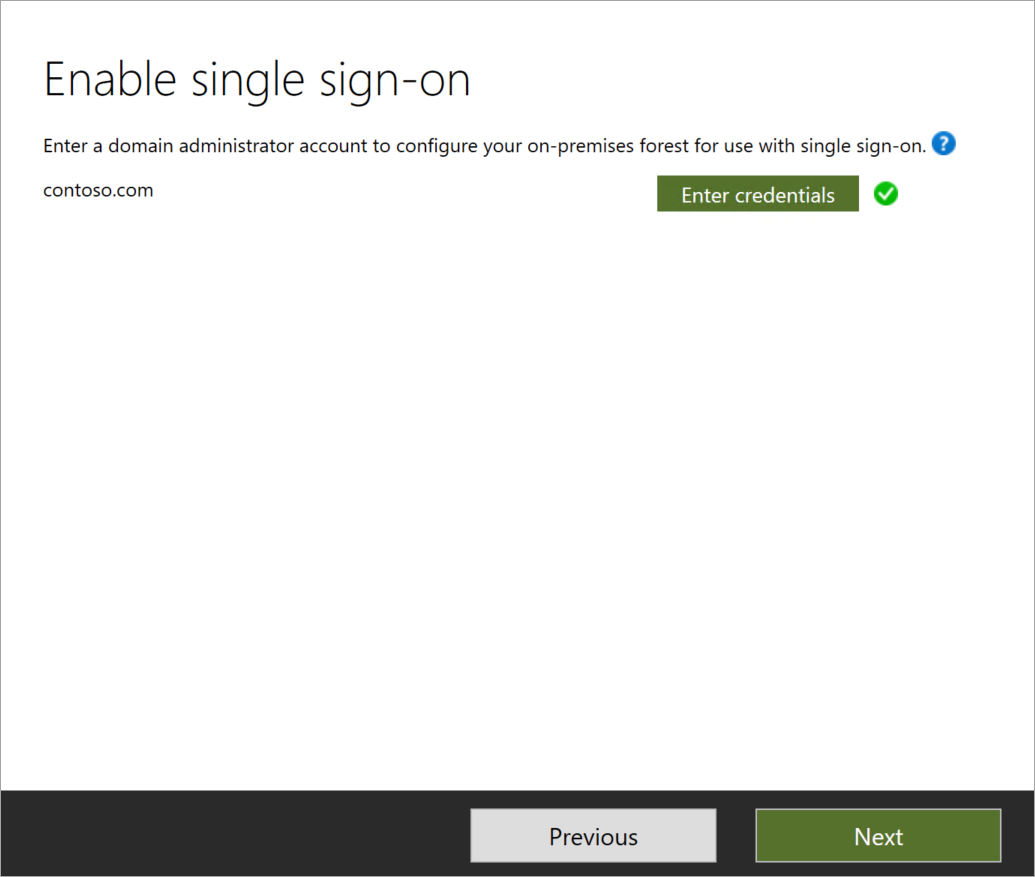

Nella pagina Abilita Single Sign-on immettere le credenziali dell'account amministratore di dominio e quindi fare clic su Avanti.

Le credenziali dell'account amministratore di dominio sono necessarie per abilitare l'accesso Single Sign-on facile. Il processo esegue le operazioni descritte di seguito, che richiedono queste autorizzazioni elevate:

- Un account computer denominato AZUREADSSO (che rappresenta Microsoft Entra ID) viene creato nell'istanza dell'Active Directory locale.

- La chiave di decrittografia Kerberos dell'account computer viene condivisa in modo sicuro con Microsoft Entra ID.

- Vengono creati due nomi di entità servizio (SPN) Kerberos per rappresentare due URL usati durante l'accesso a Microsoft Entra.

Le credenziali di amministratore di dominio non vengono archiviate in Microsoft Entra Connect o Microsoft Entra ID e vengono rimosse al termine del processo. Vengono usati per attivare questa funzionalità.

Altre informazioni: Approfondimento tecnico per l'accesso SSO facile.

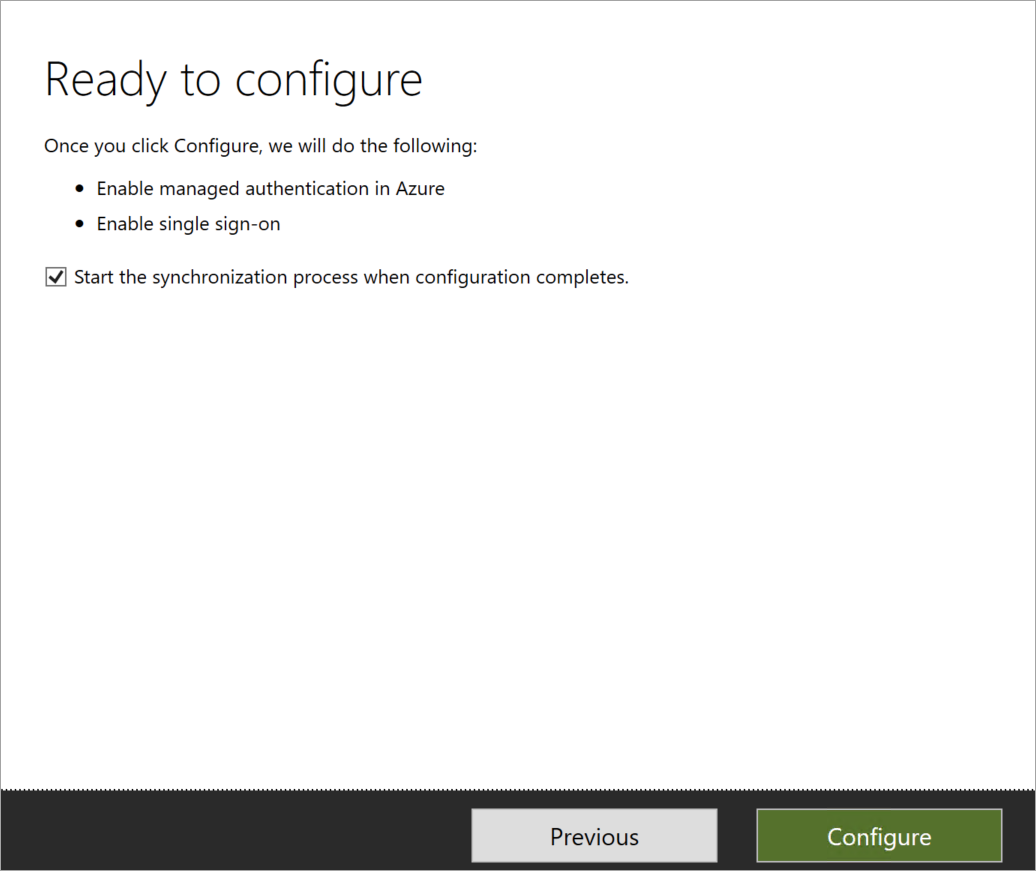

Nella pagina Pronto per la configurazione verificare che la casella di controllo Avvia il processo di sincronizzazione al termine della configurazione sia selezionata. Selezionare quindi Configura.

Importante

A questo punto, tutti i domini federati passeranno all'autenticazione gestita. Il metodo di accesso utente selezionato è il nuovo metodo di autenticazione.

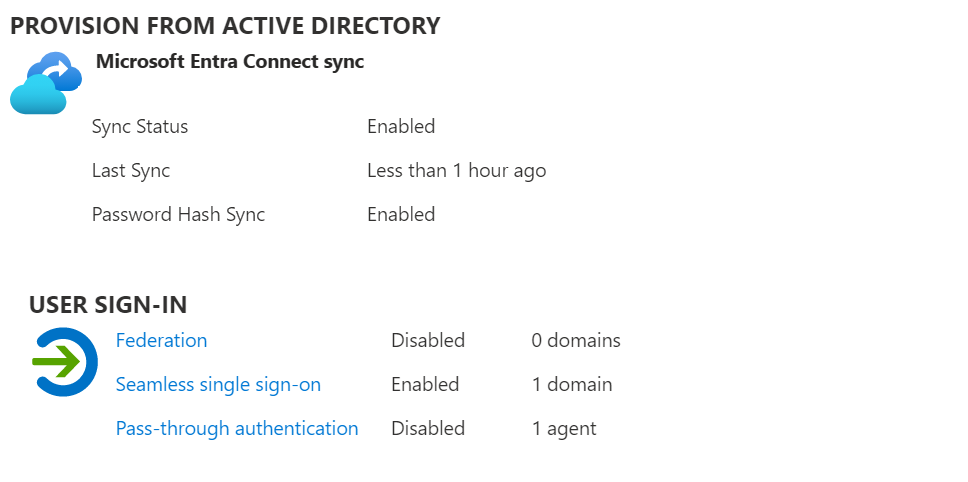

Nell'interfaccia di amministrazione di Microsoft Entra, selezionare Microsoft Entra ID e quindi selezionare Microsoft Entra Connect.

Verificare le impostazioni di questi campi:

- Federazione deve essere impostato su Disabilitato.

- Accesso Single Sign-On facile deve essere impostato su Abilitato.

- Sincronizzazione dell'hash delle password impostato su Abilitata.

Se si passa a PTA, seguire i passaggi successivi.

Distribuire altri agenti di autenticazione per PTA

Nota

PTA richiede la distribuzione di agenti leggeri nel server di Microsoft Entra Connect e nel computer locale che esegue Windows Server. Per ridurre la latenza, installare gli agenti il più vicino possibile ai controller di dominio di Active Directory.

Per la maggior parte dei clienti, due o tre agenti di autenticazione sono sufficienti per fornire disponibilità elevata e la capacità necessaria. Un tenant può avere un massimo di 12 agenti registrati. Il primo agente viene sempre installato nel server di Microsoft Entra Connect. Per informazioni sulle limitazioni e sulle opzioni di distribuzione degli agenti, vedere Autenticazione pass-through di Microsoft Entra: limitazioni correnti.

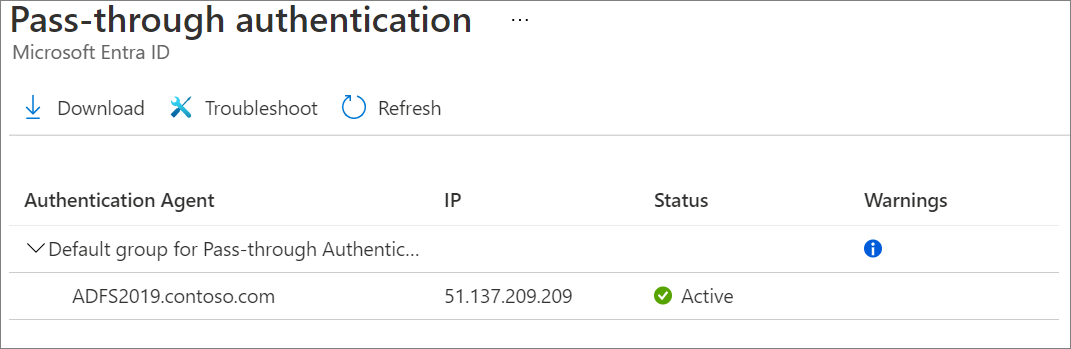

Selezionare Autenticazione pass-through.

Nella pagina Autenticazione pass-through selezionare il pulsante Scarica.

Nella pagina Scarica l'agente, selezionare Accetta le condizioni e scarica.

Viene avviato il download degli agenti di autenticazione aggiuntivi. Installare l'agente di autenticazione secondario in un server aggiunto al dominio.

Eseguire l'installazione degli agenti di autenticazione. Durante l'installazione è necessario specificare le credenziali di un account amministratore globale.

Dopo aver installato l'agente di autenticazione, è possibile tornare alla pagina relativa all'integrità PTA per controllare lo stato degli agenti aggiuntivi.

Opzione B

Passare dalla federazione al nuovo metodo di accesso usando Microsoft Entra Connect e PowerShell

Disponibile se inizialmente non sono stati configurati i domini federati usando Microsoft Entra Connect o se si usano servizi federativi di terze parti.

Nel server Microsoft Entra Connect, seguire i passaggi da 1 a 5 in Opzione A. Notare che nella pagina di accesso utente l'opzione Non configurare è preselezionata.

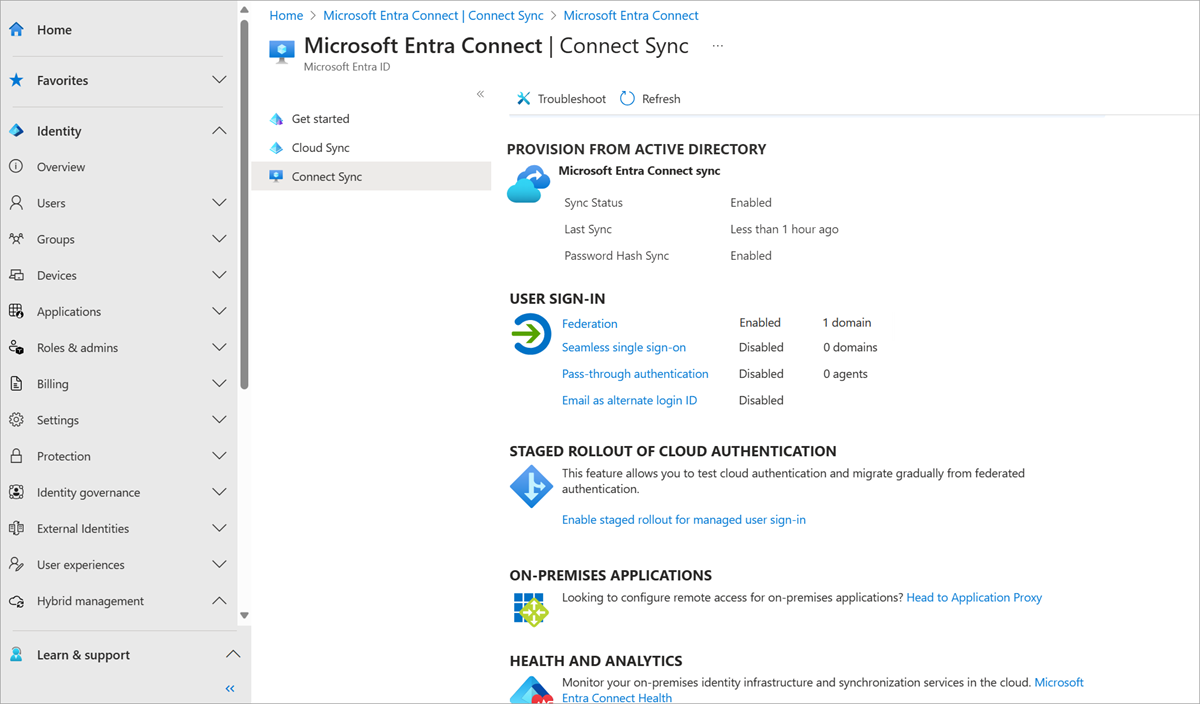

Nell'interfaccia di amministrazione di Microsoft Entra, selezionare Microsoft Entra ID e quindi selezionare Microsoft Entra Connect.

Verificare le impostazioni di questi campi:

Federazione deve essere impostato su Abilitata.

Accesso Single Sign-On facile deve essere impostato su Disabilitato.

Sincronizzazione dell'hash delle password: deve essere impostato su Abilitata.

In caso di solo PTA, seguire questa procedura per installare più server agente PTA.

Nell'interfaccia di amministrazione di Microsoft Entra, selezionare Microsoft Entra ID e quindi selezionare Microsoft Entra Connect.

Selezionare Autenticazione pass-through. Verificare che lo stato sia Attivo.

Se l'agente di autenticazione non è attivo, completare alcuni passaggi per la risoluzione dei problemi prima di continuare con il processo di conversione del dominio nel passaggio successivo. Se si convertono i domini prima di verificare che gli agenti PTA siano installati correttamente e che il relativo stato risulti Attivo nell'interfaccia di amministrazione di Microsoft Entra, si rischia di causare un'interruzione del servizio di autenticazione.

Convertire i domini da federati a gestiti

A questo punto, l'autenticazione federata è ancora attiva e operativa per i domini. Per continuare con la distribuzione, è necessario convertire ogni dominio dall'identità federata all'identità gestita.

Importante

Non è necessario convertire tutti i domini nello stesso momento. È possibile scegliere di iniziare con un dominio di test nel tenant di produzione oppure con il dominio che ha il minor numero di utenti.

Completare la conversione usando SDK PowerShell di Microsoft Graph:

In PowerShell, accedere a Microsoft Entra ID usando un account di amministratore globale.

Connect-MGGraph -Scopes "Domain.ReadWrite.All", "Directory.AccessAsUser.All"Per convertire il primo dominio, usare il comando seguente:

Update-MgDomain -DomainId <domain name> -AuthenticationType "Managed"Nell'interfaccia di amministrazione di Microsoft Entra, selezionare Microsoft Entra ID > Microsoft Entra Connect.

Verificare che il dominio sia stato convertito in dominio gestito con il comando seguente. Il tipo di autenticazione deve essere impostato su gestita.

Get-MgDomain -DomainId yourdomain.com

Per assicurarsi che Microsoft Entra Connect riconosca l'autenticazione pass-through come abilitata dopo la conversione del dominio nell'autenticazione gestita, aggiornare le impostazioni del metodo di accesso in Microsoft Entra Connect per riflettere le modifiche. Per dettagli aggiuntivi, fare riferimento alla documentazione sull'autenticazione pass-through di Microsoft Entra.

Completare la migrazione

Eseguire le attività seguenti per verificare il metodo di accesso e completare il processo di conversione.

Testare il nuovo metodo di accesso

Quando il tenant usava l'identità federata, gli utenti venivano reindirizzati dalla pagina di accesso di Microsoft Entra all'ambiente di AD FS. Ora che il tenant è configurato per l'uso del metodo di accesso anziché dell'autenticazione federata, gli utenti non vengono reindirizzati all'ambiente AD FS.

Invece, gli utenti accedono direttamente alla pagina di accesso di Microsoft Entra.

Seguire la procedura descritta in questo collegamento - Convalidare l'accesso con PHS/PTA e SSO facile (dove necessario)

Rimuovere un utente dall'implementazione a fasi

Se è stata usata l'implementazione a fasi, ricordarsi di disattivare le funzionalità di implementazione a fasi al termine del trasferimento.

Per disabilitare la funzionalità di implementazione a fasi, riportare il controllo su Disattivato.

Sincronizzare gli aggiornamenti di UserPrincipalName

In genere, gli aggiornamenti dell'attributo UserPrincipalName, che usa il servizio di sincronizzazione dall'ambiente locale, vengono bloccati a meno che non siano vere entrambe le condizioni seguenti:

- L'utente è in un dominio con identità gestite (non federate).

- All'utente non è stata assegnata una licenza.

Per informazioni su come verificare o attivare questa funzionalità, vedere Sincronizzare gli aggiornamenti di userPrincipalName.

Gestire l'implementazione

Rinnovare la chiave di decrittografia di Kerberos per l'accesso Single Sign-On facile

È consigliabile rinnovare la chiave di decrittografia di Kerberos almeno ogni 30 giorni in modo che sia allineata a quella con il mondo in cui i membri del dominio di Active Directory inviano gli aggiornamenti delle password. Nessun dispositivo associato è collegato all'oggetto account computer AZUREADSSO ed è quindi necessario eseguire il rollover manualmente.

Vedere la domanda frequenta Come è possibile eseguire il rollover della chiave di decrittografia di Kerberos dell'account del computer AZUREADSSO?

Monitoraggio e registrazione

Monitorare i server che eseguono gli agenti di autenticazione per garantire la disponibilità della soluzione. Oltre ai contatori delle prestazioni generali del server, gli agenti di autenticazione espongono oggetti prestazioni che possono essere utili per riconoscere gli errori e le statistiche di autenticazione.

Gli agenti di autenticazione registrano le operazioni nei log eventi di Windows che si trovano nei registri di applicazione e servizo. È anche possibile attivare la registrazione per la risoluzione dei problemi.

Per verificare le varie azioni eseguite nell'implementazione a fasi, è possibile controllare gli eventi per PHS, PTA o SSO facile.

Risoluzione dei problemi

Il team di supporto della propria organizzazione dovrebbe essere in grado di comprendere come risolvere i problemi di autenticazione che si verificano durante o dopo la conversione dei domini da federati a gestiti. Usare la documentazione seguente per consentire al team di supporto di acquisire familiarità con i passaggi comuni per la risoluzione dei problemi e le azioni appropriate che possono essere utili per isolare e risolvere un problema.

Ritirare l'infrastruttura AD FS

Eseguire la migrazione dell'autenticazione dell'app da AD FS a Microsoft Entra ID

Per la migrazione sono richiesti la valutazione della configurazione dell'applicazione in locale e quindi il mapping di tale configurazione a Microsoft Entra ID.

Se si prevede di continuare a usare AD FS con applicazioni SaaS e locali usando il protocollo SAML/WS-FED o Oauth, si useranno sia AD FS che Microsoft Entra ID dopo aver convertito i domini per l'autenticazione utente. In questo caso, è possibile proteggere le applicazioni e le risorse locali con l'accesso ibrido sicuro (SHA) tramite il proxy dell'applicazione di Microsoft Entra o una delle integrazioni dei partner di Microsoft Entra ID. Usare un proxy di applicazione o uno dei partner può fornire l'accesso remoto sicuro alle applicazioni locali. Gli utenti beneficiano facilmente della connessione alle applicazioni da qualsiasi dispositivo dopo un Single Sign-On.

È possibile spostare le applicazioni SaaS attualmente federate con ADFS in Microsoft Entra ID. È possibile riconfigurare per l'autenticazione con Microsoft Entra ID tramite un connettore predefinito dalla raccolta di app Azure o tramite registrazione dell'app in Microsoft Entra ID.

Per altre informazioni, vedere Trasferimento dell'autenticazione dell'applicazione da Active Directory Federation Services a Microsoft Entra ID.

Rimuovere l'attendibilità del relying party

Se si ha Microsoft Entra Connect Health, è possibile monitorare l'utilizzo dall'interfaccia di amministrazione di Microsoft Entra. Nel caso in cui l'utilizzo non mostri una nuova richiesta di autenticazione e si convalida che tutti gli utenti e i client eseseguono correttamente l'autenticazione tramite Microsoft Entra ID, è possibile rimuovere l'attendibilità del relying party di Microsoft 365.

Se non si usa AD FS per altri scopi, ovvero per altre affidabilità di relying party, a questo punto si possono ritirare gli AD FS.

Rimuovere AD FS

Per un elenco completo dei passaggi da eseguire per rimuovere completamente AD FS dall'ambiente, seguire la Guida al ritiro di Active Directory Federation Services (AD FS).