Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

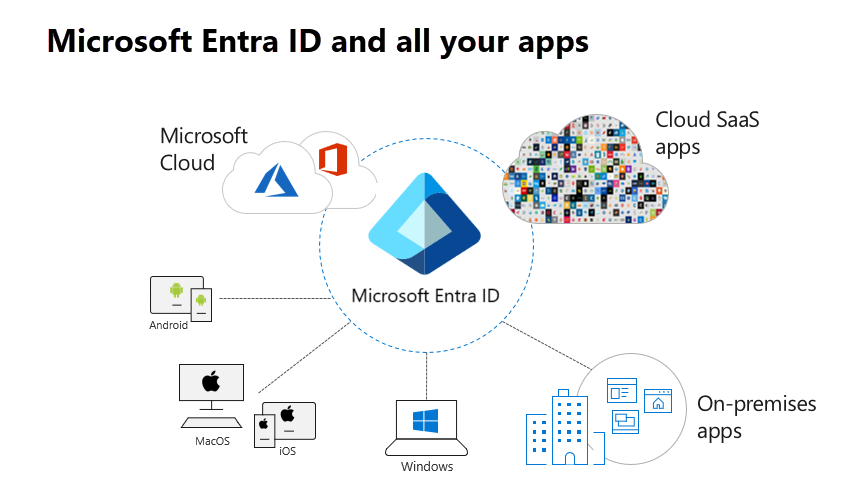

Proxy dell’applicazione per Microsoft Entra fornisce accesso remoto sicuro alle applicazioni Web locali. Dopo un accesso singolo (SSO) ad Microsoft Entra ID, gli utenti possono accedere sia alle applicazioni nel cloud che a quelle locali tramite un URL esterno o un portale per le applicazioni interno. Ad esempio, il proxy applicativo può rendere disponibile l'accesso remoto e l'accesso unico al desktop remoto, SharePoint, Teams, Tableau, Qlik e alle applicazioni aziendali (LOB).

Il proxy dell’applicazione Microsoft Entra è:

Semplice da usare. Gli utenti possono accedere alle applicazioni locali nello stesso modo in cui accedono a Microsoft 365 e alle altre app SaaS integrate con Microsoft Entra ID. Non è necessario modificare o aggiornare le applicazioni per usare l'application proxy.

Sicuro. Le applicazioni locali possono usare i controlli di autorizzazione e le funzionalità di analisi della sicurezza di Azure. Ad esempio, le applicazioni locali possono usare l'accesso condizionale e la verifica in due passaggi. Application proxy non richiede l'apertura delle connessioni in ingresso attraverso il firewall.

Economico Le soluzioni locali richiedono generalmente di configurare e gestire reti perimetrali, server perimetrali o altre infrastrutture complesse. Application proxy viene eseguito nel cloud ed è quindi facile da usare. Per usare l'application proxy non è necessario modificare l'infrastruttura di rete o installare altre appliance nell'ambiente locale.

Suggerimento

Se si dispone già di Microsoft Entra ID, è possibile usarlo come piano di controllo per consentire l'accesso facile e sicuro alle applicazioni locali.

Anche se non è completo, l'elenco illustra esempi di uso del proxy di applicazione in uno scenario di coesistenza ibrida:

- Pubblicazione delle app Web locali all'esterno in modo semplice senza una rete perimetrale

- Supporto per l'accesso SSO (Single Sign-On) a dispositivi, risorse e app nel cloud e nell'ambiente locale

- Supporto per l'autenticazione a più fattori per le app nel cloud e nell'ambiente locale

- Usare rapidamente le funzionalità cloud con la sicurezza di Microsoft Cloud

- Gestione centralizzata degli account utente

- Controllo centralizzato delle identità e della sicurezza

- Aggiunta o rimozione automatiche dell'accesso utente alle applicazioni in base all'appartenenza a gruppi

Questo articolo illustra l'esperienza di accesso SSO offerta agli utenti remoti da Microsoft Entra ID e dall'application proxy. Gli utenti possono connettersi in modo sicuro alle app locali senza utilizzare una VPN, server a doppio collegamento o regole del firewall. Le informazioni di questo articolo consentono di comprendere in che modo usare Application Proxy per sfruttare le funzionalità e i vantaggi della sicurezza del cloud per le applicazioni Web locali. Descrive inoltre l'architettura e le topologie che è possibile implementare.

Suggerimento

L'application proxy include sia il servizio di application proxy eseguito nel cloud, che il connettore di rete privata eseguito in un server locale. Microsoft Entra ID, il servizio di application proxy e il connettore di rete privata interagiscono per passare in modo sicuro il token di accesso utente da Microsoft Entra ID all'applicazione Web.

Application Proxy funziona con:

- Applicazioni Web che usano l'autenticazione integrata di Windows per l'autenticazione

- Applicazioni Web che usano l'accesso basato su modulo o basato su intestazione

- API Web che si vuole esporre ad applicazioni avanzate in dispositivi diversi

- Applicazioni ospitate dietro un gateway Desktop Remoto

- Le app client ricche che sono integrate con la Microsoft Authentication Library (MSAL)

Application Proxy supporta il single sign-on. Per altre informazioni sui metodi supportati, vedere Scelta di un metodo single sign-on.

L'accesso remoto in passato

In passato il piano di controllo per proteggere le risorse interne da utenti malintenzionati, facilitando l'accesso degli utenti remoti, era incentrato sull'uso della rete perimetrale. Tuttavia, le soluzioni con VPN e proxy inverso distribuite nella rete perimetrale usata dai client esterni per accedere alle risorse aziendali non sono adatte all'ambiente cloud. Le soluzioni di questo tipo presentano in genere gli svantaggi seguenti:

- Aumentare i costi hardware

- Mantenere la sicurezza (applicazione di patch, porte di monitoraggio e così via)

- Autenticare gli utenti ai margini

- Autenticare gli utenti nei server Web nella rete perimetrale

- Mantenere l'accesso VPN per gli utenti remoti con la distribuzione e la configurazione del software client VPN. Inoltre, il mantenimento dei server aggiunti a un dominio nella rete perimetrale, che possono essere vulnerabili ad attacchi esterni.

Nel mondo attuale incentrato sul cloud, Microsoft Entra ID offre la soluzione ideale per controllare chi e che cosa entra in una rete. Application Proxy di Microsoft Entra si integra con le moderne tecnologie di autenticazione basate sul cloud, come le applicazioni SaaS e i provider di identità. Grazie a questa integrazione, gli utenti possono accedere alle app da qualsiasi luogo. Oltre a essere più adatto all'attuale ambiente di lavoro digitale, application proxy offre maggiore sicurezza rispetto alle soluzioni con VPN e proxy inverso ed è più facile da implementare. Gli utenti remoti possono accedere alle applicazioni locali nello stesso modo in cui accedono a Microsoft e alle altre app SaaS integrate con Microsoft Entra ID. Non è necessario modificare o aggiornare le applicazioni per usare l'application proxy. Inoltre, application proxy non richiede l'apertura delle connessioni in ingresso attraverso il firewall. Con il proxy di applicazione, lo configuri una volta e poi te ne dimentichi.

Il futuro dell'accesso remoto

Nell'ambiente di lavoro digitale di oggi gli utenti accedono alle app e lavorano ovunque usino più dispositivi. Il fattore costante è l'identità dell'utente. Iniziare a proteggere la rete usando La gestione delle identità di Microsoft Entra come piano di controllo della sicurezza. Questo modello basato su identità include questi componenti:

- Un provider di identità per tenere traccia degli utenti e delle informazioni correlate.

- Una directory dei dispositivi per gestire un elenco dei dispositivi che hanno accesso alle risorse aziendali. Nella directory sono incluse le informazioni relative ai dispositivi, ad esempio il tipo di dispositivo, l'integrità e così via.

- Il servizio di valutazione dei criteri controlla se gli utenti e i dispositivi soddisfano i criteri di sicurezza impostati dagli amministratori.

- La possibilità di concedere o negare l'accesso alle risorse dell'organizzazione. Microsoft Entra ID tiene traccia degli utenti che accedono alle app Web pubblicate in locale e nel cloud. Fornisce un punto centrale per gestire queste app. Per migliorare la sicurezza, abilitare l'accesso condizionale di Microsoft Entra. Questa funzionalità garantisce solo agli utenti giusti di accedere alle applicazioni impostando le condizioni per l'autenticazione e l'accesso.

Nota

Microsoft Entra application proxy sostituisce VPN o proxy inversi per gli utenti remoti che accedono alle risorse interne. Non è progettato per gli utenti interni nella rete aziendale. Quando gli utenti interni usano il proxy dell'applicazione inutilmente, possono causare problemi di prestazioni imprevisti.

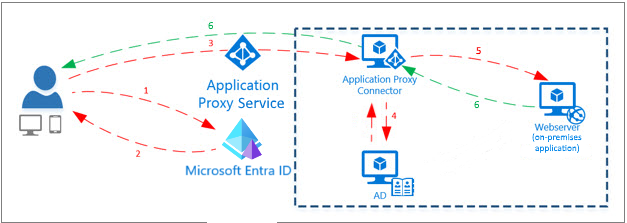

Panoramica del funzionamento di application proxy

Il diagramma illustra come interagiscono Microsoft Entra ID e application proxy per offrire l'accesso Single Sign-On alle applicazioni locali.

- Un utente viene indirizzato alla pagina di accesso di Microsoft Entra dopo l'accesso all'applicazione tramite un endpoint.

- Microsoft Entra ID invia un token al dispositivo client dell'utente dopo un accesso riuscito.

- Il client invia il token al servizio di application proxy. Il servizio recupera il nome principale dell'utente (UPN) e il nome principale di sicurezza (SPN) dal token. Application proxy invia quindi la richiesta al connettore.

- Il connettore esegue l'autenticazione Single Sign-On (SSO) necessaria per conto dell'utente.

- Il connettore invia la richiesta all'applicazione locale.

- La risposta viene inviata all'utente tramite il connettore e il servizio proxy delle applicazioni.

Nota

Come la maggior parte degli agenti ibridi di Microsoft Entra, il connettore di rete privata non richiede l'apertura delle connessioni in ingresso attraverso il firewall. Il traffico utente nel passaggio 3 termina nel servizio di application proxy. Il connettore di rete privata, che risiede nella rete privata, è responsabile del resto della comunicazione.

| Componente | Descrizione |

|---|---|

| Punto terminale | L'endpoint è un URL o un portale per gli utenti finali. Gli utenti possono raggiungere le applicazioni all'esterno della rete accedendo a un URL esterno. Gli utenti all'interno della rete possono accedere all'applicazione tramite un URL o un portale per gli utenti finali. Quando gli utenti proseguono verso uno di questi endpoint, si autenticano in Microsoft Entra ID e quindi vengono instradati tramite il connettore all'applicazione locale. |

| Microsoft Entra ID | Microsoft Entra ID esegue l'autenticazione usando la directory del tenant archiviata nel cloud. |

| Servizio di application proxy | Il servizio di application proxy viene eseguito nel cloud come parte di Microsoft Entra ID. Passa il token di accesso dall'utente al connettore di rete privata. Il proxy dell'applicazione inoltra tutte le intestazioni accessibili nella richiesta e le imposta secondo il protocollo previsto, all'indirizzo IP del client. Se la richiesta in ingresso per il proxy include già tale intestazione, l'indirizzo IP del client viene aggiunto alla fine dell'elenco delimitato da virgole che rappresenta il valore dell'intestazione. |

| Connettore di rete privata | Il connettore è un agente semplice eseguito in un server Windows all'interno della rete. Il connettore gestisce la comunicazione tra il servizio di application proxy nel cloud e l'applicazione locale. Il connettore usa solo connessioni in uscita, quindi non è necessario aprire le porte in ingresso nelle reti con connessione Internet. I connettori sono senza stato e prelevano le informazioni dal cloud in base alle esigenze. Per altre informazioni sui connettori, ad esempio il bilanciamento del carico e l'autenticazione, vedere Informazioni sui connettori di rete privata Di Microsoft Entra. |

| Active Directory (AD) | Active Directory viene eseguito in locale per eseguire l'autenticazione per gli account di dominio. Quando si configura l'accesso Single Sign-On, il connettore comunica con AD per eseguire eventuali autenticazioni aggiuntive necessarie. |

| Applicazione locale | Infine, l'utente è in grado di accedere a un'applicazione locale. |

Application proxy è un servizio Microsoft Entra configurato nell'Interfaccia di amministrazione di Microsoft Entra. Questo servizio consente di pubblicare un endpoint URL pubblico esterno HTTP/HTTPS nel cloud di Azure, che si connette all'URL di un server delle applicazioni all'interno dell'organizzazione. Le app Web locali possono essere integrate con Microsoft Entra ID per supportare l'accesso Single Sign-On. Gli utenti finali possono quindi accedere alle app Web locali nello stesso modo in cui accedono a Microsoft 365 e ad altre app SaaS.

Il servizio proxy dell'applicazione viene eseguito nel cloud, il connettore di rete privata opera come agente leggero in un server locale e Microsoft Entra ID funge da provider di identità. Insieme, questi componenti consentono agli utenti di accedere alle applicazioni Web locali con un'esperienza single sign-on senza problemi.

Dopo l'autenticazione di un utente, gli utenti esterni possono accedere alle applicazioni Web locali usando un URL di visualizzazione o App personali dai dispositivi desktop o iOS/MAC. Application proxy può, ad esempio, consentire l'accesso remoto e l'autenticazione unica a Desktop remoto, ai siti SharePoint, a Tableau, a Qlik, a Outlook sul web e alle applicazioni aziendali.

Autenticazione

Esistono diversi metodi per configurare un'applicazione per l'accesso Single Sign-On e la scelta del metodo dipende dall'autenticazione usata dall'applicazione. Application proxy supporta i tipi seguenti di applicazioni:

- Applicazioni Web

- API Web che si vuole esporre ad applicazioni avanzate in dispositivi diversi

- Applicazioni ospitate dietro Gateway Desktop remoto

- Applicazioni client avanzate e complete integrate con Microsoft Authentication Library (MSAL)

Application proxy funziona con le app che usano il protocollo di autenticazione nativo seguente:

- Autenticazione integrata di Windows (IWA). Per l'autenticazione integrata di Windows (IWA), i connettori di rete privata usano la delega vincolata Kerberos (KCD) per autenticare gli utenti nell'applicazione Kerberos.

Il proxy di applicazione supporta anche i protocolli di autenticazione con partner non Microsoft in scenari di configurazione specifici:

- Autenticazione basata su intestazione. Questo metodo usa PingAccess, un servizio partner non Microsoft, per gestire l'autenticazione per le applicazioni che si basano sulle intestazioni.

- Autenticazione basata su form o password. Con questo metodo di autenticazione, gli utenti eseguono la procedura di accesso all'applicazione con nome utente e password solo la prima volta. Agli accessi successivi sarà Microsoft Entra ID a indicare il nome utente e la password all'applicazione. In questo scenario, Microsoft Entra ID gestisce l'autenticazione.

- Autenticazione SAML. L'accesso Single Sign-On basato su SAML è supportato per le applicazioni che usano protocolli SAML (Security Assertion Markup Language) 2.0 o WS-Federation. Con l'accesso Single Sign-On SAML, Microsoft Entra esegue l'autenticazione per l'applicazione usando l'account Microsoft Entra dell'utente.

Per altre informazioni sui metodi supportati, vedere Scelta di un metodo single sign-on.

Vantaggi di sicurezza

La soluzione di accesso remoto offerta dal proxy dell'applicazione e Microsoft Entra supporta diversi vantaggi per la sicurezza che i clienti possono sfruttare, tra cui:

Accesso autenticato. Il proxy dell'applicazione usa la preautenticazione per garantire che solo le connessioni autenticate raggiungano la rete. Blocca tutto il traffico senza un token valido per le applicazioni configurate con la preautenticazione. Questo approccio riduce significativamente gli attacchi mirati consentendo solo alle identità verificate di accedere alle applicazioni back-end.

Accesso condizionale. È possibile applicare controlli più avanzati basati su criteri prima che vengano stabilite connessioni alla rete. L'Accesso Condizionale consente di definire restrizioni sul tipo di traffico autorizzato ad accedere alle applicazioni back-end. È possibile, ad esempio, creare criteri per definire restrizioni in base alla posizione, al livello di autenticazione e al profilo di rischio dell'utente. Man mano che l'accesso condizionale si evolve, vengono aggiunti altri controlli per garantire maggiore sicurezza, ad esempio l'integrazione con Microsoft Defender per app cloud. L'integrazione di Defender for Cloud Apps consente di configurare un'applicazione locale per il monitoraggio in tempo reale usando l'accesso condizionale per monitorare e controllare le sessioni in tempo reale in base ai criteri di accesso condizionale.

Terminazione del traffico. Tutto il traffico verso l'applicazione back-end viene terminato nel servizio application proxy nel cloud mentre viene ristabilita la sessione con il server back-end. Questa strategia di connessione significa che i server back-end non sono esposti al traffico HTTP diretto. Sono meglio protetti da attacchi DoS mirati (Denial of Service) perché il firewall non è sotto attacco.

Tutti gli accessi sono in uscita. I connettori di rete privata usano solo connessioni in uscita verso il servizio application proxy nel cloud sulle porte 80 e 443. Senza connessioni in ingresso, non è necessario aprire le porte del firewall per i componenti o le connessioni in ingresso nella rete perimetrale. Tutte le connessioni sono in uscita e avvengono su un canale sicuro.

Analisi della sicurezza e intelligenza basata su Machine Learning (ML). Poiché fa parte di Microsoft Entra ID, il proxy dell'applicazione può usare Microsoft Entra ID Protection (richiede licenze Premium P2). Microsoft Entra ID Protection combina l'intelligence sulla sicurezza di Machine Learning con i feed di dati di Microsoft Digital Crimes Unit e Microsoft Security Response Center per identificare in modo proattivo gli account compromessi. Microsoft Entra ID offre protezione in tempo reale da accessi ad alto rischio. Il servizio prende in considerazione fattori quali l'accesso da dispositivi infetti, attraverso reti anonime o da posizioni atipiche e improbabili per aumentare il profilo di rischio di una sessione. Questo profilo di rischio viene usato per la protezione in tempo reale. Molti di questi report ed eventi sono già disponibili tramite un'API per l'integrazione con i sistemi SIEM (Security Information and Event Management).

Accesso remoto come servizio. Per abilitare l'accesso remoto non è necessario preoccuparsi di gestire e applicare patch ai server locali. Application proxy è un servizio Internet di Microsoft ed è quindi sempre possibile ottenere gli aggiornamenti e le patch di sicurezza più recenti. Il software senza patch è tuttora responsabile di un numero elevato di attacchi. Secondo il Dipartimento della Sicurezza Nazionale, fino all'85% degli attacchi mirati sono evitabili. Con questo modello di servizio, non è più necessario sostenere il gravoso carico che comporta la gestione dei server perimetrali né preoccuparsi di applicare le opportune patch.

Integrazione di Intune. Con Intune, il traffico aziendale viene instradato separatamente da quello personale. Application proxy garantisce che il traffico aziendale sia autenticato. Il proxy di applicazione e la funzionalità di Intune Managed Browser possono anche essere usati insieme per consentire agli utenti remoti di accedere in modo sicuro ai siti Web interni dai dispositivi iOS e Android.

Guida di orientamento al cloud

Un altro vantaggio importante offerto dall'implementazione di application proxy consiste nell'estensione di Microsoft Entra ID all'ambiente locale. L'implementazione di application proxy è infatti una fase fondamentale del processo di migrazione dell'organizzazione e delle app al cloud. Passando dall'autenticazione locale al cloud, si riduce il footprint locale e si possono sfruttare le funzionalità di gestione delle identità di Microsoft Entra come piano di controllo. Con un intervento minimo di aggiornamento delle applicazioni esistenti, o addirittura senza alcun aggiornamento, sarà possibile accedere alle funzionalità del cloud, come l'accesso Single Sign-On, l'autenticazione a più fattori e la gestione centralizzata. L'installazione dei componenti necessari per application proxy è un processo semplice che consente di stabilire un framework di accesso remoto. Inoltre, con il passaggio al cloud si può usufruire delle funzionalità e degli aggiornamenti più recenti di Microsoft Entra, come la disponibilità elevata e il ripristino di emergenza.

Per altre informazioni sulla migrazione delle app all'ID Microsoft Entra, vedere Migrazione delle applicazioni a Microsoft Entra ID.

Architettura

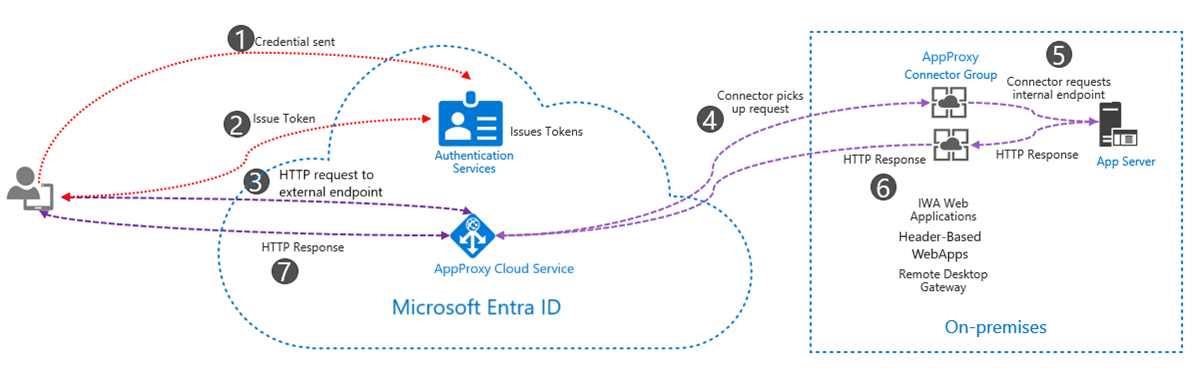

Il diagramma illustra in generale come i servizi di autenticazione di Microsoft Entra interagiscono con application proxy per offrire agli utenti l'accesso Single Sign-On alle applicazioni locali.

- L'utente accede all'applicazione tramite un endpoint e viene reindirizzato alla pagina di accesso di Microsoft Entra. I criteri di accesso condizionale controllano condizioni specifiche per garantire la conformità ai requisiti di sicurezza dell'organizzazione.

- Microsoft Entra ID invia un token al dispositivo client dell'utente.

- Il client invia il token al servizio proxy dell'applicazione, che estrae il nome dell'entità utente (UPN) e il nome dell'entità di sicurezza (SPN) dal token.

- Il proxy dell'applicazione inoltra la richiesta al connettore di rete privata.

- Il connettore gestisce qualsiasi altra autenticazione necessaria (facoltativa in base al metodo di autenticazione), recupera l'endpoint interno del server applicazioni e invia la richiesta all'applicazione locale.

- Il server applicazioni risponde e il connettore invia la risposta al servizio proxy dell'applicazione.

- Il servizio proxy dell'applicazione fornisce la risposta all'utente.

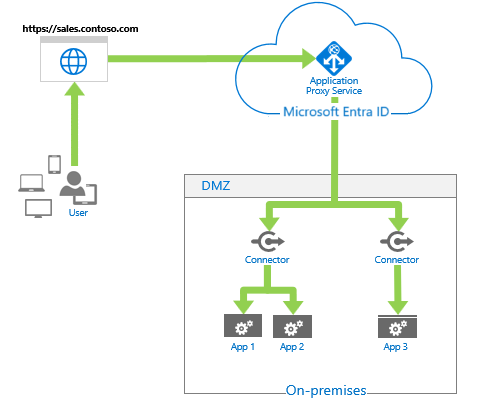

Application proxy di Microsoft Entra è costituito dal servizio application proxy basato sul cloud e da un connettore locale. Il connettore rimane in ascolto delle richieste provenienti dal servizio application proxy e gestisce le connessioni verso le applicazioni interne. È importante notare che tutte le comunicazioni si verificano su Transport Layer Security (TLS) e hanno sempre origine nel connettore al servizio proxy dell'applicazione. In altre parole, le comunicazioni sono solo in uscita. Il connettore usa un certificato client per l'autenticazione al servizio application proxy per tutte le chiamate. L'unica eccezione alla sicurezza della connessione è data dal passaggio di configurazione iniziale in cui viene stabilito il certificato client. Per altre informazioni, vedere Proxy dell'applicazione sotto le quinte.

Connettore di rete privata Microsoft Entra

Application proxy usa il connettore di rete privata Microsoft Entra. Lo stesso connettore viene usato da Microsoft Entra Private Access. Per altre informazioni sui connettori, vedere Connettore di rete privata Microsoft Entra.

Altri casi d'uso

Finora ci concentriamo sull'uso del proxy dell'applicazione per pubblicare le app locali esternamente e abilitare l'accesso Single Sign-On per tutte le app cloud e locali. Tuttavia, il proxy dell'applicazione supporta anche altri casi d'uso, tra cui:

- Pubblicare in modo sicuro le API REST. Usare il proxy dell'applicazione per creare un endpoint pubblico per le API locali o ospitate nel cloud. Controllare l'autenticazione e l'autorizzazione senza aprire le porte in ingresso. Per altre informazioni, vedere Abilitare le applicazioni client native per interagire con le applicazioni proxy e Proteggere un'API usando OAuth 2.0 con Microsoft Entra ID e Gestione API.

- Servizi Desktop remoto (RDS). Le distribuzioni di Servizi Desktop remoto Standard richiedono connessioni in ingresso aperte. Tuttavia, la distribuzione RDS con il proxy dell'applicazione ha una connessione in uscita permanente dal server che esegue il servizio di connessione. In questo modo è possibile offrire un maggior numero di applicazioni agli utenti pubblicando le applicazioni locali attraverso Servizi Desktop remoto. È inoltre possibile ridurre la superficie di attacco del sistema distribuito con un set limitato di controlli di autenticazione a due fattori e di Accesso Condizionale per RDS.

- Pubblicare applicazioni che si connettono usando WebSocket. Il supporto con Qlik Sense è disponibile in anteprima pubblica e verrà esteso ad altre app in futuro.

- Abilitare le applicazioni client native per interagire con le applicazioni proxy. È possibile usare il proxy dell'applicazione Microsoft Entra per pubblicare app Web, ma può essere usato anche per pubblicare applicazioni client native configurate con Microsoft Authentication Library (MSAL). Le applicazioni client differiscono dalle app Web perché sono installate in un dispositivo, mentre le app Web sono accessibili tramite un browser.

Conclusione

Le organizzazioni si adattano ai rapidi cambiamenti nel lavoro e negli strumenti. I dipendenti usano i propri dispositivi e si basano su applicazioni SaaS (Software-as-a-Service). Di conseguenza, la gestione e la protezione dei dati diventano più complesse. I dati si spostano ora in ambienti locali e cloud, ben oltre i confini tradizionali. Questo cambiamento aumenta la produttività e la collaborazione, ma rende più difficile la protezione dei dati sensibili.

Il proxy dell'applicazione Microsoft Entra riduce il footprint locale offrendo l'accesso remoto come servizio. Se si usa già Microsoft Entra ID per gestire gli utenti in una configurazione ibrida o si prevede di avviare il percorso cloud, il proxy dell'applicazione semplifica l'accesso remoto e migliora la sicurezza.

Iniziando oggi stesso a usare application proxy, le organizzazioni potranno usufruire dei vantaggi seguenti:

- Pubblicazione di app locali all'esterno, senza i costi associati alla gestione di una VPN tradizionale, o di altre soluzioni per la pubblicazione Web in locale, e all'approccio basato su rete perimetrale

- Accesso Single Sign-On a tutte le applicazioni, sia Microsoft 365 sia altre app SaaS, incluse le applicazioni locali

- Sicurezza su scala cloud in cui Microsoft Entra usa Microsoft 365 per impedire l'accesso non autorizzato

- Integrazione di Intune per garantire l'autenticazione del traffico aziendale

- Gestione centralizzata degli account utente

- Aggiornamenti automatici per accertarsi di avere le patch di sicurezza più recenti

- Funzionalità nuove con ogni nuovo rilascio; l'ultima novità è il supporto per il Single Sign-On SAML e una gestione più granulare dei cookie dell'applicazione.