Questo articolo descrive come creare un ruolo personalizzato per gestire l'accesso alle risorse di Microsoft Entra usando l'interfaccia di amministrazione di Microsoft Entra, Microsoft Graph PowerShell o l'API Microsoft Graph. Se invece si vuole creare un ruolo personalizzato per gestire l'accesso alle risorse di Azure, vedere Creare o aggiornare ruoli personalizzati di Azure usando il portale di Azure.

Per informazioni di base sui ruoli personalizzati, vedere panoramica dei ruoli personalizzati . Il ruolo può essere assegnato solo a livello di directory o nell'ambito di una risorsa di registrazione dell'applicazione. Per informazioni sul numero massimo di ruoli personalizzati che possono essere creati in un'organizzazione Microsoft Entra, vedere Limiti e restrizioni del servizio Microsoft Entra.

Prerequisiti

- Licenza Microsoft Entra ID P1 o P2

- Amministratore ruolo con privilegi

-

Modulo di Microsoft Graph PowerShell quando si usa PowerShell

- Consenso amministratore quando si usa Graph Explorer per l'API Microsoft Graph

Per altre informazioni, vedere Prerequisiti per l'uso di PowerShell o Graph Explorer.

Creare un ruolo personalizzato

Questi passaggi descrivono come creare un ruolo personalizzato nell'interfaccia di amministrazione di Microsoft Entra per gestire le registrazioni delle app.

Accedi all'interfaccia di amministrazione di Microsoft Entra come almeno un Amministratore del Ruolo con Privilegi .

Vai a Entra ID>Ruoli e amministratori.

Selezionare Nuovo ruolo personalizzato.

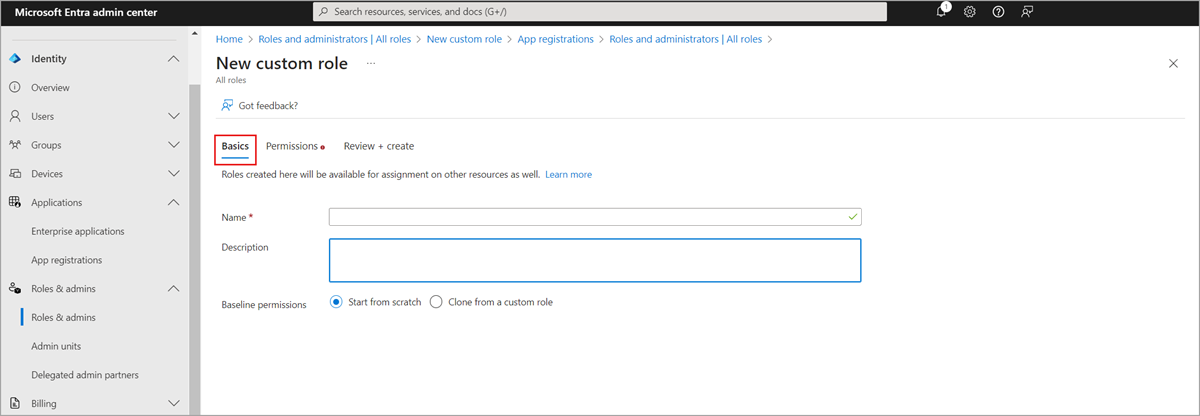

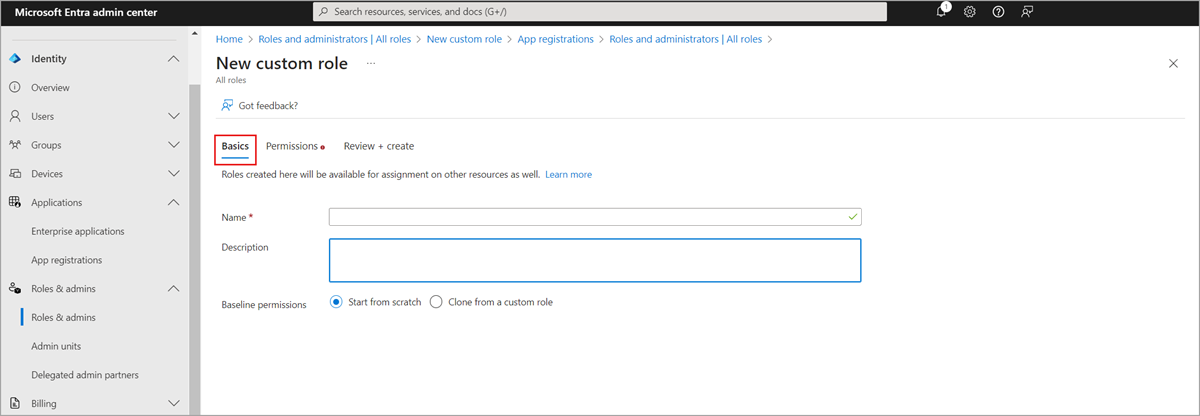

Nella scheda Informazioni di base, specificare un nome e una descrizione per il ruolo.

È possibile clonare le autorizzazioni di base da un ruolo personalizzato, ma non è possibile clonare un ruolo predefinito.

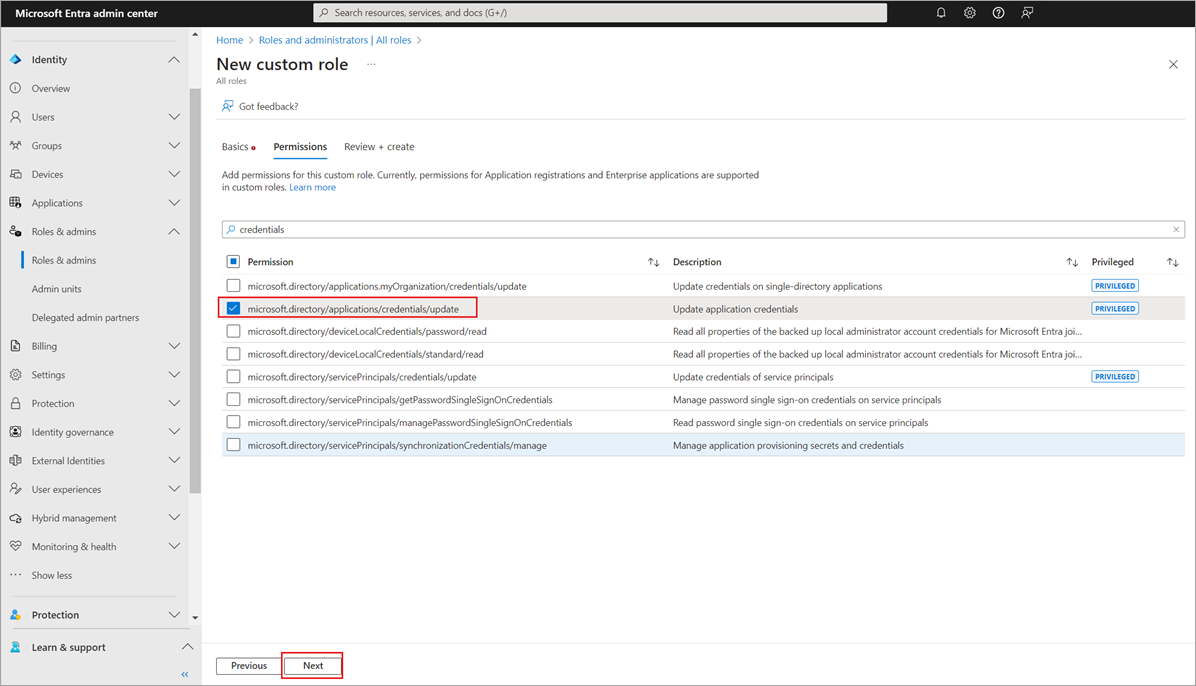

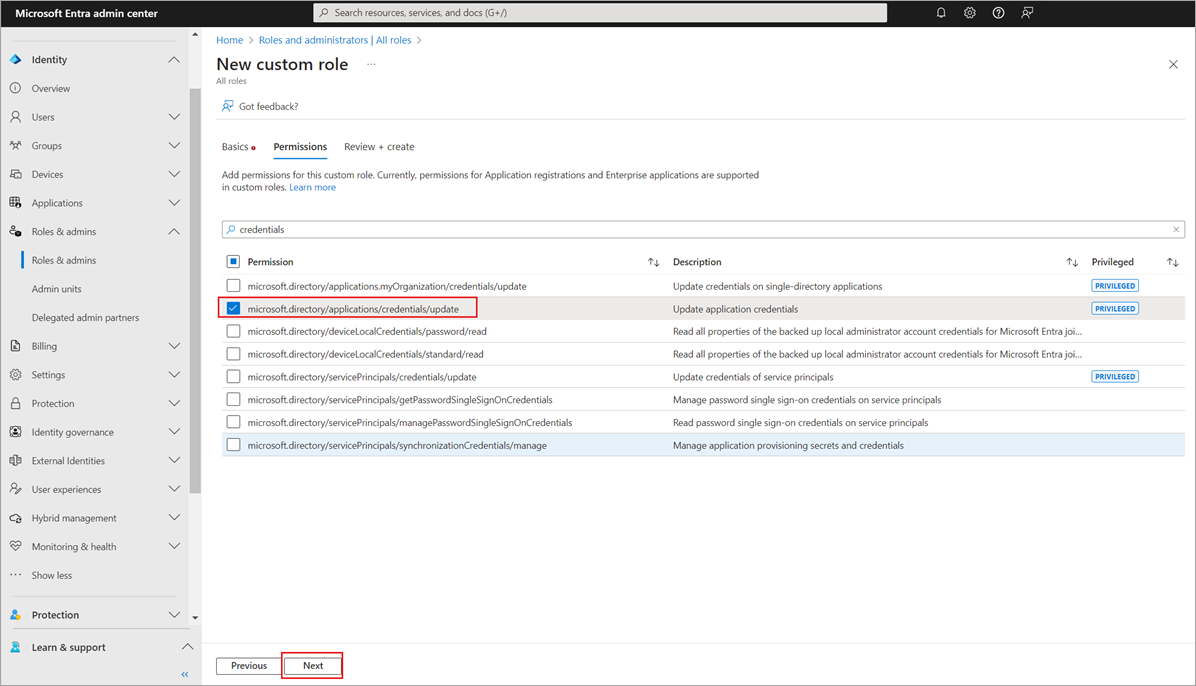

Nella scheda Autorizzazioni selezionare le autorizzazioni necessarie per gestire le proprietà di base e le proprietà delle credenziali delle registrazioni dell'app. Per una descrizione dettagliata di ogni autorizzazione, vedere Sottotipi e autorizzazioni di registrazione dell'applicazione in Microsoft Entra ID.

Immettere prima di tutto "credentials" nella barra di ricerca e selezionare l'autorizzazione microsoft.directory/applications/credentials/update.

Immettere quindi "basic" nella barra di ricerca, selezionare l'autorizzazione microsoft.directory/applications/basic/update e quindi fare clic su Avanti.

Nella scheda Rivedi e crea esaminare le autorizzazioni e selezionare Crea.

Il ruolo personalizzato verrà visualizzato nell'elenco dei ruoli disponibili da assegnare.

Accedi

Usare il comando Connect-MgGraph per accedere al tenant.

Connect-MgGraph -Scopes "RoleManagement.ReadWrite.Directory"

Creare un ruolo personalizzato

Creare un nuovo ruolo usando lo script di PowerShell seguente:

# Basic role information

$displayName = "Application Support Administrator"

$description = "Can manage basic aspects of application registrations."

$templateId = (New-Guid).Guid

# Set of permissions to grant

$rolePermissions = @{

"allowedResourceActions" = @(

"microsoft.directory/applications/basic/update",

"microsoft.directory/applications/credentials/update"

)

}

# Create new custom admin role

$customAdmin = New-MgRoleManagementDirectoryRoleDefinition -RolePermissions $rolePermissions `

-DisplayName $displayName -Description $description -TemplateId $templateId -IsEnabled:$true

Aggiornare un ruolo personalizzato

# Update role definition

# This works for any writable property on role definition. You can replace display name with other

# valid properties.

Update-MgRoleManagementDirectoryRoleDefinition -UnifiedRoleDefinitionId c4e39bd9-1100-46d3-8c65-fb160da0071f `

-DisplayName "Updated DisplayName"

Eliminare un ruolo personalizzato

# Delete role definition

Remove-MgRoleManagementDirectoryRoleDefinition -UnifiedRoleDefinitionId c4e39bd9-1100-46d3-8c65-fb160da0071f

Creare un ruolo personalizzato

Seguire questa procedura:

Usare l'API Create unifiedRoleDefinition per creare un ruolo personalizzato.

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleDefinitions

Corpo

{

"description": "Can manage basic aspects of application registrations.",

"displayName": "Application Support Administrator",

"isEnabled": true,

"templateId": "<GUID>",

"rolePermissions": [

{

"allowedResourceActions": [

"microsoft.directory/applications/basic/update",

"microsoft.directory/applications/credentials/update"

]

}

]

}

Nota

Il "templateId": "GUID" è un parametro facoltativo inviato nel corpo del messaggio a seconda delle esigenze. Se è necessario creare più ruoli personalizzati diversi con parametri comuni, è consigliabile creare un modello e definire un valore templateId. È possibile generare un valore templateId prima usando il cmdlet di PowerShell (New-Guid).Guid.

Usare l'API Create unifiedRoleAssignment per assegnare il ruolo personalizzato.

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments

Corpo

{

"principalId":"<GUID OF USER>",

"roleDefinitionId":"<GUID OF ROLE DEFINITION>",

"directoryScopeId":"/<GUID OF APPLICATION REGISTRATION>"

}

Contenuto correlato