Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo illustra come integrare JIRA SAML SSO by Microsoft con Microsoft Entra ID. Integrando JIRA SAML SSO by Microsoft con Microsoft Entra ID, è possibile:

- Controllare chi ha accesso a JIRA SAML SSO di Microsoft tramite Microsoft Entra ID.

- Consenti agli utenti di accedere automaticamente a JIRA SAML SSO tramite Microsoft utilizzando i loro account Microsoft Entra.

- Gestire gli account in un'unica posizione centrale.

Descrizione

Usare l'account Microsoft Entra con il server Atlassian JIRA per abilitare l'accesso Single Sign-On. In questo modo tutti gli utenti dell'organizzazione possono usare le credenziali di Microsoft Entra per accedere all'applicazione JIRA. Questo plug-in usa SAML 2.0 per la federazione.

Prerequisiti

Lo scenario descritto in questo articolo presuppone che siano già disponibili i prerequisiti seguenti:

- Un account utente di Microsoft Entra con una sottoscrizione attiva. Se non è già disponibile, è possibile creare gratuitamente un account.

- Uno dei ruoli seguenti:

- JIRA Core e Software da 7.0 a 10.5.1 o JIRA Service Desk da 3.0 a 5.12.22 devono essere installati e configurati nella versione a 64 bit di Windows.

- Il server JIRA è abilitato per HTTPS.

- Si noti che le versioni supportate per il plug-in JIRA sono indicate nella sezione seguente.

- Il server JIRA è raggiungibile su Internet in particolare per la pagina di accesso di Microsoft Entra per l'autenticazione e deve essere in grado di ricevere il token dall'ID Microsoft Entra.

- Le credenziali di amministratore vengono configurate in JIRA.

- WebSudo è disabilitato in JIRA.

- Utente di test creato nell'applicazione server JIRA.

Nota

Per testare i passaggi descritti in questo articolo, non è consigliabile usare un ambiente di produzione di JIRA. Testare prima l'integrazione nell'ambiente di sviluppo o di gestione temporanea dell'applicazione e successivamente usare l'ambiente di produzione.

Per iniziare, sono necessari gli elementi seguenti:

- non usare l'ambiente di produzione, salvo stretta necessità.

- Sottoscrizione JIRA SAML SSO by Microsoft con Single Sign-On (SSO) abilitato.

Nota

Questa integrazione è disponibile anche per l'uso dall'ambiente cloud US Government di Microsoft Entra. È possibile trovare questa applicazione nella raccolta di applicazioni cloud US Government di Microsoft Entra e configurarla con la stessa procedura usata dal cloud pubblico.

Versioni di JIRA supportate

- JIRA Core and Software: da 7.0 a 10.5.1.

- JIRA Service Desk versioni dalla 3.0 alla 5.12.22.

- JIRA supporta anche la versione 5.2. Per altri dettagli, selezionare Single Sign-On di Microsoft Entra per JIRA 5.2.

Nota

Si noti che il plug-in JIRA funziona anche in Ubuntu versione 16.04 e Linux.

Plug-in di Microsoft SSO

Single Sign-On di Microsoft Entra ID per l'applicazione JIRA Datacenter

Accesso singolo Microsoft Entra ID per applicazione server JIRA

Descrizione dello scenario

In questo articolo viene configurato e testato l'accesso SSO di Microsoft Entra in un ambiente di test.

- JIRA SAML SSO di Microsoft supporta SSO avviato da SP.

Aggiunta di JIRA SAML SSO di Microsoft dalla raccolta

Per configurare l'integrazione di JIRA SAML SSO by Microsoft in Microsoft Entra ID, è necessario aggiungere JIRA SAML SSO by Microsoft dalla raccolta all'elenco di app SaaS gestite.

- Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un amministratore di applicazioni cloud.

- Passare a Entra ID>Applicazioni aziendali>Nuova applicazione.

- Nella sezione Aggiungi dalla raccolta digitare JIRA SAML SSO by Microsoft nella casella di ricerca.

- Selezionare JIRA SAML SSO by Microsoft nel pannello dei risultati e quindi aggiungere l'app. Attendi alcuni secondi mentre l'app viene aggiunta al tuo tenant.

In alternativa, è anche possibile usare la Procedura guidata di configurazione dell'app Enterprise. In questa procedura guidata è possibile aggiungere un'applicazione al tenant, aggiungere utenti/gruppi all'app, assegnare i ruoli e procedere alla configurazione dell'accesso SSO. Scopri di più sulle procedure guidate di Microsoft 365.

Configurare e testare Microsoft Entra SSO per JIRA SAML SSO di Microsoft

Configurare e testare Microsoft Entra SSO con JIRA SAML SSO by Microsoft usando un utente di test di nome B.Simon. Per consentire il funzionamento dell'accesso Single Sign-On, è necessario stabilire una relazione di collegamento tra un utente di Microsoft Entra e l'utente correlato in JIRA SAML SSO by Microsoft.

Per configurare e testare Microsoft Entra SSO con JIRA SAML SSO by Microsoft, seguire questa procedura:

-

Configurare l'accesso Single Sign-On di Microsoft Entra : per consentire agli utenti di usare questa funzionalità.

- Creare un utente di test di Microsoft Entra - per testare il Single Sign-On di Microsoft Entra con B.Simon.

- Assegnare l'utente di test di Microsoft Entra, per abilitare B.Simon a utilizzare il Single Sign-On di Microsoft Entra.

-

Configurare JIRA SAML SSO di Microsoft SSO - per configurare le impostazioni di Single Sign-On nella parte dell'applicazione.

- Creare l'utente di test di JIRA SAML SSO by Microsoft : per avere una controparte di B.Simon in JIRA SAML SSO by Microsoft collegata alla rappresentazione dell'utente in Microsoft Entra.

- Testare l'accesso SSO : per verificare se la configurazione funziona.

Configurare l'SSO di Microsoft Entra

Seguire questa procedura per abilitare l'accesso Single Sign-On di Microsoft Entra.

Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un amministratore di applicazioni cloud.

Passare a Entra ID>Enterprise apps>JIRA SAML SSO by Microsoft>Single sign-on.

Nella pagina Selezionare un metodo di accesso Single Sign-On selezionare SAML.

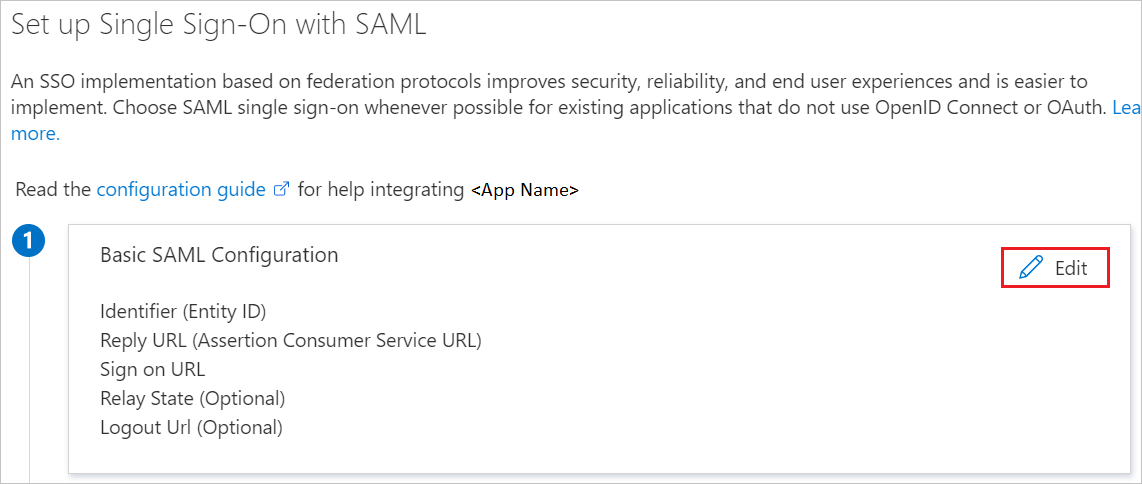

Nella pagina Configura accesso Single Sign-On con SAML selezionare l'icona a forma di matita per Configurazione SAML di base per modificare le impostazioni.

Nella sezione Configurazione SAML di base seguire questa procedura:

a) Nella casella Identificatore digitare un URL usando il modello seguente:

https://<domain:port>/b. Nella casella di testo URL di risposta digitare un URL nel formato seguente:

https://<domain:port>/plugins/servlet/saml/autha) Nella casella di testo URL di accesso digitare un URL nel formato seguente:

https://<domain:port>/plugins/servlet/saml/authNota

Questi valori non sono reali. Aggiorna questi valori con l'identificatore effettivo, l'URL di risposta e l'URL di accesso. La porta è facoltativa nel caso di un URL denominato. Questi valori vengono ricevuti durante la configurazione del plug-in Jira, illustrato più avanti nell'articolo.

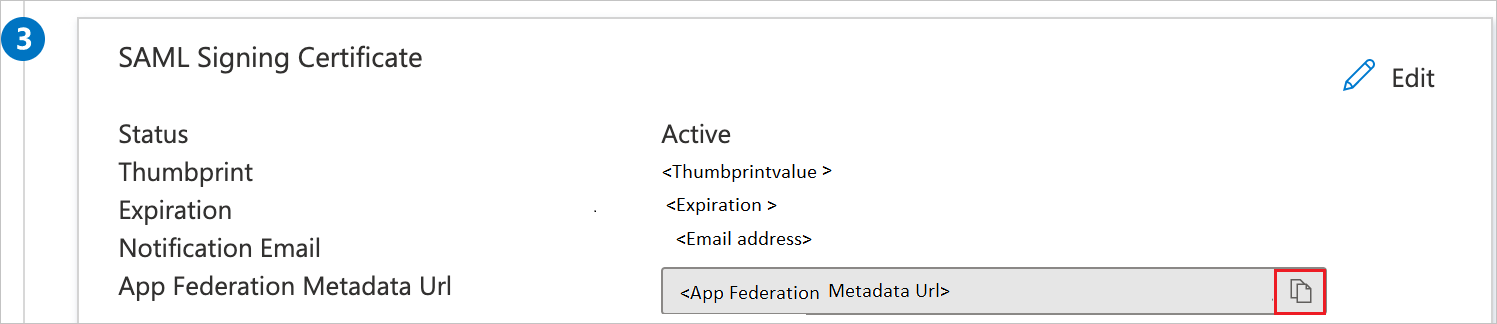

Nella sezione Certificato di firma SAML della pagina Configura l'accesso Single Sign-On con SAML selezionare il pulsante Copia per copiare l'URL dei metadati di federazione dell'app e salvarlo nel computer.

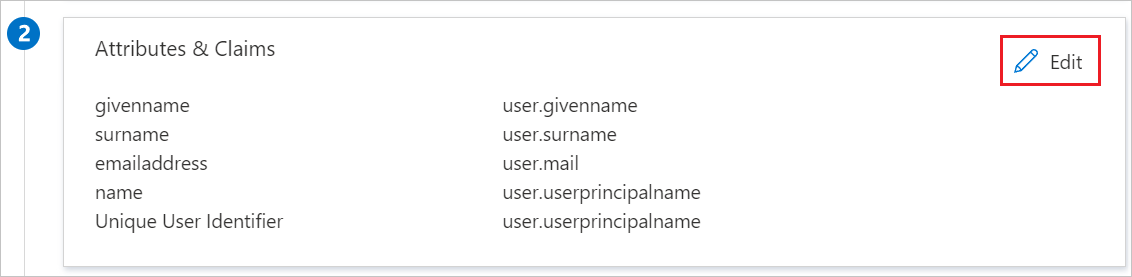

L'attributo NAME ID in Microsoft Entra ID può essere mappato a qualsiasi attributo utente desiderato modificando la sezione Attributi e attestazioni.

a) Dopo aver selezionato Modifica, è possibile eseguire il mapping di qualsiasi attributo utente desiderato selezionando Identificatore utente univoco (ID nome).

b. Nella schermata successiva il nome dell'attributo desiderato, ad esempio user.userprincipalname, può essere selezionato come opzione dal menu a discesa Attributo di origine.

c. La selezione può quindi essere salvata selezionando il pulsante Salva nella parte superiore.

d. Ora, l'origine dell'attributo user.userprincipalname in Microsoft Entra ID viene mappata al nome dell'attributo Name ID in Microsoft Entra, che viene confrontato con l'attributo username di Atlassian dal plug-in SSO.

Nota

Il servizio SSO fornito da Microsoft Azure supporta l'autenticazione SAML, in grado di eseguire l'identificazione dell'utente usando attributi diversi, ad esempio il nome, il cognome, l'indirizzo email e il nome principale utente. È consigliabile non usare la posta elettronica come attributo di autenticazione poiché gli indirizzi di posta elettronica non sono sempre verificati da Microsoft Entra ID. Il plug-in confronta i valori dell'attributo username Atlassian con l'attributo NameID in Microsoft Entra ID per determinare l'autenticazione utente valida.

Se il tenant di Azure ha utenti guest , seguire questa procedura di configurazione:

a) Selezionare l'icona a forma di matita per passare alla sezione Attributi e attestazioni.

b. Selezionare NameID nella sezione Attributi e attestazioni.

c. Configurare le condizioni della richiesta in base al tipo di utente.

Nota

Assegnare il valore NameID come

user.userprincipalnameper Membri euser.mailper Guest esterni.d. Salvare le modifiche e verificare l'accesso SSO per gli utenti guest esterni.

Creare e assegnare un utente di test di Microsoft Entra

Seguire le linee guida nella guida introduttiva creare e assegnare un account utente per creare un account utente di test chiamato B.Simon.

Configurare JIRA SAML SSO utilizzando Microsoft SSO

In un'altra finestra del Web browser accedere all'istanza di JIRA come amministratore.

Sposta il cursore sull'ingranaggio e seleziona i componenti aggiuntivi.

Scarica il plugin dall'Area download Microsoft. Caricare manualmente il plug-in fornito da Microsoft usando il menu Carica componente aggiuntivo. Il download del plug-in è coperto dal Contratto di servizio Microsoft.

Screenshot che mostra Manage add-ons con il collegamento Upload add-on evidenziato.

Per l'esecuzione dello scenario di proxy inverso JIRA o dello scenario di bilanciamento del carico, seguire questa procedura:

Nota

Configurare prima di tutto il server con le istruzioni seguenti e quindi installare il plug-in.

a) Aggiungere il seguente attributo nella porta del connettore nel fileserver.xml dell'applicazione server JIRA.

scheme="https" proxyName="<subdomain.domain.com>" proxyPort="<proxy_port>" secure="true"La schermata mostra il file server.xml in un editor con la nuova riga aggiunta.

b. Modificare l'URL di base in Impostazioni di sistema in base al proxy/bilanciamento del carico.

Dopo aver installato il plug-in, viene visualizzato nella sezione User Installed add-ons (Componenti aggiuntivi installati dall'utente ) della sezione Manage Add-on (Gestisci componente aggiuntivo ). Selezionare Configura per configurare il nuovo plug-in.

Seguire questa procedura nella pagina di configurazione:

Suggerimento

Assicurarsi che esista un solo certificato mappato per l'app in modo che non si verifichino errori durante la risoluzione dei metadati. Se sono presenti più certificati, durante la risoluzione dei metadati, l'amministratore riceve un errore.

a) Nella casella di testo Metadata URL (URL metadati) incollare il valore dell'URL dei metadati di federazione dell'app che hai copiato e selezionare il pulsante Risolvi. Viene letto l'URL dei metadati IdP e vengono compilate tutte le informazioni dei campi.

b. Copiare i valori Identificatore, URL di risposta e URL di accesso e incollarli rispettivamente nelle caselle di testo Identificatore, URL di risposta e URL di accesso nella sezione SAML SSO di JIRA per Microsoft Domini e URL nel portale di Azure.

c. In Login Button Name (Nome pulsante di accesso) digitare il nome del pulsante che l'organizzazione vuole che gli utenti visualizzino nella schermata di accesso.

d. In Descrizione pulsante di accesso digitare la descrizione del pulsante che l'organizzazione vuole che gli utenti visualizzino nella schermata di accesso.

e. In Gruppo predefinito selezionare il gruppo predefinito dell'organizzazione da assegnare ai nuovi utenti. I gruppi predefiniti facilitano i diritti di accesso organizzati ai nuovi account utente.

f. In SAML User ID Locations (Percorsi ID utente SAML) selezionare ID utente nell'elemento NameIdentifier dell'istruzione Subject o ID utente si trova in un elemento Attributo. Questo ID deve essere l'ID utente di JIRA. Se l'ID utente non corrisponde, il sistema non consente agli utenti di accedere.

Nota

La posizione predefinita dell'ID utente SAML è nell'Identificatore del Nome. È possibile sostituirlo con un attributo e immettere il nome dell'attributo appropriato.

g. Se si seleziona ID utente nell'elemento Attributo, per Nome dell'attributo, digitare il nome dell'attributo in cui è previsto l'ID utente.

h. In Funzionalità di creazione automatica utente (JIT User Provisioning): automatizza la creazione di account utente nelle applicazioni Web autorizzate, senza la necessità di effettuare il provisioning manuale. Ciò riduce il carico di lavoro amministrativo e aumenta la produttività. Poiché JIT si basa sulla risposta di accesso di Azure AD, immettere i valori dell'attributo SAML-response, che includono l'indirizzo di posta elettronica dell'utente, il cognome e il nome.

io. Se si usa il dominio federato (ad esempio ADFS e così via) con Microsoft Entra ID, selezionare l'opzione Abilita individuazione area di autenticazione principale e configurare il nome di dominio.

j. In Nome di dominio digitare qui il nome del dominio nel caso di accesso basato su ADFS.

Okay. Selezionare Abilita single sign-out se si vuole disconnettersi da Microsoft Entra ID quando un utente si disconnette da JIRA.

l. Abilitare Force Azure Login se si vuole accedere usando solo le credenziali di Microsoft Entra ID.

Nota

Per abilitare il modulo di accesso predefinito per gli amministratori nella pagina di accesso quando è abilitata l'impostazione per forzare l'accesso ad Azure, aggiungere il parametro query nell'URL del browser.

https://<domain:port>/login.jsp?force_azure_login=falsem. Selezionare Abilita l'uso del proxy di applicazione se è stata configurata l'applicazione Atlassian locale in un'installazione del proxy di applicazione.

- Per l'installazione del proxy dell'app, seguire la procedura descritta nella documentazione del proxy dell'applicazione Microsoft Entra.

n. Selezionare Salva per salvare le impostazioni.

Nota

Per altre informazioni sull'installazione e sulla risoluzione dei problemi, vedere la Guida dell'amministratore del connettore MS JIRA SSO. Sono disponibili anche domande frequenti per l'assistenza.

Creare un utente di prova JIRA SAML SSO di Microsoft

Per consentire agli utenti di Microsoft Entra di accedere al server JIRA locale, è necessario che vengano gestiti nel JIRA SAML SSO gestito da Microsoft. In JIRA SAML SSO by Microsoft il provisioning è un'attività manuale.

Per effettuare il provisioning di un account utente, seguire questa procedura:

Accedere al server locale JIRA come amministratore.

Passare il puntatore del mouse su ingranaggio e selezionare Gestione utenti.

Si viene reindirizzati alla pagina Accesso amministratore per immettere Password e selezionare il pulsante Conferma .

Nella sezione Scheda Gestione utenti selezionare Crea utente.

Nella pagina della finestra di dialogo "Crea nuovo utente" seguire questa procedura:

a) Nella casella di testo Indirizzo di posta elettronica digitare l'indirizzo di posta elettronica dell'utente, ad esempio B.simon@contoso.com.

b. Nella casella di testo Full Name (Nome completo ) digitare il nome completo dell'utente, ad esempio B.Simon.

c. Nella casella di testo Username (Nome utente ) digitare il messaggio di posta elettronica dell'utente, ad esempio B.simon@contoso.com.

d. Nella casella di testo Password digitare la password dell'utente.

e. Selezionare Crea utente.

Testare la funzionalità SSO

In questa sezione viene testata la configurazione dell'accesso Single Sign-On di Microsoft Entra con le opzioni seguenti.

Selezionare Test this application (Testa questa applicazione), questa opzione reindirizza a JIRA SAML SSO by Microsoft Sign-On URL in cui è possibile avviare il flusso di accesso.

Passare direttamente all'URL di accesso di JIRA SAML SSO by Microsoft e avviare il flusso di accesso da questa posizione.

È possibile usare App personali Microsoft. Quando si seleziona il riquadro JIRA SAML SSO by Microsoft in My Apps, questa opzione reindirizza a JIRA SAML SSO by Microsoft Sign-On URL. Per altre informazioni sulle app personali, vedere Introduzione alle app personali.

Contenuto correlato

Dopo aver configurato JIRA SAML SSO by Microsoft, è possibile applicare il controllo sessione che consente di proteggere in tempo reale l'esfiltrazione e l'infiltrazione dei dati sensibili dell'organizzazione. Il controllo sessione costituisce un'estensione dell'accesso condizionale. Informazioni su come applicare il controllo sessione con Microsoft Defender for Cloud Apps.