Esercitazione: Configurare Salesforce per il provisioning utenti automatico

Questa esercitazione descrive i passaggi necessari per eseguire in Salesforce e Microsoft Entra ID per effettuare automaticamente il provisioning e il deprovisioning degli account utente da Microsoft Entra ID a Salesforce.

Prerequisiti

Per lo scenario descritto in questa esercitazione si presuppone che l'utente disponga di quanto segue:

Un tenant di Microsoft Entra.

Tenant Salesforce.com.

Nome utente e password dell'account Salesforce e token. In futuro, se si reimposta la password dell'account, Salesforce fornisce un nuovo token e sarà necessario modificare le impostazioni di provisioning di Salesforce.

Profilo utente personalizzato in Salesforce. Dopo aver creato un profilo personalizzato nel portale di Salesforce, modificare le autorizzazioni amministrative del profilo per abilitare quanto segue:

API abilitata.

Gestisci utenti: l'abilitazione di questa opzione abilita automaticamente le opzioni seguenti: Assegnare set di autorizzazioni, Gestire gli utenti interniGestisci gli indirizzi IP, Gestire i criteri di accesso, Gestire i profili e i set di autorizzazioni, gestire i ruoli, gestire la condivisione, reimpostare le password utente e sbloccare gli utenti, visualizzare tutti gli utenti, visualizzare ruoli e gerarchia, visualizzare l'installazione e la configurazione.

Vedere anche la documentazione relativa alla creazione o alla clonazione dei profili di Salesforce.

Nota

Assegnare le autorizzazioni direttamente al profilo. Non aggiungere le autorizzazioni tramite i set di autorizzazioni.

Nota

I ruoli non dovrebbero essere modificati manualmente in Microsoft Entra ID quando si eseguono importazioni di ruoli.

Importante

Se si usa un account di valutazione di Salesforce.com, non sarà possibile configurare il provisioning automatizzato degli utenti. Gli account di valutazione non hanno l'accesso API necessario, che viene abilitato solo dopo l'acquisto. Per aggirare questa limitazione, è possibile usare un account gratuito per sviluppatori per completare l'esercitazione.

Se si usa un ambiente Salesforce Sandbox, vedere l'esercitazione sull'integrazione di Salesforce Sandbox.

Assegnazione di utenti a Salesforce

Per determinare gli utenti che dovranno ricevere l'accesso alle app selezionate, Microsoft Entra ID usa il concetto delle "assegnazioni". Nel contesto del provisioning automatico degli account utente, vengono sincronizzati solo gli utenti e i gruppi "assegnati" a un'applicazione in Microsoft Entra ID.

Prima di configurare e abilitare il servizio di provisioning, è necessario decidere quali utenti o gruppi in Microsoft Entra ID devono accedere all'app Salesforce. È possibile assegnare questi utenti all'app Salesforce seguendo le istruzioni riportate in Assegnare un utente o un gruppo a un'app aziendale

Suggerimenti importanti per l'assegnazione di utenti a Salesforce

È consigliabile assegnare un singolo utente di Microsoft Entra a Salesforce per testare la configurazione del provisioning. Più utenti e/o gruppi possono essere assegnati in un secondo momento.

Quando si assegna un utente a Salesforce, è necessario selezionare un ruolo utente valido. Il ruolo "Default Access" (Accesso predefinito) non è applicabile per il provisioning

Nota

Questa app importa i profili da Salesforce come parte del processo di provisioning, che il cliente può voler selezionare quando si assegnano utenti in Microsoft Entra ID. Si noti che i profili importati da Salesforce vengono visualizzati come ruoli in Microsoft Entra ID.

Abilitare il provisioning utenti automatico

Questa sezione illustra come connettere l'ID Microsoft Entra all'API di provisioning dell'account utente di Salesforce - v40

Suggerimento

È anche possibile scegliere di abilitare l'accesso Single Sign-On basato su SAML per Salesforce, seguendo le istruzioni fornite nella portale di Azure. L'accesso Single Sign-On può essere configurato indipendentemente dal provisioning automatico, nonostante queste due funzionalità siano complementari.

Configurare il provisioning automatico degli account utente

In questa sezione viene descritto come abilitare il provisioning utenti degli account utente di Active Directory in Salesforce.

Accedere all'Interfaccia di amministrazione di Microsoft Entra almeno come Amministratore applicazione cloud.

Passare a Identità>Applicazioni>Applicazioni aziendali.

Se Salesforce è stato configurato per l'accesso Single Sign-On, cercare l'istanza di Salesforce usando il campo di ricerca. In caso contrario, selezionare Aggiungi e cercare Salesforce nella raccolta di applicazioni. Selezionare Salesforce nei risultati della ricerca e aggiungerlo all'elenco delle applicazioni.

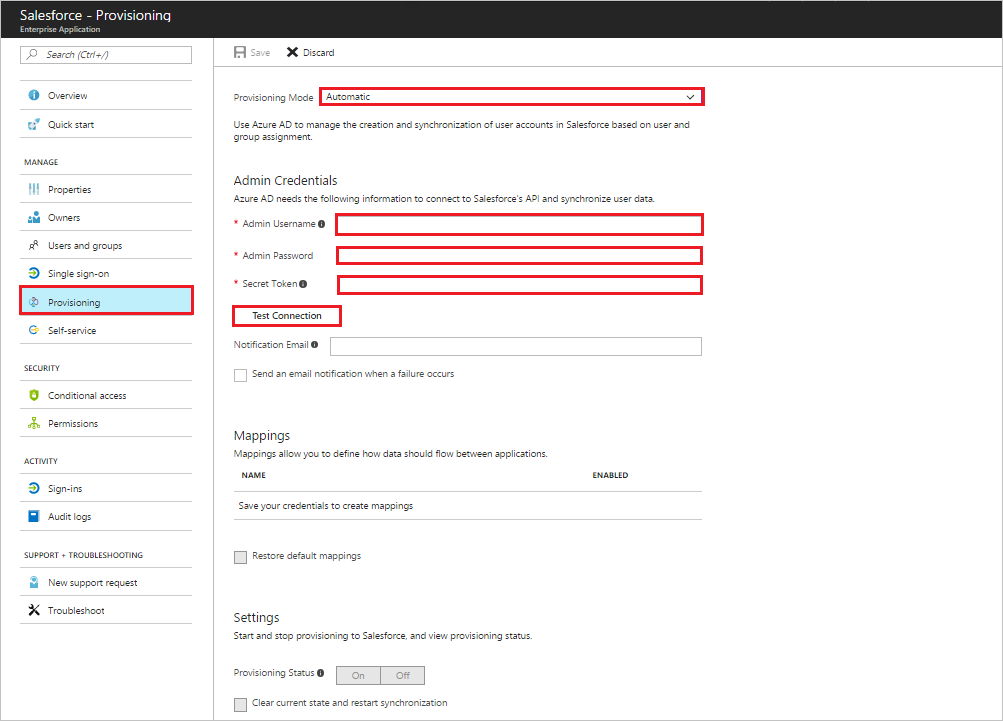

Selezionare l'istanza di Salesforce e quindi la scheda Provisioning.

Impostare Modalità di provisioning su Automatico.

Nella sezione Credenziali di amministratore specificare le impostazioni di configurazione seguenti:

Nella casella di testo Nome utente amministratore digitare un nome account di Salesforce con il profilo Amministratore di sistema assegnato in Salesforce.com.

Nella casella di testo Password amministratore digitare la password per questo account.

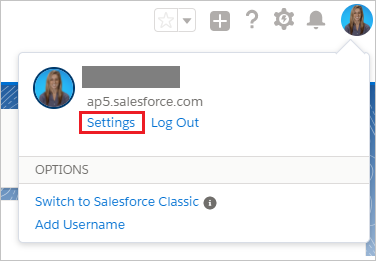

Per ottenere il token di sicurezza di Salesforce, aprire una nuova scheda e accedere allo stesso account di amministratore di Salesforce. Nell'angolo superiore destro della pagina fare clic sul proprio nome e quindi su Impostazioni.

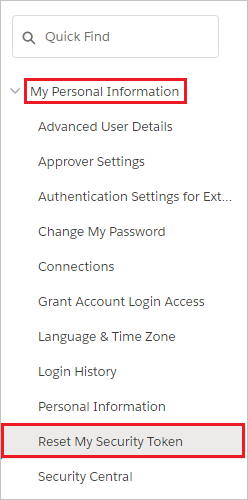

Nel pannello di navigazione sinistro fare clic su My Personal Information (Informazioni personali) per espandere la sezione corrispondente e quindi fare clic su Reset My Security Token (Reimposta token di sicurezza personale).

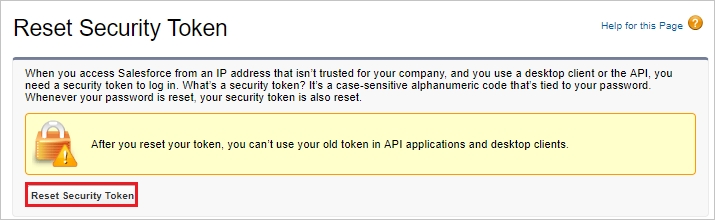

Nella pagina Reset Security Token (Reimposta token di sicurezza) fare clic sul pulsante Reset Security Token (Reimposta token di sicurezza).

Controllare la casella di posta elettronica associata a questo account di amministratore. Cercare un messaggio di posta elettronica da Salesforce.com contenente il nuovo token di sicurezza.

Copiare il token, passare alla finestra di Microsoft Entra e incollarlo nel campo Token segreto.

L'URL del tenant deve essere immesso se l'istanza di Salesforce si trova in Salesforce Government Cloud. In caso contrario, è facoltativo. Immettere l'URL del tenant usando il formato "https://<your-instance>.my.salesforce.com" sostituendo <your-instance> con il nome dell'istanza di Salesforce.

Selezionare Test connessione per assicurarsi che Microsoft Entra ID possa connettersi all'app Salesforce.

Nel campo Messaggio di posta elettronica di notifica immettere l'indirizzo di posta elettronica di una persona o un gruppo che riceverà le notifiche di errore relative al provisioning e selezionare la casella di controllo qui di seguito.

Fare clic su Salva.

Nella sezione Mapping selezionare Synchronize Microsoft Entra users to Salesforce (Sincronizza utenti di Microsoft Entra con Salesforce).

Nella sezione Mapping attributi esaminare gli attributi utente sincronizzati da Microsoft Entra ID a Salesforce. Notar e che gli attributi selezionati come proprietà corrispondenti vengono usati per trovare le corrispondenze con gli account utente in Salesforce per le operazioni di aggiornamento. Selezionare il pulsante Salva per eseguire il commit delle modifiche.

Per abilitare il servizio di provisioning Microsoft Entra per Salesforce, impostare Stato del provisioning su Sì nella sezione Impostazioni

Fare clic su Salva.

Nota

Dopo il provisioning degli utenti nell'applicazione Salesforce, l'amministratore deve configurare le impostazioni specifiche della lingua per tali utenti. Per altre informazioni sulla configurazione della lingua, vedere questo articolo.

Viene avviata la sincronizzazione iniziale di tutti gli utenti e/o i gruppi assegnati a Salesforce nella sezione Utenti e gruppi. La sincronizzazione iniziale richiede più tempo delle sincronizzazioni successive, che saranno eseguite circa ogni 40 minuti per tutto il tempo che il servizio è in esecuzione. È possibile usare la sezione Dettagli sincronizzazione per monitorare lo stato di avanzamento e selezionare i collegamenti ai log delle attività di provisioning, che descrivono tutte le azioni eseguite dal servizio di provisioning sull'app Salesforce.

Per altre informazioni sulla lettura dei log di provisioning di Microsoft Entra, vedere Creazione di report sul provisioning automatico degli account utente.

Problemi comuni

- Se si verificano problemi durante l'autorizzazione dell'accesso a Salesforce, verificare quanto segue:

- Le credenziali usate hanno accesso amministratore a Salesforce.

- La versione di Salesforce usata supporta l'accesso Web (ad esempio Developer, Enterprise, Sandbox e Unlimited editions of Salesforce).

- L'accesso all'API Web è abilitato per l'utente.

- Il servizio di provisioning Microsoft Entra supporta la lingua, le impostazioni locali e il fuso orario di provisioning per un utente. Questi attributi si trovano nei mapping degli attributi predefiniti, ma non hanno un attributo di origine predefinito. Assicurarsi di selezionare l'attributo di origine predefinito e che l'attributo di origine sia nel formato previsto da SalesForce. Ad esempio, localeSidKey per english(Stati Uniti) è en_US. Esaminare le indicazioni fornite qui per determinare il formato localeSidKey appropriato. I formati languageLocaleKey sono disponibili qui. Oltre a garantire che il formato sia corretto, potrebbe essere necessario assicurarsi che la lingua sia abilitata per gli utenti, come descritto qui.

- SalesforceLicenseLimitExceeded: non è stato possibile creare l'utente nell'applicazione di destinazione perché non sono disponibili licenze per questo utente. Procurarsi licenze aggiuntive per l'applicazione di destinazione o esaminare le assegnazioni utente e la configurazione del mapping degli attributi per assicurarsi che gli utenti corretti vengano assegnati con gli attributi corretti.

- SalesforceDuplicateUserName: non è possibile effettuare il provisioning dell'utente perché ha un Salesforce.com 'Username' duplicato in un altro tenant Salesforce.com. In Salesforce.com i valori per l'attributo 'Username' devono essere univoci in tutti i tenant Salesforce.com. Per impostazione predefinita, userPrincipalName di un utente in Microsoft Entra ID diventa il nome utente in Salesforce.com. Hai due opzioni. Un'opzione consiste nel trovare e rinominare l'utente con il duplicato "Nome utente" nell'altro tenant Salesforce.com, se si amministra anche l'altro tenant. L'altra opzione consiste nel rimuovere l'accesso dall'utente di Microsoft Entra al tenant Salesforce.com con cui la directory è integrata. Questa operazione verrà ritentata al successivo tentativo di sincronizzazione.

- SalesforceRequiredFieldMissing: Salesforce richiede che alcuni attributi siano presenti nell'utente per creare o aggiornare correttamente l'utente. L'utente non dispone di uno degli attributi necessari. Assicurarsi che gli attributi, ad esempio posta elettronica e alias, vengano popolati in tutti gli utenti di cui si vuole eseguire il provisioning in Salesforce. È possibile definire l'ambito degli utenti che non hanno questi attributi usando filtri di ambito basati su attributi.

- Il mapping predefinito degli attributi per il provisioning in Salesforce include l'espressione SingleAppRoleAssignments per eseguire il mapping di appRoleAssignments in Microsoft Entra ID a ProfileName in Salesforce. Assicurarsi che gli utenti non dispongano di più assegnazioni di ruolo dell'app in Microsoft Entra ID perché il mapping degli attributi supporta solo il provisioning di un ruolo.

- Salesforce richiede che gli aggiornamenti di posta elettronica vengano approvati manualmente prima di essere modificati. Di conseguenza, è possibile visualizzare più voci nei log di provisioning per aggiornare il messaggio di posta elettronica dell'utente (fino a quando la modifica del messaggio di posta elettronica non è stata approvata).