Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

In Problema ID verificato di Microsoft Entra credenziali da un'applicazione si apprenderà come rilasciare e verificare le credenziali usando lo stesso tenant di Microsoft Entra. In uno scenario reale, in cui l'autorità emittente e il verificatore sono organizzazioni separate, il verificatore usa proprio tenant Microsoft Entra per eseguire la verifica delle credenziali rilasciate dall'altra organizzazione. In questa esercitazione vengono illustrati i passaggi necessari per presentare e verificare la prima credenziale verificabile: una scheda di esperti di credenziali verificata.

Il verificatore sblocca i privilegi per soggetti che possiedono carte di esperti con credenziali verificate. In questa esercitazione viene eseguita un’applicazione di esempio da un computer locale che chiede di presentare una scheda di esperti di credenziali verificata e quindi la verifica.

In questo articolo vengono illustrate le operazioni seguenti:

- Scaricare il codice dell'applicazione di esempio nel computer locale

- Configurare ID verificato di Microsoft Entra nel tenant di Microsoft Entra

- Raccogliere le credenziali e i dettagli dell'ambiente per configurare l'applicazione di esempio e aggiornare l'applicazione di esempio con i dettagli della scheda esperti di credenziali verificata

- Eseguire l'applicazione di esempio e avviare un processo di rilascio delle credenziali verificabile

Prerequisiti

- Configurare un tenant per l'ID verificato di Microsoft Entra.

- Se si vuole clonare il repository che ospita l'app di esempio, installare Git.

- Visual Studio Code, Visual Studio o un editor di codice simile.

- .NET 7.0.

- Scaricare ngrok e registrarsi per ottenere un account gratuito. Se non è possibile usare

ngroknell'organizzazione, leggere queste domande frequenti. - Un dispositivo mobile con la versione più recente di Microsoft Authenticator.

Raccogliere i dettagli del tenant per configurare l'applicazione di esempio

Dopo aver configurato il servizio ID verificato di Microsoft Entra, verranno raccolte alcune informazioni sull'ambiente e le credenziali verificabili impostate. Queste informazioni vengono usate quando si configura l'applicazione di esempio.

- In ID verificato selezionare Impostazioni organizzazione.

- Copiare il valore dell'identificatore tenant e registrarlo per un secondo momento.

- Copiare il valore dell'identificatore decentralizzato e registrarlo per un secondo momento.

Lo screenshot seguente illustra come copiare i valori necessari:

Scaricare il codice di esempio

L'applicazione di esempio è disponibile in .NET e il codice viene gestito in un repository GitHub. Scaricare il codice di esempio dal repository GitHub o clonare il repository nel computer locale:

git clone git@github.com:Azure-Samples/active-directory-verifiable-credentials-dotnet.git

Configurare l'app delle credenziali verificabili

Creare un segreto client per l'applicazione registrata creata. L'applicazione di esempio usa il segreto client per dimostrare la propria identità al momento della richiesta dei token.

In Microsoft Entra ID passare a Registrazioni app.

Selezionare l'applicazione verifiable-credentials-app creata in precedenza.

Selezionare il nome da inserire nei Dettagli delle Registrazioni app.

Copiare il valore ID applicazione (client) e archiviarlo per un secondo momento.

In Dettagli di registrazione dell'app dal menu principale, in Gestisci, selezionare Certificati e segreti.

Selezionare Nuovo segreto client.

Nella casella Descrizione, immettere una descrizione per il segreto client, ad esempio vc-sample-secret.

In Scadenza selezionare la durata di validità del segreto, ad esempio sei mesi. Selezionare Aggiungi.

Registrare il Valore del segreto. Questo valore è necessario in un passaggio successivo. Il valore del segreto non verrà visualizzato di nuovo e non sarà recuperabile da altri mezzi, quindi è consigliabile registrarlo una volta visibile.

A questo punto, è necessario avere tutte le informazioni necessarie per configurare l'applicazione di esempio.

Aggiornare l'applicazione di esempio

Apportare ora modifiche al codice dell'autorità di certificazione dell'app di esempio per aggiornarlo con l'URL delle credenziali verificabili. Questo passaggio consente di rilasciare credenziali verificabili usando il proprio tenant.

Nella directory active-directory-verificaable-credentials-dotnet-main aprire Visual Studio Code. Selezionare il progetto all'interno della directory 1. asp-net-core-api-idtokenhint .

Nella cartella radice del progetto aprire il file appsettings.json . Questo file contiene informazioni sulle credenziali nell'ambiente ID verificato di Microsoft Entra. Aggiornare le proprietà seguenti con le informazioni raccolte durante i passaggi precedenti.

- ID tenant: ID tenant

- ID client: ID client

- Segreto client: Segreto client

- DidAuthority: Identificatore decentralizzato

- CredentialType: tipo di credenziale

CredentialManifest è necessario solo per il rilascio, quindi se si desidera fare solo la presentazione, non è strettamente necessario.

Salvare il file appsettings.json.

Il codice JSON seguente illustra un file completo appsettings.json :

{

"VerifiedID": {

"Endpoint": "https://verifiedid.did.msidentity.com/v1.0/verifiableCredentials/",

"VCServiceScope": "3db474b9-6a0c-4840-96ac-1fceb342124f/.default",

"Instance": "https://login.microsoftonline.com/",

"TenantId": "aaaabbbb-0000-cccc-1111-dddd2222eeee",

"ClientId": "00001111-aaaa-2222-bbbb-3333cccc4444",

"ClientSecret": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u",

"CertificateName": "[Or instead of client secret: Enter here the name of a certificate (from the user cert store) as registered with your application]",

"DidAuthority": "did:web:...your-decentralized-identifier...",

"CredentialType": "VerifiedCredentialExpert",

"CredentialManifest": "https://verifiedid.did.msidentity.com/v1.0/aaaabbbb-0000-cccc-1111-dddd2222eeee/verifiableCredentials/contracts/VerifiedCredentialExpert"

}

}

Eseguire e testare l'app di esempio

A questo punto è possibile presentare e verificare la prima carta di esperti con credenziali verificate eseguendo l'applicazione di esempio.

Da Visual Studio Code, eseguire il progetto Verifiable_credentials_DotNet. Oppure, eseguire i seguenti comandi dalla shell di comando:

cd active-directory-verifiable-credentials-dotnet\1-asp-net-core-api-idtokenhint dotnet build "AspNetCoreVerifiableCredentials.csproj" -c Debug -o .\bin\Debug\net6 dotnet runIn un altro terminale eseguire il comando seguente. Questo comando esegue ngrok per configurare un URL su 5000 e renderlo disponibile pubblicamente su Internet.

ngrok http 5000Nota

In alcuni computer potrebbe essere necessario eseguire il comando in questo formato:

./ngrok http 5000.Aprire l'URL HTTPS generato da ngrok.

Nel Web browser, selezionare Verifica credenziali.

Usando il dispositivo mobile, analizzare il codice a matrice con l'app Authenticator. Per maggiori informazioni sulla scansione del QR code, vedi la sezione delle FAQ .

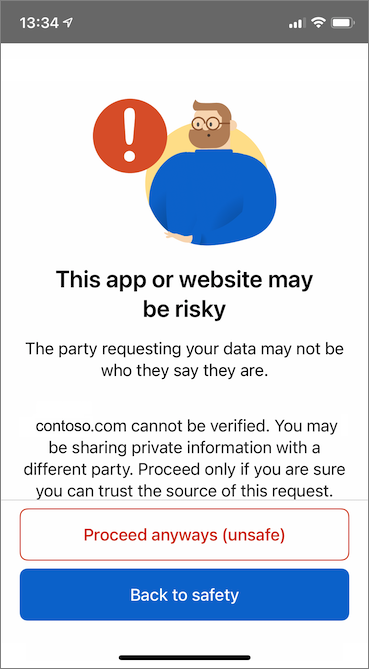

Quando viene visualizzato il messaggio di avviso, Questa app o il sito Web potrebbero essere rischiosi, selezionare Avanzate. Viene visualizzato questo avviso perché il dominio non è verificato. Per questa esercitazione, è possibile ignorare la registrazione del dominio.

Nell'avviso del sito Web rischioso, selezionare Continua comunque (non sicuro).

Approvare la richiesta selezionando Consenti.

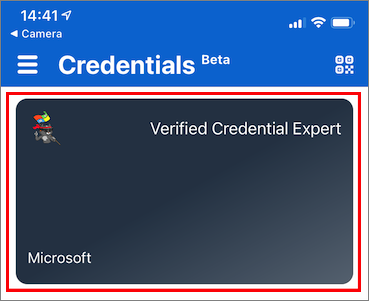

Dopo aver approvato la richiesta, è possibile vedere che la richiesta è stata approvata. È anche possibile controllare il log. Per visualizzare il log, selezionare le credenziali verificabili.

Selezionare quindi Attività recente.

Attività recente mostra le attività recenti delle credenziali verificabili.

Tornare all'app di esempio. Mostra che la presentazione delle credenziali verificabili è stata ricevuta.

Passaggi successivi

Informazioni su come personalizzare le credenziali verificabili.