Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Nei dispositivi macOS è possibile configurare l'accesso Single Sign-On della piattaforma per abilitare l'accesso Single Sign-On (SSO) usando l'autenticazione senza password, Microsoft Entra ID account utente o smart card. L'accesso Single Sign-On della piattaforma è un miglioramento del plug-in Microsoft Enterprise SSO e dell'estensione dell'app SSO. L'accesso Single Sign-On della piattaforma può accedere agli utenti ai dispositivi Mac gestiti usando le credenziali di Microsoft Entra ID e Touch ID.

Questa funzionalità si applica a:

- macOS

Il plug-in SSO di Microsoft Enterprise Microsoft Entra ID include due funzionalità SSO: Platform SSO e l'estensione dell'app SSO. Questo articolo è incentrato sulla configurazione dell'accesso SSO della piattaforma con Microsoft Entra ID per i dispositivi macOS (anteprima pubblica).

Alcuni vantaggi dell'accesso Single Sign-On della piattaforma includono:

- Include l'estensione dell'app SSO. L'estensione dell'app SSO non viene configurata separatamente.

- Passare senza password con credenziali resistenti al phishing associate all'hardware per il dispositivo Mac.

- L'esperienza di accesso è simile all'accesso a un dispositivo Windows con un account aziendale o dell'istituto di istruzione, come avviene per gli utenti con Windows Hello for Business.

- Consente di ridurre al minimo il numero di volte in cui gli utenti devono immettere le credenziali di Microsoft Entra ID.

- Consente di ridurre il numero di password che gli utenti devono ricordare.

- Ottenere i vantaggi dell Microsoft Entra join, che consente a qualsiasi utente dell'organizzazione di accedere al dispositivo.

- Incluso in tutti i piani di licenza Microsoft Intune.

Quando i dispositivi Mac si uniscono a un tenant Microsoft Entra ID, i dispositivi ottengono un certificato di aggiunta all'area di lavoro (WPJ) associato all'hardware e accessibile solo dal plug-in SSO di Microsoft Enterprise. Per accedere alle risorse protette tramite l'accesso condizionale, le app e i Web browser hanno bisogno di questo certificato WPJ. Con l'accesso Single Sign-On della piattaforma configurato, l'estensione dell'app SSO funge da broker per l'autenticazione Microsoft Entra ID e l'accesso condizionale.

L'accesso Single Sign-On della piattaforma può essere configurato usando il catalogo delle impostazioni. Quando il criterio è pronto, si assegnano i criteri agli utenti. Microsoft consiglia di assegnare i criteri quando l'utente registra il dispositivo in Intune. Tuttavia, può essere assegnato in qualsiasi momento, anche nei dispositivi esistenti.

Questo articolo illustra come configurare l'accesso SSO della piattaforma per i dispositivi macOS in Intune.

Prerequisiti

I dispositivi devono eseguire macOS 13.0 e versioni successive.

Microsoft Intune Portale aziendale'appversione 5.2404.0 e successive è necessaria nei dispositivi. Questa versione include l'accesso SSO della piattaforma.

I Web browser seguenti supportano l'accesso SSO della piattaforma:

Microsoft Edge

Google Chrome con l'estensione Microsoft Single Sign On

Usando un criterio del file di preferenze (con estensione plist) Intune, è possibile forzare l'installazione di questa estensione. Nel file

.plistsono necessarie alcune informazioni nei criteri di Chrome Enterprise - ExtensionInstallForcelist (apre il sito Web di Google).Avviso

Sono disponibili file di esempio

.plistin ManagedPreferencesEsempi di applicazioni in GitHub. Questo repository GitHub non è di proprietà, non è gestito e non è stato creato da Microsoft. Usare le informazioni a proprio rischio.Safari

È possibile usare Intune per aggiungere app web browser, inclusi i file del pacchetto (

.pkg) e dell'immagine del disco (.dmg) e distribuire l'app nei dispositivi macOS. Per iniziare, passare ad Aggiungere app a Microsoft Intune.L'accesso Single Sign-On della piattaforma usa il catalogo delle impostazioni di Intune per configurare le impostazioni necessarie. Per creare i criteri del catalogo delle impostazioni, accedere almeno all'interfaccia di amministrazione Microsoft Intune con un account con le autorizzazioni di Intune seguenti:

- Autorizzazioni lettura, creazione, aggiornamento e assegnazione della configurazione del dispositivo

Esistono alcuni ruoli predefiniti che dispongono di queste autorizzazioni, tra cui policy e profile manager Intune ruolo controllo degli accessi in base al ruolo. Per altre informazioni sui ruoli del controllo degli accessi in base al ruolo in Intune, vedere Controllo degli accessi in base al ruolo con Microsoft Intune.

Nel passaggio 5 - Registrare il dispositivo (questo articolo) gli utenti registrano i propri dispositivi. A questi utenti deve essere consentito aggiungere i dispositivi all'ID Entra. Per altre informazioni, vedere Configurare le impostazioni del dispositivo.

Passaggio 1: Decidere il metodo di autenticazione

Quando si creano i criteri SSO della piattaforma in Intune, è necessario decidere il metodo di autenticazione che si vuole usare.

I criteri SSO della piattaforma e il metodo di autenticazione usato cambiano il modo in cui gli utenti accedono ai dispositivi.

- Quando si configura l'accesso SSO della piattaforma, gli utenti accedono ai propri dispositivi macOS con il metodo di autenticazione configurato.

- Quando non si usa l'accesso SSO della piattaforma, gli utenti accedono ai propri dispositivi macOS con un account locale. Quindi, accedono ad app e siti Web con il proprio Microsoft Entra ID.

In questo passaggio usare le informazioni per apprendere le differenze con i metodi di autenticazione e il modo in cui influiscono sull'esperienza di accesso dell'utente.

Consiglio

Microsoft consiglia di usare Secure Enclave come metodo di autenticazione durante la configurazione dell'accesso SSO della piattaforma.

| Funzionalità | Enclave sicuro | Smart card | Password |

|---|---|---|---|

| Senza password (resistente al phishing) | ✅ | ✅ | ❌ |

| TouchID supportato per lo sblocco | ✅ | ✅ | ✅ |

| Può essere usato come passkey | ✅ | ❌ | ❌ |

|

Autenticazione a più fattori obbligatoria per la configurazione L'autenticazione a più fattori (MFA) è sempre consigliata |

✅ | ✅ | ❌ |

| Password Mac locale sincronizzata con ID Entra | ❌ | ❌ | ✅ |

| Supportato in macOS 13.x + | ✅ | ❌ | ✅ |

| Supportato in macOS 14.x + | ✅ | ✅ | ✅ |

| Facoltativamente, consentire ai nuovi utenti di accedere con le credenziali dell'ID Entra (macOS 14.x +) | ✅ | ✅ | ✅ |

Enclave sicuro

Quando si configura l'accesso Single Sign-On della piattaforma con il metodo di autenticazione secure enclave , il plug-in SSO usa chiavi di crittografia associate all'hardware. Non usa le credenziali Microsoft Entra per autenticare l'utente in app e siti Web.

Per altre informazioni su Secure Enclave, passare a Secure Enclave (apre il sito Web di Apple).

Enclave sicuro:

- Viene considerato senza password e soddisfa i requisiti di multifactoring (MFA) resistenti al phish. È concettualmente simile a Windows Hello for Business. Può anche usare le stesse funzionalità di Windows Hello for Business, ad esempio l'accesso condizionale.

- Lascia il nome utente e la password dell'account locale così come sono. Questi valori non vengono modificati.

Nota

Questo comportamento è dovuto alla crittografia del disco FileVault di Apple, che usa la password locale come chiave di sblocco.

- Dopo il riavvio di un dispositivo, gli utenti devono immettere la password dell'account locale. Dopo lo sblocco iniziale del computer, è possibile usare Touch ID per sbloccare il dispositivo.

- Dopo lo sblocco, il dispositivo ottiene il token di aggiornamento primario (PRT) supportato dall'hardware per l'accesso SSO a livello di dispositivo.

- Nei Web browser questa chiave PRT può essere usata come passkey usando le API WebAuthN.

- La configurazione può essere avviata con un'app di autenticazione per l'autenticazione MFA o il pass di accesso temporaneo Microsoft (TAP).

- Consente di creare e usare Microsoft Entra ID passkey.

Password

Quando si configura l'accesso SSO della piattaforma con il metodo di autenticazione password, gli utenti accedono al dispositivo con l'account utente Microsoft Entra ID anziché la password dell'account locale.

Questa opzione abilita l'accesso SSO tra le app che usano Microsoft Entra ID per l'autenticazione.

Con il metodo di autenticazione password :

La password Microsoft Entra ID sostituisce la password dell'account locale e le due password vengono mantenute sincronizzate.

Nota

La password del computer dell'account locale non viene completamente rimossa dal dispositivo. Questo comportamento è dovuto alla crittografia del disco FileVault di Apple, che usa la password locale come chiave di sblocco.

Il nome utente dell'account locale non viene modificato e rimane così come è.

Gli utenti finali possono usare Touch ID per accedere al dispositivo.

Sono disponibili meno password per gli utenti e gli amministratori da ricordare e gestire.

Gli utenti devono immettere la password Microsoft Entra ID dopo il riavvio di un dispositivo. Dopo lo sblocco iniziale del computer, Touch ID può sbloccare il dispositivo.

Dopo lo sblocco, il dispositivo ottiene le credenziali PRT (Primary Refresh Token) associate all'hardware per Microsoft Entra ID SSO.

Nota

Anche i criteri di Intune password configurati influiscono su questa impostazione. Ad esempio, se si dispone di un criterio password che blocca le password semplici, anche le password semplici vengono bloccate per questa impostazione.

Assicurarsi che i criteri di Intune password e/o di conformità corrispondano ai criteri password Microsoft Entra. Se i criteri non corrispondono, la password potrebbe non essere sincronizzata e agli utenti finali viene negato l'accesso.

Smart card

Quando si configura l'accesso SSO della piattaforma con il metodo di autenticazione smart card , gli utenti possono usare il certificato smart card e il PIN associato per accedere al dispositivo ed eseguire l'autenticazione ad app e siti Web.

Opzione:

- Viene considerato senza password.

- Lascia il nome utente e la password dell'account locale così come sono. Questi valori non vengono modificati.

Per altre informazioni, vedere Microsoft Entra autenticazione basata su certificati in iOS e macOS.

Configurare il ripristino keyvault (facoltativo)

Quando si usa l'autenticazione di sincronizzazione password, è possibile abilitare il ripristino keyvault per assicurarsi che i dati possano essere recuperati nel caso in cui un utente dimentichi la password. Gli amministratori IT devono esaminare la documentazione di Apple e valutare se l'uso delle chiavi di ripristino di Filevault istituzionali è una buona opzione per loro.

Passaggio 2: Creare i criteri SSO della piattaforma in Intune

Per configurare i criteri di accesso Single Sign-On della piattaforma, seguire questa procedura per creare un criterio di catalogo delle impostazioni di Intune. Il plug-in SSO di Microsoft Enterprise richiede le impostazioni elencate.

- Per altre informazioni sul plug-in, passare al plug-in Microsoft Enterprise SSO per dispositivi Apple.

- Per informazioni dettagliate sulle impostazioni del payload per l'estensione Extensible Single Sign-On, passare a Extensible Single Sign-On MDM payload settings for Apple devices (apre il sito Web di Apple).

Creare i criteri:

Accedere all'Interfaccia di amministrazione di Microsoft Intune.

Selezionare Dispositivi>Gestisci dispositivi>Configurazione>Crea>Nuovo criterio.

Immettere le proprietà seguenti:

- Piattaforma: selezionare macOS.

- Tipo di profilo: selezionare Catalogo impostazioni.

Selezionare Crea.

In Informazioni di base immettere le proprietà seguenti:

- Nome: immettere un nome descrittivo per il criterio. Assegnare ai criteri nomi che possano essere identificati facilmente in un secondo momento. Ad esempio, assegnare al criterio il nome macOS - Platform SSO.

- Descrizione: immettere una descrizione per il criterio. Questa impostazione è facoltativa ma consigliata.

Seleziona Avanti.

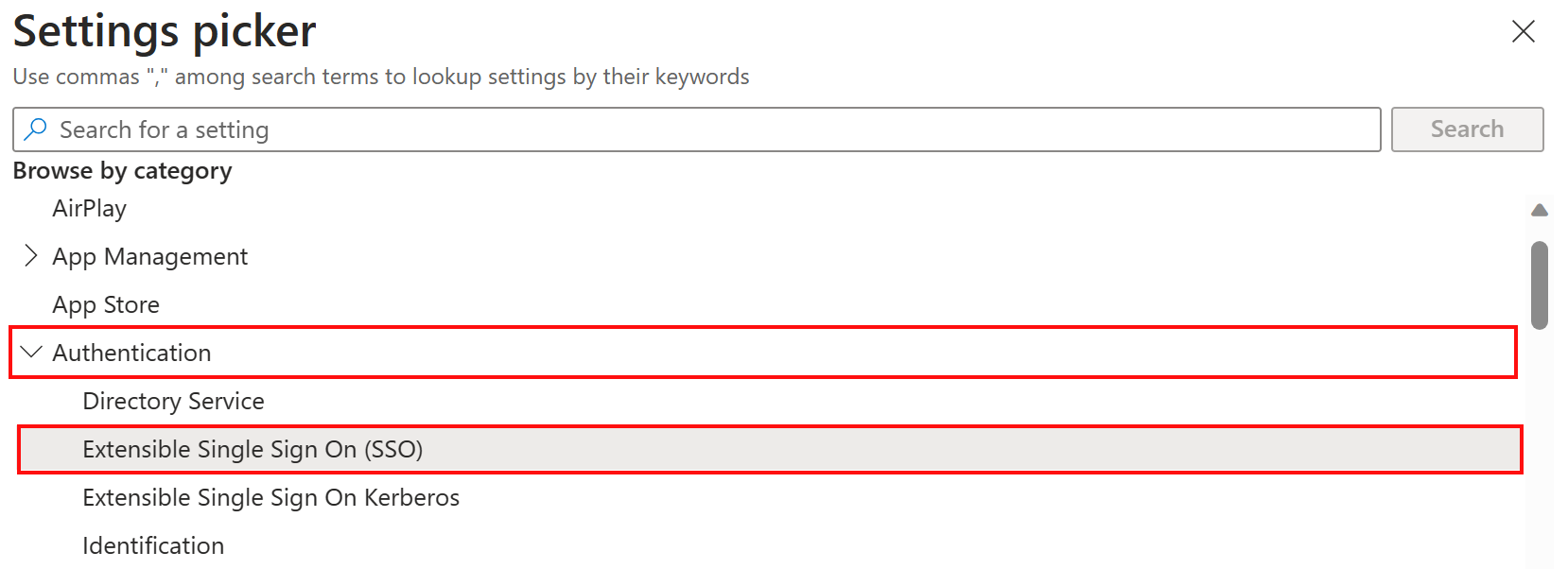

In Impostazioni di configurazione selezionare Aggiungi impostazioni. Nel selettore impostazioni espandere Autenticazione e selezionare Extensible Single Sign On (SSO):In the settings picker, expand Authentication, and select Extensible Single Sign On (SSO):

Nell'elenco selezionare le impostazioni seguenti:

- Metodo di autenticazione (deprecato) (solo macOS 13)

- Identificatore di estensione

- Espandere l'accesso Single Sign-On della piattaforma:

- Selezionare Metodo di autenticazione (macOS 14+)

- Selezionare Il mapping da token a utente

- Selezionare Usa chiavi di dispositivo condivise

- Token di registrazione

- Comportamento dello schermo bloccato

- Identificatore del team

- Tipo

- URL

Chiudere il selettore delle impostazioni.

Consiglio

Sono disponibili altre impostazioni SSO della piattaforma che è possibile configurare nei criteri:

- App non Microsoft e impostazioni dell'estensione Microsoft Enterprise SSO (in questo articolo)

- Impostazioni dell'esperienza utente finale (in questo articolo)

Configurare le impostazioni necessarie seguenti:

Nome Valore di configurazione Descrizione Metodo di autenticazione (deprecato)

(solo macOS 13)Password o UserSecureEnclave Selezionare il metodo di autenticazione SSO della piattaforma scelto nel passaggio 1 - Decidere il metodo di autenticazione (in questo articolo).

Questa impostazione si applica solo a macOS 13. Per macOS 14.0 e versioni successive, usare l'impostazioneMetodo di autenticazioneSSO> della piattaforma.Identificatore di estensione com.microsoft.CompanyPortalMac.ssoextensionCopiare e incollare questo valore nell'impostazione.

Questo ID è l'estensione dell'app SSO necessaria per il funzionamento dell'accesso SSO.

I valori Identificatore estensione e Identificatore team interagiscono.Accesso Single Sign-On> della piattaformaMetodo

di autenticazione(macOS 14+)Password, UserSecureEnclave o SmartCard Selezionare il metodo di autenticazione SSO della piattaforma scelto nel passaggio 1 - Decidere il metodo di autenticazione (in questo articolo).

Questa impostazione si applica a macOS 14 e versioni successive. Per macOS 13, usare l'impostazione Metodo di autenticazione (deprecato).Accesso Single Sign-On> della piattaformaUsare chiavi

di dispositivo condivise(macOS 14+)Enabled Se abilitato, l'accesso Single Sign-On della piattaforma usa le stesse chiavi di firma e crittografia per tutti gli utenti nello stesso dispositivo.

Agli utenti che eseguono l'aggiornamento da macOS 13.x a 14.x viene richiesto di eseguire di nuovo la registrazione.Token di registrazione {{DEVICEREGISTRATION}}Copiare e incollare questo valore nell'impostazione. È necessario includere le parentesi graffe.

Per altre informazioni su questo token di registrazione, vedere Configurare la registrazione del dispositivo Microsoft Entra.

Questa impostazione richiede anche la configurazione dell'impostazioneAuthenticationMethod.

- Se si usano solo dispositivi macOS 13, configurare l'impostazione Metodo di autenticazione (deprecato).

- Se si usano solo dispositivi macOS 14+, configurare l'impostazioneMetodo di autenticazioneSSO> della piattaforma.

- Se si dispone di una combinazione di dispositivi macOS 13 e macOS 14+, configurare entrambe le impostazioni di autenticazione nello stesso profilo.Comportamento dello schermo bloccato Non gestire Se impostato su Do Not Handle, la richiesta continua senza SSO. Mapping >da token a utenteNome account preferred_usernameCopiare e incollare questo valore nell'impostazione.

Questo token specifica che il valore dell'attributo Entrapreferred_usernameviene usato per il valore Account Name dell'account macOS.Mapping >da token a utenteNome completo nameCopiare e incollare questo valore nell'impostazione.

Questo token specifica che l'attestazione Entranameviene usata per il valore Full Name dell'account macOS.Identificatore del team UBF8T346G9Copiare e incollare questo valore nell'impostazione.

Questo identificatore è l'identificatore del team dell'estensione dell'app plug-in Enterprise SSO.Tipo Reindirizzare URL Copiare e incollare tutti gli URL seguenti: https://login.microsoftonline.com

https://login.microsoft.com

https://sts.windows.net

Se l'ambiente deve consentire domini cloud sovrani, ad esempio Azure per enti pubblici o Azure China 21Vianet, aggiungere anche gli URL seguenti:

https://login.partner.microsoftonline.cn

https://login.chinacloudapi.cn

https://login.microsoftonline.us

https://login-us.microsoftonline.comQuesti prefissi URL sono i provider di identità che eseguono estensioni dell'app SSO. Gli URL sono necessari per i payload di reindirizzamento e vengono ignorati per i payload delle credenziali .

Per altre informazioni su questi URL, passare al plug-in Microsoft Enterprise SSO per dispositivi Apple.Importante

Se si dispone di una combinazione di dispositivi macOS 13 e macOS 14+ nell'ambiente, configurare le impostazioni di autenticazione Platform SSO>Authentication Method e Authentication Method (Deprecated) nello stesso profilo.

Quando il profilo è pronto, è simile all'esempio seguente:

Seleziona Avanti.

In Tag ambito (facoltativo) assegnare un tag per filtrare il profilo a gruppi IT specifici, ad esempio

US-NC IT TeamoJohnGlenn_ITDepartment. Per altre informazioni sui tag di ambito, vedere Usare i ruoli del controllo degli accessi in base al ruolo e i tag di ambito per l'IT distribuito.Seleziona Avanti.

In Assegnazioni selezionare l'utente o i gruppi di dispositivi che ricevono il profilo. Per i dispositivi con affinità utente, assegnare a utenti o gruppi di utenti. Per i dispositivi con più utenti registrati senza affinità utente, assegnare a dispositivi o gruppi di dispositivi.

Importante

Per le impostazioni SSO della piattaforma nei dispositivi con affinità utente, non è supportato l'assegnazione a gruppi di dispositivi o filtri. Quando si usa l'assegnazione di gruppi di dispositivi o l'assegnazione di gruppi di utenti con filtri nei dispositivi con affinità utente, l'utente potrebbe non essere in grado di accedere alle risorse protette dall'accesso condizionale. Questo problema può verificarsi:

- Se le impostazioni dell'accesso Single Sign-On della piattaforma vengono applicate in modo errato. Oppure

- Se l'app Portale aziendale ignora Microsoft Entra registrazione del dispositivo quando l'accesso Single Sign-On della piattaforma non è abilitato.

Per altre informazioni sull'assegnazione dei profili, vedere Assegnare profili utente e dispositivo.

Seleziona Avanti.

In Rivedi e crea rivedere le impostazioni. Quando si seleziona Crea, le modifiche vengono salvate e il profilo viene assegnato. Il criterio viene visualizzato anche nell'elenco dei profili.

Al successivo controllo degli aggiornamenti della configurazione da parte del dispositivo, vengono applicate le impostazioni configurate.

Passaggio 3: Distribuire l'app Portale aziendale per macOS

L'app Portale aziendale per macOS distribuisce e installa il plug-in Microsoft Enterprise SSO. Questo plug-in abilita l'accesso SSO della piattaforma.

Usando Intune, è possibile aggiungere l'app Portale aziendale e distribuirla come app necessaria ai dispositivi macOS:

- Aggiungere l'app Portale aziendale per macOS elenca i passaggi.

- Configurare l'app Portale aziendale per includere le informazioni dell'organizzazione (facoltativo). Per i passaggi, vedere Come configurare le app Portale aziendale Intune, Portale aziendale sito Web e Intune'app.

Non sono previsti passaggi specifici per configurare l'app per l'accesso Single Sign-On della piattaforma. Assicurati solo che l'app Portale aziendale più recente venga aggiunta a Intune e distribuita nei dispositivi macOS.

Se è installata una versione precedente dell'app Portale aziendale, l'accesso Single Sign-On della piattaforma ha esito negativo.

Passaggio 4: Registrare i dispositivi e applicare i criteri

Per usare l'accesso Single Sign-On della piattaforma, i dispositivi devono essere registrati in MDM in Intune usando uno dei metodi seguenti:

Per i dispositivi di proprietà dell'organizzazione, è possibile:

- Creare criteri di registrazione automatica dei dispositivi usando Apple Business Manager o Apple School Manager.

- Creare criteri di registrazione diretta usando Apple Configurator.

Per i dispositivi di proprietà personale, creare un criterio di registrazione del dispositivo . Con questo metodo di registrazione, gli utenti finali aprono l'app Portale aziendale e accedono con il Microsoft Entra ID. Quando accedono correttamente, si applicano i criteri di registrazione.

Per i nuovi dispositivi, è consigliabile creare e configurare tutti i criteri necessari, inclusi i criteri di registrazione. Quindi, quando i dispositivi si registrano in Intune, vengono applicati automaticamente i criteri.

Per i dispositivi esistenti già registrati in Intune, assegnare i criteri SSO della piattaforma agli utenti o ai gruppi di utenti. Alla successiva sincronizzazione o archiviazione dei dispositivi con il servizio Intune, i dispositivi ricevono le impostazioni dei criteri SSO della piattaforma create.

Passaggio 5- Registrare il dispositivo

Quando il dispositivo riceve i criteri, nel Centro notifiche viene visualizzata una notifica di registrazione obbligatoria .

Gli utenti finali selezionano questa notifica, accedono al plug-in Microsoft Entra ID con l'account dell'organizzazione e completano l'autenticazione a più fattori, se necessario.

Nota

L'autenticazione a più fattori è una funzionalità di Microsoft Entra. Verificare che L'autenticazione a più fattori sia abilitata nel tenant. Per altre informazioni, inclusi eventuali altri requisiti dell'app, vedere Microsoft Entra autenticazione a più fattori.

Quando l'autenticazione viene eseguita correttamente, il dispositivo viene Microsoft Entra aggiunto all'organizzazione e il certificato WPJ (Workplace Join) è associato al dispositivo.

Gli articoli seguenti illustrano l'esperienza utente, a seconda del metodo di registrazione:

- Aggiungere un dispositivo Mac con Microsoft Entra ID.

- Aggiungere un dispositivo Mac con Microsoft Entra ID durante la Configurazione guidata con macOS Platform SSO.

Passaggio 6- Confermare le impostazioni nel dispositivo

Al termine della registrazione alla piattaforma SSO, è possibile verificare che l'accesso Single Sign-On della piattaforma sia configurato. Per i passaggi, passare a Microsoft Entra ID - Controllare lo stato di registrazione del dispositivo.

In Intune dispositivi registrati, è anche possibile passare a Impostazioni>Privacy e profili di sicurezza>. Il profilo SSO della piattaforma viene visualizzato in com.apple.extensiblesso Profile. Selezionare il profilo per visualizzare le impostazioni configurate, inclusi gli URL.

Per risolvere i problemi relativi all'accesso Single Sign-On di Piattaforma SSO, passare a problemi noti e alla risoluzione dei problemi relativi all'accesso Single Sign-On di macOS Platform.

Passaggio 7: Annullare l'assegnazione di eventuali profili di estensione dell'app SSO esistenti

Dopo aver verificato il funzionamento dei criteri del catalogo delle impostazioni, annullare l'assegnazione di eventuali profili di estensione dell'app SSO esistenti creati usando il modello Funzionalità dispositivo Intune.

Se si mantengono entrambi i criteri, possono verificarsi conflitti.

Impostazioni delle app non Microsoft e dell'estensione SSO di Microsoft Enterprise

Se in precedenza è stata usata l'estensione SSO di Microsoft Enterprise e/o si vuole abilitare l'accesso SSO nelle app non Microsoft, aggiungere l'impostazione Dati estensione ai criteri del catalogo delle impostazioni di Platform SSO esistenti.

L'impostazione Dati estensione è un concetto simile a un campo di testo aperto. è possibile configurare tutti i valori necessari.

In questa sezione viene usata l'impostazione Dati estensione per:

- Configurare le impostazioni usate nei criteri di Intune di estensione Microsoft Enterprise SSO precedenti.

- Configurare le impostazioni che consentono alle app non Microsoft di usare l'accesso SSO.

Questa sezione elenca le impostazioni minime consigliate da aggiungere. Nei criteri precedenti dell'estensione SSO di Microsoft Enterprise è possibile che siano state configurate altre impostazioni. È consigliabile aggiungere qualsiasi altra chiave & le impostazioni della coppia di valori configurate nei criteri di estensione SSO di Microsoft Enterprise precedenti.

Tenere presente che ai gruppi deve essere assegnato un solo criterio SSO. Pertanto, se si usa l'accesso Single Sign-On della piattaforma, è necessario configurare le impostazioni di Platform SSO e le impostazioni dell'estensione SSO di Microsoft Enterprise nei criteri del catalogo delle impostazioni di Platform SSO creati nel passaggio 2 - Creare i criteri di Accesso Single Sign-On della piattaforma in Intune (in questo articolo).

Le impostazioni seguenti sono in genere consigliate per la configurazione delle impostazioni SSO, inclusa la configurazione del supporto SSO per applicazioni non Microsoft.

Nei criteri del catalogo delle impostazioni SSO della piattaforma esistenti aggiungere i dati delle estensioni:

Nell'interfaccia di amministrazione di Intune (Dispositivi> Gestisciconfigurazionedispositivi>) selezionare i criteri del catalogo delle impostazioni SSO della piattaforma esistenti.

In Impostazionidi configurazione delle proprietà> selezionare Modifica>aggiungi impostazioni.

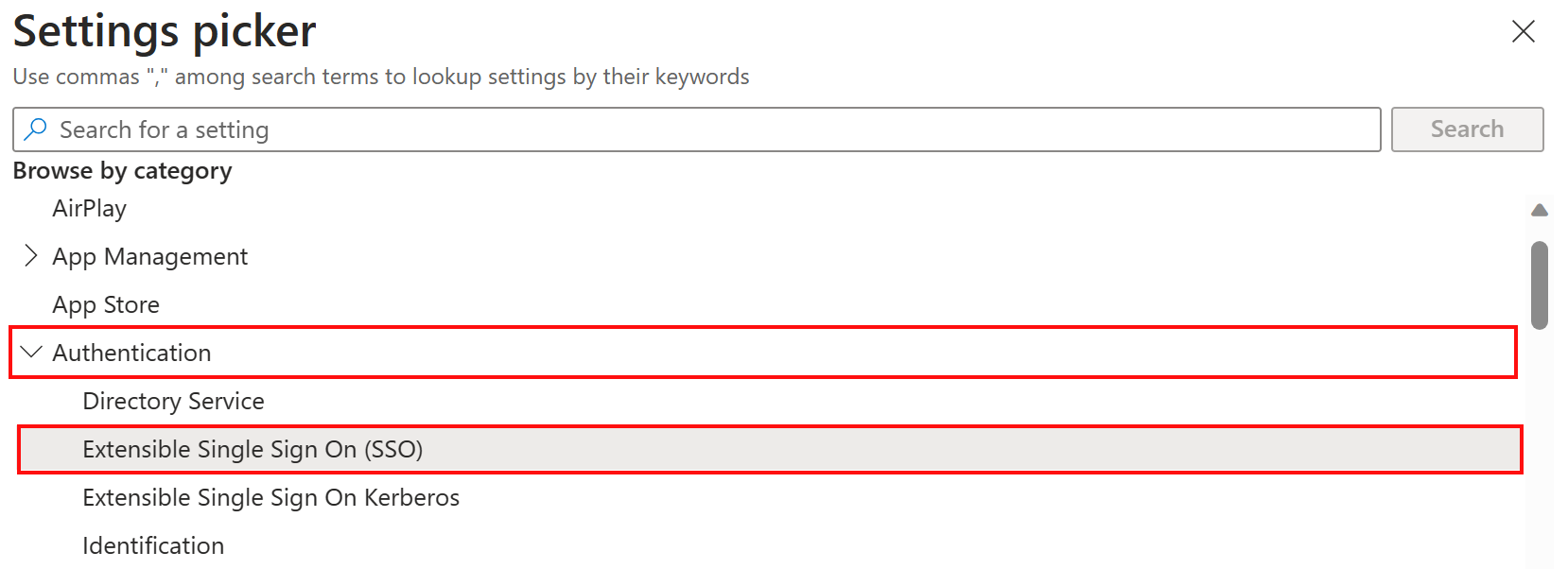

Nel selettore impostazioni espandere Autenticazione e selezionare Extensible Single Sign On (SSO):In the settings picker, expand Authentication, and select Extensible Single Sign On (SSO):

Nell'elenco selezionare Dati estensione e chiudere la selezione delle impostazioni:

In Dati estensioneaggiungere le chiavi e i valori seguenti:

Chiave Tipo Valore Descrizione AppPrefixAllowList Stringa com.microsoft.,com.apple.Copiare e incollare questo valore nell'impostazione.

AppPrefixAllowList consente di creare un elenco di fornitori di app con app che possono usare l'accesso SSO. È possibile aggiungere altri fornitori di app a questo elenco in base alle esigenze.browser_sso_interaction_enabled Numero intero 1Configura un'impostazione di broker consigliata. disable_explicit_app_prompt Numero intero 1Configura un'impostazione di broker consigliata. L'esempio seguente illustra la configurazione consigliata:

Selezionare Avanti per salvare le modifiche e completare i criteri. Se i criteri sono già assegnati a utenti o gruppi, questi gruppi ricevono le modifiche ai criteri alla successiva sincronizzazione con il servizio Intune.

Impostazioni dell'esperienza utente finale

Quando si crea il profilo del catalogo delle impostazioni nel passaggio 2 - Creare i criteri SSO della piattaforma in Intune, sono disponibili altre impostazioni facoltative che è possibile configurare.

Le impostazioni seguenti consentono di personalizzare l'esperienza dell'utente finale e di fornire un controllo più granulare sui privilegi utente. Le impostazioni SSO della piattaforma non documentate non sono supportate.

| Impostazioni dell'accesso Single Sign-On della piattaforma | Valori possibili | Utilizzo |

|---|---|---|

| Nome visualizzato account | Qualsiasi valore stringa. | Personalizzare il nome dell'organizzazione visualizzato dagli utenti finali nelle notifiche SSO della piattaforma. |

| Abilitare Crea utente all'accesso | Abilitare o disabilitare. | Consentire a qualsiasi utente dell'organizzazione di accedere al dispositivo usando le credenziali di Microsoft Entra. Quando si creano nuovi account locali, il nome utente e la password specificati devono corrispondere a quello dell'utente Microsoft Entra ID UPN (user@contoso.com) e della password. |

| Nuova modalità di autorizzazione utente | Standard, Amministrazione o gruppi | Autorizzazioni una tantum dell'utente all'accesso quando l'account viene creato tramite l'accesso SSO della piattaforma. Attualmente sono supportati i valori Standard e Amministrazione. Almeno un utente Amministrazione è necessario nel dispositivo prima di poter usare la modalità Standard. |

| Modalità di autorizzazione utente | Standard, Amministrazione o gruppi | Autorizzazioni persistenti dell'utente all'accesso ogni volta che l'utente esegue l'autenticazione tramite l'accesso SSO della piattaforma. Attualmente sono supportati i valori Standard e Amministrazione. Almeno un utente Amministrazione è necessario nel dispositivo prima di poter usare la modalità Standard. |

Altri MDM

È possibile configurare l'accesso Single Sign-On della piattaforma con altri servizi di gestione dei dispositivi mobili (MDM), se tale MDM supporta l'accesso SSO della piattaforma. Quando si usa un altro servizio MDM, usare le indicazioni seguenti:

Le impostazioni elencate in questo articolo sono le impostazioni consigliate da Microsoft da configurare. È possibile copiare/incollare i valori di impostazione di questo articolo nei criteri del servizio MDM.

I passaggi di configurazione nel servizio MDM possono essere diversi. È consigliabile collaborare con il fornitore del servizio MDM per configurare e distribuire correttamente queste impostazioni SSO della piattaforma.

La registrazione dei dispositivi con l'accesso Single Sign-On della piattaforma è più sicura e usa i certificati dei dispositivi associati all'hardware. Queste modifiche possono influire su alcuni flussi MDM, ad esempio l'integrazione con i partner di conformità dei dispositivi.

È consigliabile rivolgersi al fornitore del servizio MDM per capire se l'accesso SSO della piattaforma testata da MDM, certificato che il software funziona correttamente con l'accesso Single Sign-On della piattaforma, ed è pronto per supportare i clienti che usano l'accesso SSO della piattaforma.

Errori comuni

Quando si configura l'accesso Single Sign-On della piattaforma, potrebbero verificarsi gli errori seguenti:

10001: misconfiguration in the SSOe payload.Questo errore può verificarsi se:

- È presente un'impostazione obbligatoria che non è configurata nel profilo del catalogo delle impostazioni.

- È presente un'impostazione nel profilo del catalogo delle impostazioni configurata che non è applicabile per il payload del tipo di reindirizzamento.

Le impostazioni di autenticazione configurate nel profilo del catalogo delle impostazioni sono diverse per i dispositivi macOS 13.x e 14.x.

Se nell'ambiente sono presenti dispositivi macOS 13 e macOS 14, è necessario creare un criterio di catalogo delle impostazioni e configurare le rispettive impostazioni di autenticazione nello stesso criterio. Queste informazioni sono documentate nel passaggio 2 - Creare i criteri di accesso Single Sign-On della piattaforma in Intune (in questo articolo).

10002: multiple SSOe payloads configured.Più payload dell'estensione SSO si applicano al dispositivo e sono in conflitto. Nel dispositivo deve essere presente un solo profilo di estensione e tale profilo deve essere il profilo del catalogo delle impostazioni.

Se in precedenza è stato creato un profilo di estensione dell'app SSO usando il modello Funzionalità dispositivo, annullare l'assegnazione del profilo. Il profilo del catalogo delle impostazioni è l'unico profilo che deve essere assegnato al dispositivo.

Articoli correlati

- Panoramica dell'accesso Single Sign-On della piattaforma macOS (anteprima)

- Plug-in Microsoft Enterprise SSO

- Usare l'estensione dell'app Microsoft Enterprise SSO nei dispositivi macOS

- Che cos'è un token di aggiornamento primario (PRT)?

- Problemi noti e risoluzione dei problemi relativi all'accesso Single Sign-On di macOS Platform