Criteri di protezione degli account per la sicurezza degli endpoint in Intune

Usare i criteri di sicurezza degli endpoint di Intune per la protezione degli account per proteggere l'identità e gli account degli utenti e gestire le appartenenze ai gruppi predefinite nei dispositivi.

Importante

Nel luglio 2024, i profili di Intune seguenti per la protezione delle identità e degli account sono stati deprecati e sostituiti da un nuovo profilo consolidato denominato Protezione account. Questo profilo più recente si trova nel nodo dei criteri di protezione degli account della sicurezza degli endpoint ed è l'unico modello di profilo che rimane disponibile per creare nuove istanze dei criteri per la protezione dell'identità e dell'account. Le impostazioni di questo nuovo profilo sono disponibili anche tramite il catalogo delle impostazioni.

Tutte le istanze dei profili meno recenti seguenti creati rimangono disponibili per l'uso e la modifica:

- Protezione delle identità: disponibile in precedenza daConfigurazione>dispositivi>Crea>nuovi criteri>Windows 10 e modelli> successivi >Identity Protection

- Protezione dell'account (anteprima): disponibile in precedenza da Endpoint Security>Account Protection>Windows 10 e versioni successive>Protezione account (anteprima)

Trovare i criteri di sicurezza degli endpoint per Protezione account in Gestisci nel nodo Sicurezza degli endpointdell'interfaccia di amministrazione di Microsoft Intune.

Prerequisiti per i profili di protezione degli account

- Per supportare il profilo di protezione dell'account , i dispositivi devono eseguire Windows 10 o Windows 11.

- Per supportare il profilo di appartenenza al gruppo utenti locale , i dispositivi devono eseguire Windows 10 20H2 o versione successiva o Windows 11.

- Per supportare la soluzione *Local admin password (Windows LAPS), vedere Prerequisites in Microsoft Intune support for Windows LAPS (Prerequisiti nel supporto di Microsoft Intune per Windows LAPS).

Controllo degli accessi in base al ruolo (RBAC)

Per indicazioni sull'assegnazione del livello corretto di autorizzazioni e diritti per gestire i profili di protezione degli account di Intune, vedere Assign-role-based-access-controls-for-endpoint-security-policy.

Profili di protezione dell'account

Piattaforma: Windows:

Profili:

Protezione dell'account : le impostazioni per i criteri di protezione dell'account consentono di proteggere le credenziali utente. I criteri di protezione degli account sono incentrati sulle impostazioni per Windows Hello for Business che includono sia le impostazioni con ambito dispositivo che con ambito utente e Credential Guard, che fa parte della gestione delle identità e degli accessi di Windows.

- Windows Hello for Business sostituisce le password con l'autenticazione a due fattori avanzata nei PC e nei dispositivi mobili.

- Credential Guard consente di proteggere le credenziali e i segreti usati con i dispositivi.

Per altre informazioni, vedere Gestione delle identità e degli accessi nella documentazione relativa alla gestione delle identità e degli accessi di Windows.

Le impostazioni in questo profilo sono disponibili anche nel catalogo Impostazioni.

Soluzione con password amministratore locale (WINDOWS LAPS): usare questo profilo per configurare Windows LAPS nei dispositivi. Windows LAPS consente la gestione di un singolo account amministratore locale per dispositivo. I criteri di Intune possono specificare l'account amministratore locale a cui si applica usando l'impostazione di criteri Nome account amministratore.

Per altre informazioni sull'uso di Intune per gestire Windows LAPS, vedere:

- Informazioni sul supporto di Intune per Windows LAPS.

- Gestire i criteri LAPS

Appartenenza a gruppi di utenti locali : usare questo profilo per aggiungere, rimuovere o sostituire i membri dei gruppi locali predefiniti nei dispositivi Windows. Ad esempio, il gruppo locale Administrators dispone di diritti generali. È possibile usare questo criterio per modificare l'appartenenza del gruppo Admin per bloccarlo in un set di membri definiti in modo esclusivo.

L'uso di questo profilo è descritto in dettaglio nella sezione seguente , Gestire i gruppi locali nei dispositivi Windows.

Gestire i gruppi locali nei dispositivi Windows

Usare il profilo di appartenenza al gruppo utenti locale per gestire gli utenti che sono membri dei gruppi locali predefiniti nei dispositivi che eseguono dispositivi Windows 10 20H2 e versioni successive e Windows 11.

Consiglio

Per altre informazioni sul supporto per la gestione dei privilegi di amministratore tramite i gruppi di Microsoft Entra, vedere Gestire i privilegi di amministratore usando i gruppi di Microsoft Entra nella documentazione di Microsoft Entra.

Configurare il profilo

Questo profilo gestisce l'appartenenza al gruppo locale nei dispositivi tramite Policy CSP - LocalUsersAndGroups. La documentazione di CSP include altri dettagli sull'applicazione delle configurazioni e domande frequenti sull'uso del CSP.

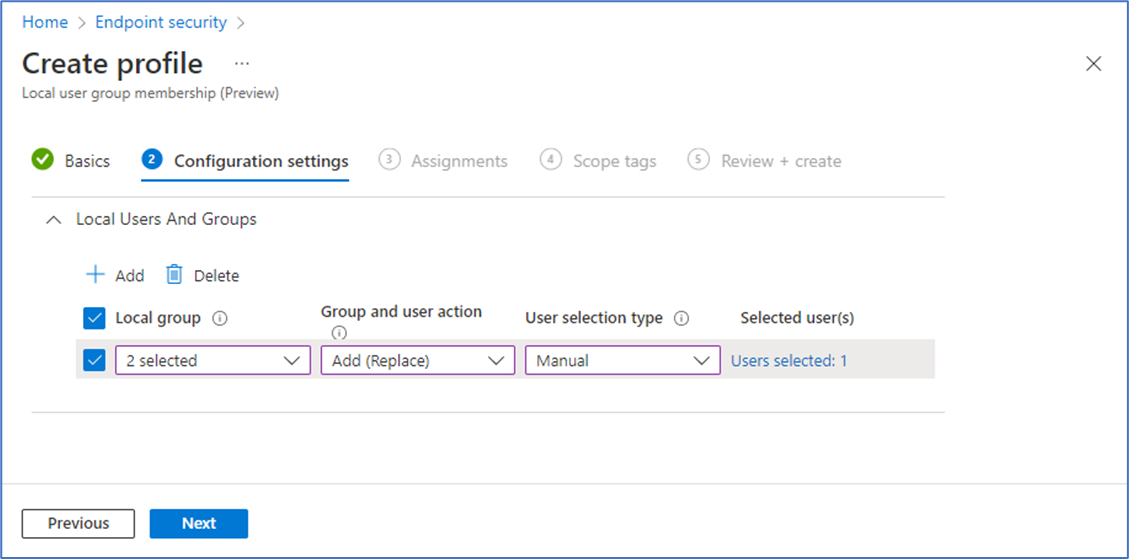

Quando si configura questo profilo, nella pagina Impostazioni di configurazione è possibile creare più regole per gestire i gruppi locali predefiniti da modificare, l'azione di gruppo da eseguire e il metodo per selezionare gli utenti.

Di seguito sono riportate le configurazioni che è possibile eseguire:

- Gruppo locale: selezionare uno o più gruppi dall'elenco a discesa. Tutti questi gruppi applicano la stessa azione Gruppo e utente agli utenti assegnati. È possibile creare più di un raggruppamento di gruppi locali in un singolo profilo e assegnare azioni e gruppi di utenti diversi a ogni raggruppamento di gruppi locali.

Nota

L'elenco dei gruppi locali è limitato ai sei gruppi locali predefiniti che verranno sicuramente valutati all'accesso, come indicato nella documentazione How to manage the local administrators group on Microsoft Entra join devices (Come gestire il gruppo di amministratori locali nei dispositivi aggiunti a Microsoft Entra ).

Azione gruppo e utente: configurare l'azione da applicare ai gruppi selezionati. Questa azione si applica agli utenti selezionati per questa stessa azione e per il raggruppamento di account locali. Le azioni che è possibile selezionare includono:

- Add (Update): aggiunge membri ai gruppi selezionati. L'appartenenza ai gruppi per gli utenti non specificati dai criteri non viene modificata.

- Remove (Update): rimuovere i membri dai gruppi selezionati. L'appartenenza ai gruppi per gli utenti non specificati dai criteri non viene modificata.

- Aggiungi (Sostituisci): sostituire i membri dei gruppi selezionati con i nuovi membri specificati per questa azione. Questa opzione funziona allo stesso modo di un gruppo con restrizioni e tutti i membri del gruppo non specificati nei criteri vengono rimossi.

Attenzione

Se lo stesso gruppo è configurato con un'azione Sostituisci e Aggiorna, l'azione Sostituisci vince. Questo non è considerato un conflitto. Tale configurazione può verificarsi quando si distribuiscono più criteri nello stesso dispositivo o quando questo provider di servizi di configurazione è configurato anche tramite Microsoft Graph.

Tipo di selezione utente: scegliere come selezionare gli utenti. Le opzioni disponibili sono:

- Utenti: selezionare gli utenti e i gruppi di utenti dall'ID Microsoft Entra. (Supportato solo per i dispositivi aggiunti a Microsoft Entra).

- Manuale: specificare manualmente utenti e gruppi di Microsoft Entra, per nome utente, dominio\nomeutente o l'identificatore di sicurezza dei gruppi (SID). (Supportato per i dispositivi aggiunti a Microsoft Entra e aggiunti a Microsoft Entra ibrido).

Utenti selezionati: a seconda della selezione per Tipo di selezione utente, usare una delle opzioni seguenti:

Selezionare gli utenti: selezionare gli utenti e i gruppi di utenti da Microsoft Entra.

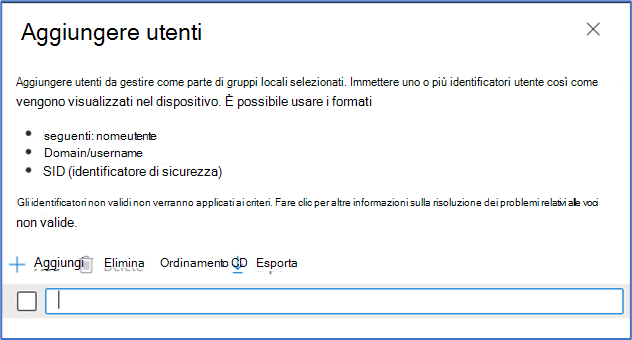

Aggiungi utenti: questa opzione apre il riquadro Aggiungi utenti in cui è possibile specificare uno o più identificatori utente quando vengono visualizzati in un dispositivo. È possibile specificare l'utente in base all'identificatore di sicurezza (SID),dominio\nomeutente o nome utente.

La scelta dell'opzione Manuale può essere utile negli scenari in cui si desidera gestire gli utenti di Active Directory locali da Active Directory a un gruppo locale per un dispositivo aggiunto a Un'istanza ibrida di Microsoft Entra. I formati supportati per identificare la selezione dell'utente nell'ordine più o meno preferito sono il SID, il dominio\nome utente o il nome utente del membro. I valori di Active Directory devono essere usati per i dispositivi aggiunti ibridi, mentre i valori di Microsoft Entra ID devono essere usati per l'aggiunta a Microsoft Entra. I SID del gruppo Microsoft Entra possono essere ottenuti usando l'API Graph per i gruppi.

Conflitti

Se i criteri creano un conflitto per l'appartenenza a un gruppo, le impostazioni in conflitto di ogni criterio non vengono inviate al dispositivo. Il conflitto viene invece segnalato per tali criteri nell'interfaccia di amministrazione di Microsoft Intune. Per risolvere il conflitto, riconfigurare uno o più criteri.

Creazione di report

Quando i dispositivi archiviano e applicano i criteri, l'interfaccia di amministrazione visualizza lo stato dei dispositivi e degli utenti come esito positivo o negativo.

Poiché i criteri possono contenere più regole, considerare i punti seguenti:

- Quando si elaborano i criteri per i dispositivi, nella visualizzazione stato per impostazione viene visualizzato uno stato per il gruppo di regole come se si trattasse di una singola impostazione.

- Ogni regola nei criteri che genera un errore viene ignorata e non inviata ai dispositivi.

- Ogni regola che ha esito positivo viene inviata ai dispositivi da applicare.