Gestire la sicurezza dei dispositivi con i criteri di sicurezza degli endpoint in Microsoft Intune

Come amministratore della sicurezza interessato alla sicurezza dei dispositivi, usare i criteri di sicurezza degli endpoint di Intune per gestire le impostazioni di sicurezza nei dispositivi. Questi profili sono simili nel concetto a un modello di criteri di configurazione del dispositivo o a una baseline di sicurezza, che sono gruppi logici di impostazioni correlate. Tuttavia, quando i profili di configurazione del dispositivo e le baseline di sicurezza includono un corpo elevato di impostazioni diverse al di fuori dell'ambito della protezione degli endpoint, ogni profilo di sicurezza degli endpoint è incentrato su un subset specifico di sicurezza dei dispositivi.

Quando si usano criteri di sicurezza degli endpoint insieme ad altri tipi di criteri, ad esempio baseline di sicurezza o modelli di endpoint protection dai criteri di configurazione dei dispositivi, è importante sviluppare un piano per l'uso di più tipi di criteri per ridurre al minimo il rischio di impostazioni in conflitto. Le baseline di sicurezza, i criteri di configurazione dei dispositivi e i criteri di sicurezza degli endpoint vengono tutti considerati come origini uguali delle impostazioni di configurazione dei dispositivi da Intune. Un conflitto di impostazioni si verifica quando un dispositivo riceve due configurazioni diverse per un'impostazione da più origini. Più origini possono includere tipi di criteri separati e più istanze dello stesso criterio.

Quando Intune valuta i criteri per un dispositivo e identifica le configurazioni in conflitto per un'impostazione, l'impostazione coinvolta può essere contrassegnata per un errore o un conflitto e non può essere applicata al dispositivo. Per informazioni utili per la gestione dei conflitti, vedere le indicazioni specifiche dei criteri e dei profili seguenti:

Tipi disponibili di criteri di sicurezza degli endpoint

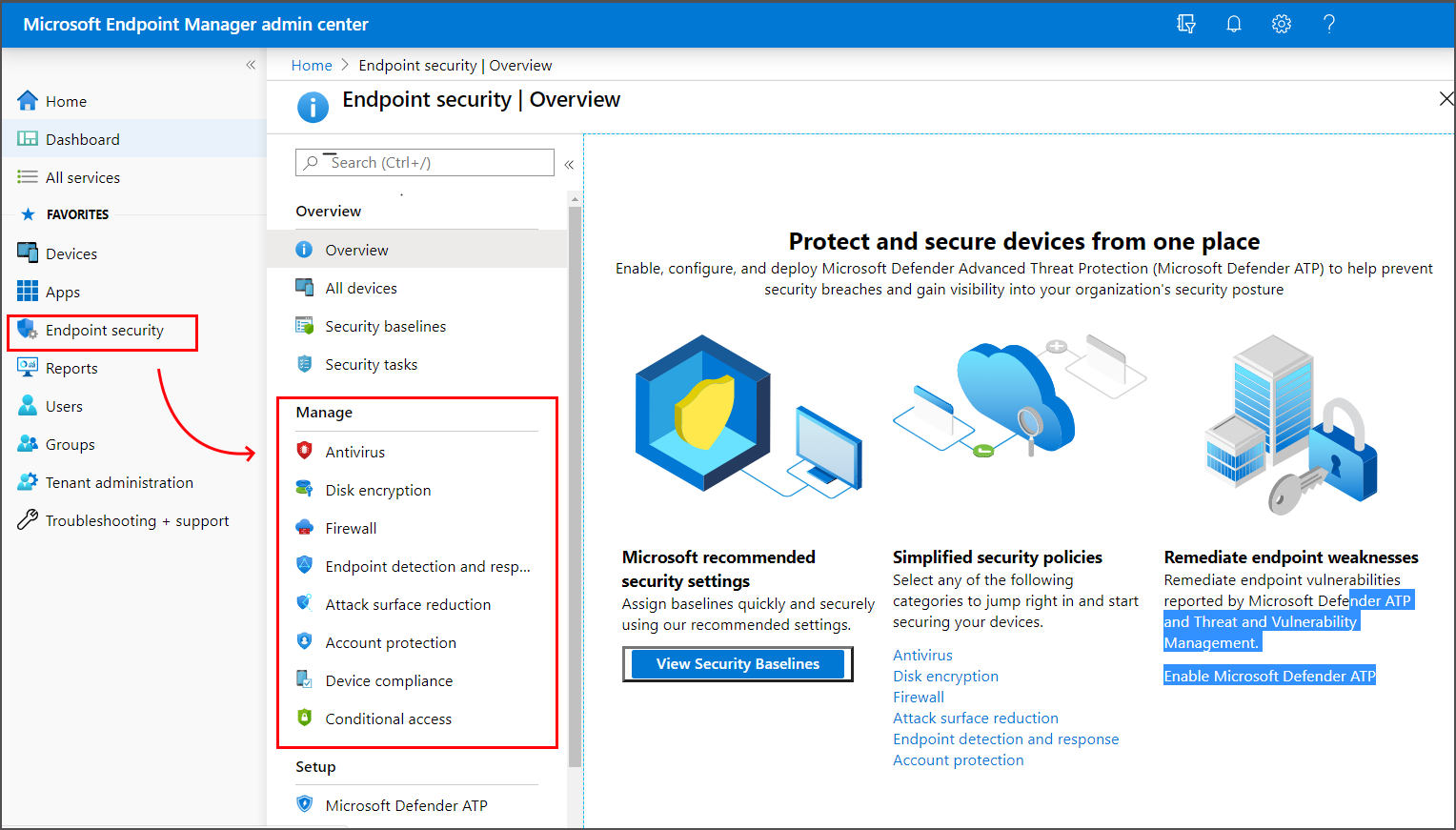

I criteri di sicurezza degli endpoint sono disponibili in Gestisci nel nodo Sicurezza degli endpointdell'interfaccia di amministrazione di Microsoft Intune.

Di seguito sono riportate brevi descrizioni di ogni tipo di criterio di sicurezza degli endpoint. Per altre informazioni su di essi, inclusi i profili disponibili per ognuno, seguire i collegamenti al contenuto dedicato a ogni tipo di criterio:

Protezione degli account : i criteri di protezione degli account consentono di proteggere l'identità e gli account degli utenti. I criteri di protezione degli account sono incentrati sulle impostazioni per Windows Hello e Credential Guard, che fa parte della gestione delle identità e degli accessi di Windows.

Antivirus : i criteri antivirus consentono agli amministratori della sicurezza di concentrarsi sulla gestione del gruppo discreto di impostazioni antivirus per i dispositivi gestiti.

Controllo app per le aziende (anteprima): consente di gestire le app approvate per i dispositivi Windows con i criteri di Controllo app per le aziende e i programmi di installazione gestiti per Microsoft Intune. I criteri di Controllo app per le aziende di Intune sono un'implementazione di Windows Defender Application Control (WDAC).

Riduzione della superficie di attacco : quando l'antivirus Defender è in uso nei dispositivi Windows 10/11, usare i criteri di sicurezza degli endpoint di Intune per la riduzione della superficie di attacco per gestire tali impostazioni per i dispositivi.

Crittografia del disco : i profili di crittografia dei dischi di sicurezza degli endpoint si concentrano solo sulle impostazioni rilevanti per un metodo di crittografia predefinito dei dispositivi, ad esempio FileVault o BitLocker. Questo focus semplifica la gestione delle impostazioni di crittografia dei dischi da parte degli amministratori della sicurezza senza dover esplorare un host di impostazioni non correlate.

Rilevamento e risposta degli endpoint : quando si integra Microsoft Defender per endpoint con Intune, usare i criteri di sicurezza degli endpoint per il rilevamento e la risposta degli endpoint (EDR) per gestire le impostazioni EDR e caricare i dispositivi in Microsoft Defender per endpoint.

Firewall : usare i criteri firewall di sicurezza degli endpoint in Intune per configurare un firewall predefinito per i dispositivi che eseguono macOS e Windows 10/11.

Le sezioni seguenti si applicano a tutti i criteri di sicurezza degli endpoint.

Assegnare controlli di accesso in base al ruolo per i criteri di sicurezza degli endpoint

Per gestire i criteri di sicurezza degli endpoint di Intune, è necessario usare un account che includa l'autorizzazione controllo degli accessi in base al ruolo (RBAC) di Intune per i criteri e diritti specifici correlati all'attività che si sta gestendo.

Nota

Prima di giugno 2024, i criteri di sicurezza degli endpoint di Intune venivano gestiti tramite i diritti forniti dall'autorizzazione Baseline di sicurezza . A partire da giugno 2024, Intune ha iniziato a rilasciare autorizzazioni granulari per gestire singoli carichi di lavoro di sicurezza degli endpoint.

Ogni volta che viene aggiunta una nuova autorizzazione granulare per un carico di lavoro di sicurezza degli endpoint a Intune, gli stessi diritti vengono rimossi dall'autorizzazione Baseline di sicurezza . Se si usano ruoli personalizzati con l'autorizzazione Baseline di sicurezza , la nuova autorizzazione controllo degli accessi in base al ruolo viene assegnata automaticamente ai ruoli personalizzati con gli stessi diritti concessi tramite l'autorizzazione baseline di sicurezza . Questa assegnazione automatica garantisce che gli amministratori continuino ad avere le stesse autorizzazioni attualmente disponibili.

Ruoli e autorizzazioni del controllo degli accessi in base al ruolo per gestire i carichi di lavoro di sicurezza degli endpoint

Quando si assegna l'autorizzazione controllo degli accessi in base al ruolo per la gestione degli aspetti della sicurezza degli endpoint, è consigliabile assegnare agli amministratori le autorizzazioni minime necessarie per eseguire attività specifiche. Ognuna delle autorizzazioni di controllo degli accessi in base al ruolo che gestiscono la sicurezza degli endpoint include i diritti seguenti, che possono essere concessi singolarmente o trattenuti durante la creazione di un ruolo controllo degli accessi in base al ruolo personalizzato:

- Assegna

- Creare

- Elimina

- Lettura

- Update

- Visualizzare i report

Usare ruoli controllo degli accessi in base al ruolo personalizzati

Le autorizzazioni seguenti includono i diritti per i carichi di lavoro di sicurezza degli endpoint:

Controllo delle applicazioni per le aziende : concede diritti per gestire i report e i criteri di controllo delle applicazioni.

Riduzione della superficie di attacco : concede diritti per gestire alcuni ma non tutti i criteri e i report di riduzione della superficie di attacco . Per questo carico di lavoro, i profili seguenti (modelli) continuano a richiedere i diritti forniti dall'autorizzazione Baseline di sicurezza :

- Isolamento di app windows e browser

- Protezione Web Windows

- Controllo applicazione Windows

- Protezione dagli exploit di Windows

Rilevamento e risposta degli endpoint : concede i diritti per gestire i report e i criteri di rilevamento e risposta degli endpoint .

Baseline di sicurezza : concede diritti per gestire tutti i carichi di lavoro di sicurezza degli endpoint che non dispongono di un flusso di lavoro dedicato.

Configurazioni dei dispositivi : il diritto Visualizza report per le configurazioni del dispositivo concede anche i diritti per visualizzare, generare ed esportare report per i criteri di sicurezza degli endpoint.

Importante

L'autorizzazione granulare di Antivirus per i criteri di sicurezza degli endpoint potrebbe essere temporaneamente visibile in alcuni tenant. Questa autorizzazione non viene rilasciata e non è supportata per l'uso. Le configurazioni dell'autorizzazione Antivirus vengono ignorate da Intune. Quando l'antivirus diventa disponibile per l'uso come autorizzazione granulare, la disponibilità verrà annunciata nell'articolo Novità di Microsoft Intune .

Usare i ruoli controllo degli accessi in base al ruolo predefiniti

I seguenti ruoli predefiniti del controllo degli accessi in base al ruolo di Intune possono anche essere assegnati agli amministratori per fornire diritti per gestire alcune o tutte le attività per i carichi di lavoro e i report di sicurezza degli endpoint.

- Operatore help desk

- Operatore di sola lettura

- Gestione sicurezza endpoint

Per altre informazioni sulle autorizzazioni e i diritti specifici inclusi in ogni ruolo, vedere Autorizzazioni dei ruoli predefinite per Microsoft Intune.

Considerazioni per le nuove autorizzazioni di sicurezza degli endpoint

Quando vengono aggiunte nuove autorizzazioni granulari per i carichi di lavoro di sicurezza degli endpoint, la nuova autorizzazione del carico di lavoro ha la stessa struttura di autorizzazioni e diritti dell'autorizzazione Baseline di sicurezza . Ciò include la gestione dei criteri di sicurezza all'interno di tali carichi di lavoro, che possono contenere impostazioni sovrapposte in altri tipi di criteri, ad esempio criteri di baseline di sicurezza o criteri del catalogo delle impostazioni, che sono regolati da autorizzazioni di controllo degli accessi in base al ruolo separate.

Se si usa lo scenario di gestione delle impostazioni di sicurezza di Defender per endpoint , le stesse modifiche all'autorizzazione controllo degli accessi in base al ruolo si applicano al portale di Microsoft Defender per la gestione dei criteri di sicurezza.

Creare criteri di sicurezza degli endpoint

La procedura seguente fornisce indicazioni generali per la creazione di criteri di sicurezza degli endpoint:

Accedere all'Interfaccia di amministrazione di Microsoft Intune.

Selezionare Sicurezza endpoint , quindi selezionare il tipo di criterio da configurare e quindi selezionare Crea criterio. Scegliere tra i tipi di criteri seguenti:

- Protezione dell'account

- Antivirus

- Controllo applicazione (anteprima)

- Riduzione della superficie d'attacco

- Crittografia disco

- Rilevamento endpoint e risposta

- Firewall

Immettere le proprietà seguenti:

- Piattaforma: scegliere la piattaforma per cui si stanno creando i criteri. Le opzioni disponibili dipendono dal tipo di criterio selezionato.

- Profilo: scegliere tra i profili disponibili per la piattaforma selezionata. Per informazioni sui profili, vedere la sezione dedicata in questo articolo per il tipo di criterio scelto.

Selezionare Crea.

Nella pagina Informazioni di base immettere un nome e una descrizione per il profilo, quindi scegliere Avanti.

Nella pagina Impostazioni di configurazione espandere ogni gruppo di impostazioni e configurare le impostazioni da gestire con questo profilo.

Al termine della configurazione delle impostazioni, selezionare Avanti.

Nella pagina Tag ambito scegliere Seleziona tag di ambito per aprire il riquadro Seleziona tag per assegnare i tag di ambito al profilo.

Selezionare Avanti per continuare.

Nella pagina Assegnazioni selezionare i gruppi che riceveranno questo profilo. Per altre informazioni sull'assegnazione di profili, vedere Assegnare profili utente e dispositivo.

Seleziona Avanti.

Al termine, nella pagina Rivedi e crea scegliere Crea. Il nuovo profilo viene visualizzato nell'elenco quando si seleziona il tipo di criterio per il profilo creato.

Duplicare un criterio

I criteri di sicurezza degli endpoint supportano la duplicazione per creare una copia dei criteri originali. Uno scenario in cui la duplicazione di un criterio è utile è se è necessario assegnare criteri simili a gruppi diversi, ma non si vuole ricreare manualmente l'intero criterio. È invece possibile duplicare il criterio originale e quindi introdurre solo le modifiche richieste dal nuovo criterio. È possibile modificare solo un'impostazione specifica e il gruppo a cui è assegnato il criterio.

Quando si crea un duplicato, si assegna alla copia un nuovo nome. La copia viene eseguita con le stesse configurazioni di impostazione e gli stessi tag di ambito dell'originale, ma non avrà assegnazioni. Sarà necessario modificare i nuovi criteri in un secondo momento per creare assegnazioni.

I tipi di criteri seguenti supportano la duplicazione:

- Protezione dell'account

- Controllo applicazione (anteprima)

- Antivirus

- Riduzione della superficie d'attacco

- Crittografia disco

- Rilevamento endpoint e risposta

- Firewall

Dopo aver creato il nuovo criterio, esaminare e modificare i criteri per apportare modifiche alla configurazione.

Per duplicare un criterio

- Accedere all'Interfaccia di amministrazione di Microsoft Intune.

- Selezionare il criterio che si desidera copiare. Selezionare Quindi Duplica. Se Duplica non è disponibile, selezionare i puntini di sospensione (...) a destra del criterio e quindi selezionare Duplica.

- Specificare un nuovo nome per il criterio e quindi selezionare Salva.

Per modificare un criterio

- Selezionare il nuovo criterio e quindi selezionare Proprietà.

- Selezionare Impostazioni per espandere un elenco delle impostazioni di configurazione nei criteri. Non è possibile modificare le impostazioni da questa visualizzazione, ma è possibile esaminarne la configurazione.

- Per modificare il criterio, selezionare Modifica per ogni categoria in cui si vuole apportare una modifica:

- Dati principali

- Attività

- Tag di ambito

- Impostazioni di configurazione

- Dopo aver apportato le modifiche, selezionare Salva per salvare le modifiche. Le modifiche a una categoria devono essere salvate prima di poter introdurre modifiche a categorie aggiuntive.

Gestire i conflitti

Molte delle impostazioni del dispositivo che è possibile gestire con i criteri di sicurezza degli endpoint (criteri di sicurezza) sono disponibili anche tramite altri tipi di criteri in Intune. Questi altri tipi di criteri includono criteri di configurazione del dispositivo e baseline di sicurezza. Poiché le impostazioni possono essere gestite tramite diversi tipi di criteri o da più istanze dello stesso tipo di criteri, prepararsi a identificare e risolvere i conflitti di criteri per i dispositivi che non rispettano le configurazioni previste.

- Le baseline di sicurezza possono impostare un valore non predefinito per un'impostazione in modo che sia conforme alla configurazione consigliata per gli indirizzi baseline.

- Altri tipi di criteri, inclusi i criteri di sicurezza degli endpoint, impostano il valore Non configurato per impostazione predefinita. Questi altri tipi di criteri richiedono la configurazione esplicita delle impostazioni nei criteri.

Indipendentemente dal metodo dei criteri, la gestione della stessa impostazione nello stesso dispositivo tramite più tipi di criteri o tramite più istanze dello stesso tipo di criteri può causare conflitti che devono essere evitati.

Le informazioni disponibili nei collegamenti seguenti consentono di identificare e risolvere i conflitti: