Usare i criteri Microsoft Intune per gestire le regole per la riduzione della superficie di attacco

Quando l'antivirus Defender è in uso nei dispositivi Windows 10 e Windows 11, è possibile usare Microsoft Intune criteri di sicurezza degli endpoint per la riduzione della superficie di attacco per gestire tali impostazioni nei dispositivi.

È possibile usare i criteri di riduzione della superficie di attacco (ASR) per ridurre la superficie di attacco dei dispositivi riducendo al minimo i luoghi in cui l'organizzazione è vulnerabile a minacce informatiche e attacchi. Intune criteri asr supportano i profili seguenti:

Regole di riduzione della superficie di attacco: usare questo profilo per indirizzare i comportamenti usati in genere da malware e app dannose per infettare i computer. Esempi di questi comportamenti includono l'uso di file eseguibili e script nelle app di Office, la posta Web che tenta di scaricare o eseguire file e i comportamenti offuscati o altrimenti sospetti degli script che le app in genere non avviano durante il normale lavoro quotidiano.

Controllo dispositivo: usare questo profilo per consentire, bloccare e proteggere supporti rimovibili altrimenti protetti tramite controlli in grado di monitorare e impedire che le periferiche non autorizzate compromettano i dispositivi. e le funzionalità di controllo per impedire che le minacce nelle periferiche non autorizzate compromettano i dispositivi.

Per altre informazioni, vedere Panoramica della riduzione della superficie di attacco nella documentazione relativa alla protezione dalle minacce di Windows.

I criteri di riduzione della superficie di attacco si trovano nel nodo Sicurezza degli endpointdell'interfaccia di amministrazione Microsoft Intune.

Si applica a:

- Windows 10

- Windows 11

- Windows Server (tramite lo scenario di gestione delle impostazioni di sicurezza Microsoft Defender per endpoint)

Prerequisiti per i profili di riduzione della superficie di attacco

- I dispositivi devono eseguire Windows 10 o Windows 11

- L'antivirus Defender deve essere l'antivirus primario nel dispositivo

Supporto per la gestione della sicurezza per Microsoft Defender per endpoint:

Quando si usa Gestione sicurezza per Microsoft Defender per endpoint per supportare i dispositivi di cui è stato eseguito l'onboarding in Defender senza registrazione con Intune, la riduzione della superficie di attacco si applica ai dispositivi che eseguono Windows 10, Windows 11 e Windows Server. Per altre informazioni, vedere Regole asr supportate dai sistemi operativi nella documentazione di Protezione dalle minacce di Windows.

Supporto per i client Configuration Manager:

Questo scenario è disponibile in anteprima e richiede l'uso di Configuration Manager current branch versione 2006 o successiva.

Configurare il collegamento tenant per i dispositivi Configuration Manager: per supportare la distribuzione dei criteri di riduzione della superficie di attacco ai dispositivi gestiti da Configuration Manager, configurare il collegamento tenant. La configurazione del collegamento del tenant include la configurazione Configuration Manager raccolte di dispositivi per supportare i criteri di sicurezza degli endpoint da Intune.

Per configurare il collegamento tenant, vedere Configurare il collegamento tenant per supportare i criteri di endpoint protection.

Controllo degli accessi in base al ruolo (RBAC)

Per indicazioni sull'assegnazione del giusto livello di autorizzazioni e diritti per gestire i criteri di riduzione della superficie di attacco Intune, vedere Assign-role-based-access-controls-for-endpoint-security-policy.

Profili di riduzione della superficie di attacco

I profili disponibili per i criteri di riduzione della superficie di attacco dipendono dalla piattaforma selezionata.

Nota

A partire da aprile 2022, sono stati rilasciati nuovi profili per i criteri di riduzione della superficie di attacco. Quando un nuovo profilo diventa disponibile, usa lo stesso nome del profilo che sostituisce e include le stesse impostazioni del profilo precedente, ma nel formato delle impostazioni più recente come illustrato nel Catalogo impostazioni. Le istanze di questi profili create in precedenza rimangono disponibili per l'uso e la modifica, ma tutte le nuove istanze create saranno nel nuovo formato. Sono stati aggiornati i profili seguenti:

- Regole di riduzione della superficie di attacco (5 aprile 2022)

- Protezione dagli exploit (5 aprile 2022)

- Controllo del dispositivo (23 maggio 2022)

- Isolamento di app e browser (18 aprile 2023)

Dispositivi gestiti da Intune

Piattaforma: Windows:

I profili per questa piattaforma sono supportati nei dispositivi Windows 10 e Windows 11 registrati con Intune.

- Regole per la riduzione della superficie di attacco

I profili disponibili per questa piattaforma includono:

Regole di riduzione della superficie di attacco: configurare le impostazioni per le regole di riduzione della superficie di attacco destinate ai comportamenti usati in genere da malware e app dannose per infettare i computer, tra cui:

- File eseguibili e script usati nelle app di Office o nella posta Web che tentano di scaricare o eseguire file

- Script offuscati o in altro modo sospetti

- Comportamenti che le app in genere non iniziano durante il normale lavoro quotidiano

Ridurre la superficie di attacco significa offrire agli utenti malintenzionati un minor numero di modi per eseguire gli attacchi.

Comportamento di merge per le regole di riduzione della superficie di attacco in Intune:

Le regole di riduzione della superficie di attacco supportano una fusione di impostazioni da criteri diversi per creare un superset di criteri per ogni dispositivo. Le impostazioni che non sono in conflitto vengono unite, mentre le impostazioni in conflitto non vengono aggiunte al superset di regole. In precedenza, se due criteri includevano conflitti per una singola impostazione, entrambi i criteri venivano contrassegnati come in conflitto e non venivano distribuite impostazioni da entrambi i profili.

Il comportamento di unione delle regole di riduzione della superficie di attacco è il seguente:

- Le regole di riduzione della superficie di attacco dei profili seguenti vengono valutate per ogni dispositivo a cui si applicano le regole:

- Criteri di > configurazione dispositivi > Profilo > endpoint di protezione Microsoft Defender riduzione della superficie di attacco di Exploit Guard >

- > Sicurezza degli endpoint Criteri > di riduzione della superficie di attacco Regole di riduzione della superficie di attacco

- Baseline di sicurezza > degli > endpoint Microsoft Defender per endpoint regole di riduzione della superficie di attacco di base>.

- Le impostazioni che non presentano conflitti vengono aggiunte a un superset di criteri per il dispositivo.

- Quando due o più criteri hanno impostazioni in conflitto, le impostazioni in conflitto non vengono aggiunte ai criteri combinati, mentre le impostazioni che non sono in conflitto vengono aggiunte ai criteri superset che si applicano a un dispositivo.

- Vengono trattenute solo le configurazioni per le impostazioni in conflitto.

Controllo del dispositivo : con le impostazioni per il controllo del dispositivo, è possibile configurare i dispositivi per un approccio a più livelli per proteggere i supporti rimovibili. Microsoft Defender per endpoint offre più funzionalità di monitoraggio e controllo per impedire che le minacce nelle periferiche non autorizzate compromettano i dispositivi.

Intune profili per il supporto del controllo dei dispositivi:

- Unione dei criteri per gli ID dispositivo USB.

- Impostazioni riutilizzabili

Per altre informazioni su Microsoft Defender per endpoint controllo del dispositivo, vedere gli articoli seguenti nella documentazione di Defender:

Isolamento di app e browser: gestire le impostazioni per Windows Defender Application Guard (Application Guard), come parte di Defender per endpoint. Application Guard consente di evitare attacchi vecchi e nuovi emergenti e può isolare i siti definiti dall'organizzazione come non attendibili, definendo al tempo temporo quali siti, risorse cloud e reti interne sono attendibili.

Per altre informazioni, vedere Application Guard nella documentazione di Microsoft Defender per endpoint.

Controllo delle applicazioni: le impostazioni di controllo delle applicazioni possono contribuire a mitigare le minacce alla sicurezza limitando le applicazioni che gli utenti possono eseguire e il codice eseguito nel core di sistema (kernel). Gestire le impostazioni che possono bloccare gli script non firmati e gli identità del servizio gestito e limitare l'esecuzione di Windows PowerShell in modalità linguaggio vincolato.

Per altre informazioni, vedere Controllo applicazioni nella documentazione di Microsoft Defender per endpoint.

Nota

Se si usa questa impostazione, il comportamento di AppLocker CSP richiede attualmente all'utente finale di riavviare il computer quando viene distribuito un criterio.

Protezione dagli exploit : le impostazioni di protezione dagli exploit possono aiutare a proteggersi da malware che usa exploit per infettare i dispositivi e diffondersi. La protezione dagli exploit è costituita da molte mitigazioni che possono essere applicate al sistema operativo o alle singole app.

Protezione Web (Versione legacy di Microsoft Edge): impostazioni che è possibile gestire per la protezione Web in Microsoft Defender per endpoint configurare la protezione di rete per proteggere i computer dalle minacce Web. Quando si integra Microsoft Edge o browser di terze parti come Chrome e Firefox, la protezione Web interrompe le minacce Web senza un proxy Web e può proteggere i computer mentre sono lontani o in locale. La protezione Web interrompe l'accesso a:

- Siti di phishing

- Vettori di malware

- Siti di exploit

- Siti non attendibili o con bassa reputazione

- Siti bloccati tramite un elenco di indicatori personalizzato.

Per altre informazioni, vedere Protezione Web nella documentazione Microsoft Defender per endpoint.

Dispositivi gestiti dalla gestione delle impostazioni di sicurezza di Defender per endpoint

Quando si usa lo scenario Gestione sicurezza per Microsoft Defender per endpoint per supportare i dispositivi gestiti da Defender non registrati con Intune, è possibile usare la piattaforma Windows per gestire le impostazioni nei dispositivi che eseguono Windows 10, Windows 11 e Windows Server. Per altre informazioni, vedere Regole asr supportate dai sistemi operativi nella documentazione di Protezione dalle minacce di Windows.

I profili supportati per questo scenario includono:

-

Regole di riduzione della superficie di attacco - Configurare le impostazioni per le regole di riduzione della superficie di attacco destinate ai comportamenti usati in genere da malware e app dannose per infettare i computer, tra cui:

- File eseguibili e script usati nelle app di Office o nella posta Web che tentano di scaricare o eseguire file.

- Script offuscati o in altro modo sospetti.

- Comportamenti che le app in genere non iniziano durante il normale lavoro quotidiano Ridurre la superficie di attacco significa offrire agli utenti malintenzionati un minor numero di modi per eseguire gli attacchi.

Importante

Solo il profilo delle regole di riduzione della superficie di attacco è supportato da Gestione sicurezza per Microsoft Defender per endpoint. Tutti gli altri profili di riduzione della superficie di attacco non sono supportati.

Dispositivi gestiti da Configuration Manager

Riduzione della superficie d'attacco

Il supporto per i dispositivi gestiti da Configuration Manager è disponibile in anteprima.

Gestire le impostazioni di riduzione della superficie di attacco per i dispositivi Configuration Manager quando si usa il collegamento tenant.

Percorso dei criteri:

- Endpoint security > Attach surface reduction > Windows (ConfigMgr)

Profili:

- Isolamento di app e browser (ConfigMgr)

- Regole di riduzione della superficie di attacco (ConfigMgr)

- Protezione dagli exploit(ConfigMgr)(anteprima)

- Protezione Web (ConfigMgr)(anteprima)

Versione richiesta di Configuration Manager:

- Configuration Manager current branch versione 2006 o successiva

Piattaforme per dispositivi Configuration Manager supportate:

- Windows 10 e versioni successive (x86, x64, ARM64)

- Windows 11 e versioni successive (x86, x64, ARM64)

Gruppi di impostazioni riutilizzabili per i profili di controllo del dispositivo

Nell'anteprima pubblica, i profili di controllo dei dispositivi supportano l'uso di gruppi di impostazioni riutilizzabili per gestire le impostazioni per i gruppi di impostazioni seguenti nei dispositivi per la piattaforma Windows :

Dispositivo stampante: per il dispositivo stampante sono disponibili le impostazioni seguenti del profilo di controllo del dispositivo:

- PrimaryId

- PrinterConnectionID

- VID_PID

Per informazioni sulle opzioni del dispositivo stampante, vedere Panoramica di Protezione stampante nella documentazione Microsoft Defender per endpoint.

Archiviazione rimovibile: le impostazioni del profilo di controllo del dispositivo seguenti sono disponibili in per l'archiviazione rimovibile:

- Classe device

- ID dispositivo

- Hardware ID

- ID istanza

- ID primario

- ID prodotto

- Numero di serie

- ID fornitore

- ID fornitore e ID prodotto

Per informazioni sulle opzioni di archiviazione rimovibili, vedere Microsoft Defender per endpoint Device Control Removable Storage Controllo di accesso nella documentazione di Microsoft Defender per endpoint.

Quando si usa un gruppo di impostazioni riutilizzabili con un profilo di controllo del dispositivo, si configura Actions per definire il modo in cui vengono usate le impostazioni in tali gruppi.

Ogni regola aggiunta al profilo può includere sia gruppi di impostazioni riutilizzabili che singole impostazioni aggiunte direttamente alla regola. È tuttavia consigliabile usare ogni regola per i gruppi di impostazioni riutilizzabili o per gestire le impostazioni aggiunte direttamente alla regola. Questa separazione consente di semplificare le configurazioni o le modifiche future che è possibile apportare.

Per indicazioni sulla configurazione dei gruppi riutilizzabili e quindi sull'aggiunta a questo profilo, vedere Usare gruppi riutilizzabili di impostazioni con criteri di Intune.

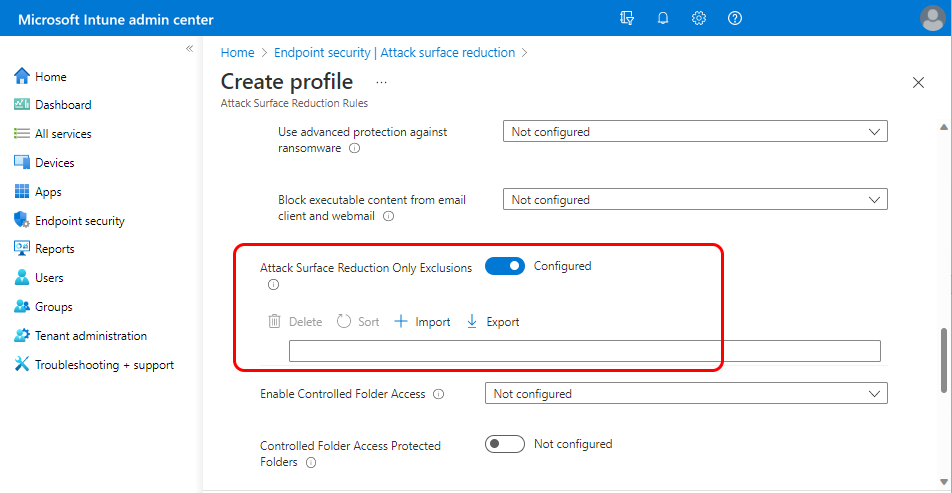

Esclusioni per le regole di riduzione della superficie di attacco

Intune supporta le due impostazioni seguenti per escludere percorsi di file e cartelle specifici dalla valutazione in base alle regole di riduzione della superficie di attacco:

Globale: usa solo esclusioni per la riduzione della superficie di attacco.

Quando a un dispositivo viene assegnato almeno un criterio che configura le esclusioni solo per la riduzione della superficie di attacco, le esclusioni configurate si applicano a tutte le regole di riduzione della superficie di attacco destinate a tale dispositivo. Questo comportamento si verifica perché i dispositivi ricevono un superset di impostazioni delle regole di riduzione della superficie di attacco da tutti i criteri applicabili e le esclusioni delle impostazioni non possono essere gestite per le singole impostazioni. Per evitare l'applicazione di esclusioni a tutte le impostazioni in un dispositivo, non usare questa impostazione. Configurare invece solo le esclusioni asr solo per regola per le singole impostazioni.

Per altre informazioni, vedere la documentazione per Defender CSP: Defender/AttackSurfaceReductionOnlyExclusions.

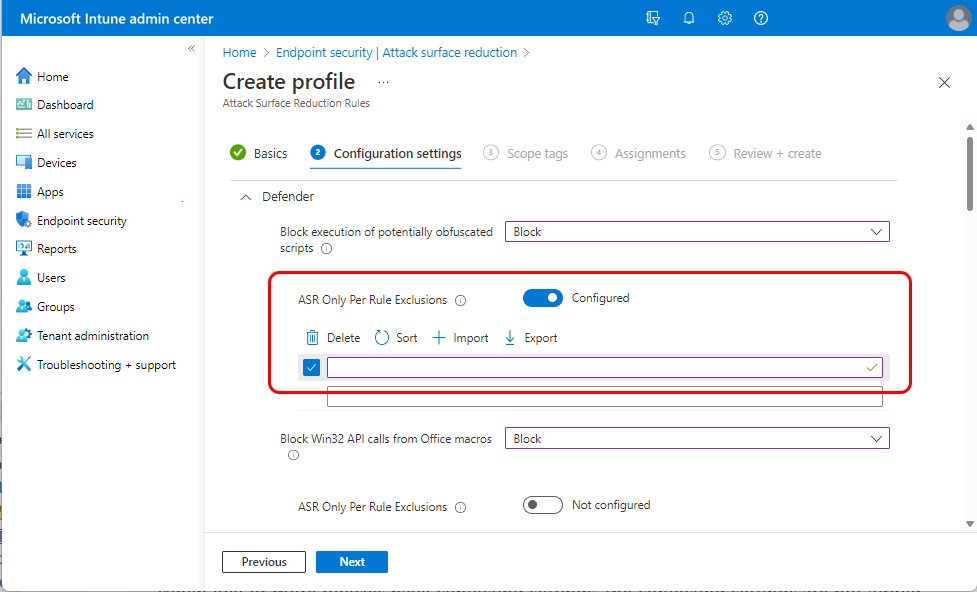

Impostazioni singole: usare solo asr per esclusione di regola

Quando si imposta un'impostazione applicabile in un profilo di regola di riduzione della superficie di attacco su un valore diverso da Non configurato, Intune presenta l'opzione per l'uso delle esclusioni solo per regola asr per tale singola impostazione. Con questa opzione, è possibile configurare un'esclusione di file e cartelle isolata dalle singole impostazioni, diversamente dall'uso dell'impostazione globale Attack Surface Reduction Only Exclusions che applica le relative esclusioni a tutte le impostazioni del dispositivo.

Per impostazione predefinita, ASR Only Per Rule Exclusions è impostato su Non configurato.

Importante

I criteri ASR non supportano la funzionalità di unione solo per le esclusioni delle regole asr e un conflitto di criteri può verificarsi quando più criteri configurano esclusioni solo per regola per lo stesso conflitto di dispositivi. Per evitare conflitti, combinare le configurazioni per le esclusioni asr solo per regola in un singolo criterio asr. In un aggiornamento futuro si sta analizzando l'aggiunta dell'unione dei criteri per le esclusioni solo per regola asr .

Unione dei criteri per le impostazioni

L'unione dei criteri consente di evitare conflitti quando più profili che si applicano allo stesso dispositivo configurano la stessa impostazione con valori diversi, creando un conflitto. Per evitare conflitti, Intune valuta le impostazioni applicabili da ogni profilo che si applica al dispositivo. Tali impostazioni si uniscono quindi in un singolo superset di impostazioni.

Per i criteri di riduzione della superficie di attacco, i profili seguenti supportano l'unione dei criteri:

- Controllo del dispositivo

Unione dei criteri per i profili di controllo dei dispositivi

I profili di controllo del dispositivo supportano l'unione dei criteri per gli ID dispositivo USB. Le impostazioni del profilo che gestiscono gli ID dispositivo e che supportano l'unione dei criteri includono:

- Consenti l'installazione del dispositivo hardware in base agli identificatori di dispositivo

- Bloccare l'installazione del dispositivo hardware in base agli identificatori di dispositivo

- Consentire l'installazione del dispositivo hardware in base alle classi di configurazione

- Bloccare l'installazione del dispositivo hardware in base alle classi di configurazione

- Consentire l'installazione del dispositivo hardware in base agli identificatori di istanza del dispositivo

- Bloccare l'installazione del dispositivo hardware in base agli identificatori di istanza del dispositivo

L'unione dei criteri si applica alla configurazione di ogni impostazione tra i diversi profili che applicano tale impostazione specifica a un dispositivo. Il risultato è un singolo elenco per ognuna delle impostazioni supportate applicate a un dispositivo. Ad esempio:

L'unione dei criteri valuta gli elenchi di classi di installazione configurate in ogni istanza di Consenti l'installazione del dispositivo hardware dalle classi di installazione che si applicano a un dispositivo. Gli elenchi vengono uniti in un singolo elenco consentiti in cui vengono rimosse eventuali classi di installazione duplicate.

La rimozione dei duplicati dall'elenco viene eseguita per rimuovere l'origine comune dei conflitti. L'elenco di elementi consentiti combinati viene quindi recapitato al dispositivo.

L'unione dei criteri non confronta o unisce le configurazioni di impostazioni diverse. Ad esempio:

Espandendo il primo esempio, in cui più elenchi da Consenti l'installazione del dispositivo hardware dalle classi di installazione sono stati uniti in un singolo elenco, sono disponibili diverse istanze di Blocca l'installazione del dispositivo hardware da classi di configurazione che si applicano allo stesso dispositivo. Tutti gli elenchi di blocchi correlati si uniscono in un singolo elenco di blocchi per il dispositivo che viene quindi distribuito nel dispositivo.

- L'elenco di elementi consentiti per le classi di installazione non viene confrontato né unito con l'elenco di blocchi per le classi di installazione.

- Al contrario, il dispositivo riceve entrambi gli elenchi, in quanto provengono da due impostazioni distinte. Il dispositivo applica quindi l'impostazione più restrittiva per l'installazione in base alle classi di installazione.

Con questo esempio, una classe di installazione definita nell'elenco blocchi esegue l'override della stessa classe di installazione, se presente nell'elenco consentiti. Il risultato è che la classe di installazione è bloccata nel dispositivo.

Passaggi successivi

Configurare i criteri di sicurezza degli endpoint.

Visualizzare i dettagli per le impostazioni nei profili per i profili di riduzione della superficie di attacco.