Configurare Microsoft Tunnel per Intune

Il gateway di Microsoft Tunnel viene installato in un contenitore in un server Linux che viene eseguito in locale o nel cloud. A seconda dell'ambiente e dell'infrastruttura, potrebbero essere necessarie configurazioni e software aggiuntivi come Azure ExpressRoute.

Prima di avviare l'installazione, assicurarsi di completare le attività seguenti:

- Esaminare e configurare i prerequisiti per Microsoft Tunnel.

- Eseguire lo strumento di preparazione di Microsoft Tunnel per verificare che l'ambiente sia pronto per supportare l'uso del tunnel.

Dopo aver completato i prerequisiti, tornare a questo articolo per iniziare l'installazione e la configurazione del tunnel.

Creare una configurazione del server

L'uso di una configurazione server consente di creare una configurazione una sola volta e di usare tale configurazione da più server. La configurazione include intervalli di indirizzi IP, server DNS e regole di split tunneling. Successivamente, si assegnerà una configurazione del server a un sito, che applica automaticamente la configurazione del server a ogni server che aggiunge tale sito.

Per creare una configurazione del server

Accedere a Microsoft Intune'interfaccia>> di amministrazioneAmministrazione tenantMicrosoft Tunnel Gateway>selezionare lascheda>Configurazioni serverCrea nuovo.

Nella scheda Informazioni di base immettere un nome e una descrizione(facoltativo) e selezionare Avanti.

Nella scheda Impostazioni configurare gli elementi seguenti:

Intervallo di indirizzi IP: gli indirizzi IP all'interno di questo intervallo vengono affittati ai dispositivi quando si connettono al gateway tunnel. L'intervallo di indirizzi IP del client di tunnel specificato non deve essere in conflitto con un intervallo di rete locale.

- È consigliabile usare l'intervallo APIPA (Automatic Private IP Addressing) di 169.254.0.0/16, in quanto questo intervallo evita conflitti con altre reti aziendali.

- Se l'intervallo di indirizzi IP client è in conflitto con la destinazione, usa l'indirizzo di loopback e non riesce a comunicare con la rete aziendale.

- È possibile selezionare qualsiasi intervallo di indirizzi IP client da usare se non è in conflitto con gli intervalli di indirizzi IP della rete aziendale.

Porta server: immettere la porta a cui il server è in ascolto per le connessioni.

Server DNS: questi server vengono usati quando una richiesta DNS proviene da un dispositivo che si connette al gateway tunnel.

Ricerca suffisso DNS(facoltativo): questo dominio viene fornito ai client come dominio predefinito quando si connettono al gateway tunnel.

Disabilita Connections UDP(facoltativo): se selezionata, i client si connettono al server VPN solo tramite connessioni TCP. Poiché il client di tunnel autonomo richiede l'uso di UDP, selezionare la casella di controllo per disabilitare le connessioni UDP solo dopo aver configurato i dispositivi per l'uso di Microsoft Defender per endpoint come app client tunnel.

Nella scheda Impostazioni configurare le regole di suddivisione del tunneling, facoltative.

È possibile includere o escludere indirizzi. Gli indirizzi inclusi vengono indirizzati al gateway tunnel. Gli indirizzi esclusi non vengono indirizzati al gateway tunnel. Ad esempio, è possibile configurare una regola di inclusione per 255.255.0.0 o 192.168.0.0/16.

Usare le opzioni seguenti per includere o escludere gli indirizzi:

- Intervalli IP da includere

- Intervalli IP da escludere

Nota

Non usare un intervallo IP che specifica 0.0.0.0 in uno degli indirizzi di inclusione o esclusione, il gateway tunnel non può instradare il traffico quando viene usato questo intervallo.

Nella scheda Rivedi e crea esaminare la configurazione e quindi selezionare Crea per salvarla.

Nota

Per impostazione predefinita, ogni sessione VPN rimarrà attiva solo per 3.600 secondi (un'ora) prima della disconnessione (verrà stabilita immediatamente una nuova sessione nel caso in cui il client sia impostato per l'uso di Always On VPN). È tuttavia possibile modificare il valore di timeout della sessione insieme ad altre impostazioni di configurazione del server usando chiamate a grafi (microsoftTunnelConfiguration).

Creare un sito

I siti sono gruppi logici di server che ospitano Microsoft Tunnel. Si assegna una configurazione server a ogni sito creato. Tale configurazione viene applicata a ogni server che si unisce al sito.

Per creare una configurazione del sito

Accedere a Microsoft Intune'interfaccia>> di amministrazioneAmministrazione tenantMicrosoft Tunnel Gateway>selezionare lascheda>Siticrea.

Nel riquadro Crea un sito specificare le proprietà seguenti:

Nome: immettere un nome per il sito.

Descrizione: facoltativamente, è possibile specificare una descrizione descrittiva per il sito.

Indirizzo IP pubblico o FQDN: specificare un indirizzo IP pubblico o un FQDN, ovvero il punto di connessione per i dispositivi che usano il tunnel. Questo indirizzo IP o FQDN può identificare un singolo server o un server di bilanciamento del carico. L'indirizzo IP o il nome di dominio completo deve essere risolvibile nel DNS pubblico e l'indirizzo IP risolto deve essere instradabile pubblicamente.

Configurazione server: per selezionare una configurazione del server da associare a questo sito, usare l'elenco a discesa.

URL per il controllo di accesso alla rete interno: specificare un URL HTTP o HTTPS per una posizione nella rete interna. Ogni cinque minuti, ogni server assegnato a questo sito tenta di accedere all'URL per verificare che possa accedere alla rete interna. I server segnalano lo stato di questo controllo come accessibilità di rete interna nella scheda Controllo integrità server.

Aggiornare automaticamente i server in questo sito: se sì, i server vengono aggiornati automaticamente quando è disponibile un aggiornamento. Se No, l'aggiornamento è manuale e un amministratore deve approvare un aggiornamento prima che possa essere avviato.

Per altre informazioni, vedere Aggiornare Microsoft Tunnel.

Limitare gli aggiornamenti del server alla finestra di manutenzione: se sì, gli aggiornamenti del server per questo sito possono iniziare solo tra l'ora di inizio e l'ora di fine specificate. Deve essere presente almeno un'ora tra l'ora di inizio e l'ora di fine. Se impostato su No, non è disponibile alcuna finestra di manutenzione e gli aggiornamenti vengono avviati il prima possibile a seconda della configurazione dei server di aggiornamento automatico in questo sito .

Se impostato su Sì, configurare le opzioni seguenti:

- Fuso orario : il fuso orario selezionato determina quando la finestra di manutenzione viene avviata e termina in tutti i server del sito, indipendentemente dal fuso orario dei singoli server.

- Ora di inizio : specificare la prima ora in cui il ciclo di aggiornamento può iniziare, in base al fuso orario selezionato.

- Ora di fine : specificare l'ora più recente in cui può essere avviato il ciclo di aggiornamento, in base al fuso orario selezionato. I cicli di aggiornamento che iniziano prima di questo periodo continueranno a essere eseguiti e possono essere completati dopo questo periodo di tempo.

Per altre informazioni, vedere Aggiornare Microsoft Tunnel.

Selezionare Crea per salvare il sito.

Installare Microsoft Tunnel Gateway

Prima di installare Microsoft Tunnel Gateway in un server Linux, configurare il tenant con almeno una configurazione server e quindi creare un sito. Successivamente, si specificherà il sito a cui un server si unisce quando si installa il tunnel in tale server.

Con una configurazione del server e un sito, è quindi possibile usare la procedura seguente per installare il gateway di Microsoft Tunnel.

Tuttavia, se si prevede di installare il gateway di Microsoft Tunnel in un contenitore Podman senza radice, vedere Usare un contenitore Podman senza radice prima di iniziare l'installazione. La sezione collegata descrive in dettaglio i requisiti dei prerequisiti aggiuntivi e una riga di comando modificata per lo script di installazione. Dopo aver configurato i prerequisiti aggiuntivi, è possibile tornare qui per continuare con la procedura di installazione seguente.

Usare lo script per installare Microsoft Tunnel

Scaricare lo script di installazione di Microsoft Tunnel usando uno dei metodi seguenti:

Scaricare lo strumento direttamente usando un Web browser. Passare a https://aka.ms/microsofttunneldownload per scaricare il file mstunnel-setup.

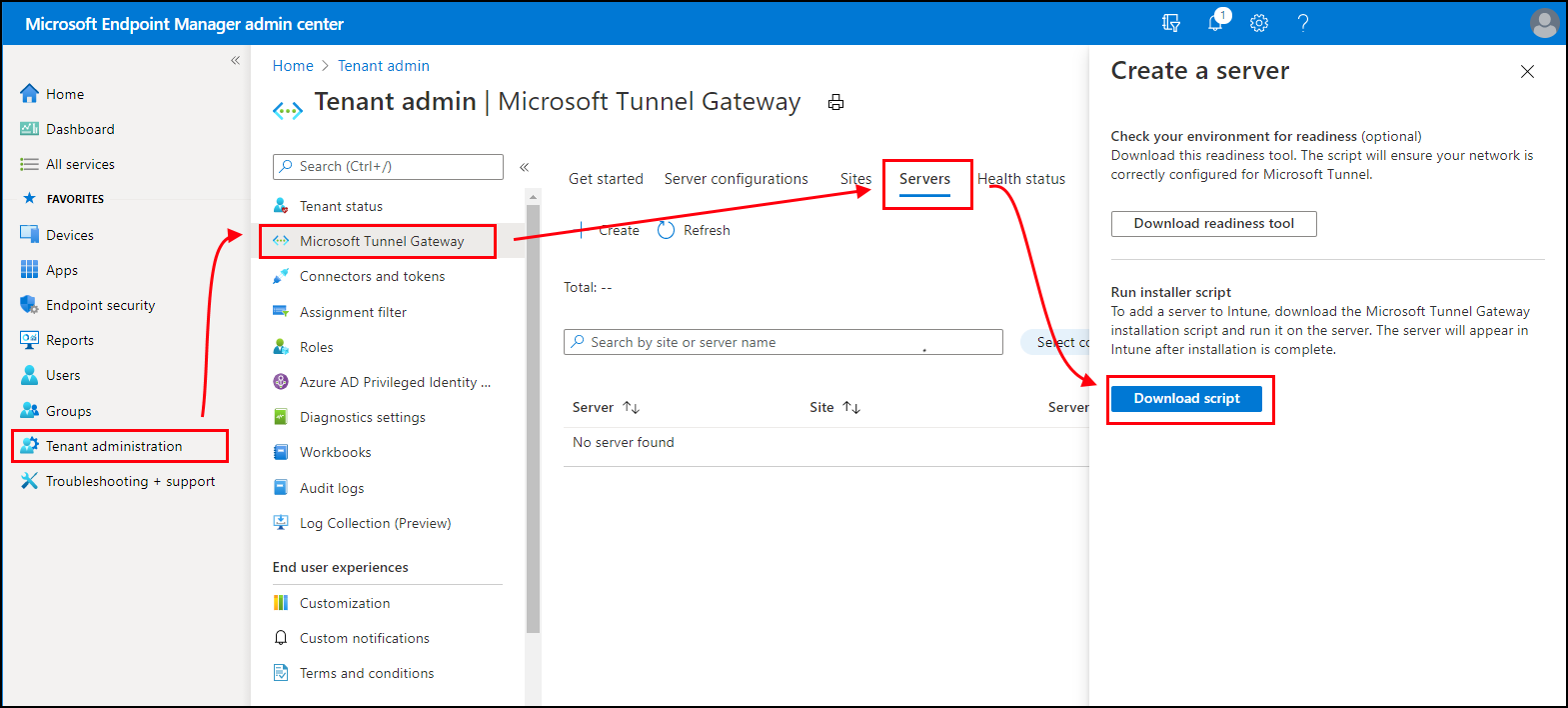

Accedere a Microsoft Intune'interfaccia> diamministrazione> Amministrazione tenantDi Microsoft Tunnel Gateway, selezionare la scheda Server, selezionare Crea per aprire il riquadro Crea un server e quindi selezionare Scarica script.

Usare un comando Linux per scaricare direttamente il software tunnel. Ad esempio, nel server in cui si installerà il tunnel, è possibile usare wget o curl per aprire il collegamento https://aka.ms/microsofttunneldownload.

Ad esempio, per usare wget e i dettagli del log per mstunnel-setup durante il download, eseguire

wget --output-document=mstunnel-setup https://aka.ms/microsofttunneldownload

Per avviare l'installazione del server, eseguire lo script come radice. Ad esempio, è possibile usare la riga di comando seguente:

sudo ./mstunnel-setup. Lo script installa sempre la versione più recente di Microsoft Tunnel.Importante

Se si installa Tunnel in un contenitore Podman senza radice, usare la riga di comando modificata seguente per avviare lo script:

mst_rootless_mode=1 ./mstunnel-setupPer visualizzare l'output dettagliato della console durante il processo di registrazione dell'agente di installazione e tunnel:

Eseguire

export mst_verbose_log="true"prima di eseguire lo script ./mstunnel-setup . Per verificare che la registrazione dettagliata sia abilitata, eseguireexport.Al termine dell'installazione, modificare il file di ambiente /etc/mstunnel/env.sh per aggiungere una nuova riga:

mst_verbose_log="true". Dopo aver aggiunto la riga, eseguiremst-cli server restartper riavviare il server.

Importante

Per il cloud del governo degli Stati Uniti, la riga di comando deve fare riferimento all'ambiente cloud per enti pubblici. A tale scopo, eseguire i comandi seguenti per aggiungere intune_env=FXP alla riga di comando:

- Eseguire

sudo ./mstunnel-setup - Eseguire

sudo intune_env=FXP ./mstunnel-setup

Consiglio

Se si arresta l'installazione e lo script, è possibile riavviarlo eseguendo di nuovo la riga di comando. L'installazione continua da dove è stata interrotta.

Quando si avvia lo script, le immagini del contenitore vengono scaricate dalle immagini del contenitore del gateway di Microsoft Tunnel dal servizio Intune e vengono create le cartelle e i file necessari nel server.

Durante l'installazione, lo script richiede di completare diverse attività di amministratore.

Quando richiesto dallo script, accettare il contratto di licenza (EULA).

Esaminare e configurare le variabili nei file seguenti per supportare l'ambiente.

- File di ambiente: /etc/mstunnel/env.sh. Per altre informazioni su queste variabili, vedere Variabili di ambiente nell'articolo di riferimento per Microsoft Tunnel.

Quando richiesto, copiare la catena completa del file del certificato TLS (Transport Layer Security) nel server Linux. Lo script visualizza il percorso corretto da usare nel server Linux.

Il certificato TLS protegge la connessione tra i dispositivi che usano il tunnel e l'endpoint del gateway tunnel. Il certificato deve avere l'indirizzo IP o il nome di dominio completo del server del gateway di tunnel nella propria SAN.

La chiave privata rimane disponibile nel computer in cui si crea la richiesta di firma del certificato per il certificato TLS. Questo file deve essere esportato con un nome di site.key.

Installare il certificato TLS e la chiave privata. Usare le indicazioni seguenti che corrispondono al formato di file:

PFX:

- Il nome del file del certificato deve essere site.pfx. Copiare il file del certificato in /etc/mstunnel/private/site.pfx.

PEM:

La catena completa (radice, intermedia, entità finale) deve trovarsi in un singolo file denominato site.crt. Se si usa un certificato emesso da un provider pubblico come Digicert, è possibile scaricare la catena completa come singolo file con estensione pem.

Il nome del file del certificato deve essere *site.crt. Copiare il certificato a catena completa in /etc/mstunnel/certs/site.crt. Ad esempio:

cp [full path to cert] /etc/mstunnel/certs/site.crtIn alternativa, creare un collegamento al certificato a catena completa in /etc/mstunnel/certs/site.crt. Ad esempio:

ln -s [full path to cert] /etc/mstunnel/certs/site.crtCopiare il file di chiave privata in /etc/mstunnel/private/site.key. Ad esempio:

cp [full path to key] /etc/mstunnel/private/site.keyIn alternativa, creare un collegamento al file di chiave privata in /etc/mstunnel/private/site.key. Ad esempio:

ln -s [full path to key file] /etc/mstunnel/private/site.keyquesta chiave non deve essere crittografata con una password. Il nome del file di chiave privata deve essere site.key.

Dopo aver installato il certificato e creato i servizi del gateway tunnel, viene richiesto di accedere e di eseguire l'autenticazione con Intune. All'account utente devono essere assegnate autorizzazioni equivalenti all'amministratore Intune. L'account usato per completare l'autenticazione deve avere una licenza Intune. Le credenziali di questo account non vengono salvate e vengono usate solo per l'accesso iniziale a Microsoft Entra ID. Dopo aver eseguito correttamente l'autenticazione, gli ID app/chiavi segrete di Azure vengono usati per l'autenticazione tra il gateway tunnel e Microsoft Entra.

Questa autenticazione registra il gateway tunnel con Microsoft Intune e il tenant Intune.

Aprire un Web browser in https://Microsoft.com/devicelogin e immettere il codice del dispositivo fornito dallo script di installazione e quindi accedere con le credenziali di amministratore Intune.

Dopo la registrazione di Microsoft Tunnel Gateway con Intune, lo script ottiene informazioni sulle configurazioni di siti e server da Intune. Lo script richiede quindi di immettere il GUID del sito del tunnel a cui si vuole aggiungere il server. Lo script presenta un elenco dei siti disponibili.

Dopo aver selezionato un sito, il programma di installazione esegue il pull della configurazione del server per tale sito da Intune e la applica al nuovo server per completare l'installazione di Microsoft Tunnel.

Al termine dello script di installazione, è possibile passare nell'interfaccia di amministrazione di Microsoft Intune alla scheda Gateway di Microsoft Tunnel per visualizzare lo stato generale del tunnel. È anche possibile aprire la scheda Stato integrità per verificare che il server sia online.

Se si usa RHEL 8.4 o versione successiva, assicurarsi di riavviare il server del gateway di tunnel immettendo

mst-cli server restartprima di tentare di connettervi i client.

Aggiungere certificati radice attendibili ai contenitori tunnel

I certificati radice attendibili devono essere aggiunti ai contenitori tunnel quando:

- Il traffico del server in uscita richiede l'ispezione del proxy SSL.

- Gli endpoint a cui accedono i contenitori tunnel non sono esenti dall'ispezione proxy.

Passi:

- Copiare i certificati radice attendibili con estensione crt in /etc/mstunnel/ca-trust

- Riavviare i contenitori del tunnel usando "riavvio del server mst-cli" e "riavvio dell'agente mst-cli"

Distribuire l'app client Microsoft Tunnel

Per usare Microsoft Tunnel, i dispositivi devono accedere a un'app client di Microsoft Tunnel. Microsoft Tunnel usa Microsoft Defender per endpoint come app client Tunnel:

Android: scaricare Microsoft Defender per endpoint da usare come app client di Microsoft Tunnel da Google Play Store. Vedere Aggiungere app di Android Store a Microsoft Intune.

Quando si usa Microsoft Defender per endpoint come applicazione client tunnel e come applicazione di difesa dalle minacce mobili (MTD), vedere Usare Microsoft Defender per endpoint per MTD e come app client di Microsoft Tunnel per indicazioni di configurazione importanti.

iOS/iPadOS: scaricare Microsoft Defender per endpoint per l'uso come app client di Microsoft Tunnel dall'App Store di Apple. Vedere Aggiungere app dello Store iOS a Microsoft Intune.

Per altre informazioni sulla distribuzione di app con Intune, vedere Aggiungere app a Microsoft Intune.

Passaggio 1: Creare un profilo VPN

Dopo l'installazione di Microsoft Tunnel e l'installazione dei dispositivi Microsoft Defender per endpoint, è possibile distribuire profili VPN per indirizzare i dispositivi all'uso del tunnel. A tale scopo, creare profili VPN con un tipo di connessione di Microsoft Tunnel:

Android: la piattaforma Android supporta il routing del traffico attraverso una VPN per app e regole di split tunneling in modo indipendente o contemporaneamente.

iOS/iPadOS La piattaforma iOS supporta il routing del traffico da una VPN per app o da regole di split tunneling, ma non contemporaneamente. Se si abilita una VPN per app per iOS, le regole di split tunneling vengono ignorate.

Android

Accedere a Microsoft Intune'interfaccia> di amministrazioneDispositivi> Gestire laconfigurazione>dei dispositivi> nella scheda Criteri selezionare Crea.

Per Piattaforma selezionare Android Enterprise. Per Profilo selezionare VPN per Profilo di lavoro di proprietà dell'azienda o Profilo di lavoro di proprietà personale e quindi selezionare Crea.

Nota

I dispositivi dedicati Android Enterprise non sono supportati da Microsoft Tunnel.

Nella scheda Informazioni di base immettere un nome e una descrizione(facoltativo) e selezionare Avanti.

Per Tipo di connessione selezionare Microsoft Tunnel e quindi configurare i dettagli seguenti:

VPN di base:

- Per Nome connessione specificare un nome che verrà visualizzato agli utenti.

- Per Sito di Microsoft Tunnel selezionare il sito tunnel usato da questo profilo VPN.

VPN per app:

- Le app assegnate nel profilo VPN per app inviano il traffico dell'app al tunnel.

- In Android l'avvio di un'app non avvia la VPN per app. Tuttavia, quando la VPN always-on è impostata su Abilita, la VPN è già connessa e il traffico dell'app usa la VPN attiva. Se la VPN non è impostata su Always-On, l'utente deve avviare manualmente la VPN prima di poterla usare.

- Se si usa l'app Defender per endpoint per connettersi al tunnel, è abilitata la protezione Web e si usa la VPN per app, la protezione Web si applica solo alle app nell'elenco VPN per app. Nei dispositivi con un profilo di lavoro, in questo scenario è consigliabile aggiungere tutti i Web browser nel profilo di lavoro all'elenco VPN per app per garantire che tutto il traffico Web del profilo di lavoro sia protetto.

- Per abilitare una VPN per app, selezionare Aggiungi e quindi passare alle app personalizzate o pubbliche importate in Intune.

VPN always-on:

- Per VPN always-on selezionare Abilita per impostare il client VPN per la connessione automatica e la riconnessione alla VPN. Le connessioni VPN sempre attive rimangono connesse. Se la VPN per app è impostata su Abilita, solo il traffico dalle app selezionate passa attraverso il tunnel.

Proxy:

Configurare i dettagli del server proxy per l'ambiente.

Nota

Le configurazioni del server proxy non sono supportate con le versioni di Android precedenti alla versione 10. Per altre informazioni, vedere VpnService.Builder nella documentazione per sviluppatori Android.

Per altre informazioni sulle impostazioni VPN, vedere Impostazioni del dispositivo Android Enterprise per configurare la VPN

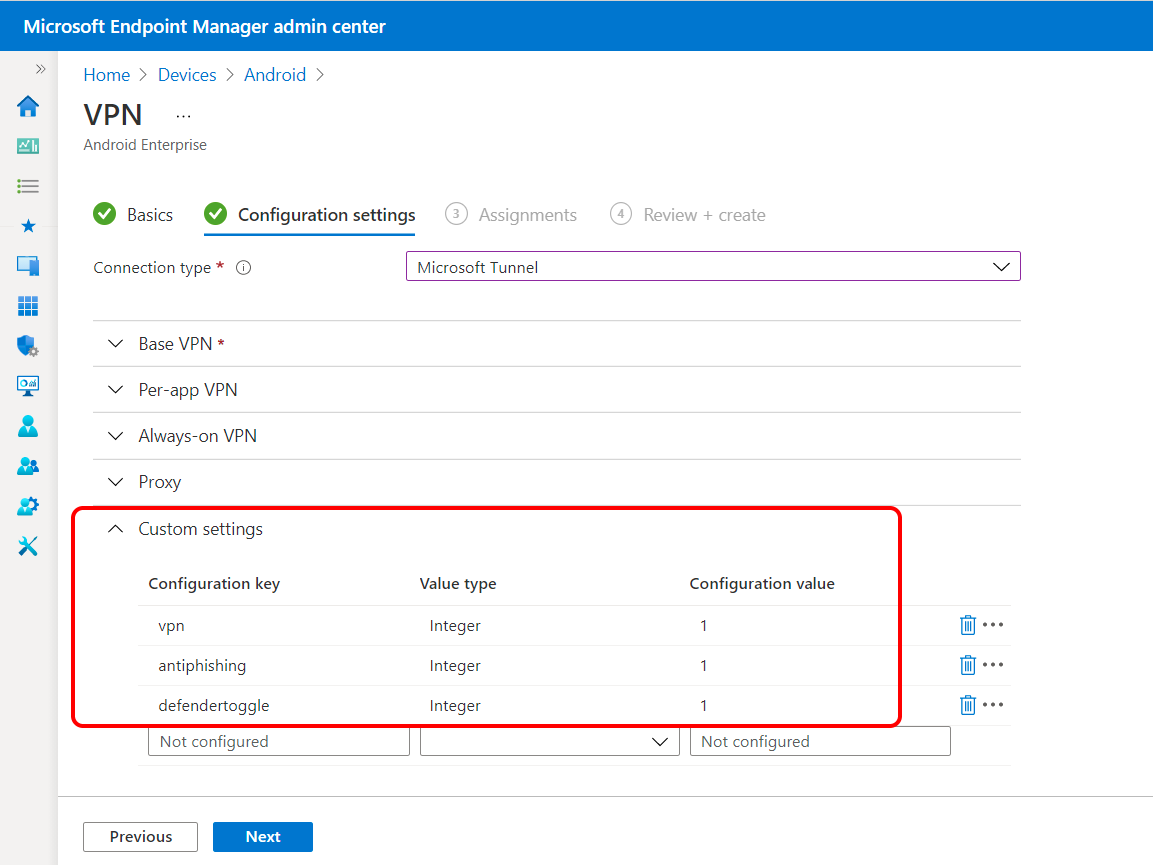

Importante

Per i dispositivi Android Enterprise che usano Microsoft Defender per endpoint come applicazione client di Microsoft Tunnel e come app MTD, è necessario usare impostazioni personalizzate per configurare Microsoft Defender per endpoint anziché usare un profilo di configurazione dell'app separato. Se non si intende usare alcuna funzionalità di Defender per endpoint, inclusa la protezione Web, usare impostazioni personalizzate nel profilo VPN e impostare l'impostazione defendertoggle su 0.

Nella scheda Assegnazioni configurare i gruppi che riceveranno questo profilo.

Nella scheda Rivedi e crea esaminare la configurazione e quindi selezionare Crea per salvarla.

iOS

Accedere a Microsoft Intune'interfaccia> di amministrazioneDispositivi>Gestire i dispositivi>Configuration>Create.

Per Piattaforma selezionare iOS/iPadOS, quindi per Profilo selezionare VPN e quindi Crea.

Nella scheda Informazioni di base immettere un nome e una descrizione(facoltativo) e selezionare Avanti.

Per Tipo di connessione selezionare Microsoft Tunnel e quindi configurare gli elementi seguenti:

VPN di base:

- Per Nome connessione specificare un nome che verrà visualizzato agli utenti.

- Per Sito di Microsoft Tunnel selezionare il sito di tunnel usato da questo profilo VPN.

Nota

Quando si usa sia la connessione VPN di Microsoft Tunnel che Defender Web Protection in modalità combinata nei dispositivi iOS, è fondamentale configurare le regole "On Demand" per attivare in modo efficace l'impostazione "Disconnetti in sospensione". Se non si esegue questa operazione, la VPN tunnel e la VPN defender vengono disconnesse quando il dispositivo iOS entra in modalità sospensione, mentre la VPN è attivata.

VPN per app:

Per abilitare una VPN per app, selezionare Abilita. Sono necessari passaggi di configurazione aggiuntivi per le VPN per app iOS. Quando la VPN per app è configurata, iOS ignora le regole di split tunneling.Per altre informazioni, vedere VPN per app per iOS/iPadOS.

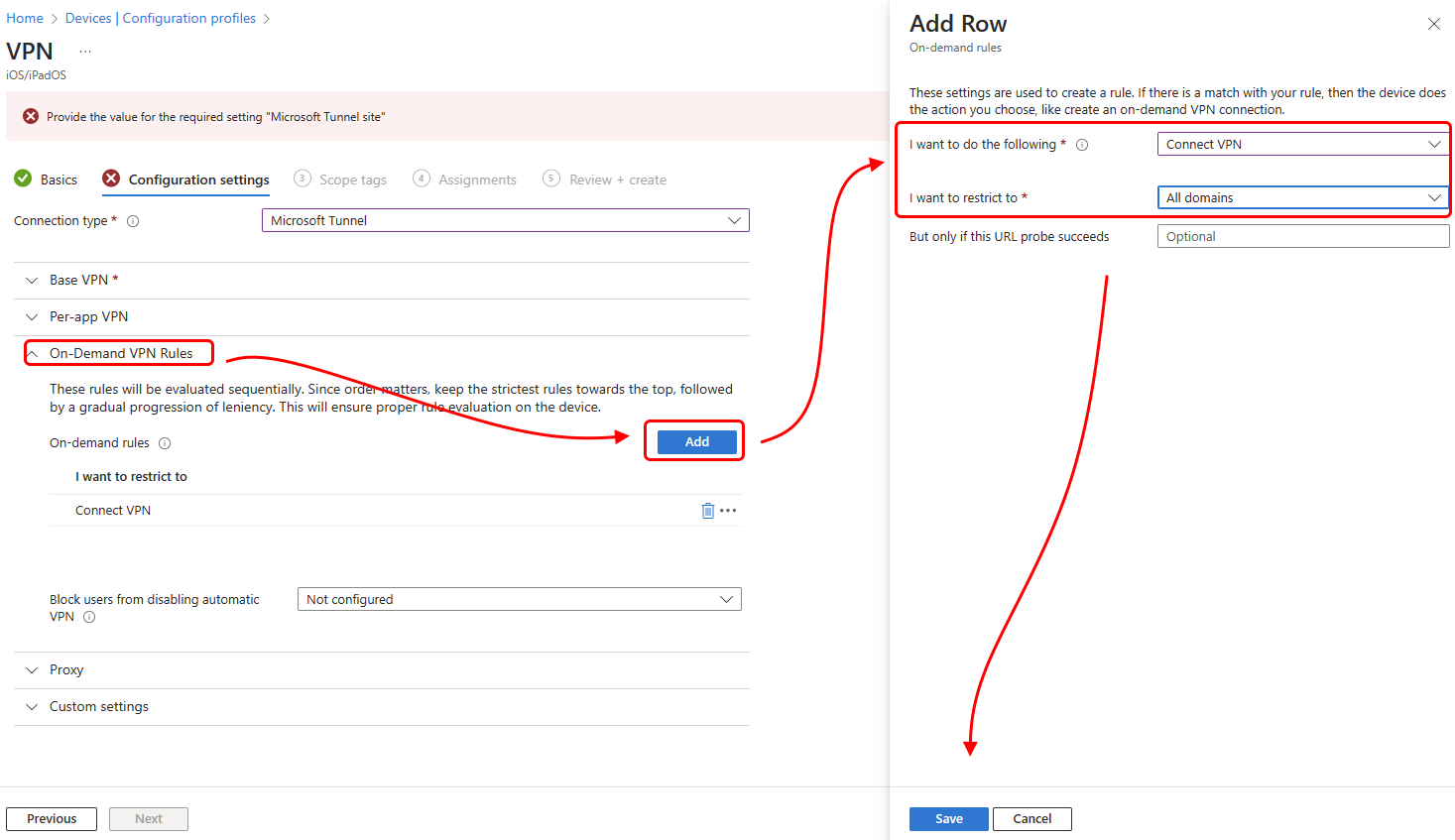

Regole VPN su richiesta:

Definire regole su richiesta che consentono l'uso della VPN quando vengono soddisfatte condizioni per FQDN o indirizzi IP specifici.Per altre informazioni, vedere Impostazioni VPN automatiche.

Proxy:

Configurare i dettagli del server proxy per l'ambiente.

Nota

Quando si usano sia la connessione VPN di Microsoft Tunnel che Defender Web Protection in modalità combinata nei dispositivi iOS, è fondamentale configurare le regole "Su richiesta" per attivare in modo efficace l'impostazione "Disconnetti in sospensione". Per configurare la regola su richiesta durante la configurazione del profilo VPN tunnel:

- Nella pagina Impostazione configurazione espandere la sezione Regole VPN su richiesta .

- Per Regole su richiesta selezionare Aggiungi per aprire il riquadro Aggiungi riga .

- Nel riquadro Aggiungi riga impostare SuConnect VPN (Connetti VPN) e quindi selezionare una restrizione, ad esempio Tutti i domini.

- Facoltativamente, è possibile aggiungere un URL al campo Ma solo se il probe URL ha esito positivo .

- Selezionare Salva.

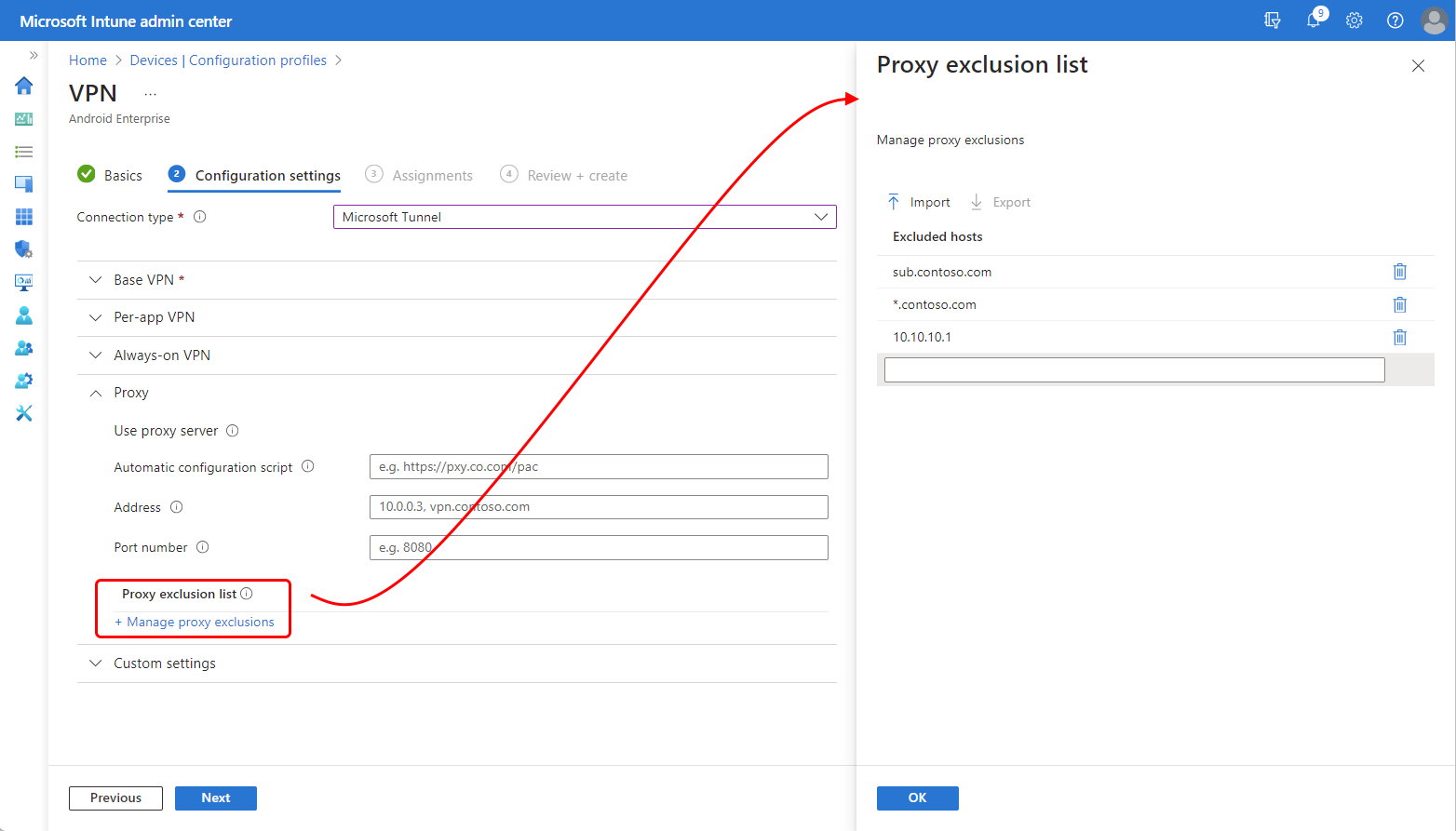

Usare un elenco di esclusione proxy per Android Enterprise

Quando si usa un singolo server proxy diretto nell'ambiente, è possibile usare un elenco di esclusione proxy nei profili VPN di Microsoft Tunnel per Android Enterprise. Gli elenchi di esclusione proxy sono supportati per Microsoft Tunnel e Microsoft Tunnel per MAM.

Importante

L'elenco di esclusione proxy è supportato solo quando si usa un singolo server proxy diretto proxy. Non sono supportati negli ambienti in cui sono in uso più server proxy.

L'elenco di esclusione proxy nel profilo VPN supporta la voce di domini specifici che vengono quindi esclusi dalla configurazione del proxy diretto per i dispositivi che ricevono e usano il profilo.

Di seguito sono riportati i formati supportati per le voci dell'elenco di esclusione:

- URL completi con corrispondenza esatta del sottodominio. Ad esempio,

sub.contoso.com - Carattere jolly iniziale negli URL. Ad esempio, usando l'esempio di URL completo, è possibile sostituire il nome di sottodominio iniziale (sotto) con un asterisco per espandere il supporto per includere tutti i sottodomini di contso.com:

*.contoso.com - Indirizzi IPv4 e IPv6

I formati non supportati includono:

- Caratteri jolly interni. Ad esempio:

con*oso.com,contos*.comecontoso.*

Configurare l'elenco di esclusione del proxy

È possibile configurare l'elenco di esclusione quando si modifica o si crea un profilo VPN di Microsoft Tunnel per la piattaforma Android Enterprise.

Nella pagina Impostazioni di configurazione dopo aver impostato Il tipo di connessione è stato impostato su Microsoft Tunnel:

Espandere Proxy e quindi per Elenco di esclusione proxy selezionare Gestisci esclusioni proxy.

Nel riquadro Elenco di esclusione proxy :

- Nella casella di immissione di testo specificare un singolo URL o indirizzo IP. Ogni volta che si aggiunge una voce, viene fornita una nuova casella di testo per altre voci.

- Selezionare Importa per aprire il riquadro Importa esclusioni proxy , in cui è quindi possibile importare un elenco in formato file CSV.

- Selezionare Esporta per esportare l'elenco di esclusione corrente da questo profilo, in formato file CSV.

Selezionare OK per salvare la configurazione dell'elenco di esclusione proxy e continuare a modificare il profilo VPN.

Usare le impostazioni personalizzate per Microsoft Defender per endpoint

Intune supporta Microsoft Defender per endpoint sia come app MTD che come applicazione client di Microsoft Tunnel nei dispositivi Android Enterprise. Se si usa Defender per endpoint sia per l'applicazione client di Microsoft Tunnel che come app MTD, è possibile usare impostazioni personalizzate nel profilo VPN per Microsoft Tunnel per semplificare le configurazioni. L'uso di impostazioni personalizzate nel profilo VPN sostituisce la necessità di usare un profilo di configurazione dell'app separato.

Per i dispositivi registrati come profilo di lavoro di proprietà personale di Android Enterprise che usano Defender per endpoint per entrambi gli scopi, è necessario usare impostazioni personalizzate anziché un profilo di configurazione dell'app. In questi dispositivi, il profilo di configurazione dell'app per Defender per endpoint è in conflitto con Microsoft Tunnel e può impedire la connessione del dispositivo a Microsoft Tunnel.

Se si usa Microsoft Defender per endpoint per Microsoft Tunnel ma non MTD, continuare a usare il profilo di configurazione del tunnel dell'app per configurare Microsoft Defender per endpoint come client tunnel.

Aggiungere il supporto della configurazione dell'app per Microsoft Defender per endpoint a un profilo VPN per Microsoft Tunnel

Usare le informazioni seguenti per configurare le impostazioni personalizzate in un profilo VPN per configurare Microsoft Defender per endpoint al posto di un profilo di configurazione dell'app separato. Le impostazioni disponibili variano in base alla piattaforma.

Per i dispositivi Android Enterprise:

| Chiave di configurazione | Tipo valore | Valore di configurazione | Descrizione |

|---|---|---|---|

| VPN | Numero intero | Opzioni: 1 - Abilita (impostazione predefinita) 0 - Disabilita |

Impostare su Abilita per consentire all'Microsoft Defender per endpoint funzionalità anti-phishing di usare una VPN locale. |

| antiphishing | Numero intero | Opzioni: 1 - Abilita (impostazione predefinita) 0 - Disabilita |

Impostare su Abilita per attivare Microsoft Defender per endpoint anti-phishing. Se disabilitata, la funzionalità anti-phishing è disattivata. |

| defendertoggle | Numero intero | Opzioni: 1 - Abilita (impostazione predefinita) 0 - Disabilita |

Impostare su Abilita per usare Microsoft Defender per endpoint. Se disabilitata, non è disponibile alcuna funzionalità Microsoft Defender per endpoint. |

Per i dispositivi iOS/iPad:

| Chiave di configurazione | Valori | Descrizione |

|---|---|---|

| TunnelOnly |

True : tutte le funzionalità di Defender per endpoint sono disabilitate. Questa impostazione deve essere usata se si usa l'app solo per le funzionalità tunnel.

False(impostazione predefinita): la funzionalità Defender per endpoint è abilitata. |

Determina se l'app Defender è limitata solo a Microsoft Tunnel o se l'app supporta anche il set completo di funzionalità di Defender per endpoint. |

| WebProtection |

True(impostazione predefinita): protezione Web è abilitata e gli utenti possono visualizzare la scheda Protezione Web nell'app Defender per endpoint.

False : la protezione Web è disabilitata. Se viene distribuito un profilo VPN tunnel, gli utenti possono visualizzare solo le schede Dashboard e Tunnel nell'app Defender per endpoint. |

Determina se Defender per Endpoint Web Protection (funzionalità anti-phishing) è abilitato per l'app. Per impostazione predefinita, questa funzionalità è attivata. |

| AutoOnboard |

True : se La protezione Web è abilitata, all'app Defender per endpoint vengono concesse automaticamente le autorizzazioni per l'aggiunta di connessioni VPN senza chiedere conferma all'utente. È necessaria una regola on demand "Connect VPN". Per altre informazioni sulle regole su richiesta, vedere Impostazioni VPN automatiche.

False(impostazione predefinita): se Protezione Web è abilitata, all'utente viene richiesto di consentire all'app Defender per endpoint di aggiungere configurazioni VPN. |

Determina se Defender per Endpoint Web Protection è abilitato senza richiedere all'utente di aggiungere una connessione VPN (perché è necessaria una VPN locale per la funzionalità protezione Web). Questa impostazione si applica solo se WebProtection è impostato su True. |

Configurare la modalità TunnelOnly in modo che sia conforme al limite dei dati dell'Unione europea

Entro la fine dell'anno di calendario 2022, tutti i dati personali, inclusi il contenuto del cliente (CC), l'EUII, l'EUPI e i dati di supporto devono essere archiviati ed elaborati nell'Unione europea (UE) per i tenant dell'UE.

La funzionalità VPN di Microsoft Tunnel in Defender per endpoint è conforme a EUDB (European Union Data Boundary). Tuttavia, anche se i componenti di Defender per Endpoint Threat Protection correlati alla registrazione non sono ancora conformi a EUDB, Defender for Endpoint fa parte dell'Addendum per la protezione dei dati (DPA) ed è conforme al Regolamento generale sulla protezione dei dati (GDPR).

Nel frattempo, i clienti di Microsoft Tunnel con tenant dell'UE possono abilitare la modalità TunnelOnly nell'app Client Defender per endpoint. Per configurare questa operazione, seguire questa procedura:

Seguire la procedura descritta in Installare e configurare la soluzione VPN di Microsoft Tunnel per Microsoft Intune | Microsoft Learn per creare un criterio di configurazione dell'app, che disabilita la funzionalità di Defender per endpoint.

Creare una chiave denominata TunnelOnly e impostare il valore su True.

Configurando la modalità TunnelOnly, tutte le funzionalità di Defender per endpoint vengono disabilitate mentre la funzionalità Tunnel rimane disponibile per l'uso nell'app.

Gli account guest e gli account Microsoft non specifici del tenant dell'organizzazione non sono supportati per l'accesso tra tenant tramite VPN di Microsoft Tunnel. Ciò significa che questi tipi di account non possono essere usati per accedere in modo sicuro alle risorse interne tramite la VPN. È importante tenere presente questa limitazione quando si configura l'accesso sicuro alle risorse interne usando la VPN di Microsoft Tunnel.

Per altre informazioni sul limite dei dati dell'UE, vedere Limite dei dati dell'UE per il cloud Microsoft | Domande frequenti nel blog microsoft sulla sicurezza e la conformità.

Aggiornare Microsoft Tunnel

Intune rilascia periodicamente gli aggiornamenti al server Microsoft Tunnel. Per mantenere il supporto, i server di tunnel devono eseguire la versione più recente o al massimo avere una versione precedente.

Per impostazione predefinita, dopo che è disponibile un nuovo aggiornamento Intune avvia automaticamente l'aggiornamento dei server di tunnel il prima possibile, in ogni sito del tunnel. Per gestire gli aggiornamenti, è possibile configurare le opzioni che gestiscono il processo di aggiornamento:

- È possibile consentire l'aggiornamento automatico dei server in un sito o richiedere l'approvazione dell'amministratore prima dell'aggiornamento.

- È possibile configurare una finestra di manutenzione, che limita l'avvio degli aggiornamenti in un sito.

Per altre informazioni sugli aggiornamenti per Microsoft Tunnel, tra cui come visualizzare lo stato del tunnel e configurare le opzioni di aggiornamento, vedere Aggiornare Microsoft Tunnel.

Aggiornare il certificato TLS nel server Linux

È possibile usare lo strumento da riga di comando ./mst-cli per aggiornare il certificato TLS nel server:

PFX:

- Copiare il file del certificato in /etc/mstunnel/private/site.pfx

- Correre:

mst-cli import_cert - Correre:

mst-cli server restart

PEM:

- Copiare il nuovo certificato in /etc/mstunnel/certs/site.crt

- Copiare la chiave privata in /etc/mstunnel/private/site.key

- Correre:

mst-cli import_cert - Correre:

mst-cli server restart

Nota

Comando "import-cert" con un parametro aggiuntivo denominato "delay". Questo parametro consente di specificare il ritardo in minuti prima dell'utilizzo del certificato importato. Esempio: mst-cli import_cert ritardo 10080

Per altre informazioni su mst-cli, vedere Informazioni di riferimento per Microsoft Tunnel.

Usare un contenitore Podman senza radice

Quando si usa Red Hat Linux con i contenitori Podman per ospitare Microsoft Tunnel, è possibile configurare il contenitore come contenitore senza radice.

L'uso di un contenitore senza radice può contribuire a limitare l'impatto di un escape del contenitore, con tutti i file presenti e sotto la cartella /etc/mstunnel nel server di proprietà di un account del servizio utente non privato. Il nome dell'account nel server Linux che esegue tunnel rimane invariato rispetto a un'installazione standard, ma viene creato senza autorizzazioni utente radice.

Per usare correttamente un contenitore Podman senza radice, è necessario:

- Configurare i prerequisiti aggiuntivi descritti nella sezione seguente.

- Modificare la riga di comando dello script all'avvio dell'installazione di Microsoft Tunnel.

Con i prerequisiti, è quindi possibile usare la procedura di script di installazione per scaricare prima lo script di installazione e quindi eseguire l'installazione usando la riga di comando dello script modificato.

Prerequisiti aggiuntivi per i contenitori Podman senza radice

L'uso di un contenitore Podman senza radice richiede che l'ambiente soddisfi i prerequisiti seguenti, oltre ai prerequisiti predefiniti di Microsoft Tunnel:

Piattaforma supportata:

Il server Linux deve eseguire Red Hat (RHEL) 8.8 o versione successiva.

Il contenitore deve eseguire Podman 4.6.1 o versione successiva. I contenitori senza radice non sono supportati con Docker.

Il contenitore rootless deve essere installato nella cartella /home .

La cartella /home deve avere almeno 10 GB di spazio disponibile.

Velocità effettiva:

- La velocità effettiva massima non deve superare i 230 Mbps

Rete:

Le impostazioni di rete seguenti, che non sono disponibili in uno spazio dei nomi senza radice, devono essere impostate in /etc/sysctl.conf:

net.core.somaxconn=8192net.netfilter.nf_conntrack_acct=1net.netfilter.nf_conntrack_timestamp=1

Inoltre, se si associa il gateway tunnel senza radice a una porta inferiore a 1024, è necessario aggiungere anche l'impostazione seguente in /etc/sysctl.conf e impostarla come uguale alla porta usata:

net.ipv4.ip_unprivileged_port_start

Ad esempio, per specificare la porta 443, usare la voce seguente: net.ipv4.ip_unprivileged_port_start=443

Dopo aver modificato sysctl.conf, è necessario riavviare il server Linux prima che le nuove configurazioni abbiano effetto.

Proxy in uscita per l'utente senza radice:

Per supportare un proxy in uscita per l'utente senza radice, modificare /etc/profile.d/http_proxy.sh e aggiungere le due righe seguenti. Nelle righe seguenti, 10.10.10.1:3128 è una voce di esempio address:port . Quando si aggiungono queste righe, sostituire 10.10.10.1:3128 con i valori per l'indirizzo IP proxy e la porta:

export http_proxy=http://10.10.10.1:3128export https_proxy=http://10.10.10.1:3128

Riga di comando di installazione modificata per i contenitori Podman senza radice

Per installare Microsoft Tunnel in un contenitore Podman senza radice, usare la riga di comando seguente per avviare lo script di installazione. Questa riga di comando imposta mst_rootless_mode come variabile di ambiente e sostituisce l'uso della riga di comando di installazione predefinita durante il passaggio 2 della procedura di installazione:

mst_rootless_mode=1 ./mstunnel-setup

Disinstallare Microsoft Tunnel

Per disinstallare il prodotto, eseguire mst-cli uninstall dal server Linux come radice. Il server verrà rimosso anche dall'interfaccia di amministrazione Intune.

Contenuto correlato

Usare l'accesso condizionale con Microsoft Tunnel

Monitorare Microsoft Tunnel