Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Microsoft Tunnel è una soluzione gateway VPN per Microsoft Intune che viene eseguita in un contenitore in Linux e consente l'accesso alle risorse locali da dispositivi iOS/iPadOS e Android Enterprise usando l'autenticazione moderna e l'accesso condizionale.

Questo articolo presenta il principale Microsoft Tunnel, il suo funzionamento e la sua architettura.

Se si è pronti per distribuire Microsoft Tunnel, vedere Prerequisiti per Microsoft Tunnel e quindi Configurare Microsoft Tunnel.

Dopo aver distribuito Microsoft Tunnel, è possibile scegliere di aggiungere Microsoft Tunnel for Mobile Application Management (Tunnel for MAM). Tunnel per MAM estende il gateway VPN di Microsoft Tunnel per supportare i dispositivi che eseguono Android o iOS e che non sono registrati con Microsoft Intune. Il tunnel per MAM è disponibile quando si aggiunge Microsoft Intune Piano 2 o Microsoft Intune Suite come licenza del componente aggiuntivo al tenant.

Nota

Microsoft Tunnel non usa algoritmi fips (Federal Information Processing Standard).

Consiglio

Scaricare la Guida alla distribuzione di Microsoft Tunnel v3 dall'Area download Microsoft.

Panoramica di Microsoft Tunnel

Microsoft Tunnel Gateway viene installato in un contenitore eseguito in un server Linux. Il server Linux può essere una casella fisica nell'ambiente locale o una macchina virtuale in esecuzione in locale o nel cloud. Per configurare Tunnel, distribuire un Microsoft Defender per endpoint come app client di Microsoft Tunnel e Intune profili VPN nei dispositivi iOS e Android. L'app client e il profilo VPN consentono ai dispositivi di usare il tunnel per connettersi alle risorse aziendali. Quando il tunnel è ospitato nel cloud, è necessario usare una soluzione come Azure ExpressRoute per estendere la rete locale al cloud.

Tramite l'interfaccia di amministrazione Microsoft Intune:

- Scaricare lo script di installazione di Microsoft Tunnel eseguito nei server Linux.

- Configurare aspetti del gateway di Microsoft Tunnel, ad esempio indirizzi IP, server DNS e porte.

- Distribuire i profili VPN nei dispositivi per indirizzarli all'uso del tunnel.

- Distribuire il Microsoft Defender per endpoint (l'app client tunnel) nei dispositivi.

Tramite l'app Defender per endpoint, i dispositivi iOS/iPadOS e Android Enterprise:

- Usare Microsoft Entra ID per eseguire l'autenticazione nel tunnel.

- Usare Active Directory Federation Services (AD FS) per eseguire l'autenticazione nel tunnel.

- Vengono valutati in base ai criteri di accesso condizionale. Se il dispositivo non è conforme, non può accedere al server VPN o alla rete locale.

È possibile installare più server Linux per supportare Microsoft Tunnel e combinare i server in gruppi logici denominati Siti. Ogni server può partecipare a un singolo sito. Quando si configura un sito, si definisce un punto di connessione da usare per i dispositivi quando accedono al tunnel. I siti richiedono una configurazione server definita e assegnata al sito. La configurazione del server viene applicata a ogni server aggiunto a tale sito, semplificando la configurazione di più server.

Per indirizzare i dispositivi all'uso del tunnel, creare e distribuire criteri VPN per Microsoft Tunnel. Questo criterio è un profilo VPN di configurazione del dispositivo che usa Microsoft Tunnel per il tipo di connessione.

Le funzionalità dei profili VPN per il tunnel includono:

- Nome descrittivo per la connessione VPN visibile agli utenti finali.

- Sito a cui si connette il client VPN.

- Configurazioni VPN per app che definiscono le app per cui viene usato il profilo VPN e se è sempre attivo o meno. Quando è sempre attiva, la VPN si connette automaticamente e viene usata solo per le app definite. Se non sono definite app, la connessione always-on fornisce l'accesso al tunnel per tutto il traffico di rete dal dispositivo.

- Per i dispositivi iOS che hanno Microsoft Defender per endpoint configurati per supportare vpn per app e la modalità TunnelOnly impostata su True, gli utenti non devono aprire o accedere a Microsoft Defender nel dispositivo per l'uso del tunnel. Al contrario, con l'utente che ha eseguito l'accesso al Portale aziendale nel dispositivo o a qualsiasi altra app che usa l'autenticazione a più fattori con un token valido per l'accesso, la VPN tunnel per app viene usata automaticamente. La modalità TunnelOnly è supportata per iOS/iPadOS e disabilita la funzionalità Defender, lasciando solo le funzionalità tunnel.

- Connessioni manuali al tunnel quando un utente avvia la VPN e seleziona Connetti.

- Regole VPN su richiesta che consentono l'uso della VPN quando vengono soddisfatte condizioni per FQDN o indirizzi IP specifici. (iOS/iPadOS)

- Supporto del proxy. (iOS/iPadOS, Android 10+)

Le configurazioni del server includono:

- Intervallo di indirizzi IP: gli indirizzi IP assegnati ai dispositivi che si connettono a un Microsoft Tunnel.

- Server DNS: i dispositivi server DNS devono essere usati quando si connettono al server.

- Ricerca suffisso DNS.

- Regole di suddivisione del tunneling: fino a 500 regole condivise tra le route di inclusione ed esclusione. Ad esempio, se si creano 300 regole di inclusione, è possibile avere fino a 200 regole di esclusione.

- Porta: la porta su cui è in ascolto il gateway di Microsoft Tunnel.

La configurazione del sito include:

- Indirizzo IP pubblico o FQDN, ovvero il punto di connessione per i dispositivi che usano il tunnel. Questo indirizzo può essere per un singolo server o l'INDIRIZZO IP o FQDN di un server di bilanciamento del carico.

- Configurazione del server applicata a ogni server nel sito.

Si assegna un server a un sito al momento dell'installazione del software tunnel nel server Linux. L'installazione usa uno script che è possibile scaricare dall'interfaccia di amministrazione. Dopo aver avviato lo script, verrà richiesto di configurarne l'operazione per l'ambiente, che include la specifica del sito a cui verrà aggiunto il server.

Per usare Microsoft Tunnel, i dispositivi devono installare l'app Microsoft Defender per endpoint. L'app applicabile viene ottenuta dagli app store iOS/iPadOS o Android e distribuita agli utenti.

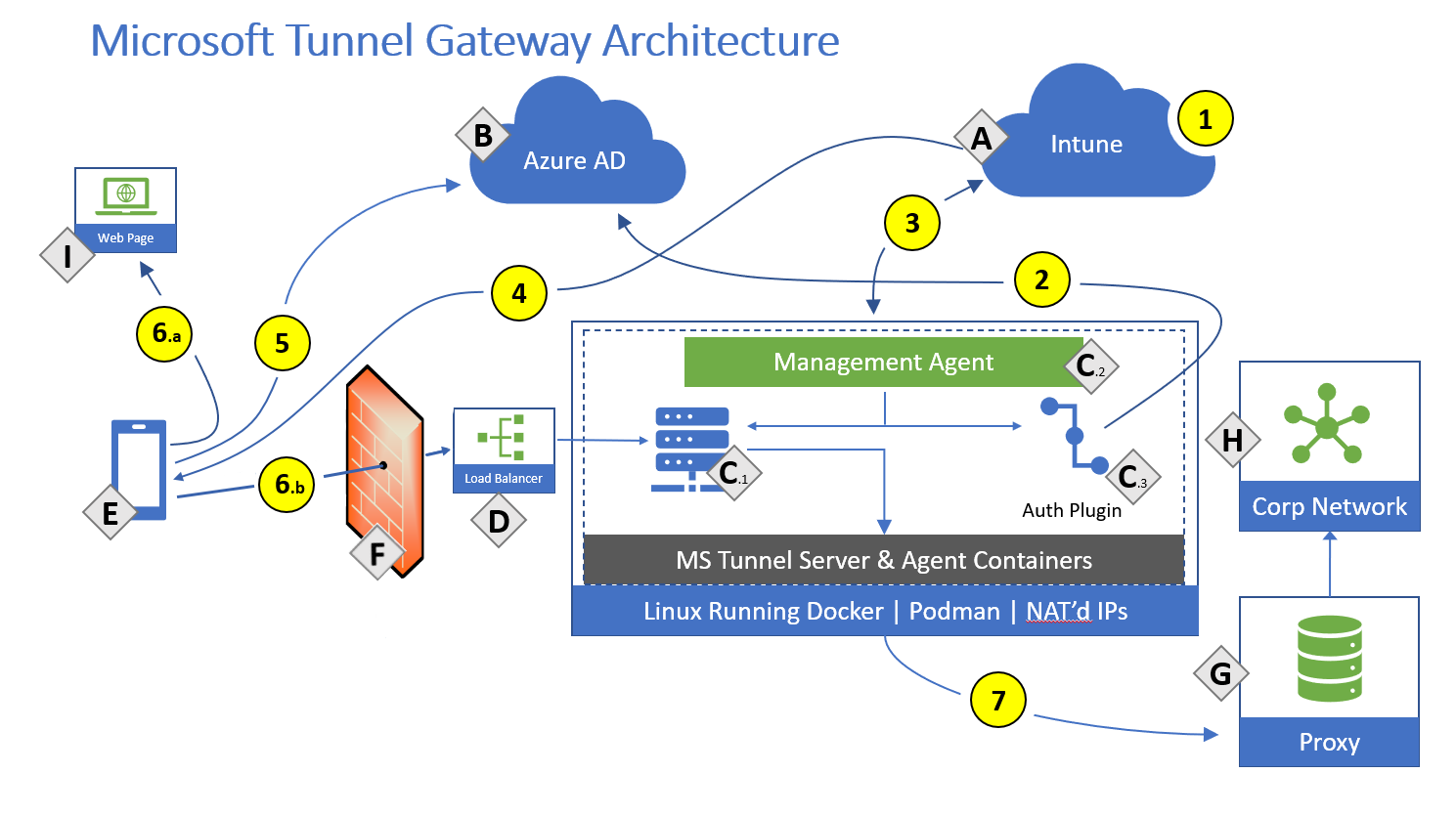

Architettura

Il gateway di Microsoft Tunnel viene eseguito in contenitori eseguiti su server Linux.

Componenti:

- A – Microsoft Intune.

- B- Microsoft Entra ID.

-

C - Server Linux con Podman o Docker CE (vedere i requisiti del server Linux per informazioni dettagliate sulle versioni che richiedono Podman o Docker)

- C.1 - Gateway di Microsoft Tunnel.

- C.2 - Agente di gestione.

- C.3 : plug-in di autenticazione: plug-in di autorizzazione, che esegue l'autenticazione con Microsoft Entra.

- D : indirizzo IP pubblico o FQDN di Microsoft Tunnel, che può rappresentare un servizio di bilanciamento del carico.

- E - Dispositivo registrato per dispositivi mobili Gestione dispositivi (MDM) o dispositivo mobile non registrato tramite Tunnel per la gestione di applicazioni mobili.

- F - Firewall

- G - Server proxy interno (facoltativo).

- H - Rete aziendale.

- I - Internet pubblico.

Azioni:

- 1 - Intune'amministratore configura le configurazioni del server e siti, le configurazioni del server sono associate ai siti.

- 2 - Intune amministratore installa Microsoft Tunnel Gateway e il plug-in di autenticazione autentica Il gateway di Microsoft Tunnel con Microsoft Entra. Il server gateway di Microsoft Tunnel viene assegnato a un sito.

- 3 - L'agente di gestione comunica con Intune per recuperare i criteri di configurazione del server e per inviare i log di telemetria a Intune.

- 4 - Intune'amministratore crea e distribuisce profili VPN e l'app Defender nei dispositivi.

- 5 - Il dispositivo esegue l'autenticazione in Microsoft Entra. I criteri di accesso condizionale vengono valutati.

-

6 - Con split tunnel:

- 6.a - Parte del traffico passa direttamente a Internet pubblico.

- 6.b - Parte del traffico passa all'indirizzo IP pubblico per il tunnel. Il canale VPN userà TCP, TLS, UDP e DTLS sulla porta 443. Questo traffico richiede l'apertura delle porte firewall in ingresso e in uscita.

- 7 : il tunnel instrada il traffico al proxy interno (facoltativo) e/o alla rete aziendale. Gli amministratori IT devono assicurarsi che il traffico dall'interfaccia interna del server del gateway tunnel possa essere indirizzato correttamente alla risorsa aziendale interna (intervalli di indirizzi IP e porte).

Nota

Il gateway tunnel gestisce due canali con il client. Viene stabilito un canale di controllo tramite TCP e TLS. Funge anche da canale dati di backup. Si cerca quindi di stabilire un canale UDP usando DTLS (Datagram TLS, un'implementazione di TLS su UDP) che funge da canale dati principale. Se il canale UDP non riesce a stabilire o è temporaneamente non disponibile, viene usato il canale di backup tramite TCP/TLS. Per impostazione predefinita, la porta 443 viene usata sia per TCP che per UDP, ma può essere personalizzata tramite l'impostazione configurazione server Intune - Porta server. Se si modifica la porta predefinita (443) assicurarsi che le regole del firewall in ingresso vengano modificate in base alla porta personalizzata.

Gli indirizzi IP client assegnati (l'impostazione dell'intervallo di indirizzi IP in una configurazione del server per Tunnel) non sono visibili ad altri dispositivi in rete. Il gateway di Microsoft Tunnel usa pat (Port Address Translation). PAT è un tipo di NAT (Network Address Translation) in cui vengono mappati più indirizzi IP privati dalla configurazione del server in un singolo IP (molti-a-uno) usando le porte. Il traffico client avrà l'indirizzo IP di origine dell'host del server Linux.

Interrompere ed esaminare:

Molte reti aziendali applicano la sicurezza di rete per il traffico Internet usando tecnologie come server proxy, firewall, ispezione e interruzione SSL, ispezione approfondita dei pacchetti e sistemi di prevenzione della perdita dei dati. Queste tecnologie offrono un'importante mitigazione dei rischi per le richieste Internet generiche, ma possono ridurre notevolmente le prestazioni, la scalabilità e la qualità dell'esperienza dell'utente finale quando vengono applicate a Microsoft Tunnel Gateway e agli endpoint di servizio Intune.

Le informazioni seguenti descrivono dove l'interruzione e l'ispezione non sono supportate. I riferimenti sono al diagramma dell'architettura della sezione precedente.

L'interruzione e il controllo non sono supportati nelle aree seguenti:

- Il gateway tunnel non supporta l'interruzione e l'ispezione SSL, l'interruzione e l'ispezione TLS o l'ispezione approfondita dei pacchetti per le connessioni client.

- L'uso di firewall, proxy, servizi di bilanciamento del carico o qualsiasi tecnologia che termina e controlla le sessioni client che entrano nel gateway tunnel non è supportato e causa l'esito negativo delle connessioni client. Fare riferimento a F, D e C nel diagramma dell'architettura.

- Se il gateway tunnel usa un proxy in uscita per l'accesso a Internet, il server proxy non può eseguire l'interruzione e l'ispezione. Questo avviene perché l'agente di gestione del gateway tunnel usa l'autenticazione reciproca TLS durante la connessione a Intune (vedere 3 nel diagramma dell'architettura). Se l'interruzione e l'ispezione sono abilitate nel server proxy, gli amministratori di rete che gestiscono il server proxy devono aggiungere l'indirizzo IP del server gateway tunnel e il nome di dominio completo (FQDN) a un elenco di approvazioni a questi endpoint Intune.

Dettagli aggiuntivi:

L'accesso condizionale viene eseguito nel client VPN e in base all'app cloud Microsoft Tunnel Gateway. I dispositivi non conformi non ricevono un token di accesso da Microsoft Entra ID e non possono accedere al server VPN. Per altre informazioni sull'uso dell'accesso condizionale con Microsoft Tunnel, vedere Usare l'accesso condizionale con Microsoft Tunnel.

L'agente di gestione è autorizzato per Microsoft Entra ID usando l'ID app/chiavi segrete di Azure.