Criteri avviso in Microsoft 365

È possibile usare i criteri di avviso e il dashboard degli avvisi nel portale di conformità di Microsoft Purview o nel portale di Microsoft Defender per creare criteri di avviso e quindi visualizzare gli avvisi generati quando gli utenti eseguono attività che corrispondono alle condizioni di un criterio di avviso. Esistono diversi criteri di avviso predefiniti che consentono di monitorare attività come l'assegnazione di privilegi di amministratore in Exchange Online, attacchi malware, campagne di phishing e livelli insoliti di eliminazioni di file e condivisione esterna.

Consiglio

Passare alla sezione Criteri di avviso predefiniti in questo articolo per un elenco e una descrizione dei criteri di avviso disponibili.

I criteri di avviso consentono di categorizzare gli avvisi attivati da un criterio, applicare il criterio a tutti gli utenti dell'organizzazione, impostare un livello di soglia per l'attivazione di un avviso e decidere se ricevere notifiche tramite posta elettronica quando vengono attivati gli avvisi. È anche disponibile una pagina Avvisi in cui è possibile visualizzare e filtrare gli avvisi, impostare uno stato di avviso per gestire gli avvisi e quindi ignorare gli avvisi dopo aver risolto o risolto l'evento imprevisto sottostante.

Nota

I criteri di avviso sono disponibili nelle organizzazioni seguenti:

- Microsoft 365 Enterprise.

- Office 365 Enterprise.

- Office 365 U.S. Government E1/F1/G1, E3/F3/G3 o E5/G5.

Le funzionalità avanzate sono disponibili solo nelle organizzazioni seguenti:

- E5/G5.

- E1/F1/G1 o E3/F3/G3 e una delle sottoscrizioni dei componenti aggiuntivi seguenti:

- Microsoft Defender per Office 365 Piano 2.

- Conformità a Microsoft 365 E5.

- Componente aggiuntivo E5 eDiscovery e Audit.

In questo articolo è evidenziata la funzionalità avanzata che richiede E5/G5 o una sottoscrizione di componente aggiuntivo.

I criteri di avviso sono disponibili nelle organizzazioni governative degli Stati Uniti (Office 365 GCC, GCC High e DoD).

Consiglio

Se non si è un cliente E5, usare la versione di valutazione delle soluzioni Microsoft Purview di 90 giorni per esplorare in che modo funzionalità aggiuntive di Purview possono aiutare l'organizzazione a gestire le esigenze di sicurezza e conformità dei dati. Iniziare ora dall'hub delle versioni di valutazione del portale di conformità di Microsoft Purview. Informazioni dettagliate sull'iscrizione e le condizioni di valutazione.

Come funzionano i criteri di avviso

Ecco una rapida panoramica del funzionamento dei criteri di avviso e degli avvisi attivati quando l'attività dell'utente o dell'amministratore corrisponde alle condizioni di un criterio di avviso.

Un amministratore dell'organizzazione crea, configura e attiva un criterio di avviso usando la pagina Criteri di avviso nel portale di conformità o nel portale di Microsoft Defender. È anche possibile creare criteri di avviso usando il cmdlet New-ProtectionAlert in PowerShell sicurezza & conformità.

Per creare criteri di avviso, è necessario assegnare il ruolo Gestisci avvisi o il ruolo Configurazione organizzazione nel portale di conformità o nel portale di Defender.

Nota

La creazione o l'aggiornamento di un criterio di avviso richiede fino a 24 ore prima che gli avvisi possano essere attivati dai criteri. Il motivo è che i criteri devono essere sincronizzati con il motore di rilevamento degli avvisi.

Un utente esegue un'attività che corrisponde alle condizioni di un criterio di avviso. Nel caso di attacchi malware, i messaggi di posta elettronica infetti inviati agli utenti dell'organizzazione attivano un avviso.

Microsoft 365 genera un avviso visualizzato nella pagina Avvisi nel portale di conformità o nel portale di Defender. Inoltre, se le notifiche tramite posta elettronica sono abilitate per i criteri di avviso, Microsoft invia una notifica a un elenco di destinatari. Gli avvisi che un amministratore o altri utenti possono visualizzare nella pagina Avvisi sono determinati dai ruoli assegnati all'utente. Per altre informazioni, vedere Autorizzazioni per il controllo degli accessi in base al ruolo necessarie per visualizzare gli avvisi.

Un amministratore gestisce gli avvisi nel portale di conformità di Microsoft Purview. La gestione degli avvisi consiste nell'assegnare uno stato di avviso per tenere traccia e gestire eventuali indagini.

Impostazioni dei criteri di avviso

Un criterio di avviso è costituito da un set di regole e condizioni che definiscono l'attività di un utente o amministratore che genererà un avviso, un elenco di utenti che genereranno l'avviso se eseguono l'attività e la soglia che definisce quante volte deve essere eseguita l'attività prima che venga generato un avviso. Ai livelli si può anche assegnare una categoria e un livello di gravità. Queste due impostazioni consentono di gestire i criteri di avviso (e gli avvisi attivati quando vengono soddisfatte le condizioni dei criteri) perché è possibile filtrare queste impostazioni durante la gestione dei criteri e la visualizzazione degli avvisi nel portale di conformità di Microsoft Purview. Ad esempio, è possibile visualizzare gli avvisi che corrispondono alle condizioni della stessa categoria o visualizzare gli avvisi con lo stesso livello di gravità.

Per visualizzare e creare criteri di avviso:

Portale di conformità di Microsoft Purview:

Passare al portale di conformità e quindi selezionare Criteri avviso>criteri diavviso>.

Portale di Microsoft Defender:

Passare al portale di Microsoft Defender e in Posta elettronica & collaborazione selezionare Criteri & regole>Criteri di avviso. In alternativa, puoi passare direttamente a https://security.microsoft.com/alertpolicies.

Nota

Per visualizzare i criteri di avviso nel portale di conformità di Microsoft Purview o nel portale di Microsoft Defender, è necessario assegnare il ruolo View-Only Gestisci avvisi. È necessario assegnare il ruolo Gestisci avvisi per creare e modificare i criteri di avviso. Per ulteriori informazioni, vedere Autorizzazioni nel portale di conformità di Microsoft Purview.

Un criterio di avviso è costituito dalle impostazioni e dalle condizioni seguenti.

Attività di rilevamento dell'avviso. È possibile creare un criterio per tenere traccia di un'attività o in alcuni casi alcune attività correlate, ad esempio la condivisione di un file con un utente esterno tramite la condivisione, l'assegnazione delle autorizzazioni di accesso o la creazione di un collegamento anonimo. Quando un utente esegue l'attività definita dal criterio, viene generato un avviso in base alle impostazioni della soglia di avviso.

Nota

Le attività che è possibile tenere traccia dipendono dal piano Office 365 Enterprise o Office 365 US Government dell'organizzazione. In generale, le attività correlate alle campagne malware e agli attacchi di phishing richiedono una sottoscrizione E5/G5 o una sottoscrizione E1/F1/G1 o E3/F3/G3 con un abbonamento al componente aggiuntivo Defender per Office 365 Piano 2 .

Condizioni di attività. Per la maggior parte delle attività, è possibile definire condizioni aggiuntive che devono essere soddisfatte per attivare un avviso. Le condizioni comuni includono gli indirizzi IP (in modo che venga attivato un avviso quando l'utente esegue l'attività in un computer con un indirizzo IP specifico o all'interno di un intervallo di indirizzi IP), se viene attivato un avviso se un utente o un utente specifico esegue tale attività e se l'attività viene eseguita su un nome file o un URL specifico. È anche possibile configurare una condizione che attiva un avviso quando l'attività viene eseguita da qualsiasi utente dell'organizzazione. Le condizioni disponibili dipendono dall'attività selezionata.

È anche possibile definire i tag utente come condizione di un criterio di avviso. Questa definizione comporta che gli avvisi attivati dai criteri includano il contesto dell'utente interessato. È possibile usare tag utente di sistema o tag utente personalizzati. Per altre informazioni, vedere Tag utente in Microsoft Defender per Office 365.

Quando viene attivato l'avviso. È possibile configurare un'impostazione che definisce la frequenza con cui un'attività può verificarsi prima dell'attivazione di un avviso. In questo modo è possibile configurare un criterio per generare un avviso ogni volta che un'attività corrisponde alle condizioni dei criteri, quando viene superata una determinata soglia o quando l'occorrenza dell'attività di rilevamento dell'avviso diventa insolita per l'organizzazione.

Se si seleziona l'impostazione in base a un'attività insolita, Microsoft stabilisce un valore di base che definisce la frequenza normale per l'attività selezionata. La definizione di questa baseline richiede fino a sette giorni, durante i quali non vengono generati avvisi. Dopo aver stabilito la baseline, viene attivato un avviso quando la frequenza dell'attività rilevata dai criteri di avviso supera notevolmente il valore previsto. Per le attività correlate al controllo,ad esempio le attività di file e cartelle, è possibile stabilire una baseline basata su un singolo utente o su tutti gli utenti dell'organizzazione. per le attività correlate al malware, è possibile stabilire una baseline basata su una singola famiglia di malware, un singolo destinatario o tutti i messaggi nell'organizzazione.

Nota

La possibilità di configurare criteri di avviso in base a una soglia o a un'attività insolita richiede una sottoscrizione E5/G5 o una sottoscrizione E1/F1/G1 o E3/F3/G3 con un componente aggiuntivo Microsoft Defender per Office 365 P2, Conformità a Microsoft 365 E5 o Microsoft 365 eDiscovery e Audit. Le organizzazioni con una sottoscrizione E1/F1/G1 e E3/F3/G3 possono creare solo criteri di avviso in cui viene attivato un avviso ogni volta che si verifica un'attività.

Categoria di avvisi. Per facilitare il rilevamento e la gestione degli avvisi generati da un criterio, è possibile assegnare una delle categorie seguenti a un criterio.

- Prevenzione della perdita dei dati

- Governance delle informazioni

- Flusso di posta

- Autorizzazioni

- Gestione dei rischi

- Altri

Quando si verifica un'attività che corrisponde alle condizioni dei criteri di avviso, l'avviso generato viene contrassegnato con la categoria definita in questa impostazione. In questo modo è possibile tenere traccia e gestire gli avvisi con la stessa impostazione di categoria nella pagina Avvisi del portale di Microsoft Purview perché è possibile ordinare e filtrare gli avvisi in base alla categoria.

Gravità dell'avviso. Analogamente alla categoria di avviso, si assegna un attributo di gravità (basso, medio, alto o informativo) ai criteri di avviso. Alo stesso modo della categoria di avviso, quando viene eseguita un'attività che corrisponde alle condizioni del criterio di avviso, l'avviso generato viene contrassegnato con lo stesso livello di gravità impostato per il criterio di avviso. Anche in questo caso, questo consente di tenere traccia e gestire gli avvisi con la stessa impostazione di gravità nella pagina Avvisi . Ad esempio, è possibile filtrare l'elenco degli avvisi in modo che vengano visualizzati solo gli avvisi con gravità elevata .

Consiglio

Quando si configurano criteri di avviso, valutare la possibilità di assegnare una gravità più elevata alle attività che possono comportare conseguenze gravemente negative, ad esempio il rilevamento di malware dopo il recapito agli utenti, la visualizzazione di dati sensibili o classificati, la condivisione di dati con utenti esterni o altre attività che possono comportare la perdita di dati o minacce alla sicurezza. Ciò consente di assegnare priorità agli avvisi e alle azioni eseguite per analizzare e risolvere le cause sottostanti.

Indagini automatizzate. Alcuni avvisi attivano indagini automatizzate per identificare potenziali minacce e rischi che necessitano di correzione o mitigazione. Nella maggior parte dei casi questi avvisi vengono attivati dal rilevamento di messaggi di posta elettronica o attività dannose, ma in alcuni casi vengono attivati da azioni di amministratore nel portale di sicurezza. Per altre informazioni sulle indagini automatizzate, vedere Indagine automatizzata e risposta (AIR) in Microsoft Defender per Office 365.

Notifiche tramite posta elettronica. È possibile configurare i criteri in modo che le notifiche tramite posta elettronica vengano inviate (o non inviate) a un elenco di utenti quando viene attivato un avviso. È anche possibile impostare un limite di notifica giornaliero in modo che, una volta raggiunto il numero massimo di notifiche, non vengano più inviate notifiche per l'avviso durante quel giorno. Oltre alle notifiche tramite posta elettronica, l'utente o altri amministratori possono visualizzare gli avvisi attivati da un criterio nella pagina Avvisi . Valutare la possibilità di abilitare le notifiche tramite posta elettronica per i criteri di avviso di una categoria specifica o con un'impostazione di gravità più elevata.

Criteri di avviso predefiniti

Microsoft fornisce criteri di avviso predefiniti che consentono di identificare gli abusi delle autorizzazioni di amministratore di Exchange, le attività di malware, le potenziali minacce esterne e interne e i rischi di governance delle informazioni. Nella pagina Criteri di avviso i nomi di questi criteri predefiniti sono in grassetto e il tipo di criterio è definito come Sistema. Questi criteri sono attivati per impostazione predefinita. È possibile disattivare questi criteri (o riattivarli di nuovo), configurare un elenco di destinatari a cui inviare notifiche tramite posta elettronica e impostare un limite di notifica giornaliero. Le altre impostazioni per questi criteri non possono essere modificate.

Le tabelle seguenti elencano e descrivono i criteri di avviso predefiniti disponibili e la categoria a cui sono assegnati i criteri. La categoria viene usata per determinare gli avvisi che un utente può visualizzare nella pagina Avvisi. Per altre informazioni, vedere Autorizzazioni per il controllo degli accessi in base al ruolo necessarie per visualizzare gli avvisi.

Le tabelle indicano anche il piano di Office 365 Enterprise e Office 365 US Government richiesto per ognuno di essi. Alcuni criteri di avviso predefiniti sono disponibili se l'organizzazione ha la sottoscrizione del componente aggiuntivo appropriata oltre a una sottoscrizione E1/F1/G1 o E3/F3/G3.

Nota

L'attività insolita monitorata da alcuni criteri predefiniti si basa sullo stesso processo dell'impostazione della soglia di avviso descritta in precedenza. Microsoft stabilisce un valore di base che definisce la frequenza normale per l'attività "usuale". Gli avvisi vengono quindi attivati quando la frequenza delle attività rilevate dai criteri di avviso predefiniti supera notevolmente il valore di base.

Criteri di avviso per la governance delle informazioni

Nota

I criteri di avviso in questa sezione sono in fase di deprecazione in base al feedback dei clienti come falsi positivi. Per mantenere la funzionalità di questi criteri di avviso, è possibile creare criteri di avviso personalizzati con le stesse impostazioni.

| Nome | Descrizione | Gravità | Indagine automatizzata | Abbonamento |

|---|---|---|---|---|

| Volume insolito di condivisione di file esterni | Genera un avviso quando un numero insolitamente elevato di file in SharePoint o OneDrive viene condiviso con utenti esterni all'organizzazione. | Medio | No | Sottoscrizione del componente aggiuntivo E5/G5 o Defender per Office 365 Piano 2. |

Criteri di avviso del flusso di posta

| Nome | Descrizione | Gravità | Indagine automatizzata | Sottoscrizione obbligatoria |

|---|---|---|---|---|

| I messaggi sono stati ritardati | Genera un avviso quando Microsoft non è in grado di recapitare messaggi di posta elettronica all'organizzazione locale o a un server partner usando un connettore. In questo caso, il messaggio viene accodato in Office 365. Questo avviso viene attivato quando sono presenti 2.000 messaggi o più che sono stati accodati per più di un'ora. | Fortemente | No | E1/F1/G1, E3/F3/G3 o E5/G5 |

| Rilevato storm reply-all | Questo avviso viene attivato quando viene rilevato un storm di risposta a tutti e almeno una risposta al thread di posta elettronica è stata bloccata. Per altre informazioni, vedere il report sulla protezione dalle tempeste Rispondi a tutti. | Fortemente | No | E1/F1/G1, E3/F3/G3 o E5/G5 |

Criteri di avviso per le autorizzazioni

| Nome | Descrizione | Gravità | Indagine automatizzata | Sottoscrizione obbligatoria |

|---|---|---|---|---|

| Elevazione dei privilegi di amministratore di Exchange | Genera un avviso quando a un utente vengono assegnate autorizzazioni amministrative nell'organizzazione di Exchange Online. Ad esempio, quando un utente viene aggiunto al gruppo di ruoli Gestione organizzazione in Exchange Online. | Bassa | No | E1/F1/G1, E3/F3/G3 o E5/G5 |

Criteri di avviso per la gestione delle minacce

| Nome | Descrizione | Gravità | Indagine automatizzata | Sottoscrizione obbligatoria |

|---|---|---|---|---|

| È stato rilevato un clic url potenzialmente dannoso | Genera un avviso quando un utente protetto da collegamenti sicuri nell'organizzazione fa clic su un collegamento dannoso. Questo avviso viene generato quando un utente fa clic su un collegamento e questo evento attiva l'identificazione della modifica del verdetto URL da parte di Microsoft Defender per Office 365. Controlla anche la presenza di clic nelle ultime 48 ore dal momento in cui viene identificato il verdetto url dannoso e genera avvisi per i clic che si sono verificati nell'intervallo di tempo di 48 ore per tale collegamento dannoso. Questo avviso attiva automaticamente l'analisi automatizzata e la risposta in Defender per Office 365 Piano 2. Per altre informazioni sugli eventi che attivano questo avviso, vedere Configurare i criteri di collegamenti sicuri. | Fortemente | Sì | Sottoscrizione del componente aggiuntivo E5/G5 o Defender per Office 365 Piano 2. |

| È stata trovata una voce Tenant Allow Block List dannosa | Genera un avviso quando Microsoft determina che l'invio dell'amministratore corrispondente a una voce allow nell'elenco tenant consentiti/bloccati risulta dannoso. Questo evento viene attivato non appena l'invio viene analizzato da Microsoft. L'immissione consentita continuerà a esistere per la durata prevista. Per altre informazioni sugli eventi che attivano questo avviso, vedere Gestire l'elenco Tenant Consenti/Blocca. |

Informativa | No | E1/F1/G1, E3/F3/G3 o E5/G5 |

| Un utente ha fatto clic su un URL potenzialmente dannoso | Genera un avviso quando un utente protetto da collegamenti sicuri nell'organizzazione fa clic su un collegamento dannoso. Questo evento viene attivato quando l'utente fa clic su un URL (identificato come convalida dannosa o in sospeso) ed esegue l'override della pagina di avviso Collegamenti sicuri (in base al criterio Collegamenti sicuri microsoft 365 per le aziende dell'organizzazione) per continuare con la pagina o il contenuto ospitati dell'URL. Questo avviso attiva automaticamente l'analisi automatizzata e la risposta in Defender per Office 365 Piano 2. Per altre informazioni sugli eventi che attivano questo avviso, vedere Configurare i criteri di collegamenti sicuri. | Alto | Sì | Sottoscrizione del componente aggiuntivo E5/G5 o Defender per Office 365 Piano 2. |

| Risultato dell'invio dell'amministratore completato | Genera un avviso quando un invio amministratore completa la nuova analisi dell'entità inviata. Un avviso viene attivato ogni volta che viene eseguito il rendering di un risultato di analisi da un invio amministratore. Questi avvisi hanno lo scopo di ricordare di esaminare i risultati degli invii precedenti, inviare messaggi segnalati dall'utente per ottenere il controllo dei criteri più recente e ripetere l'analisi dei verdetti e di determinare se i criteri di filtro nell'organizzazione hanno l'impatto previsto. |

Informativa | No | E1/F1, E3/F3 o E5 |

| L'amministratore ha attivato l'indagine manuale sulla posta elettronica | Genera un avviso quando un amministratore attiva l'analisi manuale di un messaggio di posta elettronica da Esplora minacce. Per altre informazioni, vedere Esempio: Un amministratore della sicurezza attiva un'indagine da Esplora minacce. Questo avviso notifica all'organizzazione che l'indagine è stata avviata. L'avviso fornisce informazioni su chi l'ha attivato e include un collegamento all'indagine. |

Informativa | Sì | Componente aggiuntivo Microsoft 365 Business Premium, Defender per Office 365 Piano 1, E5/G5 o Defender per Office 365 Piano 2. |

| L'amministratore ha attivato l'analisi della compromissione degli utenti | Genera un avviso quando un amministratore attiva l'analisi manuale della compromissione dell'utente di un mittente di posta elettronica o di un destinatario da Esplora minacce. Per altre informazioni, vedere Esempio: Un amministratore della sicurezza attiva un'indagine da Esplora minacce, che mostra l'attivazione manuale correlata di un'indagine su un messaggio di posta elettronica. Questo avviso notifica all'organizzazione che è stata avviata l'indagine sulla compromissione dell'utente. L'avviso fornisce informazioni su chi l'ha attivato e include un collegamento all'indagine. |

Medio | Sì | Componente aggiuntivo Microsoft 365 Business Premium, Defender per Office 365 Piano 1, E5/G5 o Defender per Office 365 Piano 2. |

| Creazione di regole di inoltro/reindirizzamento | Genera un avviso quando un utente dell'organizzazione crea una regola di posta in arrivo per la cassetta postale che inoltra o reindirizza i messaggi a un altro account di posta elettronica. Questo criterio tiene traccia solo delle regole della posta in arrivo create usando Outlook sul Web (in precedenza noto come Outlook Web App) o PowerShell di Exchange Online. Per altre informazioni sull'uso delle regole della posta in arrivo per inoltrare e reindirizzare la posta elettronica in Outlook sul Web, vedere Usare le regole in Outlook sul Web per inoltrare automaticamente i messaggi a un altro account. | Informativa | No | E1/F1/G1, E3/F3/G3 o E5/G5 |

| Ricerca e-discovery avviata o esportata | Genera un avviso quando un utente usa lo strumento Ricerca contenuto nel portale di Microsoft Purview. Quando vengono eseguite le attività di ricerca contenuto seguenti, viene attivato un avviso:

Gli avvisi vengono attivati anche quando le attività di ricerca di contenuto precedenti vengono eseguite in associazione a un caso di eDiscovery. Per altre informazioni sulle attività di ricerca del contenuto, vedere Cercare le attività di eDiscovery nel log di controllo. |

Informativa | No | E1/F1/G1, E3/F3/G3 o E5/G5 |

| Dei messaggi di posta elettronica contenenti file dannosi sono stati rimossi dopo il recapito | Genera un avviso quando i messaggi contenenti un file dannoso vengono recapitati alle cassette postali dell'organizzazione. Se questo evento si verifica, Microsoft rimuove i messaggi infetti dalle cassette postali di Exchange Online usando l'eliminazione automatica a zero ore. Questo criterio attiva automaticamente l'analisi automatizzata e la risposta in Office 365. Per altre informazioni su questo nuovo criterio, vedere Nuovi criteri di avviso in Defender per Office 365. | Informativa | Sì | E1/F1/G1, E3/F3/G3 o E5/G5 |

| Dei messaggi di posta elettronica contenenti URL dannosi sono stati rimossi dopo il recapito | Genera un avviso quando tutti i messaggi contenenti un URL dannoso vengono recapitati alle cassette postali dell'organizzazione. Se questo evento si verifica, Microsoft rimuove i messaggi infetti dalle cassette postali di Exchange Online usando l'eliminazione automatica a zero ore. Questo criterio attiva automaticamente l'analisi automatizzata e la risposta in Office 365. Per altre informazioni su questo nuovo criterio, vedere Nuovi criteri di avviso in Defender per Office 365. | Informativa | Sì | Componente aggiuntivo Microsoft 365 Business Premium, Defender per Office 365 Piano 1, E5/G5 o Defender per Office 365 Piano 2. |

| Messaggi di posta elettronica contenenti malware rimossi dopo il recapito | Nota: questo criterio di avviso è stato sostituito da Messaggi di posta elettronica contenenti file dannosi rimossi dopo il recapito. Questo criterio di avviso alla fine andrà via, quindi è consigliabile disabilitarlo e usare invece messaggi di posta elettronica contenenti file dannosi rimossi dopo il recapito . Per altre informazioni, vedere Nuovi criteri di avviso in Defender per Office 365. | Informativa | Sì | Sottoscrizione del componente aggiuntivo E5/G5 o Defender per Office 365 Piano 2. |

| Dei messaggi di posta elettronica contenenti URL di phishing sono stati rimossi dopo il recapito | Nota: questo criterio di avviso è stato sostituito da Messaggi di posta elettronica contenenti URL dannosi rimossi dopo il recapito. Questo criterio di avviso alla fine verrà rimosso, quindi è consigliabile disabilitarlo e usare invece messaggi di posta elettronica contenenti URL dannosi rimossi dopo il recapito . Per altre informazioni, vedere Nuovi criteri di avviso in Defender per Office 365. | Informativa | Sì | Componente aggiuntivo Microsoft 365 Business Premium, Defender per Office 365 Piano 1, E5/G5 o Defender per Office 365 Piano 2. |

| Messaggi di posta elettronica da una campagna rimossi dopo il recapito | Genera un avviso quando tutti i messaggi associati a una campagna vengono recapitati alle cassette postali dell'organizzazione. Se questo evento si verifica, Microsoft rimuove i messaggi infetti dalle cassette postali di Exchange Online usando l'eliminazione automatica a zero ore. Questo criterio attiva automaticamente l'analisi automatizzata e la risposta in Office 365. Per altre informazioni su questo nuovo criterio, vedere Nuovi criteri di avviso in Defender per Office 365. | Informativa | Sì | Componente aggiuntivo Microsoft 365 Business Premium, Defender per Office 365 Piano 1, E5/G5 o Defender per Office 365 Piano 2. |

| Messaggi di posta elettronica rimossi dopo il recapito | Genera un avviso quando eventuali messaggi dannosi che non contengono un'entità dannosa (URL o file) o associati a una campagna vengono recapitati alle cassette postali dell'organizzazione. Se questo evento si verifica, Microsoft rimuove i messaggi infetti dalle cassette postali di Exchange Online usando l'eliminazione automatica a zero ore. Questo criterio attiva automaticamente l'analisi automatizzata e la risposta in Office 365. Per altre informazioni su questo nuovo criterio, vedere Nuovi criteri di avviso in Defender per Office 365. | Informativa | Sì | Componente aggiuntivo Microsoft 365 Business Premium, Defender per Office 365 Piano 1, E5/G5 o Defender per Office 365 Piano 2. |

| Messaggio di posta elettronica segnalato dall'utente come indesiderato | Genera un avviso quando gli utenti dell'organizzazione segnalano i messaggi come spazzatura usando il pulsante Report predefinito in Outlook o il componente aggiuntivo Report Message. Per altre informazioni sui componenti aggiuntivi, vedere Usare il componente aggiuntivo Report Message. | Bassa | No | E1/F1/G1, E3/F3/G3 o E5/G5 |

| Email segnalata dagli utenti come malware o phishing | Genera un avviso quando gli utenti dell'organizzazione segnalano i messaggi come phishing usando il pulsante Report predefinito in Outlook o i componenti aggiuntivi Report Message o Report Phishing. Per altre informazioni sui componenti aggiuntivi, vedere Usare il componente aggiuntivo Report Message. Per i clienti di Defender per Office 365 Piano 2, E5, G5, questo avviso attiva automaticamente l'indagine automatizzata e la risposta in Defender per Office 365 Piano 2. | Bassa | Sì | Componente aggiuntivo Microsoft 365 Business Premium, Defender per Office 365 Piano 1, E5/G5 o Defender per Office 365 Piano 2. |

| Messaggio di posta elettronica segnalato dall'utente come non indesiderato | Genera un avviso quando gli utenti dell'organizzazione segnalano i messaggi come non indesiderati tramite il pulsante Report predefinito in Outlook o il componente aggiuntivo Report Message. Per altre informazioni sui componenti aggiuntivi, vedere Usare il componente aggiuntivo Report Message. | Bassa | No | E1/F1/G1, E3/F3/G3 o E5/G5 |

| Limite di invio di messaggi di posta elettronica superato | Genera un avviso quando un utente dell'organizzazione ha inviato più messaggi di quelli consentiti dai criteri di posta indesiderata in uscita. Si tratta in genere di un'indicazione che l'utente invia troppi messaggi di posta elettronica o che l'account potrebbe essere compromesso. Se si riceve un avviso generato da questo criterio di avviso, è consigliabile verificare se l'account utente è compromesso. | Medio | No | E1/F1/G1, E3/F3/G3 o E5/G5 |

| Caricamento esatto dei dati non riuscito | Genera un avviso quando un utente riceve l'errore seguente durante il caricamento di un tipo di informazioni sensibili basato su corrispondenza dati esatta: impossibile caricare le nuove informazioni riservate. Riprovare più tardi. | Alto | No | E5/G5. |

| Modulo bloccato a causa di un potenziale tentativo di phishing | Genera un avviso quando a un utente dell'organizzazione viene impedito di condividere moduli e raccogliere risposte usando Microsoft Forms a causa di un comportamento di tentativo di phishing ripetuto rilevato. | Alto | No | E1, E3/F3 o E5 |

| Modulo contrassegnato e confermato come phishing | Genera un avviso quando un modulo creato in Microsoft Forms dall'interno dell'organizzazione viene identificato come potenziale phishing tramite Report Abuse e confermato come phishing da Microsoft. | Fortemente | No | E1, E3/F3 o E5 |

| Malware non zapped perché ZAP è disabilitato | Genera un avviso quando Microsoft rileva il recapito di un messaggio di malware a una cassetta postale perché Zero-Hour l'eliminazione automatica dei messaggi phish è disabilitata. | Informativa | No | Sottoscrizione del componente aggiuntivo E5/G5 o Defender per Office 365 Piano 2. |

| Messaggi contenenti entità dannose non rimossi dopo il recapito | Genera un avviso quando qualsiasi messaggio contenente contenuto dannoso (file, URL, campagna, nessuna entità) viene recapitato alle cassette postali dell'organizzazione. Se questo evento si verifica, Microsoft ha tentato di rimuovere i messaggi infetti dalle cassette postali di Exchange Online usando l'eliminazione automatica zero ore, ma il messaggio non è stato rimosso a causa di un errore. È consigliabile eseguire indagini aggiuntive. Questo criterio attiva automaticamente l'analisi automatizzata e la risposta in Office 365. | Medio | Sì | Componente aggiuntivo Microsoft 365 Business Premium, Defender per Office 365 Piano 1, E5/G5 o Defender per Office 365 Piano 2. |

| Simulazione dell'etichetta automatica MIP completata | Genera un avviso al termine di uncriterio di etichettatura automatica sul lato servizio in modalità di simulazione . | Bassa | No | E5/G5. |

| Phish consegnato a causa di un override ETR¹ | Genera un avviso quando Microsoft rileva una regola di trasporto di Exchange (nota anche come regola del flusso di posta) che consente il recapito di un messaggio di phishing con attendibilità elevata a una cassetta postale. Per altre informazioni sulle regole di trasporto di Exchange (regole del flusso di posta), vedere Regole del flusso di posta (regole di trasporto) in Exchange Online. | Informativa | No | E1/F1/G1, E3/F3/G3 o E5/G5 |

| Phish recapitato a causa di un criterio di autorizzazione IP¹ | Genera un avviso quando Microsoft rileva un criterio ip consentito che consente il recapito di un messaggio di phishing con attendibilità elevata a una cassetta postale. Per altre informazioni sui criteri ip consentiti (filtro delle connessioni), vedere Configurare i criteri di filtro di connessione predefiniti - Office 365. | Informativa | No | E1/F1/G1, E3/F3/G3 o E5/G5 |

| Phish non zapped perché ZAP è disabilitato¹ | Genera un avviso quando Microsoft rileva il recapito di un messaggio di phishing con attendibilità elevata a una cassetta postale perché Zero-Hour l'eliminazione automatica dei messaggi phish è disabilitata. | Informativa | No | Sottoscrizione del componente aggiuntivo E5/G5 o Defender per Office 365 Piano 2. |

| Potenziale attività nazione-stato | Microsoft Threat Intelligence Center ha rilevato un tentativo di compromissione degli account dal tenant. | Alto | No | Componente aggiuntivo Microsoft 365 Business Premium, Defender per Office 365 Piano 1, E5/G5 o Defender per Office 365 Piano 2. |

| Simulazione dei criteri di Purview completata | Genera un avviso per notificare agli amministratori quando la simulazione è completa per qualsiasi criterio Purview che supporta la modalità di simulazione. | Bassa | No | E5/G5 |

| Azione di correzione eseguita dall'amministratore su messaggi di posta elettronica, URL o mittente |

Nota: questo criterio di avviso è stato sostituito dall'azione amministrativa inviata da un amministratore. Questo criterio di avviso alla fine verrà eliminato, quindi è consigliabile disabilitarlo e usare invece l'azione amministrativa inviata da un amministratore . Questo avviso viene attivato quando un amministratore esegue un'azione di correzione sull'entità selezionata |

Informativa | Sì | Componente aggiuntivo Microsoft 365 Business Premium, Defender per Office 365 Piano 1, E5/G5 o Defender per Office 365 Piano 2. |

| Rimozione di una voce nell'elenco tenant consentiti/bloccati | Genera un avviso quando viene appresa una voce allow nell'elenco tenant consentiti/bloccati filtrando il sistema e rimuovendo. Questo evento viene attivato quando viene rimossa la voce allow per il dominio o l'indirizzo di posta elettronica, il file o l'URL (entità) interessato. Non è più necessaria la voce di autorizzazione interessata. I messaggi di posta elettronica contenenti le entità interessate vengono recapitati alla posta in arrivo se nessun altro messaggio è considerato non valido. Gli URL e i file saranno consentiti al momento del clic. Per altre informazioni sugli eventi che attivano questo avviso, vedere Gestire l'elenco Tenant Consenti/Blocca. |

Informativa | No | E1/F1/G1, E3/F3/G3 o E5/G5 |

| Simulazione dei criteri di etichettatura automatica della conservazione completata | Genera un avviso al termine di una simulazione dei criteri di etichettatura automatica della conservazione. | Bassa | No | E5/G5 |

| Caricamento della corrispondenza esatta dei dati completata | Genera un avviso dopo che un utente ha caricato correttamente un tipo di informazioni sensibili basato sulla corrispondenza dei dati esatto. | Bassa | No | E5/G5 |

| Attività del connettore sospetta | Genera un avviso quando viene rilevata un'attività sospetta in un connettore in ingresso nell'organizzazione. La posta elettronica non può usare il connettore in ingresso. L'amministratore riceve una notifica tramite posta elettronica e un avviso. Questo avviso fornisce indicazioni su come analizzare, ripristinare le modifiche e sbloccare un connettore con restrizioni. Per informazioni su come rispondere a questo avviso, vedere Rispondere a un connettore compromesso. | Alto | No | E1/F1/G1, E3/F3/G3 o E5/G5 |

| Attività sospetta di inoltro della posta elettronica | Genera un avviso quando un utente dell'organizzazione ha inviato automaticamente un messaggio di posta elettronica a un account esterno sospetto. Si tratta di un avviso rapido per il comportamento che potrebbe indicare che l'account è compromesso, ma non abbastanza grave da limitare l'utente. Anche se è raro, un avviso generato da questo criterio potrebbe essere un'anomalia. È consigliabile verificare se l'account utente è compromesso. | Alto | No | E1/F1/G1, E3/F3/G3 o E5/G5 |

| Sono stati rilevati modelli di invio di messaggi di posta elettronica sospetti | Genera un avviso quando un utente dell'organizzazione ha inviato messaggi di posta elettronica sospetti ed è a rischio di essere limitato dall'invio di posta elettronica. Si tratta di un avviso rapido per il comportamento che potrebbe indicare che l'account è compromesso, ma non abbastanza grave da limitare l'utente. Anche se è raro, un avviso generato da questo criterio potrebbe essere un'anomalia. Tuttavia, è consigliabile verificare se l'account utente è compromesso. | Medio | Sì | E1/F1/G1, E3/F3/G3 o E5/G5 |

| Modelli di invio di tenant sospetti osservati | Genera un avviso quando sono stati osservati modelli di invio sospetti nell'organizzazione, il che potrebbe impedire all'organizzazione di inviare messaggi di posta elettronica. Esaminare eventuali account utente e amministratore potenzialmente compromessi, nuovi connettori o inoltro aperti per evitare che il tenant superi i blocchi di soglia. Per altre informazioni sul motivo per cui le organizzazioni sono bloccate, vedere Correggere i problemi di recapito della posta elettronica per il codice di errore 5.7.7xx in Exchange Online. | Alto | No | E1/F1/G1, E3/F3/G3 o E5/G5 |

| Messaggio di Teams segnalato dall'utente come rischio per la sicurezza | Questo avviso viene attivato quando gli utenti segnalano un messaggio di Teams come rischio per la sicurezza. | Bassa | No | Componente aggiuntivo E5/G5 o Defender per Office 365. |

| La voce Tenant Allow/Block List sta per scadere | Genera un avviso quando una voce consenti o una voce di blocco nella voce Tenant Allow/Block List sta per essere rimossa. Questo evento viene attivato sette giorni prima della data di scadenza, che si basa sul momento in cui la voce è stata creata o aggiornata per ultimo. Sia per le voci consentite che per le voci di blocco, è possibile estendere la data di scadenza. Per altre informazioni sugli eventi che attivano questo avviso, vedere Gestire l'elenco Tenant Consenti/Blocca. |

Informativa | No | E1/F1/G1, E3/F3/G3 o E5/G5 |

| Tenant con restrizioni all'invio di messaggi di posta elettronica | Genera un avviso quando la maggior parte del traffico di posta elettronica proveniente dall'organizzazione viene rilevata come sospetta e Microsoft ha impedito all'organizzazione di inviare messaggi di posta elettronica. Esaminare eventuali account utente e amministratore potenzialmente compromessi, nuovi connettori o inoltro aperti e quindi contattare il supporto tecnico Microsoft per sbloccare l'organizzazione. Per altre informazioni sul motivo per cui le organizzazioni sono bloccate, vedere Correggere i problemi di recapito della posta elettronica per il codice di errore 5.7.7xx in Exchange Online. | Alto | No | E1/F1/G1, E3/F3/G3 o E5/G5 |

| Tenant con restrizioni all'invio di messaggi di posta elettronica non sottoposti a provisioning | Genera un avviso quando viene inviato un numero eccessivo di messaggi di posta elettronica da domini non registrati (noti anche come domini di cui non è stato eseguito il provisioning ). Office 365 consente di inviare una quantità ragionevole di messaggi di posta elettronica da domini non registrati, ma è necessario configurare come accettato ogni dominio usato per l'invio di posta elettronica. Questo avviso indica che tutti gli utenti dell'organizzazione non possono più inviare messaggi di posta elettronica. Per altre informazioni sul motivo per cui le organizzazioni sono bloccate, vedere Correggere i problemi di recapito della posta elettronica per il codice di errore 5.7.7xx in Exchange Online. | Alto | No | E1/F1/G1, E3/F3/G3 o E5/G5 |

| L'utente ha richiesto di rilasciare un messaggio in quarantena | Genera un avviso quando un utente richiede il rilascio di un messaggio in quarantena. Per richiedere il rilascio dei messaggi in quarantena, l'autorizzazione Consenti ai destinatari di richiedere il rilascio di un messaggio dalla quarantena (PermissionToRequestRelease) è necessaria nei criteri di quarantena( ad esempio, dal gruppo autorizzazioni predefinite accesso limitato ). Per altre informazioni, vedere Consentire ai destinatari di richiedere il rilascio di un messaggio dall'autorizzazione di quarantena. | Informativa | No | Microsoft Business Basic, Microsoft Business Standard, Microsoft Business Premium, E1/F1/G1, E3/F3/G3 o E5/G5 |

| Utente a cui è stato impedito l'invio di messaggi di posta elettronica | Genera un avviso quando a un utente dell'organizzazione viene impedito di inviare posta in uscita. Questo avviso indica in genere un account compromesso in cui l'utente è elencato nella pagina Entità con restrizioni in https://security.microsoft.com/restrictedentities. Per altre informazioni sugli utenti con restrizioni, vedere Rimuovere gli utenti bloccati dalla pagina Entità con restrizioni. | Alto | Sì | Microsoft Business Basic, Microsoft Business Standard, Microsoft Business Premium, E1/F1/G1, E3/F3/G3 o E5/G5 |

| L'utente non può condividere moduli e raccogliere risposte | Genera un avviso quando a un utente dell'organizzazione viene impedito di condividere moduli e raccogliere risposte usando Microsoft Forms a causa di un comportamento di tentativo di phishing ripetuto rilevato. | Fortemente | No | E1, E3/F3 o E5 |

¹ Questo criterio di avviso fa parte della funzionalità di sostituzione per il phish recapitato a causa dell'override del tenant o dell'utente e del phish di rappresentazione utente recapitato ai criteri di avviso della cartella/posta in arrivo che sono stati rimossi in base al feedback degli utenti. Per altre informazioni sull'anti-phishing in Office 365, vedere Criteri anti-phishing.

Visualizzare gli avvisi

Quando un'attività eseguita dagli utenti dell'organizzazione corrisponde alle impostazioni di un criterio di avviso, viene generato e visualizzato un avviso nella pagina Avvisi nel portale di Microsoft Purview o nel portale di Defender. A seconda delle impostazioni di un criterio di avviso, viene inviata anche una notifica tramite posta elettronica a un elenco di utenti specificati quando viene attivato un avviso. Per ogni avviso, il dashboard nella pagina Avvisi visualizza il nome dei criteri di avviso corrispondenti, la gravità e la categoria dell'avviso (definiti nei criteri di avviso) e il numero di volte in cui si è verificata un'attività che ha generato l'avviso. Questo valore si basa sull'impostazione di soglia dei criteri di avviso. Il dashboard mostra anche lo stato di ogni avviso. Per altre informazioni sull'uso della proprietà status per gestire gli avvisi, vedere Gestione degli avvisi.

Per visualizzare gli avvisi:

Portale di conformità di Microsoft Purview

Passare a https://compliance.microsoft.com e quindi selezionare Avvisi. In alternativa, puoi passare direttamente a https://compliance.microsoft.com/compliancealerts.

Portale di Microsoft Defender

Passare a https://security.microsoft.com e quindi selezionare Eventi imprevisti & avvisi>avvisi. In alternativa, puoi passare direttamente a https://security.microsoft.com/alerts.

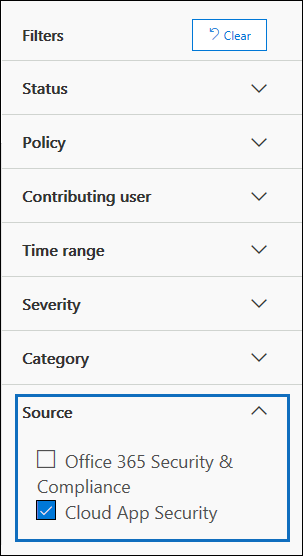

È possibile usare i filtri seguenti per visualizzare un subset di tutti gli avvisi nella pagina Avvisi :

- Stato: mostra gli avvisi a cui viene assegnato uno stato specifico. Lo stato predefinito è Attivo. L'utente o altri amministratori possono modificare il valore di stato.

- Criterio: mostra gli avvisi che corrispondono all'impostazione di uno o più criteri di avviso. In alternativa, è possibile visualizzare tutti gli avvisi per tutti i criteri di avviso.

- Intervallo di tempo: mostra gli avvisi generati all'interno di un intervallo di data e ora specifico.

- Gravità: mostra gli avvisi a cui è assegnata una gravità specifica.

- Categoria: mostra avvisi da una o più categorie di avvisi.

- Tag:Mostra avvisi da uno o più tag utente. I tag vengono riflessi in base alle cassette postali con tag o agli utenti visualizzati negli avvisi. Per altre informazioni, vedere Tag utente in Defender per Office 365 .

- Origine: usare questo filtro per visualizzare gli avvisi attivati dai criteri di avviso nel portale di Microsoft Purview o gli avvisi attivati dai criteri di Microsoft Defender per app cloud o da entrambi. Per altre informazioni sugli avvisi di Defender per App cloud, vedere la sezione Visualizzare gli avvisi di Defender per app cloud in questo articolo.

Importante

Il filtro e l'ordinamento in base ai tag utente sono attualmente in anteprima pubblica e potrebbero essere modificati in modo sostanziale prima che siano disponibili a livello generale. Microsoft non fornisce alcuna garanzia, esplicita o implicita, in relazione alle informazioni fornite al riguardo.

Aggregazione degli avvisi

Quando si verificano più eventi che corrispondono alle condizioni di un criterio di avviso con un breve periodo di tempo, vengono aggiunti a un avviso esistente da un processo denominato aggregazione degli avvisi. Quando un evento attiva un avviso, l'avviso viene generato e visualizzato nella pagina Avvisi e viene inviata una notifica. Se lo stesso evento si verifica entro l'intervallo di aggregazione, Microsoft 365 aggiunge i dettagli sul nuovo evento all'avviso esistente anziché attivare un nuovo avviso. L'obiettivo dell'aggregazione degli avvisi è ridurre la fatica degli avvisi e consentire di concentrarsi e intervenire su un minor numero di avvisi per lo stesso evento.

La lunghezza dell'intervallo di aggregazione dipende dall'abbonamento a Office 365 o Microsoft 365.

| Abbonamento | Aggregazione intervallo |

|---|---|

| Office 365 o Microsoft 365 E5/G5 | 1 minuto |

| Defender per Office 365 Piano 2 | 1 minuto |

| Componente aggiuntivo E5 Compliance o E5 Discovery and Audit add-on | 1 minuto |

| Office 365 o Microsoft 365 E1/F1/G1 o E3/F3/G3 | 15 minuti |

| Defender per Office 365 Piano 1 o Exchange Online Protection | 15 minuti |

Quando si verificano eventi che corrispondono agli stessi criteri di avviso nell'intervallo di aggregazione, i dettagli sull'evento successivo vengono aggiunti all'avviso originale. Per tutti gli eventi, le informazioni sugli eventi aggregati vengono visualizzate nel campo dei dettagli e il numero di volte in cui un evento si è verificato con l'intervallo di aggregazione viene visualizzato nel campo numero di attività/riscontri. È possibile visualizzare altre informazioni su tutte le istanze di eventi aggregati visualizzando l'elenco attività.

Lo screenshot seguente mostra un avviso con quattro eventi aggregati. L'elenco di attività contiene informazioni sui quattro messaggi di posta elettronica pertinenti all'avviso.

Tenere presente quanto segue sull'aggregazione degli avvisi:

Gli avvisi attivati dal clic url potenzialmente dannoso rilevato criteri di avviso predefiniti non sono aggregati. Questo comportamento si verifica perché gli avvisi attivati da questo criterio sono univoci per ogni utente e messaggio di posta elettronica.

In questo momento, la proprietà avviso Numero di riscontri non indica il numero di eventi aggregati per tutti i criteri di avviso. Per gli avvisi attivati da questi criteri di avviso, è possibile visualizzare gli eventi aggregati facendo clic su Visualizza elenco messaggi o Visualizza attività nell'avviso. Si sta lavorando per rendere disponibile il numero di eventi aggregati elencati nella proprietà avviso Numero di riscontri per tutti i criteri di avviso.

Autorizzazioni per il controllo degli accessi in base al ruolo necessarie per visualizzare gli avvisi

Le autorizzazioni di controllo degli accessi in base al ruolo assegnate agli utenti dell'organizzazione determinano gli avvisi che un utente può visualizzare nella pagina Avvisi . Come si ottiene questo risultato? I ruoli di gestione assegnati agli utenti (in base all'appartenenza ai gruppi di ruoli nel portale di conformità o nel portale di Microsoft Defender) determinano le categorie di avvisi che un utente può visualizzare nella pagina Avvisi . Ecco alcuni esempi:

- I membri del gruppo di ruoli Gestione record possono visualizzare solo gli avvisi generati dai criteri di avviso assegnati alla categoria Governance delle informazioni.

- I membri del gruppo di ruoli Amministratore conformità non possono visualizzare gli avvisi generati dai criteri di avviso assegnati alla categoria di gestione delle minacce.

- I membri del gruppo di ruoli Manager eDiscovery non possono visualizzare alcun avviso perché nessuno dei ruoli assegnati fornisce l'autorizzazione per visualizzare gli avvisi da qualsiasi categoria di avviso.

Questa progettazione (basata sulle autorizzazioni per il controllo degli accessi in base al ruolo) consente di determinare quali avvisi possono essere visualizzati (e gestiti) dagli utenti in ruoli di processo specifici nell'organizzazione.

Nella tabella seguente sono elencati i ruoli necessari per visualizzare gli avvisi dalle sei diverse categorie di avvisi. Un segno di spunta indica che un utente a cui è assegnato tale ruolo può visualizzare gli avvisi dalla categoria di avviso corrispondente elencata nella riga del titolo.

Per vedere a quale categoria è assegnato un criterio di avviso predefinito, vedere le tabelle in Criteri di avviso predefiniti.

Consiglio

Per informazioni sulle autorizzazioni nel controllo degli accessi in base al ruolo (RBAC) di Microsoft Defender XDR, vedere Criteri di avviso nel portale di Microsoft Defender.

| Ruolo | Informazioni governance |

Perdita di dati prevenzione |

Posta fluire |

Autorizzazioni | Minacce gestione |

Altri |

|---|---|---|---|---|---|---|

| Amministratore di conformità | ✔ | ✔ | ✔ | ✔ | ||

| Gestione della conformità DLP | ✔ | |||||

| Amministratore di Information Protection | ✔ | |||||

| Analista di Information Protection | ✔ | |||||

| Investigatore di Information Protection | ✔ | |||||

| Gestione avvisi | ✔ | |||||

| Configurazione dell'organizzazione | ✔ | |||||

| Gestione della privacy | ||||||

| Quarantena | ||||||

| Gestione record | ✔ | |||||

| Gestione conservazione | ✔ | |||||

| Gestione dei ruoli | ✔ | |||||

| Amministratore della sicurezza | ✔ | ✔ | ✔ | ✔ | ||

| Ruolo con autorizzazioni di lettura per la sicurezza | ✔ | ✔ | ✔ | ✔ | ||

| Igiene dei trasporti | ||||||

| View-Only gestione della conformità DLP | ✔ | |||||

| Configurazione solo visualizzazione | ||||||

| View-Only Gestire gli avvisi | ✔ | |||||

| Destinatari solo visualizzazione | ✔ | |||||

| Gestione record View-Only | ✔ | |||||

| Gestione conservazione View-Only | ✔ |

Consiglio

Per visualizzare i ruoli assegnati a ognuno dei gruppi di ruoli predefiniti, eseguire i comandi seguenti in PowerShell sicurezza & conformità:

$RoleGroups = Get-RoleGroup

$RoleGroups | foreach {Write-Output -InputObject `r`n,$_.Name,("-"*25); Get-RoleGroup $_.Identity | Select-Object -ExpandProperty Roles}

È anche possibile visualizzare i ruoli assegnati a un gruppo di ruoli nel portale di conformità o nel portale di Microsoft Defender. Passare alla pagina Autorizzazioni e selezionare un gruppo di ruoli. I ruoli assegnati sono elencati nella pagina a comparsa.

Gestire gli avvisi

Dopo che gli avvisi sono stati generati e visualizzati nella pagina Avvisi nel portale di Microsoft Purview, è possibile valutare, analizzare e risolverli. Le stesse autorizzazioni per il controllo degli accessi in base al ruolo che consentono agli utenti di accedere agli avvisi offrono anche la possibilità di gestire gli avvisi.

Ecco alcune attività che è possibile eseguire per gestire gli avvisi.

Assegnare uno stato agli avvisi: è possibile assegnare uno degli stati seguenti agli avvisi: Attivo (valore predefinito), Analisi, Risolto o Ignorato. È quindi possibile filtrare in base a questa impostazione per visualizzare gli avvisi con la stessa impostazione di stato. Questa impostazione di stato consente di tenere traccia del processo di gestione degli avvisi.

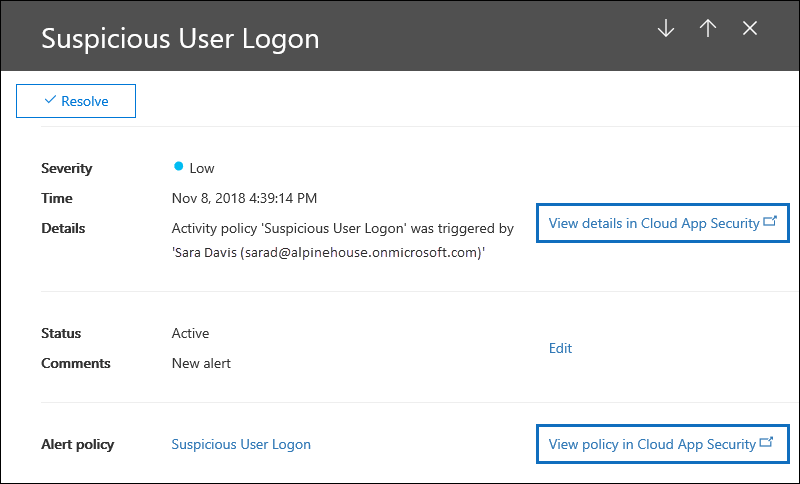

Visualizzare i dettagli dell'avviso: è possibile selezionare un avviso per visualizzare una pagina a comparsa con i dettagli sull'avviso. Le informazioni dettagliate dipendono dai criteri di avviso corrispondenti, ma in genere includono le informazioni seguenti:

- Nome dell'operazione effettiva che ha attivato l'avviso, ad esempio un cmdlet o un'operazione del log di controllo.

- Descrizione dell'attività che ha attivato l'avviso.

- L'utente (o l'elenco di utenti) che ha attivato l'avviso. Questa opzione è inclusa solo per i criteri di avviso configurati per tenere traccia di un singolo utente o di una singola attività.

- Numero di volte in cui è stata eseguita l'attività rilevata dall'avviso. Questo numero potrebbe non corrispondere al numero effettivo di avvisi correlati elencati nella pagina Avvisi perché potrebbero essere stati attivati altri avvisi.

- Collegamento a un elenco di attività che include un elemento per ogni attività eseguita che ha attivato l'avviso. Ogni voce in questo elenco identifica quando si è verificata l'attività, il nome dell'operazione effettiva (ad esempio "FileDeleted"), l'utente che ha eseguito l'attività, l'oggetto (ad esempio un file, un caso di eDiscovery o una cassetta postale) su cui è stata eseguita l'attività e l'indirizzo IP del computer dell'utente. Per gli avvisi correlati al malware, questo collegamento è collegato a un elenco di messaggi.

- Nome (e collegamento) dei criteri di avviso corrispondenti.

Elimina le notifiche tramite posta elettronica: è possibile disattivare (o eliminare) le notifiche tramite posta elettronica dalla pagina a comparsa per un avviso. Quando si eliminano le notifiche tramite posta elettronica, Microsoft non invia notifiche quando si verificano attività o eventi che corrispondono alle condizioni dei criteri di avviso. Tuttavia, gli avvisi verranno attivati quando le attività eseguite dagli utenti corrispondono alle condizioni dei criteri di avviso. È anche possibile disattivare le notifiche tramite posta elettronica modificando i criteri di avviso.

Risolvere gli avvisi: è possibile contrassegnare un avviso come risolto nella pagina a comparsa per un avviso ,che imposta lo stato dell'avviso su Risolto. A meno che non si modifi chi il filtro, gli avvisi risolti non vengono visualizzati nella pagina Avvisi .

Visualizzare gli avvisi di Defender per app cloud

Gli avvisi attivati dai criteri di Defender per App cloud vengono ora visualizzati nella pagina Avvisi del portale di Microsoft Purview. Sono inclusi gli avvisi attivati dai criteri attività e dagli avvisi attivati dai criteri di rilevamento anomalie in Defender per app cloud. Ciò significa che è possibile visualizzare tutti gli avvisi nel portale di Microsoft Purview. Defender per app cloud è disponibile solo per le organizzazioni con un abbonamento a Office 365 Enterprise E5 o Office 365 US Government G5. Per altre informazioni, vedere Panoramica di Defender per le app cloud.

Le organizzazioni che dispongono di Microsoft Defender per le app cloud come parte di una sottoscrizione Enterprise Mobility + Security E5 o come servizio autonomo possono anche visualizzare gli avvisi di Defender per le app cloud correlati alle app e ai servizi di Microsoft 365 nel portale di conformità o nel portale di Microsoft Defender.

Per visualizzare solo gli avvisi di Defender per App cloud nel portale di Microsoft Purview o nel portale di Defender, usare il filtro Origine e selezionare Defender per app cloud.

Analogamente a un avviso attivato da un criterio di avviso nel portale di Microsoft Purview, è possibile selezionare un avviso di Defender for Cloud Apps per visualizzare una pagina a comparsa con i dettagli sull'avviso. L'avviso include un collegamento per visualizzare i dettagli e gestire l'avviso nel portale di Defender per app cloud e un collegamento ai criteri di Defender for Cloud Apps corrispondenti che hanno attivato l'avviso. Vedere Monitorare gli avvisi in Defender per app cloud.

Importante

La modifica dello stato di un avviso di Defender for Cloud Apps nel portale di Microsoft Purview non aggiornerà lo stato di risoluzione per lo stesso avviso nel portale di Defender per app cloud. Ad esempio, se si contrassegna lo stato dell'avviso come Risolto nel portale di Microsoft Purview, lo stato dell'avviso nel portale di Defender per app cloud rimane invariato. Per risolvere o ignorare un avviso di Defender per app cloud, gestire l'avviso nel portale di Defender per app cloud.