Scenari comuni di split tunneling VPN per Microsoft 365

Nota

Questo articolo fa parte di un set di articoli che riguardano l'ottimizzazione di Microsoft 365 per gli utenti remoti.

- Per una panoramica sull'uso del split tunneling VPN per ottimizzare la connettività di Microsoft 365 per gli utenti remoti, vedere Panoramica: split tunneling VPN per Microsoft 365.

- Per indicazioni dettagliate sull'implementazione del split tunneling VPN, vedere Implementazione del tunneling split VPN per Microsoft 365.

- Per indicazioni sulla protezione del traffico multimediale di Teams negli ambienti di split tunneling VPN, vedere Protezione del traffico multimediale di Teams per il tunneling condiviso VPN.

- Per informazioni su come configurare gli eventi live e di flusso negli ambienti VPN, vedere Considerazioni speciali per gli eventi di flusso e live negli ambienti VPN.

- Per informazioni sull'ottimizzazione delle prestazioni dei tenant di Microsoft 365 in tutto il mondo per gli utenti in Cina, vedere Ottimizzazione delle prestazioni di Microsoft 365 per gli utenti cinesi.

Nell'elenco seguente verranno visualizzati gli scenari VPN più comuni visualizzati negli ambienti aziendali. La maggior parte dei clienti gestisce tradizionalmente il modello 1 (tunnel forzato VPN). Questa sezione consente di passare rapidamente e in modo sicuro al modello 2, che è raggiungibile con relativamente poco sforzo e offre enormi vantaggi per le prestazioni di rete e l'esperienza utente.

| Modello | Descrizione |

|---|---|

| 1. Tunnel forzato VPN | Il 100% del traffico entra nel tunnel VPN, tra cui locale, Internet e tutto O365/M365 |

| 2. Tunnel forzato VPN con poche eccezioni | Il tunnel VPN viene usato per impostazione predefinita (la route predefinita punta alla VPN), con pochi importanti scenari che fanno eccezione e vengono eseguiti direttamente |

| 3. Tunnel forzato VPN con ampie eccezioni | Il tunnel VPN viene usato per impostazione predefinita (la route predefinita punta alla VPN), con ampie eccezioni che possono passare direttamente (ad esempio tutti Microsoft 365, All Salesforce, All Zoom) |

| 4. Tunnel selettivo VPN | Il tunnel VPN viene usato solo per i servizi basati su corpnet. La route predefinita (Internet e tutti i servizi basati su Internet) passa direttamente. |

| 5. Nessuna VPN | Variante di #2. Invece della VPN legacy, tutti i servizi corpnet vengono pubblicati tramite approcci di sicurezza moderni (ad esempio Zscaler ZPA, Microsoft Entra ID Proxy/MCAS e così via) |

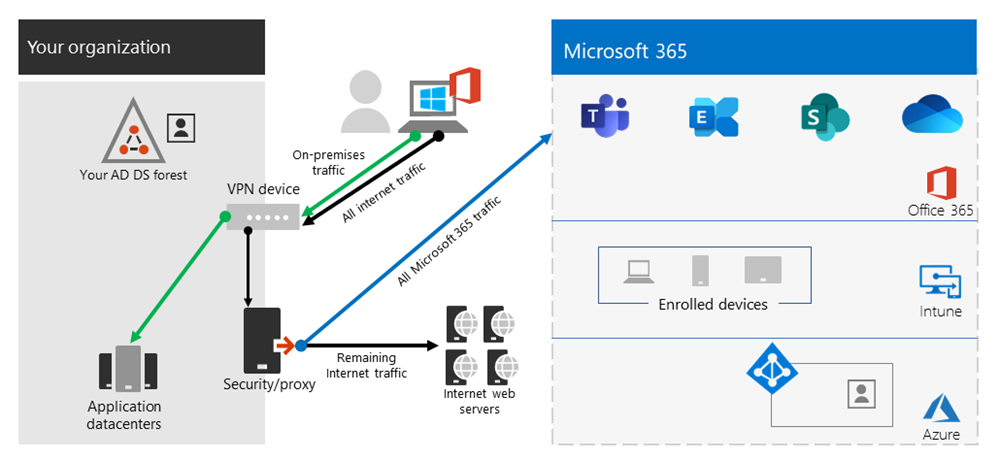

1. Tunnel forzato VPN

Scenario di avvio più comune per la maggior parte dei clienti aziendali. Viene usata una VPN forzata, il che significa che il 100% del traffico viene indirizzato alla rete aziendale, indipendentemente dal fatto che l'endpoint si trovino o meno all'interno della rete aziendale. Qualsiasi traffico esterno (Internet) associato, ad esempio Microsoft 365 o l'esplorazione di Internet, viene quindi bloccato fuori dalle apparecchiature di sicurezza locali, ad esempio i proxy. Nel clima attuale, con quasi il 100% degli utenti che lavorano in remoto, questo modello pone quindi un carico elevato sull'infrastruttura VPN e probabilmente ostacolerà significativamente le prestazioni di tutto il traffico aziendale e quindi l'azienda a operare in modo efficiente in un momento di crisi.

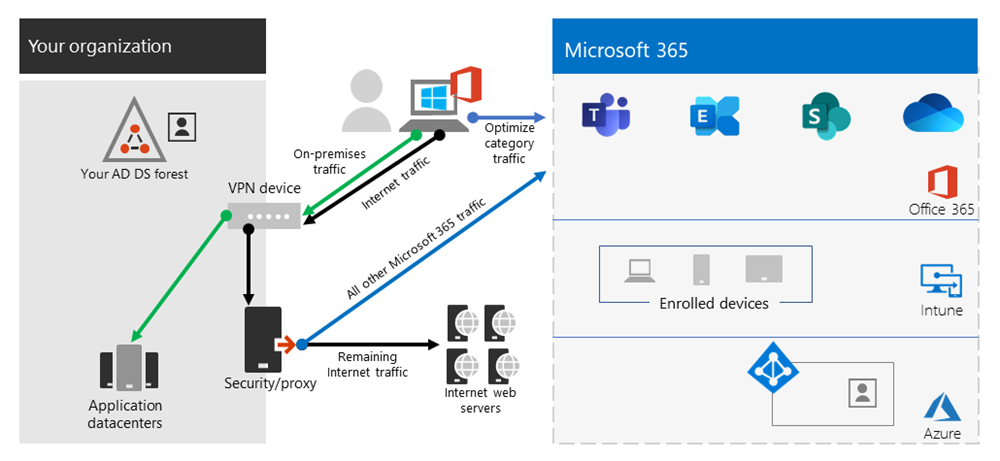

2. Tunnel forzato VPN con numero limitato di eccezioni attendibili

Significativamente più efficiente per un'azienda di operare in. Questo modello consente a alcuni endpoint controllati e definiti con carico elevato e latenza sensibili a ignorare il tunnel VPN e passare direttamente al servizio Microsoft 365. Ciò migliora significativamente le prestazioni per i servizi offloaded e riduce anche il carico sull'infrastruttura VPN, consentendo così agli elementi che ancora lo richiedono di operare con una contesa inferiore per le risorse. È questo modello che questo articolo si concentra sull'assistenza nella transizione a perché consente di eseguire rapidamente azioni semplici e definite con numerosi risultati positivi.

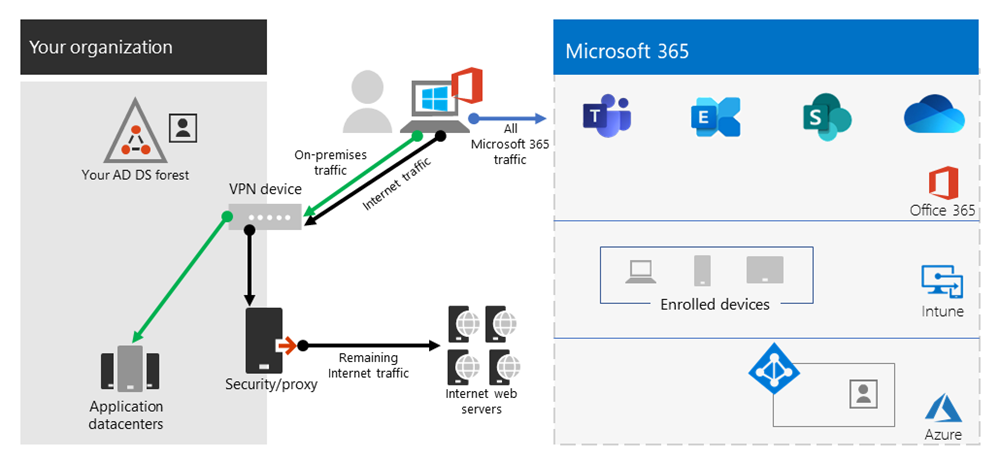

3. Tunnel forzato VPN con ampie eccezioni

Amplia l'ambito del modello 2. Invece di inviare direttamente un piccolo gruppo di endpoint definiti, invia tutto il traffico direttamente a servizi attendibili come Microsoft 365 e SalesForce. Ciò consente di ridurre ulteriormente il carico sull'infrastruttura VPN aziendale e di migliorare le prestazioni dei servizi definiti. Poiché è probabile che questo modello richiederà più tempo per valutare la fattibilità di e implementare, è probabile che si tratti di un passaggio che può essere eseguito in modo iterativo in un secondo momento una volta che il modello 2 è stato applicato correttamente.

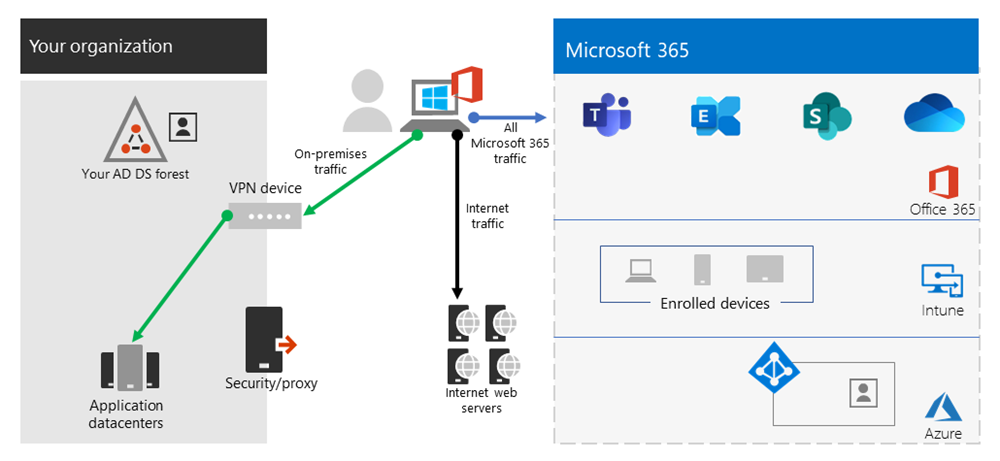

4. Tunnel selettivo VPN

Inverte il terzo modello in quanto solo il traffico identificato come con un indirizzo IP aziendale viene inviato lungo il tunnel VPN e quindi il percorso Internet è la route predefinita per tutto il resto. Per implementare in sicurezza questo modello è necessario che l'organizzazione utilizzi Zero Trust. Si noti che questo modello o una sua variante diventerà probabilmente l'impostazione predefinita necessaria nel tempo, man mano che più servizi si allontanano dalla rete aziendale e nel cloud.

Microsoft usa questo modello internamente. Per altre informazioni sull'implementazione di Microsoft del tunneling split VPN, vedere Esecuzione su VPN: Come Microsoft mantiene connessa la forza lavoro remota.

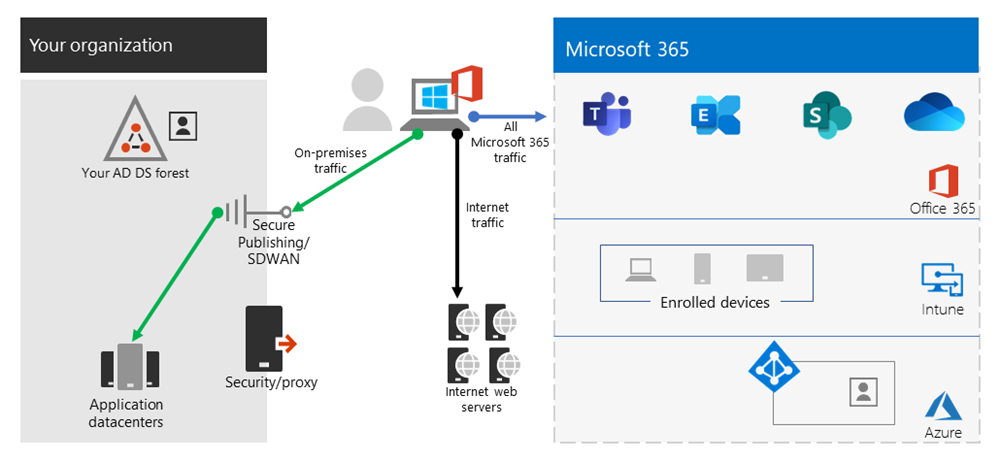

5. Nessuna VPN

Versione più avanzata del modello numero 2, in cui tutti i servizi interni vengono pubblicati tramite un approccio di sicurezza moderno o una soluzione SDWAN, ad esempio Microsoft Entra PROXY ID, Defender per le app cloud, Zscaler ZPA e così via.

Articoli correlati

Panoramica: split tunneling VPN per Microsoft 365

Implementazione del split tunneling VPN per Microsoft 365

Protezione del traffico dei contenuti multimediali di Teams per lo split tunneling per VPN

Considerazioni speciali per gli eventi di flusso e live negli ambienti VPN

Ottimizzazione delle prestazioni di Microsoft 365 per gli utenti cinesi

Principi della connettività di rete di Microsoft 365

Valutazione della connettività di rete di Microsoft 365

Ottimizzazione della rete e delle prestazioni di Microsoft 365

Esecuzione del servizio VPN: la soluzione Microsoft per mantenere connessa la forza lavoro remota

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per