Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Nota

Questo articolo fa parte di un set di articoli che riguardano l'ottimizzazione di Microsoft 365 per gli utenti remoti o quando si implementano ottimizzazioni di rete che coinvolgono il routing basato su prefisso IP per ignorare i punti di congestione nell'infrastruttura di rete.

- Per una panoramica sull'uso del split tunneling VPN per ottimizzare la connettività di Microsoft 365 per gli utenti remoti, vedere Panoramica: split tunneling VPN per Microsoft 365.

- Per un elenco dettagliato degli scenari di split tunneling VPN, vedere Scenari comuni di split tunneling VPN per Microsoft 365.

- Per indicazioni sulla protezione del traffico multimediale di Teams negli ambienti di split tunneling VPN, vedere Protezione del traffico multimediale di Teams per il tunneling condiviso VPN.

- Per informazioni su come configurare eventi Stream ed eventi live negli ambienti VPN, vedere Considerazioni speciali per Stream ed eventi live negli ambienti VPN.

- Per informazioni sull'ottimizzazione delle prestazioni dei tenant di Microsoft 365 in tutto il mondo per gli utenti in Cina, vedere Ottimizzazione delle prestazioni di Microsoft 365 per gli utenti cinesi.

Microsoft suggerisce una strategia per migliorare la connettività in modo rapido ed efficiente. Ciò comporta alcuni semplici passaggi per aggiornare le route di rete, consentendo a determinati endpoint chiave di ignorare i server VPN congestionati. Applicando un modello di sicurezza simile o migliore a livelli diversi, non è necessario proteggere tutto il traffico nel punto di uscita della rete aziendale ed è possibile instradare il traffico di Microsoft 365 usando percorsi di rete più brevi ed efficienti. Questa operazione in genere può essere eseguita in poche ore e può essere ridimensionata a più carichi di lavoro di Microsoft 365 in base alle esigenze.

Implementare lo split tunneling per VPN

In questo articolo sono disponibili i semplici passaggi necessari per eseguire la migrazione dell'architettura client VPN da un tunnel forzato VPN a un tunnel forzato VPN con alcune eccezioni attendibili, il modello di split tunnel VPN n. 2 negli scenari comuni di split tunneling VPN per Microsoft 365.

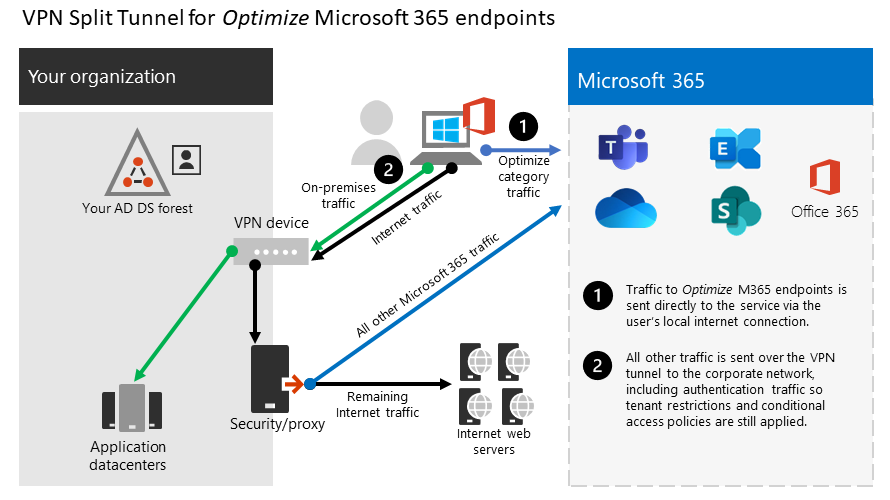

Il diagramma seguente illustra il funzionamento della soluzione di split tunnel VPN consigliata:

1. Identificare gli endpoint da ottimizzare

Nell'articolo URL e intervalli di indirizzi IP di Microsoft 365 Microsoft identifica chiaramente gli endpoint chiave necessari per ottimizzarli e li classifica come Optimize. Questo piccolo gruppo di endpoint rappresenta circa il 70% - l'80% del volume del traffico verso il servizio Microsoft 365, inclusi gli endpoint sensibili alla latenza, ad esempio quelli per i supporti di Teams. Essenzialmente questo è il traffico di cui dobbiamo occuparci in modo particolare ed è anche il traffico che esercita un'incredibile pressione sui percorsi di rete tradizionali e sull'infrastruttura VPN.

Gli URL di questa categoria presentano le seguenti caratteristiche:

- Sono endpoint gestiti di proprietà di Microsoft, ospitati sull'infrastruttura Microsoft

- Avere pubblicato gli indirizzi IP dedicati a servizi specifici

- Bassa frequenza di modifica

- Sono caratterizzati da sensibilità alla latenza e/o larghezza di banda

- Sono in grado di avere elementi di sicurezza richiesti forniti nel servizio piuttosto che in linea sulla rete

- Rappresentano circa il 70-80% del volume di traffico verso il servizio Microsoft 365

Per altre informazioni sugli endpoint di Microsoft 365 e su come vengono categorizzati e gestiti, vedere Gestione degli endpoint di Microsoft 365.

Nella maggior parte dei casi, è necessario usare solo endpoint URL in un file PAC del browser in cui gli endpoint sono configurati per l'invio diretto, anziché al proxy. Se sono necessari solo gli URL per la categoria Optimize, usare la prima query o la seconda query per i prefissi IP.

Ottimizzazione degli URL

(invoke-restmethod -Uri ("https://endpoints.office.com/endpoints/WorldWide?clientrequestid=" + ([GUID]::NewGuid()).Guid)) | ?{$_.category -eq "Optimize" -and $_.urls} | select -unique -ExpandProperty urls

Intervalli di indirizzi IP Optimize

(invoke-restmethod -Uri ("https://endpoints.office.com/endpoints/WorldWide?clientrequestid=" + ([GUID]::NewGuid()).Guid)) | ?{$_.category -eq "Optimize" -and $_.ips} | select -unique -ExpandProperty ips

2. Implementazione di split tunnel per gli endpoint di Microsoft 365

Una volta identificati gli endpoint critici, è necessario allontanarli dal tunnel VPN e consentire loro di utilizzare la connessione Internet locale dell'utente per connettersi direttamente al servizio. Il modo in cui questa operazione viene eseguita varia a seconda del prodotto VPN e della piattaforma computer usata, ma la maggior parte delle soluzioni VPN consente ad alcune configurazioni di criteri di applicare questa logica. Per informazioni su split tunneling specifico per piattaforme VPN, vedere PROCEDURE per le piattaforme VPN più comuni.

Se si desidera testare manualmente la soluzione, eseguire il seguente esempio di PowerShell per emulare la soluzione a livello di tabella di route. Questo esempio aggiunge una route per ognuna delle subnet IP del traffico multimediale di Teams nella tabella di route. È possibile testare le prestazioni dei supporti di Teams prima e dopo l'uso dello strumento di valutazione della rete di Teams e osservare la differenza nelle route per gli endpoint specificati.

Esempio - Come aggiungere subnet IP al traffico multimediale di Teams nella tabella di route

$intIndex = "" # index of the interface connected to the internet

$gateway = "" # default gateway of that interface

$destPrefix = " 52.112.0.0/14, 52.122.0.0/15, 2603:1063::/38" # Teams Media endpoints

# Add routes to the route table

foreach ($prefix in $destPrefix) {New-NetRoute -DestinationPrefix $prefix -InterfaceIndex $intIndex -NextHop $gateway}

Nello script precedente $intIndex è l'indice dell'interfaccia connessa a Internet (trovare eseguendo get-netadapter in PowerShell; cercare il valore di ifIndex) e $gateway è il gateway predefinito di tale interfaccia (trovare eseguendo ipconfig in un prompt dei comandi o (Get-NetIPConfiguration | Foreach IPv4DefaultGateway). NextHop in PowerShell).

Una volta aggiunte le route, è possibile confermare che la tabella di route è corretta, eseguendo Route Print a un prompt dei comandi o PowerShell.

Per aggiungere route per tutti gli intervalli di indirizzi IP correnti nella categoria Optimize, è possibile usare la variante di script seguente per eseguire query sul servizio Web IP e URL di Microsoft 365 per il set corrente di subnet IP Optimize e aggiungerle alla tabella di route.

Esempio - Come aggiungere tutte le subnet Optimize nella tabella di route

$intIndex = "" # index of the interface connected to the internet

$gateway = "" # default gateway of that interface

# Query the web service for IPs in the Optimize category

$ep = Invoke-RestMethod ("https://endpoints.office.com/endpoints/worldwide?clientrequestid=" + ([GUID]::NewGuid()).Guid)

# Output only IPv4 Optimize IPs to $optimizeIps

$destPrefix = $ep | where {$_.category -eq "Optimize"} | Select-Object -ExpandProperty ips | Where-Object { $_ -like '*.*' }

# Add routes to the route table

foreach ($prefix in $destPrefix) {New-NetRoute -DestinationPrefix $prefix -InterfaceIndex $intIndex -NextHop $gateway}

Se sono state inavvertitamente aggiunte route con parametri non corretti o se si vuole semplicemente annullare le modifiche, è possibile rimuovere le route appena aggiunte con il comando seguente:

foreach ($prefix in $destPrefix) {Remove-NetRoute -DestinationPrefix $prefix -InterfaceIndex $intIndex -NextHop $gateway}

Il client VPN deve essere configurato in modo che il traffico verso gli IP Optimize venga instradato in questo modo. Ciò consente al traffico di usare risorse Microsoft locali, ad esempio frontdoor del servizio Microsoft 365 , ad esempio frontdoor di Azure che offre servizi e endpoint di connettività Microsoft 365 il più vicino possibile agli utenti. Questo ci consente di offrire livelli di prestazioni elevati agli utenti ovunque si trovino nel mondo e sfrutta appieno la rete globale di livello mondiale di Microsoft, probabilmente entro pochi millisecondi dall'uscita diretta degli utenti.

PROCEDURE per le piattaforme VPN più comuni

Questa sezione fornisce collegamenti a guide dettagliate per l'implementazione del tunneling diviso per il traffico di Microsoft 365 dai partner più comuni in questo spazio. Verranno aggiunte altre guide man mano che diventano disponibili.

- client VPN Windows 10: ottimizzazione del traffico di Microsoft 365 per i lavoratori remoti con il client VPN Windows 10 nativo

- Cisco Anyconnect: Optimize Anyconnect Split Tunnel per Office365

- Palo Alto GlobalProtect: Ottimizzazione del traffico di Microsoft 365 tramite split tunnel VPN Escludere la route di accesso

- F5 Networks BIG-IP APM: ottimizzazione del traffico di Microsoft 365 in Accesso remoto tramite VPN quando si usa BIG-IP APM

- Gateway Citrix: ottimizzare lo split tunneling per VPN del gateway Citrix per Office365

- Pulse Secure: tunneling VPN: come configurare il tunneling diviso per escludere le applicazioni Microsoft 365

- VPN Check Point: come configurare split tunnel per Microsoft 365 e altre applicazioni SaaS

Articoli correlati

Panoramica: split tunneling VPN per Microsoft 365

Scenari comuni di split tunneling VPN per Microsoft 365

Protezione del traffico dei contenuti multimediali di Teams per lo split tunneling per VPN

Considerazioni speciali per Stream ed eventi live negli ambienti VPN

Ottimizzazione delle prestazioni di Microsoft 365 per gli utenti cinesi

Principi della connettività di rete di Microsoft 365

Valutazione della connettività di rete di Microsoft 365

Ottimizzazione della rete e delle prestazioni di Microsoft 365

Esecuzione del servizio VPN: la soluzione Microsoft per mantenere connessa la forza lavoro remota