Esaminare le azioni di correzione nel Centro notifiche

Quando le minacce vengono rilevate, entrano in gioco le azioni di correzione. A seconda della minaccia specifica e della configurazione delle impostazioni di sicurezza, le azioni di correzione possono essere eseguite automaticamente o solo dopo l'approvazione. Esempi di azioni di correzione includono l'arresto di un processo dall'esecuzione o la rimozione di un'attività pianificata.

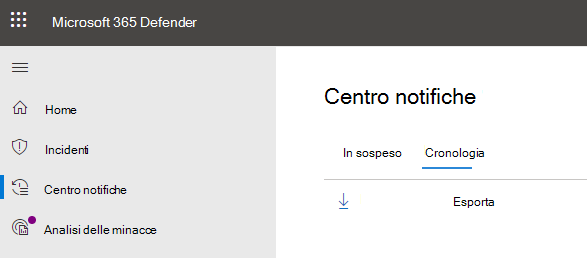

Tutte le azioni di correzione vengono rilevate nel centro notifiche.

Le informazioni includono:

Come usare il Centro notifiche

Passare al portale di Microsoft Defender (https://security.microsoft.com) e accedere.

Nel riquadro di spostamento, scegliere Centro notifiche.

Selezionare la scheda In sospeso per visualizzare e approvare (o rifiutare) le azioni in sospeso. Le azioni possono derivare dalla protezione antivirus/antimalware, dalle indagini automatizzate, dalle attività di risposta manuale o dalle sessioni di risposta in tempo reale.

Selezionare la scheda Cronologia per visualizzare un elenco delle azioni completate.

Azioni correttive

Defender for Business include diverse azioni correttive. Tali azioni includono azioni di risposta manuale, azioni che seguono un'indagine automatizzata e azioni di Live Response.

Nella tabella seguente sono elencate le azioni correttive disponibili.

| Origine | Azioni |

|---|---|

| Interruzione automatica degli attacchi | - Contenere un dispositivo - Contenere un utente - Disabilitare un account utente |

| Indagini automatizzate | - Mettere in quarantena un file - Rimuovere una chiave del Registro di sistema - Terminare un processo - Arrestare un servizio - Disabilitare un driver - Rimuovere un'attività pianificata |

| Azioni di risposta manuale | - Eseguire l'analisi antivirus - Isolare un dispositivo - Aggiungere un indicatore per bloccare o consentire un file |

| Live Response | - Raccogliere dati forensi - Analizzare un file - Eseguire uno script - Inviare un'entità sospetta a Microsoft per l'analisi - Correggere un file - Ricerca proattiva delle minacce |

Passaggi successivi

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per