Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Si applica a:

- Microsoft Defender per endpoint Piano 1

- Microsoft Defender per endpoint Piano 2

- Microsoft Defender XDR

Il client Defender per endpoint potrebbe richiedere l'uso di connessioni proxy ai servizi cloud pertinenti. Questo articolo descrive il metodo di connettività del dispositivo semplificato, i prerequisiti e fornisce informazioni aggiuntive per verificare la connettività usando le nuove destinazioni.

Per semplificare la configurazione e la gestione della rete, è ora possibile eseguire l'onboarding di nuovi dispositivi in Defender per endpoint usando un set di URL ridotto o intervalli IP statici. Per altre informazioni sulla migrazione dei dispositivi di cui è stato eseguito l'onboarding in precedenza, vedere Migrazione dei dispositivi per semplificare la connettività.

Il dominio semplificato riconosciuto da Defender per endpoint: *.endpoint.security.microsoft.com consolida la connettività al core Defender per Endpoint services seguente:

- Protezione fornita dal cloud

- Archiviazione di invio di esempi di malware

- Archiviazione di esempio di runtime di integrazione automatica

- Comando di Defender per endpoint & controllo

- Dati di diagnostica e cyber di Defender per endpoint

Per altre informazioni sulla preparazione dell'ambiente e sull'elenco aggiornato delle destinazioni, vedere PASSAGGIO 1: Configurare l'ambiente di rete per garantire la connettività con il servizio Defender per endpoint.

Per supportare i dispositivi di rete senza il supporto della risoluzione dei nomi host o dei caratteri jolly, è possibile configurare in alternativa la connettività usando intervalli IP statici dedicati di Defender per endpoint. Per altre informazioni, vedere Configurare la connettività usando intervalli IP statici.

Nota

- Il metodo di connettività semplificato non modificherà il funzionamento Microsoft Defender per endpoint in un dispositivo né modificherà l'esperienza dell'utente finale. Verranno modificati solo gli URL o gli INDIRIZZI IP usati da un dispositivo per connettersi al servizio.

- Attualmente non è previsto di deprecato gli URL del servizio consolidati precedenti. I dispositivi caricati con connettività "standard" continueranno a funzionare. È importante garantire che la connettività sia

*.endpoint.security.microsoft.come rimanga possibile, in quanto i servizi futuri lo richiederanno. Questo nuovo URL è incluso in tutti gli elenchi di URL necessari. - Connections al servizio sfruttano l'aggiunta di certificati e TLS. Non è supportato per "interrompere ed esaminare" il traffico. Inoltre, le connessioni vengono avviate da un contesto di dispositivo, non da un contesto utente. L'applicazione dell'autenticazione proxy (utente) non consentirà la connettività (interruzione) nella maggior parte dei casi.

Prima di iniziare

I dispositivi devono soddisfare prerequisiti specifici per usare il metodo di connettività semplificato per Defender per endpoint. Assicurarsi che i prerequisiti vengano soddisfatti prima di procedere con l'onboarding.

Prerequisiti

Licenza:

- Microsoft Defender per endpoint Piano 1

- Microsoft Defender per endpoint piano 2

- Microsoft Defender for Business

- Gestione delle vulnerabilità di Microsoft Defender

Aggiornamento minimo KB (Windows)

- Versione SENSE: 10.8040.*/ 8 marzo 2022 o versione successiva (vedere la tabella)

Microsoft Defender versioni di Antivirus (Windows)

-

Client antimalware:

4.18.2211.5 -

Motore:

1.1.19900.2 -

Antivirus (Security Intelligence):

1.391.345.0

Antivirus Defender versioni (macOS/Linux)

- Versioni supportate di macOS con MDE versione del prodotto 101.24022.*+

- Versioni supportate da Linux con MDE versione del prodotto 101.24022.*+

Sistemi operativi supportati

- Windows 10 versione 1809 o successiva. Windows 10 versioni 1607, 1703, 1709 e 1803 sono supportate nel pacchetto di onboarding semplificato, ma richiedono un elenco di URL diverso, vedere il foglio degli URL semplificato

- Windows 11

- Windows Server 2025

- Windows Server 2022

- Windows Server 2019

- Windows Server 2012 R2 o Windows Server 2016, completamente aggiornato con la soluzione unificata moderna defender per endpoint (installazione tramite identità del servizio gestito).

- Versioni supportate di macOS con MDE versione del prodotto 101.24022.*+

- Versioni supportate da Linux con MDE versione del prodotto 101.24022.*+

Importante

- I dispositivi in esecuzione nell'agente MMA non sono supportati nel metodo di connettività semplificata e dovranno continuare a usare il set di URL standard (Windows 7, Windows 8.1, Windows Server MMA 2008 R2, Server 2012 & 2016 non aggiornato all'agente unificato moderno).

- Windows Server 2012 R2 e Server 2016 dovranno eseguire l'aggiornamento all'agente unificato per sfruttare il nuovo metodo.

- Windows 10 1607, 1703, 1709, 1803 può sfruttare la nuova opzione di onboarding, ma userà un elenco più lungo. Per altre informazioni, vedere il foglio di URL semplificato.

| Sistema operativo Windows | KB minima richiesta (8 marzo 2022) |

|---|---|

| Windows 11 | KB5011493 (8 marzo 2022) |

| Windows 10 1809, Windows Server 2019 | KB5011503 (8 marzo 2022) |

| Windows 10 19H2 (1909) | KB5011485 (8 marzo 2022) |

| Windows 10 20H2, 21H2 | KB5011487 (8 marzo 2022) |

| Windows 10 22H2 | KB5020953 (28 ottobre 2022) |

| Windows 10 1803* | < fine del servizio > |

| Windows 10 1709* | < fine del servizio > |

| Windows Server 2022 | KB5011497 (8 marzo 2022) |

| Windows Server 2012 R2, 2016* | Agente unificato |

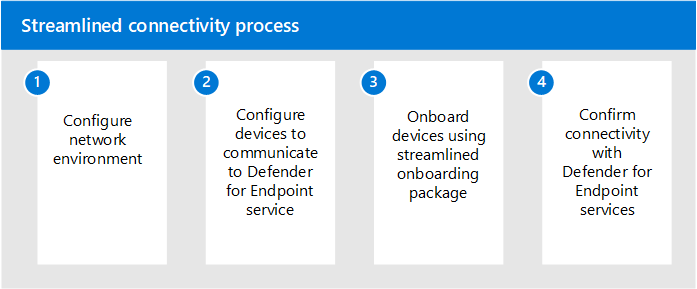

Processo di connettività semplificato

La figura seguente illustra il processo di connettività semplificata e le fasi corrispondenti:

Passaggio 1. Configurare l'ambiente di rete per la connettività cloud

Dopo aver verificato che i prerequisiti siano soddisfatti, assicurarsi che l'ambiente di rete sia configurato correttamente per supportare il metodo di connettività semplificato. Seguire i passaggi descritti in Configurare l'ambiente di rete per garantire la connettività con il servizio Defender per endpoint.

Gli URL del servizio Defender per endpoint consolidati in un dominio semplificato non devono più essere necessari per la connettività. Tuttavia, alcuni URL non sono inclusi nel consolidamento.

La connettività semplificata consente di usare l'opzione seguente per configurare la connettività cloud:

Opzione 1: Configurare la connettività usando il dominio semplificato

Configurare l'ambiente per consentire le connessioni al dominio semplificato di Defender per endpoint: *.endpoint.security.microsoft.com. Per altre informazioni, vedere Configurare l'ambiente di rete per garantire la connettività con il servizio Defender per endpoint.

È necessario mantenere la connettività con i servizi obbligatori rimanenti elencati nell'elenco aggiornato. Ad esempio, potrebbe essere necessario che l'elenco di revoche di certificazione, Windows Update, i servizi SmartScreen siano accessibili a seconda dell'infrastruttura di rete corrente e dell'approccio di applicazione di patch.

Opzione 2: Configurare la connettività usando intervalli IP statici

Grazie alla connettività semplificata, le soluzioni basate su IP possono essere usate come alternativa agli URL. Questi INDIRIZZI IP coprono i servizi seguenti:

- MAPPE

- Archiviazione di invio di esempi di malware

- Archiviazione di esempio del runtime di integrazione automatica

- Comando e controllo di Defender per endpoint

Importante

Il servizio dati EDR Cyber (OneDsCollector) deve essere configurato separatamente se si usa il metodo IP (questo servizio viene consolidato solo a livello di URL). È anche necessario mantenere la connettività con altri servizi necessari, tra cui SmartScreen, CRL, Windows Update e altri servizi.

Per rimanere aggiornati sugli intervalli IP, è consigliabile fare riferimento ai tag del servizio di Azure seguenti per i servizi Microsoft Defender per endpoint. Gli intervalli IP più recenti sono disponibili nel tag del servizio. Per altre informazioni, vedere Intervalli IP di Azure.

| Nome tag del servizio | Defender per endpoint services incluso |

|---|---|

MicrosoftDefenderForEndpoint |

Protezione fornita dal cloud, archiviazione di invii di campioni di malware, archiviazione di esempio a runtime di integrazione automatica, comando e controllo di Defender per endpoint. |

OneDsCollector |

Dati di diagnostica e cyber di Defender per endpoint Nota: il traffico sotto questo tag di servizio non è limitato a Defender per endpoint e può includere il traffico dati di diagnostica per altri servizi Microsoft. |

Nella tabella seguente sono elencati gli intervalli IP statici correnti coperti dal tag del servizio MicrosoftDefenderForEndpoint. Per l'elenco più recente, vedere la documentazione relativa ai tag del servizio di Azure .

| Area geografica | Intervalli IP |

|---|---|

| IT | 20.15.141.0/24 20.242.181.0/24 20.10.127.0/2413.83.125.0/24 |

| UE | 4.208.13.0/24 20.8.195.0/24 |

| Regno Unito | 20.26.63.224/28 20.254.173.48/28 |

| AU | 68.218.120.64/28 20.211.228.80/28 |

Importante

In conformità con gli standard di sicurezza e conformità di Defender per endpoint, i dati verranno elaborati e archiviati in base alla posizione fisica del tenant. In base alla posizione del client, il traffico può scorrere attraverso una di queste aree IP (che corrispondono alle aree del data center di Azure). Per altre informazioni, vedere Archiviazione dei dati e privacy.

Passaggio 2. Configurare i dispositivi per la connessione al servizio Defender per endpoint

Configurare i dispositivi per comunicare tramite l'infrastruttura di connettività. Assicurarsi che i dispositivi soddisfino i prerequisiti e che siano state aggiornate le versioni di sensore e Microsoft Defender Antivirus. Per altre informazioni, vedere Configurare le impostazioni di connessione Internet e proxy del dispositivo .

Fase 3. Verificare il pre-onboarding della connettività client

Per altre informazioni, vedere Verificare la connettività client.

I controlli di pre-onboarding seguenti possono essere eseguiti sia in Windows che in Xplat MDE Analizzatore client: Scaricare l'analizzatore client Microsoft Defender per endpoint.

Per testare la connettività semplificata per i dispositivi non ancora caricati in Defender per endpoint, è possibile usare Analizzatore client per Windows usando i comandi seguenti:

Eseguire

mdeclientanalyzer.cmd -o <path to cmd file>dall'interno della cartella MDEClientAnalyzer. Il comando usa i parametri del pacchetto di onboarding per testare la connettività.Eseguire

mdeclientanalyzer.cmd -g <GW_US, GW_UK, GW_EU>, dove parametro è di GW_US, GW_EU, GW_UK. GW si riferisce all'opzione semplificata. Eseguire con l'area geografica del tenant applicabile.

Come controllo supplementare, è anche possibile usare l'analizzatore client per verificare se un dispositivo soddisfa i prerequisiti: [MDEClientAnalyzerPreview.zip]{https://aka.ms/MDEClientAnalyzerPreview}.

Nota

Per i dispositivi non ancora caricati in Defender per endpoint, l'analizzatore client eseguirà il test in base al set standard di URL. Per testare l'approccio semplificato, è necessario eseguire con i commutatori elencati in precedenza in questo articolo.

Fase 4. Applicare il nuovo pacchetto di onboarding necessario per semplificare la connettività

Dopo aver configurato la rete per comunicare con l'elenco completo dei servizi, è possibile iniziare l'onboarding dei dispositivi usando il metodo semplificato.

Prima di procedere, verificare che i dispositivi soddisfino i prerequisiti e che siano state aggiornate le versioni di sensore e Microsoft Defender Antivirus.

Per ottenere il nuovo pacchetto, in Microsoft Defender XDR selezionare Impostazioni > Endpoint > Gestione> dispositivi Onboarding.

Selezionare il sistema operativo applicabile e scegliere "Semplificata" dal menu a discesa Tipo di connettività.

Per i nuovi dispositivi (non caricati in Defender per endpoint) supportati con questo metodo, seguire i passaggi di onboarding delle sezioni precedenti usando il pacchetto con onboarding aggiornato con il metodo di distribuzione preferito:

- Eseguire l'onboarding per Microsoft Defender per endpoint

- Eseguire l'onboarding di dispositivi client che eseguono Windows o macOS

- Eseguire l'onboarding dei server tramite l'esperienza di onboarding di Microsoft Defender per endpoint

- Eseguire un test di rilevamento in un dispositivo per verificare che sia stato eseguito correttamente l'onboarding in Microsoft Defender per endpoint

Escludere i dispositivi da eventuali criteri di onboarding esistenti che usano il pacchetto di onboarding standard.

Per la migrazione dei dispositivi già caricati in Defender per endpoint, vedere Migrazione dei dispositivi alla connettività semplificata. È necessario riavviare il dispositivo e seguire le indicazioni specifiche qui.