Onboarding con Microsoft Intune

Si applica a:

- Microsoft Defender per endpoint Piano 1

- Microsoft Defender per endpoint Piano 2

- Microsoft Defender XDR

Se si desidera provare Microsoft Defender per endpoint, iscriversi a una versione di valutazione gratuita.

Questo articolo funge da metodo di onboarding di esempio.

Nell'articolo Pianificazione sono stati forniti diversi metodi per eseguire l'onboarding dei dispositivi nel servizio. Questo articolo illustra l'architettura nativa del cloud.

delle architetture di ambiente

delle architetture di ambiente

Mentre Defender per endpoint supporta l'onboarding di vari endpoint e strumenti, questo articolo non li copre. Per informazioni sull'onboarding generale con altri strumenti e metodi di distribuzione supportati, vedere Panoramica dell'onboarding.

La famiglia di prodotti Microsoft Intune è una piattaforma di soluzioni che unifica diversi servizi. Include Microsoft Intune e Microsoft Configuration Manager.

Questo articolo guida gli utenti in:

- Passaggio 1: Eseguire l'onboarding dei dispositivi nel servizio creando un gruppo in Microsoft Intune per assegnare le configurazioni in

- Passaggio 2: Configurazione delle funzionalità di Defender per endpoint con Microsoft Intune

Queste linee guida per l'onboarding illustrano i passaggi di base seguenti che è necessario eseguire quando si usa Microsoft Intune:

- Identificazione di dispositivi o utenti di destinazione

- Creazione di un gruppo di Microsoft Entra (utente o dispositivo)

- Creazione di un profilo di configurazione

- In Microsoft Intune viene illustrato come creare un criterio separato per ogni funzionalità.

Risorse

Ecco i collegamenti necessari per il resto del processo:

Per altre informazioni sui Microsoft Intune, vedere Microsoft Intune gestisce in modo sicuro le identità, gestisce le app e gestisce i dispositivi.

Passaggio 1: Eseguire l'onboarding dei dispositivi creando un gruppo in Intune per assegnare le configurazioni in

Identificare gli utenti o i dispositivi di destinazione

In questa sezione viene creato un gruppo di test in cui assegnare le configurazioni.

Nota

Intune usa gruppi Microsoft Entra per gestire dispositivi e utenti. In qualità di amministratore Intune, è possibile configurare i gruppi in base alle esigenze aziendali.

Per altre informazioni, vedere Aggiungere gruppi per organizzare utenti e dispositivi.

Creare un gruppo

Aprire l'interfaccia di amministrazione Microsoft Intune.

Aprire Gruppi > Nuovo gruppo.

Immettere i dettagli e creare un nuovo gruppo.

Aggiungere l'utente o il dispositivo di test.

Nel riquadro Gruppi > tutti i gruppi aprire il nuovo gruppo.

Selezionare Membri > Aggiungi membri.

Trovare l'utente o il dispositivo di test e selezionarlo.

Il gruppo di test ha ora un membro da testare.

Passaggio 2: Create criteri di configurazione per configurare le funzionalità di Microsoft Defender per endpoint

Nella sezione seguente vengono creati diversi criteri di configurazione.

Il primo è un criterio di configurazione per selezionare i gruppi di utenti o dispositivi di cui viene eseguito l'onboarding in Defender per endpoint:

Si procede quindi creando diversi tipi di criteri di sicurezza degli endpoint:

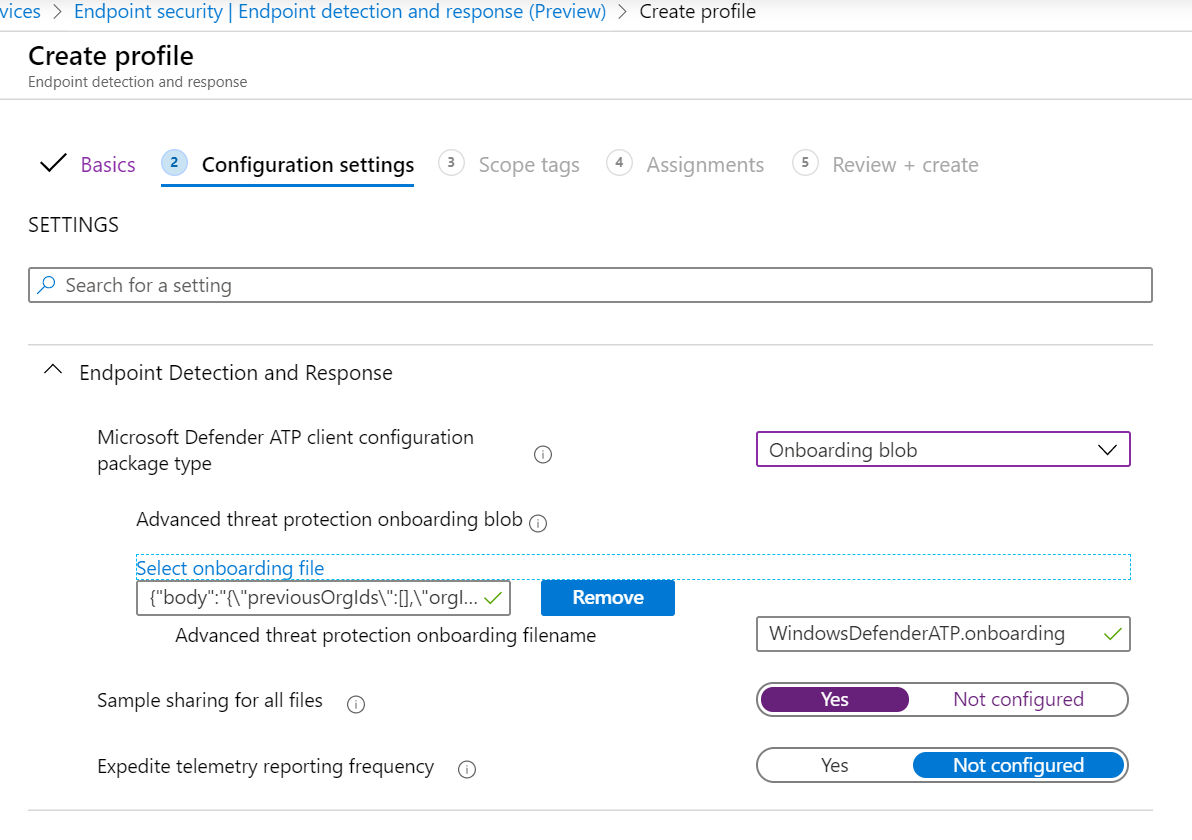

Rilevamento endpoint e risposta

Aprire l'interfaccia di amministrazione Intune.

Passare al rilevamento e alla risposta degli endpoint di sicurezza > degli endpoint. Selezionare in Criteri Create.

In Piattaforma selezionare Windows 10, Windows 11 e Windows Server, Profilo - Rilevamento endpoint e risposta > Create.

Immettere un nome e una descrizione, quindi selezionare Avanti.

Selezionare le impostazioni in base alle esigenze, quindi selezionare Avanti.

Nota

In questa istanza è stato popolato automaticamente perché Defender per endpoint è già stato integrato con Intune. Per altre informazioni sull'integrazione, vedere Abilitare Microsoft Defender per endpoint in Intune.

L'immagine seguente è un esempio di ciò che verrà visualizzato quando Microsoft Defender per endpoint NON è integrato con Intune:

Aggiungere tag di ambito, se necessario, quindi selezionare Avanti.

Aggiungere un gruppo di test facendo clic su Seleziona gruppi da includere e scegliere il gruppo, quindi selezionare Avanti.

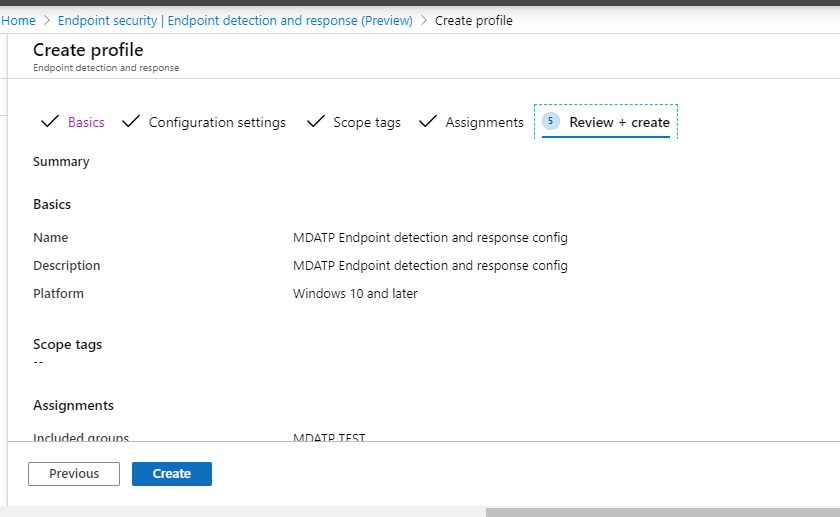

Esaminare e accettare, quindi selezionare Create.

È possibile visualizzare i criteri completati.

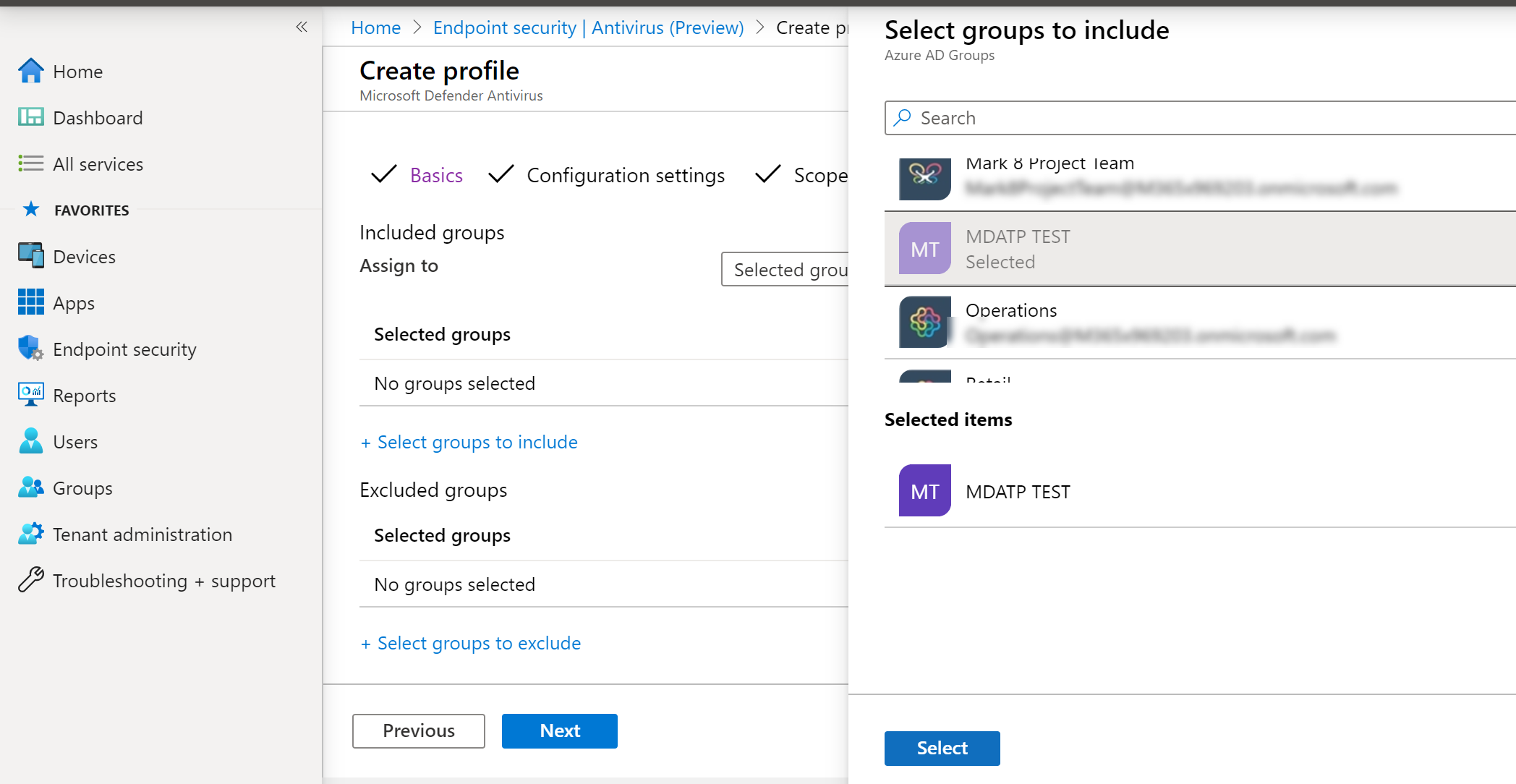

Protezione di nuova generazione

Aprire l'interfaccia di amministrazione Intune.

Passare a Criteri di Create antivirus > per la sicurezza > degli endpoint.

Selezionare Piattaforma - Windows 10 e versioni successive - Windows e profilo - Microsoft Defender antivirus > Create.

Immettere il nome e la descrizione, quindi selezionare Avanti.

Nella pagina Impostazioni di configurazione impostare le configurazioni necessarie per Microsoft Defender Antivirus (Cloud Protection, Esclusioni, Protezione Real-Time e Correzione).

Aggiungere tag di ambito, se necessario, quindi selezionare Avanti.

Selezionare gruppi da includere, assegnare al gruppo di test e quindi selezionare Avanti.

Rivedere e creare, quindi selezionare Create.

Verranno visualizzati i criteri di configurazione creati.

Riduzione della superficie di attacco - Regole di riduzione della superficie di attacco

Aprire l'interfaccia di amministrazione Intune.

Passare a Riduzione della superficie di attacco per la sicurezza > degli endpoint.

Selezionare Create Criteri.

Selezionare Platform - Windows 10 and Later - Profile - Attack surface reduction rules (Piattaforma - Windows 10 e versioni successive - Profilo - Regole > di riduzione della superficie di attacco) Create.

Immettere un nome e una descrizione, quindi selezionare Avanti.

Nella pagina Impostazioni di configurazione: impostare le configurazioni necessarie per le regole di riduzione della superficie di attacco e quindi selezionare Avanti.

Nota

Verranno configurate tutte le regole di riduzione della superficie di attacco in Controllo.

Per altre informazioni, vedere Regole di riduzione della superficie di attacco.

Aggiungere tag di ambito in base alle esigenze, quindi selezionare Avanti.

Selezionare gruppi da includere e assegnare al gruppo di test, quindi selezionare Avanti.

Esaminare i dettagli e quindi selezionare Create.

Visualizzare i criteri.

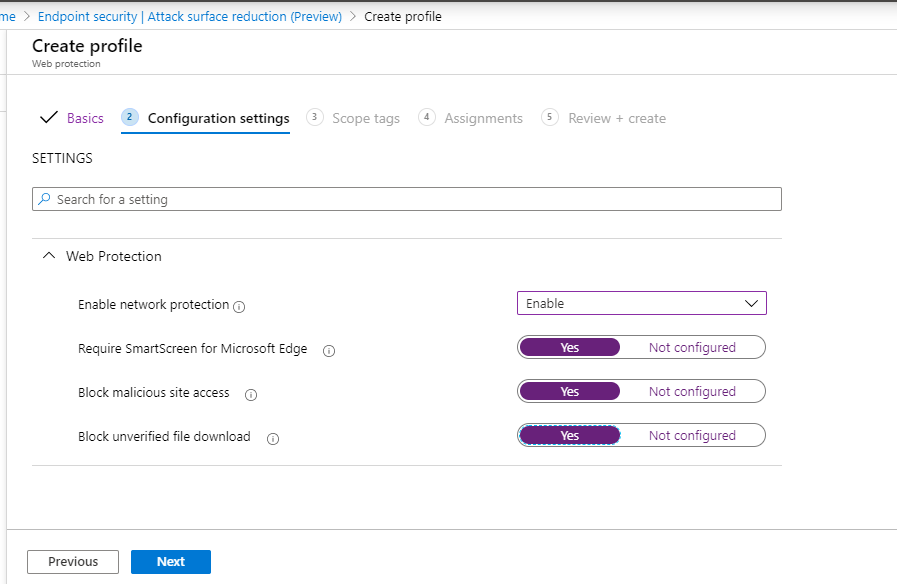

Riduzione della superficie di attacco - Protezione Web

Aprire l'interfaccia di amministrazione Intune.

Passare a Riduzione della superficie di attacco per la sicurezza > degli endpoint.

Selezionare Create Criteri.

Selezionare Windows 10 e versioni successive - Protezione Web > Create.

Immettere un nome e una descrizione, quindi selezionare Avanti.

Nella pagina Impostazioni di configurazione impostare le configurazioni necessarie per Protezione Web e quindi selezionare Avanti.

Aggiungere tag di ambito come richiesto > Avanti.

Selezionare Assegna al gruppo > di test Avanti.

Selezionare Rivedi e Create > Create.

Visualizzare i criteri.

Convalidare le impostazioni di configurazione

Verificare che i criteri siano stati applicati

Dopo l'assegnazione dei criteri di configurazione, l'applicazione richiede tempo.

Per informazioni sull'intervallo, vedere Intune informazioni di configurazione.

Per verificare che i criteri di configurazione siano applicati al dispositivo di test, seguire il processo seguente per ogni criterio di configurazione.

Aprire l'interfaccia di amministrazione Intune e passare ai criteri pertinenti, come illustrato nella sezione precedente. L'esempio seguente mostra le impostazioni di protezione di nuova generazione.

Selezionare i criteri di configurazione per visualizzare lo stato dei criteri.

Selezionare Stato dispositivo per visualizzare lo stato.

Selezionare Stato utente per visualizzare lo stato.

Selezionare Stato per impostazione per visualizzare lo stato.

Consiglio

Questa visualizzazione è molto utile per identificare eventuali impostazioni in conflitto con un altro criterio.

Confermare il rilevamento e la risposta degli endpoint

Prima di applicare la configurazione, il servizio Defender per Endpoint Protection non deve essere avviato.

Dopo aver applicato la configurazione, è necessario avviare il servizio Defender per Endpoint Protection.

Dopo l'esecuzione dei servizi nel dispositivo, il dispositivo viene visualizzato nel portale di Microsoft Defender.

Confermare la protezione di nuova generazione

Prima di applicare i criteri in un dispositivo di test, è necessario essere in grado di gestire manualmente le impostazioni, come illustrato nell'immagine seguente:

Dopo aver applicato i criteri, non è possibile gestire manualmente le impostazioni.

Nota

Nell'immagine seguente viene visualizzata come gestita l'attivazione della protezione fornita dal cloud e l'attivazione della protezione in tempo reale .

Confermare la riduzione della superficie di attacco - Regole di riduzione della superficie di attacco

Prima di applicare i criteri in un dispositivo di test, aprire una finestra di PowerShell e digitare

Get-MpPreference.Verranno visualizzate le righe seguenti senza contenuto:

AttackSurfaceReductionOnlyExclusions:

AttackSurfaceReductionRules_Actions:

AttackSurfaceReductionRules_Ids:

Dopo aver applicato i criteri in un dispositivo di test, aprire una finestra di PowerShell e digitare

Get-MpPreference.Dovrebbero essere visualizzate le righe seguenti con contenuto, come illustrato nell'immagine seguente:

Confermare la riduzione della superficie di attacco - Protezione Web

Nel dispositivo di test aprire una finestra di PowerShell e digitare

(Get-MpPreference).EnableNetworkProtection.Questa operazione dovrebbe rispondere con un valore 0, come illustrato nell'immagine seguente:

Dopo aver applicato il criterio, aprire una finestra di PowerShell e digitare

(Get-MpPreference).EnableNetworkProtection.Verrà visualizzata una risposta con un valore 1, come illustrato nell'immagine seguente:

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per