Consigli sulla sicurezza

Si applica a:

- Gestione delle vulnerabilità di Microsoft Defender

- Microsoft Defender per endpoint Piano 2

- Microsoft Defender XDR

- Microsoft Defender per server Piano 1 & 2

Consiglio

Sapevi che puoi provare tutte le funzionalità in Gestione delle vulnerabilità di Microsoft Defender gratuitamente? Scopri come iscriversi per una versione di valutazione gratuita.

I punti deboli della cybersecurity identificati nell'organizzazione vengono mappati a raccomandazioni di sicurezza interattive e classificati in base al loro impatto. Le raccomandazioni con priorità consentono di ridurre il tempo necessario per attenuare o correggere le vulnerabilità e favorire la conformità.

Ogni raccomandazione di sicurezza include passaggi di correzione di utilità pratica. Per semplificare la gestione delle attività, le raccomandazioni possono essere inviate anche tramite Microsoft Intune e Microsoft Endpoint Configuration Manager. Quando il panorama delle minacce cambia, le raccomandazioni cambiano poiché raccolgono continuamente informazioni dall'ambiente.

Consiglio

Per ottenere messaggi di posta elettronica sui nuovi eventi di vulnerabilità, vedere Configurare le notifiche di posta elettronica della vulnerabilità in Microsoft Defender per endpoint

Come funziona

Ogni dispositivo dell'organizzazione viene assegnato in base a tre fattori importanti per aiutare i clienti a concentrarsi sulle cose giuste al momento giusto.

- Minaccia: caratteristiche delle vulnerabilità e degli exploit nei dispositivi e nella cronologia delle violazioni delle organizzazioni. In base a questi fattori, le raccomandazioni sulla sicurezza mostrano i collegamenti corrispondenti agli avvisi attivi, alle campagne sulle minacce in corso e ai report di analisi delle minacce corrispondenti.

- Probabilità di violazione: il comportamento di sicurezza e la resilienza dell'organizzazione contro le minacce.

- Valore aziendale: asset, processi critici e proprietà intellettuali dell'organizzazione.

Passare alla pagina Raccomandazioni per la sicurezza

Accedere alla pagina Raccomandazioni per la sicurezza in diversi modi:

- Menu di spostamento di Gestione vulnerabilità nel portale di Microsoft Defender

- Principali raccomandazioni sulla sicurezza nel dashboard di gestione delle vulnerabilità

Menu di spostamento

Passare al menu di spostamento Gestione vulnerabilità e selezionare Raccomandazioni. La pagina contiene un elenco di raccomandazioni sulla sicurezza per le minacce e le vulnerabilità presenti nell'organizzazione.

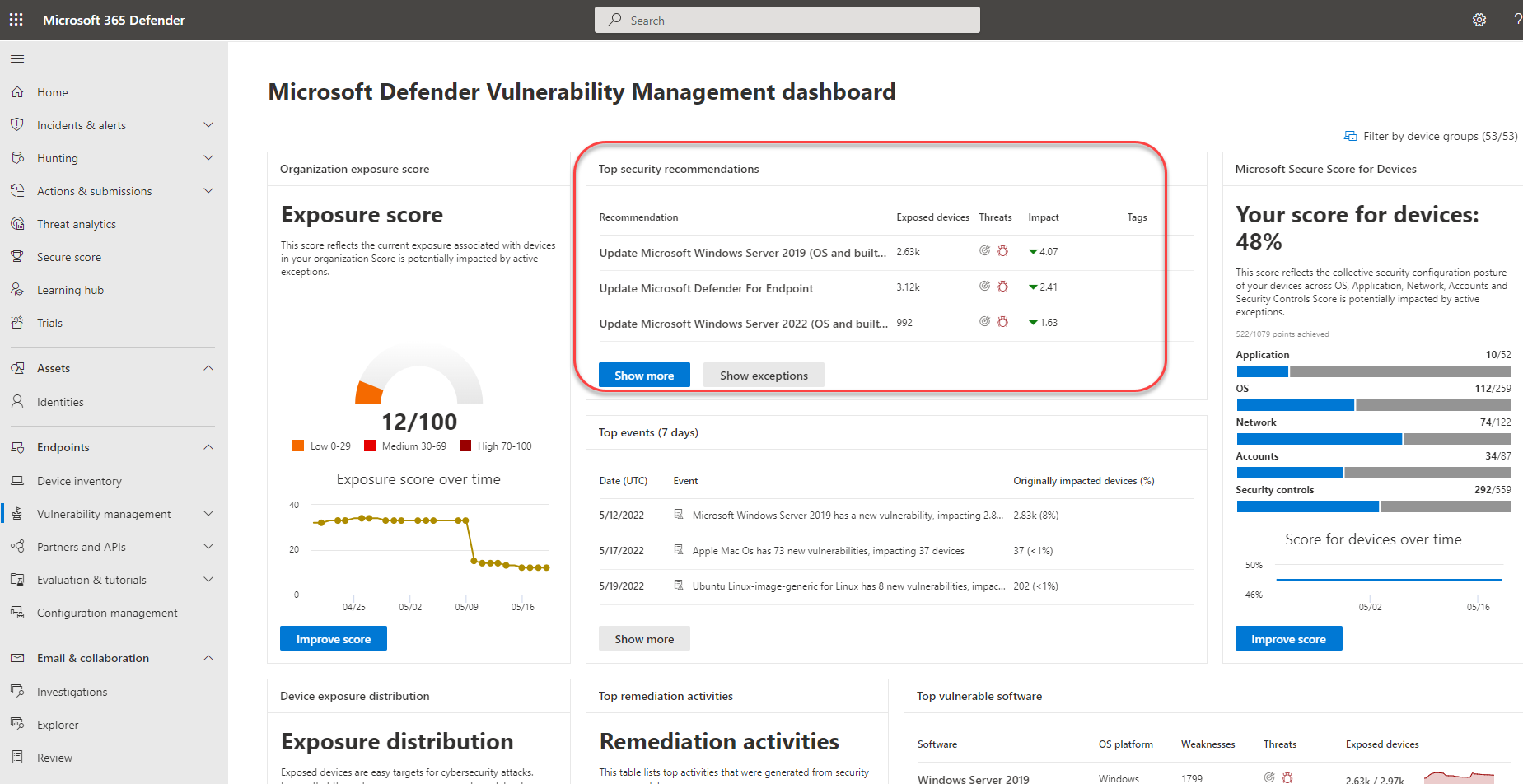

Principali raccomandazioni sulla sicurezza nel dashboard di gestione delle vulnerabilità

In un determinato giorno, come amministratore della sicurezza, è possibile esaminare il dashboard di gestione delle vulnerabilità per visualizzare il punteggio di esposizione affiancato al punteggio di sicurezza Microsoft per i dispositivi. L'obiettivo è ridurre l'esposizione dell'organizzazione dalle vulnerabilità e aumentare la sicurezza dei dispositivi dell'organizzazione in modo che sia più resiliente agli attacchi alle minacce alla cybersecurity. L'elenco dei consigli di sicurezza principali consente di raggiungere tale obiettivo.

Le principali raccomandazioni sulla sicurezza elencano le opportunità di miglioramento classificate in ordine di priorità in base ai fattori importanti indicati nella sezione precedente: minaccia, probabilità di violazione e valore. Se si seleziona un consiglio, si aprirà la pagina delle raccomandazioni sulla sicurezza con altri dettagli.

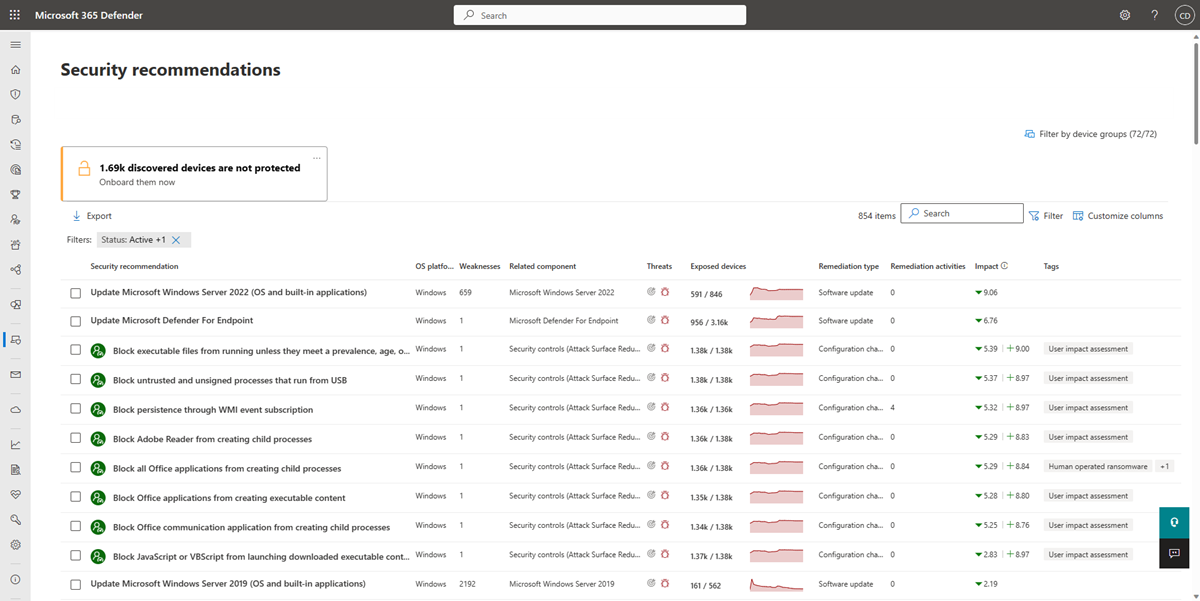

Panoramica delle raccomandazioni sulla sicurezza

Visualizzare le raccomandazioni, il numero di punti deboli rilevati, i componenti correlati, le informazioni dettagliate sulle minacce, il numero di dispositivi esposti, lo stato, il tipo di correzione, le attività di correzione, l'impatto sul punteggio di esposizione e il punteggio di sicurezza per i dispositivi dopo l'implementazione della raccomandazione e i tag associati.

Il colore del grafico Dispositivi esposti cambia man mano che cambia la tendenza. Se il numero di dispositivi esposti è in aumento, il colore diventa rosso. Se si verifica una diminuzione del numero di dispositivi esposti, il colore del grafico cambierà in verde.

Nota

La gestione delle vulnerabilità mostra i dispositivi in uso fino a 30 giorni fa. Questo è diverso dal resto del Microsoft Defender per endpoint, in cui se un dispositivo non è in uso da più di 7 giorni ha uno stato "Inattivo".

Icone

Le icone utili richiamano rapidamente l'attenzione anche su:

-

possibili avvisi attivi

possibili avvisi attivi -

exploit pubblici associati

exploit pubblici associati -

informazioni dettagliate sulle raccomandazioni

informazioni dettagliate sulle raccomandazioni

Impatto

La colonna di impatto mostra il potenziale impatto sul punteggio di esposizione e sul punteggio di sicurezza per i dispositivi dopo l'implementazione di una raccomandazione. È consigliabile assegnare priorità agli elementi che riducono il punteggio di esposizione e a innalzano il punteggio di sicurezza per i dispositivi.

La potenziale riduzione del punteggio di esposizione viene visualizzata come:

. Un punteggio di esposizione inferiore significa che i dispositivi sono meno vulnerabili allo sfruttamento. Poiché il punteggio di esposizione si basa su una combinazione di fattori, tra cui nuove correzioni o vulnerabilità appena individuate, la riduzione effettiva del punteggio può essere inferiore.

. Un punteggio di esposizione inferiore significa che i dispositivi sono meno vulnerabili allo sfruttamento. Poiché il punteggio di esposizione si basa su una combinazione di fattori, tra cui nuove correzioni o vulnerabilità appena individuate, la riduzione effettiva del punteggio può essere inferiore.L'aumento previsto per il punteggio di sicurezza per i dispositivi viene visualizzato come:

. Un punteggio di sicurezza superiore per i dispositivi indica che gli endpoint sono più resilienti agli attacchi di cybersecurity.

. Un punteggio di sicurezza superiore per i dispositivi indica che gli endpoint sono più resilienti agli attacchi di cybersecurity.

Esplorare le opzioni di raccomandazione per la sicurezza

Selezionare la raccomandazione di sicurezza da analizzare o elaborare.

Dal riquadro a comparsa è possibile scegliere una delle opzioni seguenti:

Aprire la pagina del software : aprire la pagina del software per ottenere più contesto sul software e su come viene distribuito. Le informazioni possono includere contesto della minaccia, raccomandazioni associate, vulnerabilità individuate, numero di dispositivi esposti, vulnerabilità individuate, nomi e dettagli dei dispositivi con il software installato e distribuzione della versione.

Opzioni di correzione: inviare una richiesta di correzione per aprire un ticket in Microsoft Intune che l'amministratore IT possa prelevare e indirizzare. Tenere traccia dell'attività di correzione nella pagina Correzione.

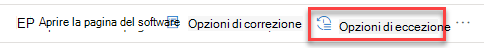

Opzioni di eccezione: inviare un'eccezione, fornire una giustificazione e impostare la durata dell'eccezione se non è ancora possibile risolvere il problema.

Nota

Quando viene apportata una modifica software in un dispositivo, in genere sono necessarie 2 ore per il riflesso dei dati nel portale di sicurezza. A volte, tuttavia, può essere necessario più tempo. Le modifiche alla configurazione possono richiedere da 4 a 24 ore.

Analizzare le modifiche nell'esposizione o nell'impatto del dispositivo

Se si verifica un notevole salto nel numero di dispositivi esposti o un netto aumento dell'impatto sul punteggio di esposizione dell'organizzazione e sul punteggio di sicurezza per i dispositivi, vale la pena analizzare tale raccomandazione per la sicurezza.

- Selezionare la raccomandazione e aprire la pagina Software

- Selezionare la scheda Sequenza temporale eventi per visualizzare tutti gli eventi di impatto correlati a tale software, ad esempio nuove vulnerabilità o nuovi exploit pubblici. Altre informazioni sulla sequenza temporale degli eventi

- Decidere come risolvere l'aumento o l'esposizione dell'organizzazione, ad esempio inviare una richiesta di correzione

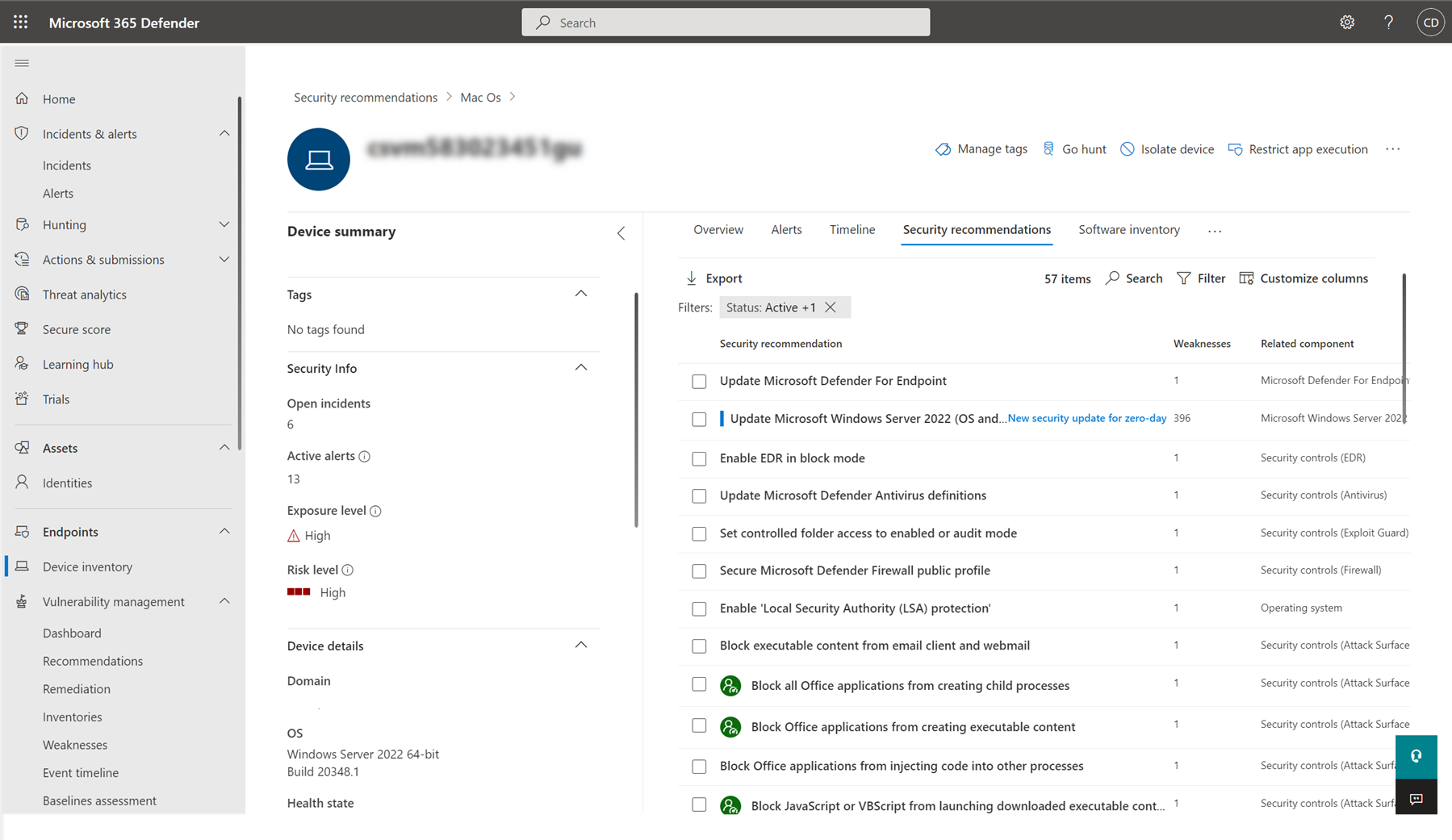

Consigli sui dispositivi

Per visualizzare l'elenco delle raccomandazioni sulla sicurezza applicabili a un dispositivo, è possibile:

Selezionare il dispositivo dalla scheda Dispositivi esposti nel pannello a comparsa delle raccomandazioni o selezionare il dispositivo direttamente dalla pagina Inventario dispositivi .

Selezionare la scheda Consigli di sicurezza per visualizzare un elenco di raccomandazioni sulla sicurezza per questo dispositivo.

Nota

Se l'integrazione Microsoft Defender per IoT è abilitata in Defender per endpoint, le raccomandazioni per i dispositivi IoT aziendali visualizzate nella scheda Dispositivi IoT verranno visualizzate nella pagina raccomandazioni sulla sicurezza. Per altre informazioni, vedere Abilitare la sicurezza IoT aziendale con Defender per endpoint.

Richiesta di correzione

La funzionalità di correzione della gestione delle vulnerabilità colma il divario tra gli amministratori it e di sicurezza tramite il flusso di lavoro delle richieste di correzione. Gli amministratori della sicurezza come è possibile richiedere all'amministratore IT di correggere una vulnerabilità dalla pagina Raccomandazione per la sicurezza a Intune. Altre informazioni sulle opzioni di correzione

Come richiedere la correzione

Selezionare un consiglio di sicurezza per cui si vuole richiedere la correzione e quindi selezionare Opzioni di correzione. Compilare il modulo e selezionare Invia richiesta. Passare alla pagina Correzione per visualizzare lo stato della richiesta di correzione. Altre informazioni su come richiedere la correzione

File per l'eccezione

In alternativa a una richiesta di correzione quando una raccomandazione non è pertinente al momento, è possibile creare eccezioni per le raccomandazioni. Altre informazioni sulle eccezioni

Solo gli utenti con autorizzazioni di "gestione delle eccezioni" possono aggiungere eccezioni. Altre informazioni sui ruoli del controllo degli accessi in base al ruolo.

Quando viene creata un'eccezione per una raccomandazione, la raccomandazione non è più attiva. Lo stato della raccomandazione verrà modificato in Eccezione completa o Eccezione parziale (per gruppo di dispositivi).

Come creare un'eccezione

Selezionare un consiglio di sicurezza per cui si vuole creare un'eccezione e quindi selezionare Opzioni eccezione.

Compilare il modulo e inviare. Per visualizzare tutte le eccezioni (correnti e passate), passare alla pagina Correzione nel menu Gestione vulnerabilità di Threat & e selezionare la scheda Eccezioni . Altre informazioni su come creare un'eccezione

Imprecisione del report

È possibile segnalare un falso positivo quando vengono visualizzate informazioni poco chiare, imprecise, incomplete o informazioni sulle raccomandazioni di sicurezza già corrette.

Aprire il consiglio di sicurezza.

Selezionare i tre puntini accanto alla raccomandazione di sicurezza da segnalare, quindi selezionare Imprecisione report.

Nel riquadro a comparsa selezionare la categoria di imprecisione dal menu a discesa, inserire l'indirizzo di posta elettronica e i dettagli relativi all'imprecisione.

Selezionare Invia. Il feedback viene inviato immediatamente agli esperti di gestione delle vulnerabilità.