Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Importante

Devi far parte del programma di anteprima Frontier per ottenere l'accesso in anteprima a Microsoft Agent 365. Frontier ti mette in contatto diretto con le ultime innovazioni di Microsoft nell'IA. Le anteprime Frontier sono soggette alle condizioni di anteprima esistenti dei tuoi contratti del cliente. Poiché queste funzionalità sono ancora in fase di sviluppo, la disponibilità e le funzionalità possono cambiare nel tempo.

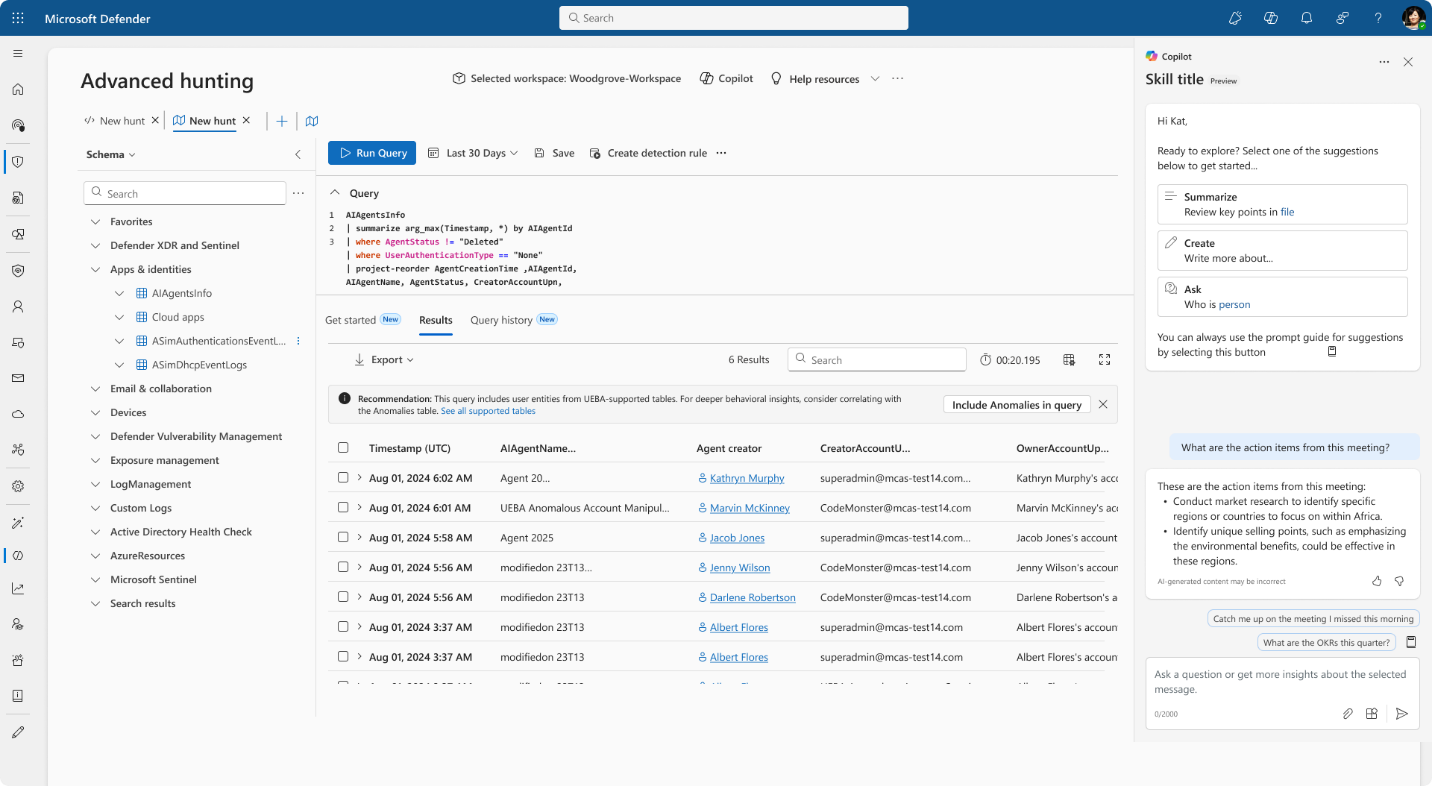

Informazioni su come monitorare gli agenti con Microsoft Defender.

Importante

Questa funzionalità viene implementata in fasi e l'implementazione dovrebbe essere completata entro la fine di dicembre.

Microsoft Defender

Agent 365 offre un'osservabilità completa in Microsoft Defender in tutte le attività degli agenti, consentendo ai team di sicurezza di monitorare e tracciare i comportamenti da una posizione centralizzata. Questa visibilità supporta il rilevamento proattivo delle minacce e la risposta.

Funzionalità chiave

Monitoraggio centralizzato: tiene traccia di tutte le attività dell'agente in Defender per una visualizzazione unificata.

Rilevamenti delle minacce predefiniti: fornisce avvisi sulle attività degli agenti rischiosi e sulle interazioni degli utenti.

Ricerca proattiva delle minacce: gli analisti della sicurezza possono usare le funzionalità di ricerca avanzate e basate su query di Defender per identificare in modo proattivo modelli e anomalie sospetti. Per altre informazioni, vai a Cercare in modo proattivo le minacce con la ricerca avanzata in Microsoft Defender.

Prerequisiti

Verifica che i log di controllo siano impostati. Per ulteriori informazioni, vai ad Attivare o disattivare il controllo.

Verifica che il connettore Microsoft 365 sia impostato correttamente in Microsoft Defender. Per ulteriori informazioni, vai aInformazioni preliminari: app Microsoft Defender per il cloud.

Configura l'accesso come amministratore in Defender. Per altre informazioni, vai a Configurare l'accesso come amministratore - app Microsoft Defender per il cloud.

Tipi di agente supportati.

Nota

Dopo aver impostato il connettore, gli avvisi vengono attivati automaticamente quando si verificano attività rischiose per l'agente. Per altre informazioni su come analizzare gli eventi imprevisti in Microsoft Defender, vai a Analizzare gli eventi imprevisti nel portale di Microsoft Defender.

Come utilizzare la ricerca avanzata in Microsoft Defender

Aprire il portale di Microsoft Defender.

- Vai a Microsoft Defender XDR.

- Accedi con le credenziali appropriate per assicurarti di disporre dell'accesso in base al ruolo necessario. Ad esempio, è consigliabile essere un amministratore della sicurezza o superiore.

Nel riquadro di spostamento a sinistra selezionaRicerca per aprire la pagina Ricerca avanzata.

Esplora lo schema.

- Utilizza la scheda Schema per visualizzare le tabelle disponibili, ad esempio la tabella CloudAppEvents .

- Seleziona i puntini di sospensione verticali accanto a un nome di tabella per visualizzare i dettagli dello schema, i dati di esempio e le informazioni di conservazione.

Utilizza l'editor di query per scrivere o incollare una query Linguaggio di query Kusto (KQL).

Esempio:

CloudAppEvents | where ActionType in ("InvokeAgent", "InferenceCall", "ExecuteToolBySDK", "ExecuteToolByGateway", "ExecuteToolByMCPServer")Esamina i risultati.

- I risultati vengono visualizzati in un formato di tabella.

- Esporta i risultati o utilizzali per creare regole di rilevamento personalizzate.

Defender include una serie di regole di rilevamento predefinite che contrassegnano minacce note e comportamenti rischiosi, garantendo la protezione in tempo reale senza configurazione manuale. Queste funzionalità consentono alle organizzazioni di rispondere rapidamente alle minacce informatiche e di rimanere protette dalle attività rischiose che coinvolgono agenti.