Usare identità gestite per Azure con Azure Data Lake Storage

Azure Data Lake Storage fornisce un modello di sicurezza a più livelli. Questo modello ti consente di proteggere e controllare il livello di accesso agli account di archiviazione richiesti dalle applicazioni e dagli ambienti aziendali, in base al tipo e al sottoinsieme di reti o risorse usate. Quando vengono configurate le regole di rete, solo le applicazioni che richiedono dati tramite il set di reti specificato o tramite il set di risorse di Azure specificato possono accedere a un account di archiviazione. Puoi limitare l'accesso all'account di archiviazione alle richieste provenienti da indirizzi IP, intervalli IP, subnet specificati in una rete virtuale di Azure (VNet) o in istanze di risorse di alcuni servizi di Azure.

Le identità gestite per Azure, in precedenza note come Managed Service Identity (MSI), facilitano la gestione dei segreti. I clienti di Microsoft Dataverse che usano le funzionalità di Azure creano un'identità gestita (nell'ambito della creazione di criteri aziendali) che può essere usata per uno o più ambienti Dataverse. Questa identità gestita di cui verrà eseguito il provisioning nel tenant viene quindi utilizzata da Dataverse per accedere al data lake di Azure.

Con le identità gestite, l'accesso all'account di archiviazione è limitato alle richieste provenienti dall'ambiente Dataverse associato al tuo tenant. Quando Dataverse si connette all'archiviazione per tuo conto, include informazioni di contesto aggiuntive per dimostrare che la richiesta proviene da un ambiente sicuro e affidabile. Ciò consente all'archiviazione di concedere a Dataverse l'accesso all'account di archiviazione. Le identità gestite vengono utilizzate per firmare le informazioni di contesto al fine di stabilire l'attendibilità. In questo modo, si aggiunge sicurezza a livello di applicazione oltre alla sicurezza di rete e infrastruttura fornita da Azure per le connessioni tra servizi di Azure.

Prima di iniziare

- L'interfaccia della riga di comando di Azure è necessaria nel computer locale. Scarica e installa

- Questi due moduli PowerShell sono necessari. Se non li hai, apri PowerShell ed esegui questi comandi:

- Modulo Azure Az PowerShell:

Install-Module -Name Az - Modulo PowerShell di Azure Az.Resources:

Install-Module -Name Az.Resources - Power Platform modulo PowerShell di amministrazione:

Install-Module -Name Microsoft.PowerApps.Administration.PowerShell

- Modulo Azure Az PowerShell:

- Vai a questo file di cartella compressa su GitHub. Quindi Seleziona Scarica per scaricarlo. Estrai il file di cartelle compresse in un computer in una posizione in cui puoi eseguire i comandi di PowerShell. Tutti i file e le cartelle estratti da una cartella compressa devono essere conservati nella loro posizione originale.

- Ti consigliamo di creare un nuovo contenitore di archiviazione nello stesso gruppo di risorse di Azure per eseguire l'onboarding di questa funzionalità.

Abilita i criteri aziendali per la sottoscrizione di Azure selezionata

Importante

Per completare questo attività, devi avere accesso al ruolo di proprietario della sottoscrizione di Azure . Ottieni il tuo ID sottoscrizione Azure dalla pagina di panoramica per il gruppo di risorse di Azure.

- Apri Azure CLI con Esegui come amministratore e accedi alla tua sottoscrizione di Azure usando il comando:

az loginUlteriori informazioni: Accedi con Azure CLI - (Facoltativo) Se hai più sottoscrizioni Azure, assicurati di eseguire

Update-AzConfig -DefaultSubscriptionForLogin { Azure subscription id }per aggiornare la sottoscrizione predefinita. - Espandi la cartella compressa scaricata come parte della Prima di iniziare per questa funzionalità in una posizione in cui puoi eseguire PowerShell.

- Per abilitare i criteri aziendali per la sottoscrizione di Azure selezionata, eseguire lo script di PowerShell ./SetupSubscriptionForPowerPlatform.ps1.

- Immetti l'ID sottoscrizione di Azure.

Crea un criterio aziendale

Importante

Per completare questo attività, devi avere accesso al ruolo di proprietario del gruppo di risorse di Azure. Ottieni l'ID sottoscrizione di Azure, la posizione e il nome del gruppo di risorse dalla pagina di panoramica del gruppo di risorse di Azure.

Crea il criterio aziendale. Esegui lo script PowerShell

./CreateIdentityEnterprisePolicy.ps1- Immetti l'ID sottoscrizione di Azure.

- Immetti il nome del gruppo di risorse di Azure.

- Immetti il nome del criterio aziendale preferito.

- Immetti la posizione del gruppo di risorse di Azure.

Salvare la copia di ResourceId dopo la creazione della policy.

Nota

Di seguito sono riportati gli input di posizione validi supportati per la creazione di policy. Seleziona la posizione per te più appropriata.

Posizioni disponibili per il criterio aziendale

Stati Uniti EUAP

Stati Uniti

Sudafrica

Regno Unito

Australia

Corea del Sud

Giappone

India

Francia

Europa

Asia

Norvegia

Germania

Svizzera

Canada

Brasile

UAE

Singapore

Concedere l'accesso come lettore al criterio aziendale tramite Azure

Gli amministratori di Dynamics 365 e Power Platform gli amministratori possono accedere a Power Platform interfaccia di amministrazione per assegnare ambienti ai criteri aziendali. Per accedere ai criteri aziendali, è richiesta l'appartenenza all'amministratore di Azure Key Vault per concedere il ruolo Lettore all'amministratore di Dynamics 365 o Power Platform . Una volta concesso il ruolo Lettore, gli amministratori di Dynamics 365 o Power Platform vedranno i criteri aziendali su Power Platform interfaccia di amministrazione.

Solo gli amministratori di Power Platform e Dynamics 365 a cui è stato concesso il ruolo Lettore per il criterio aziendale possono "aggiungere un ambiente" al criterio. Altri amministratori di Dynamics 365 e PowerPlatform potrebbero essere in grado di visualizzare il criterio aziendale, ma vedranno un messaggio di errore quando provano ad aggiungere l'ambiente.

Importante

Devi avere - Microsoft.Authorization/roleAssignments/write autorizzazioni, come Accesso utente amministratore o Proprietario per completare questo attività.

- Accedi al portale di Azure.

- Ottieni l'ObjectID Power Platform dell'utente amministratore di Dynamics 365.

- Vai all'area Utenti .

- Apri l'utente amministratore di Dynamics 365 o Power Platform.

- Nella pagina di panoramica dell'utente, copia ObjectID.

- Ottieni l'ID delle policy aziendali:

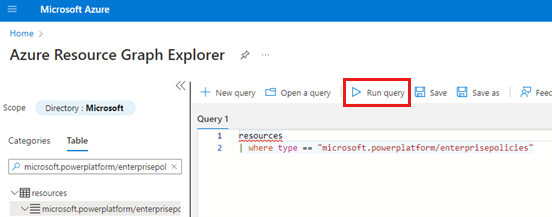

- Vai alla risorsa Azure Graph explorer.

- Esegui questa query:

resources | where type == 'microsoft.powerplatform/enterprisepolicies'

- Scorri verso destra nella pagina dei risultati e Seleziona Vedi dettagli collegare.

- Nella pagina Dettagli , copia l'ID.

- Aprire l'interfaccia della riga di comando di Azure ed eseguire il comando seguente, sostituendo

<objId>con l' ObjectID dell'utente e<EP Resource Id>con l'ID dei criteri aziendali.New-AzRoleAssignment -ObjectId <objId> -RoleDefinitionName Reader -Scope <EP Resource Id>

Connettere un criterio aziendale all'ambiente Dataverse

Importante

Devi avere il ruolo Power Platform amministratore o Dynamics 365 amministratore per completare questo attività. Per completare questo attività, è necessario disporre del ruolo Lettore per la policy aziendale.

- Ottieni l'ID ambiente Dataverse.

- Accedi a Power Platform interfaccia di amministrazione.

- Seleziona Ambienti, quindi apri ambiente.

- Nella sezione Dettagli , copia l' ID ambiente.

- Per collegare in Dataverse ambiente, eseguire questo script di PowerShell:

./NewIdentity.ps1 - Immetti l'ID ambiente Dataverse.

- Fornire il ResourceId.

StatusCode = 202 indica che collegare è stato creato correttamente.

- Accedi a Power Platform interfaccia di amministrazione.

- Seleziona Ambienti, quindi apri il file ambiente specificato in precedenza.

- Nell'area Operazioni recenti , Seleziona Cronologia completa per convalidare la connessione della nuova identità.

Configurare l'accesso di rete per Azure Data Lake Storage Gen2

Importante

Per completare questo attività devi avere il ruolo di Azure Data Lake Storage Proprietario Gen2 .

Vai al portale di Azure.

Apri l'account di archiviazione connesso al tuo profilo Azure Synapse Link for Dataverse.

Nel riquadro di navigazione a sinistra, Seleziona Networking. Quindi, nella scheda Firewall e reti virtuali Seleziona le seguenti impostazioni:

- Abilitato da reti virtuali e indirizzi IP selezionati.

- In Istanze di risorse, Seleziona Consenti ai servizi di Azure nell'elenco dei servizi attendibili di accedere a questo account di archiviazione

Seleziona Salva.

Configurare l'accesso di rete a Azure Synapse workspace

Importante

Per completare questo attività, devi avere un ruolo Azure Synapse amministratore .

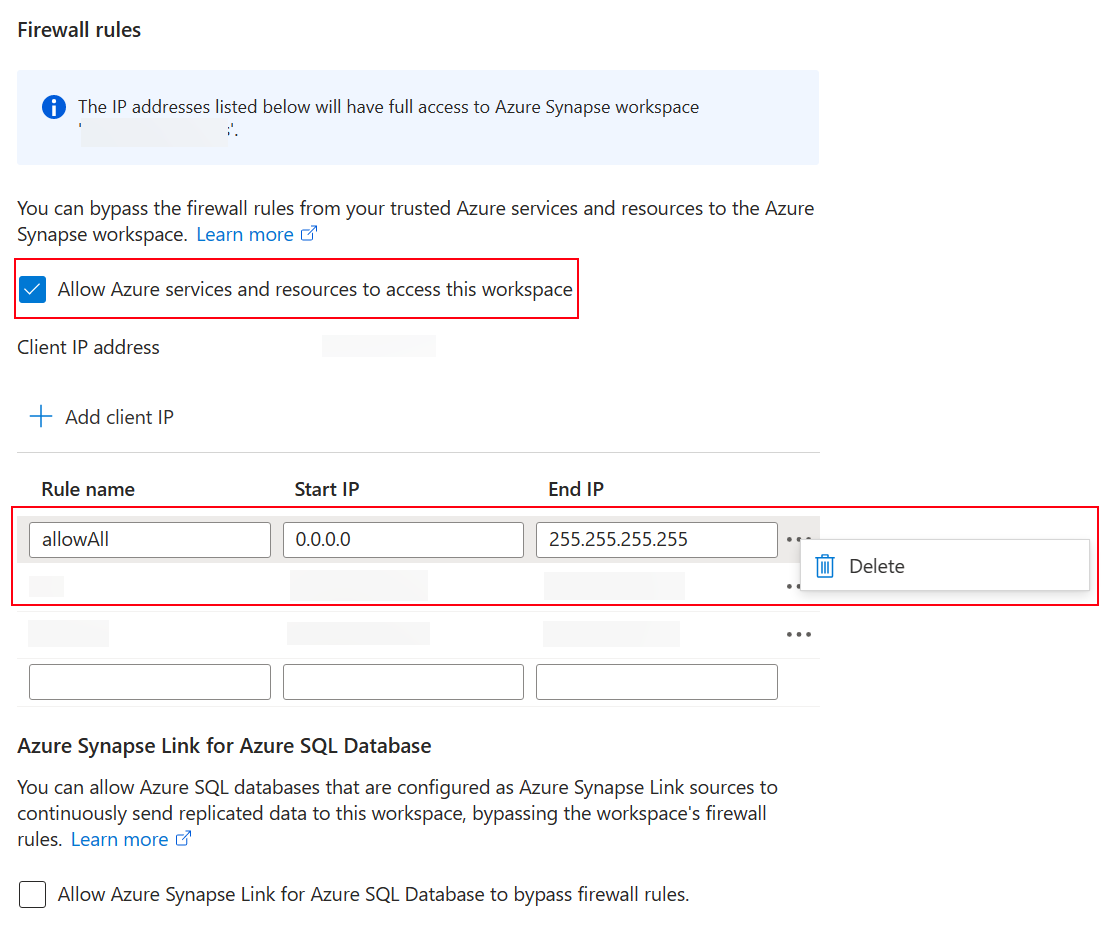

- Vai al portale di Azure.

- Apri Azure Synapse workspace connesso al tuo profilo Azure Synapse Link for Dataverse.

- Nel riquadro di navigazione a sinistra, Seleziona Networking.

- Seleziona Consenti ai servizi e alle risorse di Azure di accedere a questa area di lavoro.

- Se sono state create delle regole del firewall IP per tutti gli intervalli IP, eliminarle per limitare l'accesso alla rete pubblica.

- Aggiungere una nuova regola del firewall IP basata sull'indirizzo IP del client.

- Al termine selezionare Salva. Ulteriori informazioni: Azure Synapse Analytics Regole del firewall IP

Creare un nuovo Azure Synapse Link for Dataverse con identità gestite

Importante

Dataverse: Devi avere il Dataverse sistema amministratore ruolo di sicurezza. Inoltre, le tabelle tramite cui si desidera esportare Azure Synapse Link devono avere la proprietà Traccia modifiche abilitata. Ulteriori informazioni: Opzioni avanzate

Azure Data Lake Storage Gen2: devi disporre di un account Azure Data Lake Storage Gen2 e di un ruolo di accesso Proprietario e Dati BLOB di archiviazione contributore . Il tuo account di archiviazione deve abilitare Spazio dei nomi gerarchico sia per la configurazione iniziale che per la sincronizzazione delta. Consenti l'accesso alla chiave dell'account di archiviazione è obbligatorio solo per la configurazione iniziale.

Area di lavoro Synapse: è necessario disporre di un'area di lavoro Synapse e del ruolo Synapse amministratore accesso all'interno di Synapse Studio. L'area di lavoro Synapse deve trovarsi nella stessa area geografica del tuo accocunt Azure Data Lake Storage Gen2. L'account di archiviazione deve essere aggiunto come servizio collegato all'interno di Synapse Studio. Per creare un'area di lavoro Synapse, vai a Creazione di un'area di lavoro Synapse.

Quando crei il collegamento, Azure Synapse Link for Dataverse ottiene i dettagli sul criterio aziendale attualmente collegato nell'ambiente Dataverse, quindi memorizza nella cache l'URL del segreto del client di identità per la connessione ad Azure.

- Accedi a Power Apps e Seleziona il tuo ambiente.

- Nel riquadro di navigazione a sinistra, Seleziona Azure Synapse Link, quindi Seleziona + Nuovo collegare. Se l'elemento non è presente nel pannello laterale, Seleziona …Altro e quindi Seleziona l'elemento desiderato.

- Compilare i campi appropriati in base alla configurazione desiderata. Seleziona l' Sottoscrizione, il Gruppo di risorse e l' Account di archiviazione. Per Connetti Dataverse nell'area di lavoro Synapse, Seleziona l'opzione Connetti nella tua Azure Synapse area di lavoro . Per la conversione dei dati di Delta Lake Seleziona un pool Spark.

- Seleziona Seleziona Criterio aziendale con identità del servizio gestito, quindi Seleziona Avanti.

- Aggiungi le tabelle che vuoi esportare, quindi Seleziona Salva.

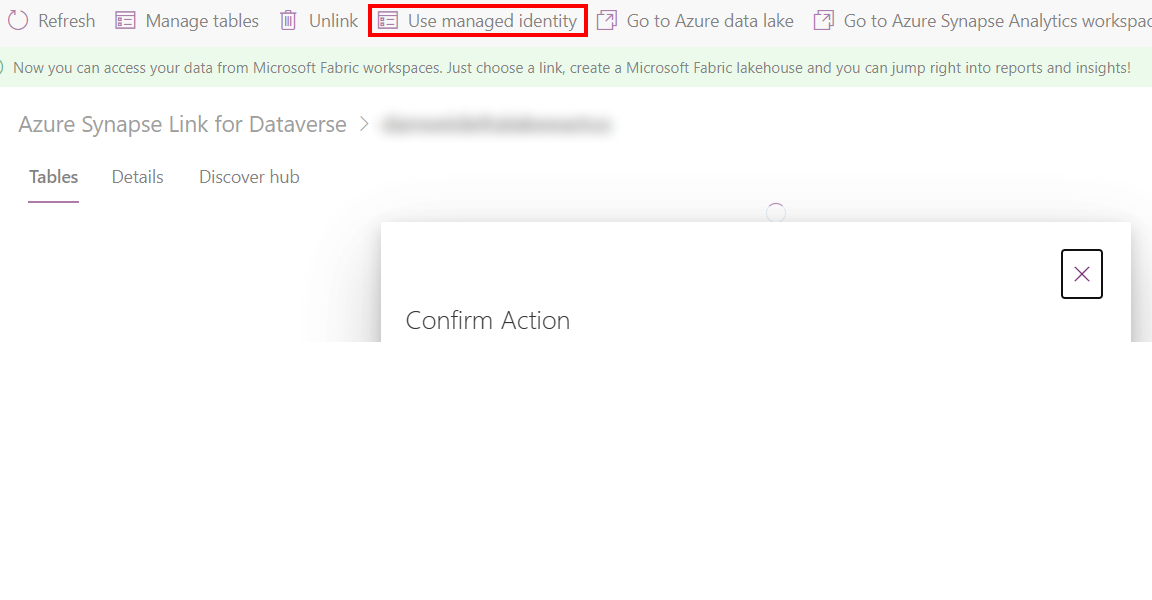

Abilita l'identità gestita per un profilo Azure Synapse Link esistente

Nota

Per rendere disponibile il comando Usa identità gestita in Power Apps, è necessario completare la configurazione precedente per Connetti i criteri aziendali nel proprio Dataverse ambiente. Ulteriori informazioni: Connetti policy aziendale per Dataverse ambiente

- Vai a un profilo Synapse Link esistente da Power Apps (make.powerapps.com).

- Seleziona Utilizza identità gestita, quindi conferma.

Risoluzione dei problemi

Se vengono visualizzati errori 403 durante la creazione del collegamento:

- Le identità gestite impiegano più tempo per concedere autorizzazioni temporanee durante la sincronizzazione iniziale. Attendi e riprova l'operazione più tardi.

- Assicurarsi che l'archivio collegato non abbia il contenitore esistente Dataverse (dataverse-environmentName-organizationUniqueName) dallo stesso ambiente.

- È possibile identificare i criteri aziendali collegati eseguendo lo script di PowerShell con l'ID sottoscrizione di Azure e il nome del gruppo di risorse.

policyArmId./GetIdentityEnterprisePolicyforEnvironment.ps1 - È possibile scollegare i criteri aziendali eseguendo lo script di PowerShell

./RevertIdentity.ps1con l'ID Dataverse ambiente epolicyArmId. - È possibile rimuovere il criterio aziendale eseguendo lo script di PowerShell .\RemoveIdentityEnterprisePolicy.ps1 con policyArmId.

Limitazione nota

Solo un criterio aziendale può connettersi contemporaneamente all'ambiente Dataverse. Se è necessario creare più collegamenti Azure Synapse Link con l'identità gestita abilitata, assicurati che tutte le risorse di Azure collegate si trovino nello stesso gruppo di risorse.