Configurare un provider OpenID Connect per i portali

Nota

A partire dal 12 ottobre 2022, i portali Power Apps sono denominati Power Pages. Altre informazioni: Microsoft Power Pages è ora generalmente disponibile (blog)

A breve verrà eseguita la migrazione e l'unione della documentazione dei portali Power Apps con la documentazione di Power Pages.

I provider di identità esterni OpenID Connect sono servizi conformi alla specifica di Open ID Connect. OpenID Connect introduce il concetto di token ID, ovvero un token di sicurezza che consente al client di verificare l'identità dell'utente. Il token ID ottiene anche informazioni di base sul profilo dell'utente, note anche come attestazioni.

Questo articolo spiega come un provider di identità che supporta OpenId Connect può essere integrato con i portali Power Apps. Alcuni degli esempi di provider OpenID Connect per i portali: Azure Active Directory (Azure AD) B2C, Azure AD, Azure AD con più tenant.

Flussi di autenticazione supportati e non supportati nei portali

- Concessione implicita

- Questo flusso è il metodo di autenticazione predefinito utilizzato dai portali.

- Codice di autorizzazione

- I portali utilizzano il metodo client_secret_post per comunicare con l' endpoint token del server di identità.

- L'utilizzo del metodo private_key_jwt per l'autenticazione con l'endpoint token non è supportato.

- Ibrido (supporto limitato)

- Per essere presenti nella risposta, i portali richiedono id_token, quindi non è possibile avere il valore response_type come token di codice.

- Il flusso Ibrido nei portali segue lo stesso flusso del flusso di concessione implicita e utilizza id_token per consentire agli utenti di accedere direttamente.

- I portali non supportano le tecniche basate su PKCE (chiave di prova per scambio di codice) per autenticare gli utenti.

Nota

L'applicazione delle modifiche alle impostazioni di autenticazione nel portale potrebbe richiedere alcuni minuti. Riavvia il portale utilizzando le azioni del portale se vuoi che le modifiche si riflettano immediatamente.

Configurare il provider OpenID Connect

Come per tutti gli altri provider, devi accedere a Power Apps per configurare il provider OpenID Connect.

Seleziona Aggiungi provider per il tuo portale.

In Provider di accesso seleziona Altro.

In Protocollo seleziona OpenID Connect.

Immetti un nome di provider.

Selezionare Avanti.

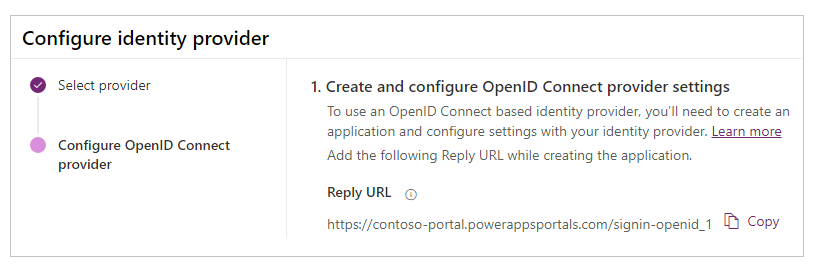

Crea l'applicazione e configura le impostazioni con il tuo provider di identità.

Nota

L'URL di risposta viene utilizzato dall'app per reindirizzare gli utenti al portale dopo che l'autenticazione è riuscita. Se il portale utilizza un nome di dominio personalizzato, potresti avere un URL diverso da quello fornito qui.

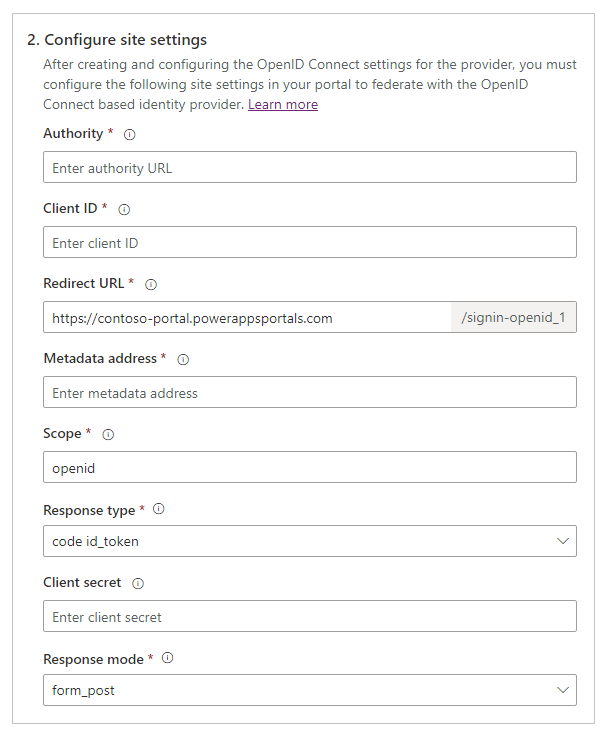

Immetti le seguenti impostazioni del sito per la configurazione del portale.

Nota

Assicurati di esaminare e, se necessario, modificare i valori predefiniti.

Nome Descrizione Autorità URL dell'autorità emittente associato al provider di identità.

Esempio (Azure AD):https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/ID client ID dell'applicazione creata con il provider di identità e da utilizzare con il portale. URL di reindirizzamento Percorso in cui il provider di identità invierà la risposta di autenticazione.

Esempio:https://contoso-portal.powerappsportals.com/signin-openid_1

Nota: se stai utilizzando l'URL del portale predefinito, puoi copiare e incollare l'URL di risposta come mostrato nel passaggio Creare e configurare le impostazioni del provider OpenID Connect. Se stai utilizzando un nome di dominio personalizzato, immetti manualmente l'URL. Assicurati che il valore inserito qui sia esattamente lo stesso di URI di reindirizzamento per l'applicazione nella configurazione del provider di identità (come il portale di Azure).Indirizzo metadati L'endpoint di individuazione per ottenere i metadati. Formato comune: [URL autorità]/.well-known/openid-configuration.

Esempio (Azure AD):https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/v2.0/.well-known/openid-configurationScope Elenco di ambiti separati da spazio per la richiesta tramite il parametro di ambito OpenID Connect.

Valore predefinito:openid

Esempio (Azure AD):openid profile email

Maggiori informazioni: Configurare attestazioni aggiuntive quando si usa OpenID Connect per portali con Azure ADTipo di risposta Valore per il parametro response_type OpenID Connect.

I valori possibili includono:-

code -

code id_token -

id_token -

id_token token -

code id_token token

Valore predefinito:code id_tokenSegreto client Il valore segreto del client dall'applicazione provider. È possibile farvi riferimento come un segreto app o segreto consumer. Questa impostazione è obbligatoria se il tipo di risposta selezionato è code.Modalità di risposta Valore per il parametro response_mode OpenID Connect. Il valore dovrebbe essere queryse il tipo di risposta selezionato ècode. Valore predefinito:form_post-

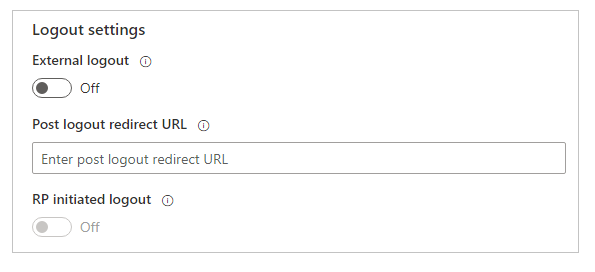

Configura le impostazioni per disconnettere gli utenti.

Nome Descrizione Disconnessione esterna Abilita o disabilita la disconnessione dell'account esterno. Se abilitata, gli utenti vengono reindirizzati alla disconnessione esterna quando si disconnettono dal portale. Se disabilitata, gli utenti vengono disconnessi solo dal portale. URL di reindirizzamento post-disconnessione Posizione in cui il provider di identità effettuerà il reindirizzamento di un utente dopo la disconnessione. Questa posizione deve essere impostata in modo appropriato nella configurazione del provider di identità. Disconnessione avviata da RP Abilita o disabilita una disconnessione avviata dalla relying party. Per utilizzare questa impostazione, abilita dapprima Disconnessione esterna. (Facoltativo) Configura impostazioni aggiuntive.

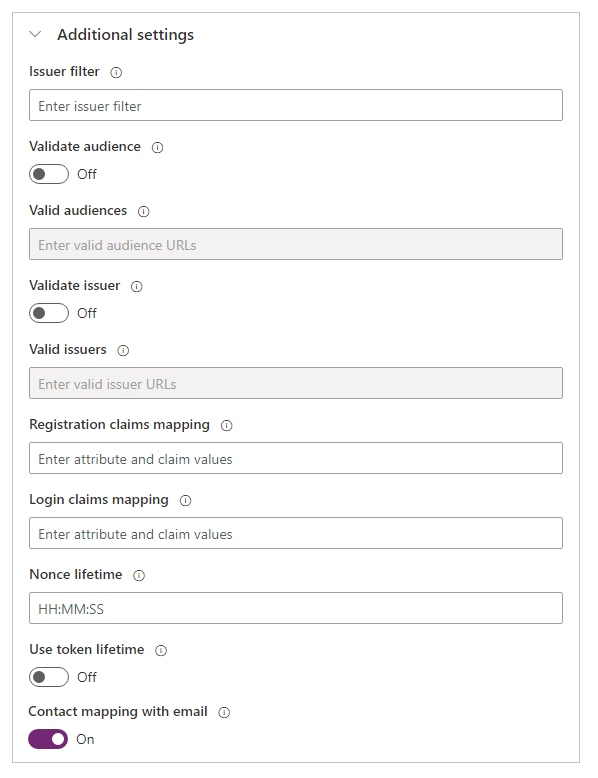

Nome Descrizione Filtro autorità emittente Filtro carattere jolly che corrisponde a tutte le autorità emittenti in tutti i tenant.

Esempio:https://sts.windows.net/*/Convalida gruppo di destinatari Se abilitato, il gruppo di destinatari viene convalidato durante la convalida del token. Convalida gruppi di destinatari Elenco delimitato da virgole di URL del gruppo di destinatari. Convalida autorità emittenti Se abilitato, l'autorità emittente viene convalidata durante la convalida del token. Autorità emittenti valide Elenco delimitato da virgole di URL dell'autorità emittente. Mapping attestazioni di registrazione Elenco di coppie nome-attestazione logiche per mappare i valori dell'attestazione restituiti dal provider durante la registrazione degli attributi del record del contatto.

Formato:field_logical_name=jwt_attribute_namedovefield_logical_nameè il nome logico del campo nei portali ejwt_attribute_nameè l'attributo con il valore restituito dal provider di identità.

Esempio:firstname=given_name,lastname=family_namequando si utilizza Ambito comeprofileper Azure AD. In questo esempio,firstnameelastnamesono i nomi logici per i campi del profilo nei portali mentregiven_nameefamily_namesono gli attributi con i valori restituiti dal provider di identità per i rispettivi campi.Mapping attestazioni di accesso Elenco di coppie logiche di nome-attestazione per mappare i valori di attestazione restituiti dal provider durante ogni accesso agli attributi del record del contatto.

Formato:field_logical_name=jwt_attribute_namedovefield_logical_nameè il nome logico del campo nei portali ejwt_attribute_nameè l'attributo con il valore restituito dal provider di identità.

Esempio:firstname=given_name,lastname=family_namequando si utilizza Ambito comeprofileper Azure AD. In questo esempio,firstnameelastnamesono i nomi logici per i campi del profilo nei portali mentregiven_nameefamily_namesono gli attributi con i valori restituiti dal provider di identità per i rispettivi campi.Durata nonce Durata del valore nonce, in pochi minuti. Predefinito: 10 minuti. Usa durata token Indica che la durata della sessione di autenticazione (ad esempio i cookie) deve corrispondere a quella del token di autenticazione. Se specificato, questo valore sovrascriverà il valore relativo all'intervallo di tempo per la scadenza dei cookie dell'applicazione nell'impostazione sito Authentication/ApplicationCookie/ExpireTimeSpan. Mapping dei contatti con e-mail Specifica se i contatti sono mappati a un indirizzo e-mail corrispondente.

Se impostata su Attivato, questa impostazione associa un unico record del contatto a un indirizzo e-mail corrispondente, quindi assegna automaticamente il provider di identità esterno al contatto a cui l'utente ha effettuato correttamente l'accesso.Nota

Il parametro di richiesta UI_Locales verrà ora inviato automaticamente nella richiesta di autenticazione e sarà impostato sulla lingua selezionata sul portale.

Modificare un provider OpenID Connect

Per modificare un provider OpenID Connect configurato, vedi Modifica un provider.

Vedi anche

Configurare un provider OpenID Connect per i portali con Azure AD

Domande frequenti sull'utilizzo di OpenID Connect nei portali

Nota

Puoi indicarci le tue preferenze di lingua per la documentazione? Partecipa a un breve sondaggio. (il sondaggio è in inglese)

Il sondaggio richiederà circa sette minuti. Non viene raccolto alcun dato personale (Informativa sulla privacy).

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per