Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

È possibile usare i tag dei servizi di Azure con Power BI per consentire a un'istanza gestita di Azure SQL di consentire le connessioni in ingresso dal servizio Power BI. In Azure, un tag di servizio è un gruppo definito di indirizzi IP che è possibile configurare per essere gestito automaticamente, come gruppo, per ridurre al minimo la complessità degli aggiornamenti o delle modifiche alle regole di sicurezza di rete. Usando i tag di servizio con Power BI, è possibile abilitare un'istanza gestita di SQL per consentire le connessioni in ingresso dal servizio Power BI.

Per abilitare correttamente gli endpoint da usare nel servizio Power BI sono necessarie le configurazioni seguenti:

- Abilitare un endpoint pubblico nell'istanza gestita di SQL.

- Creare una regola del gruppo di sicurezza di rete per consentire il traffico in ingresso.

- Immettere le credenziali in Power BI.

Le sezioni seguenti esaminano ognuno di questi passaggi.

Abilitare un endpoint pubblico

La prima parte del processo consiste nellabilitare un endpoint pubblico nell'istanza gestita di SQL. Seguire questa procedura:

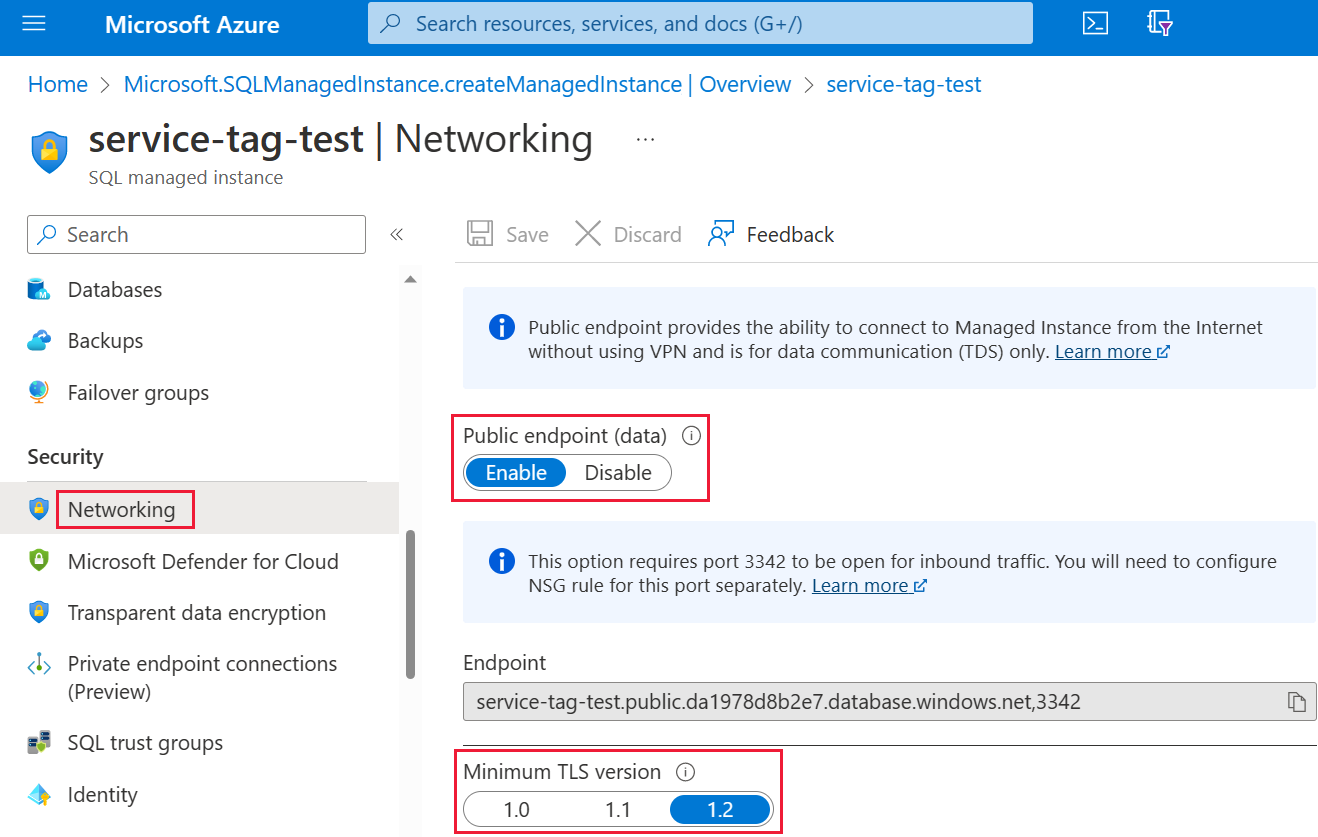

Accedere al portale di Azure e passare all'istanza gestita di SQL.

Sulla sinistra della pagina, seleziona Rete.

endpoint pubblico (dati) per Abilitare, quindi impostare il versione minima di TLS su 1.2. L'immagine seguente mostra la schermata nel portale di Azure.

Per salvare le impostazioni, fare clic su Salva.

Creare una regola del gruppo di sicurezza di rete

La raccolta successiva di passaggi richiede la creazione di una regola di gruppo di sicurezza di rete per consentire il traffico in ingresso per il servizio Power BI. Questa azione può essere completata nel portale di Azure sfruttando il "tag del servizio di origine" di Power BI o usando l'interfaccia della riga di comando (CLI) o PowerShell.

Nota

La priorità della regola impostata deve essere superiore alla regola di deny_all_inbound 4096, ovvero il valore di priorità deve essere inferiore a 4096. Nell'esempio seguente viene usato un valore di priorità pari a 400.

Come esempio di riferimento, viene fornito il seguente script dell'interfaccia della riga di comando . Per ulteriori informazioni, consultare az network nsg rule. Potrebbe essere necessario modificare più valori affinché l'esempio funzioni correttamente nella situazione. In seguito viene fornito uno script di PowerShell.

#login to azure

az login

#set subscription that contains SQL MI instance

$subname = "mysubscriptionname"

az account set --subscription $subname

#set NSG rule for inbound PowerBI traffic

#update $RG to your resource group name

$rg = 'myresourcegroup'

#update $nsg to your Network Security Group name

$nsg = 'nsgresourcename'

# Name the NSG rule

$rule = 'allow_inbound_PowerBI'

#set the priority - this must be higher priority (lower number) than the deny_all_inbound rule

$priority = 400

#specifiy the service tag to use

$servicetag = 'PowerBI'

#specify the public endpoint port defined in step 1

$port = 3342

#set the rule to inbound direction

$direction = 'Inbound'

#set the access type to "Allow"

$access = 'Allow'

#Set the protocol as TCP

$protocol = 'tcp'

#Provide a description for the rule

$desc = 'Allow PowerBI Access to SQL MI for Direct Query or Data Refresh.'

#create the NSG rule

az network nsg rule create -g $rg \

--nsg-name $nsg -n $rule --priority $priority \

--source-address-prefixes $servicetag --destination-address-prefixes '*' \

--destination-port-ranges $port --direction $direction --access $access \

--protocol $protocol --description $desc

Il seguente script di PowerShell viene fornito come un riferimento aggiuntivo per creare la regola NSG. Per altre informazioni, vedere Aggiungere una regola del gruppo di sicurezza di rete in PowerShell. Potrebbe essere necessario modificare più valori affinché l'esempio funzioni correttamente nella situazione.

#login to azure

Login-AzAccount

#get your subscription ID

Get-AzSubscription

####

#Script to create Network Security Group Rule

###

#enter your subscription ID

Set-AzContext -SubscriptionId "yoursubscriptionID"

#Provide the resource group for your Network Security Group

$RGname="yourRG"

#Enter the port for the SQL Managed Instance Public Endpoint

$port=3342

#name the NSG rule

$rulename="allow_inbound_PowerBI"

#provide the name of the Network Security Group to add the rule to

$nsgname="yourNSG"

#set direction to inbound to allow PowerBI to access SQL MI

$direction ="Inbound"

#set the priority of the rule. Priority must be higher (ie. lower number) than the deny_all_inbound (4096)

$priority=400

#set the service tags for the source to \u201cPowerBI\u201d

$serviceTag = "PowerBI"

# Get the NSG resource

$nsg = Get-AzNetworkSecurityGroup -Name $nsgname -ResourceGroupName $RGname

# Add the inbound security rule.

$nsg | Add-AzNetworkSecurityRuleConfig -Name $rulename -Description "Allow app port" -Access Allow `

-Protocol * -Direction $direction -Priority $priority -SourceAddressPrefix $serviceTag -SourcePortRange * `

-DestinationAddressPrefix * -DestinationPortRange $port

# Update the NSG.

$nsg | Set-AzNetworkSecurityGroup

Immettere le credenziali in Power BI

L'ultima parte del processo consiste nell'immettere le credenziali nel servizio Power BI.

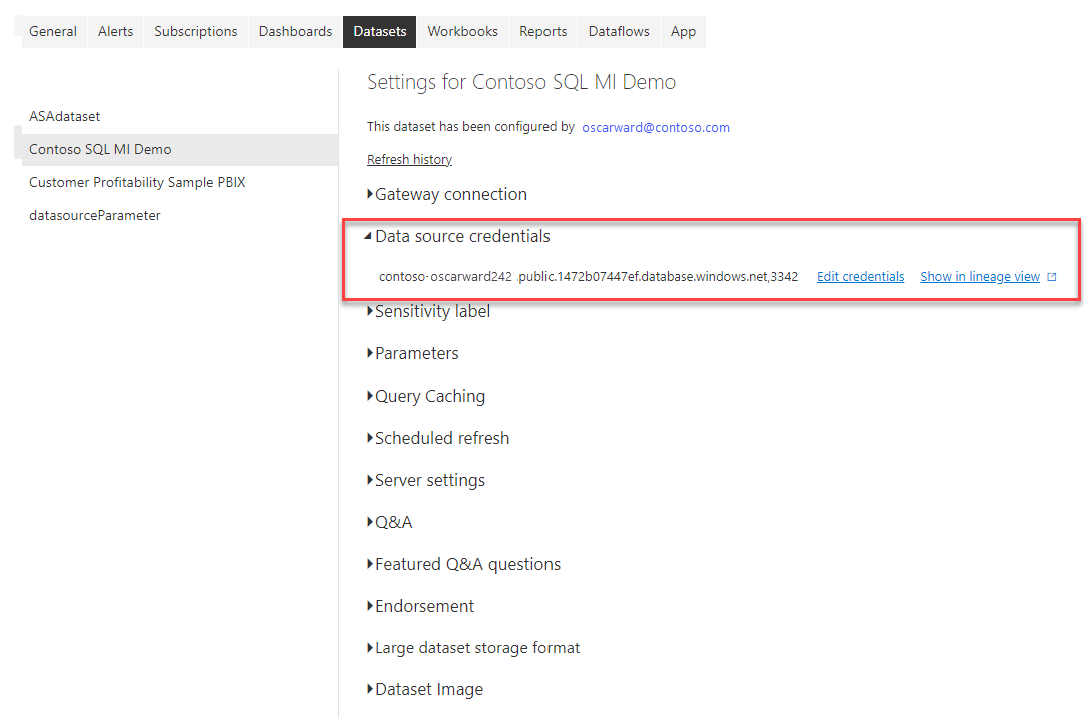

Accedere al servizio Power BI e passare all'area di lavoro contenente i set di dati che usano Istanza gestita di SQL. Nell'esempio seguente, l'area di lavoro viene chiamata ASAdataset e il set di dati viene chiamato Contoso SQL MI Demo.

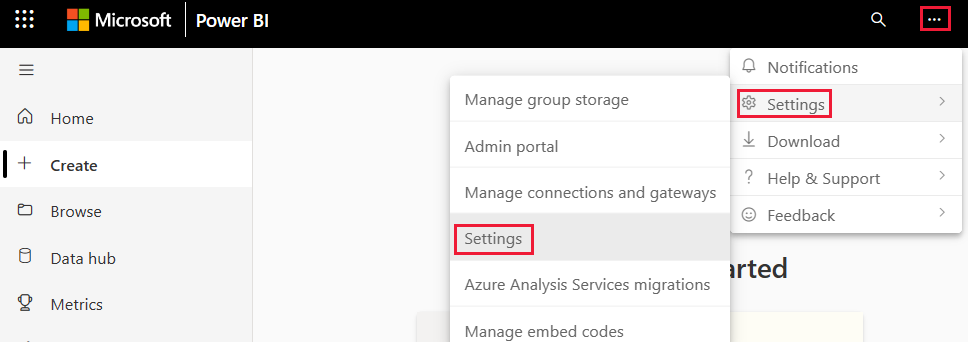

Selezionare Impostazioni nell'angolo in alto a destra, quindi scegliere Impostazioni dal menu a discesa.

In Set di dati, espandere la sezione credenziali dell'origine dati.

Selezionare il collegamento Modifica credenziali. Nella finestra di dialogo visualizzata immettere credenziali valide.

Salvare le impostazioni e uscire. L'istanza gestita di SQL è ora configurata per consentire le connessioni in ingresso dal servizio Power BI.