Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

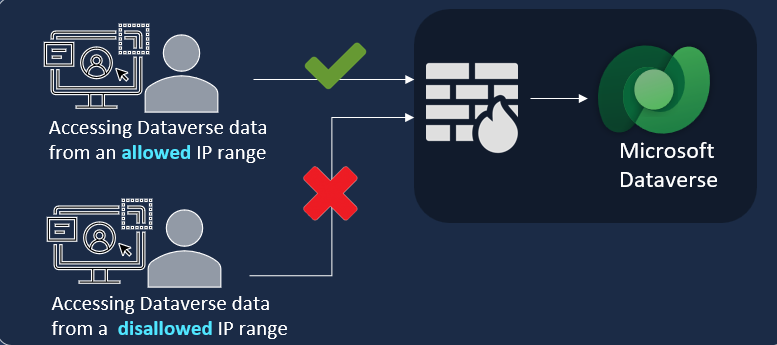

Il firewall IP protegge i dati dell'organizzazione garantendo che gli utenti accedano a Microsoft Dataverse solo dalle posizioni IP consentite. Il firewall IP analizza l'indirizzo IP di ogni richiesta in tempo reale. Ad esempio, puoi attivare il firewall IP nell'ambiente di produzione Dataverse e impostare gli indirizzi IP consentiti negli intervalli associati alle posizioni degli uffici e non in qualsiasi posizione IP esterna, come un bar. Se un utente tenta di accedere alle risorse dell'organizzazione da un bar, Dataverse nega l'accesso in tempo reale.

Vantaggi chiave

L'attivazione del firewall IP nei tuoi ambienti Power Platform offre diversi vantaggi chiave.

- Mitigare le minacce interne come l'esfiltrazione di dati: un utente malintenzionato che cerca di scaricare dati da Dataverse utilizzando uno strumento client come Excel o Power BI da una posizione IP non consentita viene impedito di farlo in tempo reale.

- Impedisci gli attacchi di token di riproduzione: se un utente ruba un token di accesso e tenta di utilizzarlo per accedere a Dataverse dall'esterno degli intervalli IP consentiti, Dataverse nega il tentativo in tempo reale.

La protezione firewall IP funziona sia in scenari interattivi che non interattivi.

Come funziona il firewall IP?

Quando viene fatta una richiesta a Dataverse, l'indirizzo IP della richiesta viene valutato in tempo reale rispetto agli intervalli IP configurati per l'ambiente Power Platform. Se l'indirizzo IP rientra negli intervalli consentiti, la richiesta è consentita. Se l'indirizzo IP è al di fuori degli intervalli IP configurati per l'ambiente, il firewall IP rifiuta la richiesta con un messaggio di errore: La richiesta che stai tentando di effettuare viene rifiutata poiché l'accesso al tuo IP è bloccato. Contatta il tuo amministratore per ulteriori informazioni.

Prerequisiti

- Il firewall IP è una funzionalità degli Ambienti gestiti.

- Devi avere un ruolo di amministratore di Power Platform per abilitare o disabilitare il firewall IP.

Abilita il firewall IP

Puoi abilitare il firewall IP in un ambiente Power Platform utilizzando l'interfaccia di amministrazione di Power Platform o l'API OData Dataverse.

Abilitare il firewall IP utilizzando l'interfaccia di amministrazione di Power Platform

Accedi all'interfaccia di amministrazione di Power Platform come amministratore.

Nel riquadro di spostamento, seleziona Sicurezza.

Nel riquadro Sicurezza, seleziona Identità e accesso.

Nella pagina Gestione delle identità e degli accessi seleziona Firewall IP.

Nel riquadro Configura firewall IP, seleziona un ambiente. Quindi seleziona Configura firewall IP.

Nel riquadro Configura firewall IP per questo ambiente, seleziona Firewall IP su Attivo.

In Elenco indirizzi IP consentiti, specifica gli intervalli IP consentiti in formato Classless Interdomain Routing (CIDR) in base allo standard RFC 4632. Se disponi di più intervalli IP, separali con una virgola. Questo campo accetta fino a 4.000 caratteri alfanumerici e consente un massimo di 200 intervalli IP. Gli indirizzi IPv6 sono consentiti sia in formato esadecimale che compresso.

Selezionare altre impostazioni avanzate, in base alle esigenze:

- Elenco di tag di servizio consentiti: dall'elenco, seleziona i tag di servizio che possono ignorare le restrizioni del firewall IP.

- Consenti l'accesso ai servizi attendibili Microsoft: questa impostazione abilita i servizi attendibili Microsoft come il monitoraggio e iil supporto agli utenti per aggirare le restrizioni del firewall IP per accedere all'ambiente Power Platform con Dataverse. Abilitata per impostazione predefinita.

- Consenti l'accesso a tutti gli utenti dell'applicazione: questa impostazione consente a tutti gli utenti dell'applicazione l'accesso proprietario e di terze parti alle API Dataverse. Abilitata per impostazione predefinita. Se elimini questo valore, vengono bloccati solo gli utenti di applicazioni di terze parti.

- Abilita firewall IP in modalità solo controllo: questa impostazione abilita il firewall IP ma consente le richieste indipendentemente dal loro indirizzo IP. Abilitata per impostazione predefinita.

- Indirizzi IP proxy inverso: se l'organizzazione ha configurato proxy inversi, immettere gli indirizzi IP separati da virgole. L'impostazione del proxy inverso si applica sia al binding di cookie basato su IP che al firewall IP. Contattare l'amministratore di rete per ottenere gli indirizzi IP del proxy inverso.

Nota

Il proxy inverso deve essere configurato per inviare indirizzi IP client dell'utente nell'intestazione inoltrata.

Selezionare Salva.

Abilitare il firewall IP a livello di gruppo di ambienti

Per configurare le impostazioni del firewall IP a livello di gruppo di ambienti, attenersi alla seguente procedura. Accedi all'interfaccia di amministrazione di Power Platform.

Nel riquadro di spostamento, seleziona Sicurezza.

Nel riquadro Sicurezza, seleziona Identità e accesso.

Selezionare un riquadro del firewall IP.

Nel riquadro visualizzato seleziona la scheda Gruppi di ambienti a cui vuoi applicare l'impostazione di sicurezza. Quindi seleziona Configura firewall IP.

Nel riquadro Configura firewall IP, seleziona Firewall IP su Attivato.

In Elenco indirizzi IP consentiti, specifica gli intervalli IP consentiti in formato Classless Interdomain Routing (CIDR) in base allo standard RFC 4632. Se disponi di più intervalli IP, separali con una virgola. Questo campo accetta fino a 4.000 caratteri alfanumerici e consente un massimo di 200 intervalli IP. Gli indirizzi IPv6 sono consentiti sia in formato esadecimale che compresso.

Selezionare altre impostazioni avanzate, in base alle esigenze:

- Elenco di tag di servizio consentiti: dall'elenco, seleziona i tag di servizio che possono ignorare le restrizioni del firewall IP.

- Consenti l'accesso ai servizi attendibili Microsoft: questa impostazione abilita i servizi attendibili Microsoft come il monitoraggio e iil supporto agli utenti per aggirare le restrizioni del firewall IP per accedere all'ambiente Power Platform con Dataverse. Abilitata per impostazione predefinita.

- Consenti l'accesso a tutti gli utenti dell'applicazione: questa impostazione consente a tutti gli utenti dell'applicazione l'accesso proprietario e di terze parti alle API Dataverse. Abilitata per impostazione predefinita. Se elimini questo valore, vengono bloccati solo gli utenti di applicazioni di terze parti.

- Abilita firewall IP in modalità solo controllo: questa impostazione abilita il firewall IP ma consente le richieste indipendentemente dal loro indirizzo IP. Abilitata per impostazione predefinita.

- Indirizzi IP proxy inverso: se l'organizzazione ha configurato proxy inversi, immettere gli indirizzi IP separati da virgole. L'impostazione del proxy inverso si applica sia al binding di cookie basato su IP che al firewall IP. Contattare l'amministratore di rete per ottenere gli indirizzi IP del proxy inverso.

Selezionare Salva.

Nota

Il proxy inverso deve essere configurato per inviare indirizzi IP client dell'utente nell'intestazione inoltrata.

Le impostazioni selezionate vengono applicate a tutti gli ambienti del gruppo di ambienti.

Abilita il firewall IP utilizzando l'API OData Dataverse

Puoi usare l'API OData Dataverse per recuperare e modificare valori all'interno di un ambiente Power Platform. Per indicazioni dettagliate, vedi Eseguire query sui dati utilizzando l'API Web e Aggiornare ed eliminare righe di tabella utilizzando l'API Web (Microsoft Dataverse).

Hai la flessibilità di selezionare gli strumenti che preferisci. Utilizzare la documentazione seguente per recuperare e modificare i valori tramite l'API OData Dataverse:

Configurare il firewall IP utilizzando l'API OData

PATCH https://{yourorg}.api.crm*.dynamics.com/api/data/v9.2/organizations({yourorgID})

HTTP/1.1

Content-Type: application/json

OData-MaxVersion: 4.0

OData-Version: 4.0

Payload

[

{

"enableipbasedfirewallrule": true,

"allowediprangeforfirewall": "18.205.0.0/24,21.200.0.0/16",

"enableipbasedfirewallruleinauditmode": true,

"allowedservicetagsforfirewall": "AppService,ActionGroup,ApiManagement,AppConfiguration,AppServiceManagement,ApplicationInsightsAvailability,AutonomousDevelopmentPlatform,AzureActiveDirectory,AzureAdvancedThreatProtection,AzureArcInfrastructure,AzureAttestation,AzureBackup,AzureBotService",

"allowapplicationuseraccess": true,

"allowmicrosofttrustedservicetags": true

}

]

enableipbasedfirewallrule: abilita la funzionalità impostando il valore su true o disabilitala impostando il valore su false.allowediprangeforfirewall: elenca gli intervalli IP che dovrebbero essere consentiti. Forniscili nella notazione CIDR, separati da una virgola.Importante

Assicurati che i nomi dei tag di servizio corrispondano esattamente a quelli visualizzati nella pagina delle impostazioni del firewall IP. In caso di discrepanze, le restrizioni IP potrebbero non funzionare correttamente.

enableipbasedfirewallruleinauditmode: un valore true indica la modalità di solo controllo, mentre il valore false indica la modalità di applicazione.allowedservicetagsforfirewall: elencare i tag di servizio che dovrebbero essere consentiti, separati da una virgola. Se non desideri configurare alcun tag di servizio, lascia il valore null.allowapplicationuseraccessIl valore predefinito è true.allowmicrosofttrustedservicetagsIl valore predefinito è true.

Importante

Quando Consenti l'accesso ai servizi attendibili Microsoft e Consenti l'accesso a tutti gli utenti dell'applicazione sono disattivati, alcuni servizi che utilizzano Dataverse, come i flussi Power Automate, potrebbero non funzionare più.

Prova il firewall IP

Dovresti testare il firewall IP per verificare che funzioni.

Da un indirizzo IP che non è nell'elenco di indirizzi IP consentiti per l'ambiente, passa all'URI dell'ambiente Power Platform.

La tua richiesta dovrebbe essere respinta con un messaggio che dice: "La richiesta che stai tentando di effettuare è stata respinta perché l'accesso al tuo IP è bloccato. Contatta l'amministratore per ulteriori informazioni".

Da un indirizzo IP che è nell'elenco di indirizzi IP consentiti per l'ambiente, passa all'URI dell'ambiente Power Platform.

Dovresti avere l'accesso all'ambiente definito dal tuo ruolo di sicurezza.

Prima di applicare il firewall IP nell'ambiente di produzione, è consigliabile testare il firewall IP nell'ambiente di test, seguito dalla modalità di solo controllo nell'ambiente di produzione.

Nota

Per impostazione predefinita, l'endpoint TDS è attivato nell'ambiente Power Platform.

Filtro SPN per gli utenti dell'applicazione

La funzionalità Firewall IP in Power Platform consente agli amministratori di limitare l'accesso agli ambienti in base a intervalli di indirizzi IP. Per gli scenari in cui utenti specifici dell'applicazione (nomi dell'entità servizio o nomi SPN) devono ignorare queste restrizioni, è possibile abilitare il filtro SPN usando un approccio basato su API.

Passaggi per abilitare il filtro SPN

- Aggiungi l'applicazione utente. Se non è già stato aggiunto, aggiungi l'utente dell'applicazione all'ambiente di destinazione e assegna i ruoli di sicurezza appropriati. Esempio: aggiungere l'utente dell'app con ID 123 e nome TestSPN all'ambiente e assegnare i ruoli necessari

- Recupera l'ID utente di sistema.

Utilizza la chiamata API seguente per recuperare

systemuseridper l'utente dell'applicazione.

GET https://{root-url}/api/data/v9.0/systemusers?$filter=applicationid eq {application-id}&$select=systemuserid

HTTP/1.1

Content-Type: application/json

OData-MaxVersion: 4.0

OData-Version: 4.0

- Consenti elementi per l'utente dell'applicazione.

POST https://{yourorg}.api.crm*.dynamics.com/api/data/v9.2/systemusers(SystemuserID)

HTTP/1.1

Content-Type: application/json

OData-MaxVersion: 4.0

OData-Version: 4.0

Payload

[

{

"isallowedbyipfirewall": true

}

]

- Configurare le impostazioni del firewall IP in PPAC. Passaa all'interfaccia di amministrazione di Power Platform (PPAC) e configura le impostazioni del firewall IP. Assicurati che l'opzione "Consenti l'accesso per tutti gli utenti dell'applicazione" sia deselezionata per applicare il filtro.

Requisiti di licenza per il firewall IP

Il firewall IP è applicato solo ad ambienti attivati per Ambienti gestiti. Gli ambienti gestiti sono inclusi come diritto nelle licenze Power Apps, Power Automate, Microsoft Copilot Studio, Power Pages e Dynamics 365 autonome che forniscono diritti di utilizzo Premium. Per ulteriori informazioni sulle Licenze per ambienti gestiti, vedi Panoramica delle licenze per Microsoft Power Platform.

Inoltre, l'accesso all'utilizzo del firewall IP per Dataverse richiede che gli utenti negli ambienti in cui viene applicato il firewall IP dispongano di uno di questi abbonamenti:

- Microsoft 365 o Office 365 A5/E5/G5

- Conformità a Microsoft 365 A5/E5/F5/G5

- Sicurezza e conformità di Microsoft 365 F5

- Microsoft 365 A5/E5/F5/G5 Protezione delle informazioni e Governance

- Gestione dei rischi Insider di Microsoft 365 A5/E5/F5/G5

Altre informazioni sulle licenze Microsoft 365

Domande frequenti

Cosa copre il firewall IP in Power Platform?

Il firewall IP è supportato in qualsiasi ambiente Power Platform che comprende Dataverse.

Quando entra in vigore una modifica all'elenco di indirizzi IP?

Le modifiche all'elenco di indirizzi o intervalli IP consentiti in genere diventano effettive in circa 5-10 minuti.

Questa funzione funziona in tempo reale?

La protezione firewall IP funziona in tempo reale. Poiché la funzionalità funziona a livello di rete, valuta la richiesta una volta completata la richiesta di autenticazione.

Questa funzione è abilitata per impostazione predefinita in tutti gli ambienti?

Il firewall IP non è abilitato per impostazione predefinita. L'amministratore Power Platform deve abilitarlo per Ambienti gestiti.

Che cos'è la modalità solo controllo?

In modalità solo controllo, il firewall IP identifica gli indirizzi IP che effettuano chiamate all'ambiente e li autorizza tutti, indipendentemente dal fatto che rientrino o meno in un intervallo consentito. È utile quando si configurano le restrizioni su un ambiente Power Platform. Ti consigliamo di abilitare la modalità solo controllo per almeno una settimana e di disabilitarla solo dopo un'attenta revisione dei registri di controllo.

Questa funzionalità è disponibile in tutti gli ambienti?

La funzione firewall IP è disponibile solo per gli Ambienti gestiti.

C'è un limite al numero di indirizzi IP che posso aggiungere nella casella di testo dell'indirizzo IP?

Puoi aggiungere fino a 200 intervalli di indirizzi IP in formato CIDR come da RFC4632, separati da virgole.

Cosa devo fare se le richieste a Dataverse non riescono?

Questo problema potrebbe essere causato da una configurazione errata degli intervalli IP per il firewall IP. È possibile controllare e verificare gli intervalli IP nella pagina delle impostazioni del firewall IP. Ti consigliamo di attivare il firewall IP in modalità di solo controllo prima di applicarlo.

Come faccio a scaricare il log di controllo per la modalità solo controllo?

Usa l'API OData Dataverse per scaricare i dati del registro di controllo in formato JSON. Il formato dell'API del log di controllo è:

https://[orgURI]/api/data/v9.1/audits?$select=createdon,changedata,action&$filter=action%20eq%20118&$orderby=createdon%20desc&$top=1

- Sostituisci [orgURI] con l'URI dell'ambiente Dataverse.

- Imposta il valore dell'azione su 118 per questo evento.

- Imposta il numero di elementi da restituire in top=1 o specifica il numero che desideri restituire.

I flussi Power Automate personali non funzionano come previsto dopo aver configurato il firewall IP nel mio ambiente Power Platform. Cosa devo fare?

Nelle impostazioni del firewall IP, consenti i tag di servizio elencati in Indirizzi IP in uscita dei connettori gestiti.

Ho configurato correttamente l'indirizzo proxy inverso, tuttavia il firewall IP non funziona. Cosa devo fare?

Accertati che il proxy inverso è configurato per inviare l'indirizzo IP del client nell'intestazione inoltrata.

La funzionalità di controllo del firewall IP non funziona nel mio ambiente. Cosa devo fare?

I log di controllo del firewall IP non sono supportati nei tenant abilitati per le chiavi di crittografia BYOK (Bring Your Own Key). Se il tuo tenant è abilitato per Bring Your Own Key, tutti gli ambienti in un tenant abilitato per BYOK sono bloccati solo su SQL, pertanto i log di controllo possono essere archiviati solo in SQL. Ti consigliamo di eseguire la migrazione alla chiave gestita dal cliente. Per eseguire la migrazione da BYOK alla chiave gestita dal cliente (CMKv2), seguire i passaggi in Migrazione degli ambienti Bring-Your-Own-Key (BYOK) alla chiave gestita dal cliente.

Il firewall IP supporta gli intervalli IP IPv6?

Sì, il firewall IP supporta intervalli IP IPv6.