Configurazione e installazione dello scanner di Azure Information Protection classico

Prima di iniziare a configurare e installare lo scanner di Azure Information Protection, verificare che il sistema sia conforme ai prerequisiti necessari.

Quando si è pronti, continuare con la procedura seguente:

Eseguire le procedure di configurazione aggiuntive seguenti in base alle esigenze del sistema:

| Procedura | Descrizione |

|---|---|

| Modificare i tipi di file da proteggere | È possibile analizzare, classificare o proteggere tipi di file diversi rispetto all'impostazione predefinita. Per altre informazioni, vedere Processo di analisi AIP. |

| Aggiornamento dello scanner | Aggiornare lo scanner per sfruttare le funzionalità e i miglioramenti più recenti. |

| Modifica delle impostazioni del repository dati in blocco | Usare le opzioni di importazione ed esportazione per apportare modifiche in blocco per più repository di dati. |

| Usare lo scanner con configurazioni alternative | Usare lo scanner senza configurare etichette con condizioni |

| Ottimizzare le prestazioni | Linee guida per ottimizzare le prestazioni dello scanner |

Per altre informazioni, vedere anche Elenco di cmdlet per lo scanner.

Configurare lo scanner nel portale di Azure

Prima di installare lo scanner o aggiornarlo da una versione di disponibilità generale precedente dello scanner, creare un cluster e un processo di analisi del contenuto per lo scanner nel portale di Azure.

Configurare quindi il processo di analisi del cluster e del contenuto con le impostazioni dello scanner e i repository di dati da analizzare.

Per configurare lo scanner:

Accedere al portale di Azure e passare al riquadro Information Protection di Azure.

Ad esempio, nella casella di ricerca di risorse, servizi e documentazione: iniziare a digitare Information e selezionare Azure Information Protection.

Individuare le opzioni del menu Scanner e selezionare Cluster.

Nel riquadro Azure Information Protection - Cluster selezionare Aggiungi:

Nel riquadro Aggiungi un nuovo cluster :

Specificare un nome significativo per lo scanner. Questo nome viene usato per identificare le impostazioni di configurazione dello scanner e i repository di dati da analizzare.

Ad esempio, è possibile specificare Europa per identificare la posizione geografica dei repository di dati che verranno analizzati dallo scanner. Quando si installa o si aggiorna lo scanner in un secondo momento, è necessario specificare lo stesso nome del cluster.

Facoltativamente, specificare una descrizione per scopi amministrativi per identificare il nome del cluster dello scanner.

Selezionare Salva.

Individuare le opzioni del menu Scanner e selezionare Processi di analisi del contenuto.

Nel riquadro Processi di analisi del contenuto di Azure Information Protection selezionare Aggiungi.

Per questa configurazione iniziale, configurare le impostazioni seguenti e quindi selezionare Salva ma non chiudere il riquadro:

Sezione Impostazioni Impostazioni del processo di analisi del contenuto - Pianificazione: mantenere l'impostazione predefinita dei tipi di informazioni manuali

- da individuare: passare a Criteri solo

- Configurare i repository: non configurare in questo momento perché il processo di analisi del contenuto deve essere prima salvato.Criteri di riservatezza - Applica: selezionare OffLabel files based on content (Applica

- ): mantieni l'impostazione predefinita On

- Default label (Impostazione predefinita): Mantieni l'impostazione predefinita Deifile di etichettapredefinita dei criteri

- : Mantieni l'impostazione predefinita DisattivatoConfigurare le impostazioni dei file - Mantieni "Date modified", "Last modified" e "Modified by": Mantieni l'impostazione predefinita On

- File types to scan: Keep the default file types for Exclude

- Default owner: Keep the default of Scanner Account (Mantieni il valore predefinito dell'account scanner)Ora che il processo di analisi del contenuto viene creato e salvato, è possibile tornare all'opzione Configura repository per specificare gli archivi dati da analizzare.

Specificare i percorsi UNC e SharePoint URL del server per SharePoint raccolte documenti e cartelle locali.

Nota

SharePoint Server 2019, SharePoint Server 2016 e SharePoint Server 2013 sono supportati per SharePoint. Anche SharePoint Server 2010 è supportato quando è disponibile il supporto "Extended" per questa versione di SharePoint.

Per aggiungere il primo archivio dati, mentre nel riquadro Aggiungi un nuovo processo di analisi del contenutoselezionare Configura repository per aprire il riquadro Repository :

Nel riquadro Repository selezionare Aggiungi:

Nel riquadro Repository specificare il percorso per il repository di dati e quindi selezionare Salva.

Ad esempio:

- Per una condivisione di rete, usare

\\Server\Folder. - Per una libreria SharePoint, usare

http://sharepoint.contoso.com/Shared%20Documents/Folder.

Nota

I caratteri jolly e i percorsi WebDav non sono supportati.

Usare la sintassi seguente quando si aggiungono percorsi SharePoint:

Percorso Sintassi Percorso radice http://<SharePoint server name>

Analizza tutti i siti, incluse le raccolte siti consentite per l'utente dello scanner.

Richiede autorizzazioni aggiuntive per individuare automaticamente il contenuto radiceSito secondario o raccolta specifici di SharePoint Una delle seguenti

-http://<SharePoint server name>/<subsite name>

-http://SharePoint server name>/<site collection name>/<site name>: richiede autorizzazioni aggiuntive per individuare automaticamente il contenuto della raccolta sitiLibreria di SharePoint specifica Uno dei seguenti:

-http://<SharePoint server name>/<library name>

-http://SharePoint server name>/.../<library name>Cartella SharePoint specifica http://<SharePoint server name>/.../<folder name>Per le impostazioni rimanenti in questo riquadro, non modificarle per questa configurazione iniziale, ma mantenerle come impostazione predefinita per il processo di analisi del contenuto. L'impostazione predefinita indica che il repository di dati eredita le impostazioni dal processo di analisi del contenuto.

- Per una condivisione di rete, usare

Se si vuole aggiungere un altro repository di dati, ripetere i passaggi 8 e 9.

Chiudere il riquadro Repository e il riquadro processo di analisi del contenuto .

Tornare al riquadro processo azure Information Protection - Analisi del contenuto, viene visualizzato il nome dell'analisi del contenuto, insieme alla colonna SCHEDULE che mostra Manuale e la colonna ENFORCE è vuota.

A questo punto è possibile installare lo scanner con il processo dello scanner di contenuto creato. Continuare con Installare lo scanner.

Installare lo scanner

Dopo aver configurato lo scanner di Azure Information Protection nel portale di Azure, seguire questa procedura per installare lo scanner:

Accedere al computer Windows Server che eseguirà lo scanner. Usare un account con diritti di amministratore locale e con le autorizzazioni per scrivere nel database master di SQL Server.

Importante

Per altre informazioni, vedere Prerequisiti per l'installazione e la distribuzione dello scanner di Azure Information Protection.

Aprire una sessione di Windows PowerShell con l'opzione Esegui come amministratore.

Eseguire il cmdlet Install-AIPScanner, specificando l'istanza di SQL Server in cui creare un database per lo scanner Information Protection di Azure e il nome del cluster dello scanner specificato nella sezione precedente:

Install-AIPScanner -SqlServerInstance <name> -Profile <cluster name>Esempi, usando il nome di profilo Europe:

Per un'istanza predefinita:

Install-AIPScanner -SqlServerInstance SQLSERVER1 -Profile EuropePer un'istanza denominata:

Install-AIPScanner -SqlServerInstance SQLSERVER1\AIPSCANNER -Profile EuropePer SQL Server Express:

Install-AIPScanner -SqlServerInstance SQLSERVER1\SQLEXPRESS -Profile Europe

Quando viene richiesto, specificare le credenziali per l'account del servizio scanner (

\<domain\user name>) e la password.Verificare che il servizio sia ora installato tramiteServizistrumenti> di amministrazione.

Il servizio installato è denominato Azure Information Protection Scanner ed è configurato per l'esecuzione usando l'account del servizio scanner creato.

Dopo aver installato lo scanner, è necessario ottenere un token di Azure AD per l'autenticazione dell'account del servizio scanner , in modo che lo scanner possa essere eseguito automaticamente.

Ottenere un token di Azure AD per lo scanner

Un token di Azure AD consente allo scanner di eseguire l'autenticazione nel servizio Azure Information Protection.

Per ottenere un token di Azure AD:

Tornare al portale di Azure per creare due applicazioni Azure AD per specificare un token di accesso per l'autenticazione. Questo token consente allo scanner di eseguire in modo non interattivo.

Per altre informazioni, vedere Come assegnare un'etichetta ai file in modo non interattivo per Azure Information Protection.

Dal computer Windows Server, se all'account del servizio scanner è stato concesso il diritto di accesso locale per l'installazione, accedere con questo account e avviare una sessione di PowerShell.

Eseguire Set-AIPAuthentication specificando i valori copiati nel passaggio precedente:

Set-AIPAuthentication -webAppId <ID of the "Web app / API" application> -webAppKey <key value generated in the "Web app / API" application> -nativeAppId <ID of the "Native" application>Quando richiesto, specificare la password per le credenziali dell'account del servizio per Azure AD e quindi fare clic su Accetto.

Ad esempio:

Set-AIPAuthentication -WebAppId "57c3c1c3-abf9-404e-8b2b-4652836c8c66" -WebAppKey "+LBkMvddz?WrlNCK5v0e6_=meM59sSAn" -NativeAppId "8ef1c873-9869-4bb1-9c11-8313f9d7f76f").token | clip Acquired application access token on behalf of the user

Suggerimento

Se l'account del servizio scanner non può essere concesso il diritto Accesso in locale , specificare e usare il parametro Token per Set-AIPAuthentication.

Lo scanner ha ora un token per l'autenticazione in Azure AD, valido per un anno, due anni o mai, in base alla configurazione dell'app Web /API in Azure AD.

Quando il token scade, è necessario ripetere i passaggi 1 e 2.

Si è ora pronti per eseguire la prima analisi in modalità di individuazione. Per altre informazioni, vedere Eseguire un ciclo di individuazione e visualizzare i report per lo scanner.

Se è già stata eseguita un'analisi di individuazione, continuare con Configurare lo scanner per applicare la classificazione e la protezione.

Configurare lo scanner per applicare la classificazione e la protezione

Le impostazioni predefinite configurano lo scanner per l'esecuzione una sola volta e in modalità di sola creazione di report.

Per modificare queste impostazioni, modificare il processo di analisi del contenuto:

Nel riquadro Processi di analisi del contenuto di Azure Information Protection del portale di Azure selezionare il processo di analisi del contenuto e del cluster per modificarlo.

Nel riquadro Processo analisi contenuto modificare quanto segue e quindi selezionare Salva:

- Dalla sezione Processo di analisi del contenuto : Modificare la pianificazione in Sempre

- Dalla sezione Criteri di riservatezza : Modificare Applica a Sì

Suggerimento

È possibile modificare altre impostazioni in questo riquadro, ad esempio se gli attributi del file vengono modificati e se lo scanner può riassegnare etichette ai file. Usare la Guida con informazioni popup per altre informazioni sulle singole impostazioni di configurazione.

Prendere nota dell'ora corrente e avviare di nuovo lo scanner dal riquadro Azure Information Protection - Processi di analisi del contenuto:

In alternativa, eseguire il comando seguente nella sessione di PowerShell:

Start-AIPScanPer visualizzare i report dei file etichettati, la classificazione applicata e se è stata applicata la protezione, monitorare il registro eventi per il tipo informativo 911 e il timestamp più recente.

Controllare i report per informazioni dettagliate o usare il portale di Azure per trovare queste informazioni.

Lo scanner è ora pianificato per l'esecuzione continua. Quando lo scanner funziona attraverso tutti i file configurati, avvia automaticamente un nuovo ciclo in modo che vengano individuati tutti i file nuovi e modificati.

Modificare i tipi di file da proteggere

Per impostazione predefinita, lo scanner AIP protegge solo i tipi di file Office e i file PDF. Per modificare questo comportamento, ad esempio per configurare lo scanner in modo da proteggere tutti i tipi di file, esattamente come fa il client o per proteggere tipi di file aggiuntivi specifici, modificare il Registro di sistema come indicato di seguito:

- Specificare i tipi di file aggiuntivi da proteggere

- Specificare il tipo di protezione da applicare (nativo o generico)

Per fare riferimento alla protezione generica, questa documentazione per sviluppatori usa il termine "PFile".

Per allineare i tipi di file supportati al client, in cui tutti i file vengono protetti automaticamente con la protezione nativa o generica:

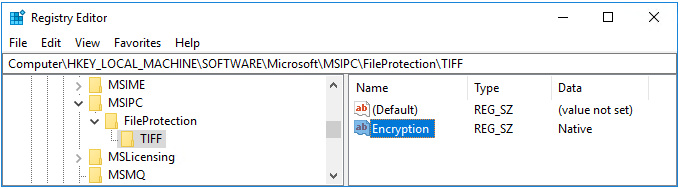

Specificare:

- Carattere

*jolly come chiave del Registro di sistema Encryptioncome valore (REG_SZ)Defaultcome dati del valore

- Carattere

Verificare se le chiavi MSIPC e FileProtection esistono. Crearli manualmente se non lo fanno e quindi creare una sottochiave per ogni estensione del nome file.

Ad esempio, per proteggere le immagini TIFF oltre a Office file e PDF, il Registro di sistema sarà simile al seguente dopo averlo modificato:

Nota

Come file di immagine, i file TIFF supportano la protezione nativa e l'estensione del nome file risultante è ptiff.

Per i file che non supportano la protezione nativa, specificare l'estensione del nome file come nuova chiave e PFile per la protezione generica. L'estensione del nome file risultante per il file protetto è pfile.

Per un elenco di tipi di file di testo e immagini che supportano in modo analogo la protezione nativa, ma devono essere specificati nel Registro di sistema, vedere Tipi di file supportati per la classificazione e la protezione.

Aggiornamento dello scanner

Se lo scanner è stato installato in precedenza e si vuole eseguire l'aggiornamento, vedere Aggiornamento dello scanner di Azure Information Protection.

Quindi , configurare e usare lo scanner come di consueto, ignorando i passaggi per installare lo scanner.

Nota

Se si ha una versione dello scanner precedente alla 1.48.204.0 e non si è pronti per aggiornarla, vedere Distribuzione di versioni precedenti dello scanner di Azure Information Protection per classificare e proteggere automaticamente i file.

Modifica delle impostazioni del repository dati in blocco

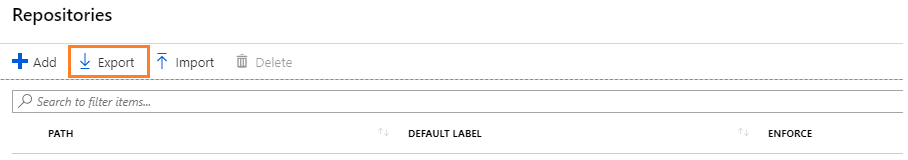

Usare i pulsanti Esporta e Importa per apportare modifiche per lo scanner in diversi repository.

In questo modo, non è necessario apportare le stesse modifiche più volte, manualmente, nel portale di Azure.

Ad esempio, se si dispone di un nuovo tipo di file in diversi repository di dati SharePoint, è possibile aggiornare le impostazioni per tali repository in blocco.

Per apportare modifiche in blocco tra repository:

Nel portale di Azure nel riquadro Repository selezionare l'opzione Esporta. Ad esempio:

Modificare manualmente il file esportato per apportare la modifica.

Usare l'opzione Importa nella stessa pagina per importare nuovamente gli aggiornamenti nei repository.

Uso dello scanner con configurazioni alternative

Lo scanner di Azure Information Protection cerca in genere le condizioni specificate per le etichette per classificare e proteggere il contenuto in base alle esigenze.

Negli scenari seguenti, lo scanner Information Protection di Azure è anche in grado di analizzare il contenuto e gestire le etichette, senza alcuna condizione configurata:

- Applicare un'etichetta predefinita a tutti i file in un repository di dati

- Identificare tutte le condizioni personalizzate e i tipi di informazioni sensibili noti

Applicare un'etichetta predefinita a tutti i file in un repository di dati

In questa configurazione, tutti i file senza etichetta nel repository vengono etichettati con l'etichetta predefinita specificata per il repository o il processo di analisi del contenuto. I file vengono etichettati senza ispezione.

Configurare le seguenti impostazioni:

- Etichettare i file in base al contenuto: impostare su Disattivato

- Etichetta predefinita: impostare su Personalizzato e quindi selezionare l'etichetta da usare

Identificare tutte le condizioni personalizzate e i tipi di informazioni sensibili noti

Questa configurazione consente di trovare informazioni riservate che potrebbero non rendersi conto di avere, a scapito delle frequenze di analisi per lo scanner.

Impostare i tipi di informazioni da individuare su Tutti.

Per identificare le condizioni e i tipi di informazioni per l'etichettatura, lo scanner usa condizioni personalizzate specificate per le etichette e l'elenco dei tipi di informazioni disponibili per specificare per le etichette, come indicato nei criteri di Azure Information Protection.

Per altre informazioni, vedere Guida introduttiva: Trovare le informazioni riservate disponibili.

Ottimizzazione delle prestazioni dello scanner

Nota

Se si desidera migliorare la velocità di risposta del computer dello scanner anziché le prestazioni dello scanner, usare un'impostazione client avanzata per limitare il numero di thread usati dallo scanner.

Usare le opzioni e le indicazioni seguenti per ottimizzare le prestazioni dello scanner:

| Opzione | Descrizione |

|---|---|

| Disporre di una connessione di rete ad alta velocità e affidabile tra il computer dello scanner e l'archivio dei dati analizzati | Ad esempio, posizionare il computer scanner nella stessa LAN o preferibilmente nello stesso segmento di rete dell'archivio dati analizzato. La qualità della connessione di rete influisce sulle prestazioni dello scanner perché, per controllare i file, lo scanner trasferisce il contenuto dei file al computer che esegue il servizio scanner. La riduzione o l'eliminazione degli hop di rete necessari per il trasferimento dei dati riduce anche il carico sulla rete. |

| Verificare che il computer dello scanner abbia risorse del processore disponibili | L'ispezione del contenuto del file e la crittografia e la decrittografia dei file sono azioni a elevato utilizzo del processore. Monitorare i cicli di analisi tipici per gli archivi dati specificati per identificare se la mancanza di risorse del processore influisce negativamente sulle prestazioni dello scanner. |

| Installare più istanze dello scanner | Lo scanner Information Protection di Azure supporta più database di configurazione nella stessa istanza del server SQL quando si specifica un nome di cluster (profilo) personalizzato per lo scanner. |

| Concedere diritti specifici e disabilitare un livello di integrità basso | Verificare che l'account del servizio che esegue lo scanner disponga solo dei diritti documentati in Requisiti dell'account del servizio. Configurare quindi l'impostazione client avanzata per disabilitare il livello di integrità basso per lo scanner. |

| Controllare l'utilizzo alternativo della configurazione | L'esecuzione dello scanner è più rapida quando si usa la configurazione alternativa per applicare un'etichetta predefinita a tutti i file in quanto lo scanner non esamina i contenuti del file. Lo scanner viene eseguito più lentamente quando si usa la configurazione alternativa per identificare tutte le condizioni personalizzate e i tipi di informazioni sensibili noti. |

| Ridurre i timeout dello scanner | Ridurre i timeout dello scanner con impostazioni client avanzate. Il timeout dello scanner ridotto offre prestazioni di analisi migliori e un consumo di memoria inferiore. Nota: ridurre i timeout dello scanner significa che alcuni file potrebbero essere ignorati. |

Fattori aggiuntivi che influiscono sulle prestazioni

Altri fattori che influiscono sulle prestazioni dello scanner includono:

| Fattore | Descrizione |

|---|---|

| Tempi di caricamento/risposta | I tempi di caricamento e risposta correnti degli archivi dati contenenti i file da analizzare influiscono anche sulle prestazioni dello scanner. |

| Modalità scanner (individuazione/imposizione) | La modalità di individuazione ha in genere una frequenza di analisi superiore rispetto alla modalità di applicazione. L'individuazione richiede un'azione di lettura file singola, mentre la modalità applica richiede azioni di lettura e scrittura. |

| Modifiche dei criteri | Le prestazioni dello scanner possono essere interessate se sono state apportate modifiche alle condizioni nei criteri di Information Protection di Azure . Il primo ciclo di analisi, quando lo scanner deve controllare ogni file, richiederà più tempo dei cicli di analisi successivi che per impostazione predefinita, controlla solo i file nuovi e modificati. Se si modificano le condizioni, tutti i file vengono analizzati di nuovo. Per altre informazioni, vedere Riesecuzione dei file. |

| Costruzione regex | Le prestazioni dello scanner sono influenzate dal modo in cui vengono costruite le espressioni regex per le condizioni personalizzate. Per evitare un consumo elevato di memoria e il rischio di timeout (15 minuti per file), esaminare le espressioni regex per una corrispondenza efficiente dei modelli. Ad esempio: - Evitare quantifier greedy- Usare gruppi non di acquisizione, ad (?:expression) esempio anziché (expression) |

| Livello di log | Le opzioni di livello di log includono Debug, Info, Errore e Disattiva per i report dello scanner. - Ildebug delle prestazioni - migliori rallenta notevolmente lo scanner e deve essere usato solo per la risoluzione dei problemi. Per altre informazioni, vedere il parametro ReportLevel per il cmdlet Set-AIPScannerConfiguration . |

| File analizzati | - Ad eccezione dei file Excel, i file Office sono più rapidamente analizzati rispetto ai file PDF. - I file non protetti sono più rapidi da analizzare rispetto ai file protetti. - I file di grandi dimensioni richiedono ovviamente più tempo per analizzare i file di piccole dimensioni. |

Elenco dei cmdlet per lo scanner

Questa sezione elenca i cmdlet di PowerShell supportati per lo scanner di Information Protection di Azure.

Nota

Lo scanner di Azure Information Protection viene configurato dal portale di Azure. Pertanto, i cmdlet usati nelle versioni precedenti per configurare i repository dati e l'elenco dei tipi di file analizzati sono ora deprecati.

I cmdlet supportati per lo scanner includono:

Passaggi successivi

Dopo aver installato e configurato lo scanner, avviare l'analisi dei file.

Vedere anche: Distribuzione dello scanner di Information Protection di Azure per classificare e proteggere automaticamente i file.

Altre informazioni:

Se si è interessati a scoprire come è stato implementato questo scanner dai team Microsoft Core Services Engineering e Operations, leggere il case study tecnico: Automating data protection with Azure Information Protection scanner (Automatizzazione della protezione dei dati con lo scanner di Azure Information Protection).

Si potrebbe chiedersi: qual è la differenza tra l'istanza dell'ISTANZA del server di Windows e lo scanner di Azure Information Protection?

È anche possibile usare PowerShell per classificare e proteggere in modo interattivo i file dal computer desktop. Per altre informazioni su questo e altri scenari che usano PowerShell, vedere Uso di PowerShell con il client Azure Information Protection.