Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Dopo aver configurato la chiave del cliente, il passaggio successivo consiste nel creare e assegnare uno o più criteri di crittografia dei dati.After setting up Customer Key, the next step is to create and assign one or more data encryption policies (DEPs). Dopo l'assegnazione, è possibile gestire le chiavi e i criteri di crittografia come descritto in questo articolo.

Consiglio

Se non si è cliente E5, usa la versione di valutazione delle soluzioni Microsoft Purview di 90 giorni per esplorare in che modo funzionalità aggiuntive di Purview possono aiutare l'organizzazione a gestire le esigenze di sicurezza e conformità dei dati. Iniziare ora dall'hub delle versioni di valutazione di Microsoft Purview. Informazioni dettagliate sui termini di registrazione e prova.

Importante

Microsoft consiglia di usare i ruoli con il minor numero di autorizzazioni. Ridurre al minimo il numero di utenti con il ruolo Amministratore globale consente di migliorare la sicurezza per l'organizzazione. Altre informazioni sui ruoli e le autorizzazioni di Microsoft Purview.

Microsoft Purview Customer Key supporta anche Windows 365 PC cloud. Per altre informazioni, vedere Microsoft Purview Customer Key for Windows 365 Cloud PC (Chiave del cliente di Microsoft Purview per pc cloud Windows 365).

Per altre informazioni sui concetti relativi alla chiave del cliente e sulla configurazione, vedere gli articoli correlati alla fine di questa pagina.

Creare un DEP per l'uso con più carichi di lavoro per tutti gli utenti del tenant

Prima di procedere, completare i passaggi di configurazione della chiave del cliente. Per indicazioni, vedere Configurare la chiave del cliente.

Per creare il dep, è necessario recuperare gli URI di Key Vault durante l'installazione. Per istruzioni, vedere Ottenere l'URI per ogni chiave Key Vault di Azure.

Nel computer locale accedere usando un account aziendale o dell'istituto di istruzione con autorizzazioni di amministratore della conformità e connettersi a Exchange Online PowerShell.

Eseguire il cmdlet seguente per creare un criterio di crittografia dei dati multi-carico di lavoro:

New-M365DataAtRestEncryptionPolicy -Name <PolicyName> -AzureKeyIDs <KeyVaultURI1, KeyVaultURI2> [-Description <String>]Definizioni dei parametri:

-Name: nome da usare per i criteri. Non sono consentiti spazi.-AzureKeyIDs: URI delle due chiavi di Azure Key Vault usate nel criterio, separate da virgole.Esempio:

"https://contosoCentralUSvault1.vault.azure.net/keys/Key_02""https://contosoWestUSvault1.vault.azure.net/keys/Key_01"Description(facoltativo): descrizione leggibile dei criteri.Esempio:

"Policy for multiple workloads for all users in the tenant."

New-M365DataAtRestEncryptionPolicy -Name "Contoso_Global" -AzureKeyIDs "https://contosoWestUSvault1.vault.azure.net/keys/Key_01","https://contosoCentralUSvault1.vault.azure.net/keys/Key_02" -Description "Policy for multiple workloads for all users in the tenant."

Assegnare criteri multi-carico di lavoro

Dopo aver creato un criterio di crittografia dei dati multi-carico di lavoro (DEP), assegnarlo usando il Set-M365DataAtRestEncryptionPolicyAssignment cmdlet . Dopo l'assegnazione, Microsoft 365 crittografa i dati dell'organizzazione usando le chiavi specificate in DEP.

Set-M365DataAtRestEncryptionPolicyAssignment -DataEncryptionPolicy <PolicyName or ID>

Sostituire <PolicyName or ID> con il nome o il GUID del criterio.

Esempio:

Set-M365DataAtRestEncryptionPolicyAssignment -DataEncryptionPolicy "Contoso_Global"

Windows 365 PC cloud:

Dopo l'assegnazione dei criteri, consentire 3-4 ore affinché l'interfaccia di amministrazione Intune rifletta l'aggiornamento. Dopo l'aggiornamento, seguire la procedura descritta nell'interfaccia di amministrazione per crittografare i PC cloud esistenti.

Per altre informazioni, vedere Configurare le chiavi del cliente per i PC cloud Windows 365.

Creare un DEP da usare con le cassette postali di Exchange

Prima di iniziare, completare i passaggi di installazione necessari. Per informazioni dettagliate, vedere Configurare la chiave del cliente. Per creare il dep, sono necessari gli URI di Key Vault di Azure ottenuti durante l'installazione. Per altre informazioni, vedere Ottenere l'URI per ogni chiave Key Vault di Azure.

Per creare un dep per le cassette postali di Exchange, seguire questa procedura:

Nel computer locale, usando un account aziendale o dell'istituto di istruzione con autorizzazioni di amministratore di Exchange, connettersi a Exchange Online PowerShell.

Creare un dep usando il

New-DataEncryptionPolicycmdlet :New-DataEncryptionPolicy -Name <PolicyName> -Description "Policy Description" -AzureKeyIDs <KeyVaultURI1>, <KeyVaultURI2>

| Parametro | Descrizione | Esempio |

|---|---|---|

-Name |

Immettere un nome per i criteri. I nomi non possono contenere spazi. | USA_mailboxes |

-AzureKeyIDs |

Immettere gli URI per due chiavi in Insiemi di credenziali delle chiavi di Azure separati. Separarli con una virgola e uno spazio. |

https://contosoEastUSvault01.vault.azure.net/keys/USA_key_01, https://contosoEastUS2vault01.vault.azure.net/keys/USA_key_02 |

-Description |

Descrizione intuitiva che consente di identificare lo scopo dei criteri. | "Root key for mailboxes in USA and its territories" |

Esempio:

New-DataEncryptionPolicy -Name USA_mailboxes -Description "Root key for mailboxes in USA and its territories" -AzureKeyIDs https://contoso_EastUSvault02.vault.azure.net/keys/USA_key_01, https://contoso_CentralUSvault02.vault.azure.net/keys/USA_Key_02

Per informazioni sulla sintassi e sui parametri, vedere New-DataEncryptionPolicy.

Assegnare un DEP a una cassetta postale

Assegnare dep usando il Set-Mailbox cmdlet . Dopo aver assegnato il criterio, Microsoft 365 crittografa la cassetta postale con le chiavi identificate in DEP.

Set-Mailbox -Identity <MailboxIdParameter> -DataEncryptionPolicy <PolicyName>

| Parametro | Descrizione |

|---|---|

-Identity |

Specifica la cassetta postale a cui assegnare dep. Usare un identificatore utente valido. |

-DataEncryptionPolicy |

Nome dei criteri di crittografia dati (DEP) da assegnare alla cassetta postale. |

Per altre informazioni, vedere Set-Mailbox.

Assegnare un DEP alle cassette postali ibride

Negli ambienti ibridi assegnare un dep per sincronizzare i dati delle cassette postali locali usando il cmdlet Set-MailUser.

Set-MailUser -Identity <MailUserIdParameter> -DataEncryptionPolicy <PolicyName>

| Parametro | Descrizione |

|---|---|

-Identity |

Specifica l'utente di posta elettronica (utente abilitato alla posta elettronica) a cui assegnare il DEP. |

-DataEncryptionPolicy |

Nome dei criteri di crittografia dei dati (DEP) da assegnare all'utente di posta elettronica. |

Per altre informazioni, vedere Set-MailUser.

Per altre informazioni sul supporto delle cassette postali ibride, vedere Cassette postali locali con Outlook per iOS e Android con l'autenticazione moderna ibrida.

Assegnare un DEP prima di eseguire la migrazione di una cassetta postale al cloud

L'assegnazione di un criterio di crittografia dei dati prima della migrazione di una cassetta postale garantisce che il contenuto della cassetta postale venga crittografato durante la migrazione. Questo metodo è più efficiente rispetto all'assegnazione del dep dopo la migrazione, il che potrebbe causare ritardi durante il completamento del processo di crittografia.

Usando un account aziendale o dell'istituto di istruzione con autorizzazioni appropriate nell'organizzazione, connettersi a Exchange Online PowerShell.

Eseguire il comando qui riportato:

Set-MailUser -Identity <GeneralMailboxOrMailUserIdParameter> -DataEncryptionPolicy <DataEncryptionPolicyIdParameter>

| Parametro | Descrizione |

|---|---|

-Identity |

Specifica la cassetta postale dell'utente (o l'utente abilitato alla posta elettronica) |

-DataEncryptionPolicy |

Nome o ID dei criteri di crittografia dei dati da applicare. |

Per altre informazioni, vedere Set-MailUser.

Visualizzare i CRITERI di accesso creati per le cassette postali di Exchange

È possibile visualizzare tutti i criteri di crittografia dei dati creati per le cassette postali di Exchange tramite PowerShell.

Usando un account aziendale o dell'istituto di istruzione con autorizzazioni appropriate nell'organizzazione, connettersi a Exchange Online PowerShell.

Per restituire tutti i punti di accesso all'interno dell'organizzazione, eseguire il comando seguente:

Get-DataEncryptionPolicyPer informazioni dettagliate sui cmdlet, vedere Get-DataEncryptionPolicy.

Determinare il DEP assegnato a una cassetta postale

Per determinare il DEP assegnato a una cassetta postale, usare il cmdlet Get-MailboxStatistics. Il cmdlet restituisce un identificatore univoco (GUID).

Usando un account aziendale o dell'istituto di istruzione con autorizzazioni appropriate nell'organizzazione, connettersi a Exchange Online PowerShell.

Get-MailboxStatistics -Identity <GeneralMailboxOrMailUserIdParameter> | fl DataEncryptionPolicyID

| Parametro | Descrizione |

|---|---|

-Identity |

Specifica la cassetta postale dell'utente (o l'utente abilitato alla posta elettronica) |

DataEncryptionPolicyID |

Restituisce il GUID del DEP. |

Per altre informazioni sul cmdlet Get-MailboxStatistics, vedere Get-MailboxStatistics.

Eseguire il cmdlet Get-DataEncryptionPolicy per trovare il nome descrittivo del dep a cui è assegnata la cassetta postale.

Get-DataEncryptionPolicy <GUID>Dove GUID è il GUID restituito dal cmdlet Get-MailboxStatistics nel passaggio precedente.

Creare un DEP da usare con SharePoint e OneDrive

Prima di iniziare, assicurarsi di completare i passaggi di installazione necessari. Per altre informazioni, vedere Configurare la chiave del cliente.

Per configurare la chiave del cliente per SharePoint e OneDrive, usare SharePoint PowerShell.

Informazioni sui criteri di crittografia dei dati:

Un criterio di crittografia dei dati (DEP) è associato a due chiavi archiviate in insiemi di credenziali delle chiavi di Azure separati. Queste chiavi devono risiedere in aree di Azure diverse per evitare la ridondanza geografica.

Tenant con area geografica singola: è possibile creare un dep per proteggere tutti i dati nell'area geografica.

Tenant multi-geo: creare un DEP per area geografica, ognuno con chiavi diverse.

Sono necessari gli URI Key Vault per entrambe le chiavi. Per informazioni dettagliate, vedere Ottenere l'URI per ogni chiave Key Vault di Azure.

Nel computer locale, usando un account aziendale o dell'istituto di istruzione con autorizzazioni appropriate nell'organizzazione, connettersi a SharePoint PowerShell.

Usare il

Register-SPODataEncryptionPolicycmdlet per registrare dep.Register-SPODataEncryptionPolicy -PrimaryKeyVaultName <PrimaryKeyVaultName> -PrimaryKeyName <PrimaryKeyName> -PrimaryKeyVersion <PrimaryKeyVersion> -SecondaryKeyVaultName <SecondaryKeyVaultName> -SecondaryKeyName <SecondaryKeyName> -SecondaryKeyVersion <SecondaryKeyVersion>Esempio:

Register-SPODataEncryptionPolicy -PrimaryKeyVaultName 'stageRG3vault' -PrimaryKeyName 'SPKey3' -PrimaryKeyVersion 'f635a23bd4a44b9996ff6aadd88d42ba' -SecondaryKeyVaultName 'stageRG5vault' -SecondaryKeyName 'SPKey5' -SecondaryKeyVersion '2b3e8f1d754f438dacdec1f0945f251a'Se si usa il modulo di protezione hardware gestito: usare l'URL completo della chiave , inclusa la versione per ogni insieme di credenziali.

Register-SPODataEncryptionPolicy -PrimaryKeyVaultURL <PrimaryKeyVaultURL> -SecondaryKeyVaultURL <SecondaryKeyVaultURL>Esempio:

Register-SPODataEncryptionPolicy -PrimaryKeyVaultURL https://M365-Test.managedhsm.azure.net/keys/Sharepoint-01/aaaa5513974f4780ea67b2f5d8c3dd -SecondaryKeyVaultURL https://M365-Test-02.managedhsm.azure.net/keys/Sharepoint-02/7d8f30343bed4e44a57225bae2012388Nota

Una volta registrato il DEP, inizia la crittografia dei dati dell'area geografica. Questo processo potrebbe richiedere del tempo.

Per informazioni di riferimento sui cmdlet completi, vedere Register-SPODataEncryptionPolicy.

Verificare che la crittografia con la chiave del cliente sia completa

Dopo l'implementazione di una chiave cliente, l'assegnazione di un nuovo criterio di crittografia dei dati (DEP) o la migrazione di una cassetta postale, seguire la procedura descritta in questa sezione per verificare che la crittografia sia completa.

Verificare il completamento della crittografia per le cassette postali di Exchange

La crittografia di una cassetta postale può richiedere tempo. Per la crittografia per la prima volta, la cassetta postale deve essere spostata completamente in un nuovo database prima che la crittografia possa essere completata.

Per verificare se una cassetta postale è crittografata, usare il Get-MailboxStatistics cmdlet :

Get-MailboxStatistics -Identity <GeneralMailboxOrMailUserIdParameter> | fl IsEncrypted

La IsEncrypted proprietà restituisce true se la cassetta postale è crittografata e false in caso contrario.

Il tempo necessario per completare gli spostamenti delle cassette postali dipende dal numero di cassette postali crittografate per la prima volta e dalle relative dimensioni. Se una cassetta postale non viene crittografata entro una settimana dall'assegnazione dei criteri di crittografia dei dati (DEP), contattare supporto tecnico Microsoft.

Nota

Il New-MoveRequest cmdlet non è più disponibile per gli spostamenti della cassetta postale locale. Per altre informazioni, vedere questo annuncio.

Verificare il completamento della crittografia per SharePoint e OneDrive

Controllare lo stato della crittografia eseguendo il cmdlet Get-SPODataEncryptionPolicy come indicato di seguito:

Get-SPODataEncryptionPolicy <SPOAdminSiteUrl>

L'output di questo cmdlet include:

URI della chiave primaria

URI della chiave primaria.

URI della chiave secondaria

URI della chiave primaria.

Stato crittografia per l'area geografica

Lo stato può essere uno degli stati seguenti:

- Annullata: La crittografia della chiave del cliente non viene applicata.

- Registrazione: La crittografia della chiave del cliente è in corso. Se la chiave per l'area geografica è in corso di registrazione, l'output include la percentuale di siti crittografati in modo da poter monitorare lo stato di avanzamento.

- Registrato: La crittografia della chiave del cliente è completa. Tutti i file in tutti i siti sono crittografati.

- Rullatura: È in corso un rollback delle chiavi. Se la chiave per l'area geografica è in sequenza, l'output include la percentuale di implementazioni del sito completate in modo da poter monitorare lo stato di avanzamento.

Siti di cui è stato caricato l'onboarding

Percentuale di siti di cui è stato caricato l'onboarding per la crittografia.

Ottenere informazioni dettagliate sugli indirizzi DEP usati con più carichi di lavoro

Per visualizzare i dettagli sui PUNTI DIP creati per l'uso con più carichi di lavoro, seguire questa procedura:

Nel computer locale usare un account aziendale o dell'istituto di istruzione con autorizzazioni di amministratore della conformità per connettersi a Exchange Online PowerShell.

Eseguire il comando seguente per elencare tutti i punti di distribuzione multi-carico di lavoro nell'organizzazione:

Get-M365DataAtRestEncryptionPolicyPer visualizzare i dettagli su un DEP specifico, usare il comando seguente. Questo esempio mostra le informazioni per il DEP denominato

Contoso_Global:Get-M365DataAtRestEncryptionPolicy -Identity "Contoso_Global"

Ottenere informazioni sull'assegnazione DEP con più carichi di lavoro

Per identificare quale dep è attualmente assegnato al tenant, seguire questa procedura:

Nel computer locale usare un account aziendale o dell'istituto di istruzione con autorizzazioni di amministratore della conformità per connettersi a Exchange Online PowerShell.

Eseguire il comando qui riportato:

Get-M365DataAtRestEncryptionPolicyAssignment

Disabilitare un DEP con più carichi di lavoro

Prima di disabilitare un DEP con più carichi di lavoro, annullare l'assegnazione del DEP dai carichi di lavoro nel tenant. Per disabilitare un dep usato con più carichi di lavoro, completare la procedura seguente:

Nel computer locale usare un account aziendale o dell'istituto di istruzione con autorizzazioni di amministratore della conformità per connettersi a Exchange Online PowerShell.

Eseguire il comando seguente, sostituendo

PolicyNamecon il nome o l'ID univoco del criterio ,Contoso_Globalad esempio :Set-M365DataAtRestEncryptionPolicy -[Identity] "PolicyName" -Enabled $falseEsempio:

Set-M365DataAtRestEncryptionPolicy -Identity "Contoso_Global" -Enabled $false

Ripristinare le chiavi di Azure Key Vault

Prima di eseguire un ripristino, usare la funzionalità di eliminazione temporanea per ripristinare le chiavi, se possibile. Tutte le chiavi usate con Chiave cliente devono avere l'eliminazione temporanea abilitata. Funzioni di eliminazione temporanea come un Cestino e consente di ripristinare le chiavi eliminate per un massimo di 90 giorni senza bisogno di un ripristino completo.

Il ripristino della chiave deve essere necessario solo in casi rari o eccezionali, ad esempio se una chiave o un insieme di credenziali delle chiavi viene perso definitivamente.

Per ripristinare una chiave usando Azure PowerShell, eseguire il comando seguente:

Restore-AzKeyVaultKey -VaultName <vault name> -InputFile <filename>

Esempio:

Restore-AzKeyVaultKey -VaultName Contoso-O365EX-NA-VaultA1 -InputFile Contoso-O365EX-NA-VaultA1-Key001-Backup-20170802.backup

Importante

Se l'insieme di credenziali delle chiavi contiene già una chiave con lo stesso nome, l'operazione di ripristino ha esito negativo. Il Restore-AzKeyVaultKey cmdlet ripristina tutte le versioni della chiave, inclusi i metadati e il nome.

Gestire le autorizzazioni dell'insieme di credenziali delle chiavi

È possibile usare Azure PowerShell per visualizzare o rimuovere le autorizzazioni dell'insieme di credenziali delle chiavi. Ad esempio, potrebbe essere necessario rimuovere l'accesso di un utente quando lascia il team.

Consiglio

Per iniziare a usare Azure PowerShell, vedere Panoramica delle Azure PowerShell.

Per visualizzare le autorizzazioni per un insieme di credenziali delle chiavi, eseguire il comando seguente:

Get-AzKeyVault -VaultName <vault name>

Esempio:

Get-AzKeyVault -VaultName Contoso-O365EX-NA-VaultA1

Per rimuovere l'accesso di un utente a un insieme di credenziali delle chiavi, usare il comando seguente:

Remove-AzKeyVaultAccessPolicy -VaultName <vault name> -UserPrincipalName <UPN of user>

Esempio:

Remove-AzKeyVaultAccessPolicy -VaultName Contoso-O365EX-NA-VaultA1 -UserPrincipalName alice@contoso.com

Eseguire il rollback dalla chiave del cliente alle chiavi gestite da Microsoft

Se necessario, è possibile ripristinare l'uso di chiavi gestite da Microsoft. Quando si esegue il rollback, i dati vengono crittografati nuovamente usando il metodo di crittografia predefinito supportato da ogni carico di lavoro. Ad esempio, Exchange e Windows 365 PC cloud usano chiavi gestite da Microsoft per la crittografia predefinita.

Importante

Il rollback non equivale all'esecuzione di un'eliminazione dei dati.

- Un'eliminazione dei dati elimina definitivamente i dati dell'organizzazione da Microsoft 365.

- Un rollback ripristina la crittografia, ma non elimina dati.

- Non è possibile eseguire un'eliminazione dei dati per un criterio multi-carico di lavoro.

Eseguire il rollback dalla chiave del cliente per più carichi di lavoro

Se non si vuole più usare la chiave del cliente con i criteri di crittografia dei dati con più carichi di lavoro, inviare una richiesta di supporto tramite supporto tecnico Microsoft. Includere le informazioni seguenti nella richiesta:

- Nome di dominio completo del tenant (FQDN)

- Contatto del tenant per la richiesta di rollback

- Motivo dell'interruzione della chiave del cliente

- Numero evento imprevisto

Importante

È necessario conservare gli AMV (Azure Key Vaults) e le chiavi di crittografia con le autorizzazioni appropriate. Questa azione è necessaria in modo che i dati possano essere reincapsati usando chiavi gestite da Microsoft.

Importante

Il rollback dalla chiave del cliente per più carichi di lavoro non è supportato in Gallatin.

Eseguire il rollback dalla chiave del cliente per Exchange

Se non si vuole più crittografare le singole cassette postali usando i criteri di crittografia dei dati a livello di cassetta postale, è possibile annullare l'assegnazione di tali indirizzi DEP da tutte le cassette postali.

Per annullare l'assegnazione di un DEP a livello di cassetta postale, seguire questa procedura:

Usare un account aziendale o dell'istituto di istruzione con le autorizzazioni necessarie Exchange Online PowerShell e connettersi a Exchange Online PowerShell.

Eseguire il cmdlet seguente.

Set-Mailbox -Identity <mailbox> -DataEncryptionPolicy $null

Questo comando annulla l'assegnazione del dep corrente e crittografa nuovamente la cassetta postale usando le chiavi gestite da Microsoft predefinite.

Nota

Non è possibile annullare l'assegnazione del DEP associato alle chiavi gestite da Microsoft. Se non si vogliono usare chiavi gestite da Microsoft, assegnare invece un dep diverso alla cassetta postale.

Eseguire il rollback dalla chiave del cliente per SharePoint e OneDrive

Il rollback dalla chiave del cliente alle chiavi gestite da Microsoft non è supportato per SharePoint o OneDrive.

Revocare le chiavi e avviare il percorso di eliminazione dei dati

È possibile controllare la revoca di tutte le chiavi radice, inclusa la chiave di disponibilità. Customer Key consente di controllare il processo di pianificazione dell'uscita richiesto da molti standard normativi. Se si decide di revocare le chiavi per eliminare i dati e uscire dal servizio, la chiave di disponibilità viene eliminata al termine del processo di eliminazione dei dati.

Questa funzionalità è supportata solo per i DEP chiave cliente assegnati alle singole cassette postali.

Microsoft 365 controlla e convalida il processo di eliminazione dei dati. Per altre informazioni, vedere il report SSAE 18 SOC 2 disponibile nel portale di attendibilità del servizio.

Microsoft consiglia inoltre di esaminare i documenti seguenti:

Guida alla valutazione dei rischi e alla conformità per gli istituti finanziari nel cloud Microsoft

Considerazioni sulla pianificazione dell'uscita da Microsoft 365

Importante

L'eliminazione di un dep multi-carico di lavoro non è supportata. Questi criteri crittografano i dati tra più carichi di lavoro e utenti all'interno del tenant. L'eliminazione di un dep di questo tipo rende i dati in tutti i carichi di lavoro inaccessibili.

Se si esce completamente dal servizio Microsoft 365, vedere come eliminare un tenant in Microsoft Entra ID.

Revocare le chiavi del cliente e la chiave di disponibilità per Exchange

Quando si avvia il percorso di eliminazione dei dati per Exchange, si inserisce una richiesta di eliminazione permanente dei dati in un criterio di crittografia dei dati (DEP). Questa azione elimina definitivamente i dati crittografati in tutte le cassette postali assegnate a tale DEP.

Poiché il cmdlet di PowerShell funziona su un solo dep alla volta, è consigliabile riassegnare una singola dep a tutte le cassette postali prima di avviare il processo di eliminazione dei dati.

Avviso

Non usare il percorso di eliminazione dei dati per eliminare un subset di cassette postali. Questo processo è destinato solo alle organizzazioni che escono completamente dal servizio.

Per avviare il percorso di eliminazione dei dati, seguire questa procedura:

Rimuovere le autorizzazioni di wrapping e annullamento del wrapping per O365 Exchange Online da Azure Key Vaults.

Usare un account aziendale o dell'istituto di istruzione con le autorizzazioni di PowerShell Exchange Online appropriate e connettersi a Exchange Online PowerShell.

Per ogni DEP che include le cassette postali da eliminare, eseguire il

Set-DataEncryptionPolicycmdlet :Set-DataEncryptionPolicy <Policy ID> -PermanentDataPurgeRequested -PermanentDataPurgeReason <Reason> -PermanentDataPurgeContact <ContactName>Se il comando non riesce, verificare che Exchange Online autorizzazioni siano state rimosse da entrambe le chiavi nel Key Vault di Azure, come indicato in precedenza. Dopo aver eseguito il

Set-DataEncryptionPolicycmdlet con l'opzione-PermanentDataPurgeRequested, il dep non può più essere assegnato alle cassette postali.Contattare supporto tecnico Microsoft e richiedere l'eDocument di Eliminazione dati.

Microsoft invia un documento legale per confermare e autorizzare l'eliminazione dei dati. La persona dell'organizzazione che è stata elencata come responsabile approvazione durante l'onboarding (in genere tramite il programma FastTrack) deve firmare questo documento. Questa persona è in genere un dirigente o un altro rappresentante legalmente autorizzato.

Dopo che il rappresentante ha firmato il documento, restituirlo a Microsoft (in genere tramite firma elettronica).

Dopo aver ricevuto l'eDocument firmato, Microsoft esegue i cmdlet necessari per completare l'eliminazione dei dati. Questo processo elimina il DEP, contrassegna le cassette postali interessate per l'eliminazione permanente e rimuove la chiave di disponibilità. Al termine del processo, i dati vengono eliminati, inaccessibili a Exchange e non possono essere recuperati.

Revocare le chiavi del cliente e la chiave di disponibilità per SharePoint e OneDrive

L'eliminazione dei PUNTI DIP per SharePoint e OneDrive non è supportata nella chiave del cliente. Se si esce completamente dai servizi di Microsoft 365, è possibile seguire il processo documentato per eliminare il tenant.

Per informazioni dettagliate, vedere come eliminare un tenant in Microsoft Entra ID.

Eseguire la migrazione degli insiemi di credenziali delle chiavi dal modello di criteri di accesso legacy al controllo degli accessi in base al ruolo

Se è stato eseguito l'onboarding in Customer Key usando il modello di criteri di accesso legacy, seguire questa procedura per eseguire la migrazione di tutti gli insiemi di credenziali delle chiavi di Azure per usare il controllo degli accessi in base al ruolo. Per confrontare i due modelli e comprendere il motivo per cui Microsoft consiglia il controllo degli accessi in base al ruolo, vedere Controllo degli accessi in base al ruolo di Azure e criteri di accesso (legacy).

Rimuovere i criteri di accesso legacy

Per rimuovere i criteri di accesso esistenti dagli insiemi di credenziali delle chiavi, usare il Remove-AzKeyVaultAccessPolicy cmdlet .

Accedere alla sottoscrizione di Azure con Azure PowerShell. Per indicazioni, vedere Accedere con Azure PowerShell.

Eseguire il comando seguente per rimuovere l'accesso per l'entità servizio di Microsoft 365 :

Remove-AzKeyVaultAccessPolicy -VaultName <VaultName> -ServicePrincipalName c066d759-24ae-40e7-a56f-027002b5d3e4Eseguire il comando seguente per rimuovere l'accesso per l'entità Exchange Online:

Remove-AzKeyVaultAccessPolicy -VaultName <VaultName> -ServicePrincipalName 00000002-0000-0ff1-ce00-000000000000Eseguire il comando seguente per rimuovere l'accesso per l'entità servizio di SharePoint e OneDrive for work o school:

Remove-AzKeyVaultAccessPolicy -VaultName <VaultName> -ServicePrincipalName 00000003-0000-0ff1-ce00-000000000000

Modifica del modello di autorizzazione di configurazione di Access

Dopo aver rimosso i criteri di accesso, aggiornare il modello di autorizzazione per ogni Key Vault nel portale di Azure:

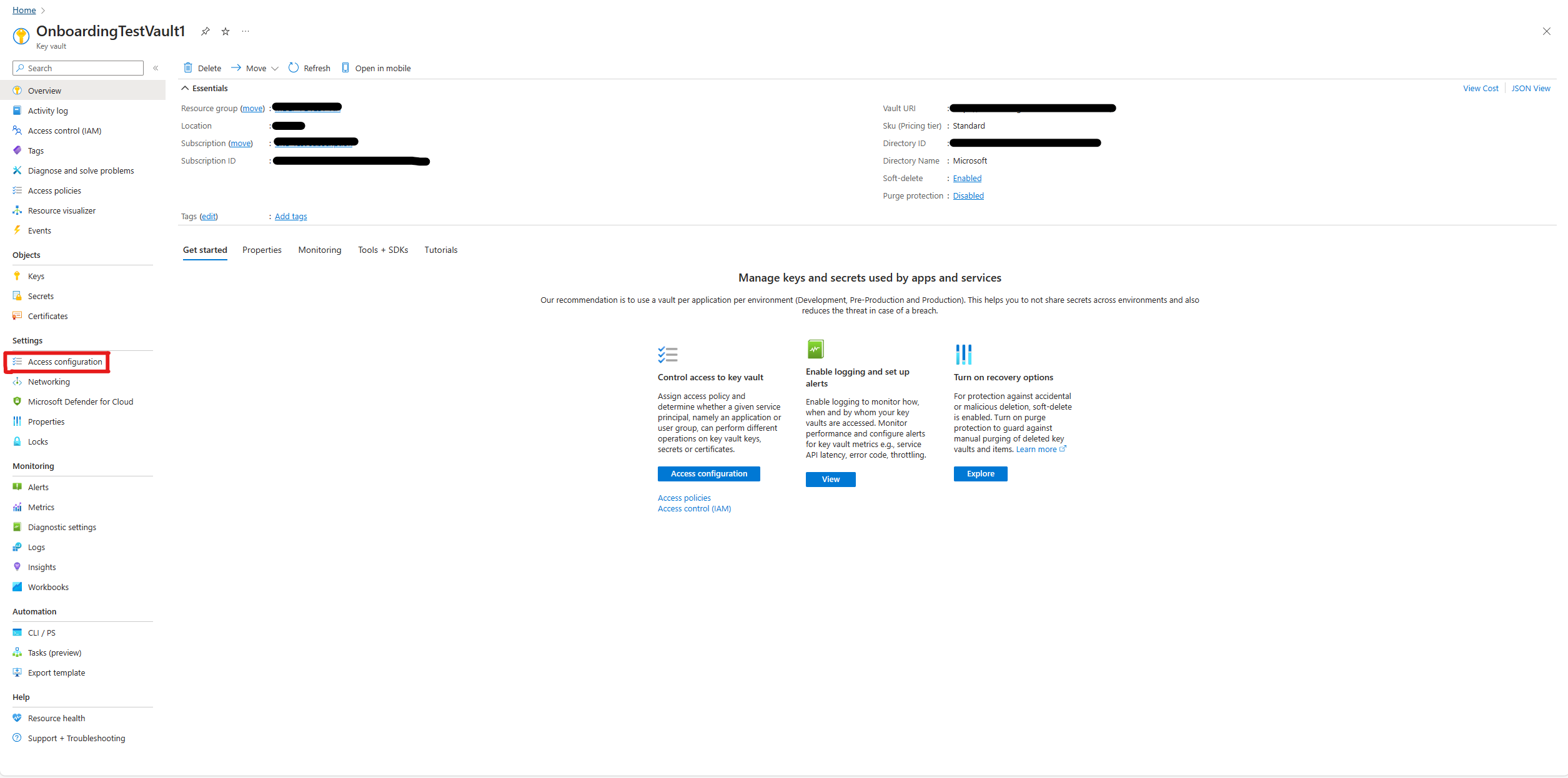

Nella portale di Azure passare alla Key Vault.

Nel menu a sinistra, in Impostazioni, selezionare Configurazione di Accesso.

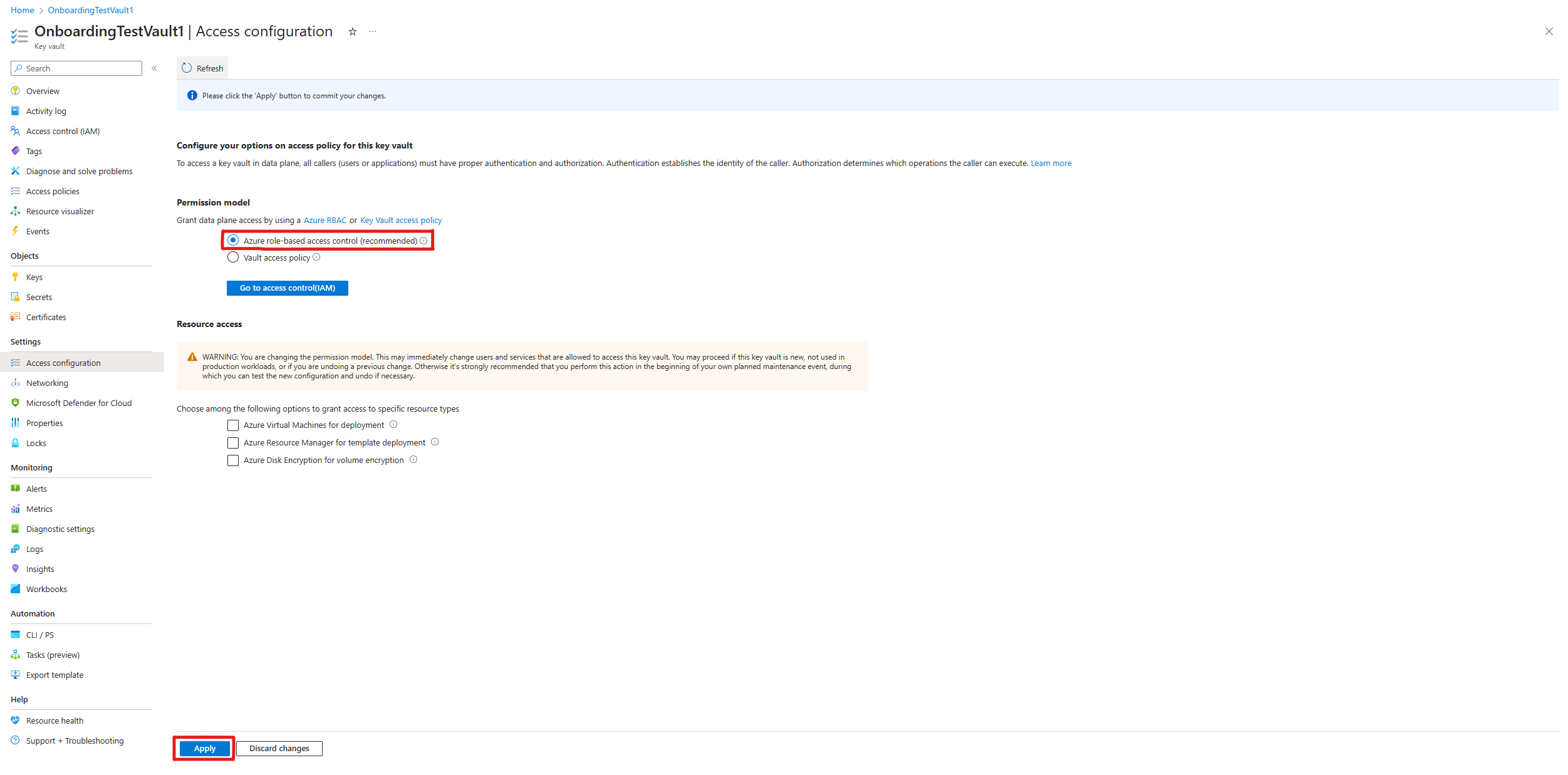

In Modello di autorizzazione scegliere Controllo degli accessi in base al ruolo di Azure.

Selezionare Applica nella parte inferiore della schermata.

Assegnazione di autorizzazioni di controllo degli accessi in base al ruolo

Dopo aver modificato il modello di autorizzazione, seguire la procedura descritta in Assegnare autorizzazioni a ogni Key Vault per concedere i ruoli necessari.