Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Microsoft 365 fornisce la crittografia di base a livello di volume tramite BitLocker e Distributed Key Manager (DKM). Windows 365 Enterprise e i dischi di Business Cloud PC vengono crittografati usando Azure crittografia lato server di archiviazione (SSE).

Per offrire maggiore controllo, Microsoft 365 offre anche un ulteriore livello di crittografia per il contenuto tramite la chiave del cliente. Questo contenuto include i dati di Microsoft Exchange, SharePoint, OneDrive, Teams e Windows 365 Cloud PC (Enterprise), incluse le modalità Windows 365 Frontline Dedicato e Condiviso.

BitLocker non è supportato come opzione di crittografia per Windows 365 PC cloud. Per informazioni dettagliate, vedere Uso di macchine virtuali Windows 10 in Intune.

Importante

Microsoft consiglia di usare i ruoli con il minor numero di autorizzazioni. Ridurre al minimo il numero di utenti con il ruolo Amministratore globale consente di migliorare la sicurezza per l'organizzazione. Altre informazioni sui ruoli e le autorizzazioni di Microsoft Purview.

Modalità di interazione tra crittografia del servizio, BitLocker, SSE e chiave cliente

I dati di Microsoft 365 vengono sempre crittografati inattivi usando BitLocker e Distributed Key Manager (DKM). Per informazioni dettagliate, vedere Come Exchange protegge i segreti di posta elettronica.

La chiave del cliente aggiunge una protezione aggiuntiva contro l'accesso non autorizzato ai dati. Integra la crittografia del disco BitLocker e la crittografia lato server (SSE) nei data center Microsoft. La chiave del cliente consente di soddisfare i requisiti di conformità o normativi consentendo di controllare le chiavi di crittografia radice a livello di applicazione.

Si autorizza in modo esplicito Microsoft 365 a usare le chiavi di crittografia per offrire servizi a valore aggiunto come eDiscovery, antimalware, protezione dalla posta indesiderata e indicizzazione della ricerca. Microsoft 365 usa queste chiavi per crittografare i dati inattivi, come descritto nelle Condizioni dei servizi online (OST).

Chiave del cliente con distribuzioni ibride

Chiave cliente crittografa solo i dati inattivi nel cloud. Non protegge le cassette postali o i file locali. Per proteggere i dati locali, usare un metodo separato, ad esempio BitLocker.

Informazioni sui criteri di crittografia dei dati

Un criterio di crittografia dei dati (DEP) definisce la gerarchia di crittografia. I servizi usano questa gerarchia per crittografare i dati con le chiavi gestite e la chiave di disponibilità che Microsoft protegge. È possibile creare un dep usando i cmdlet di PowerShell, quindi assegnarlo per crittografare i dati dell'applicazione.

Customer Key supporta tre tipi di dep. Ogni tipo usa cmdlet diversi e protegge un tipo diverso di dati:

DEP per più carichi di lavoro di Microsoft 365

Questi indirizzi DIP crittografano i dati in diversi carichi di lavoro di Microsoft 365 per tutti gli utenti nel tenant:

- Windows 365 i PC cloud (Enterprise), incluse le modalità frontline dedicate e condivise (dettagli)

- Teams: messaggi di chat, messaggi multimediali, registrazioni di chiamate/riunioni (nell'archiviazione di Teams), notifiche, suggerimenti di Cortana, messaggi di stato

- interazioni Microsoft 365 Copilot

- Exchange: informazioni utente/segnale e cassette postali non coperte da un DEP delle cassette postali

- Microsoft Purview Information Protection: dati EDM (schemi, pacchetti di regole, sali), configurazioni delle etichette di riservatezza

Nota

Per EDM e Teams, dep crittografa i nuovi dati dall'assegnazione. Per Exchange, crittografa tutti i dati esistenti e nuovi.

Non crittografato da indirizzi DEP multi-carico di lavoro (protetti da altri metodi):

- Dati di SharePoint e OneDrive (usare DEP di SharePoint)

- File e registrazioni di Teams salvati in SharePoint/OneDrive

- Eventi live di Teams, Viva Engage, Planner

È possibile creare più PUNTI PER TENANT, ma assegnarne solo uno alla volta. La crittografia inizia automaticamente dopo l'assegnazione.

Indirizzi DIP per le cassette postali di Exchange

Gli indirizzi DEP delle cassette postali offrono un maggiore controllo sulle singole cassette postali Exchange Online. È possibile usarli per crittografare i dati nelle cassette postali UserMailbox, MailUser, Group, PublicFolder e Shared.

È possibile disporre di un massimo di 50 PUNTI CASSETTA POSTALE attivi per ogni tenant. È possibile assegnare un DEP a più cassette postali, ma solo una dep per cassetta postale.

Per impostazione predefinita, le cassette postali di Exchange vengono crittografate tramite chiavi gestite da Microsoft. Quando si assegna un DEP chiave cliente, il servizio esegue nuovamente il wrapping delle cassette postali crittografate esistenti all'accesso successivo. Le cassette postali non crittografate sono contrassegnate per uno spostamento, con la crittografia che si verifica al termine dello spostamento. Per informazioni dettagliate sulle priorità di spostamento, vedere Spostare le richieste nel servizio Microsoft 365.

In un secondo momento è possibile aggiornare il DEP o assegnarne uno diverso, come descritto in Gestire la chiave del cliente per Office 365.

Ogni cassetta postale deve soddisfare i requisiti di licenza per usare la chiave del cliente. Per altre info, vedi Prerequisiti.

È possibile assegnare punti di accesso condiviso alle cassette postali condivise, di cartelle pubbliche e di gruppo, purché il tenant soddisfi i requisiti di licenza per le cassette postali degli utenti. Non sono necessarie licenze separate per le cassette postali non specifiche dell'utente.

È anche possibile richiedere che Microsoft espulsa specifiche richieste DIP quando si esce dal servizio. La revoca dell'accesso alle chiavi attiva l'eliminazione della chiave di disponibilità, con conseguente eliminazione crittografica dei dati. Per informazioni dettagliate, vedere Revocare le chiavi e avviare il processo del percorso di eliminazione dei dati.

DEP per SharePoint e OneDrive

Questo DEP crittografa il contenuto archiviato in SharePoint e OneDrive, inclusi i file di Teams archiviati in SharePoint. I tenant multi-geo possono creare un DEP per area geografica; I tenant a area geografica singola possono creare un solo DEP. Per istruzioni di configurazione, vedere Configurare la chiave del cliente.

Crittografia delle crittografie usate dalla chiave del cliente

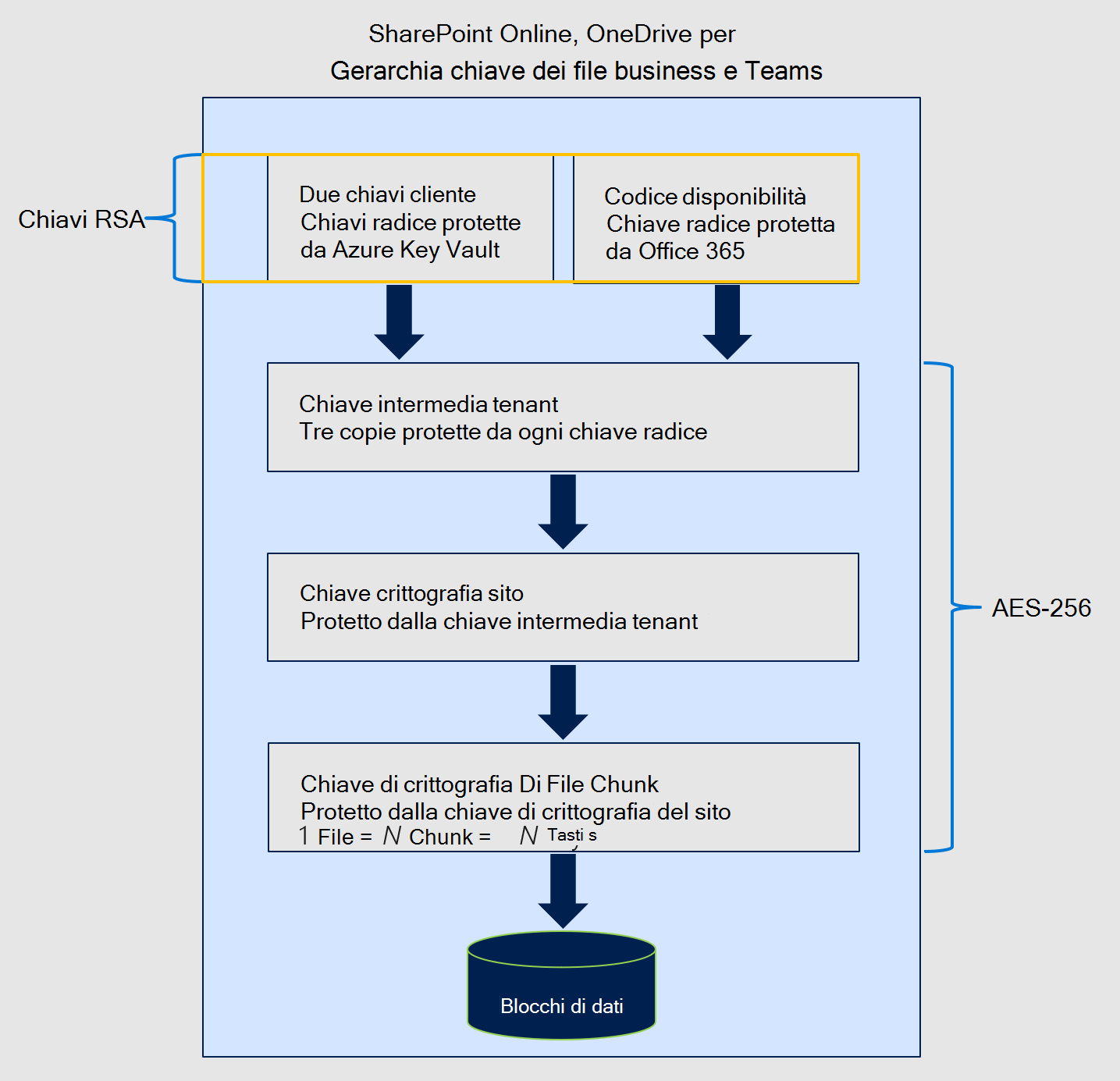

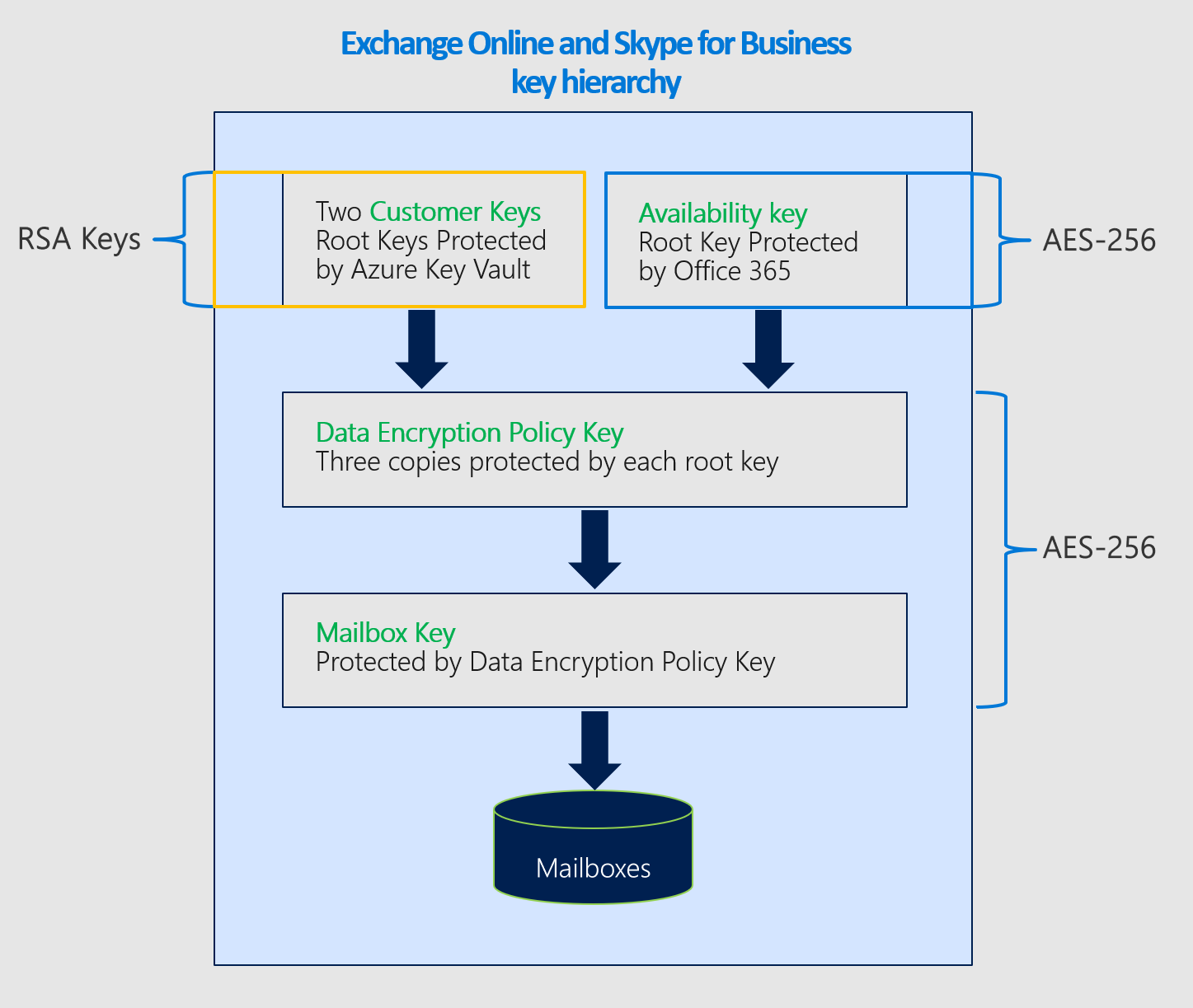

Customer Key usa diverse crittografie di crittografia per proteggere le chiavi, come illustrato nei diagrammi seguenti.

La gerarchia delle chiavi usata per i criteri di protezione dei dati che crittografano i dati in più carichi di lavoro di Microsoft 365 è simile a quella usata per le singole cassette postali di Exchange. La chiave del carico di lavoro di Microsoft 365 corrispondente sostituisce la chiave della cassetta postale.

Crittografie usate per crittografare le chiavi per Exchange

Crittografie usate per crittografare le chiavi per SharePoint e OneDrive