Connettore di analisi multi-cloud di Amazon S3 per Microsoft Purview

Multi-Cloud Scanning Connector per Microsoft Purview consente di esplorare i dati dell'organizzazione tra provider di servizi cloud, tra cui Amazon Web Services oltre ai servizi di archiviazione di Azure.

Questo articolo descrive come usare Microsoft Purview per analizzare i dati non strutturati attualmente archiviati nei bucket standard di Amazon S3 e individuare i tipi di informazioni sensibili presenti nei dati. Questa guida pratica descrive anche come identificare i bucket Amazon S3 in cui i dati sono attualmente archiviati per semplificare la protezione delle informazioni e la conformità dei dati.

Per questo servizio, usare Microsoft Purview per fornire un account Microsoft con accesso sicuro ad AWS, in cui verrà eseguito Multi-Cloud Scanning Connector per Microsoft Purview. Multi-Cloud Scanning Connector per Microsoft Purview usa questo accesso ai bucket di Amazon S3 per leggere i dati e quindi segnala i risultati dell'analisi, inclusi solo i metadati e la classificazione, ad Azure. Usare i report di classificazione ed etichettatura di Microsoft Purview per analizzare ed esaminare i risultati dell'analisi dei dati.

Importante

Multi-Cloud Scanning Connector per Microsoft Purview è un componente aggiuntivo separato per Microsoft Purview. I termini e le condizioni per Multi-Cloud Scanning Connector per Microsoft Purview sono contenuti nel contratto in base al quale sono stati ottenuti i servizi di Microsoft Azure. Per altre informazioni, vedere Informazioni legali di Microsoft Azure all'indirizzo https://azure.microsoft.com/support/legal/.

Funzionalità supportate

| Estrazione dei metadati | Analisi completa | Analisi incrementale | Analisi con ambito | Classificazione | Applicazione di etichette | Criteri di accesso | Lignaggio | Condivisione dei dati | Visualizzazione dinamica |

|---|---|---|---|---|---|---|---|---|---|

| Sì | Sì | Sì | Sì | Sì | Sì | No | Limitato** | No | No |

** La derivazione è supportata se il set di dati viene usato come origine/sink in Data Factory attività Copy

Limitazioni note

Durante l'analisi di Amazon S3 di classi di archiviazione Glacier, l'estrazione dello schema, la classificazione e le etichette di riservatezza non sono supportate.

Gli endpoint privati di Microsoft Purview non sono supportati durante l'analisi di Amazon S3.

Per altre informazioni sui limiti di Microsoft Purview, vedere:

- Gestire e aumentare le quote per le risorse con Microsoft Purview

- Origini dati e tipi di file supportati in Microsoft Purview

Aree di archiviazione e analisi

Il connettore Microsoft Purview per il servizio Amazon S3 è attualmente distribuito solo in aree specifiche. Nella tabella seguente vengono mappate le aree in cui vengono archiviati i dati all'area in cui vengono analizzati da Microsoft Purview.

Importante

Ai clienti verranno addebitati tutti gli addebiti relativi al trasferimento dei dati in base all'area del bucket.

| Area di archiviazione | Area di analisi |

|---|---|

| Stati Uniti orientali (Ohio) | Stati Uniti orientali (Ohio) |

| Stati Uniti orientali (N. Virginia) | Stati Uniti orientali (N. Virginia) |

| Stati Uniti occidentali (N. California) | Stati Uniti occidentali (N. California) |

| Stati Uniti occidentali (Oregon) | Stati Uniti occidentali (Oregon) |

| Africa (Città del Capo) | Europa (Francoforte) |

| Asia Pacifico (Area amministrativa speciale di Hong Kong) | Asia Pacifico (Tokyo) |

| Asia Pacifico (Mumbai) | Asia Pacifico (Singapore) |

| Asia Pacifico (Osaka-Locale) | Asia Pacifico (Tokyo) |

| Asia Pacifico (Seoul) | Asia Pacifico (Tokyo) |

| Asia Pacifico (Singapore) | Asia Pacifico (Singapore) |

| Asia Pacifico (Sydney) | Asia Pacifico (Sydney) |

| Asia Pacifico (Tokyo) | Asia Pacifico (Tokyo) |

| Canada (centrale) | Stati Uniti orientali (Ohio) |

| Cina (Pechino) | Non supportato |

| Cina (Ningxia) | Non supportato |

| Europa (Francoforte) | Europa (Francoforte) |

| Europa (Irlanda) | Europa (Irlanda) |

| Europa (Londra) | Europa (Londra) |

| Europa (Milano) | Europa (Parigi) |

| Europa (Parigi) | Europa (Parigi) |

| Europa (Stoccolma) | Europa (Francoforte) |

| Medio Oriente (Bahrain) | Europa (Francoforte) |

| Sud America (San Paolo) | Stati Uniti orientali (Ohio) |

Prerequisiti

Assicurarsi di aver eseguito i prerequisiti seguenti prima di aggiungere i bucket Amazon S3 come origini dati di Microsoft Purview e analizzare i dati S3.

- È necessario essere un'origine dati Microsoft Purview Amministrazione.

- Creare un account Microsoft Purview se non ne hai ancora uno

- Creare un nuovo ruolo AWS da usare con Microsoft Purview

- Creare credenziali di Microsoft Purview per l'analisi dei bucket AWS

- Configurare l'analisi per i bucket Amazon S3 crittografati, se pertinente

- Assicurarsi che i criteri bucket non blocchino la connessione. Per altre informazioni, vedere Requisiti dei criteri bucket e Requisiti dei criteri SCP. Per questi elementi, potrebbe essere necessario consultare un esperto AWS per assicurarsi che i criteri consentano l'accesso richiesto.

- Quando si aggiungono i bucket come risorse di Microsoft Purview, sono necessari i valori di AWS ARN, il nome del bucket e talvolta l'ID dell'account AWS.

Creare un account Microsoft Purview

Se si ha già un account Microsoft Purview, è possibile continuare con le configurazioni necessarie per il supporto di AWS S3. Iniziare con Creare credenziali di Microsoft Purview per l'analisi dei bucket AWS.

Se è necessario creare un account Microsoft Purview, seguire le istruzioni in Creare un'istanza dell'account Microsoft Purview. Dopo aver creato l'account, tornare qui per completare la configurazione e iniziare a usare il connettore Microsoft Purview per Amazon S3.

Creare un nuovo ruolo AWS per Microsoft Purview

Lo scanner Microsoft Purview viene distribuito in un account Microsoft in AWS. Per consentire allo scanner Microsoft Purview di leggere i dati S3, è necessario creare un ruolo dedicato nel portale AWS, nell'area IAM, per essere usato dallo scanner.

Questa procedura descrive come creare il ruolo AWS, con l'ID account Microsoft e l'ID esterno necessari da Microsoft Purview, quindi immettere il valore role ARN in Microsoft Purview.

Per individuare l'ID account Microsoft e l'ID esterno:

In Microsoft Purview passare aCredenziali disicurezza e accesso> del Centro> gestione.

Selezionare Nuovo per creare una nuova credenziale.

Nel riquadro Nuove credenziali visualizzato selezionare RRN ruolo nell'elenco a discesa Metodo di autenticazione.

Copiare quindi i valori di ID account Microsoft e ID esterno visualizzati in un file separato o usarli per incollarli nel campo pertinente in AWS. Ad esempio:

Per creare il ruolo AWS per Microsoft Purview:

Aprire la console di Amazon Web Services e in Sicurezza, identità e conformità selezionare IAM.

Selezionare Ruoli e quindi Crea ruolo.

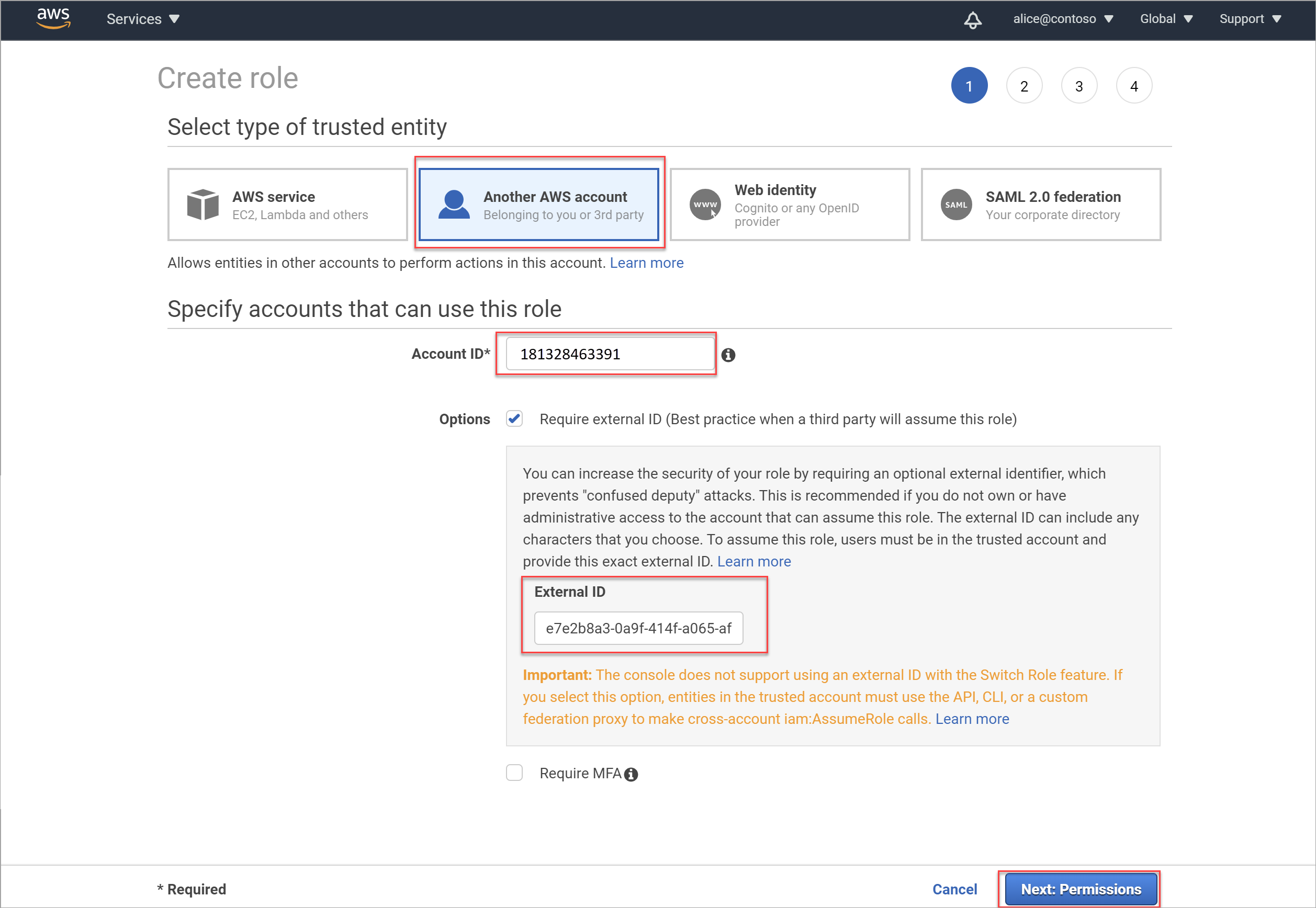

Selezionare Un altro account AWS e quindi immettere i valori seguenti:

Campo Descrizione Account ID Immettere l'ID account Microsoft. Ad esempio: 181328463391ID esterno In Opzioni selezionare Richiedi ID esterno... e quindi immettere l'ID esterno nel campo designato.

Ad esempio:e7e2b8a3-0a9f-414f-a065-afaf4ac6d994Ad esempio:

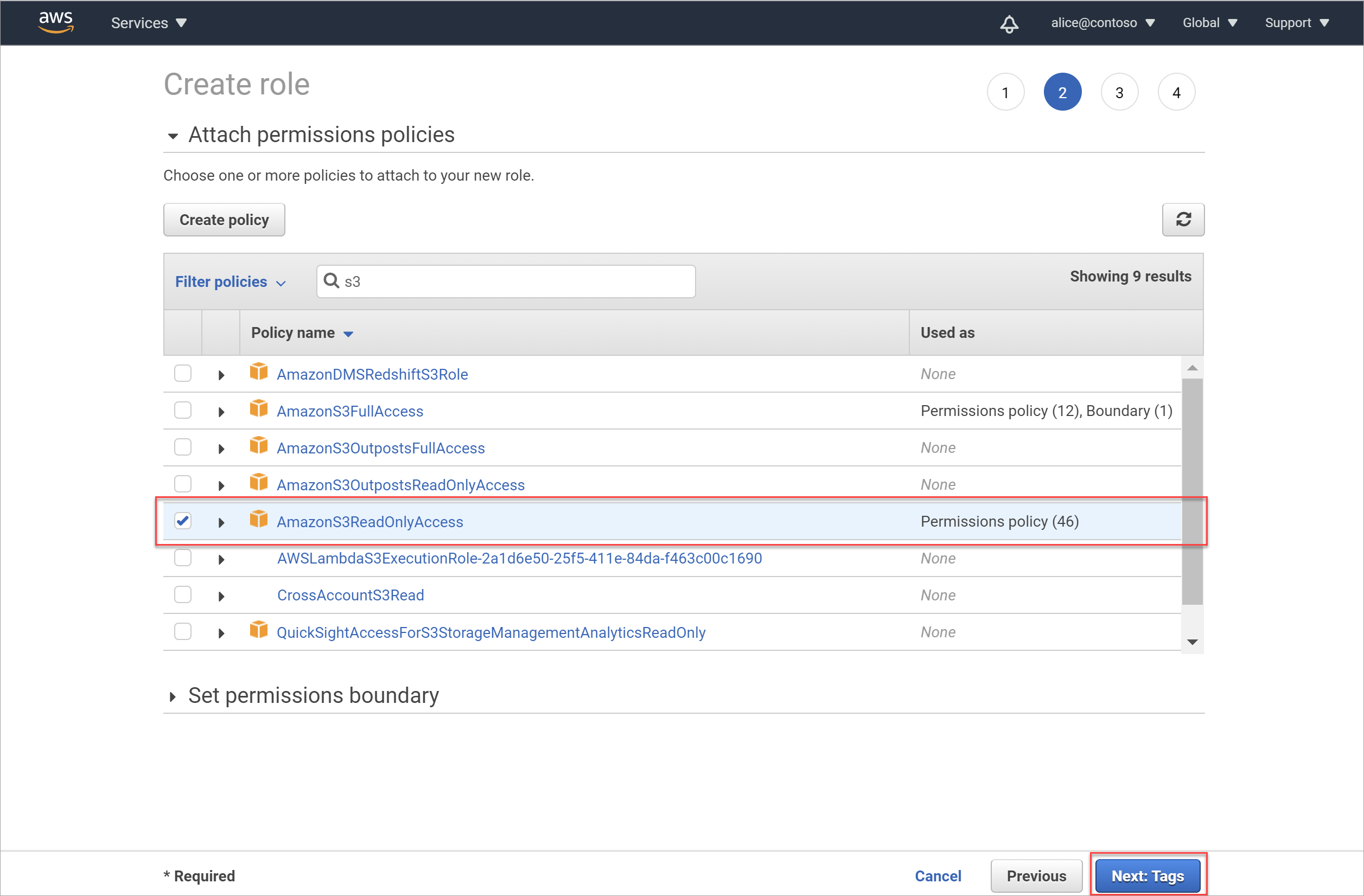

Nell'area Crea i criteri di connessione delle autorizzazioni del ruolo > filtrare le autorizzazioni visualizzate in S3. Selezionare AmazonS3ReadOnlyAccess e quindi Avanti : Tag.

Importante

Il criterio AmazonS3ReadOnlyAccess fornisce le autorizzazioni minime necessarie per l'analisi dei bucket S3 e può includere anche altre autorizzazioni.

Per applicare solo le autorizzazioni minime necessarie per l'analisi dei bucket, creare un nuovo criterio con le autorizzazioni elencate in Autorizzazioni minime per i criteri AWS, a seconda che si voglia analizzare un singolo bucket o tutti i bucket nell'account.

Applicare i nuovi criteri al ruolo invece di AmazonS3ReadOnlyAccess.

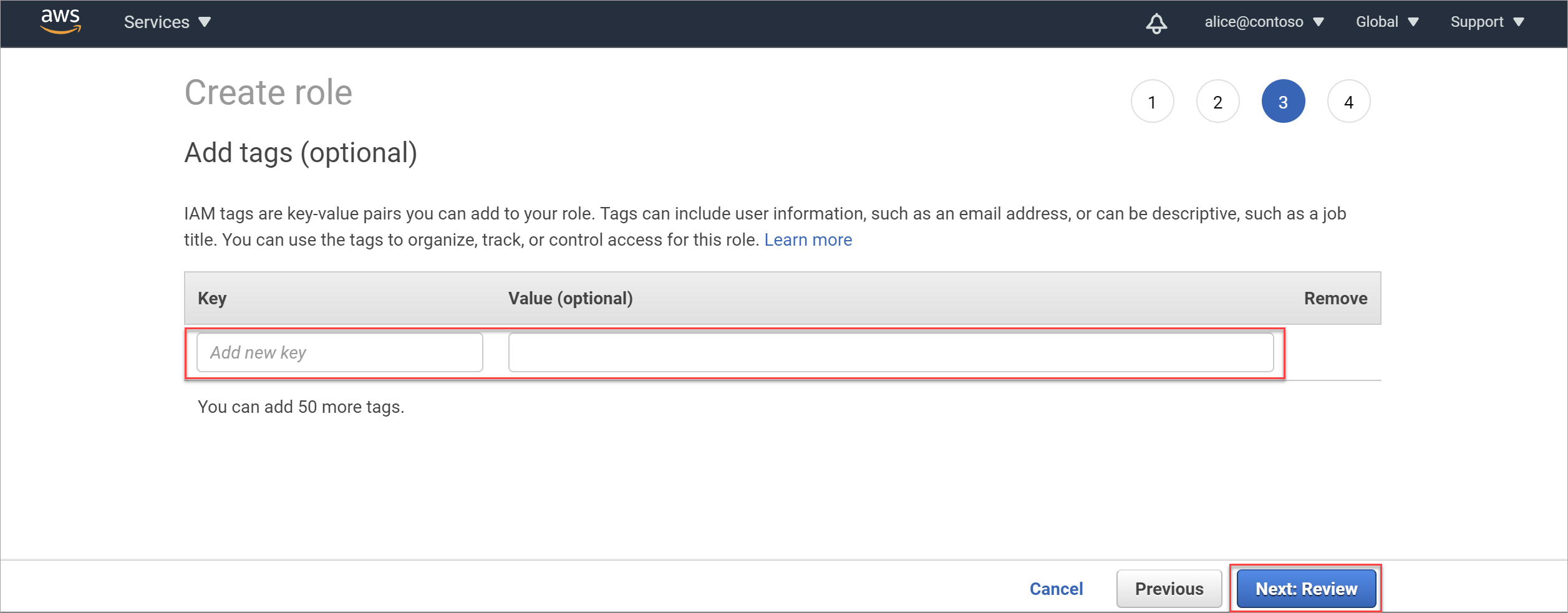

Nell'area Aggiungi tag (facoltativo) è possibile scegliere facoltativamente di creare un tag significativo per questo nuovo ruolo. I tag utili consentono di organizzare, tenere traccia e controllare l'accesso per ogni ruolo creato.

Immettere una nuova chiave e un nuovo valore per il tag in base alle esigenze. Al termine o se si vuole ignorare questo passaggio, selezionare Avanti: Rivedi per esaminare i dettagli del ruolo e completare la creazione del ruolo.

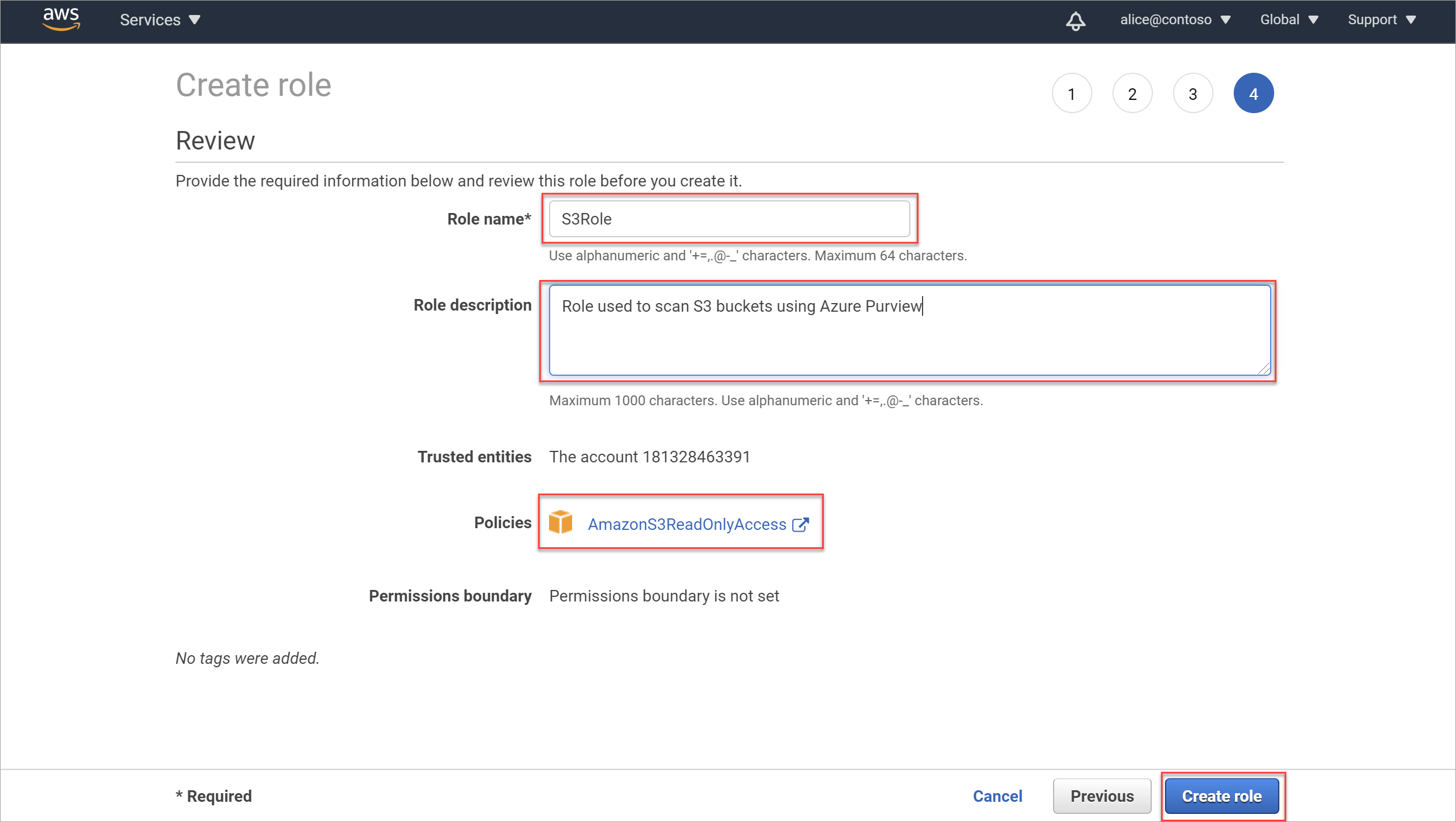

Nell'area Revisione eseguire le operazioni seguenti:

- Nel campo Nome ruolo immettere un nome significativo per il ruolo

- Nella casella Descrizione ruolo immettere una descrizione facoltativa per identificare lo scopo del ruolo

- Nella sezione Criteri verificare che i criteri corretti (AmazonS3ReadOnlyAccess) siano collegati al ruolo.

Selezionare quindi Crea ruolo per completare il processo. Ad esempio:

Configurazioni aggiuntive necessarie:

Per i bucket che usano la crittografia AWS-KMS , è necessaria una configurazione speciale per abilitare l'analisi.

Assicurarsi che i criteri bucket non blocchino la connessione. Per ulteriori informazioni consulta:

Creare credenziali di Microsoft Purview per l'analisi di AWS S3

Questa procedura descrive come creare una nuova credenziale di Microsoft Purview da usare durante l'analisi dei bucket AWS.

Consiglio

Se si continua direttamente da Creare un nuovo ruolo AWS per Microsoft Purview, è possibile che il riquadro Nuove credenziali sia già aperto in Microsoft Purview.

È anche possibile creare nuove credenziali nel corso del processo, durante la configurazione dell'analisi. In tal caso, nel campo Credenziali selezionare Nuovo.

In Microsoft Purview passare al Centro gestione e in Sicurezza e accesso selezionare Credenziali.

Selezionare Nuovo e nel riquadro Nuove credenziali visualizzato a destra usare i campi seguenti per creare le credenziali di Microsoft Purview:

Campo Descrizione Nome Immettere un nome significativo per questa credenziale. Descrizione Immettere una descrizione facoltativa per questa credenziale, ad esempio Used to scan the tutorial S3 bucketsMetodo di autenticazione Selezionare Role ARN ,poiché si usa un ruolo ARN per accedere al bucket. RRN del ruolo Dopo aver creato il ruolo Amazon IAM, passare al ruolo nell'area AWS IAM, copiare il valore role ARN e immetterlo qui. Ad esempio: arn:aws:iam::181328463391:role/S3Role.

Per altre informazioni, vedere Recuperare il nuovo RRN del ruolo.L'ID account Microsoft e i valori di ID esterno vengono usati durante la creazione dell'ARN del ruolo in AWS.

Al termine, selezionare Crea per completare la creazione delle credenziali.

Per altre informazioni sulle credenziali di Microsoft Purview, vedere Credenziali per l'autenticazione di origine in Microsoft Purview.

Configurare l'analisi per i bucket Amazon S3 crittografati

I bucket AWS supportano più tipi di crittografia. Per i bucket che usano la crittografia AWS-KMS , è necessaria una configurazione speciale per abilitare l'analisi.

Nota

Per i bucket che non usano crittografia, crittografia AES-256 o AWS-KMS S3, ignorare questa sezione e continuare a recuperare il nome del bucket Amazon S3.

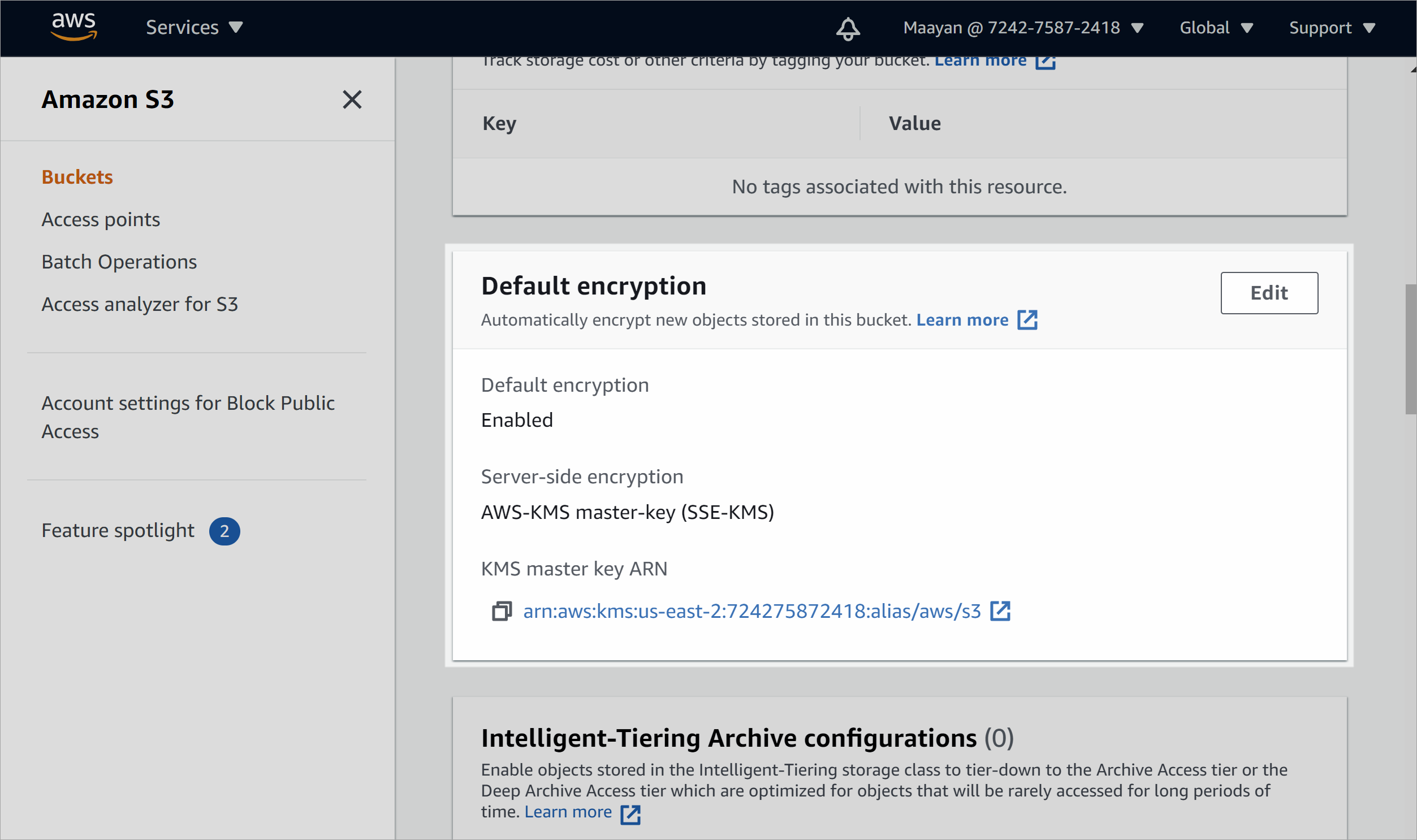

Per controllare il tipo di crittografia usato nei bucket Amazon S3:

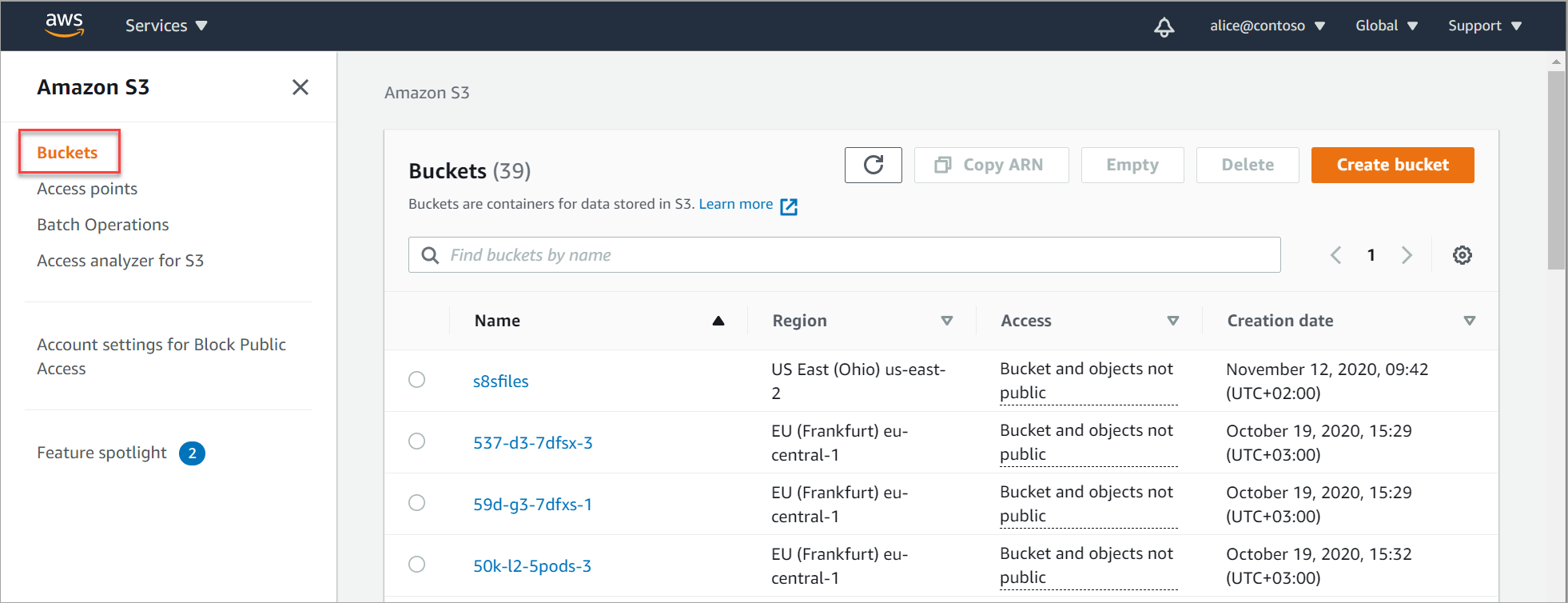

In AWS passare a Archiviazione>S3> e selezionare Bucket dal menu a sinistra.

Selezionare il bucket da controllare. Nella pagina dei dettagli del bucket selezionare la scheda Proprietà e scorrere verso il basso fino all'area Crittografia predefinita .

Se il bucket selezionato è configurato solo per la crittografia AWS-KMS , inclusa la crittografia predefinita per il bucket disabilitata, ignorare il resto di questa procedura e continuare con Recuperare il nome del bucket Amazon S3.

Se il bucket selezionato è configurato per la crittografia AWS-KMS , continuare come descritto di seguito per aggiungere un nuovo criterio che consente di analizzare un bucket con la crittografia AWS-KMS personalizzata.

Ad esempio:

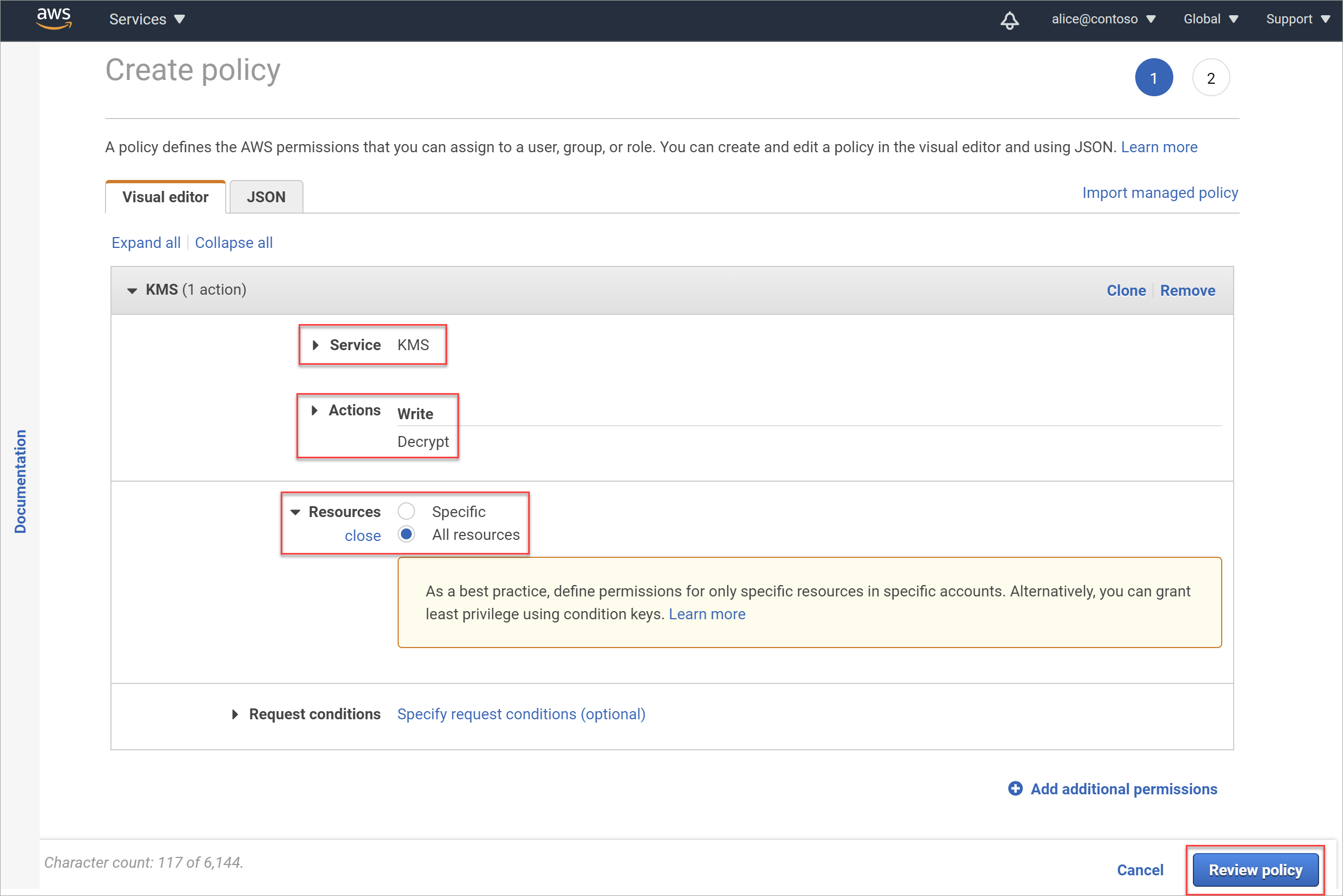

Per aggiungere un nuovo criterio per consentire l'analisi di un bucket con la crittografia AWS-KMS personalizzata:

In AWS passare a CriteriIAM>dei servizi> e selezionare Crea criterio.

Nella scheda Creaeditor di oggetti visividei> criteri definire i criteri con i valori seguenti:

Campo Descrizione Servizio Immettere e selezionare Servizio di gestione delle chiavi. Azioni In Livello di accesso selezionare Scrittura per espandere la sezione Scrittura .

Una volta espansa, selezionare solo l'opzione Decrittografa .Risorse Selezionare una risorsa specifica o Tutte le risorse. Al termine, selezionare Rivedi i criteri per continuare.

Nella pagina Verifica criteri immettere un nome significativo per il criterio e una descrizione facoltativa e quindi selezionare Crea criterio.

I criteri appena creati vengono aggiunti all'elenco di criteri.

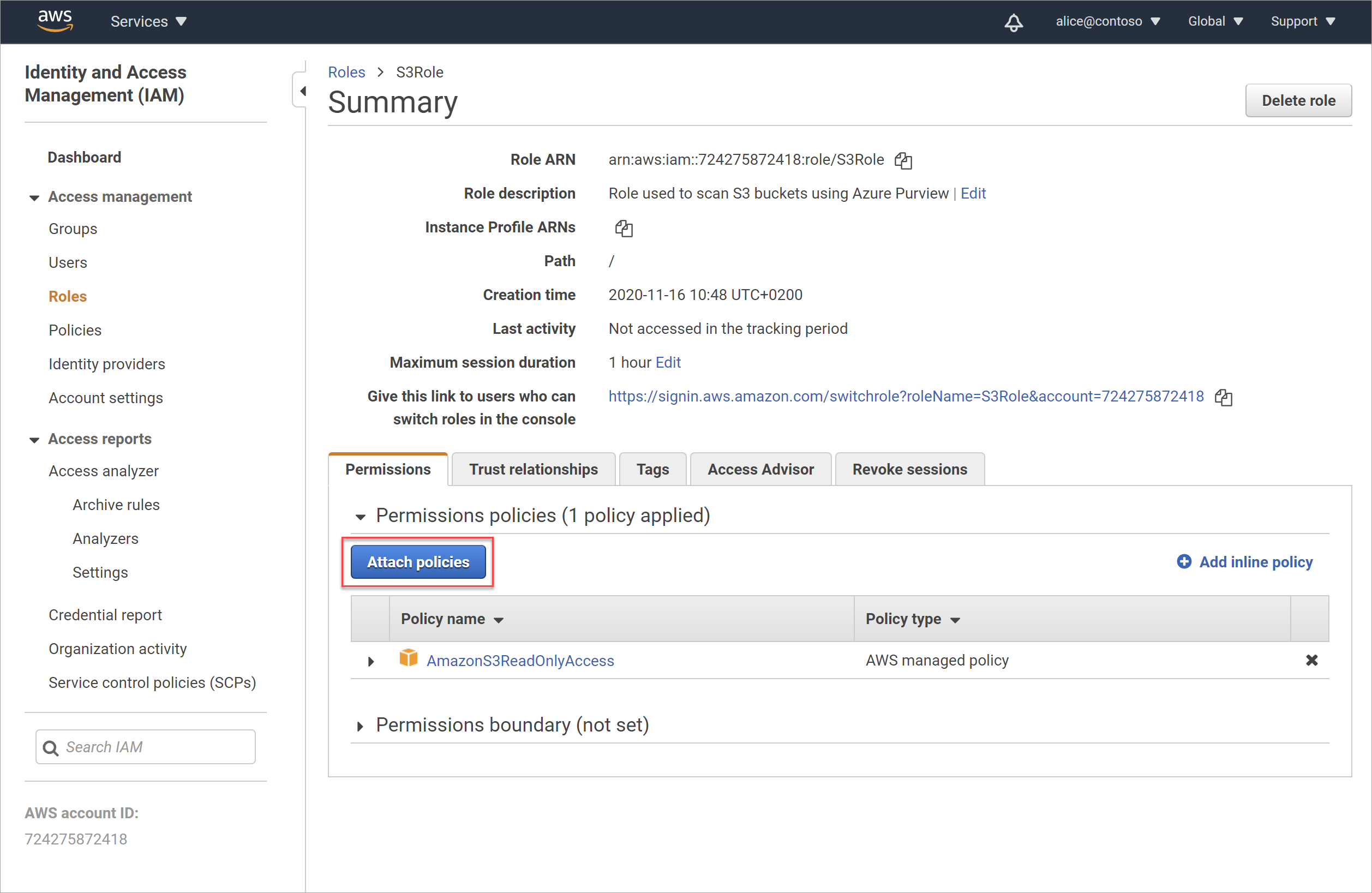

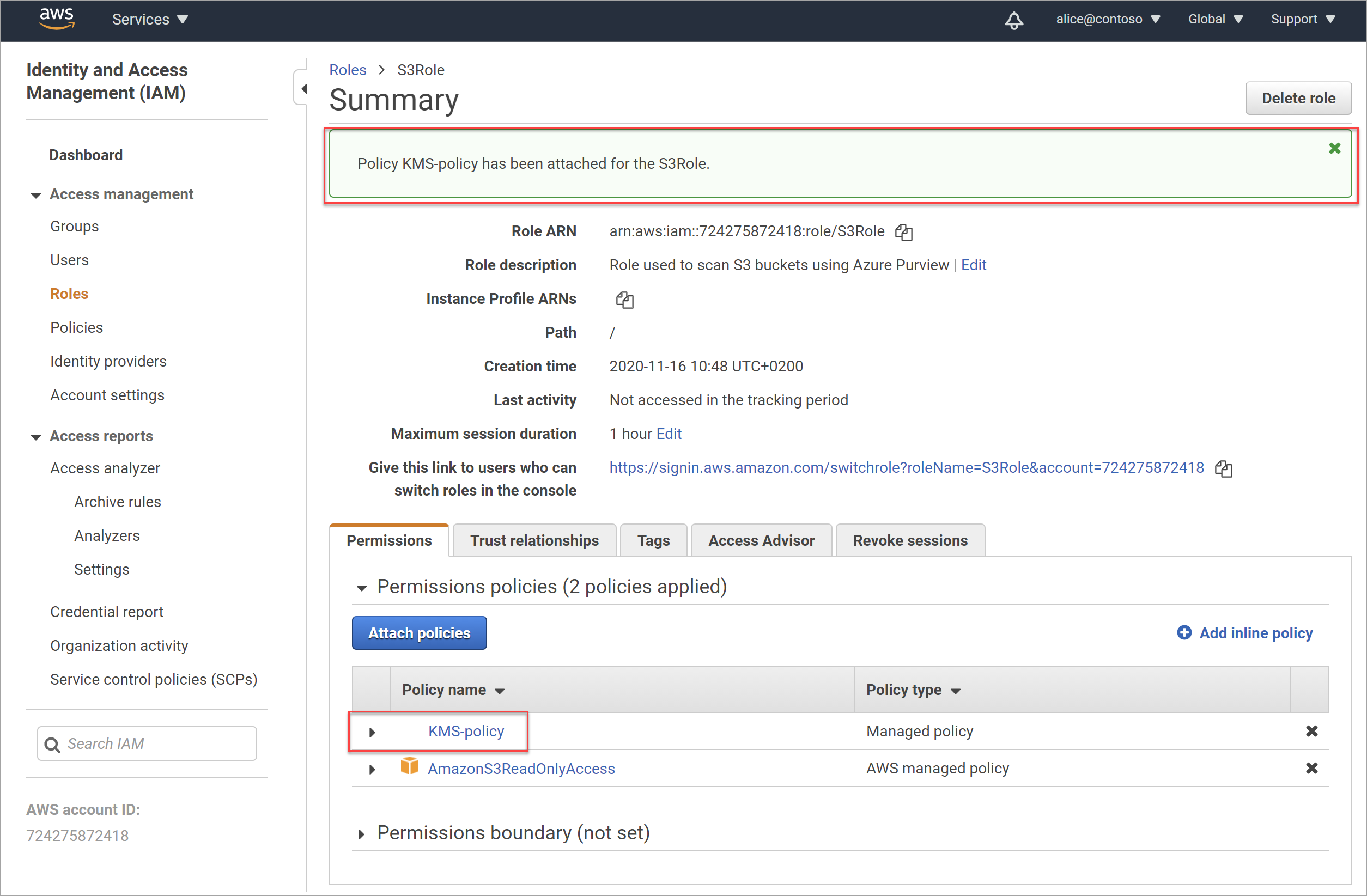

Collegare i nuovi criteri al ruolo aggiunto per l'analisi.

Tornare alla paginaRuoliIAM> e selezionare il ruolo aggiunto in precedenza.

Nella scheda Autorizzazioni selezionare Collega criteri.

Nella pagina Allega autorizzazioni cercare e selezionare il nuovo criterio creato in precedenza. Selezionare Collega criterio per collegare i criteri al ruolo.

La pagina Riepilogo viene aggiornata, con i nuovi criteri collegati al ruolo.

Verificare l'accesso ai criteri bucket

Assicurarsi che i criteri del bucket S3 non blocchino la connessione:

- In AWS passare al bucket S3 e quindi selezionare la scheda >AutorizzazioniCriteri bucket.

- Controllare i dettagli dei criteri per assicurarsi che non blocchi la connessione dal servizio scanner Microsoft Purview.

Verificare l'accesso ai criteri SCP

Assicurarsi che non siano presenti criteri SCP che bloccano la connessione al bucket S3.

Ad esempio, i criteri SCP potrebbero bloccare le chiamate API di lettura all'area AWS in cui è ospitato il bucket S3.

- Le chiamate API necessarie, che devono essere consentite dai criteri SCP, includono:

AssumeRole, ,GetObjectGetBucketLocation, ,ListBucket,GetBucketPublicAccessBlock. - I criteri SCP devono anche consentire le chiamate all'area AWS us-east-1 , ovvero l'area predefinita per le chiamate API. Per altre informazioni, vedere la documentazione di AWS.

Seguire la documentazione di SCP, esaminare i criteri SCP dell'organizzazione e verificare che siano disponibili tutte le autorizzazioni necessarie per lo scanner Microsoft Purview .

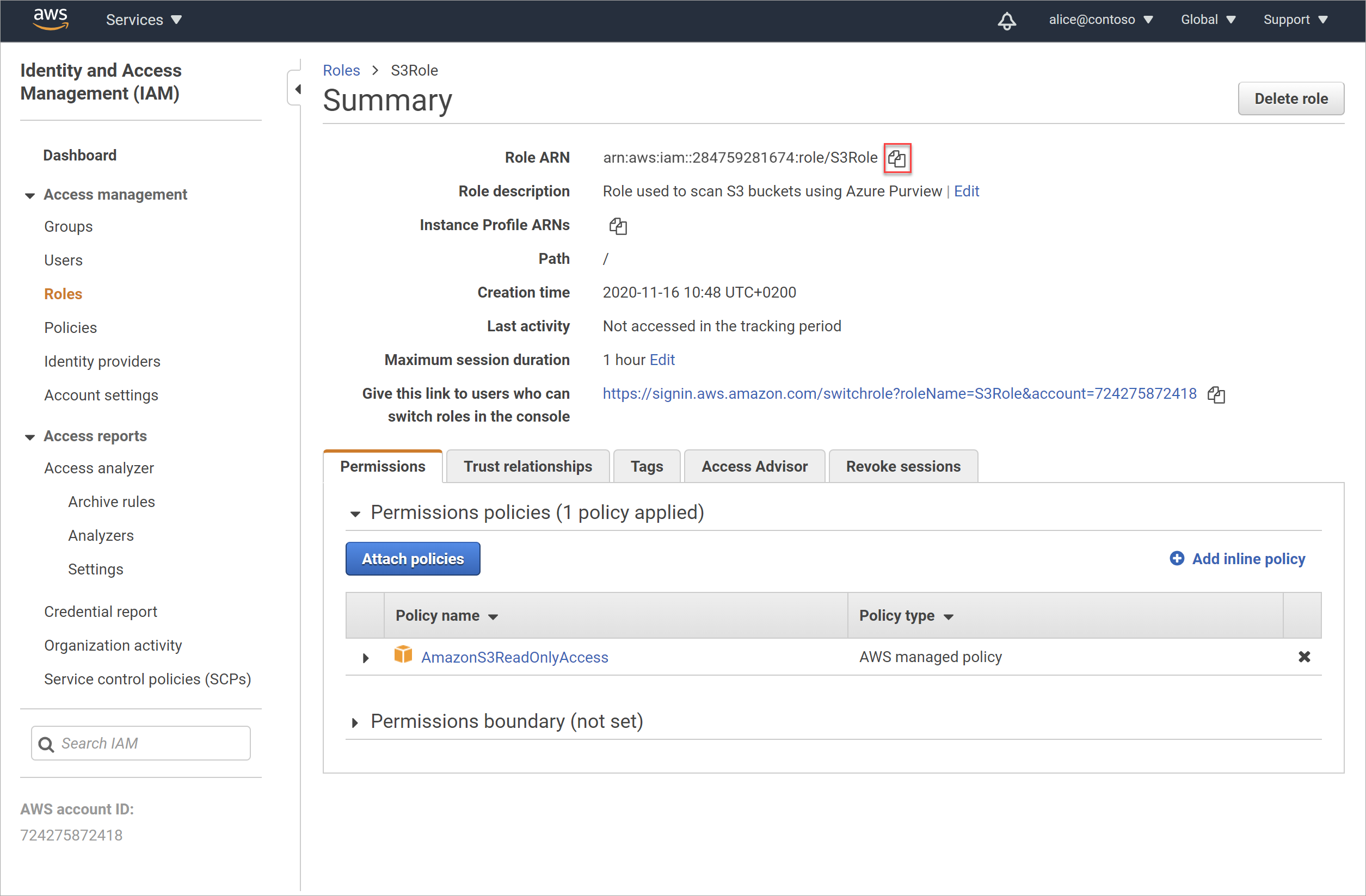

Recuperare il nuovo RRN del ruolo

È necessario registrare l'ARN del ruolo AWS e copiarlo in Microsoft Purview quando si crea un'analisi per il bucket Amazon S3.

Per recuperare il ruolo ARN:

Nell'area Ruoli di AWS Identity and Access Management (IAM)> cercare e selezionare il nuovo ruolo creato per Microsoft Purview.

Nella pagina Riepilogo del ruolo selezionare il pulsante Copia negli Appunti a destra del valore role ARN .

In Microsoft Purview è possibile modificare le credenziali per AWS S3 e incollare il ruolo recuperato nel campo Role ARN . Per altre informazioni, vedere Creare un'analisi per uno o più bucket Amazon S3.

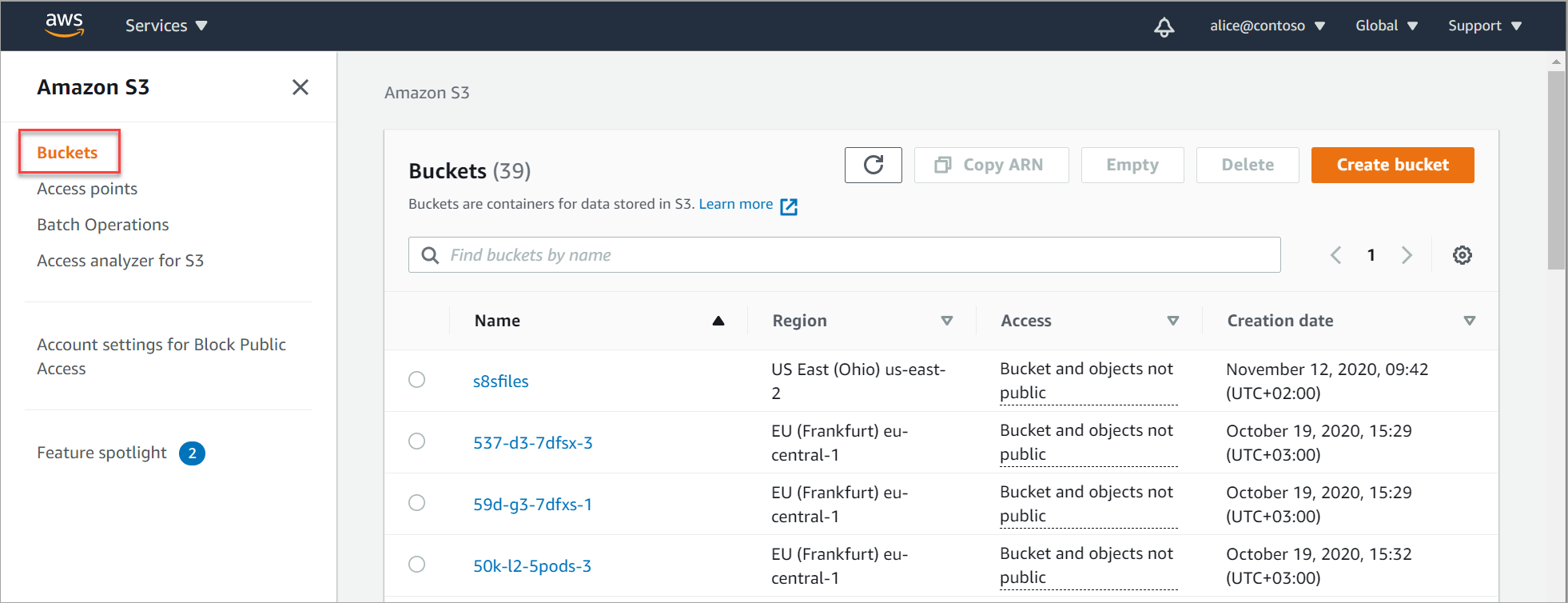

Recuperare il nome del bucket Amazon S3

È necessario il nome del bucket Amazon S3 per copiarlo in Microsoft Purview durante la creazione di un'analisi per il bucket Amazon S3

Per recuperare il nome del bucket:

In AWS passare a Archiviazione>S3> e selezionare Bucket dal menu a sinistra.

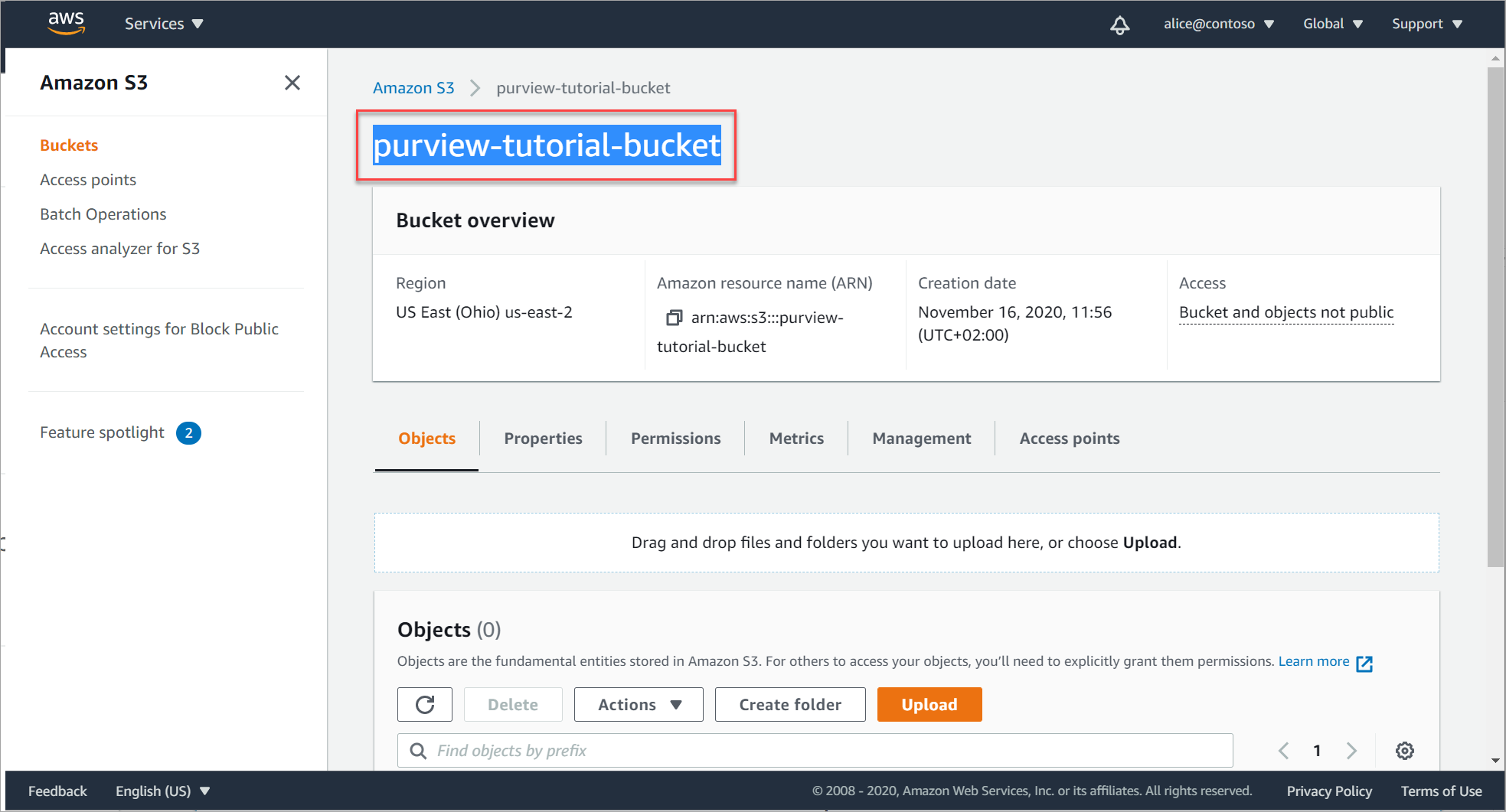

Cercare e selezionare il bucket per visualizzare la pagina dei dettagli del bucket e quindi copiare il nome del bucket negli Appunti.

Ad esempio:

Incollare il nome del bucket in un file sicuro e aggiungervi un

s3://prefisso per creare il valore che sarà necessario immettere quando si configura il bucket come account Microsoft Purview.Ad esempio:

s3://purview-tutorial-bucket

Consiglio

Solo il livello radice del bucket è supportato come origine dati di Microsoft Purview. Ad esempio, l'URL seguente, che include una sottocartella , non è supportato: s3://purview-tutorial-bucket/view-data

Tuttavia, se si configura un'analisi per un bucket S3 specifico, è possibile selezionare una o più cartelle specifiche per l'analisi. Per altre informazioni, vedere il passaggio per definire l'ambito dell'analisi.

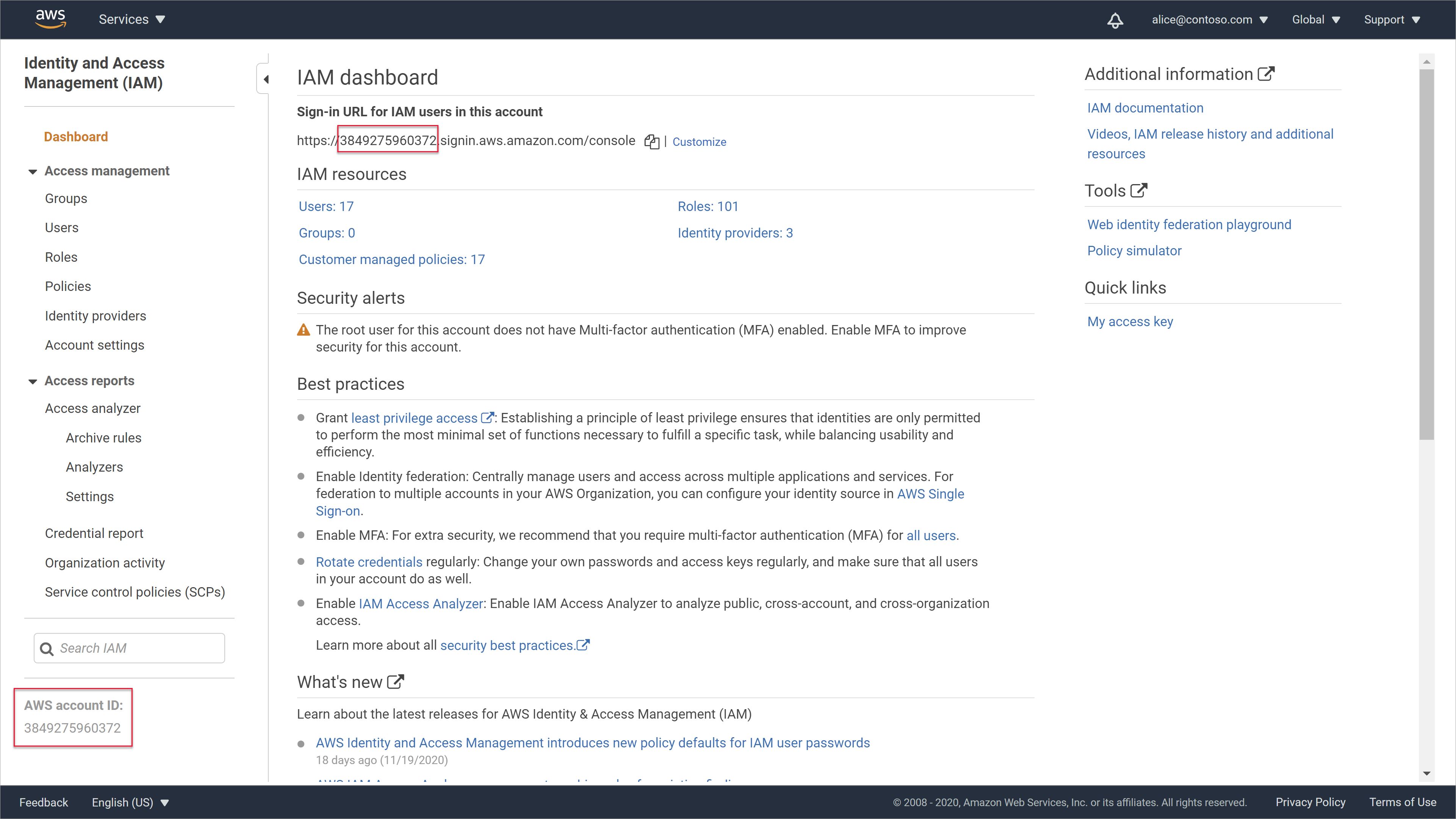

Individuare l'ID dell'account AWS

È necessario l'ID dell'account AWS per registrare l'account AWS come origine dati Microsoft Purview, insieme a tutti i bucket.

L'ID dell'account AWS è l'ID usato per accedere alla console AWS. È anche possibile trovarlo dopo aver eseguito l'accesso al dashboard di IAM, a sinistra sotto le opzioni di spostamento e nella parte superiore, come parte numerica dell'URL di accesso:

Ad esempio:

Aggiungere un singolo bucket Amazon S3 come account Microsoft Purview

Usare questa procedura se si dispone solo di un singolo bucket S3 che si vuole registrare in Microsoft Purview come origine dati o se sono presenti più bucket nell'account AWS, ma non si vuole registrarli tutti in Microsoft Purview.

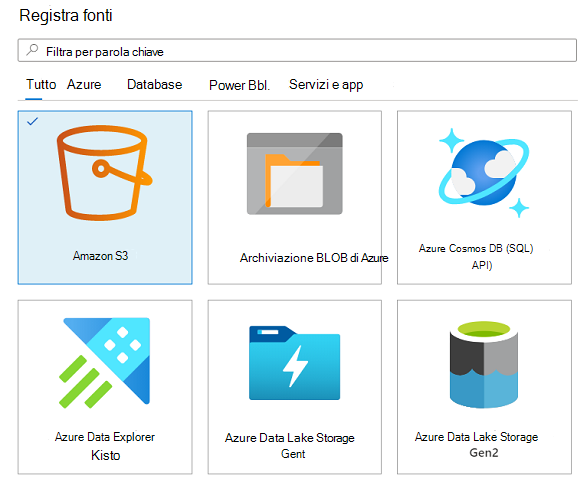

Per aggiungere il bucket:

In Microsoft Purview passare alla pagina Mappa dati e selezionare

>Amazon S3>Continuare.

>Amazon S3>Continuare.

Consiglio

Se si hanno più raccolte e si vuole aggiungere Amazon S3 a una raccolta specifica, selezionare la visualizzazione Mappa in alto a destra e quindi selezionare il pulsante Registra

della raccolta.

della raccolta.Nel riquadro Registra origini (Amazon S3) visualizzato immettere i dettagli seguenti:

Campo Descrizione Nome Immettere un nome significativo o usare il valore predefinito specificato. Bucket URL Immettere l'URL del bucket AWS usando la sintassi seguente: s3://<bucketName>

Nota: assicurarsi di usare solo il livello radice del bucket. Per altre informazioni, vedere Recuperare il nome del bucket Amazon S3.Selezionare una raccolta Se si è scelto di registrare un'origine dati dall'interno di una raccolta, tale raccolta è già elencata.

Selezionare una raccolta diversa in base alle esigenze, Nessuna per assegnare nessuna raccolta o Nuovo per creare una nuova raccolta ora.

Per altre informazioni sulle raccolte di Microsoft Purview, vedere Gestire le origini dati in Microsoft Purview.Al termine, selezionare Fine per completare la registrazione.

Continuare con Creare un'analisi per uno o più bucket Amazon S3.

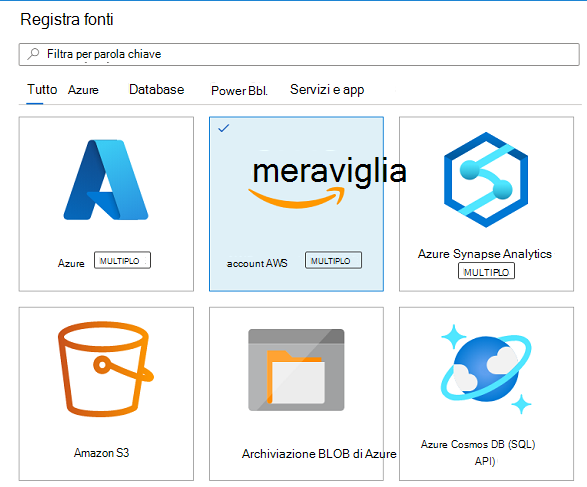

Aggiungere un account AWS come account Microsoft Purview

Usare questa procedura se si dispone di più bucket S3 nell'account Amazon e si desidera registrarli tutti come origini dati di Microsoft Purview.

Quando si configura l'analisi, sarà possibile selezionare i bucket specifici da analizzare, se non si vuole analizzarli tutti insieme.

Per aggiungere l'account Amazon:

In Microsoft Purview passare alla pagina Mappa dati e selezionare

>Account> AmazonContinuare.

>Account> AmazonContinuare.

Consiglio

Se si hanno più raccolte e si vuole aggiungere Amazon S3 a una raccolta specifica, selezionare la visualizzazione Mappa in alto a destra e quindi selezionare il pulsante Registra

della raccolta.

della raccolta.Nel riquadro Registra origini (Amazon S3) visualizzato immettere i dettagli seguenti:

Campo Descrizione Nome Immettere un nome significativo o usare il valore predefinito specificato. AWS account ID Immettere l'ID dell'account AWS. Per altre informazioni, vedere Individuare l'ID account AWS Selezionare una raccolta Se si è scelto di registrare un'origine dati dall'interno di una raccolta, tale raccolta è già elencata.

Selezionare una raccolta diversa in base alle esigenze, Nessuna per assegnare nessuna raccolta o Nuovo per creare una nuova raccolta ora.

Per altre informazioni sulle raccolte di Microsoft Purview, vedere Gestire le origini dati in Microsoft Purview.Al termine, selezionare Fine per completare la registrazione.

Continuare con Creare un'analisi per uno o più bucket Amazon S3.

Creare un'analisi per uno o più bucket Amazon S3

Dopo aver aggiunto i bucket come origini dati di Microsoft Purview, è possibile configurare un'analisi per l'esecuzione a intervalli pianificati o immediatamente.

Selezionare la scheda Mappa dati nel riquadro sinistro nel portale di governance di Microsoft Purview e quindi eseguire una delle operazioni seguenti:

- Nella visualizzazione Mappa selezionare Nuova analisi

Nella casella origine dati.

Nella casella origine dati. - Nella visualizzazione Elenco passare il puntatore del mouse sulla riga dell'origine dati e selezionare Nuova analisi

- Nella visualizzazione Mappa selezionare Nuova analisi

Nel riquadro Analisi... che si apre a destra definire i campi seguenti e quindi selezionare Continua:

Campo Descrizione Nome Immettere un nome significativo per l'analisi o usare il valore predefinito. Tipo Visualizzato solo se è stato aggiunto l'account AWS, con tutti i bucket inclusi.

Le opzioni correnti includono solo All>Amazon S3. Rimanete ottimizzati per altre opzioni da selezionare con l'espansione della matrice di supporto di Microsoft Purview.Credential Selezionare una credenziale di Microsoft Purview con il ruolo ARN.

Suggerimento: se si vuole creare una nuova credenziale in questo momento, selezionare Nuovo. Per altre informazioni, vedere Creare credenziali di Microsoft Purview per l'analisi dei bucket AWS.Amazon S3 Visualizzato solo se è stato aggiunto l'account AWS, con tutti i bucket inclusi.

Selezionare uno o più bucket da analizzare oppure Selezionare tutto per analizzare tutti i bucket nell'account.Microsoft Purview verifica automaticamente che il ruolo ARN sia valido e che i bucket e gli oggetti all'interno dei bucket siano accessibili e quindi continui se la connessione ha esito positivo.

Consiglio

Per immettere valori diversi e testare la connessione manualmente prima di continuare, selezionare Test connessione in basso a destra prima di selezionare Continua.

Nel riquadro Ambito analisi selezionare i bucket o le cartelle specifici da includere nell'analisi.

Quando si crea un'analisi per un intero account AWS, è possibile selezionare bucket specifici da analizzare. Quando si crea un'analisi per un bucket AWS S3 specifico, è possibile selezionare cartelle specifiche da analizzare.

Nel riquadro Selezionare un set di regole di analisi selezionare il set di regole predefinito di AmazonS3 oppure selezionare Nuovo set di regole di analisi per creare un nuovo set di regole personalizzato. Dopo aver selezionato il set di regole, selezionare Continua.

Se si sceglie di creare un nuovo set di regole di analisi personalizzato, usare la procedura guidata per definire le impostazioni seguenti:

Riquadro Descrizione Nuovo set di regole di analisi /

Descrizione della regola di analisiImmettere un nome significativo e una descrizione facoltativa per il set di regole Selezionare i tipi di file Selezionare tutti i tipi di file da includere nell'analisi e quindi selezionare Continua.

Per aggiungere un nuovo tipo di file, selezionare Nuovo tipo di file e definire quanto segue:

- Estensione del file da aggiungere

- Descrizione facoltativa

- Indica se il contenuto del file ha un delimitatore personalizzato o è un tipo di file di sistema. Immettere quindi il delimitatore personalizzato o selezionare il tipo di file di sistema.

Selezionare Crea per creare il tipo di file personalizzato.Selezionare le regole di classificazione Passare a e selezionare le regole di classificazione da eseguire nel set di dati. Al termine, selezionare Crea per creare il set di regole.

Nel riquadro Imposta trigger di analisi selezionare una delle opzioni seguenti e quindi selezionare Continua:

- Ricorrente per configurare una pianificazione per un'analisi ricorrente

- Una volta per configurare un'analisi che viene avviata immediatamente

Nel riquadro Rivedi l'analisi controllare i dettagli dell'analisi per verificare che siano corretti e quindi selezionare Salva o Salva ed esegui se è stata selezionata Una volta nel riquadro precedente.

Nota

Dopo l'avvio, il completamento dell'analisi può richiedere fino a 24 ore. Sarà possibile esaminare i report analitici ed eseguire ricerche nel catalogo 24 ore dopo l'avvio di ogni analisi.

Per altre informazioni, vedere Esplorare i risultati dell'analisi di Microsoft Purview.

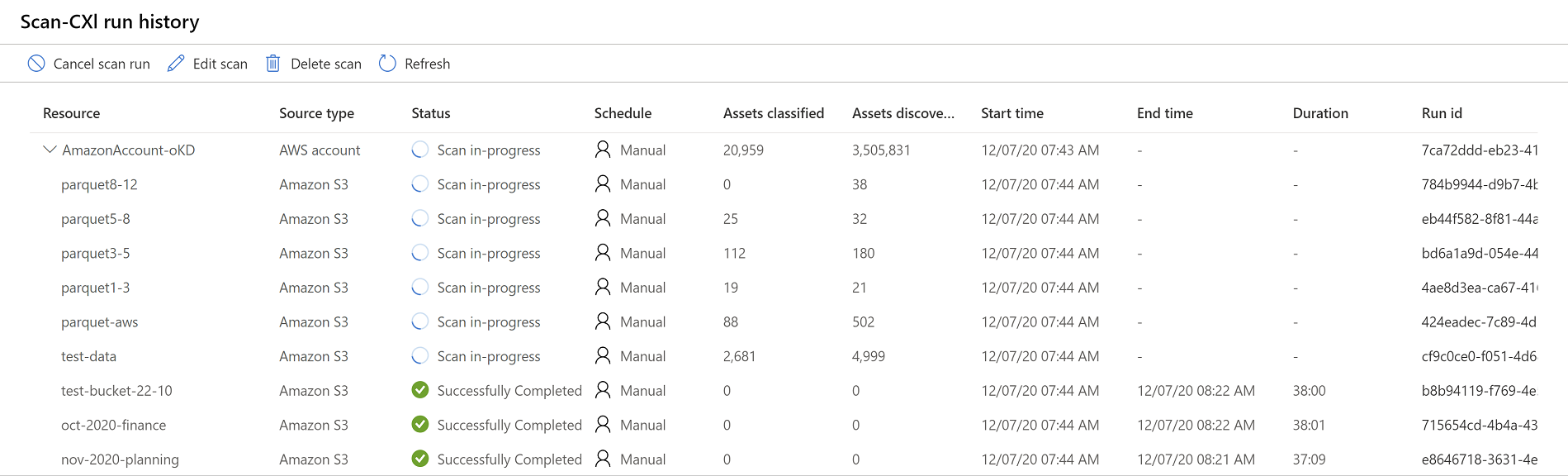

Esplorare i risultati dell'analisi di Microsoft Purview

Dopo aver completato un'analisi di Microsoft Purview nei bucket di Amazon S3, eseguire il drill-down nell'area Mappa dati di Microsoft Purview per visualizzare la cronologia delle analisi.

Selezionare un'origine dati per visualizzarne i dettagli e quindi selezionare la scheda Analisi per visualizzare le analisi attualmente in esecuzione o completate. Se è stato aggiunto un account AWS con più bucket, la cronologia di analisi per ogni bucket viene visualizzata nell'account.

Ad esempio:

Usa le altre aree di Microsoft Purview per scoprire i dettagli sul contenuto nel tuo patrimonio dati, inclusi i bucket di Amazon S3:

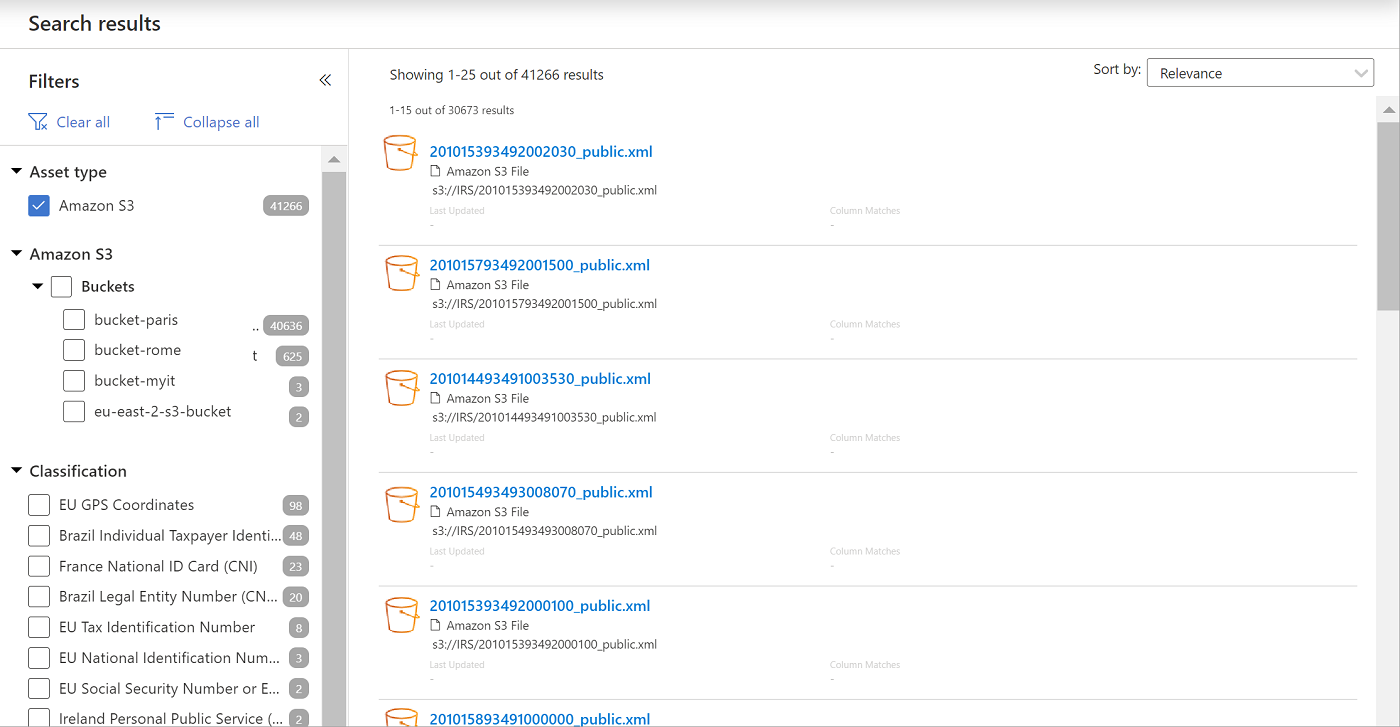

Cercare un bucket specifico nel catalogo dati di Microsoft Purview e filtrare. Ad esempio:

Visualizzare i report informazioni dettagliate per visualizzare le statistiche per la classificazione, le etichette di riservatezza, i tipi di file e altri dettagli sul contenuto.

Tutti i report di Microsoft Purview Insight includono i risultati dell'analisi di Amazon S3, insieme al resto dei risultati delle origini dati di Azure. Se pertinente, è stato aggiunto un altro tipo di asset Amazon S3 alle opzioni di filtro dei report.

Per altre informazioni, vedere Informazioni su Data Estate Insights in Microsoft Purview.

Autorizzazioni minime per i criteri AWS

La procedura predefinita per la creazione di un ruolo AWS da usare per Microsoft Purview durante l'analisi dei bucket S3 usa i criteri AmazonS3ReadOnlyAccess .

Il criterio AmazonS3ReadOnlyAccess fornisce le autorizzazioni minime necessarie per l'analisi dei bucket S3 e può includere anche altre autorizzazioni.

Per applicare solo le autorizzazioni minime necessarie per l'analisi dei bucket, creare un nuovo criterio con le autorizzazioni elencate nelle sezioni seguenti, a seconda che si voglia analizzare un singolo bucket o tutti i bucket nell'account.

Applicare i nuovi criteri al ruolo invece di AmazonS3ReadOnlyAccess.

Singoli bucket

Durante l'analisi di singoli bucket S3, le autorizzazioni AWS minime includono:

GetBucketLocationGetBucketPublicAccessBlockGetObjectListBucket

Assicurarsi di definire la risorsa con il nome del bucket specifico. Ad esempio:

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"s3:GetBucketLocation",

"s3:GetBucketPublicAccessBlock",

"s3:GetObject",

"s3:ListBucket"

],

"Resource": "arn:aws:s3:::<bucketname>"

},

{

"Effect": "Allow",

"Action": [

"s3:GetObject"

],

"Resource": "arn:aws:s3::: <bucketname>/*"

}

]

}

Tutti i bucket nell'account

Quando si analizzano tutti i bucket nell'account AWS, le autorizzazioni AWS minime includono:

GetBucketLocationGetBucketPublicAccessBlockGetObjectListAllMyBucketsListBucket.

Assicurarsi di definire la risorsa con un carattere jolly. Ad esempio:

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"s3:GetBucketLocation",

"s3:GetBucketPublicAccessBlock",

"s3:GetObject",

"s3:ListAllMyBuckets",

"s3:ListBucket"

],

"Resource": "*"

},

{

"Effect": "Allow",

"Action": [

"s3:GetObject"

],

"Resource": "*"

}

]

}

Risoluzione dei problemi

L'analisi delle risorse di Amazon S3 richiede la creazione di un ruolo in AWS IAM per consentire al servizio scanner Microsoft Purview in esecuzione in un account Microsoft in AWS di leggere i dati.

Gli errori di configurazione nel ruolo possono causare errori di connessione. Questa sezione descrive alcuni esempi di errori di connessione che possono verificarsi durante la configurazione dell'analisi e le linee guida per la risoluzione dei problemi per ogni caso.

Se tutti gli elementi descritti nelle sezioni seguenti sono configurati correttamente e l'analisi dei bucket S3 continua a non riuscire con errori, contattare il supporto tecnico Microsoft.

Nota

Per problemi di accesso ai criteri, assicurarsi che né i criteri bucket né i criteri SCP blocchino l'accesso al bucket S3 da Microsoft Purview.

Per altre informazioni, vedere Confermare l'accesso ai criteri bucket e Confermare l'accesso ai criteri SCP.

Il bucket è crittografato con il Servizio di gestione delle chiavi

Assicurarsi che il ruolo AWS disponga delle autorizzazioni di decrittografia del Servizio di gestione delle chiavi. Per altre informazioni, vedere Configurare l'analisi per i bucket Amazon S3 crittografati.

Al ruolo AWS manca un ID esterno

Assicurarsi che il ruolo AWS abbia l'ID esterno corretto:

- Nell'area AWS IAM selezionare la scheda Relazioni di trust del ruolo>.

- Seguire i passaggi descritti in Creare un nuovo ruolo AWS per Microsoft Purview per verificare i dettagli.

Errore riscontrato con il ruolo ARN

Si tratta di un errore generale che indica un problema quando si usa l'ARN del ruolo. Ad esempio, è possibile risolvere i problemi come indicato di seguito:

Assicurarsi che il ruolo AWS disponga delle autorizzazioni necessarie per leggere il bucket S3 selezionato. Le autorizzazioni necessarie includono

AmazonS3ReadOnlyAccesso le autorizzazioni di lettura minime eKMS Decryptper i bucket crittografati.Assicurarsi che il ruolo AWS abbia l'ID account Microsoft corretto. Nell'area AWS IAM selezionare la scheda Relazioni di trust del ruolo > e quindi seguire di nuovo i passaggi descritti in Creare un nuovo ruolo AWS per Microsoft Purview per verificare i dettagli.

Per altre informazioni, vedere Impossibile trovare il bucket specificato.

Non è possibile trovare il bucket specificato

Assicurarsi che l'URL del bucket S3 sia definito correttamente:

- In AWS passare al bucket S3 e copiare il nome del bucket.

- In Microsoft Purview modificare l'origine dati di Amazon S3 e aggiornare l'URL del bucket in modo da includere il nome del bucket copiato, usando la sintassi seguente:

s3://<BucketName>

Passaggi successivi

Altre informazioni sui report di Microsoft Purview Insight:

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per