Esaminare i percorsi di attacco

I percorsi di attacco in Microsoft Security Exposure Management consentono di identificare e visualizzare in modo proattivo le potenziali route che gli utenti malintenzionati possono sfruttare usando vulnerabilità, lacune e configurazioni errate. I percorsi di attacco simulati consentono di analizzare e correggere in modo proattivo le potenziali minacce.

Security Exposure Management è attualmente disponibile in anteprima pubblica.

Importante

Alcune informazioni in questo articolo fanno riferimento alle caratteristiche di un prodotto prima del rilascio, che possono essere modificate sostanzialmente prima della distribuzione al pubblico. Microsoft non fornisce alcuna garanzia, esplicita o implicita, in relazione alle informazioni contenute in questo documento.

Prerequisiti

- Informazioni sui percorsi di attacco prima di iniziare. -- Esaminare le autorizzazioni necessarie per l'uso dei percorsi di attacco.

- Il valore dei percorsi di attacco aumenta in base ai dati usati come origine. Se non sono disponibili dati o i dati non riflettono l'ambiente dell'organizzazione, i percorsi di attacco potrebbero non essere visualizzati. I percorsi di attacco potrebbero non essere completamente rappresentativi:

- Se le licenze non sono definite per i carichi di lavoro integrati e rappresentati nel percorso di attacco.

- Se non si definiscono completamente gli asset critici.

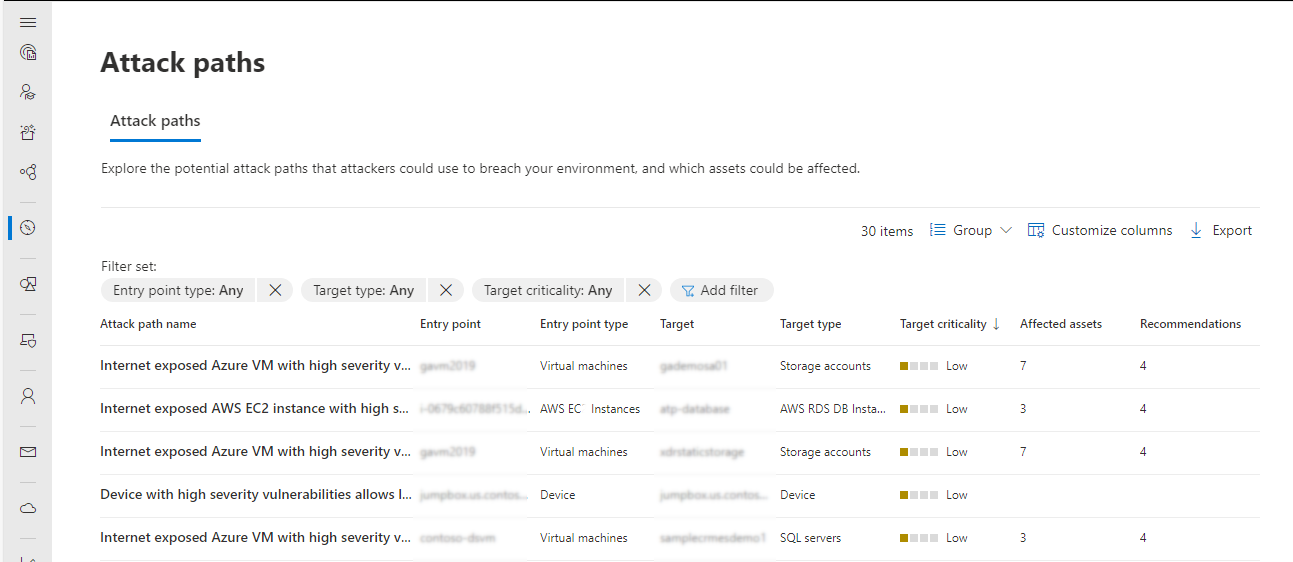

Visualizzare i percorsi di attacco

Per accedere ai percorsi di attacco, selezionare Superficie di attacco -> Percorso di attacco.

Per modificare la modalità di visualizzazione dei percorsi di attacco, è possibile selezionare un nome di intestazione da ordinare in base a un'intestazione di colonna specifica.

Raggruppare per punti di soffocamento

Per raggruppare in base al punto di soffocamento:

Selezionare Superficie di attacco -> Percorso di attacco.

Selezionare Gruppo da raggruppare per nome, tipo di punto di ingresso, tipo di destinazione, criticità della destinazione, stato o punto di arresto.

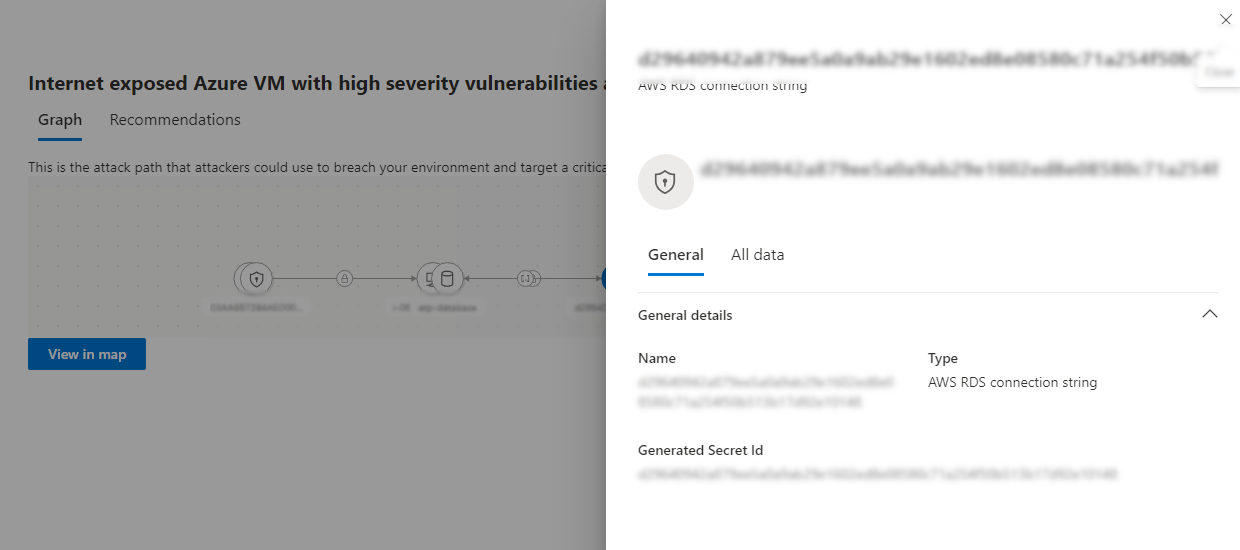

Esaminare un percorso di attacco

Selezionare un percorso di attacco specifico per esaminarlo ulteriormente per individuare potenziali vulnerabilità sfruttabili.

Nel grafico Percorso di attacco passare il puntatore del mouse su un nodo o un'icona perimetrale (connettore) per visualizzare informazioni aggiuntive sulla creazione del percorso di attacco.

Esaminare le raccomandazioni

Selezionare la scheda Raccomandazioni per visualizzare l'elenco di raccomandazioni interattive per attenuare i percorsi di attacco identificati.

Ordinare le raccomandazioni in base all'intestazione o selezionare una raccomandazione specifica per aprire la schermata delle raccomandazioni.

Esaminare i dettagli delle raccomandazioni e quindi selezionare Gestisci per correggere la raccomandazione nell'interfaccia del carico di lavoro corretta.

Visualizzare un asset del percorso di attacco nella mappa di esposizione

Per visualizzare un quadro più ampio di un asset del percorso di attacco nella mappa di esposizione:

Selezionare Superficie di attacco -> Percorso di attacco -> Grafico -> Visualizzazione nella mappa.

È anche possibile cercare e selezionare un asset nel percorso di attacco da Mappa e selezionarlo. In alternativa, selezionare Visualizza nella mappa da un asset nell'inventario dei dispositivi.

Esplorare le connessioni in base alle esigenze.

Passaggi successivi

Informazioni sulla gestione degli asset critici.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per